Фсб по вирусным атакам

Кто внедрил вирус-шпион в сети российских госорганов и оборонных предприятий

Фото: Boris Roessler / dpa / Globallookpress.com

Что произошло

Специалисты ФСБ уже проанализировали вирус. Они утверждают, что по содержащимся в нем файлам и общей стилистке написания он очень схож с вредоносными программами, которые уже использовались для атаки как на российские, так и иностранные компании и предприятия. Во всех случаях целью внедрения вируса был кибершпионаж.

В ФСБ считают, что атака на российскую компьютерную инфраструкуру носила четкий и спланированный характер

Фото: Виталий Невар / ТАСС

В настоящее время ФСБ и профильные ведомства также установили и локализовали все зараженные компьютеры, серверы и узлы, чтобы помешать дальнейшему распространению вируса и минимизировать негативные последствия.

Что может вирус

В ФСБ отмечают, что вредоносная программа незаметно скачивается и устанавливается в компьютер жертвы, после чего самостоятельно подгружает необходимые для работы модули. Затем она начинает перехватывать сетевой трафик, таким образом исследуя все действия жертвы в интернете. Обычно подобные вирусы также способны копировать логины и пароли для входа на сайты, информацию о совершаемых в интернете платежах, а также сами данные платежных карт. Анализирующие полученную информацию злоумышленники затем могут войти на те или иные ресурсы под видом жертвы, а также получают абсолютно полную информацию о ее сетевой активности.

Вирус может делать скриншоты с экрана, так что если жертва просматривает на зараженном компьютере важные документы и файлы, то они непременно окажутся в руках злоумышленников. Программа также способна наблюдать за жертвой и происходящим вокруг, получив доступ к веб-камере и микрофону зараженного компьютера, и записывать всю эту информацию.

Наконец, вирус анализирует данные о нажатии на клавиши клавиатуры. Иными словами, злоумышленники знают, что печатают на зараженном компьютере. Специалисты ФСБ отмечают, что организаторы атаки могли получить доступ и к смартфонам своих жертв.

Как происходило заражение

Сначала злоумышленники устанавливают потенциальную жертву из числа работников будущего объекта взлома и изучают ее поведение и привычки в сети. Для этого анализируются социальные сети человека, в ряде случаев взламывается его домашний компьютер и смартфон. Но иногда хватает нескольких телефонных звонков, а также предварительного анализа социальных сетей жертвы.

Для доступа к компьютерам жертв злоумышленники могли использовать сочетание социальной инженерии и фишинговой атаки

Фото: Александр Кряжев / РИА Новости

В зависимости от типа вредоносной программы, она либо сама скачивает необходимые для слежения инструменты, либо это удаленно делает злоумышленник. После этого вирус начинает собирать данные, а также распространяется по сетям атакуемого объекта, заражая все новые устройства.

В ФСБ уже косвенно подтвердили, что программа была модифицирована для каждой жертвы с учетом характеристик ее компьютера.

Кто может стоять за атакой

Зампред комитета Госдумы по безопасности и противодействию коррупции Дмитрий Горовцев уже отметил, что за кибератакой скорее всего стоят США.

В США давно поняли необходимость создания команд профессиональных специалистов по информационной безопасности, способных как защитить страну от киберугроз, так и осуществлять компьютерные атаки на инфраструктуру вероятных противников. Еще в 2009 году Министерство обороны США объявило о создании киберкомандования, и к 2018 году у американцев будут функционировать 133 группы правительственных хакеров.

В настоящее время постоянный мониторинг киберугроз осуществляют уже 27 групп, а в Пентагоне всерьез обсуждается вопрос о выделении киберкомандования в отдельную общевойсковую структуру.

Самым громким успехом американских правительственных хакеров стала атака на иранские атомные объекты. В 2010 году специально написанный компьютерный червь Stuxnet нанес непоправимый вред ядерной программе Ирана, проникнув в компьютерные сети пяти промышленных комплексов и приостановив работу центрифуг по обогащению урана. Программа также заразила личные компьютеры сотрудников нескольких АЭС, а американцы получили полную информацию о состоянии атомной энергетики в стране. Согласно опубликованным на WikiLeaks документам, записанного на флешку червя в закрытую сеть внедрил один из иностранных сотрудников АЭС.

В 2010 году разработанный и внедренный американскими специалистами червь Stuxnet нанес непоправимый вред ядерной программе Ирана

Фото: IIPA / Getty Images

Также известно, что американские спецслужбы вербуют хакеров-одиночек для сбора разведывательной информации. Одним из них стал уроженец Киева Максим Попов, помогавший ФБР бороться со взломщиками кредитных карт.

Еще одной страной, способной внедрить мощный вирус в компьютерную инфраструктуру российских предприятий, является Китай. В июне эксперты в области кибербезопасности отмечали, что внимание работающих на руководство Поднебесной хакеров постепенно переключается на Россию, о чем свидетельствует уменьшение числа атак на американские компании.

Одна из самых авторитетных компаний в области компьютерной безопасности FireEye в своем докладе подчеркивала, что за последние два года специалисты зафиксировали резкое снижение числа попыток проникнуть в системы различных американских компаний с целью похищения торговых и промышленных секретов.

Создание вирусов курировал майор ФСБ Дмитрий Докучаев, утверждает арестованный по делу Lurk Дмитрий Козловский.

Для обкатки использовались системы российских концернов

По словам Константина Козловского, для обкатки вирусов использовались системы крупнейших российских компаний - "Роснефти", "Газпрома", "Лукойла" и "Сбербанка". Курируемые ФСБ хакеры использовали при этом новый способ распространения вируса-вымогателя, состоящий в том, чтобы "заразить один компьютер в корпоративной сети, поднять привилегии, получить доступ администратора к домену и одной кнопкой остановить деятельность компании любого размера", утверждает Козловский.

Информационная безопасность - насколько уязвима Россия

Участившиеся хакерские атаки не обошли стороной и РФ. Власти рапортуют о том, что система информбезопасности в стране защитит интересы граждан. Какова же ситуация на самом деле? (06.06.2017)

Неуловимые хакеры: когда кибератака есть, а винить некого

Русские хакеры у всех на устах: их обвиняют в манипуляции итогами выборов в США и кризисе вокруг Катара. Но на самом деле ничего не изменилось: поймать хакеров сложно, как и раньше. (08.06.2017)

Что мы знаем о вирусе-вымогателе WannaCry

Компьютеры по всему миру подверглись кибератаке на минувших выходных. Полностью угроза еще не устранена. Кто пострадал от вируса WannaCry и как от него защититься? (15.05.2017)

При этом хакер не отверг вменяемых ему в вину хищений с помощью вируса Lurk, указав, однако, что к махинациям были причастны и сотрудники ФСБ. "Да, мои структуры по обналу обналичивали средства оттуда. Однако технически хищения осуществляли Докучаев и компания", - заявил он.

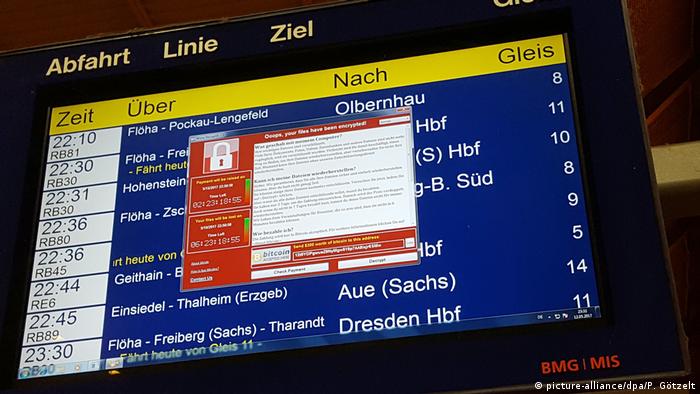

С помощью вируса Lurk из российских банков были похищены средства на общую сумму 1,2 млрд рублей. В ходе кибератаки WannaCry в середине мая 2017 года взлому подверглись более 300 тысяч компьютеров в 150 странах. В Германии WannaCry заразил компьютеры железнодорожного концерна Deutsche Bahn (DB), в России он атаковал МВД, Следственный комитет, МЧС и компанию "Мегафон". Жертвы вирусной атаки заплатили до 70 тысяч долларов выкупа биткоинами, но их компьютеры так и не были разблокированы.

Россия отрицает причастность к появлению WannaCry. "Лаборатория Касперского" и американская компания Symantec сообщали, что один из кодов, использованных в более ранней версии вируса WannaCry, фигурировал в компьютерных программах, написанных Lazarus Group, которую исследователи считают северокорейской командой хакеров.

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Служба информации и безопасности Чехии (BIS) в итоговом докладе за 2017 год обвинила ФСБ и ГРУ в кибератаках. Одной из целей атаки был МИД Чехии, второй - министерство обороны страны. Другие страны Европы также подозревали Москву в хакерских атаках, Россия отвергала обвинения.

Атаки на МИД Чехии

Самая мощная кибератака продолжалась с начала 2016-го до начала 2017 года, сказано в докладе. Ее целью были информационные системы МИД Чехии. Хакерам удалось скопировать письма и вложенные файлы из 150 почтовых ящиков сотрудников МИД, признали в BIS.

"Так они получили данные, которые могут быть использованы для будущих кибератак, а также список потенциальных целей практически во всех важных госучреждениях", - говорится в докладе.

Чешские спецслужбы обвиняют во взломе Turla - одну из старейших групп русскоязычных хакеров. Так, еще в конце 1990-х годов исследователи из ФБР и Скотланд-Ярда нашли в коде одного из вирусов этой группы подписи авторов - iron, max и rinat. Также в коде встречалось слово Vnuk.

Среди жертв этой группы - органы власти и частные компании, связанные с военной сферой. Основные векторы атак (по данным "Лаборатории Касперского") - Казахстан, Россия, Китай, Вьетнам и США.

Чешские спецслужбы также в своем докладе указывают, что за Turla, по их информации, стоит ФСБ России.

Атака на чешских военных

Другая кибератака началась в декабре 2016 года. Ее целью также был МИД Чехии, а именно почтовые ящики сотрудников министерства. Злоумышленники пытались угадать пароли от имейлов, автоматически перебирая множество вариантов (методом "брутфорса"), сказано в докладе.

Второй мишенью этой атаки стало оборонное ведомство. Хакерам, по данным BIS, удалось подменить сетевой адрес министерства обороны и армии Чехии и разместить по этому адресу вирус X-Agent.

Этот вирус известен. В 2016 году американская компания CrowdStrike заявила, что хакерам удалось заразить им программы, используемые в украинской армии. Минобороны Украины это отрицало.

Вторую кибератаку чешские спецслужбы связывают с хакерами Fancy Bear (они же APT 28). Вслед за властями США чешские спецслужбы считают, что за этим названием скрывается российская военная разведка, а именно ГРУ.

Группа известна с середины 2000-х годов, в последние годы ее жертвами становились бундестаг, комитет Демократической партии США, НАТО и французский телеканал TV5 Monde.

Служба информации и безопасности Чехии при этом утверждает, что Москва не ограничивается хакерскими атаками в Чехии. Сотрудники российской разведки, по ее данным, продолжают работу в стране под дипломатическим прикрытием в рамках гибридной стратегии, направленной против стран-членов ЕС и НАТО.

Российские власти пока не комментируют доклад BIS.

Не только Чехия

В октябре 2018 года власти Чехии заявили, что задержали восемь человек (граждан России и Вьетнама) по подозрению в хакерских атаках на министерства иностранных дел Чехии и во вмешательстве в работу системы выдачи видов на жительство.

Задержание произошло 18 сентября, в тот же день им были предъявлены обвинения в несанкционированном доступе к компьютерным сетям и в участии в организованной преступной группе. Четверым из них также предъявили обвинения в отмывании денег.

В сообщении пражской прокуратуры говорится, что обвиняемые могли заработать на хакерских атаках сотни миллионов чешских крон.

В феврале немецкие СМИ сообщали об атаке российских хакеров на сервера министерства иностранных дел и минобороны Германии, в результате которой могли быть похищены документы.

В начале октября министерство обороны Нидерландов объявило о предотвращении кибератаки России на Организацию по запрещению химического оружия (ОЗХО). Как выяснилось, в апреле из Нидерландов были высланы четыре россиянина с дипломатическими паспортами, - как считают власти Нидерландов, депортированные являются сотрудниками ГРУ.

Ранее Кремль последовательно отвергал любую связь с хакерскими атаками.

Технологии безопасности. Чтобы предотвратить атаки киберпреступников, необходима адекватная защита сетей банка

Общие потери от кибератак как в мире, так и в России растут год от года. В нашей стране ущерб, нанесённый хакерскими атаками банковской сфере, достиг порядка 1 млрд рублей. Российскую инфраструктуру в течение 2016 года хакеры атаковали 70 млн раз. При этом чаще остальных хакерским атакам подвергаются банковские сети. Естественно, что все это выводит на первый план вопросы, связанные с обеспечением безопасности банковских сетей и информационных систем.

Силовики сэкономили банкам 3 млрд рублей

За последние несколько лет киберпреступники нанесли своими действиями ущерб на сумму порядка 1 трлн долларов по всему миру. Такие данные привёл заместитель начальника центра безопасности связи Федеральной службы безопасности РФ Николай Мурашов, выступая в рамках конференции "Инфофорум-2017" в начале февраля текущего года. "Сумма потерь составляет 0,4–1,5% мирового ВВП и постоянно увеличивается. И эти показатели имеют тенденцию к неуклонному росту", – подчеркнул Николай Мурашов.

В своём выступлении эксперт сослался на атаки на южнокорейские финансовые организации, повлекшие сбои в работе банков, упомянул инцидент, ставший причиной нарушения функционирования доменной печи в Германии, а также масштабную DDoS-атаку на телекоммуникационную компанию Deutsche Telekom.

Как отметил Николай Мурашов, ущерб, причинённый информационной инфраструктуре, может привести к настоящим катастрофам. "Именно эта инфраструктура является связующей между разными секторами национальной инфраструктуры, поэтому её повреждение отражается абсолютно на всем. При этом атаки, совершенные в преступных, разведывательных и террористических целях отдельными лицами, организациями, спецслужбами и хакерскими сообществами, представляют для мира практически равную опасность", – сказал замглавы центра безопасности связи ФСБ. По его мнению, бизнес должен осознать ответственность за нарушение управления бизнес-процессами, которое может повлечь за собой эффект домино.

"За 2016 год МВД России возбудило около 6 тыс. уголовных дел по преступлениям в сфере информационных технологий, 38% из них – по факту совершения мошеннических действий", – привёл статистику на "Инфофоруме-2017" начальник бюро специальных технических мероприятий МВД России Алексей Мошков. По его словам, чаще всего целью злоумышленников становятся данные граждан, необходимые для дистанционного управления их банковскими счетами. "Также участились случаи кибератак на банки. Современные хакеры объединяются и действуют в составе преступных группировок. За последние полтора года полицейским из Управления "К" удалось раскрыть деятельность двух таких групп и предотвратить хищения на общую сумму более 3 млрд рублей", – сообщил Алексей Мошков. Приведённая статистика наглядно демонстрирует уязвимость банковских систем перед киберпреступностью. Несмотря на усилия по обеспечению информационной безопасности, зачастую кибератаки проходят успешно, и в руках преступников оказываются личные данные и средства клиентов, а финансовому состоянию и репутации банков наносится существенный ущерб. Чтобы защититься от киберпреступников, финансово-кредитные организации разрабатывают собственные системы защиты информации, оптимизируя процессы обмена файлами внутри банка, и используют специальные системы идентификации, определяющие наличие прав на доступ к информации, для защиты внутренней сети банка наряду с мощными антивирусами и специальными аппаратными модулями безопасности.

При этом, помимо работы внутренних служб информационной безопасности банков, страхования подобных рисков и разработки новых систем защиты, крайне важным остаётся участие государства в решении проблем кибербезопасности. Потому что невозможно эффективно бороться с хакерами, если постоянно не совершенствовать в этом плане законодательство. "Например, повысить общий уровень защищённости инфраструктуры и обеспечить условия для предотвращения компьютерных преступлений призван пакет законов о критической информационной инфраструктуре", – сообщил председатель комитета Государственной Думы по информационной политике, информационным технологиям и связи Леонид Левин, выступая на "Инфофоруме-2017". Он напомнил, что проекты этих законов Госдума приняла в первом чтении в конце января. Документы были разработаны в соответствии с новой Доктриной информационной безопасности РФ.

Сетевая безопасность

Безопасность информационных систем включает в себя две составляющие: безопасность компьютера и безопасность сети. В первом случае компьютер рассматривается как автономная система, поэтому безопасность здесь обеспечивается средствами операционных систем и приложений и встроенными аппаратными средствами компьютера.

Сетевая безопасность предполагает защиту данных в момент их передачи по линиям связи и защиту от несанкционированного удалённого доступа в сеть. Безусловно, проблемы компьютерной и сетевой безопасности очень тесно связаны, однако при этом каждая из них имеет свои особенности.

Эксперты выделяют различные виды основных сетевых угроз. Во-первых, это вирусные атаки, с которыми, по статистике, связано до 70% всех сетевых инцидентов. Во-вторых, рассылка спама. В-третьих, атаки типа "отказ в обслуживании". Наконец, атаки с использованием уязвимостей ПО открытых информационных сервисов, ошибок программирования и настройки.

Организуя меры обеспечения сетевой безопасности, банки строят защиту корпоративных информационных ресурсов от проникновения и кражи данных, постоянно контролируют все события в сетевой инфраструктуре, обнаруживая сбои в работе оборудования, анализируют их причины. Системы работают по принципу проактивной защиты – речь идёт о том, что потенциальные конфликты и угрозы ликвидируются ещё до их появления. Это обеспечивает постоянную доступность корпоративных сетей, сервисов и приложений, увеличивает скорость коммуникаций и выполнения задач, повышает мобильность сотрудников и служит эффективной защитой от большинства современных киберугроз.

Существуют некоторые базовые технологии для обеспечения безопасности сетей: это антивирусы, межсетевые экраны (Firewall), виртуальные частные сети (VPN), системы обнаружения и предотвращения сетевых вторжений (IDS/IPS), системы противодействия DDoS-атакам, средства обнаружения сетевых аномалий, управление доступом в сети. Защита от вирусов является одним из средств предотвращения утечек конфиденциальной информации, в том числе и персональных данных, – вирусы, "черви" и другие вредоносные программы часто занимаются воровством информации и организуют скрытые каналы утечки. Современные антивирусные решения включают в себя не только сигнатурную защиту, но и более современные средства, такие как поведенческий анализ программ, экраны уровня приложений, контроль целостности критических для операционной системы данных и другие методы защиты рабочих мест и серверов. Корпоративная сеть должна быть защищена не только от вирусных, но и от целенаправленных сетевых атак. Для этого достаточно поставить систему блокировки неиспользуемых сетевых протоколов и сервисов, что и делает межсетевой экран.

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещённого трафика. Кроме того, также есть межсетевые экраны нового поколения (Next-Generation Firewall, NGFW), которые наряду с традиционным функционалом Firewall могут выполнять и ряд других функций.

Система обнаружения вторжений (IDS – Intrusion Detection System) – это решение, обеспечивающее мониторинг событий, происходящих в информационной системе, и их анализ на наличие признаков вторжения в систему: нарушения конфиденциальности и целостности информации и других правил политики информационной безопасности. Система предотвращения вторжений (IPS – Intrusion Prevention System) – решение, которое обеспечивает блокировку выявленных вторжений.

Использование средств IDS/IPS позволяет финансово-кредитной организации достичь нескольких целей. Во-первых, обнаружить сетевую атаку и спрогнозировать возможные будущие атаки для предотвращения их дальнейшего развития. Во-вторых, выполнить документирование обнаруженных атак. В-третьих, обеспечить контроль качества администрирования сетей с точки зрения безопасности. Наконец, определить расположение источника атаки по отношению к атакуемой сети или узлу.

Мнение эксперта

Яков Ставринов, руководитель направления по работе с кредитно-финансовыми организациями компании "Аладдин Р.Д."

На сегодняшний день рынок информационной безопасности располагает большим количеством решений для обеспечения безопасности банков. Однако количество угроз растёт с каждым годом. Отметим, что за последнее время вектор атак сместился с клиентов банков на сами банки. Теперь основной целью злоумышленников (хакеров) чаще всего является доступ к критически важным банковским системам. При этом атаки нацеливаются на конкретные банки (с учётом их специфики).

Как же повысить безопасность при целевых атаках? Не секрет, что большое количество финансовых учреждений до сих пор используют для доступа в свои системы пару "логин + пароль", что значительно упрощает злоумышленникам задачу в ходе подготовки и проведения атаки. Кибермошенники собирают учётные данные (и не только) как рядовых сотрудников банков, так и привилегированных, а далее по схеме со всеми вытекающими последствиями.

Безусловно, решений много, и все они по-своему хороши, однако в связи с этим нужно особо отметить необходимость использования систем раннего предупреждения киберугроз. Но начинать придётся все равно с защиты той информации, которая представляет особый интерес для любого злоумышленника – это аутентификационные данные (на их основе строятся системы разграничения доступа, определяются привилегии в системах и т.п.).

Для того чтобы обеспечить защиту от угроз, а также выполнение требований информационной безопасности, как банкам, так и регулирующим органам необходимо использовать широкий комплекс мер – как технических, так и организационных. В качестве средства идентификации и аутентификации, хорошо зарекомендовавшего себя на рынке, можно сослаться на "Электронное удостоверение" на базе JaCarta, которое представляет собой смарт-карту с неизвлекаемым закрытым ключом "на борту" и объединяет функциональность нескольких карт и пропусков.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Читайте также: