Если поймал вирус и просят заплатить

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

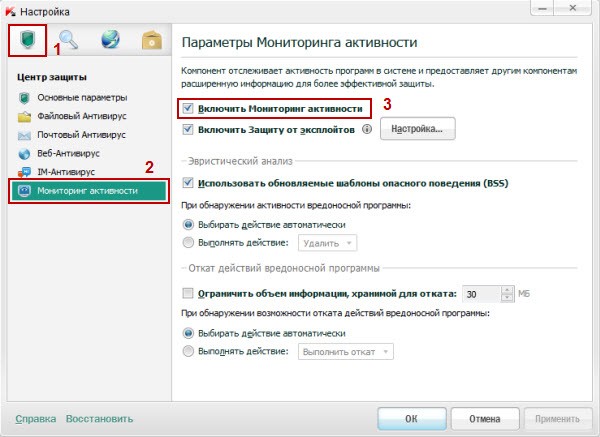

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Вирус FBI (сокращение с англ. — Федеральное Бюро Розыска) — это вредоносная программа, проникающая на компьютер жертвы с помощью Trojan.LockScreen. Этот вирус выводит на экран жертвы оповещение от имени ФБР, предупреждающее о том, что компьютер заблокирован из-за нарушения авторских и прав или из-за других серьезных нарушений. Как бы то ни было, если Ваш компьютер окажется заблокированным программой, обвиняющей Вас в присутствии нелегального ПО или продукции порнографического содержания, советуем скорее избавиться от такого вируса. В этой статье мы описываем вирус FBI и его разновидности. Эта программа распространяется мошенниками, цель которых — украсть Ваши деньги. В случае заражения мы советуем скорее избавиться от вируса.

Как вирус FBI может проникнуть на мой компьютер?

Данный вирус попадает в системы пользователей ища уязвимости в защите. Это случается из-за того, что люди забывают о безопасности компьютера. Если не установить хорошую антивирусную программу или забывать регулярно ее обновлять, раньше или позже Вашу систему заразит вирус. Вам также стоит помнить о правилах безопасного браузинга в интернете и не скачивать подозрительные программы, о которых полно рекламы в сети.

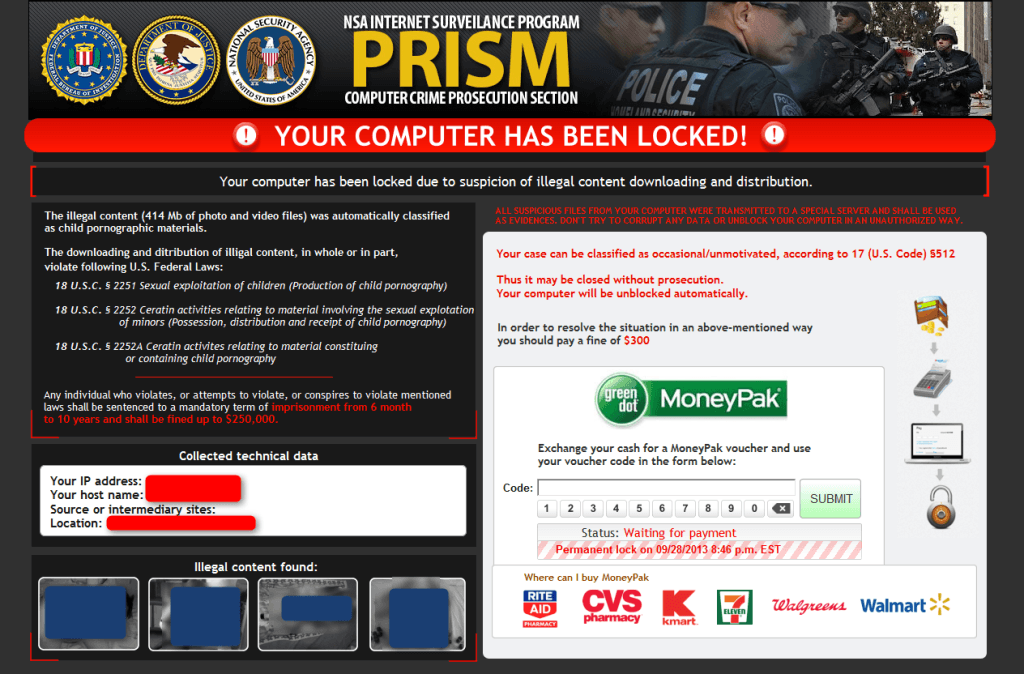

Эта вымогательская программа вызывает блокировку системы, и это самое ужасное. В случае блокировки компьютера Вы естественно потеряете доступ ко всем установленным программам. За разблокирование системы вирус FBI просит заплатить некую сумму через MoneyPak или другую платежную систему. Надеемся, Вы понимаете, что ни в коем случае нельзя платить штраф размером целых $100, если конечно же не хотите стать спонсорами мошенников, наживающихся на людях.

Вирус FBI

Версии вируса FBI:

Вирус FBI Moneypak: Это вымогательское ПО показывает огромное предупредительное сообщение, в котором полно значков FBI и логотипов Moneypak, а также список преступлений, в совершении которых обвиняется пользователь. Жертве твердят, что она смотрела/распространяла порнографический контент или файлы, защищенные авторским правом. За это пользователя вынуждают заплатить штраф размером $100, после чего ввести подтвердительный код от Moneypak справа от сообщения. Этот вирус полностью блокирует систему.

Вирус FBI Green Dot Moneypak: Данный вымогатель также целиком блокирует систему, после чего показывает фальшивое предупредительное сообщение со значками FBI и Moneypak и логотипом McAfee. Лживое сообщение от данного вируса твердит, что Федеральное Бюро Розыска заблокировало систему из-за скачивания порнографического либо защищенного авторским правом контента. За это жертве выставляют счет размером $200. Есть и пошаговые инструкции о том, как оплачивать штраф.

Вирус FBI с черным экраном Очередной вымогатель из серии вирусов FBI не отличается оригинальностью, а использует те же техники, что и его “собратья”, требуя заплатить штраф размером $200. Кроме всего прочего этот вирус включает громкий предупредительный сигнал, показывая черный экран и блокируя систему. Он также будет обвинять Вас в нарушении закона, заявляя, что Вы посещали порнографические сайты и просматривали видео, содержащие зоофилию, детское порно и т.д.

Онлайн Агент FBI : И это вымогательское ПО пользуется добрым именем Федерального Бюро Розыска. Отличается оно тем, что предупредительное сообщение выглядит по-другому, обвиняющее пользователя в тяжких преступлениях и требуя штраф на $200, который надо оплатить через MoneyPak. Отличие вируса FBI Online Agent от “собратьев” в том, что он не показывает Ваш IP-адрес или местонахождения, а дает Вам имя агента, который якобы ведет следствие. Кроме того Вам предоставляют номер дела, которое на Вас якобы открыли, и много другой придуманной чепухи. В этой версии кроме всего прочего мошенники также обвиняют Вас в терроризме. Забавно.

Вирус Подразделения Киберпреступлений FBI: Опаснейшее вымогательское ПО. Программа будет твердить, что разработана отделением ФБР по раскрытию киберпреступлений. Данная версия содержит более 10 логотипов различных организаций (ФБР, MoneyPak и другие). Вирус пользуется все теми же схемами для обмана пользователей и кражи денег. В данном случае Вас попросят оплатить $300 с помощью платежной системы Moneypak. Не сомневайтесь в ложности всех обвинений от этой программы.

Вирус FBI PayPal: Эти вымогатели не имеют ничего общего с Федеральным Бюро Розыска. После попадания в систему программа блокирует экран и отключает подключение к интернету. Вам предложат заплатить штраф размером $100 за совершение придуманных преступлений вроде использования контента, защищенного авторским правом, или распространение вредоносных программ. В отличии от своих “собратьев” вирус FBI PayPal требует оплатить штраф с помощью платежной системы PayPal. Будьте осторожны с мошенниками.

Вирус Департамента Защиты FBI: Опаснейший вирус-вымогатель. Как и другие версии, это приложение требует оплатить $300 за то, что пользователь якобы нарушил законы США. Этот вирус также может блокировать компьютер и скрывать все содержащиеся на нем файлы. Особенность этой версии преложения в том, что она просит оплатить штраф через MoneyGram. Конечно же, не стоит поддаваться на уловки мошенников!

Вирус FBI с белым экраном: Эта киберинфекция относиться к категории вымогательского ПО и входит в группу вирусов FBI. Если Вам покажут белый экран с курсором, значит Вы заразились вирусом, но он не загрузился правильно. В случае, если вирусу удалось полноценно закрепиться в системе, у Вас появится огромное предупредительное сообщение от ФБР, обвиняющее Вас в просмотре детской порнографии и совершении других киберпреступлений. Смело игнорируйте такие предупреждения от вируса FBI и ни в коем случае не платите мошенникам деньги.

Вирус FBI киберприступлений и интелектуальной собственности: Эта вымогательская программа является опасным паразитом, который пытается завладеть компьютером после попадания в систему. Вместо рабочего стола у Вас появится огромное предупредительное сообщение о том, что компьютер заблокирован Вашим интернет провайдером в виду нескольких причин. Обычно пользователей обвиняют в просмотре и распространении контента, защищенного авторским правом, а также во многих других преступлениях, нарушающих законы США. Данная версия вируса ФБР просит жертву заплатить штраф размером $200.

Вирус FBI системной ошибки: Данный вирус является опасной угрозой. Этот паразит блокирует систему, показывая предупреждение с текстом: “Все, что Вы делали на данном компьютере было записано. Ваши файлы зашифрованы. Не пытайтесь восстановить компьютер!” Как и его “собратья”, этот вирус просит пользователя заплатить штраф размером $300 с помощью платежной системы REloadit. В случае появления такого предупреждения, не паникуйте, а просто скачайте надежную антивирусную программу.

Как удалить вирус FBI?

Чтобы избавиться от вируса FBI, советуем сперва разблокировать компьютер. Для этого рекомендуется воспользоваться другим компьютером, подключенным к интернету. Следуйте следующим инструкциям:

1. Загрузите надежную антивирусную программу вроде Reimage Reimage Cleaner Intego на незараженный компьютер. Хорошими вариантами также будут SpyHunter 5 Combo Cleaner или Malwarebytes.

2. После обновления до последней версии запишите программу на USB или другой внешний носитель.

3. В то же время перезапустите зараженный ПК в безопасном режиме с поддержкой командной строки. После этого подсоедините USB-носитель к компьютеру.

4. Еще раз перезагрузите зараженный компьютер, после чего запустите полное сканирование компьютера.

НОВОСТИ: Появились новые версии вируса FBI с названиями Вирус FBI Green Dot Moneypak, Вирус FBI черного экрана и Онлайн Агент FBI. Их цель — хапнуть побольше денег у пользователей, поэтому они показывают предупреждение, требующее заплатить $200 с помощью платежной системы MoneyPak. Для полного устранения вышеперечисленных версий вируса, запустите полное сканирование системы с помощью обновленной антивирусной программы. Для восстановления компьютера к прежнему состоянию, следуйте вышеперечисленным инструкциям. Также советуем прочитать дополнительную информацию:

* Пользователи, заразившиеся одним из вирусов FBI могут заходить в Windows с других учетных записей пользователя. Если у Вас есть еще одна учетная запись пользователя с правами администратора, Вы можете запустить антивирусное ПО с этой записи.

* Удаление вируса FBI вручную:

- Перезагрузите компьютер в “Безопасном режиме с поддержкой командной строки” для блокировки вируса FBI (Это должно сработать для всех версий вируса)

- Запустите Regedit

- Найдите записи регистра WinLogon и запишите где-то названия всех непустых файлов, кроме explorer.exe. Замените всех их на explorer.exe.

- Поищите записанные файлы в регистре, а также удалите ключи регистра, которые ссылаются на эти файлы.

- Перезагрузите компьютер, после чего запустите полное сканирование компьютера с помощью обновленной версии Reimage Reimage CleanerIntego . Затем удалите вирус.

Следующий видеоурок покажет Вам, как избавиться от вируса FBI. Способы удаления различных версий паразита на разных операционных системах могут отличаться. Чтобы избавиться от вируса без лишних проблем, советуем воспользоваться методом удаления с помощью автоматической программы.

СВЕЖАЙШИЕ НОВОСТИ: Недавно вирус FBI был обновлен — теперь он способен проникать на Android девайсы. Вирус ведет себя, как и его “собратья”. После попадания в систему вирус FBI заблокирует систему, а затем будет требовать оплатить штраф за якобы совершенные киберпреступления. Ни в коем случае не стоит платить штраф! Если Ваш Android девайс заблокировали, просто следуйте следующим инструкциям:

1. Перезапустите Android девайс в Безопасном Режиме:

- Найдите кнопку выключения и зажмите ее на несколько секунд, пока не увидите меню. Нажмите “Выключить”.

- Когда увидите окно, предлагающее перезагрузить Ваш девайс в Безопасном Режиме, выберите эту опцию и нажмите OK.

Если это не сработало, просто выключите и включите Ваш девайс. После активации экрана одновременно зажмите кнопки Меню, Добавление Громкости, Уменьшение Громкости, либо обе кнопки регулировки громкости вместе.

2. Денисталлируйте вредоносную программу (Вирус FBI для Android может прятаться под именами BaDoink, Video Player, Network Driver System, Video Render, ScarePakage):

- Запустив девайс в Безопасном режиме, войдите в меню Настройки. Выберите пункт Программы или же Менеджерпрограмм (это зависит от версии Android на девайсе).

- Найдите все ненужные программы и удалите их.

Если это не сработало, попробуйте ввести любое 15-значное число, якобы Вы ввели настоящий код MoneyPak, требуемый вирусом FBI для Android. В случае неудачи следуйте следующим инструкциям:

- Выберите Настройки ->Безопасность. В этом пункте выберите Администрирование устройства.

- Найдите в списке вредоносные программы, после чего снимите с них галочки.

- Чтобы завершить удаления вируса FBI на Android нажмите Отключить, затем OK.

Зачем мне это читать?

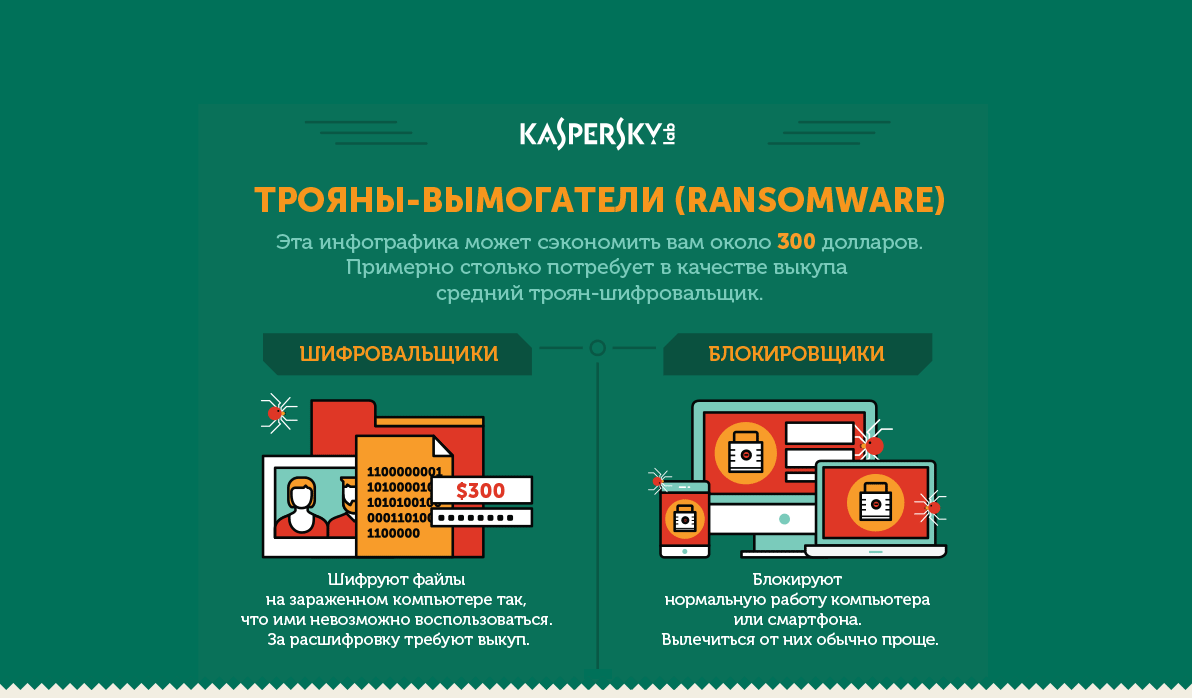

Что такое вирусы вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Сколько денег требуют шифровальщики в качестве выкупа?

Можно расшифровать зараженные файлы без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

А я с телефона. Мне не страшны шифровальщики?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

Что, даже для iPhone есть вымогатели?

Как можно понять, что подцепил вирус шифровальщик?

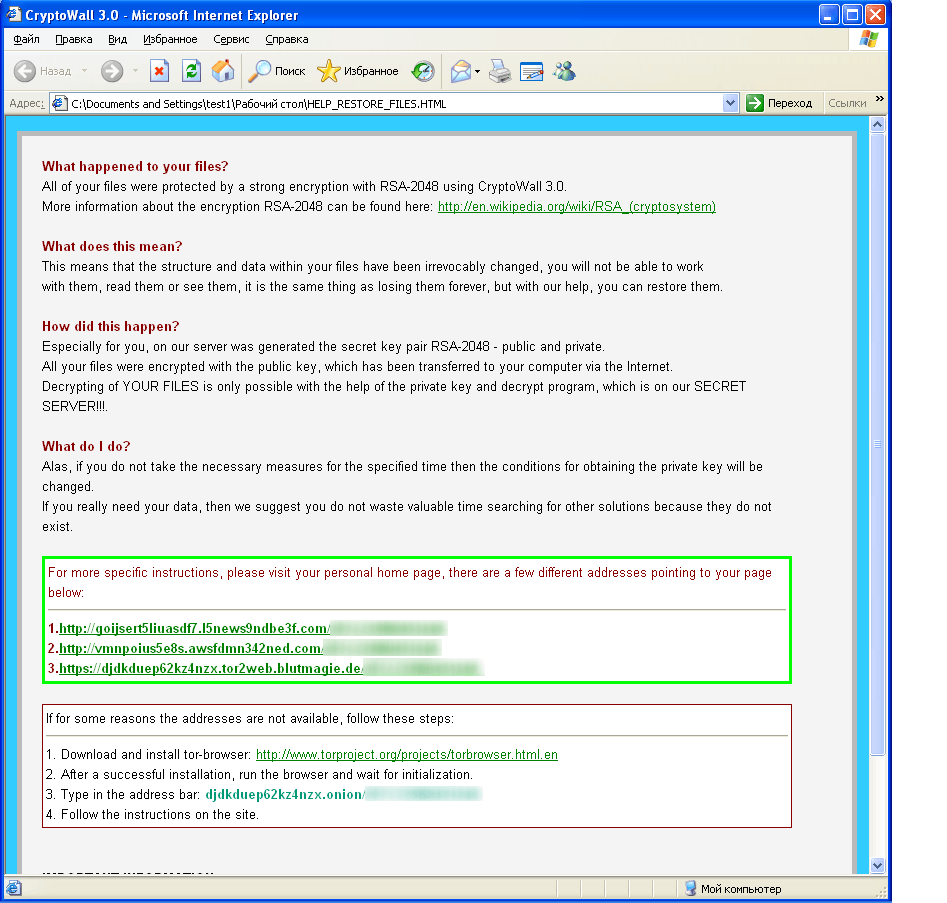

Шифровальщик непременно расскажет вам об этом сам. Вот так:

А блокировщики делают это как-нибудь так:

Самые известные шифровальщики, кто они?

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

Я нашел нужный декриптор, но он не помогает. Что делать?

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий. Но и мы не дремлем и постоянно обновляем наши утилиты. Заходите на этой сайт периодически и, возможно, мы найдем для вас лечение.

Как остановить заражение шифровальщиком, если вовремя заметил угрозу?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

Антивируса достаточно, чтобы не заразиться?

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Читайте также: