Что делать если вирус в system32

Проводите некоторое время в Интернете? Вы вероятно столкнетесь с шутниками, которые посоветуют вам удалить папку System32 на вашем компьютере, чтобы к примеру исправить проблемы и ошибки со звуком. Но что это за таинственная папка Windows, и почему кто-то советует вам ее удалить? Давайте разберем факты и последствия, если удалить папку system32 из системы windows.

Что такое System32?

System32 - это папка, включенная в каждую версию Windows с Windows 2000. Она находится в C:\Windows\System32 и включает в себя всевозможные файлы и папки, которые жизненно важны для нормальной работы самой Windows. В System32 слишком много файлов для обсуждения по отдельности. Один пользователь на форуме Symantec объяснил достаточное количество, если вам интересно. В общем, вы можете разбить большинство содержимого System32 на две группы:

Файлы DLL (Dynamic Link Library) позволяют программам получать доступ к частям Windows и выполнять стандартные задачи. Например, один DLL-файл может позволить компьютеру воспроизводить аудио, в то время как другой может включать автоматические обновления Windows. Многие библиотеки DLL запускаются сразу же после загрузки вашего компьютера. Windows не смогла бы запускаться без них, поэтому ошибки DLL - большая проблема для пользователей.

EXE (исполняемые) файлы - это программные приложения и утилиты. Вы запускаете исполняемый файл каждый раз, когда вы открываете программное обеспечение, например Word или Chrome. Но EXE-файлы в System32 более важны: помимо служебных программ Windows, таких как "просмотр событий - Event Viewer" ( eventvwr.exe ), они включают исполняемые файлы для жизненно важных процессов, таких как winlogon.exe. Без этих процессов, вы не смогли бы даже войти в свой компьютер.

Помимо этого, System32 также содержит папку драйверов, содержимое которой позволяет вашему компьютеру взаимодействовать с различным оборудованием (принтеры, мышка, клавиатура), языковые файлы и многое другое.

Как удалить System32 в Windows

Несмотря на шутки в Интернете, удаление System32 не является простой задачей, и вы не сможете удалить эту папку одним щелчком мыши. Поскольку это защищенная системная папка, Windows будет лишать вас доступа, если вы попытаетесь удалить ее. Этого достаточно, чтобы удержать неопытных пользователей от случайного удаления папки. Однако, если вы хотите удалить, Вам нужно получить права собственности на папку, что позволит ее удалить, но Windows будет блокировать часть файлов снова, поскольку в System32 используются запущенные процессы (файлы). Чтобы обойти это, вы можете начать удалять отдельные файлы внутри System32 или использовать командную строку для более эффективного удаления. Если вы это сделаете, Windows позволит вам удалить файлы, которые в настоящее время не используются. Другой способ является своеобразным, нужно подключить жесткий диск к другому ПК и удалить папку system32 или некоторое содержимое этой папки. Смотрите ниже видео, как удалить папку system32 и что происходит с windows после её удаления.

Что происходит, когда вы удаляете System32?

Если вы продолжите удаление случайных файлов в System32, ваш компьютер начнет медленно загибаться, тормозить, вызывать всякие ошибки, и вообще может не загрузиться. Основные функции, такие как запуск программ, поиск в меню "Пуск" и открытие служебных программ Windows, больше не будут работать с момента удаления их файлов. Как только вы выполните жесткое завершение работы и перезагрузитесь, скорее всего Windows не будет загружаться без этих критических DLL библиотек. Придется переустановить windows заново.

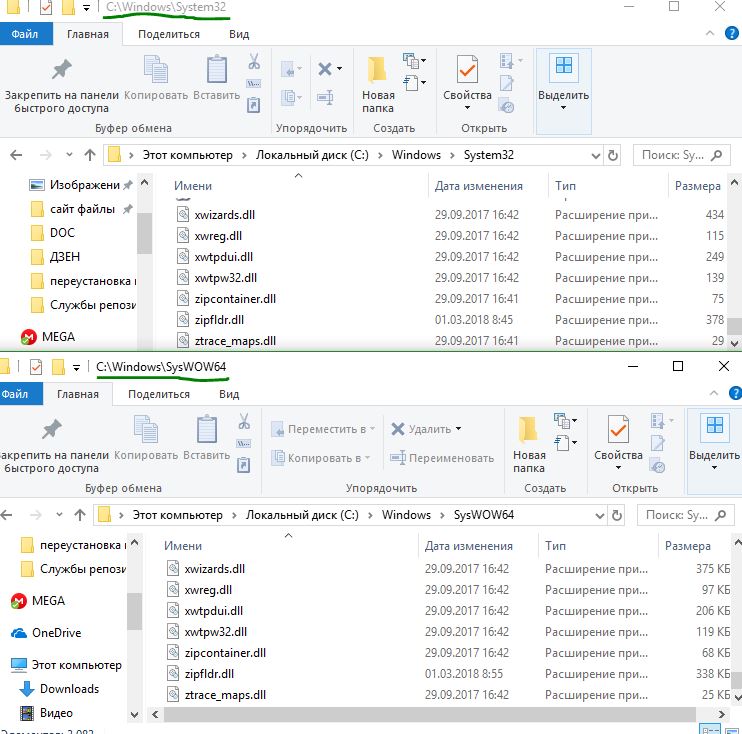

System32 против SysWOW64

В 64-разрядных версиях Windows вы заметите несколько различий в папках, например отдельный каталог Program Files (x86). Что-то подобное происходит с System32: в папке C: \ Windows в 64-разрядной системе вы можете найти папку SysWOW64 в дополнение к System32. Посмотрите, и вы увидите, что две папки содержат файлы с одинаковыми именами. Подобно программным файлам (x86), Windows включает в себя два каталога для совместимости с 32-разрядными программами. Если 32-разрядная программа попыталась загрузить 64-разрядную DLL, то она потерпит крах. Но странно, что в 64-битных системах System32 имеет 64-битные файлы, а SysWOW64 содержит 32-битные файлы. WoW64 означает, что W indows 32-bit on Windows 64 -бит . Это сервис, который позволяет ОС правильно запускать 32-разрядные программы, даже в 64-разрядной системе.

По части это автоматическое перенаправление 32-битных процессов для использования правильных папок. 32-битная программа, даже не зная, что существует 64-разрядное программное обеспечение, будет естественно пытаться получить доступ к папке System32 . Но WoW перенаправляет его вместо SysWOW64. То же самое происходит с программными файлами. Поскольку многие 32-разрядные программы были жестко запрограммированы для доступа к System32 и Program Files, этот метод перенаправления позволяет 32-разрядным и 64-битным программам работать с одной системой легко. Это немного запутанно, но теперь вы немного знаете.

Вирусы в System32

Вполне возможно, что вирус или другие вредоносные программы могут скрываться в System32. Руткит может попытаться вторгнуться в папку и замаскировать себя как законный процесс, который вы можете заметить из-за необычно высокого использования ЦП. Если вы подозреваете, что у вас есть вирус в папке System32, вы не должны пытаться удалять или изменять любые затронутые файлы. У вас больше шансов случайно повредить вашу систему, чем очистить от вируса. Вместо этого вы должны сканировать с помощью доверенной антивирусной программы , а затем сканировать антивирусным сканером , например Zemana.

Теперь вы знаете все о System32, что он делает, и что произойдет, если вы удалите его. Если вы ничего не понимаете, просто знайте, что System32 содержит набор жизненно важных файлов, которые нужны для работы Windows. Вы не можете удалить System32 без преднамеренного обхода встроенных защит, и вам потребуется переустановить Windows, если вы удалите папку или часть содержимых файлов в ней.

Большинство антивирусных программ распознает system32.exe как вирус, например, BitDefender определяет файл как Trojan.GenericKD.1962153, и F-Secure определяет файл как Trojan.GenericKD.1962153.

Бесплатный форум с информацией о файлах поможет вам найти информацию, как удалить файл. Если вы знаете что-нибудь об этом файле, пожалуйста, оставьте комментарий для других пользователей.

Вот так, вы сможете исправить ошибки, связанные с system32.exe

Информация о файле system32.exe

Процесс Twain.dll Client's (версия 32-Bit Thunking Server) или Common Files или Photo Editor или ObcHvrETiioP5 или WINDOWS принадлежит программе WINDOWS32 или Photo Editor или VbdNzuK1kkrX или Twain Thunker от MICROSOFT (www.microsoft.com) или Twain Working Group (www.twain.org) или Photo Editor или ObcHvrETiioP5.

Важно: Вы должны проверить файл system32.exe на вашем компьютере, чтобы убедится, что это вредоносный процесс. Мы рекомендуем Security Task Manager для безопасности вашего компьютера.

Комментарий пользователя

| у меня это был рекламный баннер! p-c_s |

| аналогичная ситуация, рекламный баннер, который винду блокировал. М.А. |

| у меня пропал звук компик пишэт что пропал этот фаил сергей |

| Её ещё нельзя удалить но я не пробовал но если удалить я предпологаю винда полетит хотя как пишет сергей звук пропал так как отсутсвует этот файл - Получаем винда не слетает но что происходит? Ну во первых вы освобождаете память это хорошее, А плохое то что может что то произойти либа звук пропасть и т.д. У меня он не вредоносный, Но пробовал удалить приходилось как то врубать процесс этот потому что звук пропал аналогично, То что звук пропадает mars |

| у меня пропал драйвер видеоконтроль андрей |

| Папка System 32 критически нужна, а это хорошая маскировка. Вадим |

| Было такое. Включаю комп. Эмблема hp Запуск Windows и запуск windows может проходить очень долго. После перезагрузки предлагает устранить проблемы. И там этот чёртов system32.exe . Это происходит после установки каких-то обновлений. Anonimus |

| У меня это файл жутко жрал оперативку - доходило до 2-х гигабайт. Выскакивали рекламные страницы без спросу. Был скрыт. Удалил. Все в порядке - компьютер ускорился, игры идут быстрее. Вася |

| С/виндоус / систем 32 Вот накрылся комп один чёрный экран выдаёт ошибку Taskmgr.exe - точка входа ненайдена . попробую переустановить может получится Темран |

| Системная папка Windows которую нельзя удалить Александр |

| У меня показывает что ноутбук подугрозый fanic |

Лучшие практики для исправления проблем с system32

Следующие программы так же полезны для грубокого анализа: Security Task Manager исследует активный процесс system32 на вашем компьютере и явно говорит, что он делает. Malwarebytes' - популярная антивирусная утилита, которая сообщает вам, если system32.exe на вашем компьютере отображает назойливую рекламу, замедляя быстродействие компьютера. Этот тип нежелательной рекламы не рассматривается некоторыми антивирусными программами в качестве вируса и таким образом не удаляется при лечении.

Чистый и аккуратный компьютер является ключевым требованием для избежания проблем с ПК. Это означает: проверка на наличие вредоносных программ, очистка жесткого диска, используя cleanmgr и sfc /scannow, удаление программ, которые вам больше не нужны, проверка Автозагрузки (используя msconfig) и активация Автоматического обновления Windows. Всегда помните о создании периодических бэкапов, или как минимум о создании точек восстановления.

Если у вас актуальная проблема, попытайтесь вспомнить последнее, что вы сделали, или последнюю программу, которую вы установили, прежде чем проблема появилась первый раз. Используйте resmon команду, чтобы определить процесс, который вызывает у вас проблему. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

system32 сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Как удалить вирус самостоятельно

Здесь мы покажем вам, как можно самостоятельно обнаружить и затем удалить файлы, способные нанести вред вашему компьютеру, или вирусы самостоятельно (вручную) без использования каких-либо антивирусных программ.

Это несложно . Давайте начнём!

Как удалить вирус самостоятельно

Действовать необходимо на правах администратора.

Для начала надо открыть командную строку. Для этого нажмите сочетание клавиш WINDOWS + R и в появившемся окне в строке введите cmd и нажмите ОК .

Команда cmd в командной строке

Вызов командной строки через поиск

Запуск командной строки от имени администратора

Кратко о том, какие цели у наших будущих действий:

С помощью команды attrib нужно найти такие файлы, которые не должны находиться среди системных файлов и потому могут быть подозрительными.

Вообще, в C: / drive не должно содержаться никаких .exe или .inf файлов. И в папке C:\Windows\System32 также не должны содержаться какие-либо, кроме системных, скрытые или только для чтения файлы с атрибутами i, e S H R .

Итак, начнём ручной поиск подозрительных, файлов, то есть вероятных вирусов, самостоятельно, без использования специальных программ.

Откройте командную строку и вставьте cmd . Запустите этот файл от имени администратора.

Открываем cmd

Прописываем в строке cd/ для доступа к диску. Затем вводим команду attrib . После каждой команды не забываем нажимать ENTER:

Команда attrib в командной строке

Как видим из последнего рисунка, файлов с расширениями .exe или .inf не обнаружено.

А вот пример с обнаруженными подозрительными файлами:

Вирусы в системе Windows

Диск С не содержит никаких файлов .еxе и .inf, пока вы не загрузите эти файлы вручную сами . Если вы найдёте какой-либо файл, подобный тем, которые мы нашли, и он отобразит S H R, тогда это может быть вирус.

Здесь обнаружились 2 таких файла:

autorun.inf

sscv.exe

Эти файлы имеют расширения .еxе и . inf и имеют атрибуты S H R . Значит, эти файлы могут быть вирусами .

Теперь наберите attrib -s -h -г -а -i filename.extension. Или в нашем примере это:

attrib —s —h —г —а -i autorun.inf

Эта команда изменит их свойства, сделав из них обычные файлы. Дальше их можно будет удалить.

Для удаления этих файлов введите del filename.extension или в нашем случае:

del autorun.inf

То же самое надо проделать со вторым файлом:

Удаление вирусов вручную

Теперь перейдём к папке System32.

Продолжим далее поиск, вписывая следующие команды внизу:

Впишите cd win* и нажмите ENTER.

Снова введите s ystem32. Нажмите ENTER.

Затем впишите команду attrib . Нажмите ENTER.

Ищем вирусы в папке System32

Появился вот такой длинный список:

Ищем вирусы в папке System32

Снова вводим внизу команду attrib , не забывая нажать потом ENTER :

Самостоятельное удаление вирусов с компьютера | Интернет-профи

И находим вот такие файлы:

Подозрительные файлы в папке Windows

Подозрительные файлы в папке Windows

При перемещении вверх-вниз экран перемещается очень быстро, поэтому когда мелькнёт что-то новое, приостановитесь и вернитесь назад‚ чтобы проверить каждый файл, не пропустив ни одного.

Подозрительные файлы в папке Windows

Выписываем себе все найденные S H R файлы:

- atr.inf

- dcr.exe

- desktop.ini

- idsev.exe

Выполните команду attrib 3 или 4 раза, чтобы убедиться, что вы проверили всё.

Ну, вот. Мы самостоятельно нашли целых 4 вредоносных файла! Теперь нам нужно удалить эти 4 вируса.

Для этого дальше в командной строке вписываем и каждый раз нажимаем ENTER следующее:

C:\Windows\System32>attrib -s -h -r -a -i atr.inf

C:\Windows\System32>del atr.inf

C:\Windows\System32>attrib -s -h -r -a -i dcr.exe

C:\Windows\System32>del dcr.exe

C:\Windows\System32>attrih -s -h -r -a -i desktop.ini

C:\Windows\\System32>del desktop.ini

C:\Windows\System32>attrib -s -h -r -a -i idsev.exe

C:\Windows\System32>del idsev.exe

Удаляем вирусы с компьютера самостоятельно

Аналогичную операцию надо провести с другими папками, вложенными в каталог Windows.

Нужно просканировать ещё несколько таких каталогов, как Appdata и Temp. Используйте команду attrib, как показано в этой статье, и удалите все файлы с атрибутами S H R, которые не имеют отношения к системным файлам и могут заразить ваш компьютер.

Csrss.exe троян — вредоносная кибер-угроза, которая может украсть финансовую информацию и личные данные пользователей

Csrss.exe троян — это вредоносный троянский конь, предназначенный для выполнения многочисленных вредоносных действий на компьютере пользователя. Имейте в виду, что существует полностью ЗАКОННЫЙ Microsoft процесс под таким же именем — csrss.exe. Он предназначен для управления наборами графических команд под ОС Windows. Таким образом, пользователям рекомендуется проверить этот исполняемый файл, просканировав систему надежным средством безопасности, чтобы убедиться, что он не заражен троянским конем, использующим имя законного системного процесса. В противном случае Csrss.exe троян может отслеживать вашу активность в интернете и получать ваши финансовые данные.

Большинство пользователей не знают об опасностях, которые могут быть вызваны Csrss.exe трояном. После проникновения в систему без какого-либо одобрения она скрывается в фоновом режиме и выполняет многочисленные действия, которые считаются крайне вредоносными. По мнению экспертов ПК, инфекция может поставить под угрозу безопасность вашего компьютера, выполнив следующие действия:

- Майнинг криптовалюты, используя огромное количество мощи ЦП;

- Записывать нажатия клавиш и мыши, чтобы получить логины и пароли;

- Предоставить удаленный доступ к зараженной системе хакерам и позволить им установить опасное ПО.

Идентификация вредоносного Csrss.exe трояна в системе

Эксперты предупреждают наших пользователей о том, что законный Microsoft файл должен находиться в каталоге C:\Windows\System32/. Если вы обнаружите, что процесс работает под тем же именем, но в другом месте, выполните полное сканирование системы с помощью надежного антивирусного инструмента для проверки наличия вредоносного ПО.

Очевидно, что если вы не можете идентифицировать Csrss.exe вирус, существует вероятность того, что ваши учетные данные и другие конфиденциальные данные могли попасть злоумышленникам. Следовательно, вы можете столкнуться с огромными финансовыми потерями или даже постоянной кражей личных данных.

Кроме того, из-за наличия Csrss.exe трояна вы можете заметить что ваш компьютер действует странно и вяло. Причина этого — способность вредоносного ПО использовать ресурсы компьютера для майнинга цифровой валюты, включая Bitcoin, Monero, ZCash и т.д. Иными словами, система может быть вынуждена работать при высоких температурах в течение долгого периода времени. Это может привести к сбоям системы, увеличению задержек и зависанию.

Поэтому мы настоятельно рекомендуем вам проверить свой компьютер на наличие этого трояна и выполнить удаление Csrss.exe, если это необходимо. Имейте в виду, что этот тип вредоносной программы в основном запрограммирован на то, чтобы скрываться глубоко внутри системы и размещать свои компоненты по всей ОС.

Вы также не должны пытаться удалить Csrss.exe трояна вручную. Люди, которые уже пытались остановить этот процесс в своем диспетчере задач, сообщили об этом сообщении об ошибке:

You don't have the permission from TrustedInstaller to make changes in the file.

Чтобы предотвратить такие проблемы при попытке исправить систему и защитить ваши личные данные, убедитесь, что вы используете методы автоматического удаления. В этом случае мы настоятельно рекомендуем использовать Reimage Reimage Cleaner Intego , который может не только удалить вирус из системы, но также устранить ущерб, вызванный им в вашей системе ПК.

Способы предотвращения троянов на системе

Основным способом проникновения вредоносных программ в вашу систему являются ненадежные веб-сайты, которые предлагают установить подозрительное программное обеспечение. Как правило, трудно определить, является ли приложение законным, и люди устанавливают ненужные программы без тщательной проверки.

Преступники загружают троянских коней, замаскированных под невинное ПО, на сайты обмена файлами на одноранговой сети (P2P) и извлекают выгоду из новичков, которые попадают в их ловушку. Поэтому, необходимо загружать и устанавливать приложения только с авторизованных веб-сайтов.

Кроме того, некоторые онлайн-объявления и гиперссылки предназначены для запуска фальшивых скриптов, которые автоматически устанавливают вредоносные программы. Таким образом, никогда не нажимайте на какой-либо коммерческий онлайн-контент и всегда используйте профессиональное программное обеспечение для защиты от вредоносного ПО.

Однако в большинстве случаев самостоятельно (без помощи антивирусных программ) заметить факт заражения компьютера достаточно сложно — многие черви и троянские программы никак не проявляют своего присутствия. Бывают, конечно, случаи, когда троянцы явно сообщают пользователю, что компьютер заражен — например, в случаях шифрования пользовательских файлов с последующим требованием выкупа за утилиту расшифровки. Но обычно они скрытно инсталлируют себя в систему, часто используют специальные методы маскировки и также скрытно ведут свою троянскую деятельность. Зафиксировать факт заражения можно только по косвенным признакам.

Признаки заражения

Частые зависания и сбои в работе компьютера могут также быть вызваны фактом заражения. Однако во многих случаях причина сбоев не вирусная, а аппаратная или программная. Если же похожие симптомы проявляются сразу на нескольких (многих) компьютерах в сети, если при этом резко возрастает внутрисетевой трафик, то причина, скорее всего, кроется в распространении по сети очередного сетевого червя или троянской программы-бэкдора.

Рекомендуемые действия

Если ничего не обнаружено, то, прежде чем приступить к поиску зараженного файла, рекомендуется физически отключить компьютер от интернета или от локальной сети, если он был к ней подключен, выключить Wi-Fi-адаптер и модем (если они есть). В дальнейшем пользоваться сетью только в случае крайней необходимости. Ни в коем случае не пользоваться системами интернет-платежей и банковскими интернет-сервисами. Избегать обращения к персональным и любым конфиденциальным данным, не пользоваться интернет-службами, для доступа к которым необходимо ввести логин и пароль.

Как найти заражённый файл

Абсолютное большинство червей и троянских программ должны получать управление при старте системы. Для этого в большинстве случаев используются два основных способа:

- запись ссылки на зараженный файл в ключи автозапуска системного реестра Windows;

- копирование файла в каталог автозапуска Windows.

- \%Documents and Settings%\%user name%\Start Menu\Programs\Startup\

- \%Documents and Settings%\All Users\Start Menu\Programs\Startup\

Если в этих каталогах обнаружены подозрительные файлы, то их рекомендуется незамедлительно отослать в компанию-разработчика антивируса с описанием проблемы.

Вероятнее всего там будут обнаружены несколько ключей с малоговорящими названиями и пути к соответствующим файлам. Особое внимание следует обратить на файлы, размещенные в системном или корневом каталоге Windows. Необходимо запомнить их название, это пригодится при дальнейшем анализе.

Наиболее удобным местом для размещения червей и троянцев являются системный (system, system32) и корневой каталог Windows. Связано это с тем, что, во-первых, по умолчанию показ содержимого данных каталогов в Explorer отключен. А во-вторых, там уже находится множество разнообразных системных файлов, назначение которых для рядового пользователя абсолютно неизвестно, да и опытному пользователю понять является ли файл с именем winkrnl386.exe частью операционной системы или чем-то чужеродным — весьма проблематично.

Рекомендуется воспользоваться любым файловым менеджером с возможностью сортировки файлов по дате создания и модификации и отсортировать файлы в указанных каталогах. В результате все недавно созданные и измененные файлы будут показаны вверху каталога, и именно они будут представлять интерес. Наличие среди них файлов, которые уже встречались в ключах автозапуска, является первым тревожным звонком.

Более опытные пользователи могут также проверить открытые сетевые порты при помощи стандартной утилиты netstat. Рекомендуется также установить сетевой экран и проверить процессы, ведущие сетевую активность. Также рекомендуется проверить список активных процессов, при этом пользоваться не стандартными средствами Windows, а специализированными утилитами с расширенными возможностями — многие троянские программы успешно маскируются от штатных утилит Windows.

Доброго времени суток, дорогие друзья.

Хочу поделиться небольшим решением послевирусной проблемы, с которой столкнулся буквально на днях. Авось кому-то будет полезно, ибо толковой информации в интернете по данному вопросу я не нашел (разве что пара упоминаний на форумах). В рамках статьи поведаю как удалить, собственно, вирус (точнее целый набор), а так же как решить проблему после его удаления, которая представляет собой сообщение вида " Невозможно загрузить DLL xtgina.dll ".

Удаляем вирус и решаем проблему xtgina.dll

Суть в следующем. Система была поражена пакетом вирусов самых разных расцветок. Есть подозрение, что это был червь, подгрузивший и развернувший необходимый базис заразы, ибо поражение выглядело довольно забавно: система глухо зависла на несколько минут, а потом самостоятельно перезагрузилась, после перезагрузки обнаружив полный набор ниже описанных симптомов.

Симптоматика: полная блокировка работы антивирусов (в том числе антивирусных утилит типа avz), различных программ (софт по очистке реестра и временных файлов, Webmoney, Яндекс.Кошельки) и интернета (производятся подмены адресов в браузере, перенаправление на "левые" сайты, перехват трафика программ, подмена полей логина-пароля в систему Яндекс.Деньги и прочие манипуляции с целью увести как можно больше аккаунтов почты и прочих данных, особенно связанных с платежными системами). Само собой недоступны редактор реестра и диспетчер задач. Характерно, что запускается Spybot , но не спасает, что в общем-то верно, ибо засевшая вредина это всё таки вирус, а не Spyware .

Ситуация, в целом, не нова. Прежде всего, само собой, надо всю эту гадость вымести. Т.к. из системы это сделать невозможно (при попытке установить/запустить антивирус или антивирусную утилиту система либо закрывает оную, либо уходит в перезагрузку), пришлось прибегать к старому-доброму, но очень мною любимому Dr.Web LiveCD . О том, как им лечить компьютер, я писал в одноименной статье " Как удалить вирусы. Часть 3. [DrWeb liveCD] ", а посему подробно описывать процесс работы с ним в рамках данной статьи не буду. Оный нашел в системе порядка 20-25 различных вирусов, червей, вирусных библиотек и прочих ужасов жизни и поместил в карантин. Естественно, что из карантина (и системы вообще) их надо удалить, путем выделения и нажатия кнопочки " Remove " (что характерно, Dr.Web почему-то сам не всегда удаляет вирус, а помещает его в карантин, даже если задан пункт " Delete " напротив соответствующей строки настроек и оное приходится делать вручную).

Устраняем ошибку "Невозможно загрузить DLL C:\Windows\System32\xtgina.dll"

После оного система вроде бы выглядит очищенной, но не тут то было. При загрузке выдается сообщение, крайне похожее на системное, которое гласит:

Ошибка пользовательского интерфейса:

Невозможно загрузить DLL C:\Windows\System32\xtgina.dll пользовательского интерфейса входа. Обратитесь к системному администратору или восстановите исходную библиотеку DLL .

И ниже оного кнопочка " Перезагрузка ". Скриншот, к сожалению, снять не додумался, ну да ладно, думаю, что текста должно хватить.

Что характерно, за годы своей практики я никаких таких xtgina.dll библиотек не видел (многие системные файлы я узнаю в лицо :) ) и с сообщением подобным вообще столкнулся впервые, хотя до сего момента наверняка мог поручиться, что повидал в Windows XP все возможные вариации ошибок. Естественно, что оное навело меня на мысли, что имеет место быть подмена/перехват пользовательского интерфейса, путем подгрузки левой библиотеки.

Пошел в безопасный режим (кнопочка F8 до загрузочного экрана Windows, где ползет полосочка). Вуаля! Безопасный режим работает. Первым делом прошелся AVZ -том (естественно, на сей раз он запустился, ибо вирусы были вычищены с помощью Dr.Web LiveCD), но проблемы это, естественно, не решило. Попытка с помощью оного восстановить ключи запуска Explorer и убрать все Winlogon сообщения (в AVZ это делается путем комбинации " Файл - Восстановление системы " и выбором соотвествующих пунктов 7, 8 и 9) не удалась и вываливалась ошибка доступа к памяти.

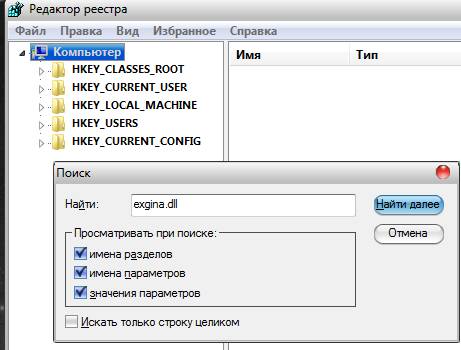

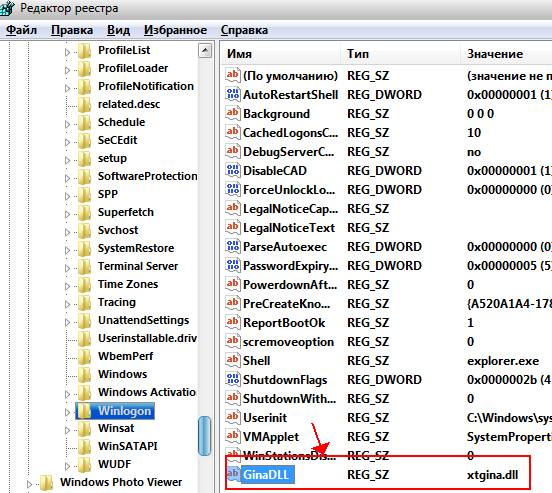

Волевым решением я пошел смотреть в реестре (на всякий случай напоминаю, что редактор реестра запускается путем: Пуск - Выполнить - Regedit - ОК ) где прописалась эта самая xtgina.dll (в редакторе поиск осуществляется путем выбора пунктов Правка - Найти ), а прописались она, конечно же, в разделе Winlogon , а именно в ветке: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\WinLogon .

Естественно, что эту злодейскую гадость надо удалить, ибо именно она является инициатором вызова сообщения. Выделяем правой кнопкой мышки, выбираем пункт " Удалить ", закрываем редактор реестра, перезагружаемся.. Вуаля! Всё работает ;)

Единственное, что после перезагрузки я всё таки рекомендую провести еще одну тщательную проверку всем и вся, начиная от CureIT+AVZ и заканчивая, например, Spybot+Ccleaner-Regseeker.

В интернете так же я слышал, что подобная проблема после удаления вирусов актуальна и при загрузке безопасного режима. Печально, но не критично. В этом случае можно воспользоваться дистрибутивом Windows PE . И так, что делаем:

- Берем другой компьютер, флешку и диск.

- Скачиваем вот этот архив. Распаковываем. Внутри архива лежит образ загрузочного диска с ОС WindowsPE , программа для его записи + альтернативный редактор реестра (оный надо дописать на тот же диск после записи образа или же скопировать на флешку и потом запустить с флешки)

- Запускаем SCD Writer (программа для записи, что была в архиве), там выбираем Диск - Записать ISO-образ на диск , выбираем скачанный образ на диске, выставляем скорость записи и ждем окончания записи.

- Идем к пораженному компьютеру, перезагружаем и заходим в BIOS (сразу после перезагрузки давим в кнопочку DEL, чтобы туда попасть), находим пункт выбора устройств для загрузки (boot) и на первое место ставим CD-ROM . Сохраняем настройки, выходим из BIOS , вставляем диск и флешку с редактором реестра.

- После перезагрузки ждем начала загрузки с CD -диска, в появившемся меню жмем в кнопочку 1, т.е. выбираем WindowsPE , долго ждем пока система загрузится. Возможно, что потребуется указать где (на каком диске и в какой папке на компьютере) стоит пораженная система. Укажите.

- Открываем мой компьютер и проходим к флешке. Там запускаем рекдактор реестра. Возможно, что программа попросит Вас указать место расположение файла ntuser.dat в пораженной системе с целью получения доступа к реестру. Укажите C:\Documents and Settings\имя_аккаунта\ntuser.dat , где имя_аккаунта , – это Ваше имя пользователя в пораженной системе. Возможно, что программа не будет видеть, тогда откройте Мой компьютер, пройдите по указанному пути, найдите ntuser.dat , затем нажмите на него правой кнопкой мышки и выберите Свойства . Далее снимите галочку “ Скрытый “, нажмите ОК . Теперь вернитесь в редактор реестра и укажите на появившийся ntuser.dat . Возможно, что программа предложит Вам указать путь к ntuser.dat еще одного пользователя, во второй раз откажитесь, если все уже проделали.

- В редакторе реестра есть два типа ветвей (ветвь – это что-то вроде структуры с папками, в окне редактора они слева). Одни – это текущие, т.е. той системы, в которой мы сейчас находимся, а другие – это как раз пораженной системы. Нам нужны вторые. Они в редакторе реестра либо указаны со скобочками HKEY_LOCAL_MACHINE(…) , где (…) , – название Вашего компьютера или что-нибудь типа (W_IN_C) . Так же возможно, что не будут продублированы ветви, а только подветви или что название ветвей пораженного компьютера будет не в скобках, а после подчеркивания HKEY_LOCAL_MACHINE_W_IN_C . В общем посмотрите повнимательней.

- И так, мы с Вами проходим по пути HKEY_LOCAL_MACHINE(…)\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon . На Winlogon мы тыркаем мышкой. В правом окне находим вышеупомянутый xtgina.dll (выше в статье есть скриншот строчки с ним), выделяем мышкой и удаляем.

- Закрываем редактор реестра.

- Вынимаем диск, перезагружаемся, заходим в BIOS , возвращаем загрузку с HDD . Выходим из BIOS , загружаем систему.

Как-то так. Звучит грозно, но в целом ничего сложного нету.

Вышеописанная методика так же актуальна и при сходных модификациях вируса или же при удалении программ, модифицирующих/перехватывающих пользовательский интерфейс, например, это PcAnywhere GINA при котором запись, вызывающая ошибку, ссылается на файл Awgina.dll и удаляется вышеописанными способами.

Послесловие.

Вот такая вот полузаметка-инструкция. Надеюсь, что кому-то когда-то она будет полезна.. Ну а начинающим айтишникам просто рекомендую мотать на ус, ибо никогда не знаешь где столкнешься с чем-либо подобным.

Читайте также: