Чем просканировать локальную сеть на вирусы

У каждого brand-name-антивируса есть сильные и слабые стороны. Поэтому идея применять два и более антивирусов на одном ПК – не нова. Однако на практике осуществить эту идею зачастую весьма проблематично: возникает конфликт антивирусов (иногда уже на стадии установки второго антивируса), а в случае успешной установки второго антивируса существенно возрастает нагрузка на вычислительные ресурсы ПК, что иногда приводит к зависаниям и другим сбоям.

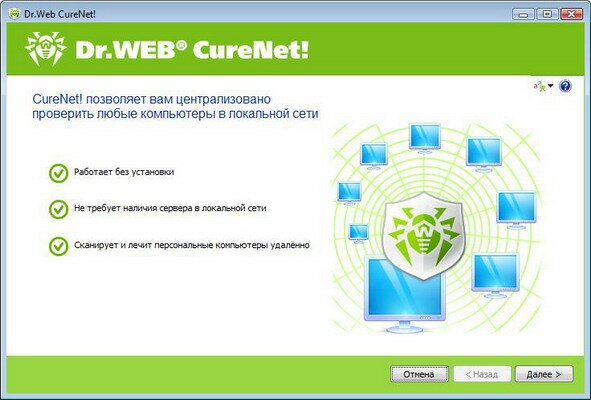

Что такое Dr.Web CureNet!

Лечащий сканер Dr.Web CureNet! централизованно распространяется по локальной сети, запускается на рабочих станциях, выполняет свою работу, после чего самоудаляется. CureNet! не требует наличия сервера или установки какого-либо дополнительного ПО, его запуск возможен с любого внешнего носителя, например, USB-носителя.

Распределение лечащих сканеров Dr.Web CureNet! по ПК и серверам локальной сети создает минимальный сетевой трафик, благодаря использованию специально разработанного протокола обмена информацией в сетях, построенного на основе протоколов TCP/IP с возможностью применения особых алгоритмов сжатия трафика.

Для защиты от действия вирусных программ, направленных на выведение антивирусов из строя, используется Dr.Web SelfPROtect, защищающий модули и файлы Dr.Web CureNet! на удаленной машине перед запуском сканирования.

CureNet! проверяет файлы, архивы, файловые контейнеры и почтовые сообщения на наличие всевозможных угроз информационной безопасности (вирусов, червей, троянских программ, программ дозвона, рекламных программ, потенциально опасных программ, программ взлома, программ-шуток). При обнаружении угроз безопасности CureNet! по возможности обезвреживает обнаруженные вредоносные программы.

Основные возможности программы CureNet!:

– централизованная проверка удаленных компьютеров без установки антивируса на каждый проверяемый ПК;

– обнаружение вредоносного программного обеспечения;

– проверка файлов в архивах и файловых контейнерах;

– лечение зараженных объектов;

– контроль процесса сканирования с компьютера администратора;

– сбор статистики антивирусной проверки и ее отображение на компьютере администратора;

– высокая скорость проверки;

– возможность регулярного обновления вирусных баз и модулей программы.

Как пользоваться Dr.Web CureNet!

– нажмите ссылку Скачать бета-версию;

– в следующем окне пройдите процедуру регистрации, заполнив соответствующие текстовые поля – *Ф.И.О., *E-mail, Страна, Организация, Должность, Веб-сайт, Телефон, *Проверка (поля, отмеченные знаком *, обязательны для заполнения);

– после регистрации на указанный вами адрес электронной почты придет письмо с логином и паролем;

– зайдите на страницу beta.drweb.com;

– в разделе Для бета-тестеров нажмите ссылку Файловая область;

– введите логин и пароль, нажмите OK;

– в следующем окне выберите папку curenet;

– скачайте файл CureNet!.exe;

– запустите файл CureNet!.exe;

– в окне License agreement/Лицензионное соглашение нажмите Принять;

– в следующем окне нажмите Извлечь;

– в окне Dr.Web CureNet! нажмите Далее;

– для настройки антивирусного сканера нажмите ссылку Настройки… (внизу слева);

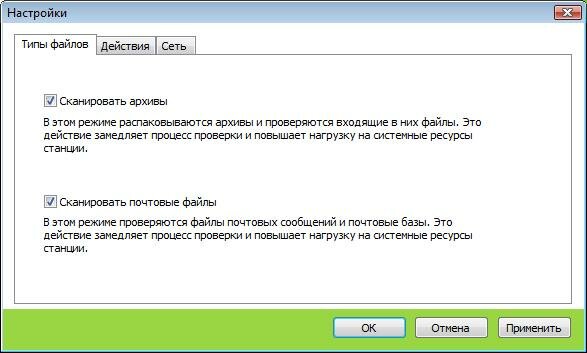

– в открывшемся окне Настройки доступны три вкладки:

· Типы файлов – можно установить флажки Сканировать архивы и Сканировать почтовые файлы;

· Действия – в выпадающих списках Угрозы, Вредоносные программы, Инфицированные пакеты можно выбрать необходимое действие – Информировать, Вылечить, Переместить;

· Сеть – можно установить флажки Блокировать сеть на время проверки, Разрывать существующие соединения NetBIOS, Проверять доступность станций перед установкой (ping);

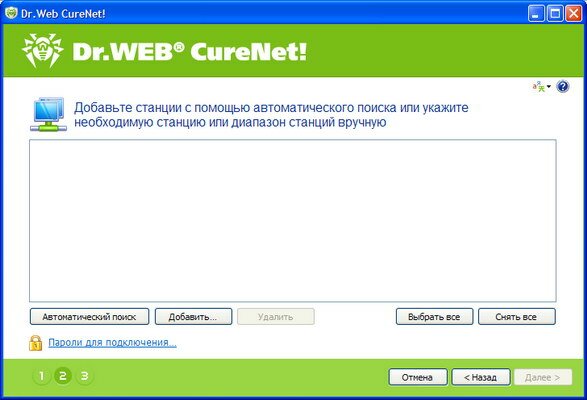

– нажмите Далее –> Автоматический поиск;

– выберите необходимую рабочую станцию (или нажмите Выбрать все) –> Далее (рабочие станции выбираются для сканирования по IP-адресу или диапазону IP-адресов, по маске или по сетевому имени);

– в следующем окне выберите тип проверки – Быстрая проверка (в этом режиме проверяются оперативная память, загрузочные сектора всех дисков, объекты автозапуска, корневой каталог диска установки Windows, системный каталог Windows, папка Мои документы, временный каталог системы и временный каталог пользователя) или Полная проверка (в этом режиме проверяются загрузочные сектора всех дисков, все сменные носители и все локальные диски) –> Далее;

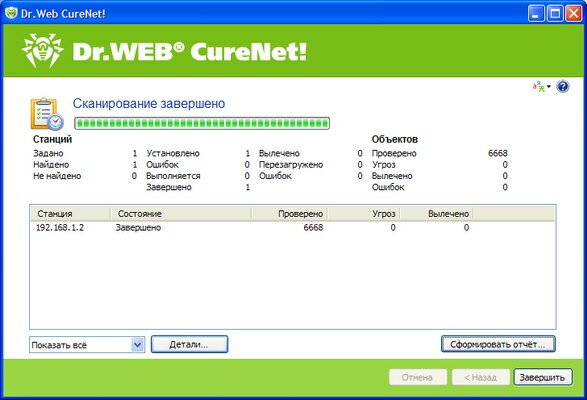

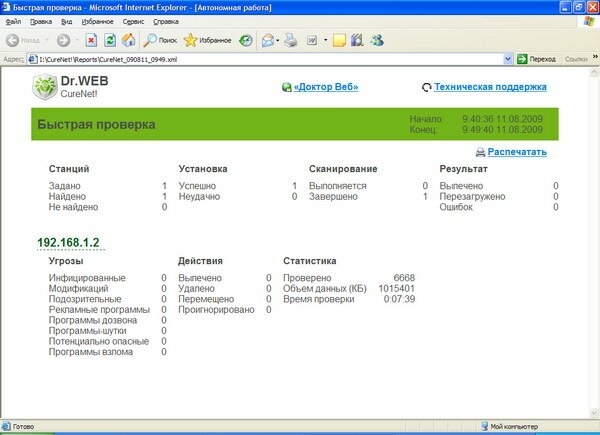

– по окончании проверки появится сообщение Сканирование завершено;

– нажатием на кнопку Сформировать отчет… будет сформирован и выведен отчет о результатах сканирования в формате .xml.

Программа проста в управлении и настройке. Антивирусный сканер работает шустро (быстрая проверка одной рабочей станции занимает около 10 мин), при этом его эффективность зависит от актуальности антивирусных баз.

Складывается впечатление, что Dr.Web CureNet! – это сетевой аналог известной утилиты Dr.Web CureIt!, также предназначенный для разового применения на рабочих станциях локальной сети. CureNet, как и CureIt, ни в коей мере не призван заменить постоянный антивирус. Впрочем, создатели именно так и позиционируют свое новое детище.

2. Лечение некоторых видов угроз может потребовать перезагрузки рабочей станции, поэтому в Мастере Dr.Web CureNet! предусмотрена настройка автоматической перезагрузки станции после лечения.

3. На время сканирования существует возможность отключать на удаленной машине доступ к сети, чтобы избежать повторного заражения и предотвратить распространение вирусов на другие станции локальной сети.

4. При необходимости для ускорения процесса сканирования можно исключить из проверки архивы и/или почтовые файлы.

5. Подозрительные объекты перемещаются в карантин, расположенный на ПК с запущенным Мастером Dr.Web CureNet!

6. Доступные языки интерфейса – русский и английский.

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

// Включение сторожевого таймера на 10 минут

// Запуск сканирования и анализа

//Завершение работы AVZ

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

// Включение сторожевого таймера на 10 минут

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%\smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%\csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantine\сетевое_имя_ПК\дата_каратина\) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

if Result then begin

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

SuspNames : TStringList; // Список имен подозрительных файлов

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

AddToLog(‘База имен загружена - количество записей = ‘+inttostr(SuspNames.Count));

for i := 0 to SuspNames.Count - 1 do

AddToLog(‘Ошибка загрузки списка имен файлов’);

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

// Обновление списка процессов

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount - 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика можно проводить тремя способами:

- вручную при помощи снифферов;

- в полуавтоматическом режиме — в данном случае сниффер собирает информацию, и затем его протоколы обрабатываются либо вручную, либо некоторым ПО;

- автоматически при помощи систем обнаружения вторжений (IDS) типа Snort (http://www.snort.org/) либо их программных или аппаратных аналогов. В простейшем случае IDS состоит из сниффера и системы, анализирующей собираемую сниффером информацию.

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Рис. 2. Создание и настройка предупреждения о сетевой активности

В качестве предупреждения удобнее всего использовать сообщения электронной почты, отправляемые на почтовый ящик администратора, — в этом случае можно получать оперативные оповещения от всех ловушек в сети. Кроме того, если сниффер позволяет создавать несколько предупреждений, есть смысл дифференцировать сетевую активность, выделив работу с электронной почтой, FTP/HTTP, TFTP, Telnet, MS Net, повышенный трафик более 20-30 пакетов в секунду по любому протоколу (рис. 3).

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

// Включение протоколирования BootCleaner

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

| ||||||||||||||||||

|

Dr.Web CureIt! 16.04.2020 Dr.Web CureIt! - популярный бесплатный сканер, который поможет вылечить зараженный ПК без установки антивируса. Утилита быстро и эффективно определит и удалит HitmanPro 3.8.18.312 Final HitmanPro — эффективная и шустрая утилита для борьбы с вирусами, троянами, руткитами, червями, шпионскими и другими вредоносными программами, которая представляет Avast Free Antivirus 2020 (20.2.2401) Avast Free Antivirus - бесплатное антивирусное решение для самой эффективной защиты от всех типов вирусов, шпионского ПО, руткитов и других вредоносных программ AVZ 4.46 AVZ - Программа предназначена для чистки компьютера от SpyWare и AdWare программ, различных Backdoor и троянских компонент и прочего вредоносного кода. Dr.Web 12.0.1.12240 (от 24.12.2019) Dr.Web - популярный антивирусник, в состав которого входят сканер, планировщик, позволяющий автоматически обновлять вирусные базы, антируткит, облако и AVG AntiVirus Free 2020 build 20.2.3116 AVG AntiVirus Free - популярный бесплатный антивирус, который предлагает пользователю ряд компонентов, благодаря которым обеспечивается надежная защита от Отзывов о программе EMCO Network Malware Cleaner 7.0.15.1534 пока нет, можете добавить.

[Делимся опытом] Как защитить локальную сеть компании от вирусовКак защитить локальную сеть компании от вирусов Преамбула: Антивирусная защита начинать отнимать много времени на его поддержание. В результате за состоянием защиты перестают следить и этим начинают пользоваться вирусы. Что придумано, чтобы защититься от таких проблем? Таким образом, экономится время на поддержание защиты. Вот одно из этих специальных средств я и решил использовать в своей компании. Амбула: С помощью Kaspersky Administration Kit можно управлять и следить за состоянием защиты всей сети и каждого компьютера. Сервер администрирования соответственно был установлен на центральный сервер. Рассказывать о том ка всё это я устанавливал - не буду, в комплекте идет прекрасная документация на русском языке, довольно подробно описывающая все шаги установки. Я хочу рассказать о настройках сервера. Итак. Создаем основную политику, в которой прописал запрет клиентам изменения настроек (чтобы какой-нибудь пользователь, без моего ведома не отключил какие-то настройки на компьютере), добавил в список исключений базы 1С и чат (базы 1С добавил, чтобы работа антивируса не влияла на работу программ 1С). Вернёмся к нашим баранам. К пункту номер два. Что же это за чистка мусора такая? Я же кажется говорил, что я слишком толст и ленив, чтобы бегать и чистить клиентские машины. Поковырявшись в потрохах этого инструмента (сервера администрирования) я увидел в нем одну прелестную штуку. А именно - "Удаленная установка". Это средство установки ЛЮБЫХ программ на ПК средствами WMI. Однако я решил использовать сие немного по другому. Code: Выделить всё :Act Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции

|