Agent seb вирус что это

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

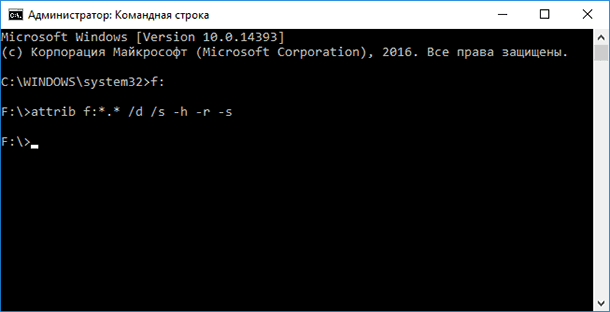

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

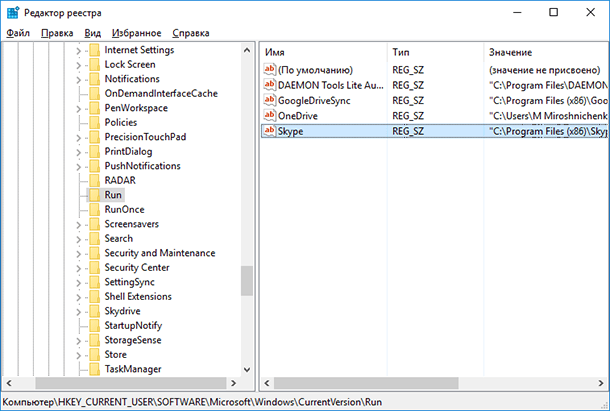

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

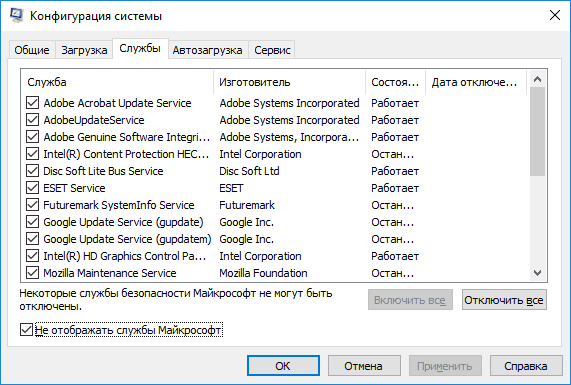

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Поток агрессивного рекламного ПО — в музыкальных, фото- и фитнес-приложениях — не прекращается. Обнаруженные нами программы были скачаны более 5 млн раз.

Не так давно мы в очередной раз обнаружили вредоносные приложения в Google Play. 50 приложений с adware (рекламным ПО) были обнаружены с помощью apklab.io — разработанной нами платформой, которая анализирует угрозы для мобильных устройств.

Количество установок данных приложений варьируется от 5 тысяч и доходит до 5 миллионов. Рекламное ПО может сильно досаждать, поскольку настойчиво показывает пользователю полноэкранные рекламные объявления, а в некоторых случаях пытается убедить установить дополнительные приложения.

Все приложения с adware используют сторонние библиотеки Android, которые обходят имеющиеся в более новых версиях ОС Android ограничения фоновых служб. Хотя сам по себе обход прямо не запрещен в Google Play, Avast относит такие программы к группе Android:Agent-SEB [PUP], поскольку они приводят к замедлению работы устройств и быстрой разрядке аккумулятора. Описанные в статье приложения использовали библиотеки, чтобы постоянно показывать все больше и больше рекламы, что запрещено правилами магазина Google Play.

Рекламное ПО, в основе которого лежит использование библиотек, мы называем TsSdk, поскольку этим термином называли первую версию рекламных программ.

В ходе исследования наши специалисты обнаружили, что прежде чем данные adware удалили из магазина Google Play, они были установлены около 30 миллионов раз. Мы связались с Google, и все исследованные приложения были удалены из магазина до выхода этой статьи.

С помощью платформы apklab.io мы обнаружили в Google Play пока две версии TsSdk. Все они имеют один и тот же код. Ниже мы опишем самой старой и самой новой версии рекламного ПО.

Вариант 1

Самая старая версия TsSdk, которую мы будем называть вариантом 1, была установлена 3,6 млн раз. Рекламное ПО было встроено в простые игры, фитнес-приложения и фоторедакторы.

Чаще всего эту версию устанавливали пользователи из Индии, Индонезии, Филиппин, Пакистана, Бангладеша и Непала.

Выше представлен пример одного из приложений, содержащих TsSDK.

После установки приложения этой версии, казалось бы, работают, как заявлено на их страницах в Google Play, но с дополнительным неприятным сюрпризом: на начальном экране появляются ярлыки приложений и службы Game Center, а при включении экрана пользователю демонстрируются назойливые полноэкранные рекламные объявления. В некоторых версиях первого варианта рекламные объявления периодически отображаются и во время использования устройства. В данном видео продемонстрирован принцип работы.

Код этой версии не очень запутан, и найти в нем комплект средств разработки (SDK) рекламного ПО не составило труда. Из двух версий эта менее распространена. В некоторых вариантах содержится код, обеспечивающий скачивание дополнительных приложений, побуждая пользователя установить их.

Это интересно, поскольку название H5GameCenter уже встречалось в предустановленной вредоносной программе Cosiloon, о которой мы сообщали в прошлом году. Связаны ли они между собой? Мы точно не знаем. Возможно, связь между ними есть, а может быть, разработчики приложения Game Center купили рекламу в программах Cosiloon и TsSdk.

Вариант 2

Следующая по хронологии версия TsSdk, которую мы назовем вариантом 2, была установлена почти 28 миллионов раз. Рекламное ПО было встроено в фитнес- и музыкальные приложения.

Чаще всего их устанавливали пользователи из Филиппин, Индии, Индонезии, Малайзии, Бразилии, Непала и Великобритании.

Кажется, разработчики этой версии рекламного ПО приложили немного больше усилий — она выглядит новее и уровень защиты кода выше. Код рекламного ПО зашифрован с помощью упаковщика Tencent, поэтому его достаточно сложно распаковать аналитикам, но он легко отслеживается во время динамического анализа на платформе apklab.io.

Реклама в Facebook у нас не отображалась. Но мы искали зараженные приложения в магазине Google Play, поэтому рекламные объявления и не демонстрировались.

Кроме того, adware показывает рекламные объявления только в течение первых четырех часов с момента установки приложения, а затем это происходит гораздо реже. Изучив код, мы узнали, что в течение первых четырех часов полноэкранные рекламные объявления демонстрируются произвольно, если телефон разблокирован, или каждые 15 минут: в 15, 30 и 45 минут каждого часа. Последнее указанное в коде время вызывает улыбку: похоже, там, где живет разработчик, в часе 61 минута (в выделенном коде должно было быть :00).

Второй вариант, по-видимому, не работает на ОС Android 8.0 и более новых версиях, поскольку в них изменено управление фоновыми службами. Однако на момент написания статьи почти в 80% устройств используются старые версии ОС Android.

Это еще один повод вовремя выполнять обновления.

Хотя на наших устройствах реклама не демонстрировалась, в коде четко установлена задача показывать навязчивую рекламу, и отзывы не оставляют в этом сомнений.

Исследованные приложения

Из-за большого количества исследованных приложений мы выбрали только самые новые APK из каждого приложения и указали в данной таблице.

Снимки экрана из магазина Google Play и страниц Facebook вы можете увидеть здесь.

Следует учесть, что в магазине Google Play было много приложений варианта 1, но компания Google удалила их до завершения нашего исследования (в том числе приложение Pro Piczoo, установленное более 1 млн раз).

Как избежать установки рекламного ПО

Установите надежный антивирус, который сможет защитить вас от рекламного ПО.

Соблюдайте осторожность при скачивании приложений.

Всегда внимательно проверяйте, есть ли смысл в предоставлении приложению тех или иных разрешений.

Нужен ли калькулятору доступ к списку контактов? Неправильно предоставив разрешение, вы можете отправить киберпреступникам личные данные, в том числе сохраненные на устройстве контакты, медиафайлы и сообщения личного чата. Если что-то кажется необычным или выходит за рамки того, что представляется уместным, скачивать приложение нельзя.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.

In the Wachowski Brothers’ classic Matrix trilogy, “Agent Smith” famously describes the human race as a species that multiplies until every resource is consumed. In reality, it is the “Agent Smith” of the mobile malware world that is the real virus – and is spreading at alarming rates.

Check Point Researchers recently discovered a new variant of mobile malware that has quietly infected around 25 million devices, while the user remains completely unaware. Disguised as a Google related application, the core part of the malware exploits various known Android vulnerabilities and automatically replaces installed apps on the device with malicious versions without the user’s interaction.

So far, the primary victims are based in India though other Asian countries such as Pakistan and Bangladesh are also impacted, as are even a noticeable number of devices in the UK, Australia and the US.

Dubbed “Agent Smith”, the malware currently uses its broad access to the device’s resources to show fraudulent ads for financial gain. This activity resembles previous campaigns such as Gooligan, Hummingbad and CopyCat malware and can infect all smartphones updated beyond even Android v.7.

In this case, “Agent Smith” is being used to for financial gain through the use of malicious advertisements. However, it could easily be used for far more intrusive and harmful purposes such as banking credential theft and eavesdropping. Indeed, due to its ability to hide its icon from the launcher and impersonate existing user-trusted popular apps, there are endless possibilities for this sort of malware to harm a user’s device.

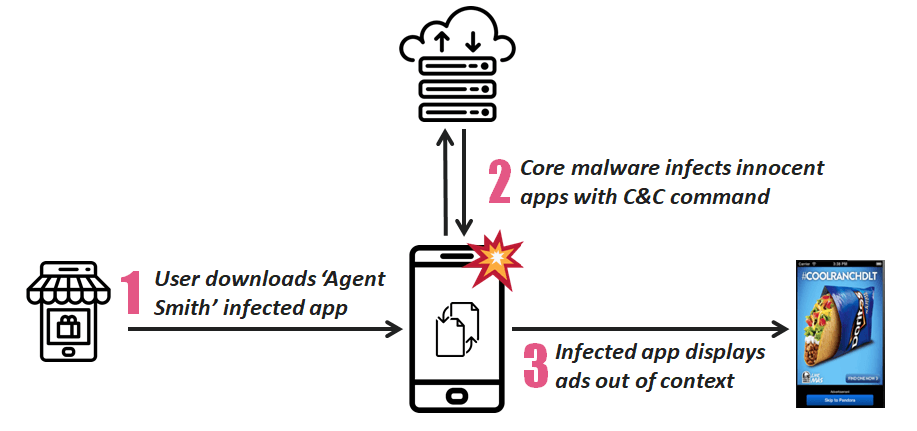

“Agent Smith” has primarily three phases in its attack flow.

In the first phase, the attacker lures users to download a dropper application from an app store such as 9Apps. These droppers are usually disguised as free games, utility applications or adult entertainment applications, yet contain an encrypted malicious payload. The dropper application then checks if any popular applications, such apps include WhatsApp, MXplayer, ShareIt and more from the attacker’s pre-determined list, are installed on the device. If any targeted application is found, “Agent Smith” will then attack those innocent applications at a later stage.

In the second phase, after the dropper gains a foothold on victim device, it automatically decrypts the malicious payload into its original form – an APK (Android installation file) file which serves as the core part of “Agent Smith’s attack. The dropper then abuses several known system vulnerabilities to install the core malware without any user interaction at all.

In the third phase, the core malware conducts attacks against each installed application on device which appears on its target list. The core malware quietly extracts a given innocent application’s APK file, patches it with extra malicious modules and finally abuses a further set of system vulnerabilities to silently swap the innocent version with a malicious one.

Diagram: “Agent Smith”’s Attack Flow

As “Agent Smith” was originally downloaded from the widely used third-party app store, 9Apps, targeted mostly at Indian (Hindi), Arabic, Russian, and Indonesian-speaking users, it is not be surprising that it reached such a high infection rate. After all, third party app stores often lack the security measures required to block adware loaded apps.

With such a devious infection method of replacing existing device apps with the malicious version of those apps, users are reminded that apps should only be downloaded from trusted app stores to mitigate the risk of infection.

Given “Agent Smith’s main approach is to attack user installed applications from third party app stores silently, it is very challenging for common Android users to fight against such threats. Having an advanced threat prevention solution such as SandBlast Mobile installed on the device, though, would have detected and blocked the malicious version of these apps from being installed, while alerting the user to the suspicious attempted activity.

Within the mobile threat landscape the best protection against invasive mobile malware attacks like “Agent Smith” is to leverage advanced threat prevention technologies, powered by advanced threat intelligence, combined with a ‘hygiene first’ approach to protecting your organization’s digital assets.

SandBlast Mobile’s unique security infrastructure, On-device Network Protection, delivers threat prevention capabilities to enterprise mobile devices that were previously only available in network and endpoint security solutions. By inspecting and controlling all network traffic on the device, SandBlast Mobile prevents phishing attacks across all apps, email, SMS, iMessage and messaging apps. In addition, the solution prevents accessing malicious or restricted websites, and infected devices from accessing corporate resources and communicating with botnets. To ensure data and user privacy, SandBlast Mobile validates cellular traffic on the device itself without routing data through a corporate gateway.

For full technical details about “Agent Smith”, please visit Check Point Research.

To learn more about how you can protect yourself from mobile malware, please check out SandBlast Mobile.

If you have been infected by apps such as those described in “Agent Smith”, or otherwise, please follow these steps to remove the malicious apps.

For Android:

- Go to Settings Menu

- Click on Apps or Application Manager

- Scroll to the suspected app and uninstall it.

If it can’t be found then remove all recently installed apps.

Freddie Crittenden Ready To Be In The Mix

Latest News

EVER WONDER WHO the overall best performers have been in our authoritative World Rankings for women, which began with the… Read More

FOR THE JUNE 2008 issue of T&FN, Jon Hendershott interviewed 400 hurdler Kerron Clement. World champion at the time, Clement… Read More

THE FIRST IN A SERIES of event-focus articles on the U.S. men’s 110 hurdles, a loaded discipline for Team USA… Read More

ABSOLUTE: The No. 1 performers in all the standard events for the 2020 calendar year, indoors & out combined. When… Read More

BROUGHT TO YOU by Jan, Marcia… errr, star athletes of Team USA. Click on image above to watch. Be smart,… Read More

EVER WONDER WHO the overall best performers have been in our authoritative World Rankings for men, which began with the… Read More

HE CAME OH-SO-CLOSE to breaking the 4:00 barrier this indoor season, but his near miss isn’t eating Cruz Culpepper (Niwot,… Read More

WORLD ATHLETICS PRESIDENT SEB COE took a respite from managing a colossal reassembly of the championships calendar over the next… Read More

FOR THE MAY 2008 issue of T&FN, Don Kopriva interviewed distance runner Dathan Ritzenhein. Fresh at the time off a… Read More

OUR SPORT WILL RISE AGAIN. As every one of us, track fan or not, knows all too painfully, the COVID-19… Read More

IT WAS FORESHADOWING of the worst kind. The day after the Olympic torch was lit in Olympia, the Greek authorities… Read More

THIS SURGE WON’T STOP. That’s our guess and the men of the U.S. vault corps have signaled it’s also their… Read More

THE LONG JUMP is a fickle event for U.S. women. Unlike certain other disciplines where Team USA is awash in… Read More

NO. 3 IN A SERIES of articles originally intended as part of our Olympic Trials Women’s Long Jump Preview. With… Read More

NO. 6 IN A SERIES of articles originally intended as part of our Olympic Trials Men’s Pole Vault Preview. With… Read More

The second in a series of articles originally intended as part of our Olympic Trials Women’s Long Jump Preview. With… Read More

NO. 5 IN A SERIES of articles originally intended as part of our Olympic Trials Men’s Pole Vault Preview. With… Read More

The first in a series of articles originally intended as part of our Olympic Trials Women’s Long Jump Preview. With… Read More

OUR FOURTH in a series of articles originally intended as part of our Olympic Trials Men’s Pole Vault Preview. With… Read More

NO. 3 IN A SERIES of articles originally intended as part of our Olympic Trials Men’s Pole Vault Preview. With… Read More

Posted By Phil Barber on April 20, 2020

Monday afternoon, 49ers general manager John Lynch gave some media members a little virtual tour of his 2020 NFL Draft “war room,” which happens to double as his guest house. On his desk were three unfolded laptops, three stand-up computer monitors and three adjacent landline telephones – one dedicated to AFC trade partners, one to NFC teams, the third to internal 49ers and league communications. One huge flat-screen was mounted to the wall across the room, and it was flanked by two more freestanding units.

The one splash of color was a framed print of LeRoy Neiman’s painting of Dwight Clark making The Catch. Beyond that, Lynch’s office was a sea of screens and white walls.

“Kyle (Shanahan) and I, I think a big to-do was made that they came and hardwired our houses,” Lynch said. “Since we’ve been here, our houses have had systems as if we’re in our office. So it really wasn’t a big change for Kyle and I. It’s just getting everybody else up to speed.”

The coronavirus pandemic has changed virtually everything about life, and sports, in America over the past month. The NFL draft is one of the few major events that hasn’t been postponed or canceled, but it, too, is being significantly altered by a virus that has made it a terrible idea for human beings to gather together.

Thursday’s nationally televised first round will be a tonic to strung-out football fans. It will also be a grand experiment that promises to have a few moments of confusion, comedy and sheer panic on the part of 60-something personnel executives who can’t remember their log-in passwords.

NFL teams are used to conducting the draft remotely, each at its own team facility. But those individual efforts include dozens of scouts, coaches, medical team and support staff, all working in proximity to facilitate the next decision. That will be impossible this year. Lynch will have one techy at his office. I’m sure Shanahan will, too. But mostly the 49ers’ operation, like everyone else’s, will be a scattered web of internet connections.

Lynch said the Niners did an internal mock draft over the weekend. Monday, the NFL put together sort of a league-wide dry run. The Cincinnati Bengals had the first pick at 10 a.m. and, as noted in multiple media reports, they immediately glitched. Lynch said he thought the “chatter” about the event being chaotic were overblown, but admitted there were some inefficiencies at the beginning.

“Kind of important stuff,” he said with a laugh, “where two teams were talking and the whole league was hearing it. That kind of stuff. But I think everyone then kind of tuned in, when they tell you to mute your stuff, you should probably listen. … But the good news was, I think the technology was working fine.”

NFL head coaches and GMs will get online again Tuesday for another run.

Really, draft night is the least of the NFL’s concerns. Most of the heavy lifting is always done by phone for that one. It’s the process leading up to the draft, and everything to follow, that is truly being impacted by the coronavirus and its aftermath.

Lynch talked about that a little Monday. Stay-at-home orders have made scouting more difficult in a couple ways, he said. The first is teams’ inability to spend meaningful time with prospects. These young athletes represent huge investments of time and money. It would be nice to, you know, get to know ’em a little before you hire them.

“When you bring in a guy in for a 30 visit and get to spend two days with him,” Lynch said, referring to the 30 official visits each team is allowed to schedule with potential draftees. “Sometimes you have the meeting at a combine, it’s in front of 20 coaches. These guys are being wrung through the wringer, and a guy just doesn’t have a real impressive 15 minutes. This has happened a number of times. And then they come out for a 30 visit, they loosen up, you get ’em comfortable, and you’re saying, ‘This is exactly the type of guy.’”

The other disparity has been in medical examinations. That applies to prospects who weren’t invited to (or chose not to attend) the NFL scouting combine in February, and to those who under normal circumstances would receive a follow-up exam.

“Oftentimes at the combine, it’s ‘Hey, he’s got a medical situation going on, but we’re gonna recheck here in six weeks and we’ll give you a much clearer picture,’” Lynch said. “That really hasn’t been able to happen, other than guys proactively, and their agents, sending letters from doctors. But our doctors haven’t had the opportunity to get their hands on (information).”

Of course, no one affiliated with the NFL should be complaining too loudly. The NBA, NHL and MLB are all in the midst of suspended seasons; no one knows when any of them will begin play, and basketball and hockey may well be unable to crown a 2020 champion. NCAA spring sports were wiped out along with March Madness. The 2020 Tokyo Olympics are on hold for a year.

The NFL was lucky enough to be in its deep downtime when the virus hit America. For the most part, it has been business as usual for the country’s most popular sport.

That won’t last forever. NFL teams generally hold rookie mini-camps right after the draft, and veteran mini-camps shortly thereafter. Those are probably off the table. May and June OTAs are in question, too. Training camps as July turns to August? Preseason games? The start of the regular season in September? Nothing is written in stone right now, because no one knows how the pandemic is going to play out.

How is Lynch feeling about it all?

“That kind of changes (with) the last person I talked to,” he said. “Some people make a really compelling case that there’s no way this is happening, and that scares me. Some people make a very compelling case that we’re playing, and this is how we’re going to do it. I think we’re like everybody else. We’re eager to do so.”

Lynch admits he has felt conflicted at times about conducting offseason business. With people everywhere struggling medically, financially and mentally, NFL free agency and the league’s annual draft feel a bit insignificant.

But, Lynch said, “After free agency, I can’t tell you how many people called or touched base and said, ‘Thank god you did that, because it’s the only thing that we’ve got to keep us entertained.’”

It’s hard to explain the comfort sports can deliver during a crisis, but the phenomenon is real. And for the NFL and the 49ers, the show will go on Thursday, Friday and Saturday.

This article has 17 Comments

“Thursday’s nationally televised first round will be a tonic to strung-out football fans. It will also be a grand experiment that promises to have a few moments of confusion, comedy and sheer panic on the part of 60-something personnel executives who can’t remember their log-in passwords.”

When Lynch talked about taking a foundational player at #13 if no trade materializes, that’s code for; it’s OT folks. QB, DE or OT are their 1st round foundational positions in the first round….

Razor

If the 9ers take an OT at #13, it marks the end of an era! It may be Staley retires now, or at the end of the season,

but we’re witnessing an end of 9er era.

The pandemic likely raises the possibility of that happening.

I think it will be a defensive pick. Either a corner or DT. I like Derrick Brown as a long shot.

Putting all thoughts of need aside who will be the bpa pick at #13.

I think the highest ranked player that will still be available will be a tackle. Odd’s seem pretty strong that you will have at least 2 possibly 3 QB’s taken in the top 12. Add 3 WR’s, 2 CB’s a DE and a DT and you have 2 picks left before us. That leaves the tackles. Wirfs seems almost certain to be gone for sure as well as at least one other tackle, whether it’s Thomas or Wills remains to be seen. However that leaves either Thomas/Wills and Becton as still available.

If we can’t get Jeudy or one of the CB’s I’d be very happy with either Wills or Thomas.

If Lynch wants a “difference maker” (code for a day one starter), I narrow it down to WR, OL and DT.

He also stated that the team still has high hopes for Trent Taylor and Jalen Hurd. This may dampen the need for a WR.

I’m starting to lean towards Lynch drafting a top OL player.

Читайте также: