Защита от вируса wanna cry

Надеемся, что Вы указали достаточно контактной информации, и наши сотрудники смогут связаться с Вами в ближайшее время.

Согласие на обработку персональных данных

Лицензионное Соглашение

Рекомендации по защите от вируса Wanna Cry

Глобальная хакерская атака в настоящее время затронула множество компьютеров в России и за рубежом, включая сети крупных телекоммуникационных компаний, силовых ведомств и медицинских учреждений.

Наши технологические партнеры из Лаборатории Касперского за вчерашний день, 12 мая, зафиксировали 45 тыс. попыток взлома в 74 странах.

Программа-шифровальщик, распространяющаяся в сети, получила название WannaCry (он же Wana Decryptor, WanaCrypt0r и Wana Decrypt0r). В отличие от других программ подобного типа, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. В качестве механизмов проникновения использует как электронную почту (этот механизм позволяет ему преодолевать защитные межсетевые экраны), так и опубликованную 14 марта этого года сетевую уязвимость протокола SMB: Microsoft Security Bulletin MS17-010. Данная уязвимость позволяет вирусу распространяться внутри зараженной сети и поражать максимальное число уязвимых устройств.

Microsoft не распространяет автоматически обновления безопасности для ОС Windows XP и Windows 2003, поэтому пользователи, использующие устаревшее ПО, наиболее уязвимы.

Заражая устройство, вирус зашифровывает все пользовательские данные на жестком диске и требует выкуп за их расшифровку.

Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах по умолчанию закрыты, поэтому он защищён от атак, использующих сетевые уязвимости, подобные тем, что использует данный вирус. Технология NAT также надежно защищает все сетевые устройства от подключений извне. Среди вариантов распространения вируса: электронная почта, возможно, зараженные сайты и флеш-диски, также вирус может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками. Все механизмы распространения вируса пока не изучены и могут быть дополнены злоумышленниками для усиления атаки в ближайшем будущем.

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности. - Включите на Ideco ICS систему предотвращения вторжений.

Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

Рекомендуется активировать все группы правил системы предотвращения вторжений. В случае ложных срабатываний правила можно добавить в исключения системы. - На Ideco ICS включите антивирусную проверку веб-трафика. Рекомендуется использовать антивирус Касперского, но если ваша лицензия это не позволяет, включите антивирус ClamAV.

Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры. - С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов: ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

Или аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты от новых угроз. - Если ваша сеть разделена на несколько локальных сегментов, связанных через Ideco ICS, вы можете заблокировать 135 и 445 TCP порты системным межсетевым экраном.

Это предотвратит возможное распространение вируса между локальными подсетями:![]()

- Установите патч для закрытия эксплуатируемой вирусом уязвимости: MS17-010.

- Заблокируйте использование протокола SMBv1, выполнив следующую команду на компьютерах и Windows-серверах:

dism /online /norestart /disable-feature /featurename:SMB1Protocol - Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур.

- На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

kb4012598 для Windows XP SP3

kb4012598 для Windows Server 2003 x86

kb4012598 для Windows Server 2003 x64

Мы не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к интернету. За последнее время была опубликована информация о большом количестве уязвимостей, не все из которых закрыты существующими обновлениями систем безопасности данных ОС. Заражение подобным WannaCry вирусом непосредственно интернет-шлюза может привести к заражению всех хостов сети, потерям коммерческой информации, а также участию сети, как части ботнета, в атаках на другие ресурсы, среди которых могут оказаться и правительственные.

Программное обеспечение, использующее Windows как платформу, также не может обеспечить требуемый уровень безопасности, т.к. ядро системы все равно будет уязвимым. Если вы используете такое ПО, как Microsoft TMG, Kerio Winroute, Traffic Inspector, UserGate Proxy & Firewall, мы рекомендуем как можно скорее мигрировать на более безопасные и современные решения.

Шлюз безопасности Ideco ICS удобен тем, что может быть использован не только в качестве программно-аппаратного комплекса, но и устанавливаться непосредственно на имеющийся сервер или может быть развернут в качестве виртуальной машины на гипервизоре.

30-и дневная полнофункциональная версия Ideco ICS позволяет начать использование шлюза безопасности немедленно, после установки. Установка Ideco ICS занимает около 15 минут. Непосредственная настройка (в случае использования авторизации пользователей по IP или настройки интеграции с Active Directory) - не более получаса.

Для организаций, использующих 40 и менее компьютеров, мы предлагаем бесплатную редакцию Ideco ICS, которая позволяет обеспечить высокий базовый уровень защиты вашей сети, а также может быть дополнена покупкой всех необходимых для безопасности модулей: системы предотвращения вторжений, антивируса Касперского, контент-фильтра.

По сети Интернет гуляет много вирусов и опасных программ. Никогда не знаешь, где можно их подхватить и перенести на свой компьютер. Много шума в последние годы наделала вредоносная программа Wannacry, о которой мы подробно поговорим в этой статье и расскажем, как защититься от вируса шифровальщика. Если вы заразили компьютер вирусом, не стоит паниковать, ибо рискуете еще больше усугубить ситуацию. Когда мы имеем дело с Wannacry, важно быть предельно осторожным и делать все по порядку – только правильная wannacry-защита убережет от необратимых последствий.

Wannacry – что это за вирус?

Итак, это вредоносная компьютерная программа, или лучше назвать ее сетевым червем. Ориентирована на вымогательство денег, поражает только компьютеры с операционной системой Microsoft Windows, поэтому нужна от вируса wanna cry-защита.

Когда устройство заражается данным вирусом, код начинает шифровать все хранящиеся на нем пользовательские файлы и далее выдает сообщение о требовании заплатить выкуп в криптовалюте. Если в течение 7 дней с момента заражения пользователь не платит деньги, он никогда не сможет расшифровать свои файлы.

Мир узнал о WannaCry в мае 2017 года, когда первыми атакованными компьютерами оказались устройства на территории Испании, далее уже пошло массовое распространение по другим странам, в том числе путем онлайн атак через фишинговых действий. Наибольшее количество зараженных ПК оказалось на территории Индии, Украины и России.

Суммарно вирус проник в 500 тысяч компьютерных устройств, которые принадлежали не только частным пользователям, но и предприятиям, компаниям, даже государственным организациям в 200 странах нашей планеты.

Из-за этого вируса была заблокирована деятельность множества компаний и учреждений общего пользования – речь идет о больницах, банках, заводах, аэропортах. Например, в госпиталях Великобритании отложили запланированные медицинские процедуры и срочные операции.

Известно, что вредоносная программа wannacry была разработана неизвестными хакерами на основе украденных данных у АНБ США. Главный подозреваемый – это хакерская группировка Lazarus Group, которая может имеет отношение к правительству КНДР.

Принцип действия вирусного червя таков, что он сканирует Интернет-узлы и ищет компьютеры с открытым TCP-портом 445, отвечающим за обслуживание протокола SMBv1. Когда такое устройство найдено, WannaCry пытается проэксплуатировать на нем уязвимость EternalBlue. Если действие проходит успешно, тогда устанавливается бэкдор DoublePulsar – именно через него идет загрузка исполняемого кода программы.

Далее червь превращается в наглого вымогателя, поскольку для каждого инфицированного компьютера генерирует пару ключей асимметричного алгоритма RSA-2048.

Далее вирусом сканируется система, чтобы найти пользовательские файлы конкретного типа и зашифровать их по алгоритму AES-128-CBC. Процесс шифрования происходит по принципу матрешки – шифруется каждый внутренний элемент.

По завершении шифрования на экране ПК пользователя появляется окно с сообщением, чтобы владелец перевел определенную сумму в биткоинах на кошелек злоумышленников. Срок выкупа – 3 дня. Через три дня сумма выкупа удвоится. Через 7 дней, если человек не заплатит, он никогда не сможет расшифровать свои файлы.

Вредоносная программа поддерживает 28 языков и выдает сообщение на том, который установлен на персональном устройстве.

Весной этого же года вышло обновление ms17-010 windows 7, чтобы нейтрализовать угрозу – это была первая wannacry-защита.

Как защититься от вируса-шифровальщика Wannacry

Чтобы никогда не сталкиваться со зловредным вирусом и точно быть уверенным в безопасности работы своей компьютерной техники, выполните следующие действия по wannacry-защите:

Убедитесь, что у вас стоит последнее обновление операционной системы, и все инсталляции обновлений должны происходить автоматически. Конечно, это не дает 100-процентную гарантию защиты от вируса, но зато он точно не попадет к вам из Интернета или локальных ПК. Лучше всего устанавливать обновление безопасности ms17-010, с помощью которого исправляется ошибка в протоколе SMB.

Закройте все уязвимости и настройте Центр обновлений на автоматическую работу:

- для Windows 8 и Windows 8.1 зайти в Пуск – Центр обновления – аналогично вышеописанному по 7-ой версии;

- для Windows 10 зайти в Пуск – Параметры – Обновление и безопасность.

Убедитесь, что все локальные ПК вашей сети оснащены следующими опциями:

- работает антивирус со свежей базой;

- обновления происходят вовремя (установлено ms17-010);

- браузеры последних версий.

Как удалить Wannacry

Удалить вирус wannacry можно таким образом:

Это описан один из вариантов применения утилиты для wannacry-защиты, хотя есть еще один способ – использовать wannacry-дешифратор. Он подходит для действующих и устаревших версий ОС Виндовс.

Принцип работы таков, что он ищет простые числа ключа шифрования, которые сохраняются в компьютере, и восстанавливает доступ. Но здесь важно оперативно среагировать после заражения ПК вирусом. Чем быстрее запустить дешифратор, тем более высока вероятность того, что можно очистить файлы от угрозы. И ни в коем случае нельзя перезапускать систему.

Дешифровка – это не самый легкий способ спасения от сетевого червя, поэтому лучше использовать утилиты очистки.

Вывод

Первые две версии вируса Wannacry с момента его появления удалось нейтрализовать, а третья вообще оказалась нерабочей. Но нельзя надеяться на то, что это конец. В сети можно найти информацию о существовании до 8-ми разновидностей червя, поэтому стоит позаботиться о безопасности своего компьютера.

Всегда используйте автоматическое обновление системы и антивирус (обязательно нужно обновление ms17-010). Можете сделать резервные копии всех ценных файлов.

Не спешите скачивать из сети все подряд с первых ссылок, и уж тем более не переходите в электронных письмах на сомнительные ссылки и сайты.

Рекомендуется использовать только лицензионное программное обеспечение, чтобы всегда получать обновления и не проводить от wannacry лечение.

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Заразив более 230 тысяч компьютеров с ОС Windows (многие из которых принадлежали государственным службам и больницам) по всему миру, атака WannaCry стала самой масштабной атакой программы-вымогателя на данный момент. Наш антивирус Avast успешно заблокировал более 1 миллиона атак WannaCry.

Программа-вымогатель WannaCry атакует сети, использующие протокол SMBv1 для обеспечения обмена данными между компьютерам и принтерами, а также другими устройствами, которые подключены к сети. Эта версия протокола от 2003 г. содержит уязвимость (обозначаемую как MS17-010), которая позволяет злоумышленникам атаковать компьютер. В марте компания Microsoft выпустила исправление для поддерживаемых версий ОС Windows, устраняющее эту уязвимость. Но те, кто не установил его, оказались легкой мишенью для создавших WannaCry злоумышленников.

Программа WannaCry, известная также как WanaCrypt0r 2.0 и WCry, использует возможности управляющей ПК операционной системы Windows, чтобы зашифровать файлы и заблокировать доступ к ним пользователей, если они не заплатят 300 долл. США в биткойнах в течение трех дней. После этого цена удваивается.

Во время крупной волны атак программы-вымогателя в мае 2017 г. чаще всего страдали пользователи из России, Китая, Украины, Тайваня, Индии и Бразилии. Атаки WannaCry затронули как частных лиц, так и государственные организации, больницы, университеты, железнодорожные, технологические и телекоммуникационные компании в более чем 150 странах. Среди жертв оказались Национальная служба здравоохранения Великобритании, железнодорожный оператор Deutsche Bahn, испанская компания Telefónica, компании FedEx, Hitachi и Renault.

Эксперты отмечают, что программа-вымогатель WannaCry использует модель поведения червя и применяет два метода атак из арсенала АНБ, ставших известными в результате утечки (ETERNALBLUE и DOUBLEPULSAR). Кроме того, они обнаружили доказательства причастности к волне атак программы-вымогателя северокорейской группы Lazarus.

В 2014 г. эти злоумышленники, известные использованием биткойнов в своих операциях, удалили почти терабайт данных из базы данных компании Sony Pictures. Кроме того, в 2015 г. они создали вредоносную лазейку, которую в 2016 г. использовали для кибератаки на Центральный банк Бангладеша, ущерб от которой составил 81 миллион долларов.

Возможно, вы не сумеете распознать программу WanaCrypt0r 2.0 до заражения, так оно не требует вашего участия. Этот тип программы-вымогателя использует модель поведения червя, распространяясь по сетям и прокладывая путь к ПК, где и шифрует ваши файлы. После заражения вы увидите предупреждение и не сможете получить доступ к своим файлам или, что еще хуже, вовсе не сможете войти в систему своего ПК.

Удалить WannaCry можно с помощью антивирусного ПО. К сожалению, это действие не расшифрует ваши файлы. Став жертвой, вы сможете сделать немногое. Программа Avast Free Antivirus оснащена инструментом для расшифровки файлов, зашифрованных программой-вымогателем, но шифрование WannaCry очень надежно (AES-128 в сочетании с RSA-2048). Наибольший шанс на восстановление файлов дает использование резервной копии, если это возможно. Но сначала нужно очистить ПК и установить обновления.

Чтобы защитить себя от атак программы-вымогателя WannaCry, чрезвычайно важно поддерживать актуальность версий своего программного обеспечения, прежде всего — операционной системы. Недавно компания Microsoft выпустила исправления даже для старых, уже не имеющих официальной поддержки версий Windows. Используйте антивирус: он поможет обнаружить любые подозрительные действия на вашем ПК. Программа Avast защитит вас как с установленными исправлениями, так и без них. Опытные пользователи могут изменить настройки брандмауэра, чтобы взять под контроль сетевой трафик, использующий определенные параметры подключения. Эти параметры называются правилами для пакетов и могут включать сетевые протоколы, IP-адреса источника или назначения, а также локальные и удаленные порты.

Шифровальщик WannaCry. Рекомендации

В связи с начавшейся 12 мая 2017 года массовой эпидемией вируса-шифровальщика WannaCry (WannaCry, WCry, WanaCrypt, WanaCrypt0r, Wana DeCrypt0r и др.), компания Positive Technologies получает большое количество запросов на предоставление рекомендаций по обнаружению и противодействию этой угрозе.

В связи с этим было решено сформировать базовый набор рекомендаций по противодействию этому виду вредоносного ПО. Данный документ не содержит полного и детального описания вируса-шифровальщика, так как мы ожидаем появления новых модификаций в течение этой недели с другими индикаторами компрометации.

Сегодня известно уже о как минимум 3 различных версиях WannaCry. Учитывая модульную структуру вируса, эксперты Positive Technologies ожидают появления в ближайшем будущем новых модификаций. Поэтому особенно важно максимально быстро устранить возможность распространения вируса в корпоративной сети.

Уязвимыми к атаке WannaCry являются компьютеры под управлением операционных систем Windows начиная с XP/2003 и до 10/2016 включительно, на которых не установлено обновление MS17-010.

Подготовленный нами базовый набор рекомендаций поможет противостоять атаке на всех ее этапах:

- Рекомендации по предотвращению заражения

- Рекомендации по обнаружению заражения

- Рекомендации по локализации и ликвидации заражения

Рекомендации по предотвращению заражения

Важно! С 12 по 14 мая экземпляры вируса WannaCry распространялись через уязвимости в Windows SMB Server (445 порт TCP), причем не только в рамках организации, но и на стадии проникновения извне.

Чтобы исключить возможность заражения, следует выполнить все 5 перечисленных ниже пунктов. Их можно выполнять параллельно, но если не позволяет время – рекомендуем выполнять пункты в приведенном порядке.

Важно! Если уязвимых узлов слишком много, и быстро установить обновление не получается:

- Отключить SMBv1 на всех узлах, где она не является критичной функцией. Отключить можно вручную либо с помощью SCCM / GPO. Подробности здесь:https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

- Для узлов, на которых SMBv1 отключить нельзя, рекомендуется реализовать выделенный закрытый сегмент. Подключения к данному сегменту по протоколу SMB разрешить только с узлов, уже имеющих обновление безопасности и неуязвимых к атаке.

Рекомендации по обнаружению зараженных узлов

Существуют следующие способы обнаружения распространения вируса:

alert udp $HOME_NET any -> any 53 (msg:"ET TROJAN Possible WannaCry? DNS Lookup"; content:"|01 00 00 01 00 00 00 00 00 00|"; depth:10; offset:2; content:"|03|www|29|iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea|03|com|00|"; nocase; distance:0; fast_pattern; reference:url,www.bleepingcomputer.com/news/security/telefonica-tells-employees-to-shut-down-computers-amid-massive-ransomware-outbreak/; classtype:trojan-activity; sid:2024291; rev:1;)

alert smb any any -> $HOME_NET any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Heap Spray"; flow:to_server,established; content:"|ff|SMB|33 00 00 00 00 18 07 c0 00 00 00 00 00 00 00 00 00 00 00 00 00 08 ff fe 00 08|"; offset:4; depth:30; fast_pattern:10,20; content:"|00 09 00 00 00 10|"; distance:1; within:6; content:"|00 00 00 00 00 00 00 10|"; within:8; content:"|00 00 00 10|"; distance:4; within:4; pcre:"/^[a-zA-Z0-9+/]<1000,>/R"; threshold: type threshold, track by_src, count 5, seconds 1; classtype:trojan-activity; sid:2024217; rev:2;)

alert smb any any -> $HOME_NET any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Request (set)"; flow:to_server,established; content:"|00 00 00 31 ff|SMB|2b 00 00 00 00 18 07 c0|"; depth:16; fast_pattern; content:"|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|"; distance:0; flowbits:set,ETPRO.ETERNALBLUE; flowbits:noalert; classtype:trojan-activity; sid:2024220; rev:1;)

alert smb $HOME_NET any -> any any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response"; flow:from_server,established; content:"|00 00 00 31 ff|SMB|2b 00 00 00 00 98 07 c0|"; depth:16; fast_pattern; content:"|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|"; distance:0; flowbits:isset,ETPRO.ETERNALBLUE; classtype:trojan-activity; sid:2024218; rev:1;)

Рекомендации по локализации и ликвидации заражения

При обнаружении зараженных узлов:

- Отключить зараженные узлы от сети, выдернув сетевой кабель или отключив сетевой интерфейс или порт на коммутаторе.

- Блокировать межсегментный трафик по портам 139 и 445 внутри сети, кроме необходимых и не зараженных узлов внутри сети, используя межсетевые экраны и списки контроля доступ (ACL-листы) на коммутаторах.

- Блокировать входящие запросы на порты 139 и 445 на рабочих станциях и серверах, для которых не требуется служба SMB, с помощью Windows Firewall или межсетевого экрана в составе антивируса.

- Удостовериться в доступности из локальной сети доменов

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- Для зашифрованных машин при невозможности восстановления файлов рекомендуется сохранить зашифрованные файлы на внешнем диске или сохранить диск от компьютера на срок не менее 6 месяцев на случай появления утилиты расшифровки данных позднее. При этом машину необходимо сразу выключить.

- С целью ликвидации вируса-шифровальщика необходимо остановить выполнение сервиса mssecsvc2.0 с описанием Microsoft Security Center (2.0) Service (сервис, создаваемый вирусом, необходимый ему для дальнейшего распространения по сети), а также сервис, запускающий tasksche.exe. Обычно сервис носит имя случайного каталога, помеченного как скрытого и системного, начинающегося с 8-15 символов [a-z], и завершается тремя цифрами, созданными в одном из трех мест: %SystemDrive%\ProgramData\, %SystemDrive%\Intel\, %Temp%\. Далее обновить базы используемого антивирусного решения, провести полное сканирование зараженного узла сети и выполнить рекомендации из раздела Рекомендации по предотвращению заражения.

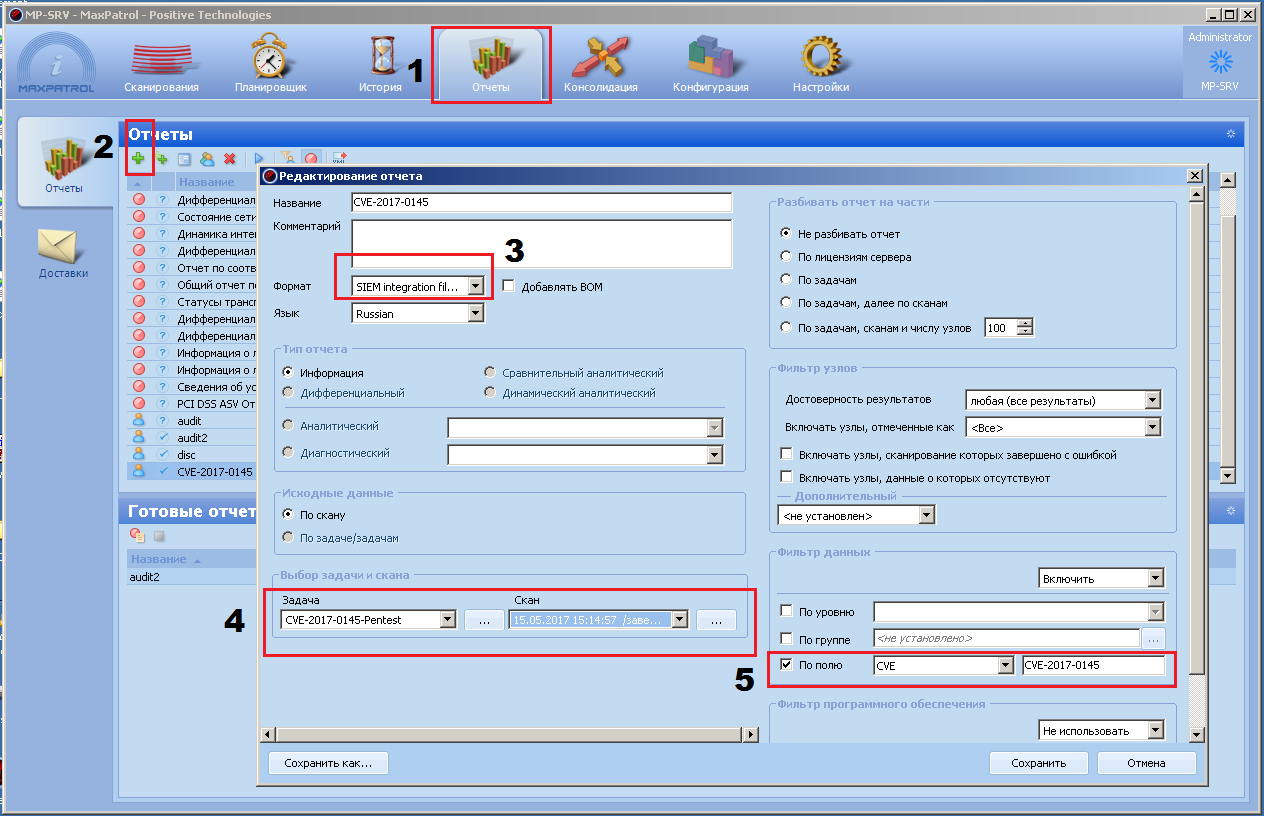

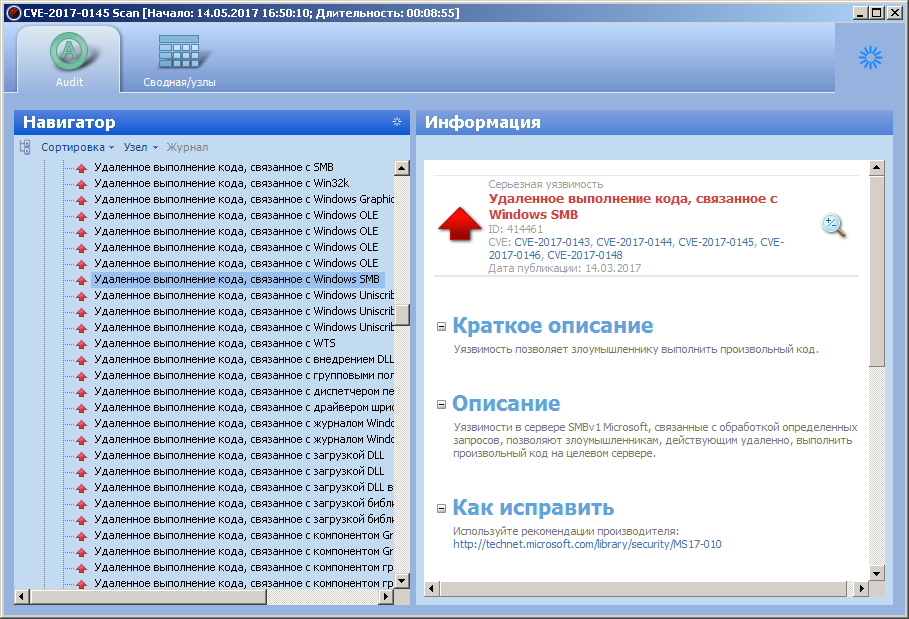

ПРИЛОЖЕНИЕ №1. Подготовка отчета по узлам с уязвимостью CVE-2017-0145 EternalBlue

Информация об уязвимости CVE-2017-0145 (Windows SMB Remote Code Execution Vulnerability) присутствует в базе знаний MaxPatrol 8 начиная со сборки 8.25.5.25279 (если используется более ранняя сборка, необходимо выполнить обновление). Обнаруживается уязвимость при сканировании узла в режиме Audit. В случае если у вас уже есть результаты сканирований на сборке 8.25.5.25279 (и системы не обновлялись после сканирования), для того чтобы получить список уязвимых узлов, достаточно подготовить отчет. Наиболее удобным будет отчет в табличном представлении, содержащий только узлы с данной уязвимостью. Его можно экспортировать в другую систему и провести установку обновления.

Чтобы создать отчет:

- Переходим на закладку Отчеты

- Добавляем новый отчет

- Даем отчету имя и определяем тип – SIEM integration

- В разделе Задача выбираем созданную на Шаге 3 задачу

- Включаем фильтрацию по полю CVE = CVE-2017-0145. Это позволит отобрать только уязвимые узлы

- Сохраняем отчет и запускаем

![]()

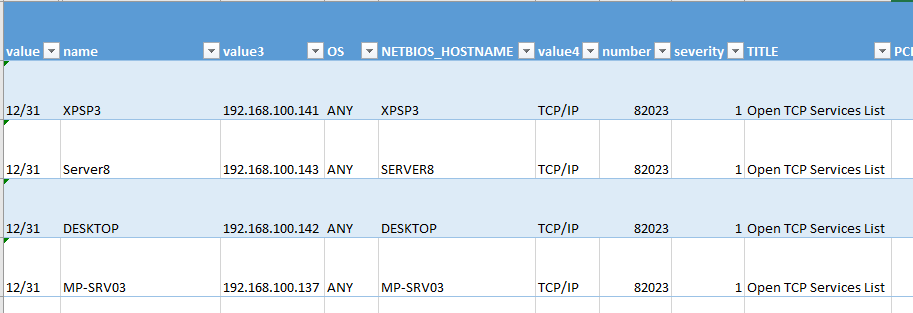

- Отчет сформирован в .XML-файле. Сохраняем его и открываем, например, в Microsoft Excel

- Экспортируем список уязвимых узлов (столбцы NETBIOS либо value3)

![]()

ПРИЛОЖЕНИЕ №2. Обнаружение уязвимости CVE-2017-0145 EternalBlue в режиме Audit

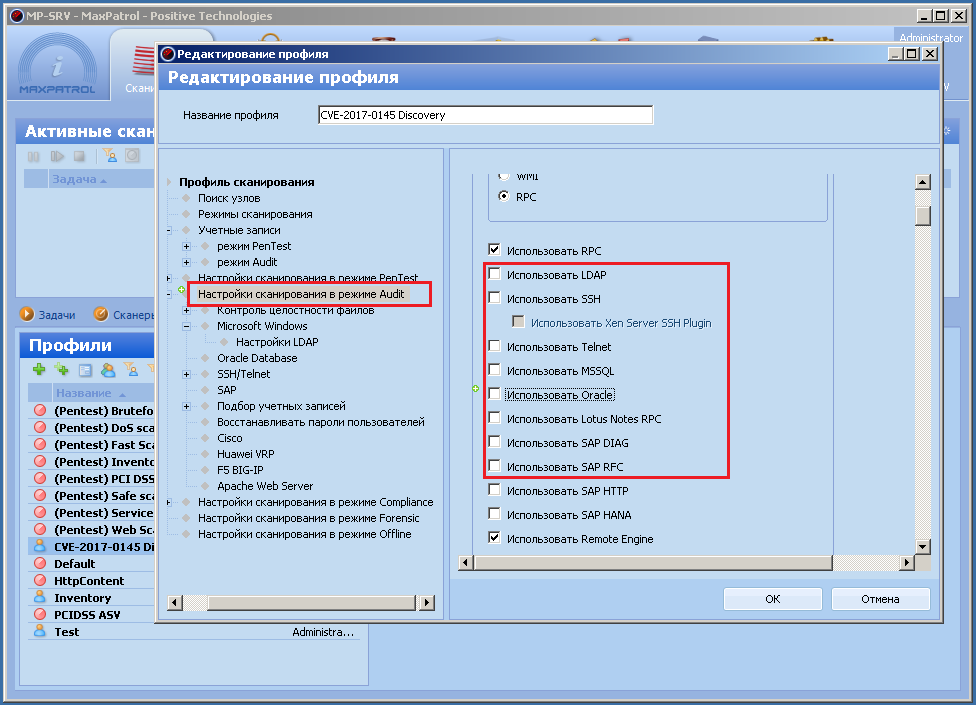

Для сканирования в режиме Audit необходима учетная запись, обладающая правами администратора на узлах сети. Для ускорения сканирования можно использовать урезанный профиль:

- Отключаем все режимы сканирования, кроме Audit

- В Настройках сканирования в режиме Audit отключаем использование LDAP, SSH, Telnet, MSSL, Oracle, Lotus Notes RPC, SAP DIAG, SAP RFC

ПРИЛОЖЕНИЕ №3. Поиск уязвимости CVE-2017-0145 EternalBlue в режиме Pentest

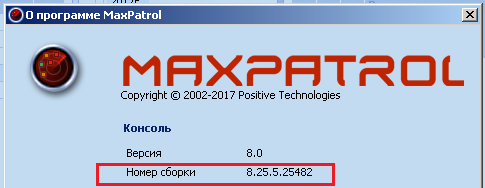

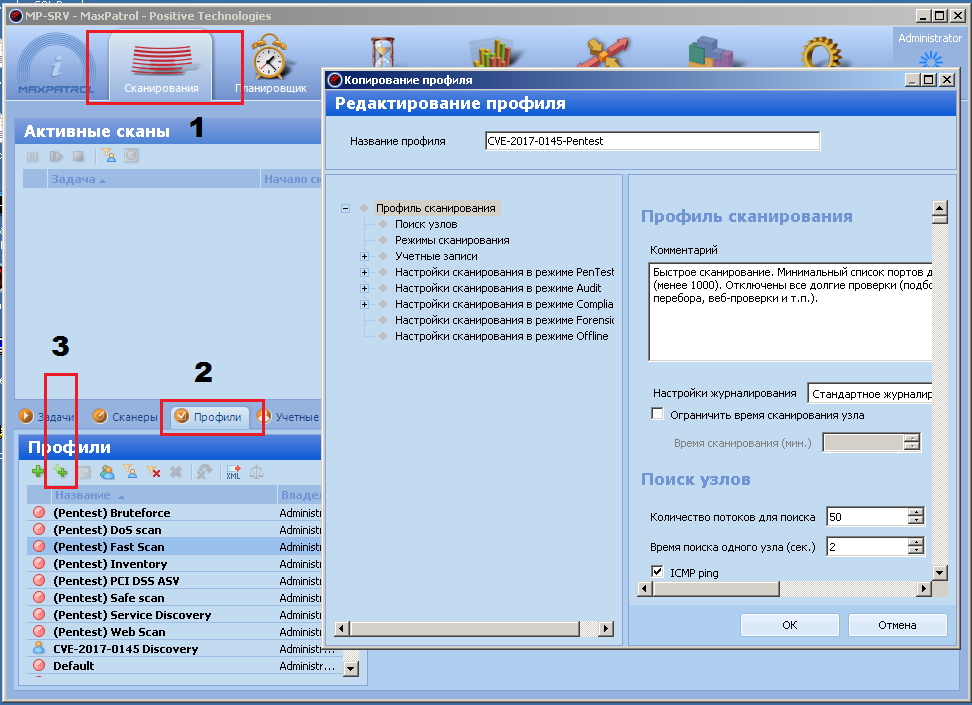

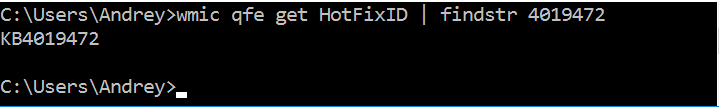

С целью более быстрого и простого поиска всех уязвимых к CVE–2017–0145 узлов выпущено обновление 8.25.5.25482, позволяющее обнаруживать уязвимость в режиме Pentest. Инструкция по созданию облегченного профиля Pentest:

- Проверяем, что используется версия 8.25.5.25482 или выше. В противном случае обновляем версию до нужной

![]()

- Переходим в Сканирование

- Выбираем Профили

- Создаем профиль на основе Fast Pentest, даем профилю имя

![]()

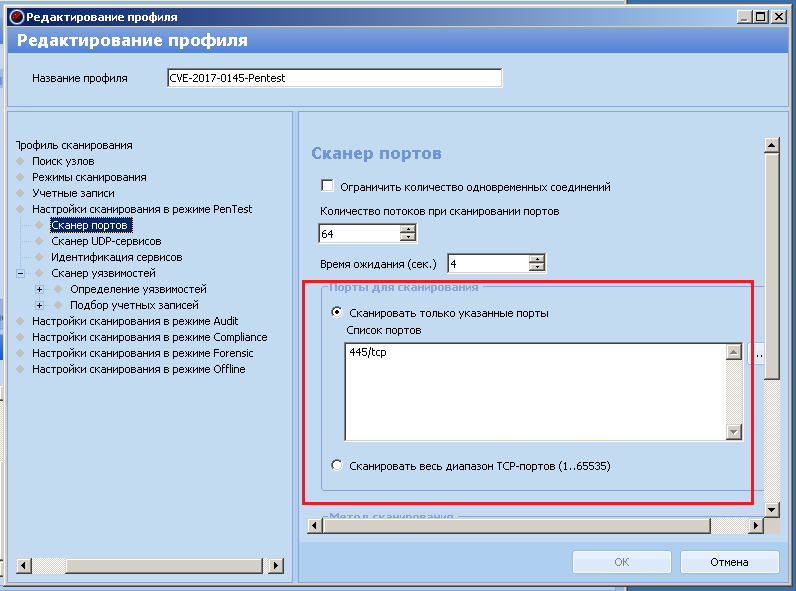

- В Настройках сканирования оставляем только порт 445/tcp в списке портов

![]()

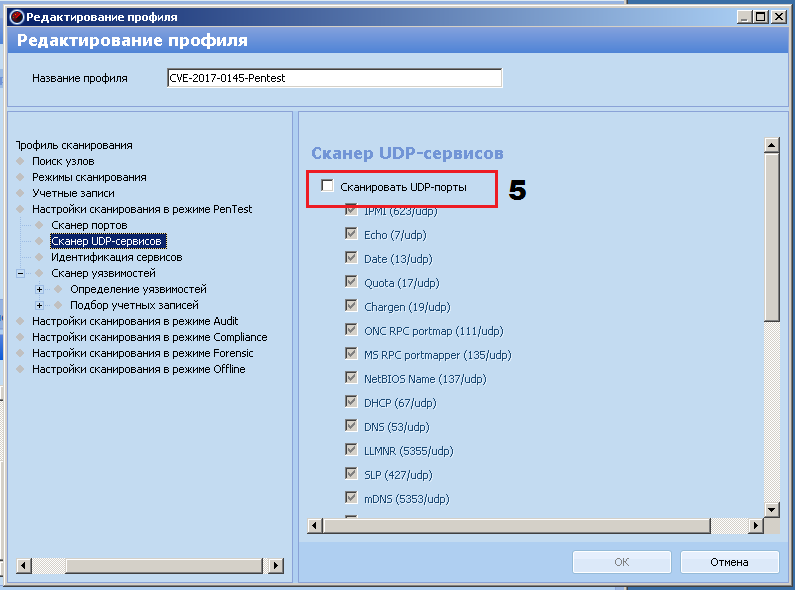

- Также в настройках полностью отключаем Сканер UDP-сервисов

- Сохраняем профиль, переходим к Задачам

![]()

- Создаем задачу, использующую профиль и выполняем сканирование

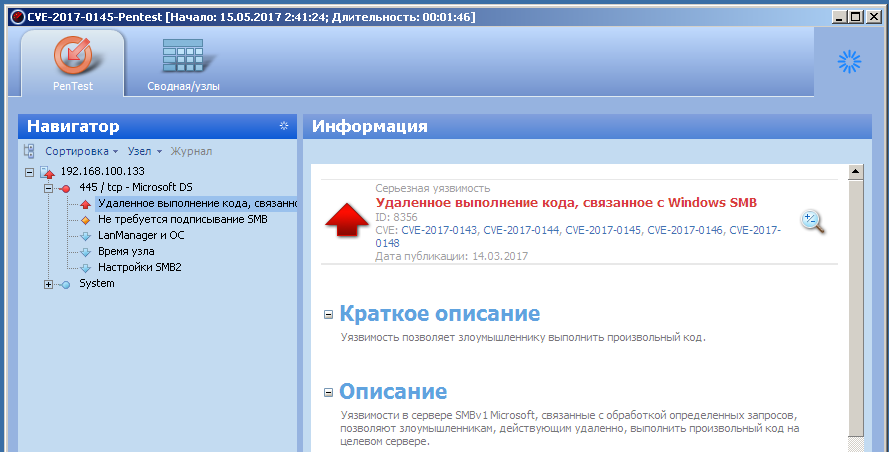

- Если узел уязвим – это будет отражено в результатах сканирования

![]()

- Переходим к созданию отчета (Приложение 1)

Читайте также: