Вредоносные вирусы для компании

Если вы не можете понять, зачем кто-то прилагает столько усилий, чтобы атаковать ваш компьютер или ваше мобильное устройство, давайте попробуем рассмотреть, что за люди пишут вредоносные программы и как они зарабатывают на создании вредоносных программ.

Печально, но рано или поздно злоумышленники находят, как воспользоваться практически любыми изобретениями или новыми технологиями, чтобы причинить вред устройству или извлечь выгоду. По мере роста использования компьютеров, мобильных устройств и интернета создание компьютерных вирусов, червей, троянских программ и другого вредоносного программного обеспечения становится все более выгодным для хулиганов, мошенников, шантажистов и других преступников. И чем больше появляется устройств, тем шире становятся возможности киберпреступников.

Компьютерное хулиганство

В обычной жизни приходится сталкиваться с хулиганами, которым, похоже, нравится портить вещи, и непонятно, какая им выгода от совершенных ими актов вандализма. К сожалению, такие же вандалы встречаются и в киберпространстве. Есть вирусописатели, которые создают программы лишь для того, чтобы повредить пользовательский компьютер или данные или нарушить работу сервисов компании.

На заре развития вредоносных программ основная масса компьютерных вирусов и троянских программ создавалась студентами и другими начинающими программистами, хотя среди них попадались авторы старше и опытнее. Сегодня существует четыре основных типа компьютерных хулиганов:

- Новые законы

Во многих странах изменения в законодательстве привели к аресту создателей компьютерных вирусов. Широко освещаемые в прессе, эти аресты, вероятно, удерживают многих молодых людей от разработки вредоносного кода. - Игры

Сетевые игры предлагают молодым людям другую возможность демонстрации своих навыков и умений. Сегодня молодежь, хорошо владеющая компьютером, чаще становится участниками игр, а не создателями вредоносных программ. - Сложность создания

В 1990-х годах было намного легче создавать компьютерные вирусы для операционной системы Microsoft DOS, по сравнению с усилиями, которые требуются в отношении современных более сложных операционных систем Windows.

Сокращение компьютерного хулиганства не может не радовать, однако появились другие типы вредоносных программ, которые намного опаснее для вашего компьютера, ваших файлов, ваших цифровых персональных данных и ваших денег.

Мелкое воровство в интернете и спобособы защиты

С появлением интернет-услуг, включая почту, веб-сервисы и хостинг, члены компьютерного андеграунда начали искать возможности получения выгоды из использования таких сервисов – при этом не оплачивая их. Эти мелкие преступники используют специально разработанные троянские программы, чтобы красть логины и пароли пользователей с зараженных компьютеров. Изначально многие такие троянские программы писались молодыми людьми, которым не хотелось оплачивать интернет-услуги. В 1997 году было отмечено распространение троянских программ, предназначенных для кражи паролей доступа к AOL. В 1998 году троянские программы этого типа стали охватывать другие интернет-услуги. В последние годы с удешевлением интернет-услуг этот тип активности начал снижаться.

Вирусописатели создают другие типы троянских программ, которые крадут с зараженных компьютеров данные учетных записей, ключи к различным программным продуктам и ресурсам с тем, чтобы потом воспользоваться ими.

В последние годы также постоянно растет число троянских программ, которые занимаются кражей персональной информации участников сетевых игр (игровая виртуальная собственность) с целью ее несанкционированного использования или перепродажи.

Киберпреступность

Наиболее опасную категорию вирусописателей составляют хакеры-одиночки или группы хакеров, которые создают вредоносные программы, чтобы использовать их в криминальных целях. Эти киберпреступники создают компьютерные вирусы и троянские программы, которые способны:

- красть коды доступа к банковским счетам;

- рекламировать продукты или услуги на компьютере жертвы;

- нелегально использовать ресурсы зараженного компьютера, чтобы разрабатывать и осуществлять сетевые атаки (также называемые DDoS-атаками);

- осуществлять кибершантаж (программы, требующие выкупа);

- использовать компьютер жертвы для спам-рассылок и отправки платных SMS;

Для защиты от киберпреступников, использующих самые разные технологии, чтобы атаковать компьютеры и получить доступ к пользовательским данным, требуется многоуровневая антивирусная защита. Антивирусы, сочетающие сигнатурный метод, эвристический анализ и облачные технологии, уверенно защищают ваши устройства и ваши данные от новых сложных угроз.

Кроме студентов, создающих компьютерные вирусы, и киберпреступников, разрабатывающих вредоносные программы ради личной выгоды, также существует угроза со стороны полулегального (серого) бизнеса, который действует на грани закона или даже вне его. Такой бизнес, преследуя свою выгоду, может действовать следующим образом:

- распространять незатребованную электронную рекламу;

- предлагать фальшивые программные утилиты;

- заманивать пользователей на платные веб-ресурсы.

Специальные компоненты проникают на компьютер пользователя, а затем загружают и отображают рекламу, причем, как правило, пользователи не знают о том, что на их компьютер загружено такое программное обеспечение. Часто всплывающие рекламные объявления появляются, только когда пользователи открывают свой веб-браузер. В этом случае жертва, скорее всего, думает, что эти всплывающие сообщения — обычная реклама, появляющаяся на обычных веб-страницах.

Легально распространяемые Adware-программычасто включаются в состав бесплатных или условно бесплатных приложений и загружаются вместе с ними. Хотя элемент Adware можно удалить, некоторые бесплатные и условно-бесплатные программы могут перестать корректно работать.

Пользователя убеждают загрузить фальшивый антивирус или антишпионскую программу. Затем такая фальшивая программа заявляет об обнаружении на компьютере пользователя шпионской программы или вредоносного ПО. В действительности такая программа не пытается обнаружить никакие киберугрозы — обычно она и неспособна обнаруживать угрозы. Однако эта программа предлагает пользователю вылечить заражение в обмен на некую плату.

Статистика показывает, что многие современные пользователи недооценивают угрозы со стороны вредоносных программ и киберзлоумышленников.

- Только 15% пользователей понимают, что могут стать целью киберпреступников.

- Каждый третий считает маловероятными финансовые потери в результате атак злоумышленников.

- Абсолютное большинство полагает, что их данные никому не интересны!

Условно, игроков можно разделить на три группы:

В силу подросткового максимализма дети стремятся игнорировать рекомендации по безопасности с одной стороны и хотят попробовать запретное - с другой. Поэтому использование Родительского контроля Dr.Web для предотвращения заражения и похищения информации и игрового имущества для них обязательно!

Невероятно, но факт: одной из первых вредоносных программ — причем не вирусом, а троянцем! — была компьютерная игра Pervading Animal: с помощью наводящих вопросов программа пыталась определить имя животного, задуманного пользователем. Она была написана с ошибкой – при добавлении новых вопросов модифицированная игра записывалась поверх старой версии и копировалась в другие директории (саморазмножалась), в результате чего через некоторое время диск переполнялся. Pervading Animal распространялась с помощью своих жертв и выполняла неизвестные пользователю действия - это говорит о том, что она была классическим троянцем.

Злоумышленники направляют свое внимание туда, где можно и есть чем поживиться. Их целями становятся аккаунты и артефакты игроков — все то, что интересует геймеров и что при этом можно у геймеров украсть и продать.

Целями злоумышленников являются аккаунты и артефакты игроков — все из мира игр, что можно украсть и реализовать за деньги.

Учитывая стоимость прокачанных аккаунтов и дорогих артефактов, без преувеличения можно сказать, что игроки и их имущество – лакомая цель для злоумышленников.

Пример вредоносной программы для кражи артефактов

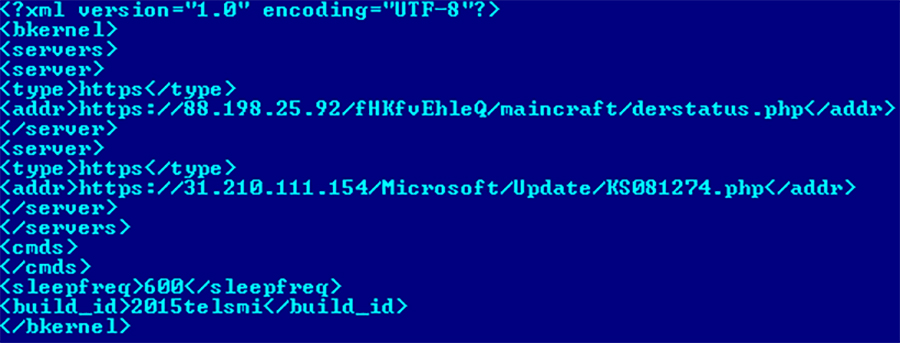

После того, как основной модуль троянца Trojan.SteamLogger.1 запускается и инициализируется, он ищет в памяти зараженного компьютера процесс с именем Steam и проверяет, вошел ли пользователь в свою учетную запись. Если нет, вредоносная программа ожидает момента авторизации игрока, затем извлекает информацию об аккаунте пользователя Steam (наличие SteamGuard, steam-id, security token) и передает эти данные злоумышленникам. В ответ Trojan.SteamLogger.1 получает список учетных записей, на которые могут быть переданы игровые предметы с аккаунта жертвы. Вредоносная программа пытается похитить наиболее ценные игровые предметы, ключи от сундуков и сами сундуки. Trojan.SteamLogger.1 внимательно следит за тем, не пытается ли игрок продать что-либо из виртуальных предметов самостоятельно, и в случае обнаружения такой попытки старается воспрепятствовать этому, автоматически снимая артефакты с продажи.

Всю собранную информацию троянец отправляет на сервер злоумышленников, затем проверяет, включена ли в настройках Steam автоматическая авторизация, и, если она отключена, в отдельном потоке запускает кейлоггер (перехватчик нажатий кнопок клавиатуры) — собранные с его помощью данные пересылаются на сервер киберпреступников с интервалом в 15 секунд.

Trojan.SteamLogger.1 распространяется на специализированных форумах или в чате Steam под видом предложения о продаже или обмене игровых предметов.

Один из способов атаки на игроков — распространение троянцев с целью инфицирования.

Если одна из их целей — Steam-кошельки для покупки игр, для получения доступа к кошельку также используют фишинг. Пользователям сервиса Twitch, например, рассылаются предложения поучаствовать в лотерее. Жертвам предлагается выиграть цифровое оружие и коллекционные предметы для шутера CounterStrike: Global Offensive. Как только вредоносный софт получает доступ к Steam-аккаунту, установившийся на геймерский компьютер втайне от его владельца троянец делает скриншоты, добавляет новых друзей, покупает предметы за Steam-средства, самостоятельно (!!) отправляет и принимает предложения по продаже. После кражи инвентаря он выставляется на Steam Community Market со значительной скидкой - до 35%.

Возможность создания игровых серверов самими игроками позволяет злоумышленникам создавать поддельные серверы и распространять через них вредоносные программы!

Дальнейшее развитие сценария атаки зависит от функционала, заложенного вирусописателями в код троянца. Вредоносная программа может оказаться в том числе и самым опасным на сегодняшний день троянцем-шифровальщиком.

Подробнее о шифровальщиках можно прочитать здесь.

Злоумышленники уже используют возможности самих игр для распространения вредоносных программ.

Обычно при соединении с сервером Counter-Strike программа-клиент скачивает с удаленного узла компоненты, отсутствующие на клиентской машине, но используемые в игре.

Основное назначение троянца заключается в том, что он запускает на компьютере игрока прокси-сервер, эмулирующий на одной физической машине несколько игровых серверов Counter-Strike и передающий соответствующую информацию на серверы VALVE. При обращении к сэмулированному троянцем игровому серверу программа-клиент перебрасывалась на настоящий игровой сервер злоумышленников, откуда игрок тут же получал троянца Win32.HLLW.HLProxy.

Таким образом, количество зараженных компьютеров росло в геометрической прогрессии.

При запуске Android.Elite.1.origin обманным путем пытается получить доступ к функциям администратора мобильного устройства, которые якобы необходимы для завершения корректной установки приложения. В случае успеха троянец приступает к немедленному форматированию подключенной SD-карты, удаляя все хранящиеся на ней данные. После этого вредоносная программа ожидает запуска ряда популярных приложений для общения (мессенджеров).

Помимо форматирования SD-карты и частичной блокировки средств коммуникации, Android.Elite.1.origin с периодичностью в 5 секунд рассылает по всем найденным в телефонной книге контактам СМС, и счет пострадавших владельцев зараженных мобильных устройств может быть опустошен за считанные минуты и даже секунды!

Конкуренция среди владельцев игровых серверов высока, особенно если речь идет о ресурсах, входящих в топ рейтинга Gametracker. В феврале 2012 появилось несколько вредоносных приложений, предназначенных для вывода из строя игровых серверов, работающих на движке GoldSource (в том числе Counter-Strike, Half-Life). Одно из них, добавленное в вирусную базу Dr.Web под именем Flooder.HLDS, представляет собой программу, которая эмулирует подключение к игровому серверу большого числа игроков, что может вызвать зависание и сбои в его работе.

Другая вредоносная программа, Flooder.HLDS.2, способна отправлять на сервер определенный пакет данных, вызывающих отказ серверного ПО.

Оба приложения получили широкое распространение на форумах околоигровой тематики, и число атак на игровые серверы с помощью данных программ в течение месяца значительно возросло.

Перед покупкой аккаунта на игровом сервере внимательно прочитайте текст Лицензионного соглашения и соблюдайте его положения.

- Правила использования большинства игровых серверов, которые должен принять пользователь, включают пункты о полном отказе администрации сервера от каких-либо гарантий в случае кражи аккаунта и о возможности заблокировать любую учетную запись без объяснения причин, что становится сюрпризом для многих игроков.

- При покупке учетной записи соблюдайте условия лицензии, запрещающие покупку учетной записи.

На большинстве игровых серверов (включая поддерживаемые Blizzard) учетная запись пользователя привязана к его адресу электронной почты, иногда — к телефонному номеру. В случае кражи аккаунта администрация будет общаться с тем, кого она считает владельцем аккаунта, по этому e-mail.

Храните скан-копии вашего паспорта на отдельном носителе, не на геймерском компьютере — чтобы его не увел троянец. Эта рекомендация относится ко всем пользователям, а не только к геймерам. В случае кражи аккаунта администрация игрового сервера может потребовать у вас предоставить паспортные данные , изображения отсканированных страниц паспорта или ваше фото с паспортом в руках.

В качестве доказательства подлинности личности владельца учетной записи техподдержка игрового сервера может попросить выслать фотографию не просто с паспортом в руках, но и с подтверждением времени создания снимка, например, в кадре должна присутствовать свежая газета. В результате аккаунт отдадут тому, кто сможет предоставить такой кадр.

Если вы не сможете это сделать, выставленный на продажу украденный мошенниками игровой аккаунт может быть заблокирован. Деньги останутся у злоумышленников, а проблемы — у вас, их жертвы.

Вредоносное программное обеспечение (malware) заражает компьютеры и мобильные устройства пользователей все более быстрыми темпами. Многие рассматривают вредоносное ПО, вирусы, шпионские и рекламные приложения, червей, троянов как одно и то же. Хотя все эти программы наносят вред, они не одинаковы. Каждая из них ведет себя по-разному.

Угрозы, определяемые методом размножения

При создании антивирусных программ всегда учитывается метод проникновения malware на компьютеры пользователей. С учетом этого вредоносное ПО обычно подпадает под одну из следующих категорий.

Отличительной чертой вируса является то, что он способен копировать себя и распространяться путем присоединения к файлам других, обычно используемых, легитимных программ. Такие связанные файлы будут действовать как транспортный механизм. Например, если вирус присоединится к музыкальному файлу, то всякий раз, при копировании этого файла на диск, карту памяти или USB-накопитель, а также при передаче файла через интернет, вирус будет копироваться и передаваться с ним.

Лучший способ избежать заражения – установить надежную антивирусную

программу и периодически обновлять ее. Большинство антивирусов могут работать в

фоновом режиме, выявляя вирусы в момент их попадания на компьютер

пользователя.

Черви (Worms) – это компьютерные программы, способные к самовоспроизведению. Обычно распространяются через Интернет, чаще всего через электронную почту. Различие между червями и вирусами заключается в методах их работы: вирус присоединяется к другой программе, червь является независимым процессом.

Компьютерные черви используют сеть для отправки копий самих себя на другие ПК. Worms создают фоновый процесс, не зависящий от доступа пользователя к определенному файлу. Они заражают сеть, а не только отдельный компьютер. Такая стратегия является механизмом размножения Worms. Поскольку черви часто используют уязвимость сети, их действие можно частично предотвратить с помощью постоянно включенного брандмауэра.

Электронная почта – основной источник заражения. Заразив один ПК, червь получает доступ к списку адресов электронной почты и рассылает свои копии, распространяясь дальше по сети. Такое вредоносное ПО всегда спрятано в виде вложений e-mail. Поэтому не следует загружать содержимое неизвестных писем, даже если их источник выглядит убедительно.

Троян (Trojan) – вредоносное ПО, попадающее на компьютер под видом полезного приложения. Trojan устанавливается на ПК вместе с нужной программой через мастер установки. Основное различие между вирусами, червями и троянами заключается в том, что трояны не реплицируют себя — они устанавливаются самим пользователем.

Обычно трояны используются для кражи конфиденциальных данных, сбора информации, рассылки спама, создания помех, нарушения общей работоспособности ПК, использования возможностей компьютера в сомнительных целях.

Лучший способ избежать троянов – дважды подумать, прежде чем загружать новое приложение. Особенно тогда, когда система защиты выдает предупреждение об опасности заражения.

Drive-by download – вид вредоносного ПО, автоматически загружаемого на компьютер пользователя при посещении ненадежных веб-сайтов. Drive-by состоит из небольших фрагментов кода, которые часто остаются незамеченными слабыми средствами защиты. После внедрения зараженный код использует уязвимости операционных систем, веб-браузеров и подключаемых к ним модулей, таких как Java, Adobe Reader, Adobe Flash.

Результаты отчетов Microsoft Security Intelligence Report (SIR) подтверждают, что подвиги Drive-by стали главной угрозой веб-безопасности. Чтобы свести к минимуму риск заражения, необходимо установить надежный антивирус с возможностью сканирования html-кода веб-страниц, постоянно обновлять ОС, рабочий веб-браузер, а также избегать посещения незнакомых веб-сайтов, которые могут содержать вредоносный код.

Угрозы, определяемые действием (вредоносной нагрузкой)

Описанные выше вирусы, черви, трояны определяются способом их распространения. Но существуют другие вредоносные программы, которые определяются своим поведением на зараженном компьютере. К этому типу относятся: Spyware, Adware, Scareware, Rootkit, Ransomware. В одних случаях такие программы пытаются воспроизвести себя без вреда для кого-либо, в других случаях способны создать угрозу безопасности.

Шпионское ПО (Spyware) – это любое программное обеспечение, которое собирает конфиденциальную информацию с ПК и отправляет ее удаленным пользователям. Источниками Spyware обычно становятся приложения, загружаемые из интернета.

Spyware предназначены для кражи личных данных, изучения паролей и номеров кредитных карт, отслеживания привычек просмотра. Они могут изменить домашнюю страницу браузера, установить нежелательные или вредоносные файлы из Интернета.

Поскольку шпионские приложения чаше всего предназначены для зарабатывания денег за чужой счет, они обычно не наносят сильного вреда компьютеру. При обнаружении Spyware, можно запустить по очереди приложения MalwareBytes, SuperAntiSpyware и тщательно очистить свой ПК.

Рекламное ПО (Adware) предназначено для отображения рекламы, работает через настройки браузера или сети. Не наносит вред устройствам, но может замедлить их работу. Рекламные программы часто являются основным источником дохода для разработчиков.

Процесс работы Adware может быть реализован путем перенаправления веб-посещений на ненужные страницы. Другой метод заключается в перехвате настроек браузера для добавления ненужных панелей инструментов, изменения поисковой системы по умолчанию, смены адреса домашней страницы.

Scareware – это относительно новый тип атаки, использующий поддельные антивирусные приложения. В лучшем случае такое ПО не предлагает никакой реальной защиты, в худшем – включает активно вредные элементы. После установки Scareware пользователи начинают получать сообщения о заражении их устройств сотнями вирусов с требованиями денег за регистрацию или приобретение новой лицензии для очистки от заражения.

Избегать Scareware становится все труднее, так как методы их распространения становятся все более изощренными. При заражении устройства нужно использовать защиту MalwareBytes и SuperAntiSpyware.

Руткит (Rootkit) – набор программного обеспечения, используемый для получения административного (корневого) доступа к работе ОС с целью ее полного контроля. Создан для защиты других вредоносных приложений на устройстве пользователя. Попадают на компьютер несколькими способами, наиболее популярными из которых являются фишинг, атаки социальной инженерии.

Руткиты глубоко скрываются в операционной системе, чтобы избежать обнаружения.

Могут маскировать запущенные вредоносные программы под обычные, управлять событиями, собирать данные.

Обнаружение Rootkit на компьютере может быть затруднено, так как этот вид вредоносных программ предназначен для ведения работы в фоновом режиме. Удаление руткитов является сложным процессом, часто требует использования специализированных инструментов. Иногда единственным способом избавиться от них является переустановка операционной системы.

Вымогатели (Ransomware) – это программы, шифрующие всю информацию на компьютере, а затем требующие оплату для ее расшифровки. Теоретически, современные антивирусы должны работать с вымогателями так же, как с любыми другими видами вредоносных программ. Однако, поскольку последствия пропуска атаки с использованием Ransomware очень страшны, следует запускать отдельные утилиты защиты.

Омерзительная шестерка

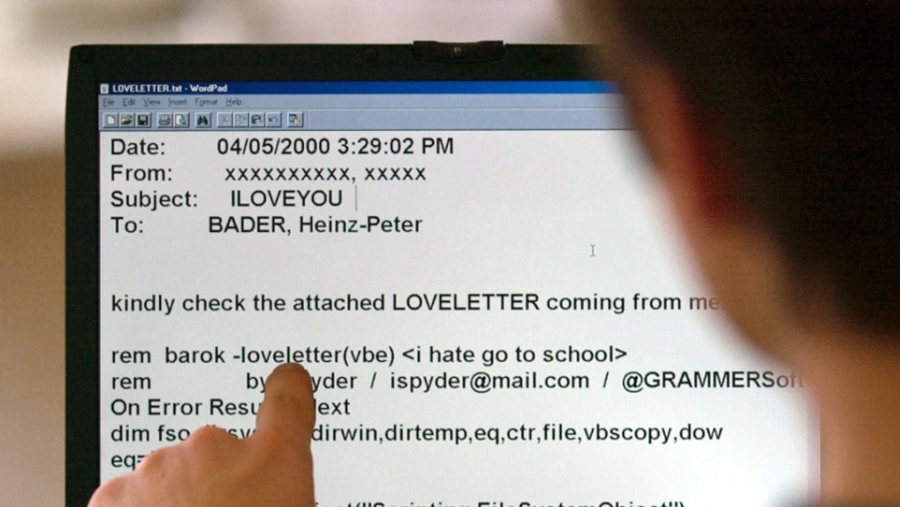

Первым экспонатом кунсткамеры китайского художника стал вирус с романтическим названием ILOVEYOU, также известный как LoveLetter. Вирус был разослан по электронной почте с Филиппин в ночь на 5 мая 2000 года.

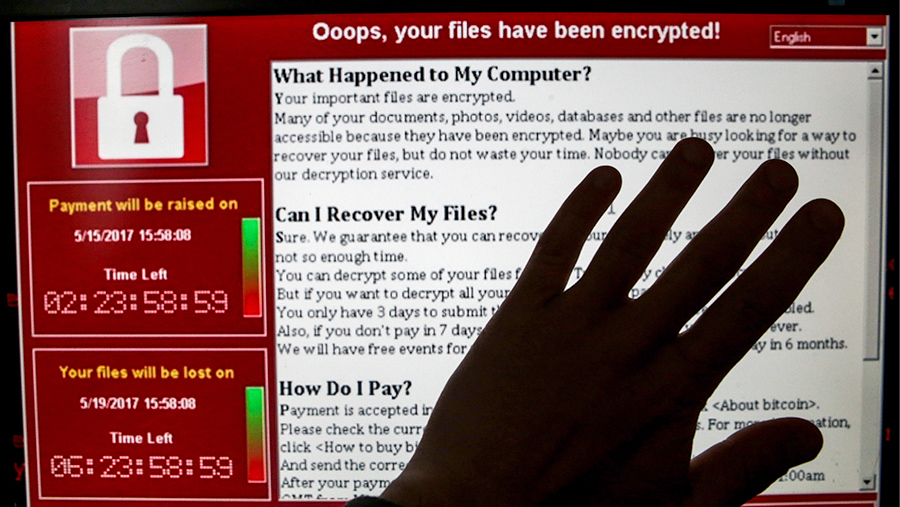

Прогремевший на весь мир вирус-шифровальщик WannaCry ожидаемо вошел в коллекцию Го О Дуна. Массовая эпидемия началась 12 мая 2017 года. Вирус атаковал компьютеры под управлением Windows, шифровал все файлы пользователя и требовал выкуп в биткоинах за расшифровку. Жертвы вымогателей пополняли биткоин-кошельки в надежде вернуть свои файлы, но чаще всего впустую.

Менее чем за неделю были заражены до 300 тыс. компьютеров по меньшей мере в 150 странах, сообщала информационная служба McClatchy со ссылкой на американских экспертов.

Вирус блокировал работу множества организаций и предприятий: больниц, аэропортов, банков, заводов. В частности, вирус поразил серверы национальной системы здравоохранения Великобритании, чем причинил ущерб на £92 млн (около $120 млн), по данным британского министерства здравоохранения и социальной защиты. В ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. На прием к врачам оказались отменены 19 тыс. записей.

Вирус BlackEnergy 2 создали на базе довольно простого троянца BlackEnergy, который применялся злоумышленниками с 2007 года для проведения DDoS-атак. Однако новая версия была значительно модернизирована и теперь представляет собой набор инструментов для самых разных деструктивных задач. Например, программа может уничтожить жесткий диск, перезаписав всю информацию на нем случайным массивом данных.

По данным компании mi2g, ущерб от деятельности MyDoom на вторую половину 2 февраля 2004 года оценивался в $39 млрд. Сюда вошли задержки онлайн-платежей, потери пропускной способности сетей, восстановление работоспособности инфицированных систем и т.д.

Червь SoBig распространялся через электронную почту как вирусный спам. Днем рождения вируса считается 9 января 2003 года. Чтобы заразиться, пользователь самостоятельно запускал зараженный файл. Вредоносное ПО значительно замедляло работу компьютера и пересылало себя дальше по почте. SoBig затронул сотни тысяч компьютеров и нанес ущерб мировой экономике более чем на $37 млрд.

Штирлиц и хакеры

Главная опасность — собственные сотрудники, которые приходят каждый день в офис, садятся за свои компьютеры и уже имеют доступ к конфиденциальной информации. Их задача становится максимально простой — вывести эту информацию наружу и передать своим сообщникам. Учитывая современный уровень развития технологий — это и быстрые интернет-каналы, и миниатюрные флешки большого объема, мессенджеры, — задача максимально упрощается.

Читайте также: