Вирусы вызывающие ddos атаку

Атаки DoS и DDoS

Содержание статьи:

Сегодня компьютеры все чаще становятся жертвами атак. Нападениям подвергаются не только корпоративные устройства и локальные сети крупных компаний, но и компьютеры рядовых пользователей. Атаки могут проводиться как с целью похищения персональных данных, особенно финансовых, так и из простого любопытства и развлечения, например, начинающими хакерами. Также распространенными причинами атак является личная неприязнь к владельцам ресурсов и конкурентная борьба. В последнем случае, они проводятся по заказу и за определенную плату. Способов и видов атак очень много, и с каждым годом они становятся все сложнее и хитроумнее.

Компьютерная атака – это воздействие на систему или получение несанкционированного доступа к ней с использованием программных или программно-аппаратных средств

Ярким примером атак, не ставящих целью похищение данных, являются DoS-атаки. Они приводят к прерыванию обслуживания легитимных пользователей, делают недоступными определенные сервисы или всю систему, что весьма неприятно. Хотя при этом сохраняется конфиденциальность данных, воспользоваться ими становится совершенно невозможно, атаки такого рода мешают полноценной работе с компьютерными ресурсами.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – вывести компьютер из строя, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся, например, память, процессорное время, дисковое пространство, сетевые ресурсы и т. д. Текст термина

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс

Основные способы реализации DoS-атак

Существуют два основных способа реализации DoS-атак.

Первый, логический, заключается в использовании уязвимостей в программном обеспечении, установленном на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приводит к нарушению работоспособности системы. Эти атаки направлены на слабые места операционных систем, программного обеспечения, процессоров и программируемых микросхем.

Второй способ заключается в отсылке большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети. Атаки, производимые путем отсылки большого количества пакетов, могут быть выделены в два основных вида.

Атаки, направленные на блокирование каналов связи и маршрутизаторов. Суть атаки заключается в отправлении на атакуемый компьютер огромного потока флуда, то есть запросов неправильного формата или бессмысленных по сути. Флуд полностью забивает всю ширину канала данных или входной маршрутизатор. Поскольку объем данных превышает объем ресурсов для их обработки, становится невозможным получение корректных пакетов данных от других пользователей. В результате, система отказывает им в обслуживании.

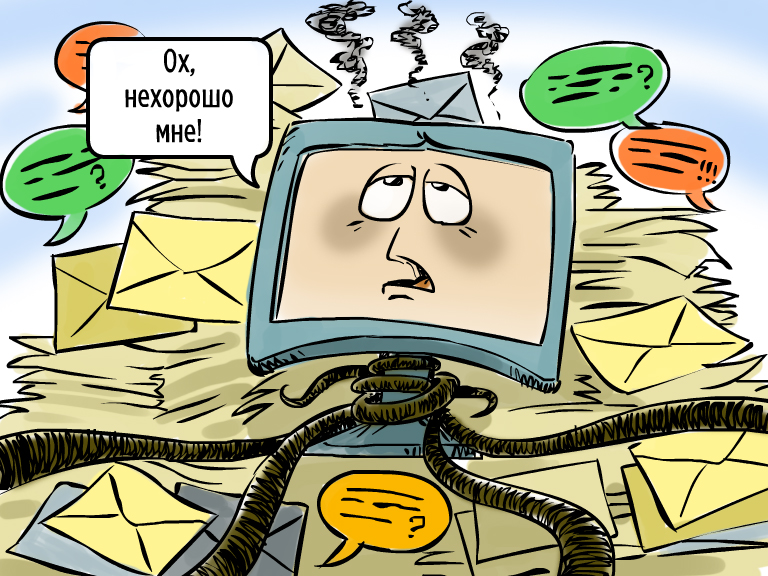

Атаки, направленные на переполнение ресурсов операционной системы или приложений. Атаки данного типа нацелены не на канал связи, а на саму систему. Каждая система имеет множество ограничений по разным параметрам (процессорное время, дисковое пространство, память и др.), и смысл атаки заключается в том, чтобы заставить систему эти ограничения нарушить. Для этого на компьютер жертвы посылается огромное количество запросов. В результате перерасхода вычислительных мощностей на сервере система отказывает в обслуживании запросов легитимных пользователей.

Основные типы DoS-атак

Атака Ping-of-Death использует такую уязвимость протокола TCP/IP как фрагментация пакетов данных. В процессе передачи по сети пакеты данных разделяются на фрагменты, которые собираются в единое целое уже по прибытии на компьютер-адресат. Атака происходит следующим образом: на компьютер жертвы посылается сильно фрагментированный ICMP-пакет, размер которого превышает допустимый в протоколе (более 64KB). Когда атакуемое устройство получает фрагменты и пытается восстановить пакет, операционная система полностью повисает, перестает также работать мышь и клавиатура. Атакам такого типа могут подвергнуться операционные системы семейства Windows, Mac и некоторые веpсии Unix.

Пакетная фрагментация. Данный тип атак использует упоминавшийся выше механизм передачи данных по протоколу TCP/IP, в соответствии с которым пакеты данных разбиваются на фрагменты. Фрагментация используется при необходимости передачи IP-дейтаграммы, то есть блока информации, передаваемого с помощью протокола IP, через сеть, в которой максимально допустимая единица передачи данных меньше размера этой дейтаграммы. Атаки данного типа вызывают отказ в обслуживании, используя уязвимости некоторых стеков TCP/IP, связанных со сборкой IP-фрагментов.

Примером может служить атака TearDrop, в результате которой во время передачи фрагментов происходит их смещение, что при сборке пакета вызывает их перекрытие. Попытка атакуемого компьютера восстановить правильную последовательность фрагментов вызывает аварийное завершение системы.

Атака DNS flooding заключается в передаче огромного количества DNS-запросов. Это приводит к перегрузке сервера DNS и делает невозможным обращение к нему других пользователей.

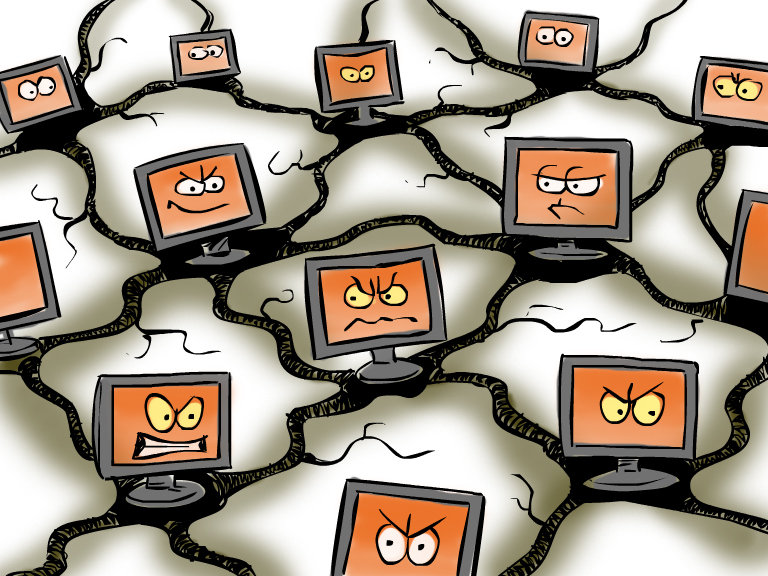

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Распределенную атаку можно провести с помощью не только ботнета, но и механизма отражения. Такие атаки называются DrDOS-атаки (атаки непрямого воздействия, Distributed Reflection DoS). Они осуществляются не напрямую, а через посредников. Чаще всего DrDoS-атаки происходят следующим образом: TCP-пакет отправляется не на атакуемый компьютер, а на любой сервер в Интернете, но в качестве обратного адреса указывается именно адрес компьютера-жертвы. Поскольку любой сервер на пакет TCP c SYN-флагом обязательно отвечает пакетом TCP c флагами SYN+ACK, произвольно выбранный компьютер, не подозревая об этом, отвечает на ложные запросы и автоматически забрасывает потоками пакетов компьютер-жертву.

Существует ряд способов, которые могут помочь предотвратить атаки подобного типа. В их числе:

Доходы организаторов атаки вирусов-вымогателей на порядок меньше причиненного ими ущерба. Но дешевизна и доступность вредоносных программ обеспечивают хакерам неплохую рентабельность.

Фото: ТАСС/Сергей Коньков

Атака компьютерного вируса-вымогателя BadRabbit оказалась гораздо скромнее, чем его предшественников − WannaCry в мае и NotPetya в июне. "Плохой кролик" заблокировал информационные системы аэропорта Одессы, киевского метро, министерства инфраструктуры Украины, российского информационного агентства "Интерфакс" и интернет-газеты "Фонтанка". Компания ESET сообщила, что BadRabbit также пытался заразить компьютеры в Болгарии (10,2% атак), Турции (6,4%), Японии (3,8%) и других странах (2,4%). Однако подавляющее большинство атак было отбито системами безопасности.

Спустя всего несколько часов после начала атаки анализ вируса осуществили едва ли не все крупнейшие компании в сфере интернет-безопасности. Специалисты ESET, Proofpoint и "Лаборатории Касперского" выяснили, что BadRabbit распространялся под видом фальшивых обновлений и установщиков Adobe Flash.

Аналитики российской компании в сфере расследования киберпреступлений Group-IB сообщили, что "Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования". Вирус-вымогатель NotPetya в свою очередь является модификацией WannaCry, созданного на основе хакерской программы EternalBlue, которая была разработана в Агентстве национальной безопасности Соединенных Штатов и затем украдена хакерами.

Фото: ТАСС/Донат Сорокин

Ущерб и выгода

По оценкам Intel, общее количество зараженных компьютеров превысило 530 тысяч. От вирусных атак, в частности, пострадали Национальная система здравоохранения Великобритании, испанская телекоммуникационная компания Telefonica, российские МЧС, МВД, РЖД, Сбербанк, "Мегафон" и "Вымпелком". WannaCry шифровал файлы пользователей, за расшифровку вымогатели требовали заплатить 600 долларов в криптовалюте биткоин.

По данным американских экспертов, вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

27 июня 2017 года начались атаки вируса-шифровальщика NotPetya. Как и в случае с WannaCry, хакеры требовали выкуп за восстановление работоспособности компьютера, но на этот раз только 300 долларов в биткоинах.

От атаки NotPetya пострадало больше 20 тысяч компаний в 60 странах на всех континентах, однако более 70% общего числа заражений вирусом произошло на Украине. Выручка вымогателей составила около 10 тысяч долларов, при этом только компании FedEx и Moller-Maersk оценили свой ущерб от вирусной атаки в 300 млн долларов каждая.

Что касается BadRabbit, то и убытки пострадавших компаний, и доход хакеров, судя по всему, оказались близки к нулю.

Вымогательство по дешевке

Семейство вирусов-вымогателей WannaCry – NotPetya – BadRabbit больше не опасно, и теперь хакерам придется разработать что-нибудь принципиально новое. В том, что они это сделают, сомневаться не приходится, тем более что создать вирус-вымогатель значительно проще, чем, например, банковский троян. Благодаря этому, в частности, создание вымогателей является одной из наиболее рентабельных сфер хакерской деятельности.

Мало того, как выяснили эксперты компании Positive Technologies, среди злоумышленников все шире распространяется модель "вымогатели как услуга", при которой авторы программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам. Например, разработчик вируса Petya запрашивает от 25 до 85% от суммы платежей жертв, а другой вирус-шифровальщик, Karmen, продается на черном рынке за 175 долларов.

Исходный код программы-вымогателя, атаковавшего в конце прошлого года базы данных MongoDB с требованием выкупа в размере от 0,2 до 1 биткоина, продавался на черном рынке всего за 200 долларов вместе со списком из 100 тысяч IP-адресов незащищенных баз данных и сканером для поиска новых жертв. По оценкам экспертов, общая прибыль хакеров от использования этой программы могла превысить 6 миллионов долларов.

Вирусы-вымогатели в этом году стали безусловными чемпионами по числу заражений компьютеров. Помимо упомянутой тройки лидеров весной немало проблем владельцам компьютеров доставило семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы. Однако на фоне ажиотажа вокруг WannaCry СМИ обошли этот вирус вниманием.

В сентябре, по сведениям израильской компании по защите от вирусов Check Point, в десятку самых активных вредоносных программ вернулся шифровщик-вымогатель Locky, который начал распространяться еще в феврале 2016 года.

Из других лидеров этого года эксперты отмечают вирус Adylkuzz8, который заразил множество компьютеров и использовал их вычислительные мощности для майнинга криптовалюты. "Подконтрольные вычислительные мощности позволяли хакеру зарабатывать порядка 2000 долларов в сутки", − сообщают специалисты Positive Technologies.

Переизбыток информации

Второе место по популярности у хакеров занимает сейчас кража учетных данных. На это нацелено 16% хакерских атак (на внедрение вирусов – 38%). Полученную информацию киберпреступники либо продают на черном рынке, либо требуют за нее выкуп.

Впрочем, возможности для зарабатывания денег в этой сфере быстро сокращаются. Так, в результате атаки на американского сотового оператора U.S. Cellular хакеры смогли похитить персональные данные 126 761 168 американцев. Позже вся эта база данных была выставлена на продажу всего за 500 долларов. В одной российской частной клинике были взломаны IP-веб-камеры, доступ к ним продавался всего за 300 рублей.

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно, – отмечается в обзоре компании Positive Technologies. – Кроме того, нельзя не отметить, что в конце марта президент США Дональд Трамп отменил запрет на сбор и передачу провайдерами личных данных (информации о местоположении, истории поисковых запросов и времени, которое пользователь проводит на той или иной веб-странице), который был введен Бараком Обамой".

Впрочем, наиболее умелым хакерам удается неплохо заработать и на краже персональных данных. Весной хакеры украли учетные данные пользователей двух крупнейших криптовалютных бирж – Bithumb и Tapizon. Взломав аккаунты 31 800 пользователей, злоумышленники затем смогли получить доступ и к их счетам, украв в общей сложности более 6 миллионов долларов.

В России хакер, получивший данные почтового ящика одного из пользователей, начал шантажировать владельца, угрожая зарегистрировать от имени жертвы веб-ресурсы, где будет публиковать порнографию или продавать наркотики. Такой инструмент давления может оказаться довольно действенным и заставить жертв заплатить − для защиты репутации, а также под угрозой уголовной ответственности

Третье место среди любимых инструментов хакеров сегодня занимает так называемая социальная инженерия − специалисты называют так разные способы заманивания пользователей на поддельные сайты с целью выманивая данных их кредитных карточек и банковских счетов. Например, в начале года злоумышленники с помощью спам-рассылок заманивали потенциальных жертв на поддельные страницы PayPal и выманивали у них данные банковских карт.

В России хакеры рассылали жертвам извещения о штрафах ГИБДД под видом уведомления с портала "Госуслуги". Достоверность письма подтверждалась логотипом электронного правительства, а в самом письме содержалась якобы фотография автомобиля нарушителя. При попытке открыть фотографию жертва перенаправлялась на поддельный сайт, который требовал ввести данные электронной почты.

Фото: ТАСС/Сергей Коньков

Запрос на шантаж

Наибольшее беспокойство экспертов по компьютерной безопасности сегодня вызывают DDoS-атаки, сила которых за последний год многократно возросла. Цель такой атаки − выведение сайта из строя путем подачи большого количества запросов. Используются DDoS-атаки в основном для шантажа, поскольку блокировка сайта какого-нибудь онлайн-ритейлера или банка может принести его владельцу многомиллионные убытки.

Оценить масштаб доходов в этой сфере хакерской индустрии сложно, поскольку компании, деятельность которых была нарушена из-за DDoS-атак, стараются это не афишировать. Positive Technologies отмечает, что весной в течение двух дней был недоступен сервис Skype для пользователей из Европы и части США.

Предполагается, что причиной этого стала DDoS-атака, ответственность за которую взяла на себя хакерская группировка CyberTeam. Получили хакеры какой-то выкуп от Skype или нет, неизвестно.

Часто преступники проводят слабую атаку и требуют выкуп, угрожая, что в следующий раз она будет мощнее, однако это оказывается блефом. Такие страшилки используются все чаще.

Летом сразу пять южнокорейских банков (KB Kookmin Bank, Shinhan Bank, Woori Bank, KEB Hana Bank и NH Bank) стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой. Поскольку нарушений в работе этих финансовых учреждений замечено не было, то либо угрозы оказались беспочвенны и злоумышленники не обладали необходимыми для атаки ресурсами, либо банки достаточно защищены, либо заплатили требуемую сумму.

Используются DDoS-атаки и для борьбы с конкурентами и другими неугодными лицами. Как отмечается в новом докладе Европола по кибербезопасности, такие атаки часто проводят под конкретные события: например, бьют по флористам в преддверии Дня Святого Валентина или по онлайн-букмекерам перед масштабными спортивными событиями.

В начале этого года хакеры организовали DDoS-атаки на ресурсы компании Dr.Web мощностью от 200 тысяч до 500 тысяч запросов в секунду – в отместку за деятельность разработчика антивирусов.

Фото: ТАСС/DPA/Silas Stein

Опасные вещи

Каждое из таких устройств может стать источником DDoS-атаки, тем более что все они имеют множество недостатков безопасности, которые позволяют злоумышленникам получать к ним доступ из интернета.

В сентябре 2016 года сайт специалиста по кибербезопасности Брайана Кребса был обрушен в результате DDoS атаки, организованной сетью из полутора миллионов маршрутизаторов и камер слежения, инфицированных вирусом Mirai. На прошлой неделе специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear, и Linksys, а также соединенные с интернетом камеры наблюдения таких компаний, как Vacron, GoAhead и AVTech.

Reaper пока не проявляла какой-либо активности, но китайская компания по защите от вирусов Qihoo 360, также обнаружившая эту бот-сеть, предупреждает, что вирус в любой момент может измениться и активироваться, результатом чего станет отключение больших участков глобального интернета.

Хоть страхуй, хоть не страхуй

Интенсивность кибератак с каждым годом увеличивается. По оценкам компании Check Point, сегодня в мире в среднем в 4 секунды скачивается одна вредоносная программа, и это в восемь с половиной раз чаще, чем год назад. Российская компания "Крок" сообщает, что количество обращений клиентов, связанных с устранением вирусов-вымогателей, увеличилось за год в пять раз.

Одной из главных причин распространения киберугроз справедливо считается легкомысленное отношение многих компаний к вопросам компьютерной безопасности. В связи с этим в ЕС планируется ввести штрафы за слабые меры киберзащиты.

В России в рамках программы "Цифровая экономика" планируется к 2020 году ввести стандарт информационной безопасности и обязательного страхования от кибератак для стратегических компаний − банков, аэропортов, вокзалов, предприятий металлургии, машиностроения, судостроения и авиапромышленности.

Отметим, что в Европе киберстрахование давно стало серьезным и процветающим бизнесом. По оценкам Европола, объем страховых премий в этой сфере сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро. При этом организация предупреждает, что "киберстрахование поощряет самоуспокоенность компаний, полагающихся на него вместо инвестирования в превентивные меры по защите от хакеров".

Короче говоря, DoS-атака или атака Denial-of-Service (отказ в обслуживании) - это метод, используемый для нарушения доступа добросовестных пользователей к выбранной сети или веб-ресурсу. Как правило, это достигается путем перегрузки цели, (часто веб-сервера) огромным количеством трафика или путем отправки вредоносных запросов, которые приводят к отказу или к сбою работы целевого ресурса.

Первый зарегистрированный случай DoS-атаки был в феврале 2000 года, когда 15-летний канадский хакер нацелился на подобную атаку веб-серверов Amazon и eBay. С тех пор все больше и больше людей начали использовать DoS-атаки во многих отраслях.

Типы DoS атак

Некоторые типы атак Denial of Service направлены на то, чтобы нарушить доступ конкретного человека к сети или ресурсу, в то время как другие намерены сделать этот ресурс полностью недоступным. Эти атаки могут длиться от минут до нескольких часов, а в некоторых редких случаях, даже в течение нескольких дней. Эти виды сбоев часто вызывают значительные финансовые потери для предприятий, которые становятся мишенью, и не имеют собственной стратегии смягчения последствий.

DoS атаки бывают разных форм и размеров. Поскольку не все устройства и сети уязвимы одинаково, тем, кто пытается причинить вред, часто приходится проявлять творческий подход к способам использования различных лазеек в конфигурации системы.

Некоторые известные типы уязвимостей Отказа в Обслуживании включают:

Самый распространенный тип эксплойта, атака переполнения буфера, основанная на отправке большого количества трафика на объект, который не был предусмотрен разработчиками и не может быть обработан. Этот тип атаки позволяет злоумышленнику создать сбой системы или даже контролировать целевой процесс.

ICMP флуд

SYN флуд

SYN флуд отправляет запрос на подключение к веб-серверу, но не полностью аутентифицирует соединение. Затем он переходит к всем остальным открытым портам на выбранном веб-сервер, пока не затормозит его.

DoS vs DDoS атака

Другим аналогичным термином, с которым вы, вероятнее всего столкнетесь, является DDoS атака, что означает Distributed Denial-of-Service атака. Разница между DoS и DDoS атаками заключается в том, что во время DDoS-атаки многие вредоносные машины целенаправленны на один ресурс. Атака распределенного отказа в обслуживании (DDoS) гораздо более успешна в разрушении цели, чем атака DoS, исходящая из одного источника. Злоумышленники также предпочитают этот метод, так как намного труднее отследить атаку обратно к ее источнику, поскольку она поступает из нескольких точек.

Могут ли DDoS атаки воздействовать на криптовалюты?

В большинстве случаев DoS атаки целенаправленны на веб-сервера крупных корпораций, банков, интернет-магазинов розничной торговли и даже на крупные государственные и общественные учреждения, тем не менее, важно учитывать, что любое устройство, сервер или сеть, подключенная к интернету, может стать потенциальной мишенью для подобного типа атак.

Поскольку за последние годы криптовалюты привлекли много внимания и криптовалютные биржи стали все более популярными целями для DDoS атак. К примеру, когда криптовалюта Bitcoin Gold была официально запущена, она сразу стала объектом массовой DDoS атаки, которая в конечном итоге нарушила работу их веб-сайта в течение нескольких часов.

Однако, аспект децентрализации блокчейна, создает сильную защиту от DDoS и других видов кибератак. Даже если несколько узлов не могут связаться или просто выйти в оффлайн, блокчейн может продолжить работать и проверять транзакций. Когда разрушенные узлы восстанавливаются и возвращаются к работе, они повторно синхронизируются и подхватывают, предоставляемые узлами, самые последние данные, которые не были затронуты.

Степень защиты каждого блокчейна от этих атак, связана с количеством узлов и хешрейтом сети. Как самой старой и самой большой криптовалютой, Биткойн считается самым безопасным и крепким блокчейном. Это означает, что DDoS и другие кибератаки, гораздо реже приводят к сбою. Согласованный алгоритм Proof of Work гарантирует, что все сетевые данные защищены криптографическими доказательствами. Это означает, что изменить ранее проверенные блоки практически невозможно. Изменение Биткойн блокчейна, требует чтобы вся структура была распущена, от записи-к-записи (record-by-record), что практически невозможно даже для самых мощных компьютеров.

Следовательно, успешная атака, вероятно только сможет изменить транзакции нескольких недавних блоков, за короткий промежуток времени. И даже если злоумышленнику удается контролировать более 50% хеш мощности Биткойна, для выполнения так называемой атаки 51% (или атаки большинства), базовый протокол будет быстро обновлен в ответ на атаку.

DDoS-атака сегодня является одной из самых распространенных и опасных сетевых атак относящихся к атакам типа отказ в обслуживании (Denial of Service). В последние годы упоминания о многочисленных атаках DoS буквально заполонили заголовки периодических изданий. Ежегодно DDoS-атаки стоят различным компаниям миллионы долларов и таят в себе серьезную угрозу для любой компьютерной системы. Как результат таких атак, длительные простои системы, потерянная прибыль, большие объемы работ по идентификации атак и подготовка адекватных ответных мер. По существу, атака DoS нарушает или полностью блокирует обслуживание законных пользователей, сетей, систем и иных ресурсов.

Целью DoS атаки является блокирование атакуемой компьютерной системы, то есть создание ситуации, в которой удаленный компьютер не сможет обмениваться информацией с внешним миром. Подобный результат достигается несколькими способами: создание направленного шторма запросов, реализация ошибок сетевых протоколов путем передачи в адрес атакуемого хоста некорректных пакетов. В первом случае возможна ситуация когда перегруженный запросами удаленный компьютер просто не сможет осуществлять нормальную передачу данных, во втором случае возможны переполнения в механизмах обработки запросов и как следствие крах системы.

Большинство подобных атак базируется на использовании уязвимостей в основном протоколе Internet (TCP/IP), в частности на способе обработки системами запросе SYN. Эта ситуация усугублялась еще тем, что взломщики, чтобы сохранить свою анонимность, использовали ложные исходные адреса. Таким образом, значительно затрудняется выявление реальных злоумышленников. Эти события оказали огромное влияние на сообщество Internet и еще раз подчеркнули несостоятельность применяемых в глобальной сети технологий обеспечения безопасности. Хотя уже несколько лет назад подобные атаки были теоретически предсказаны, только в настоящее время можно оценить всю опасность таких нападений особенно для электронной коммерции и Web-сайтов крупных и средних компаний.

Многие эксперты по вопросам безопасности считают, что число таких атак возрастает из-за быстрого распространения систем Windows NT/XP и расширения сети Интернет. Операционная система Windows – это мишень для многих взломщиков. Кроме того, многие средства DoS абсолютно доступны, для их использования не требуется высокая квалификация. Хотя большинство атак связано с приведенными выше мотивами, некоторые из них могут пригодиться взломщикам и для взлома уязвимой системы.

Сегодня глобальная сеть Интернет является полным отражением реальной жизни, в том числе и негативных социальных процессов связанных с криминализацией и использованием организованной преступностью достижений научно-технического прогресса. В виртуальном мире, как и в реальном, большинство преступлений совершается индивидами или небольшими группами, и мы можем это явление охарактеризовать как “дезорганизованная преступность”. Но все же появляются все новые и новые свидетельства того, что организованные преступные группы также эксплуатируют возможности, предоставляемые сетью Интернет.

Для таких преступных групп атаки DoS становятся мощным инстументом, что свидетельствует о наступлении нового и опасного этапа развития научно-технического прогресса, когда информационные технологии могут использоваться не во благо, а во вред человечеству. Зачастую гораздо проще нарушить функционирование сети или системы, чем на самом деле получить к ней доступ. Как известно из истории возникновения Интернет, сетевой протокол типа TCP/IP был разработан для применения в открытом и доверенном сообществе пользователей, и его текущая версия 4 унаследовала все слабые стороны своих предшественниц. Кроме того, многие операционные системы и сетевые устройства имеют различные изъяны в используемой реализации сетевого стека, что значительно снижает их способность противостоять атакам DoS. Мы были свидетелями, как на устройствах управления различными процессами, в которых использовался устаревший стек протокола IP, сбой происходил от простого перенаправления ICMP с некорректным параметром. Поскольку для реализации атак DoS существует много средств, очень важно идентифицировать их типы, а также разобраться с тем, как выявить и предотвратить эти атаки.

Атака DoS представляет собой тип атаки, проводя которую хакер может привести систему в нерабочее состояние или настолько замедлить скорость работы системы путем истощения ресурсов, что никто больше не сможет получить к ней доступ. Результатом атаки также может стать повреждение или разрушение ресурсов, а следовательно, невозможность их использования. Атаки DoS могут быть предумышленными и случайными. Они проводятся намеренно в том случае, когда пользователь незаконно и умышленно активно занимает ресурсы системы. Случайно эта атака происходит тогда, когда законный пользователь непреднамеренно производит такие действия, которые приводят к недоступности ресурсов.

Большинство операционных систем (от Windows до многих версий UNIX), маршрутизаторов и компонентов сетей, которые должны обрабатывать пакеты на каком-либо уровне, являются уязвимыми для атак DoS. Вообще атаки DoS предотвратить довольно сложно. Однако ограничение доступа к важным учетным записям, ресурсам и файлам, а также защита их от неправомочных пользователей может существенно затруднить проведение многих атак DoS.

Количество атак DoS с каждым днем растет. Если взломщик не может получить доступ к машине, он стремится повредить ее путем проведения такой атаки. Это означает, что даже в том случае, когда система обеспечена всеми обновлениями и должным образом защищена, взломщик все еще может нанести ущерб компании.

Существует два основных типа атак, вызывающих отказ в обслуживании. Первый тип приводит к остановке системы или сети. Если взломщик посылает жертве данные или пакеты, которые она не ожидает, и это приводит либо к остановке системы, либо к ее перезагрузке, значит, взломщик проводит атаку DoS, поскольку никто не сможет получить доступ к ресурсам. С точки зрения взломщика, эти атаки хороши тем, что с помощью нескольких пакетов можно сделать систему неработоспособной. В большинстве случаев для того, чтобы вернуть систему в нормальный режим работы, необходима перезагрузка системы администратором. Таким образом, первый тип атак является наиболее разрушительным, поскольку осуществить атаку легко, а для устранения ее последствий требуется вмешательство оператора.

Второй тип атак приводит к переполнению системы или сети с помощью такого большого количества информации, которое невозможно обработать. Например, если система может обрабатывать только 10 пакетов в минуту, а взломщик отправляет 20 пакетов в минуту, то когда законные пользователи пытаются подключиться к системе, они получают отказ в обслуживании, поскольку все ресурсы заняты. При такой атаке взломщик должен постоянно переполнять систему пакетами. После того как взломщик перестает заполнять систему пакетами, проведение атаки заканчивается, и система возобновляет нормальную работу. Этот тип атаки требует немного больше усилий со стороны взломщика, поскольку ему необходимо постоянно активно воздействовать на систему. Иногда этот тип атаки приводит к остановке системы, однако в большинстве случаев восстановление после проведения этой атаки требует минимального вмешательства человека.

Традиционная атака DoS, направленная на компьютер жертвы, обычно проводится с одной машины. Однако в 2000 году появился новый тип этой атаки, распределенная атака DoS. Для ее запуска против машины или сети нападающий предварительно взламывает несколько машин или координирует атаку со своими сообщниками для выполнения атаки сразу с нескольких компьютеров. Таким образом, атака проводится не с одной единственной машины, а с нескольких. Это усложняет защиту от атаки, ведь машина теперь получает пакеты не от одной машины взломщика, а одновременно от большого количества машин. Кроме того, поскольку эти атаки проводятся с широкого диапазона IP-адресов, становится гораздо сложнее блокировать и обнаруживать нападение по той причине, что небольшое количество пакетов с каждой машины может не вызвать реакции со стороны систем обнаружения вторжений. Если атака проводится с одного IP-адреса, то его можно блокировать с помощью брандмауэра. Если же задействовано 100 машин, то блокировать их все становится чрезвычайно трудно.

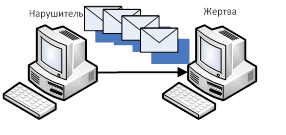

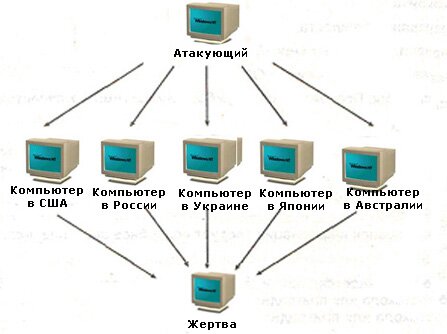

На рис. 1 изображена схема типичной DoS атаки.

Рис. 1. Схема распределенной атаки DoS.

Как видно с рисунка, атака против единственной жертвы проводится с множества компьютеров, разбросанных по всему миру. Если даже проводимые с одного источника атаки DoS сложно предотвращать, то можно себе представить, насколько сложнее защищаться от.

Читайте также: