Вирусы блокираторы что делать

Заражение компьютера вирусами — один из частых поводов обращения в сервис. И действительно, сегодня эта проблема особо актуальна — повсеместная доступность Интернета при низком уровне компьютерной грамотности пользователей позволяет кибер преступникам чувствовать себя вольготно. Поэтому снижения числа пострадавших от компьютерных вирусов ожидать пока не приходится. Итак, давайте разберемся как

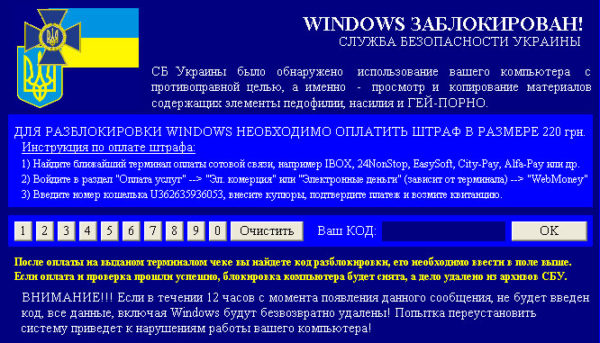

Как выполнить удаление вируса вымогателя и разблокировать вход в Windows!

Большинство известных блокираторов убираются достаточно просто, если знать, каким образом они запускаются. Наиболее распространены следующие методы их автозапуска:

- создание ключей в разделе Winlogon системного реестра;

- модификация или отладка системных файлов, обеспечивающих загрузку Windows;

- модификация главной загрузочной записи (MBR) жесткого диска.

Есть и ряд других способов, но они менее популярны. Чтобы снять блокировку, достаточно вернуть нормальные значения ключам реестра и восстановить измененные файлы.

Неумелые попытки избавиться от вируса вымогателя чаще наносят значительно больший вред, чем он сам. Поэтому, если информация на компьютере для вас важна, поторопитесь обратиться в сервис для восстановления данных. Наши специалисты способны справиться с самым сложным ситуациями, снять блокировку и произвести удаление вируса вымогателя в максимально короткие сроки, без переустановки операционной системы. Кроме того, мы поможем установить и настроить антивирусные средства защиты, чтобы предотвратить повторное заражение в будущем.

Как происходит лечение компьютерных вирусов?

В удалении вредоносных программ выделяют 3 этапа. Это:

- отключение автозапуска исполняемых файлов вируса;

- удаление вирусных файлов;

- восстановление поврежденных файлов и настроек системы.

После выполнения этих действий вирусная активность, как правило, прекращается. Но в ряде случаев нужны дополнительные меры — очистка временных каталогов, кэша браузеров, точек восстановления и т. п.

Чтобы отключить запуск вредоносной программы, важно знать, как он реализован. Чаще всего для этого используются записи в реестре, папка Startup, создание служб и назначенных заданий. Вручную просмотреть все эти места не так просто, поэтому удобнее пользоваться специальными утилитами, например:

- Msconfig — утилита настройки Windows;

- HijackThis — средство обнаружения вредоносного кода от разработчика Trend Micro;

- Autoruns — софт для управления автозагрузкой от компании Sysinternals.

В реальности таких приложений существует много, это лишь краткий пример.

Далее необходимо удалить вирусные файлы. Видовое разнообразие вредоносов, к сожалению, очень велико, а поэтому создаваемые ими файлы могут носить любое имя. Но несть некоторые общие признаки: вероятней всего, вредоносным окажется файл со случайно сгенерированным именем — в виде набора символов. Часто вирусы носят легальные имена системных файлов, но находятся всегда не в тех каталогах, где должны хранятся одноименные файлы системы.

Чем опасны компьютерные вирусы?

Очень часто заражение вредоносной программой сопровождается кражей личных данных, снятием денег с счетов пользователя, повреждением информации на жестком диске, а также использованием компьютера жертвы для удаленных кибер атак и рассылки спама. Во многих случаях зараженная машина оказывается под полным контролем злоумышленника, а жертва об этом даже не подозревает.

Существуют признаки, по которым можно заподозрить вирусную активность, это:

- замедление загрузки и работы системы;

- блокировка доступа к ряду ресурсов в Интернете, часто сопровождаемая требованием прислать деньги или вынуждающая сообщить информацию о себе;

- утрата контроля над личными ресурсами — почтой, аккаунтами в социальных сетях и т. д.

- невозможность запустить антивирус и посетить антивирусные сайты в Интернете;

- неестественно высокая загрузка процессора и увеличенный сетевой трафик, никак не связанные с деятельностью пользователя;

- появление рекламных окон и сообщений вымогательского или угрожающего характера (действие вируса вымогателя);

- блокировка загрузки и входа в Windows с требованием выслать денег.

Кроме этого, признаком заражения может быть любое не типичное поведение компьютера — всевозможные сбои, ошибки и отказы. Часто присутствие никак внешне себя не проявляет, а обнаруживается только после кражи данных или денег со счетов пользователя.

Что делать при попадании вируса на компьютер?

Сначала уточним, чего и когда делать НЕ стоит:

- поддаваться панике, поскольку абсолютное большинство вирусов успешно лечится;

- переустанавливать операционную систему — чаще всего в этом нет необходимости, а в ряде случаев это не решает, а усугубляет проблему;

- спрашивать советов в Интернете, запускать утилиты, которыми вы не умеете пользоваться, одним словом, выполнять любые действия, если вы не понимаете их значения.

Что же следует делать в таких ситуациях? Правильных вариантов решения всего два:

- провести полное сканирование жестких и съемных дисков установленной у вас антивирусным комплексом;

- если антивирус оказался бессилен — обратиться к специалистам нашей сервисной службы.

Чем меньше будет предпринято попыток решить проблему самостоятельно — тем выше шанс на успешное излечение компьютера без потери пользовательских данных.

Курс дистанционного обучения:

"Экономическая информатика"

Модуль 1 (1,5 кредит): Введение в экономическую информатику

1.4. Сервисное программное обеспечение ПК и основы алгоритмизации

Компьютерный вирус – это небольшая вредоносная программа, которая самостоятельно может создавать свои копии и внедрять их в программы (исполняемые файлы), документы, загрузочные сектора носителей данных.

Известно много различных способов классификации компьютерных вирусов.

Одним из способов классификации компьютерных вирусов – это разделение их по следующим основным признакам:

- среда обитания;

- особенности алгоритма;

- способы заражения;

- степень воздействия (безвредные, опасные, очень опасные).

В зависимости от среды обитания основными типами компьютерных вирусов являются:

- Программные (поражают файлы с расширением. СОМ и .ЕХЕ) вирусы.

- Загрузочные вирусы.

- Макровирусы.

- Сетевые вирусы.

Программные вирусы – это вредоносный программный код, который внедрен внутрь исполняемых файлов (программ). Вирусный код может воспроизводить себя в теле других программ – этот процесс называется размножением.

По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям – нарушению работы программ и операционной системы, удаляя информации, хранящиеся на жестком диске. Этот процесс называется вирусной атакой.

Загрузочные вирусы – поражают не программные файлы, а загрузочный сектор магнитных носителей (гибких и жестких дисков).

Макровирусы – поражают документы, которые созданы в прикладных программах, имеющих средства для исполнения макрокоманд. К таким документам относятся документы текстового процессора WORD, табличного процессора Excel. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд.

Сетевые вирусы пересылаются с компьютера на компьютер, используя для своего распространения компьютерные сети, электронную почту и другие каналы.

По алгоритмам работы различают компьютерные вирусы:

- черви (пересылаются с компьютера на компьютер через компьютерные сети, электронную почту и другие каналы);

- вирусы-невидимки (Стелс-вирусы);

- троянские программы;

- программы – мутанты;

- логические бомбы;

- и другие вирусы.

В настоящее время к наиболее распространенным видам вредоносных программ, относятся: черви, вирусы, троянские программы.

Желательно не допускать появление вирусов в ПК, но при заражении компьютера вирусом очень важно его обнаружить.

Основные признаки появления вируса в ПК:

- медленная работа компьютера;

- зависания и сбои в работе компьютера;

- изменение размеров файлов;

- уменьшение размера свободной оперативной памяти;

- значительное увеличение количества файлов на диске;

- исчезновение файлов и каталогов или искажение их содержимого;

- изменение даты и времени модификации файлов.

- И другие признаки.

Одним из основных способов борьбы с вирусами является своевременная профилактика.

Чтобы предотвратить заражение вирусами и атаки троянских коней, необходимо выполнять некоторые рекомендации:

- Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса.

- Необходимо проверять все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков.

- Необходимо установить антивирусную программу и регулярно пользоваться ею для проверки компьютеров. Оперативно пополняйте базу данных антивирусной программы набором файлов сигнатур вирусов, как только появляются новые сигнатуры.

- Необходимо регулярно сканировать жесткие диски в поисках вирусов. Сканирование обычно выполняется автоматически при каждом включении ПК и при размещении внешнего диска в считывающем устройстве. При сканировании антивирусная программа ищет вирус путем сравнения кода программ с кодами известных ей вирусов, хранящихся в базе данных.

- создавать надежные пароли, чтобы вирусы не могли легко подобрать пароль и получить разрешения администратора. Регулярное архивирование файлов позволит минимизировать ущерб от вирусной атаки

- Основным средством защиты информации – это резервное копирование ценных данных, которые хранятся на жестких дисках

Существует достаточно много программных средств антивирусной защиты. Современные антивирусные программы состоят из модулей:

- Эвристический модуль – для выявления неизвестных вирусов.

- Монитор – программа, которая постоянно находится в оперативной памяти ПК

- Устройство управления, которое осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов

- Почтовая программа (проверяет электронную почту)

- Программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков

- Сетевой экран – защита от хакерских атак

К наиболее эффективным и популярным антивирусным программам относятся: Антивирус Касперского 7.0, AVAST, Norton AntiVirus и многие другие.

Программа состоит из следующих компонентов:

- Файловый Антивирус - компонент, контролирующий файловую систему компьютера. Он проверяет все открываемые, запускаемые и сохраняемые файлы на компьютере.

- Почтовый Антивирус- компонент проверки всех входящих и исходящих почтовых сообщений компьютера.

- Веб-Антивирус – компонент, который перехватывает и блокирует выполнение скрипта, расположенного на веб-сайте, если он представляет угрозу.

- Проактивная защита - компонент, который позволяет обнаружить новую вредоносную программу еще до того, как она успеет нанести вред. Таким образом, компьютер защищен не только от уже известных вирусов, но и от новых, еще не исследованных.

Антивирус Касперского 7.0 – это классическая защита компьютера от вирусов, троянских и шпионских программ, а также от любого другого вредоносного ПО.

- Три степени защиты от известных и новых интернет-угроз: 1) проверка по базам сигнатур, 2) эвристический анализатор, 3) поведенческий блокиратор

- Защита от вирусов, троянских программ и червей.

- Защита от шпионского (spyware) и рекламного (adware) ПО.

- Проверка файлов, почты и интернет-трафика в режиме реального времени.

- Защита от вирусов при работе с ICQ и другими IM-клиентами.

- Защита от всех типов клавиатурных шпионов.

- Обнаружение всех видов руткитов.

- Автоматическое обновление баз.

Антивирусная программа avast! v. home edition 4.7 (бесплатная версия) русифицирована и имеет удобный интерфейс, содержит резидентный монитор, сканер, средства автоматического обновление баз и т.д.

Защита Avast основана на резидентных провайдерах, которые являются специальными модулями для защиты таких подсистем, как файловая система, электронная почта и т.д. К резидентным провайдерам Avast! относятся: Outlook/Exchange, Web-экран, мгновенные сообщения, стандартный экран, сетевой экран, экран P2P, электронная почта.

Состоит из одного модуля, который постоянно находится в памяти компьютера и осуществляет такие задачи как мониторинг памяти и сканирование файлов на диске. Доступ к элементам управления и настройкам программы выполняется с помощью соответствующих закладок и кнопок.

Автозащита должна быть всегда включенной, чтобы обеспечить защиту ПК от вирусов. Автозащита работает в фоновом режиме, не прерывая работу ПК.

Спокойно, без паники. Ни в коем случае не посылайте деньги этим вымогателям. Скорее всего, это ничего не даст, а стоимость СМС окажется выше, чем указана.

Итак, возьмите себя в руки и делайте следующее.

Вирус - блокиратор

- 1. Выберите безопасный режим, поддерживающий командную строку. Это нужно сделать с помощью стрелок на Клаве.

- 2. В командную строку напечатайте regedit.exe. В открывшемся редакторе реестра ничего не меняйте.

- 3. Заходим в HKEY LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrent versionWinlogon В появившейся строке выбираем Winlogon.

- 4. Справа увидите список, найдите в нем Shell. Вот здесь эта зараза и прячется. В зависимости от того, что и где было подцеплено, путь будет выглядеть по-разному. Начало обычно такое. C:usersuserDownload.

- - нажимаем на Shell, все удаляем и пишем explorer.exe.

- - кликнуть на OK, сохранить, а затем перезагрузить компьютер.

Проверьте еще запись userinit. После запятой ничего не должно быть прописано C:windows System32userinit.exe,.

После этих действий у меня все заработало! Спасибо хорошим людям, которые научили.

Кстати, антивирусы против них помогают плохо. Приходится вручную реестр ковырять. Если найдете где-нибудь на антивирусных сайтах коды, то знайте, что вы скорее всего имеете дело с новичком. А у них нет для них кода. Обидно…

Можно сделать следующее.

- Грузим Live CD, открываем Autoruns.

- Далее жмем на анализ удаленного компьютера, указав вашу учетную запись и папку с Windows. Смотрим, что загружается лишнее и отключаем. Далее исправляем ошибки в реестре в winlogon.

- Сомнительные файлы удаляем Shift-Delet`ом.

- Перезагружаемся.

Если у вас есть другие проверенные способы - пишите.

- Выход из положения — Kaspersky total se.

11.07.2017 | Отзывов нет - Как защититься от вирусов-шифровальщиков?

10.07.2017 | Отзывов нет ![]()

SSL СЕРТИФИКАТЫ THAWTE

31.05.2017 | Отзывов нет![]()

Отчет Майкрософт о ботнетах

03.05.2017 | Отзывов нет

Тоже несколько раз такая зараза на компе появлялась у меня, но я с ней довольно успешно и без реестра справлялся. Так как у меня всегда включен Диспетчер задач и есть привычка смотреть какой процесс сильно систему грузит, то все подозрительные новые процессы сразу замечаю. А если всетаки комп заражался, запускался в одном из видов безопасного режима и находил и удалял этот блокиратор.

Реально полезный совет - поставил в закладки. Прочувствовал все прелести подобной заразы на себе - при загрузке выходил на рабочий стол -и тут же появлялся окно на весь стол с предложением послать СМС (что сулили -не помню уже) Окно никак не убиралось, не сворачивась -доступ до ярлыков был невозможен, кнопка ПУСК также была недоступна. Поочередно прогонял в безопасном режиме несколькими сканерами-антивирусами -ноль! В итоге сдался и переставил операционку. Так что спасибо за совет-дай Бог, не пригодится, но лучше быть вооруженным 🙂

Класс! Автору огромное спасибо за статью. Уже несколько раз была такая проблема - приходилось перестанавливать систему теряя важные данные. А тут всего пять минут и все работает отлично и перестанавливать не надо. Статью в закладки сохраняю!

есть еже один способ как избавиться от таког вируса как только входите на рабочий стол три веселых клавии наши помощники в списке процессов при вылове данного типа вирусов всегда будет присутствовать процесс с очень длинным именем похожим на серийный номер если его принудительно остановить то вирус не запускается и у нас появляется время для его удаления в нормальном режиме работы обычно он прописывается 2 файлами на диске С в папке винды подпапке систем32 найти его там оченьь легко по времени создания он будет (обычно) последним созданным файлом (по крайней мере я таким способом избавился уже не от одного такого вируса)

Спасибо очень помогли!раньше этот вирус все данные кушал,как ни странно но после переустановки windows он опять вылазил мой комп опустел меня зато чуть не убили статья очень помогла!теперь я сильнее него!))))

У меня баннер: на чёрном фоне буквы красного цвета(Windows заблокирован)номера телефона нету, только поле для ввода кода разблокировки. Пытаюсь поменять винду, клавиатура перестаёт работать, когда нажимаю f8, тоже клавиатура не работает. Комбинация Ctrl+Alt+Delete работает и сразу исчезает, но можно увидеть название вируса spid. Помогите подобрать код.

Ваша система заблокирована! Чтобы активации необходимо отправить код xakep на

короткий номер 31337. Под каким только предлогом не заставляют ушастого

отправить дорогущую SMS, убеждая его в том, что на компьютере вирусы, или то,

что Microsoft поймала его за нелицензионную винду, или, в конце концов, за то,

что он посмотрел в Инете "клубничку". Развод срабатывает.

Название "Trojan.Winlock" давно стало характеризовать целую отрасль в

вирусостроении, когда малварь не скрывает себя в системе, а наоборот всячески

показывает свое присутствие, блокируя работу пользователя. Сначала способы

выманивая денег напоминали скорее вымогательства (именно поэтому класс вирусов

называется Ransomware – от английского слова ransom, выкуп), явно

указывая на то, что экран блокирует вирус и сдастся он только после отправки SMS

на платный номер. Позже, методы развода стали более изящными: пользователей

припугивают, что появившееся окно является новой системой защиты Microsoft по

борьбе с нелицензионным ПО, разыгрывают неплохой спектакль, прикидываясь

антивирусом, который разом находит кипу вирусов в системе и так далее – главное,

что во всех случаях проблемы предлагается быстро решить отправкой на короткий

номер SMS.

Как разлочить систему?

Блокираторы могут ограничивать пользователя в посещении определенных

страниц (например, Яндекса, Одноклассников, а также сайтов антивирусных

компаний), в использовании браузера, но больше всего тех, и они серьезнее всех

других, версий малвари, которая блокируют доступ к ресурсам операционной

системы. Подхватив заразу, пользователь нарывается на то самое окно, в котором

ему предлагается ввести код для разблокировки, полученный после отправки SMS на

указанный номер. При этом выполнить какие-либо другие действия на компьютере

невозможно или практически невозможно. Приложение либо вообще запрещает любые

операции в системе, ограничивая поле деятельности активным окном, либо же

внимательно следит за тем, что делает пользователь. Например, если юзер ломится

за антивирусом, то вирус, определив ключевые слова в заголовке окна тут же

закрывает браузер.

В любом случае, даже самые продвинутые блокеры – малварь, как правило,

примитивная. Всяко не руткит

TDL3, который

хитроумным способом прячется в недрах системы. Все, что требуется от блокиратора

– хорошенько ограничить пользователя в действиях и по возможности отрубить

антививирусы (с чем, кстати, он нередко справляются). Так или иначе, заразу

довольно легко удалить как вручную, так и с помощью многочисленных антивирусных

тулз (о них ниже).

Главная загвоздка в том, что компьютер заблокирован, и заблокирован, если ты,

конечно, не подцепил малварь столетней давности, довольно жестко. Но если

получится добраться до системы, то можно заюзать вспомогательные инструменты и

избавиться от заразы, но как это сделать?

Первые версии блокеров был легко обмануть, даже банальной перезагрузкой в

безопасный режим. Далее можно либо скачать и запустить какой-нибудь антивирусный

сканер, либо же расправиться с заразой вручную. Последние модификации

блокираторов умело блокирует все возможные варианты подхода к системе, поэтому и

пути приходится использовать обходные.

1. Очевидно, что если выгрузить блокирующий процесс из памяти, то можно

вернуть ОС к нормальному состоянию. И если с локального компьютера запустить

менеджер задач не получается, то можно попробовать кильнуть процесс малвари

удаленно, воспользовавшись другим компьютером в сети. Для этого использоваться

оболочка wmic (WMI Command-line), которой в качестве параметров можно передать

адрес удаленной машины и имя пользователя, получив таким образом возможность

выполнять команды удаленно:

wmic /NODE: (например

/NODE:192.168.1.12) /USER: (например, /USER:yastep)

После того, как ты введешь пароль указанного в параметрах пользователя,

появится интерактивная консоль. Управление процессами осуществляется с помощью

команды process. Если запустить ее без параметров, то на экране отобразиться

список процессов на удаленной системе. Дальше подход нехитрый: ищем

подозрительные процессы и последовательно удаляем их с помощью все той же

команды и ее ключа delete:

process where name=" " delete

В результате получаем разблокированную систему, в которой можно приступать к

лечению, о котором мы поговорим ниже.

2. Имея дело с Windows XP/2000, можно попробовать нажать на клавиатуре

комбинацию – должно появиться окно с активацией специальных

возможностей, у которого очень большой приоритет и далеко не все трояны умеют

эту ситуацию обрабатывать. Далее запускаем экранную лупу и в появившемся окне с

предупреждением кликаем на ссылку "Веб-узел Майрософт", после чего запускается

браузер, через который можно достучаться до любого исполняемого файла.

3. Логично, что если добраться до реестра и файловой системы непосредственно

из системы не получается, то можно попробовать сделать это с помощью другой ОС.

Самый очевидный вариант – загрузиться с LiveCD. Один из самых подходящих

дистрибутивов, который поможет реанимировать систему, называется ERD Commander.

В торрентах широко распространен образ, включающий в себя версии продукта для

реанимации разных ОС: 5.0 – для Windows XP, 6.0 – для Windows Vista, 6.5 – для

Windows 7/Server 2008 R2. В результате получаем удачно созданный загрузочный

билд винды, откуда можно запустить практически любые вспомогательные тулзы.

Помимо таких таких rescue-наборов идеально подойдут специальные LiveCD от

антивирусных компаний, которые уже имеют на борту средства для удаления заразы:

Dr.Web LiveCD и

Kaspersky Rescue Disk.

4. Несмотря на то, что этот способ стоит последним, попробовать его нужно в

первую очередь. По правде говоря, когда я впервые увидел блокеры, то наивно

верил, что для генерации кодов используются хитрые алгоритмы, а вариантов ключа

бесконечно много – в общем, считал, что используется сложный генератор, как для

у шароварных программ. На деле же оказалось, что у большинства блокеров ключ

защит внутрь в единственном экземпляре, у других используется крайне примитивные

алгоритмы, как, например, разные ключи в зависимости от дня недели. К тому же,

тело вируса нередко очень просто отреверсить и извлечь оттуда готовый алгоритм

для генерации ключей. Этим естественно не преминули воспользоваться энтузиасты,

собравшие базы таких ключей для разблокировки, а потом и антивирусные компании,

составив базы "короткий номер SMS – код для отправки – алгоритм составления

ключа для разблокировки". Сейчас такие онлайн сервисы есть у всех популярных

отечественных вендоров:

Помимо этого для оффлайного использования есть программа

RansomHide. Пробив номер для отправки SMS и текст сообщения, с большой

вероятностью можно получить рабочую комбинацию для разблокировки и получить

работоспособную систему. Но тут надо понимать, что зараза по-прежнему остается в

системе, поэтому ее все равно необходимо удалить.

Ручное удаление

Самый верный способ обезвредить и удалить тело вируса, – отыскать, где она

успела прописаться для автоматического запуска на старте системы. Вариантов

очень много, и описывать все было бы просто глупо (в конце концов, с задачей

неплохо справляются такие тулзы, как Hijackthis, Autoruns и OSAM). Но есть

способ, который именно блокеры любят больше всего, и о нем грех не рассказать.

В реестре винды есть ключ HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\userinit,

который определяет программы, которые Winlogon запускает, когда пользователь

входит в систему. По умолчанию, Winlogon запускает файл Userinit.exe, который в

свою очередь стартует logon-скрипты, устанавливает сетевые подключения, а затем

запускает и Explorer.exe, т.е. пользовательский интерфейс Windows. Прописав до

Userinit.exe путь до какой-нибудь программы, можно запустить ее, прежде чем

стартует интерфейс Windows Explorer, а, прописав после, – обозначить старт

конкретного приложения сразу после появление пользовательского интерфейса.

Блокеры очень часто изменяют этот ключ, дописывая путь до своего исполняемого

файла:

Userinit = %systemfolder%\userinet.exe, [путь до исполняемого файла

блокера]

Само тело вируса обычно размещается где-нибудь в неприметном месте. Как

вариант, прикидываясь временным файлом с расширением tmp, оно находится в

каталоге с временными файлами Windows. Обнаружив в этом ключе подозрительные

записи, удаляем подозрительные бинарники и возвращаем значение ключа до "%systemfolder%\userinit.exe".

Другой распространенный способ для автозапуска для блокеров - прописаться в

ключе shell (находится в том же разделе реестра, что userinit), заменив

стандартное значение explorer.exe на путь до зловредного бинарника.

Способов на деле очень много, но если отыскать подозрительные записи в

реестре, то легко удалить и тела вирусов. Правда, некоторая малварь идет на

самую малую хитрость и размещает свои файлы в скрытых потоках на диске, но тем

проще ее обнаружить. Какие еще приложения используют такую возможность NTFS? Да

никакие. Удалить их несложно с помощью утилиты

streams от Марка Руссиновича, запустив в консоли: " streams.exe -d -s c:\ ".

Зовем помощников

Чтобы не ковыряться с файловой системой и реестром вручную, устраивая охоту

на малварь (а нам – не превращать материал в описание тех мест в системе, где

может обосноваться малварь), можно воспользоваться антивирусными программами, в

том числе бесплатными вариантами коммерческих продуктов (естественно

предварительно разблокировав систему):

- Kaspersky Virus

Removal Tool – бесплатная вариация продукта от Лаборатории Касперского,

использующая тот же движок и сигнатурные базы, но не предоставляющей

постоянной защиты. Прога делает как раз то, что нам нужно – одноразовое

сканирование. При этом сигнатуры зашиты в дистрибутив, поэтому перед каждым

использованием его необходимо закачивать заново. - Dr.Web CureIt!

– полностью аналогичное решение, с той лишь разницей, что разработано другой

антивирусной лабораторией.

Блокиратор – не руткит, и с удалением такой заразы справится всякий

антивирус. Впрочем, если доверия к аверам нет или ты хочешь сам более подробно

разобраться, как зараза осела в системе, то неоценимую помощь тебе подскажут две

утилиты, которые стали своеобразным стандартом де-факто в ручном поиске вирусов:

- AVZ –

несмотря на то, что в этой программе есть типовой сигнатурный сканнер, в

первую очередь утилиту нужно воспринимать, как полуавтоматический антивирус.

Самое главное, что она позволяет – не копаться вручную в реестре и на

жестком диске в поисках подозрительных записей и файлов. AVZ выполняет поиск

малвари по косвенным признакам, анализируя реестр, файловую систему и

память, после чего выдает отчет для самостоятельно осмысления. При этом для

анализа используется прямой доступ к диску, позволяя избежать спуфинга

малварью результатов вызова API-функций.

HijackThis – так же, как и AVZ, сама ничего не лечит, но при этом

проверяет области системы, наиболее подверженные изменениям малварью. Тулза

сканирует критические области реестра и выводит полный список найденных

ключей, некоторые из которых могут принадлежать вредоносным программам и

вирусам.

Если что-то отключено

Увы, даже после удачного удаления процесса из памяти и тела малвари, в

системе иногда остаются остаточные явления от деятельности блокера,

заключающиеся, например, в невозможности запустить редактор реестра. Чем более

кривой вирус попался, тем больше ждать таких вот ограничений. В большинстве

случаев это можно поправить через реестр в разделе HKEY_CURRENT_USER,

определяющем работу системы для текущего пользователя, а также

HKEY_LOCAL_MACHINE, в котором задаются настройки для всех пользователей сразу.

Начать надо с того, что вполне может не запускаться сам редактор реестра.

Если этого произошло, то придется внести поправить ключи реестра DisableRegedit

и DisableRegistryTools:

reg add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

/v DisableRegedit /t REG_DWORD /d 0

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v

DisableRegedit /t REG_DWORD /d 0

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v

DisableRegistryTools /t REG_DWORD /d 0

Это не всегда может помочь. Если у тебя в принципе не запускаются exe-файлы,

то надо попробовать выполнить reg-файл следующего содержания:

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\exefile\shell]

[HKEY_CLASSES_ROOT\exefile\shell\open]

"EditFlags"=hex:00,00,00,00

[HKEY_CLASSES_ROOT\exefile\shell\open\command]

@="\"%1\" %*"

[HKEY_CLASSES_ROOT\exefile\shell\runas]

[HKEY_CLASSES_ROOT\exefile\shell\runas\command]

@="\"%1\" %*"

Это поможет, если вирус переассоциирует запуск исполняемых файлов на себя.

Помимо этого малварь может расстроить запуск приложений (например, того же

regedit.exe) с помощью раздела HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image

File Execution Options. Добавив ветку с названием исполняемого файла, можно

заставить систему запускать приложение под отладчиком, который в свою очередь

задается с помощью вложенного ключа Debugger. Задать дебаггер можно неправильно,

и запуск приложения не произойдет. Удалить мешающие ключи реестра опять же

удобно через командную строку:

REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image

File Execution Options\regedit.exe"

Если приложение не запускается, ссылаясь на политику ограничения

использования программ, то тебе прямиком дорога в HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\0\Paths.

Придется покопаться и перебрать ветки, выбрав те, которые блокируют запуск

нужного приложения.

Если после удаления малвари не запускается диспетчер задач, то вероятнее

всего его запуск ограничили с помощью ключа "DisableTaskMgr". Это легко правится

reg-файлом:

Блокиратор браузеров

Рекомендую обзавестись в системе утилитой ProcessExplorer от Марка

Руссиновича, представляющую собой прокаченный таскменеджер. Если переименовать

exe-шник в какое-нибудь незамысловатое название есть шанс, что ты сможешь

использовать его, если какая-то малварь заблокирует штатный менеджер задач.

Для того чтобы принимать платежи через SMS необязательно идти на контакт

с сотовым оператором. Сейчас огромное количество компаний, которые

предлагают посреднические услуги и удобные интерфейсы для внедрения такого

способа платежей на своем сайте. Просто набери в Google'е "sms биллинг" и

поймешь, насколько много подобных предложений. Кстати, практически любой

короткий номер, будь он из рекламы, блокиратора или откуда-либо еще,

довольно легко пробить через Google и найти обслуживающий его биллинг с

указанием реальной стоимости, которая за него снимается.

Как правило, у биллинга есть строгие правила, которые не позволяют

использовать их мошенникам. Даже если последним удается пройти первичный

контроль модератора, аккакунт блокируется при первом же факте обнаружения

развода. Однако ситуация тут точно такая же, как и с хостингом: находятся

люди и компании, готовые закрывать глаза на шалости клиентов, получая при

этом соответствующее вознаграждение. Такие биллинги называются антиабузные.

Не смотря на то, что пользователей, по сути, вымогают отправить платную

SMS, реальных случаев, чтобы человек пошел подать заявление в милицию очень

мало (а до недавнего времени не было вообще), поэтому блокираторы довольно

успешно существовали почти полтора года. Чтобы обезопасить себя, договоры с

биллингом заключаются, как правило, на дропа или ИП, также

зарегистрированного на документы подставного человека.

Впрочем, уже сейчас жить предприимчивым парням становится сложнее.

Операторы стали жестко наказывать рублем контент-аггрегаторов и провайдеров,

которых уличили во фроде. Более того, совершенствуется сама защита

пользователей: после отправки SMS на короткий номер, МТС с недавнего времени

присылает абоненту ответную SMS с просьбой подтвердить оплату и указанием

реальной стоимости отправленного сообщения.

Читайте также: