Вирус во вложении rar

в письме вас слезно просят:

Нужно дублирование поставки, а можно сегодня оформить? А то не очень хочется затягивать это на праздники.

![]()

Вчера на бухгалтерию письмо пришло с наездом, типа "Мы с вашим шефом 2 недели назад еще договорились, где поставка оборудования? скрин переписки тут -> ссылка на левый сайт.

Хорошо, буха нашего я выдрессировал и она по таким письмам меня зовёт.

ну тогда сделайте и этой записи рекламу. Больше знаешь . дольше отдыхаешь.

Они не могут быть баянами т.к враг придумывает всякие хитрые лазейки и вот лично мне не улыбается сидеть и восстанавливать базу у бухов из за того что им кто то прислал письмо с "ВЫ ОШТРАФОФАНЫ.doc.exe". Тут проходил разговор на счет супер защиты в виде антивирусов. Выглядит это следующим образом. Наш антивирь(. ский) тянет обновы каждые ндцать минут(поставлен каждые 5 минут проверять есть чего новое или нет) , вирус хавает секретарша в 8-36 . пока гасим ее комп и смотрим что успел зловред сделать проходит час . зловреда из письма заливаю в вирус тотал получаю что из 54 он в 3 вирус. и в ". сперком" он чист как младенец. Сразу отправляю его ребятам на анализ, и получаю авто ответ "Ваш вирус уже известен нам . он уже добавлен в вирус базу" . да . но эта вирус база обновилась в в 12 часов. p.s Уже начинаю подумывать о замыслах рептилоидов и о том что кому то не доплачивают в антивирусных конторах.

Мне позвонили и сказали, что порт её рабочей станции отрубают, но вот сам комп не выключили чёт. В понедельник мы наблюдали печальную картину.

И да - . сперский говнари.

Они на этом и горят, что неправильно начинают письмо.

Вот если бы письмо с приложенным файлом начиналось

" Добрый день, просим вас выставить коммерческое предложение на товарные позиции во вложении. " и сам файлик, только не exe то любая торговая компания повелась бы. короче нет у них нормального пиарменеджера (или менеджера по "холодным" продажам.

Вот откопал просочилось с вложением *.arj

На 25.01 вами частично не возвращены УПД. Таблицы ниже в письме.

Желательно до пятницы выслать мне все док-и.

Признательна за понимание.

У нас в офисе изменился номер тел. Новый +7(495) 4552567

Или вот вчерашнее

Высылаем карточку предприятия, ждем договор и счет, в идеале до праздников.

Вы с какого числа начинаете работать?

Молодцы, могут когда хотят. Вот только ссылка это все равно плохо, лучше архив,

Т.к. обучаю спамассассин на работе вручную, просматриваю много всякой ерунды. Письма с вложениями js vbs exe scr и их архивными вариантами отбрасываются, поэтому идут письма без вложений или с ссылками на какие-нибудь файлы залитые на взломанные сайты на wordpress (видимо есть уязвимость, характерно в пути ссылки папка wp-content) или офисные файлы в которых либо макросы либо ссылки и текст "Этот документ сделан в более новой версии офиса, включите макросы для отображения". В теле письма обычно или "у вас задолженность" или "у нас внезапная проверка, подпишите документы"

я конечно секретов-то не открою, но без бекапов жизнь вообще тяжёлая. даже можно на эту же машину бекапить, просто грамотно настроить права нтфс, и юзер ничего не натворит.

теневые копии это шикарное изобретение но и они не панацея файлик например с ценнейшей инфой с изменениями которые Вам были нужны зашифрован в 11-15 . а теневая копия его есть только на 11-00 например. Как тут поступить?

увы, последние шифровальшики отключают и удаляют все теневые копии, а так же шифруют все, до чего могут дотянуться в т.ч. сетевые диски :(

не, на этуже машину не надо.. а то как словишь шифровальщика или еще какую гадость и прощай бекапы

я ж уточнил про права нтфс на папку с бекапами.. запуск софта для бекапа с другой учёткой у которой права на запись в папку бекапов - профит. вирус не сможет в ней ничего изменить.

сам я вообще уже давно если честно юзаю синхронизацию бекапов в облако, и там хоть комп сгорит физически - насрать :-)

Недавно было: пришло письмо на оплату счета с вложением файла invoice_J-15678234.doc, бухгалтерия подвоха не заметили и открыли, там непонятная мешанина символов, вроде как неизвестная кодировка и сообщение: включите макросы, если текст не читабелен. Вот тут и начался звездец, вирус зашифровал все, до чего смог дотянуться. В общем восстановление и чистка была веселой.

c каких пор смена названия экзешников на что-то вроде "*.doc" - новый развод?

иии как это отличаеться от моего сообщения?

c каких пор смена названия экзешников на что-то вроде "*.doc" - новый развод?

У тех, у кого включены в параметрах расширения файлов, то те видят "*.doc.exe", у кого выключены, те, соответственно *.doc. На таких, вроде "ой оно само сломалось", и расчитано.

Верно. Про таких пользователей я не подумал.

Вирусы вирусами, но есть в почте и более странные вещи=) нам в контору периодически приходят письма от некоего Саши Колесникова. Такого треша я отродясь не видел..

А каков смысл это писать? Адекватный человек сразу снесет письмецо, а дебил. ну дебилу пох чо написано.

ну дебил не дебил . а человек по запаре может и не заметить doc.exe

Так сложилось что у меня 3 ящика. Ну вот не было такой запары еще ни разу. Хотя может огрызочный комп и не ловит всю эту гадость.

мне приходит только то, что мне нужно. ибо я своё мыло не свечу где попало. мылу лет 15 наверн.

Хотелось бы напомнить верующим одну притчу, на фоне грядущей Пасхи и коронавируса

Будьте сознательнее, люди! Происходящее недавно в храмах, это же дикость неописуемая, полнейшая безответственность перед всеми, кого вас призывал любить Господь.

![]()

Когда ты задрессированный админом секретарь

Пару лет назад поймала наша секретарь шифровальщика с почты. Ну поймала и поймала, ну смотрела как файлики исчезают, а на их месте появляются другие. весело. Только вот работать не с чем, нужных документов в этом бардаке не найти.

Что ж, бэкап моё всё. Компа зачистил, восстановил доки. Секретаря и всех остальных за одно закошмарил этим случаем, пообещал торжественно остановить службу резервного копирования(лукавил конечно, я без бэкапа никуда) и пригрозил, что доки они восстанавливать по памяти будут.

Прошло два года спокойствия, периодически напоминал всем про тот случай, чтобы были внимательны и не открывали подозрительные файлы из вложений, а все подозрительные письма пересылали мне для контроля. Усилил всё инструкциями с картинками, где на примерах показывал как выглядят подозрительные письма.

Всё вроде хорошо, вирусов запущенных нет, на почту периодически валятся подозрительные письма, к слову и с вирями тоже. Молодцы! Значит работа была проведена не зря, сознательность в коллективе повысилась.

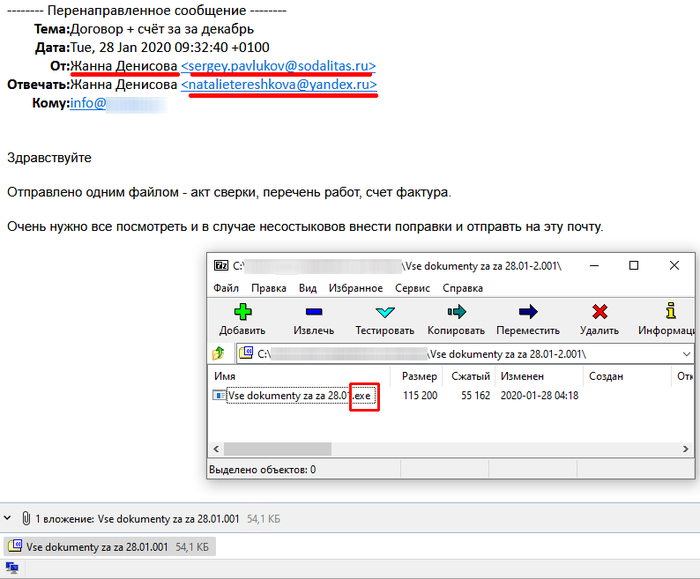

И тут звонит мне секретарь, говорит, я тебе переслала письмо, что-то не могу распечатать документ, блокируется он чем-то. Открываю почтового клиента, а там.

Т.к. опыт прошлых лет не прошел даром, экзешник не отработал и был остановлен UACок на стадии запуска. Почему не антивирусом?. Да потому, что его там нет. Тому есть причины.

Для тех кто не нашел логики в мною подчёркнутом и выделенном в двух словах, что на скриншоте. Жанна Денисова с почты Сергея Повлюкова, а ответ хотела бы получить на почту Натальи Терешковой, зарегистрированную на Яндексе. В тексте письма нет ни слова об организации, которую представляет Жанна. Ну и вишенкой на торте, классика, упакованный в архив исполняемый файл(программа). Все перечисленное конечно не говорит о том, что это вирус, но однозначно, такое письмо должно вызвать у вас подозрения.

В заключении, призываю всёх быть внимательными и не повторяйте ошибок нашего секретаря. И помните, самый хороший антивирус это мозг).

Как обезопасить себя от вируса Petya.A

Когда вокруг вирусня

![]()

Противодействие вирусам-шифровальщикам

Добрый день! В связи с появлением большого числа новых шифровальщиков и возросшей угрозой утери данных хочу немного просветить народ и рассказать о проблеме и способе борьбы с данным видом угроз.

Сперва собственно об угрозе.

Вирусы-шифровальщики делятся на 3 категории:

1. Классические с хранением ключа на компьютере пользователя. Вирус шифрует данные, при этом ключ дешифровки хранится на компьютере пользователя. При вводе правильного пароля дешифрует данные и удаляется.

2. Классические с хранением ключа на удаленном компьютере. Вирус шифрует данные, при этом ключ дешифровки хранится на сервере в интернете. При оплате предоставляется ключ, вирус с помощью этого ключа дешифрует данные и удаляется.

3. Симулянты. Данные не шифруются, а необратимо повреждаются. После оплаты ничего не происходит.

По принципу работы делятся на 2 категории:

1. На уничтожение данных. В случае не оплаты вирус уничтожает все данные.

2. На публикацию данных. Помимо шифрования вирус отправляет содержимое жесткого диска на удаленный сервер. В случае не оплаты авторы вируса публикуют данные пользователя в открытый доступ.

Особым подвидом являются вирусы, которые дают на оплату очень ограниченное время и затем начинают удалять/публиковать файлы.

Самое главное здесь то, что оплата не гарантирует восстановление или не опубликование файлов. По прогнозам специалистов, данный вид вирусов станет основным трендом в вирусописании на ближайшие годы. Ожидается, что следующим ходом в вирусописании станет возможность атаки на облачные хранилища данных для исключения возможности восстановления файлов.

Теперь о защите:

Тезис о том, что "лучшая защита - это нападение" в данном случае принципиально не применим. Для отражения угрозы нужно подготовить плацдарм для отступления и последующей успешной контратаки. Давайте рассмотрим работу вируса и выделим ключевые моменты.

Этап 1::Заражение. Вирус тем или иным способом проникает на компьютер.

Анализ угрозы: Основная угроза безопасности - пользователь. Подавляющее большинство заражений - открытое письмо с вирусом, переход на взломанный сайт и т.д.

1. "Белый список" сайтов куда разрешен доступ. Желательно прописать сайты в локальный DNS-сервер.

2. "Белый список" разрешенных для запуска приложений. Можно в редакторе реестра (запускается Win+R и ввести regedit и ОК) в ветке HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer создать DWORD параметр RestrictRun со значением 1, затем в этой же ветке создаем раздел RestrictRun, а имена исполняемых файлов прописываем в этом же разделе в строковых параметрах в формате: имя параметра = номере по порядку (1,2,3); значение = имя исполняемого файла. В ОС Linux на отдельные диски выносятся точки монтирования /bin /usr/bin (если нестандартный софт, то добавить в этот список), а для остальных разделов ставиться флаг монтирования noexec.

3. Работа в сети через "интернет-дистрибутивы" Linux, это специально подготовленный дистрибутив, запущенный из виртуальной системы с правами "только чтение", для обмена данными выделяется каталог реальной системы куда скачиваются файлы. Следует отметить, что интернет-дистрибутив является DMZ-решением т.е. он не даст "закрепиться" вирусу в системе (все изменения удаляются при перезагрузке), однако если пользователь скачает файл и запустит его, то данное решение уже не спасет.

4. "Специально обученный" хомячок на шлюзе со "специально настроенной" ОС. Весь потенциально опасный траффик (прежде всего электронная почта) должны быть обработаны в DMZ. То есть на машине запуск вирусов на которой практически невозможен, крайне желательно перекодировать потенциально опасные файлы, полученные из не доверенных или условно-не доверенных источников. Например(!), документы WORD и PDF конвертировать в PNG, а затем из PNG собирать PDF и именно в PDF запускать в сеть. В этом случае информация останется читаемой человеком, а активное содержимое будет утеряно. . Из практики видел организацию, где секретарь весь поступающий траффик печатала на принтере, потом сканировала на другой машине и уже в виде сканов отправляла в сеть. Сотрудники работали исключительно со списком из 3-4 разрешенных сайтов, флешки запрещены. О заражении чем-либо в этой организации я не слышал.

5. Работа из "неизменяемой" операционной системы. Данный пункт ОЧЕНЬ объемный, поэтому за справкой отправлю в Яндекс.

НЕ НАДЕЙТЕСЬ НА АНТИВИРУС. Во-первых, тестирование вируса на невидимость антивирусами перед "продакшеном" является даже не классикой, а само собой разумеющейся процедурой, следовательно, в самом лучшем случае антивирус будет способен к сопротивлению через сутки-двое после "релиза" и то при поимке сигнатур вирусов. Во-вторых, "антивирус" может быть подменен. Средства объективного контроля за работой ОС и ПО не существуют и понять, что работает "заглушка" демонстрирующая интерфейс и "работу" антивируса в принципе невозможно.

НЕ ИСПОЛЬЗУЙТЕ ДЛЯ БЭКАПОВ ЖЕСТКИЙ ДИСК С КОПИРОВАНИЕМ ФАЙЛОВ ИЗ ОСНОВНОЙ ОС.

Во-первых, шифровальщик может зашифровать файлы не только на компьютере, но и на съемном диске. Особенно печально если на 1 диск копируются данные с нескольких машин. Во-вторых, вирус может заразить съемный диск и вместо 1-й зараженной машины будут атакованы все где проводятся операции с этим диском.

Этап 2.1::Шифрование. Вирус шифрует или повреждает файлы.

Анализ угрозы: После успешного заражения вирус начинает шифровать или повреждать файлы. При этом отдельные шифровальщики до окончания шифрования могут выдавать незашифрованные копии файлов при обращении. Следовательно, на атакуемой системе или массово изменяются файлы или копируются. При этом вирус может скрывать свое присутствие в системе, а, следовательно, средствами ОС

1. Тест-сервер. На рабочих станциях создаются пользователи с правами "только на чтение", рабочие каталоги открываются на доступ по паролю из сети. RO-Сервер (неизменяемый) с ОС Linux сканирует сеть (например, каждый час) и ищет изменения файлов. Как только на рабочей станции за период сканирования изменяются больше файлов чем обычно подается тревога. Данный метод работает только на "слабые" шифровальщики т.к. зашифрованные данные могут храниться в другом месте. Тест-сервер можно заменить на бэкап-сервер, который будет не только сканировать, но и сохранять файлы.

2. Мониторинг загруженности дисков. Совместно с первым способом 2-3 раза в день смотреть в свойствах системы сколько места занято на дисках, если загруженность дисков поползла вверх, то это признак заражения.

3. Бэкап данных. Самый эффективный способ бэкапа данных требует "в идеале" 2 флешки и 1 съемный диск, но можно обойтись и Linux-сервером в сети. "Идеальная схема" - на 1 флешку мы записываем ОС Linux, на вторую - установочник ОС Windows. Устанавливаем ОС и делаем или классическую 2-х дисковую разметку (ОС + данные) или более продвинутую 3-х дисковую (ОС + данные + раздел под резервную ОС). После "чистой" установки устанавливаем весь нужный софт и проводим все мероприятия по защите ОС. Получаем "эталонную систему" (которую, кстати, можно клонировать на все однотипное железо). Затем загрузившись через флешку с Linux копируем системный раздел в резервную область (если создавали) и на съемный диск. Оставшуюся часть съемного диска или сетевой диск мы будем использовать в качестве хранения архивных копий. С установленной периодичностью запускаем тестовую синхронизацию (сравнивает файлы) через rsync и если изменились только те данные, которые должны были измениться, то запускаем основную синхронизацию. Более продвинутые могут написать скрипты зеркалирования, сохраняющие версии файлов. Желательно хранить 2-3 еженедельные/ежемесячные копии файлов т.к. помимо вируса могут быть случайно стерты и просто важные данные.

"Ограниченный" вариант подразумевает установку Linux в дуалбут, а вместо съемника работать с сервером по протоколу синхронизации.

Этап 2.1::Загрузка файлов внешний сервер. Вирус отправляет значимые для шантажа файлы на внешний сервер.

Анализ угрозы: Для шантажа вирус может направлять файлы из локальных компьютеров. Указанные файлы (базы данных, фото и видео) могут использоваться для шантажа пользователей.

1. Шифрование файлов. Все важные данные опубликование которых может нанести Вам вред должны быть зашифрованы. В этом случае даже если эти данные и будут скопированы, то они не смогут быть использованы против Вас. Так что для хранения таких файлов нужно использовать хотя бы зашифрованные архивы, а желательно более серьезные системы шифрования. Однако не забывайте, что вирус может быть настроен на повреждение шифрованных данных, следовательно, бэкап никто не отменял.

2. Мониторинг исходящего трафика. Для передачи данных вирус будет использовать сеть. Следовательно, нужно мониторить объем исходящего трафика и, если он вдруг вырос, но при этом никто не заливает данные на удаленный сервер. Крайне желательно поставить шлюз перед модемом/роутером с логированием соединений. Это позволит мониторить соединения и вычислять зараженный компьютер.

Этап 3::Вымогательство. Вы получили сообщение с требованием денег.

Анализ угрозы: Если появилось сообщение, то значит Вас уже взломали и все превентивные меры успеха не принесли. Скорее всего Ваши данные необратимо испорчены и даже оплата не поможет их спасти.

Метод (единственный. ) защиты:

1. Выключаем жёстко компьютер (выдергиванием вилки из сети или 10 секундным нажатием на кнопку питания).

2. Создаем или используем загрузочную флешку с антивирусом или просто Linux.

3. Проверяем действительно ли файлы повреждены (есть 0,01% вероятность шутки).

4. Если действительно повреждены - удаляем разделы дисков.

5. Переустанавливаем/восстанавливаем ОС и скачиваем последний бэкап.

НИ В КОЕМ СЛУЧАЕ ПЛАТИТЬ НЕЛЬЗЯ.

Данные вирусы пишут те, кто собирается заработать на выкупах. Не будет выкупов - не будет и вирусов.

С миру по нитке. В своём блоге я стараюсь не публиковать решение проблем, которые легко нагуглить. Большинство моих статей - сборная солянка из множества методов, один из которых обязательно поможет именно вам.

четверг, 29 июня 2017 г.

Эта инструкция не предназначена для технических специалистов, поэтому:

- определения некоторых терминов упрощены;

- не рассматриваются технические подробности;

- не рассматриваются методы защиты системы (установка обновлений, настройка систем безопасности и т.д.).

Программное обеспечение (далее — ПО) — программа или множество программ, используемых для управления компьютером.

Шифрование — это преобразование данных в вид, недоступный для чтения без ключа шифрования.

Ключ шифрования — это секретная информация, используемая при шифровании/расшифровке файлов.

Дешифратор — программа, реализующая алгоритм расшифровывания.

Алгоритм — набор инструкций, описывающих порядок действий исполнителя для достижения некоторого результата.

Почтовое вложение — файл, прикреплённый к электронному письму.

Расширение (расширение имени файла) — последовательность символов, добавляемых к имени файла и предназначенных для идентификации типа файла (например, *.doc, *.jpg). В соответствии с типом файлов, будет использоваться определённая программа, чтобы их открыть. Например, если у файла расширение *.doc, то для его открытия запустится MS Word, если *.jpg, то запуститься просмотрщик изображений и т.д.

Ссылка (или, точнее, гиперссылка) — часть веб-страницы документа, ссылающаяся на другой элемент (команда, текст, заголовок, примечание, изображение) в самом документе или на другой объект (файл, каталог, приложение), расположенный на локальном диске или в компьютерной сети.

Текстовый файл — компьютерный файл, содержащий текстовые данные.

Архивация — это сжатие, то есть уменьшение размера файла.

Резервная копия — файл или группа файлов, созданных в результате резервного копирования информации.

Резервное копирование — процесс создания копии данных на носителе (жёстком диске, дискете и т. д.), предназначенном для восстановления данных в оригинальном или новом месте хранения в случае их повреждения или разрушения.

Домен (доменное имя) — имя, дающее возможность обращаться к интернет-узлам и расположенным на них сетевым ресурсам (веб-сайтам, серверам электронной почты, другим службам) в удобной для человека форме. Например, вместо 172.217.18.131 вводят google.com.ua, где ua, com, google – это домены разных уровней.

Вирус-шифровальщик (далее — шифровальщик) — вредоносное программное обеспечение, шифрующее файлы пользователя и требующее выкуп за расшифровку. Чаще всего шифруются популярные типы файлов — документы и таблицы MS Office (docx, xlsx), изображения (jpeg, png, tif), видеофайлы (avi, mpeg, mkv и др.), документы в формате pdf и др., а также файлы баз данных — 1С (1CD, dbf), Акцент (mdf). Системные файлы и программы обычно не шифруются, чтобы сохранить работоспособность Windows и дать пользователю возможность связаться с вымогателем. В редких случаях шифруется диск целиком, загрузка Windows в этом случае невозможна.

В подавляющем большинстве случаев расшифровка собственными силами НЕВОЗМОЖНА, т.к. используются чрезвычайно сложные алгоритмы шифрования. В очень редких случаях файлы можно расшифровать, если произошло заражение уже известным типом вируса, для которого производители антивирусов выпустили дешифратор, но даже в этом случае не гарантируется восстановление информации на 100%. Иногда вирус имеет изъян в своём коде, и дешифровка становиться невозможна в принципе, даже автором вредоносной программы.

В подавляющем большинстве случаев после кодирования шифровальщик удаляет исходные файлы при помощи специальных алгоритмов, что исключает возможность восстановления.

Чаще всего заражение происходит через почтовые вложения. Пользователю приходит письмо по электронной почте от известного ему адресата или замаскированного под какую-либо организацию (налоговая, банк). В письме может содержаться просьба провести бухгалтерскую сверку, подтвердить оплату счёта, предложение ознакомиться с кредитной задолженностью в банке или что-то подобное. То есть, информация будет такова, что непременно заинтересует или испугает пользователя и побудит открыть почтовое вложение с вирусом. Чаще всего это будет выглядеть как архив, внутри которого находится файл с расширением *.js, *.scr, *.exe, *.hta, *.vbs, *.cmd, *.bat. После запуска такого файла сразу же или через некоторое время начинается процесс шифрования файлов на ПК. Также заражённый файл может быть прислан пользователю в одной из программ для обмена мгновенными сообщениями (Skype, Viber и др.).

Стоит иметь ввиду, что очень часто, заразив один ПК в сети, вирус может распространится на другие машины, используя уязвимости в Windows или/и в установленных программах.

Как предотвратить заражение или свести его последствия к минимуму?

- Не открывайте подозрительные письма, особенно с вложениями (как распознать такие письма — см. ниже).

- Не переходите по подозрительным ссылкам на сайтах и в присланных письмах.

- Не скачивайте и не устанавливайте программы из недоверенных источников (сайты со взломанным ПО, торрент-трекеры).

- Всегда делайте резервные копии важных файлов. Наилучшим вариантом будет хранить резервные копии на другом носителе, не подключённом к ПК (флэшка, внешний диск, DVD-диск), или в облаке (например, Яндекс.Диск). Часто вирус шифрует и файлы архивов (zip, rar, 7z), поэтому хранить резервные копии на том же ПК, где хранятся исходные файлы — бессмысленно.

1. Тема и содержание письма не связаны с вашей профессиональной деятельностью. Например, офис-менеджеру пришло письмо о налоговой проверке, счёт или резюме.

2. В письме содержится информация, не имеющая отношения к нашей стране, региону или сфере деятельности нашей компании. Например, требование погасить долг в банке, зарегистрированном в РФ.

4. Письмо пришло якобы от известной компании, но в адресе отправителя письма присутствуют бессмысленные последовательности букв, слов, цифр, посторонние домены, ничего не имеющие общего с официальными адресами упомянутой в тексте письма компании.

6. В тексте письма под разными предлогами получателя просят предоставить или подтвердить какую-либо персональную или служебную информацию, скачать файл или перейти по ссылке, при этом сообщая о срочности или каких-либо санкциях в случае невыполнения инструкций, указанных в письме.

Поставили настройку: Рассматривать архивы с паролем как поврежденные.

Отправили тестовое письмо с запароленным архивом, все нормально отработало.

Теперь приходят письма с вирусом, где вложен архив с паролем и дополнительно пустое текстовый файл, например ATT00001.txt

Антивирус пропускает письмо и не блокирует вложение.

Поставили настройку: Рассматривать архивы с паролем как поврежденные.

Отправили тестовое письмо с запароленным архивом, все нормально отработало.

Теперь приходят письма с вирусом, где вложен архив с паролем и дополнительно пустое текстовый файл, например ATT00001.txt

Антивирус пропускает письмо и не блокирует вложение.

А какое у действие для поврежденных выставлено в настройках?

Для поврежденных выставлено блокировать. Тестовые письма с запароленным архивом отправляем с внешнего ящика , успешно блокируются. А вот спам рассылка с запароленным архивом + пустым файлом ATT00001.txt проходит

Для поврежденных выставлено блокировать. Тестовые письма с запароленным архивом отправляем с внешнего ящика , успешно блокируются. А вот спам рассылка с запароленным архивом + пустым файлом ATT00001.txt проходит

Вы паралельно в саппорте случаем не заводили запрос?

Можете приложить оба архива?

Еще подскажите, в каком формате архивы? zip, rar или еще что?

Для поврежденных выставлено блокировать. Тестовые письма с запароленным архивом отправляем с внешнего ящика , успешно блокируются. А вот спам рассылка с запароленным архивом + пустым файлом ATT00001.txt проходит

Вы паралельно в саппорте случаем не заводили запрос?

Можете приложить оба архива?

Сегодня создал в саппорт запрос.

Как здесь прикрепить файл?

C RAR разибираемся. В ближайшее время планируется выпуск фикса.

Еще подскажите версию плагина?

по сабжу актуально, вопрос:

как в smtp-proxy завернуть rar с паролем на postmaster'a? (или заблокировать),

смотрел, не нашел в plugin_drweb.conf

могу переслать такой файлик "от производителя"

ArchiveRestriction = reject, quarantine, notify

опция не сработала

по сабжу актуально, вопрос:

как в smtp-proxy завернуть rar с паролем на postmaster'a? (или заблокировать),

смотрел, не нашел в plugin_drweb.conf

могу переслать такой файлик "от производителя"

Доброй ночи. Я подозреваю, что у вас не плагин Exchange, а какой-то другой продукт, скорее всего для Unix.

по сабжу актуально, вопрос:

как в smtp-proxy завернуть rar с паролем на postmaster'a? (или заблокировать),

смотрел, не нашел в plugin_drweb.conf

могу переслать такой файлик "от производителя"

Доброй ночи. Я подозреваю, что у вас не плагин Exchange, а какой-то другой продукт, скорее всего для Unix.

да, не плагин, установлен smtp-proxy от DrWeb для почтового Unix-сервера, кстати, удобный инструмент для фильтрации почтового трафика, ну и хотелось бы опцию что-то типа: "если на архиве пароль, то действие"

ArchiveRestriction = reject, quarantine, notify

опция не сработала

Попробуйте использовать опцию

ArchiveRestriction = reject, quarantine, notify

опция не сработала

Попробуйте использовать опцию

C RAR разибираемся. В ближайшее время планируется выпуск фикса.

Еще подскажите версию плагина?

Кирилл, добрый вечер! У нас такая же проблема.

Галочка " Рассматривать архивы с паролем как поврежденные " активирована.

Модуль пропускает запароленный архив с шифровальщиком как с файлами ATT00001.txt/ATT00001.bin, так и если отправить только архив.

Что можете посоветовать?

Отправлял заявку с заражённым файлом, вот ответ:

"Ваш запрос был проанализирован. Данная угроза известна нашим специалистам. Соответствующая запись в вирусной базе Dr.Web уже существует.

Пожалуйста, убедитесь что Ваша вирусная база Dr.Web обновлена.

dr Web для Exchange:

Версия продукта: 11.0.4.10062 Dr.Web Scanning Engine: 11.1.14.2120 Dr.Web Virus-Finding Engine: 7.0.34.11020 Модуль Антиспама:

Кирилл, добрый вечер! У нас такая же проблема.

Галочка "Рассматривать архивы с паролем как поврежденные" активирована.

Модуль пропускает запароленный архив с шифровальщиком как с файлами ATT00001.txt/ATT00001.bin, так и если отправить только архив.

Что можете посоветовать?

Отправлял заявку с заражённым файлом, вот ответ:

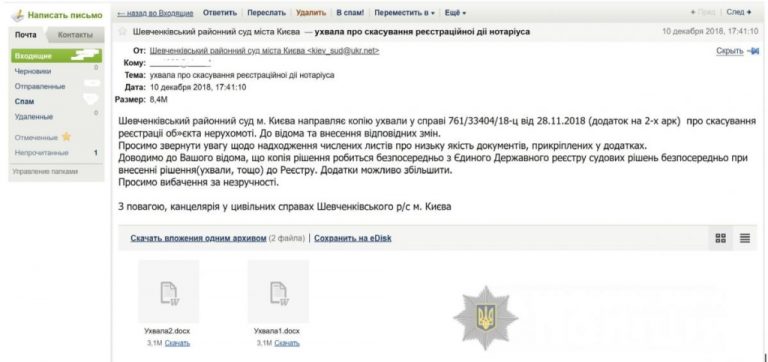

В Украине хакеры притворяются представителями госучреждений и рассылают по почте вирусы. Редакция MC Today разобралась в ситуации и объясняет, как уберечь себя от опасных писем.

Вам письмо из суда

11 декабря киберполиция зафиксировала несколько попыток хакеров разослать по электронной почте вредоносное программное обеспечение. Людям приходили письма якобы от госучреждений, например из Шевченковского районного суда.

В одном из таких писем суд сообщал об отмене регистрации какого-то объекта недвижимости и просил обратить внимание на документы, прикрепленные ниже. В этих файлах как раз и находился вирус.

К сожалению, они не уточнили, какие вирусы и для чего распространили хакеры, но посоветовали быть осторожнее, открывая письма с подозрительных адресов. Перед тем как открыть файл, лучше убедитесь через другие каналы связи, что письмо действительно отправлено из указанного учреждения.

Вирусы из рассылок становятся все опаснее

Консультант по кибербезопасности Егор Папышев говорит, что за последние месяцы хакеры все чаще распространяют вирусы через рассылки по электронной почте. Он объяснил, с чем это связано, чем опасно и как уберечь себя от вирусов. Далее его прямая речь.

Нужно понимать, что не все такие рассылки одинаковы. Источников таких рассылок потенциально может быть два: киберкриминал или государственные агенты угроз. В большинстве случаев это первый вариант – преступники, которые пытаются нажиться.

Вот как это происходит. Они прикрепляют к письму файлы с вирусом (например .rar.lzh, .js) на любых документах word, excel или маскируют его под ссылки в тексте письма. Если нажать на ссылки, то в компьютер проникнет вирус, а злоумышленники получат доступ к вашей информации.

Далее они могут попросить выкуп за расшифровку или включить ваш компьютер в ботнет, чтобы осуществлять DDoS-атаки или спам-рассылки от вашего имени.

Эти письма, как правило, имитируют бизнес-корреспонденцию: счета, акты, договоры, документы на согласование, рассылки от коммунальных служб или развлекательных сервисов.

Другой источник — агенты угроз. Такие рассылки направлены прежде всего на госструктуры. Атаки инициированы со стороны другого государства и нацелены на получение доступа к внутренней компьютерной сети государственных органов, мониторинга их корреспонденции и служебного документооборота.

Яркий пример – недавняя кибератака на судебную власть Украины. Ее провели именно по сценарию рассылки по электронной почте подготовленных писем с вирусными вложениями вроде бухгалтерской документации.

После открытия таких файлов на компьютеры скрыто загружалось вредоносное программное обеспечение, которое вмешивалось в судебные информационные системы. Эта шпионская программа соединялась с внешними командными серверами, которые имели, в частности, российские IP-адреса.

Я призываю максимально внимательно относиться к получаемым по электронной почте письмам. Любые сообщения с вложением или ссылкой, которые вы не ожидали в конкретный момент, могут быть опасными. Такие письма нужно немедленно удалять, не делая попыток открыть вложение или ссылки в них.

Вам будет интересно прочесть:

1. Семь самых популярных антивирусов 2018 года: вот их достоинства и недостатки

2. Google+ преждевременно закроют из-за утечки данных. Как проверить, украли ли информацию о вас

Product manager

JatApp Киев, $2000

SEO Team Lead

Trionika Киев

PR/Content Marketing Manager

PromoRepublic Киев

Редактор спецпроектов MC.today

Head of Content

SE Ranking Киев

User Acquisition Team Lead

Govitall Киев

Middle SЕО specialist

Govitall Киев

Читайте также: