Вирус удаляющий точки восстановления

Вредоносные программы в контексте текущей статьи (PUP, AdWare и Malware) — не вполне вирусы, а программы проявляющие нежелательную активность на компьютере (рекламные окна, непонятное поведение компьютера и браузера, сайтов в Интернете), часто устанавливающиеся без ведома пользователей и сложные в удалении. Справиться с таким ПО в автоматическом режиме позволяют специальные средства удаления вредоносных программ для Windows 10, 8 и Windows 7.

Самая большая проблема, связанная с нежелательными программами — антивирусы часто не сообщают о них, вторая из проблем — обычные пути удаления для них могут не работать, а поиск затруднен. Ранее проблема вредоносных программ затрагивалась в инструкциях о том, как избавиться от рекламы в браузерах. В этом обзоре — набор лучших бесплатных утилит для удаления нежелательного (PUP, PUA) и вредоносного ПО, очистки браузеров от AdWare и сопутствующих задач. Также может быть полезным: Лучшие бесплатные антивирусы.

- AdwCleaner

- Средство удаления вредоносных программ Microsoft

- CrowdInspect (проверка процессов Windows)

- Malwarebytes

- RogueKiller

- IObit Malware Fighter

- Emsisoft Emergency Kit

- RKill

- Junkware Removal Tool (примечание 2018: поддержка JRT прекратится в этом году)

- SuperAntySpyware

- Средства проверки ярлыков браузеров

- Инструмент очистки Chrome

- Zemana AntiMalware

- HitmanPro

- Spybot Search and Destroy

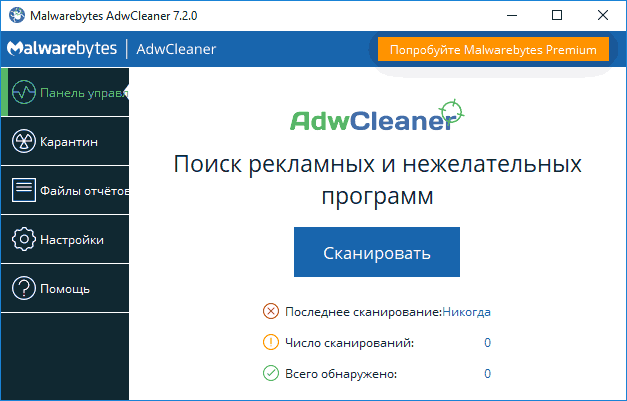

AdwCleaner

Начать проверку и очистку системы от вредоносных программ я рекомендую именно с AdwCleaner. Особенно в наиболее распространенных сегодня случаях, таких как всплывающая реклама и автоматическое открытие ненужных страниц с невозможностью изменить стартовую страницу в браузере.

Главные причины рекомендации начать с AdwCleaner — это средство удаления вредоносных программ с компьютера или ноутбука является полностью бесплатным, на русском языке, в достаточной мере эффективно, а также не требует установки и регулярно обновляется (плюс после проверки и очистки советует, как избежать заражения компьютера в дальнейшем: весьма дельные советы, которые я сам часто даю).

В процессе удаления может потребоваться перезагрузка компьютера (для того, чтобы удалить то ПО, которое выполняется в настоящий момент до его запуска). А по завершению очистки вы получите полный текстовый отчет о том, что именно было удалено. Подробно об использовании AdwCleaner и где скачать сканер.

Примечание: под AdwCleaner сейчас маскируются некоторые программы, с которыми он призван бороться, будьте осторожны. И, если загружаете утилиту со стороннего сайта, не поленитесь проверить ее на VirusTotal (онлайн проверка на вирусы virustotal.com).

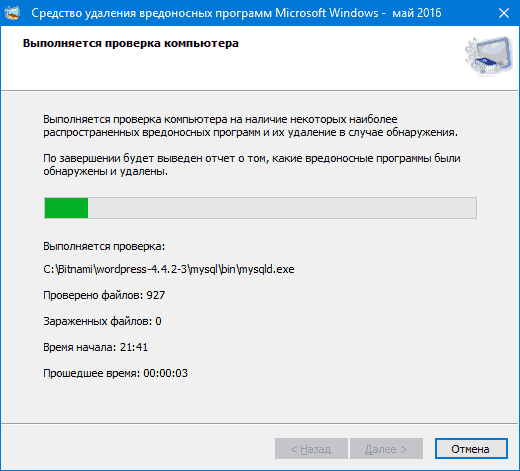

Средство удаления вредоносных программ Microsoft

Если на вашем компьютере установлена Windows 10, то в системе уже имеется встроенное средство для удаления вредоносных программ (Microsoft Malicious Software Removal Tool), которое работает как и в автоматическом режиме, так и доступно для запуска вручную.

Найти эту утилиту вы можете в C:\Windows\System32\MRT.exe. Сразу отмечу, что данное средство не столь эффективно, как сторонние программы для борьбы с Malware и Adware (например, рассмотренный далее AdwCleaner работает лучше), но попробовать стоит.

CrowdIsnpect — средство проверки запущенных процессов Windows

Большинство представленных в обзоре утилит для поиска и удаления вредоносных программ выполняют поиск исполняемых файлов на компьютере, изучают автозагрузку Windows, реестр, иногда — расширения браузеров и отображают список потенциально опасного ПО (сверив со своей базой) с краткой справкой о том, какая именно угроза обнаружена.

В отличие от них, средство проверки процессов Windows CrowdInspect анализирует запущенные в текущий момент времени процессы Windows 10, 8 и Windows 7, сверяя их с онлайн-базами нежелательных программ, выполняя проверку с помощью сервиса VirusTotal и отображая сетевые соединения, устанавливаемые этими процессами (отображая также репутацию сайтов, которым принадлежат соответствующие IP-адреса).

Если из описанного не до конца понятно, как бесплатная программа CrowdInspect может помочь в борьбе с вредоносным ПО, рекомендую к прочтению отдельный подробный обзор: Проверка процессов Windows с помощью CrowdInspect.

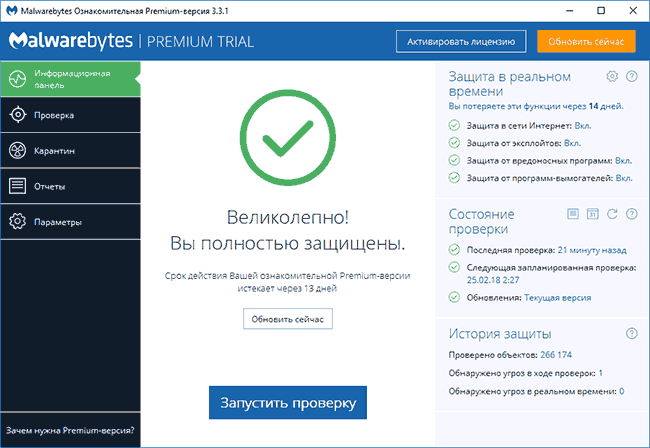

Malwarebytes Anti-Malware Free

Malwarebytes (ранее — Malwarebytes Anti-Malware) — одна из самых популярных программ для поиска и последующего удаления нежелательного программного обеспечения с компьютера, способная работать и как антивирус. Подробно о программе и ее настройках, а также о том, где ее скачать, можно прочитать в обзоре Использование Malwarebytes Anti-malware.

Большинство обзоров отмечают высокую степень обнаружения вредоносного ПО на компьютере и эффективное его удаление даже в бесплатной версии. После проверки найденные угрозы по умолчанию помещаются в карантин, затем их можно удалить, зайдя в соответствующий раздел программы. При желании, вы можете исключить угрозы и не помещать их в карантин/не удалять.

RogueKiller

RogueKiller — одно из средств борьбы с вредоносными программами, которое пока не было выкуплено компанией Malwarebytes (в отличие от AdwCleaner и JRT) и результаты поиска и анализа угроз в этой программе (доступна как бесплатная, вполне рабочая, так и платная версии) отличаются от аналогов, субъективно — в лучшую сторону. Кроме одного нюанса — отсутствие русского языка интерфейса.

RogueKiller позволяет выполнить сканирование операционной системы и отыскать вредоносные элементы в:

- Запущенных процессах

- Службах Windows

- Планировщике заданий (актуально в последнее время, см. Сам запускается браузер с рекламой)

- Файле hosts, браузерах, загрузчике

В моем тесте при сравнении RogueKiller с AdwCleaner на одной системе с некоторыми потенциально нежелательными программами, RogueKiller оказался более результативен. Если ваши предыдущие попытки борьбы с вредоносным ПО не увенчались успехом — рекомендую попробовать: Подробно об использовании и где скачать RogueKiller.

IObit Malware Fighter

Многие пользователям знакомы продукты от разработчика IObit, есть и у них и собственное ПО для обнаружения вредоносных и потенциально нежелательных программ — IObit Malware Fighter.

Очень простая для начинающих пользователей утилита, в целом, работающая, но не без недостатков. Подробный обзор и где скачать: Удаление вредоносных и потенциально нежелательных программ в IObit Malware Fighter.

Emsisoft Emergency Kit

Emsisoft Emergency Kit — простой бесплатный инструмент для обнаружения, удаления или помещения в карантин вредоносных и потенциально нежелательных программ, а также руткитов и процессов в памяти, полностью на русском языке, доступный как в бесплатной, так и в платной версии.

С большой вероятностью, у пользователей не возникнет каких-либо проблем при использовании утилиты: достаточно выполнить сканирование, ознакомиться со списком обнаруженных угроз и либо удалить их, либо попробовать поместить в карантин. Подробно об утилите и её использовании: Удаление вредоносных программ в Emsisoft Emergency Kit.

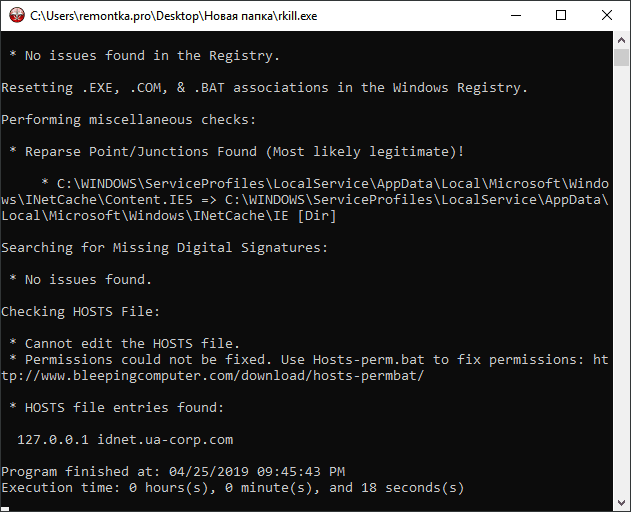

RKill

Иногда, запущенные вредоносные программы, а также изменения, сделанные ими в системе, мешают запуску перечисленных здесь утилит для удаления нежелательного ПО и доступу к редактору реестра, диспетчеру задач и другим средствам Windows. Для того, чтобы устранить эти помехи, можно использовать утилиту RKill.

Подробно о том, что именно делает RKill и особенностях использования средства в инструкции Бесплатная утилита RKill для удаления вредоносных программ.

Junkware Removal Tool

Бесплатная программа для удаления Adware и Malware — Junkware Removal Tool (JRT) — еще один эффективный инструмент для борьбы с нежелательными программами, расширениями браузеров и другими угрозами. Также как и AdwCleaner, она была приобретена компанией Malwarebytes после некоторого времени роста популярности.

Утилита работает в текстовом интерфейсе ищет и автоматически удаляет угрозы в запущенных процессах, автозагрузке, файлах и папках, службах, браузерах и ярлыках (предварительно создав точку восстановления системы). В завершение создается текстовый отчет обо всем удаленном нежелательном ПО. К сожалению, поддержка этого продукта была прекращена после того, как им завладела Malwarebytes. Подробный обзор программы и загрузка: Удаление нежелательных программ в Junkware Removal Tool.

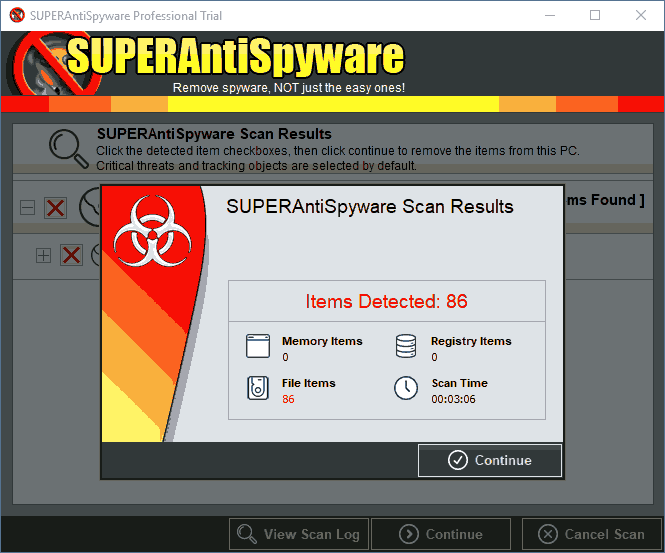

SuperAntiSpyware

И еще одно независимое средство для удаления вредоносных программ — SuperAntiSpyware (без русского языка интерфейса), доступное как бесплатно (в том числе в виде portable версии), так и в платном варианте (с возможностью защиты в реальном времени). Несмотря на название, программа позволяет найти и обезвредить не только Spyware, но и другие типы угроз — потенциально нежелательные программы, Adware, черви, руткиты, кейлоггеры, browser hijackers и подобные.

Утилиты для проверки ярлыков браузеров и других программ

При борьбе с AdWare в браузерах и не только особое внимание стоит обратить на ярлыки браузеров: часто они, внешне оставаясь прежними, запускают не совсем браузер или же запускают его не тем способом, как это делается по умолчанию. В результате вы можете видеть рекламные страницы, или, к примеру, может постоянно возвращаться вредоносное расширение в браузере.

Проверить ярлыки браузеров можно вручную, используя лишь средства Windows, а можно автоматическими средствами анализа, такими как бесплатные Shortcut Scanner или Check Browser LNK. Подробно об этих программах для проверки ярлыков и о том, как сделать это вручную в руководстве Как проверить ярлыки браузеров в Windows.

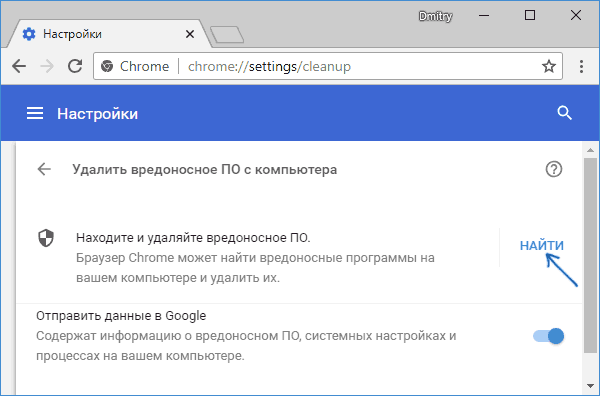

Инструмент очистки Google Chrome

Одна из самых частых причин появления нежелательной рекламы в браузерах (в всплывающих окнах, по клику в любом месте любого сайта) — вредоносные расширения и дополнения браузеров. При этом, по опыту ответа на комментарии к статьям на тему того, как избавиться от такой рекламы, пользователи, зная об этом, не выполняют очевидной рекомендации: отключение всех без исключения расширений, потому что некоторые из них кажутся им вполне благонадежными, которыми они пользуются долгое время (хотя по факту часто оказывается, что именно это расширение стало вредоносным — такое вполне возможно, бывает даже, что появление рекламы вызывают расширения, которые ранее её блокировали).

Zemana AntiMalware

Zemana AntiMalware — еще одна хорошая программа для борьбы с вредоносным ПО, на которую заставили обратить внимание комментарии к этой статье. Среди достоинств — эффективный облачный поиск (находит то, что порой не видят AdwCleaner и Malwarebytes AntiMalware), сканирование индивидуальных файлов, русский язык и вообще понятный интерфейс. Программа также позволяет обеспечить защиту компьютера в реальном времени (аналогичная возможность имеется в платном варианте MBAM).

Среди недостатков — бесплатно работает только 15 дней (впрочем, с учетом того, что такие программы в большинстве своем используют в экстренных случаях, может оказаться достаточным), а также необходимость интернет-подключения для работы (во всяком случае, для первоначальной проверки компьютера на наличие Malware, Adware и других вещей).

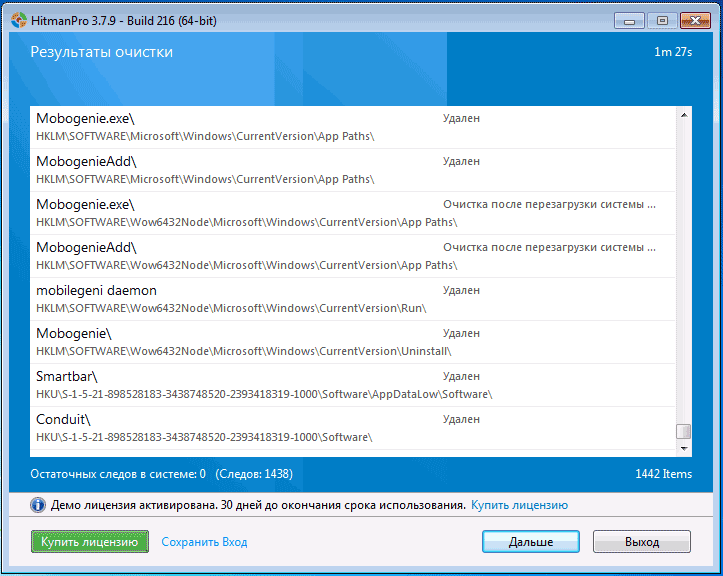

HitmanPro

HitmanPro является платной программой, однако в течение 30 дней имеется возможность воспользоваться всеми функциями бесплатно — этого вполне хватит, чтобы удалить весь мусор из системы. При проверке, утилита нашла все вредоносные программы, которые я предварительно специально установил и успешно очистила компьютер от них.

Spybot Search & Destroy

Spybot Search & Destroy — еще один эффективный способ избавиться от ненужного ПО и защититься от вредоносных программ в будущем. Кроме этого, в утилите присутствует широкий набор дополнительных возможностей, связанных с безопасностью компьютера. Программа на русском языке.

Надеюсь, представленные средства борьбы с вредоносным ПО помогут вам решить возникшие проблемы, если же вам есть, чем дополнить обзор, буду рад вашим комментариям к статье.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

24.01.2018 в 15:35

Ну и в целом система, субъективно, кажется заторможенной — программы стартуют не быстро, окна открываются медленно.

22.02.2018 в 23:28

23.02.2018 в 08:39

26.02.2018 в 11:34

Спасибо за статью очень нужные программы. Скачал почти все пусть будут под рукой. Пригодится для себя или кому то.

26.02.2018 в 12:34

26.02.2018 в 12:52

26.02.2018 в 21:11

Антивирус Bitdefender доступен на русском языке

bitdefender.ru/news/russian_localizathion/

27.02.2018 в 09:10

Спасибо за новость!

26.02.2018 в 13:06

Здравствуйте! добавте пожалуйста как настроить и как пользоваться SuperAntiSpyware

27.02.2018 в 17:50

Всем привет! Еще смею порекомендовать Spy Hunter! Попробуйте, выручал меня всегда на все 100%

17.03.2018 в 22:24

AdwCleaner — у вас говорится, что есть возможность пользоваться ею на русском языке, если не трудно — подскажите,как скачать в русском варианте.. Как и Земану — Везде английский.

18.03.2018 в 08:16

AdwCleaner прямо на официальном сайте с поддержкой русского. Может, просто в настройках следует переключить?

23.03.2018 в 01:28

Добрый день! Очень познавательная статья, я и не думала, что есть столько инструментов для защиты компа. Мне чуть раньше попалась статья и я установила этот сканер (Dr. Web Cure It) для очистки от вирусов. Но в вашей статье этот сканер не обозревается. Почему? Он не такой эффективный, как те, что обозрели вы?

23.03.2018 в 08:12

Нет, он во всём хорош, только чуть иной по функциональности. Перечисленные выше в статье инструменты служат для обнаружения тех угроз, которые с точки зрения антивирусов не являются угрозами (потенциально нежелательного ПО, расширений и т.п.). А указанный вами в первую очередь для удаления вирусов служит.

К примеру, какой-нибудь Амиго антивирус посчитает нормальной программой, а большая часть указанных выше средств — не посчитает и предупредят.

01.05.2018 в 00:36

Статья хорошая лично для меня, я скачал некоторые инструменты, пригодятся.

19.06.2018 в 10:16

19.06.2018 в 12:47

Снесите все расширения. Даже нужные.

11.08.2018 в 10:58

Спасибо очень помогли, думал все хана нужно принимать радикальные меры.

19.12.2018 в 12:25

Спасибо. Понравилась статья. Что-то взял на заметку.

05.08.2019 в 17:59

06.08.2019 в 13:49

Возможно, это был не официальный сайт, а лишь прикидывающийся? Официальный — ru.malwarebytes.com/adwcleaner/

Но, нельзя исключать что и прохлопали (хотя раньше этим он точно не страдал, а прямо сейчас перепроверить не могу).

15.09.2019 в 06:38

15.09.2019 в 12:11

Здравствуйте. В параметрах должны быть сведения о системе, если вас только версиях Windows интересует. С другой стороны, в контексте вашей проблемы, версия особо не важна, рекомендую начать с AdwCleaner и отключения всех расширений в Google Chrome (даже полезных и нужных).

21.12.2019 в 15:06

акак же UnHackMe ? Пропустили! )

23.02.2020 в 11:00

Приветствую, Дмитрий

Столкнулся с проблемой в обновлении программы AdGuard 7.3

Помогите разобраться, пожалуйста

23.02.2020 в 12:35

Здравствуйте.

А в чем заключается проблема? Ну и вообще, лучше связаться с их службой поддержки, если продукт куплен.

06.04.2020 в 11:24

Kaspersky Virus Removal Tool — что эта за программа, а Kaspersky Cleaner не устанавливается на компьютер.

06.04.2020 в 14:10

Это утилита касперского для очистки компьютера от вирусов. Т.е. она не как антивирус, чтобы всегда стояла, а именно для очистки.

На компьютере начали появляться бесполезные ярлыки файлов и папок? Вероятно это проделки вирусов. Ниже мы разберем основные методы поиска и устранения вредоносных программ, создающих ярлыки.

Содержание:

Вредоносные программы и вирусное ПО может оказывать различное воздействие на операционную систему.

Одни вирусы – удаляют данные или воруют важные файлы с компьютера. Другие – создают ярлыки произвольных файлов или ярлыки с сомнительной рекламой и интернет ресурсами.

Помимо этого, в последнее время была замечена высокая активность вирусов, делающих из важных файлов ярлыки, через которые невозможно открыть данные.

Подобные вирусы могут встречаться на жестком диске или располагаться на съемном носителе, мешая комфортному использованию или вовсе заменяя любое подключенное устройство на бесполезный ярлык.

Как происходит заражение вирусами?

Вредоносные программы могут попасть на компьютер самыми различными путями.

Это может быть, как посещение зараженного интернет ресурса, так и установка нелицензионного ПО или игр, которые скрытно могут заразить систему в процессе выполнения установки программы. Также вирусы могут распространяться через съемные носители, флешки или внешние HDD. Зараженный съемный носитель может передавать вирус на компьютер во время подключения.

Наиболее распространенными вирусными программами являются: вирусы с аббревиатурой Troj и Trojan, W32, VBS, Mal, Worm и другие.

Как избежать заражения?

Поскольку вирусные программы могут поджидать пользователя практически в любом месте, следует использовать комплексный подход для предотвращения заражения:

- Использование проверенного антивирусного ПО, его регулярное обновление и проверки системы.

- Использование встроенных систем защиты Windows 10.

- Своевременное обновление ОС (в обновление системы также входят пункты, устраняющие уязвимости).

- Использование антивирусов для интернет-обозревателя.

- Отказ от посещения рекламных и сомнительных ресурсов, а также загрузки файлов, видео, игры и программ из непроверенных источников.

Стоит понимать, что даже если строго придерживаться данным пунктам, заражение компьютера все равно может произойти. Это обусловлено тем, что создатели вирусов постоянно их модифицируют и антивирусный софт попросту не успевает обновлять свою защиту, под постоянно изменяющиеся типы вирусов.

Что происходит при заражении вирусами?

В зависимости от типа и предназначения вирусного ПО, оно может оказывать различное влияние на систему.

К примеру, некоторые вирусы ведут шпионскую деятельность на компьютере, воруя личную информацию, электронные ключи, коды банковских карточек, а также данные для входа в аккаунты социальных сетей, сайтов и т.д. Другие вирусы представляют угрозу для файлов, попросту их удаляя или меняя на бессмысленные ярлыки.

Если Вы столкнулись с вирусом, удаляющим информацию, не стоит отчаиваться! Специалисты Recovery Software разработали специальную утилиту RS Partition Recovery, способную быстро восстанавливать любые данные, которые были уничтожены вирусом, случайным форматированием носителя или были просто удалены. RS Partition Recovery позволяет восстанавливать удаленные данные с жестких дисков, флешек и других накопителей. Помимо этого, функционал программы позволяет восстанавливать давно утерянные данные.

Как избавиться от вирусов на флешке?

Если пользователь нашел вирус на флешке или съемном накопителе при помощи антивирусной программы, следует поместить зараженные файлы в карантин. Если же вирусная программа не удаляется антивирусом или обходит его защиту, следует прибегнуть к ручному удалению при помощи встроенной утилиты diskpart.

Шаг 3. Очищаем диск командой Clean и ждем завершения процесса очистки.

Шаг 5. Теперь необходимо отформатировать выбранный раздел в формате NTFS или FAT 32. В нашем случае флешка будет отформатирована в формате NTFS командой format fs=ntfs quick. Для форматирования в FAT 32 используем команду format fs=fat32 quick.

Шаг 6. Финальным этапом станет назначение буквы носителя. Для этого вводим команду assign letter=E.

Флешка полностью очищена. Для завершения работы Diskpart вводим команду exit или просто закрываем окно утилиты.

Также проверить флешку можно следующими командами:

Открываем командную строку от имени администратора и вводим команду E: (где E – имя флешки) и Enter, после чего вводим attrib e:*.* /d /s -h -r –s и Enter.

Как избавиться от вируса на системном жестком диске?

Вирусы, попавшие на системный жесткий диск, несут большую угрозу файлам и данным. Лучшим выходом из данной ситуации будет полная переустановка операционной системы или откат Windows при помощи точек восстановления.

Помимо этого, можно провести глубокое сканирование антивирусными программами.

Более опытные пользователи могут воспользоваться встроенными средствами проверки системы.

Как удалить вирус из автозагрузки

Многие вирусы и вредоносные программы могут встраиваться в автозагрузку системы. Это приводит к тому, что исполнительные файлы вирусного ПО запускаются сразу вместе с загрузкой системы.

Автоматический запуск вредоносных утилит гораздо усложняет их обнаружение и удаление.

Восстановление работоспособности Windows 7 после вирусного заражения.

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.

Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п.

Удаление вируса с помощью отката системы на точку восстановления

Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

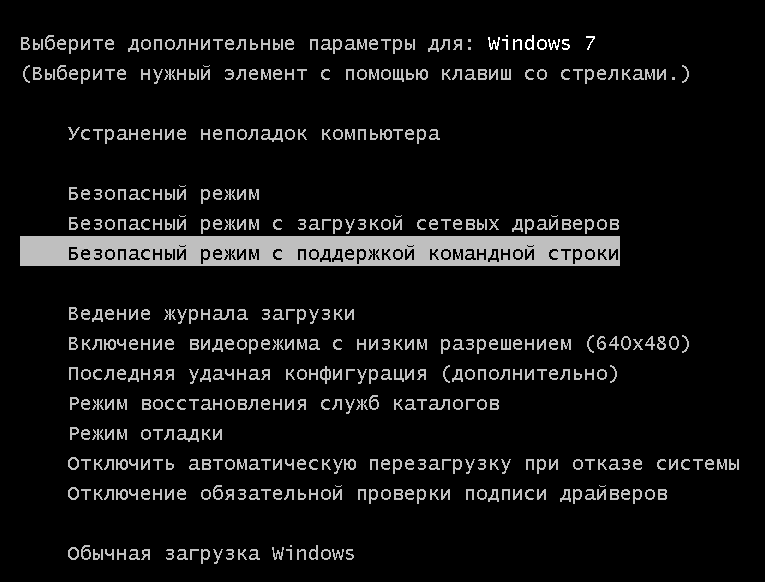

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки"

После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe

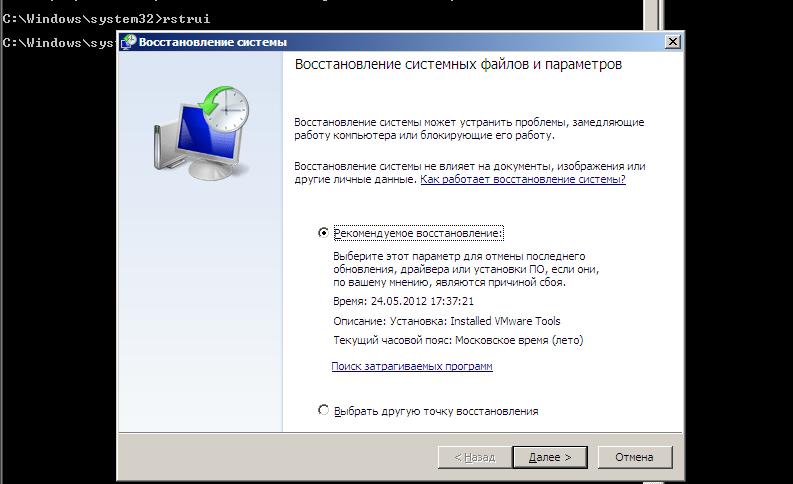

3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER .

Далее пользователь должен выбрать необходимую точку восстановления. Рекомендуемая Windows точка восстановления может не подойти, поэтому лучше всего получить их полный список

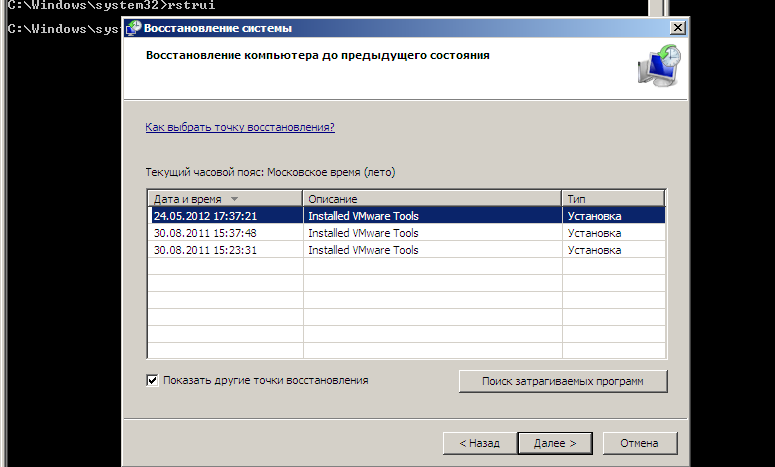

- переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

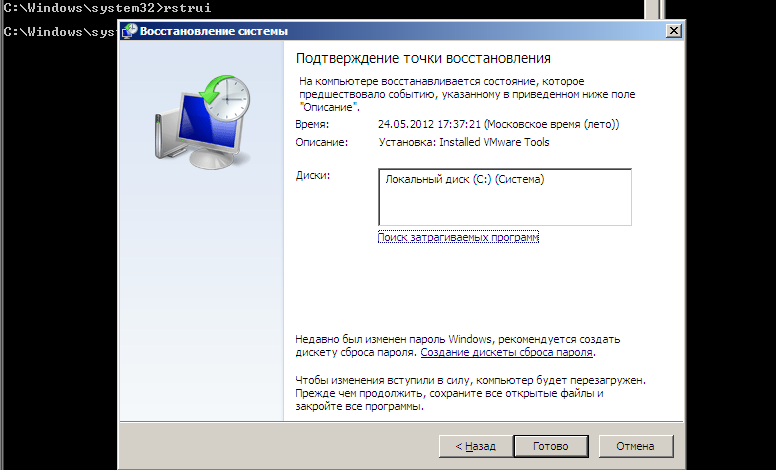

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи.

После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows.

После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже.

Удаление вируса без отката системы на точку восстановления

Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE . Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

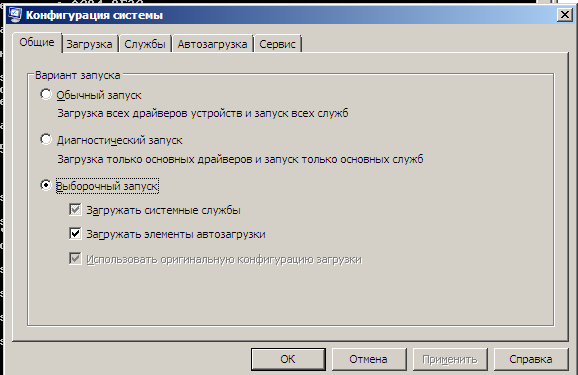

На вкладке "Общие" можно выбрать следующие режимы запуска Windows:

Обычный запуск - обычная загрузка системы.

Диагностический запуск - при загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.

Выборочный запуск - позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки.

Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме.

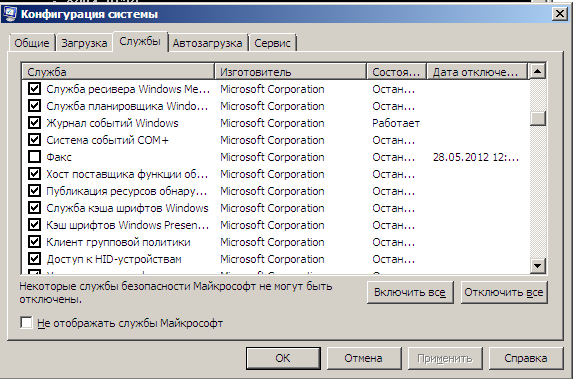

Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

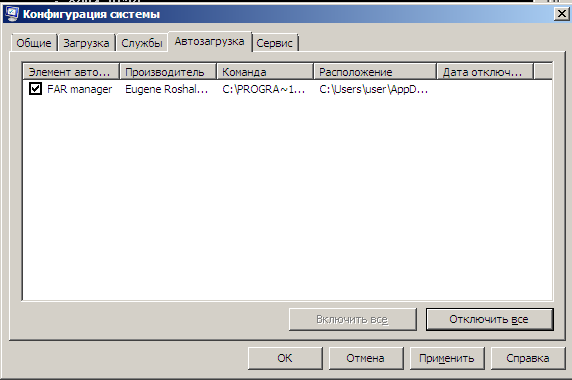

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла.

Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F)

Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя.

Устранение возможности запуска вируса с помощью редактора реестра.

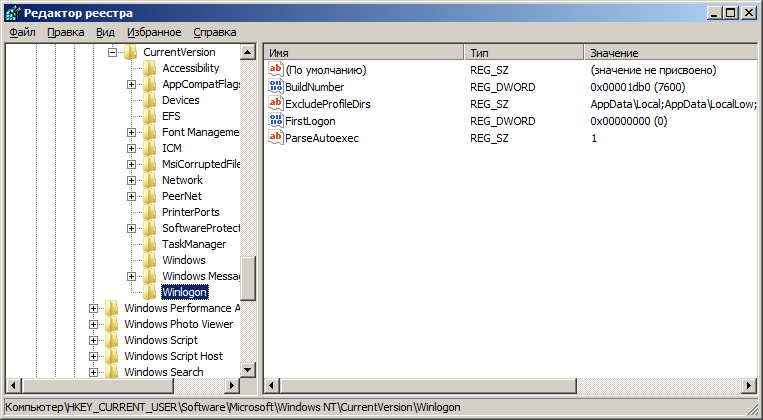

Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт . Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER

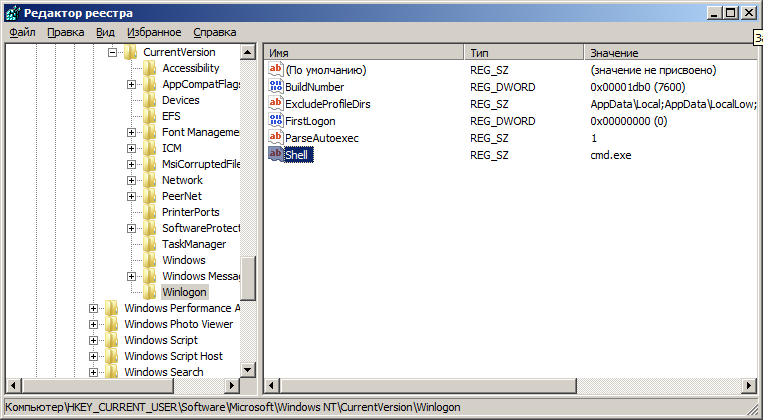

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe ) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon - для всех пользователей.

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon - для текущего пользователя.

Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKEY_LOCAL_MACHINE\ или в сокращенном виде - HKLM)

Так выглядит раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки .

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость.

Для внесения изменений в раздел для всех пользователей (HKLM. . . ) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .)

Если, в продолжение эксперимента, запустить утилиту msconfig , то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell , или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий . Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp . Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке:

set temp

или

echo %temp%

Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite. Страница с подробным описанием Autoruns и ссылкой для скачивания

Простейшие способы удаления блокировщиков семейства MBRLock

Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

bootsect /nt60 /mbr

bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна использоваться буква для того диска, который используется в качестве устройства загрузки поврежденной вирусом системы.

или для Windows, предшествующих Windows Vista

Читайте также: