Вирус rsa 2048 что делать

Cossy вымогатель — русский вирус, блокирующий файлы, используя код RSA-2048

Cossy вымогатель — это русский крипто-вирус, который использует уникальный код шифрования для блокировки различных документов, хранящихся на зараженном компьютере. Эта киберугроза использует шифрование RSA-2048 и добавляет расширения .Защищено RSA-2048 и .Protected by RSA-2048 к большинству файлов, в то время как исполняемые файлы появляются с расширением .lnk.Protected by RSA-2048. Кроме того, Cossy вирус поставляет файл с именем Cossy.exe, из которого вы можете получить инфекцию. Как мы видим из записки с требованием выкупа, этот опасный криптовирус в основном нацелен на русскоязычных пользователей, так как сообщение написано на русском языке. Мошенники предлагают пять небольших файлов для бесплатной расшифровки и требуют 50 рублей в BTC в качестве выкупа. После получения денег они обещают отправить инструмент дешифрования, однако такие обещания часто оказываются ложными.

| Имя | Cossy |

|---|---|

| Тип | Вымогатель |

| Добавленные расширения | .lnk.Protected by RSA-2048 — для исполнителей, .Protected by RSA-2048 и .Защищено RSA-2048 — для остальных файлов |

| Используемый алгоритм шифрования | RSA-2048 |

| Цель | Русские |

| Цена выкупа | 50 рублей в BTC |

| Предоставленный email | grafimatriux72224733@protonmail.com |

| Распространение | Спам сообщения и их вложения, обманные ссылки и файлы, другое. |

| Удаление | Удалите вирус автоматически. Используйте Reimage Reimage Cleaner Intego , чтобы обнаружить вредоносный контент |

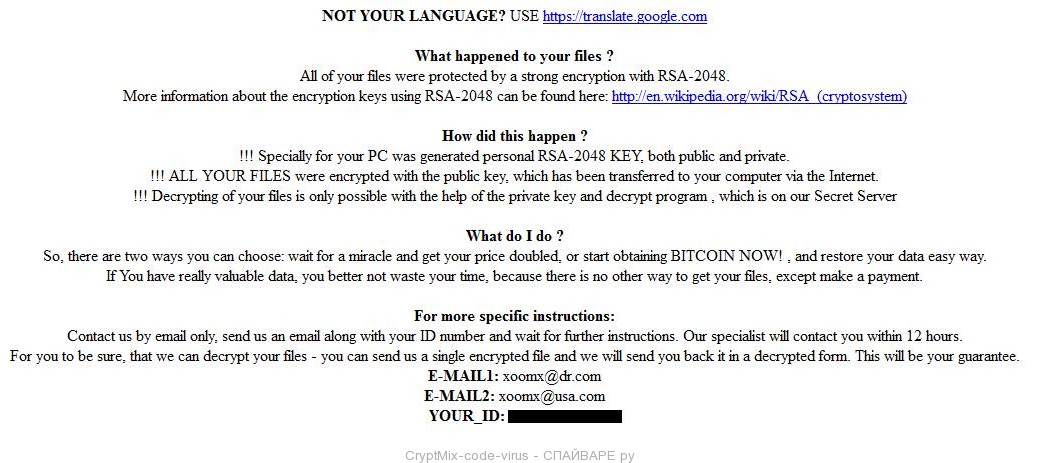

Вот сообщение о выкупе Cossy вымогателя, переведенное на английский язык:

Удаление Cossy вымогателя необходимо, если вы хотите избежать возможных разрушительных последствий. Такие киберугрозы способны на многое. Например, модифицировать операционную систему Windows и добавить в нее посторонние компоненты. Кроме того, вирус-вымогатель может вводить сомнительные записи прямо в реестр. Такие изменения позволяют вредоносному вирусу выполнять свою деятельность и активировать процесс шифрования.

Кроме того, Cossy вымогатель может внедрить другие вредоносные программы, одной из которых может быть заражение троянским конем. Как только ваш компьютер заражен вымогателем, его уровень безопасности снижается, и другим инфекциям становиться проще проникнуть в систему незамеченными. Также, в некоторых случаях заражение вымогателем может быть связано с отключением антивирусных программ или программ безопасности брандмауэра. Это означает, что вирус может работать, не будучи пойманным.

Еще одна вещь, которую вы должны знать о вирус-вымогателях, заключается в том, что эти угрозы могут зашифровать те данные, которые хранятся только на зараженном компьютере. Обратите внимание, что если вы решите хранить ценные документы на удаленном сервере, такие вирусы как Cossy вымогатель, не смогут достичь его, если вы не будете часто его подключать. Поэтому лучше избавиться от вымогателя, как только вы обнаружите зашифрованные файлы и позаботиться о своей информации.

Cossy вирус - вымогатель, который нацелен на русскоязычных людей.

Техники распространения вымогателя

По словам экспертов по вредоносным программам, если в вашу компьютерную систему проник вымогатель, это могло произойти несколькими способами. Вирус-вымогатели способны распространяться через спам-сообщения и их мошеннические файлы, вредоносные ссылки со сторонних веб-сайтов. Хорошая новость: вы можете избежать этой вредоносной программы, однако вам нужно будет предпринять некоторые собственные действия:

- Старайтесь не открывать неизвестные электронные письма, особенно их поддельные вложения. Мошенники часто отправляют вредоносные сообщения прямо в почтовые ящики жертв. Так что будьте осторожны при открытии электронных писем, убедитесь, что они приходят от узнаваемых отправителей.

- Держитесь подальше от вторичных сайтов. На этих страницах, особенно в сетях P2P, может отсутствовать необходимая защита, и они содержат вредоносные ссылки или файлы. Если вы случайно зашли на такой контент, ваша компьютерная система может легко заразиться вирус-вымогателем.

- Установите компьютерную безопасность. Не бойтесь вкладывать деньги в надежный антивирусный инструмент. Эти автоматические программы способны защитить систему от вредоносных программ и различных проблем, связанных с компьютером.

Избавьтесь от Cossy вируса

Если на вашем компьютере появилась программа-вымогатель, убедитесь, что вы избавились от нее как можно скорее. Чтобы обнаружить все компоненты, связанные с киберугрозой, мы рекомендуем использовать такой инструмент, как Reimage Reimage Cleaner Intego , SpyHunter 5 Combo Cleaner или Malwarebytes. После удаления Cossy вируса убедитесь, что весь связанный с вирусом контент был успешно удален. Кроме того, вы можете выполнять резервное копирование системы, чтобы отключить все активные компоненты.

Выполнение удаления Cossy вымогателя требует большого внимания пользователя. Это основная причина, по которой киберугрозу нельзя устранить вручную. Если вы решите устранить вирус-вымогатель самостоятельно, вы можете нанести своей компьютерной системе еще больший ущерб или пропустить некоторые мошеннические компоненты, которые могут быть тайно скрыты. Также, ознакомьтесь с приведенными ниже инструкциями по восстановлению данных.

Описание вымогателя RSA-4096 :

RSA-4096 вымогатель может стать худшим кошмаром для тех пользователей, которые не имеют резервных копий своих файлов, и хранят единственный экземпляр своих важных данных на своем компьютере. Потому что, это очень опасная инфекция, которая может заразить компьютеры через прикрепление спам сообщений и зашифровать различные типы файлов, включая .png, .doc, .jpg, .txt и другие.

Таким образом, вирус RSA-4096 может привести к потере самой чувствительной информации, такой как, фотографии или документы. Конечно, есть способ для расшифровки файлов, которые заблокированы этим вымогателем. Но это будет стоить много, на момент написания статьи, выкуп стоил от 300 до 500 USD.

Солидные производители компьютерной безопасности начали искать корни RSA-4096 вымогателя, и были немного удивлены. Было установлено, что это очередная версия TeslaCrypt вымогателя. Кажется, что этот вредитель не собирается успокаиваться в ближайшее время. Если у более ранних версиях были замечены суффиксы, присоединенные к зашифрованным данным (.vvv, .ccc), последняя отличается с точки зрения криптографии. Если ранее персональные данные, хранящиеся на ПК были зашифрованы с помощью RSA-2048, то RSA-4096 больше не использует этот алгоритм шифрования.

RSA-4096 вымогатель

К сожалению, мы должны сказать, что до сих пор нет никакого программного обеспечения, которое может взломать RSA-4096 вымогателя и расшифровать зараженные файлы. После того, как система заражена, html или txt файлы (“Howto_Restore_FILES” or “How_Recover+(random)”) встраиваются в каждую папку с зашифрованными данными. Нажав на эти файлы, вы получите сообщение:

“Все ваши файлы были зашифрованы мощным инструментом RSA-4096. Это означает, что структура и данные были изменены, и вы не сможете работать с ними, читать их или просматривать, это тоже самое, что потерять их навсегда, но с нашей помощью, вы можете восстановить их”.

Кроме того, вы можете получить записку с требованием выкупа на рабочей стол:

How did this happen ?

. Specially for your PC was generated personal RSA-4096 KEY, both public and private.

. ALL YOUR FILES were encrypted with the public key, which has been transferred to your computer via the Internet.

Decrypting of your files is only possible with the help of the private key and decrypt program, which is on our secret server.

What do I do ?

So, there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BTC NOW, and restore your data easy way.

If You have really valuable data, you better not waste your time, because there is no other way to get your files, except make a payment.

For more specific instructions, please visit your personal home page, there are a few different addresses pointing to your page below:

Оплата выкупа ожидается в биткойнах. Сумма может варьироваться от 1 до 2 биткойнов (примерно 300-500 USD). Платеж должен быть передан, как можно скорее, так как в противном случае сумма может быть удвоена. Как уже отмечалось, нет никакого способа расшифровать данные, которые были заражены RSA-4096 вымогателем. Тем не менее, независимо от того, насколько ценные данные, хранятся на вашем компьютере, вы должны рассмотреть вопрос, стоит ли платить выкуп.

Во-первых, нет никакой гарантии, что ваши файлы будут восстановлены, после оплаты выкупа. Во-вторых, вы можете мотивировать кибер-преступников работать дальше в том же направлении. Таким образом, мы рекомендуем удалить RSA-4096 вымогателя, используя сильную антивирусную программу, как Reimage Reimage Cleaner Intego , и думать о неприкосновенности ваших файлов в будущем. В лучшем случае, начать подготовку резервных копий, и вы будете чувствовать себя более безопасно во время поисков в интернете.

Как RSA-4096 вымогатель может заразить мой ПК?

Для распространения этого вымогателя, криминалисты делают специальные вложения. Большинство жертв утверждают, что они получили записку с требованием выкупа, после того, как они открыли вложения электронных писем о покупках, кредитах, налогах и т.д. Спам инфекция уже хорошо известна, но, тем не менее, любопытство людей это естественная вещь, которая дозволяет кибер-криминалистам, распространять успешно такие вирусы, как RSA-4096.

Поэтому, всякий раз, когда вы получаете сомнительное сообщение, не спешите открывать его. Прежде всего, проверьте отправителя, тему, наличие/отсутствие ошибок и другие функции. Если возникли, хоть какие-то малейшие подозрения, лучше отправьте это письмо в спам. Также вы должны избегать нажатий на рекламу и предложения обновить ваше программное обеспечение или проверить систему на вирусы онлайн. Такие сообщения, как правило, поддельные, и могут содержать трояны, которые распространяют RSA-4096 или другие инфекции.

Можно ли удалить эту инфецию без антивирусной программы?

Технически, есть способ удалить RSA-4096 вручную. Мы предоставляем это руководство в конце поста. Тем не менее, ручное удаление таких опасных кибер-угроз рекомендуется проводить только квалифицированным специалистам. Потому что, вместо удаления зараженных файлов, вы можете удалить важные системные файлы и вызвать сбой системы. Мы настоятельно рекомендуем удалить RSA-4096 используя Reimage Reimage Cleaner Intego или Malwarebytes.

Новички

Здравствуйте, уважаемое сообщество.

Добрый день!

При проведении налоговой проверки, проверяющие истребовали у нас ряд документов, включая акты сверки с Вашей организацией. В связи с этим прошу Вас ознакомиться с прилагаемым актом и выслать нам подписанный экземпляр.

С уважением,

Главный бухгалтер ООО Стройснаб

Бутенко Ирина Евгеньевна

т/ф +79189652564

В аттаче архив. Бухгалтер его конечно же распаковала и попыталась открыть Excel-документ "акт_сверки_№42А_сформировано_1С_2018.05.11_подписан_ЭЦП.xls". Который вовсе на Excel-документ то и не похож, разве что только расширением.

В итоге все файлы Word, Excel, PDF, JPG и видимо ещё какие-то на компьютере и сетевых дисках зашифрованы. На сетевых дисках откатился на день назад, на компе бухгалтера такой возможности нет. Есть ли способ расшифровать зашифрованное?

Прикрепляю файлы сборщика логов. Могу прикрепить архив со злодеем, если это как-то поможет.

На момент 11 мая никакой антивирус не определил его как вирус, сейчас не знаю как обстоят дела. Установленный лицензионный каспер его тоже не определяет как вирус.

Так же прикрепляю фотку с вымогательством денег и пример зашифрованного файла из той же директории.

Ещё злодей прописал куда-то в автозагрузку вызов просмотрщика изображений с требованием выкупа. Никак не могу понять где прописано. В реестре не нашёл.

Консультанты

Старожилы

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Отметьте галочкой также "Shortcut.txt".

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt, Shortcut.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Новички

Консультанты

Старожилы

Ran by i.konovalova (ATTENTION: The user is not administrator) on BUH-2 (15-05-2018 14:49:49)

логи надо собирать под учёткой администратора.

+ сообщение вымогателя прикрепите.

Новички

Консультанты

Старожилы

При наличии лицензии на любой из продуктов Касперского создайте запрос на расшифровку.

Microsoft MVP 2012-2016 Consumer Security

Microsoft MVP 2016 Reconnect

Новички

При наличии лицензии на любой из продуктов Касперского создайте запрос на расшифровку.

Нет, только jpg-файл, который размещается в каждой директории и в автозапуске.

Лицензия Каспера есть, но не на этом компе. Такой запрос будет корректным?

regist , там jpg-файл вроде. Расшифровки Unlock92 нет

По всей видимости брутить такие ключи тяжеловато.

Консультанты

Старожилы

Лицензия Каспера есть, но не на этом компе. Такой запрос будет корректным?

.code файлы — это файлы, которые появляются на компьютере заражённом новым типом вируса-шифровальщика. Этот вирус сочетает в себе черты шифровальщиков CryptoWall 3.0, CryptoWall 4.0 и наиболее свежего CryptXXX. Как и более ранние версии, он использует гибридный режим шифрования RSA-2048 с длиной ключа 2048 бит. После того как он закончит свою работу и зашифрует все файлы будет показано сообщение подобно следующему.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .code файлов мы оперативно обновим эту инструкцию.

.code вирус распространяется посредством электронной почты. Письмо содержит ссылки на вредоносные сайты или зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера .code вирусом-шифровальщиком.

Вирус-шифровальщик .code — это продолжение семьи шифраторов, в которую входят CryptoWall 3.0, CryptoWall 4.0 и CryptXXX. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик .code использует системный каталог %APPDATA% для хранения собственных файлов. В папке Roaming создаётся файл AdobeFlashPlayer_

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик .code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует более 700 разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован он получает новое расширение — .code. После чего вирус создаёт в каждой папке, где есть зашифрованные файлы текстовой документ с именем HELP_YOUR_FILES.html, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик .code старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

to decrypt your files You will need a special software with your special unique private key.

Price of software and your private key is 5 bitcoins. With this product you can decrypt all your files and protect Your system. Protect. Your system will be without any vulnerability.

Also You will have a FREE tech support for solving any PC troubles for 3 years!

Register there and find a nearest Bitcoin seller. It`s easy! Choose more comfortable payment method for buying Bitcoin!

After that You should send 5 bitcoins to the bitcoin wallet address:

All this process is very easy! It`s like a simple money transfer.

And now most important information:

Your money will be spent for the children charity. So that is mean that You will get a participation in this process too. Many children will receive presents and medical help!

And We trust that you are kind and honest person! Thank You very much! We wish You all the best! Your name will be in the main donors list and will stay in the charity history!

P.S> When your payment will be delivered you will receive your software with private key IMMEDIATELY!

P.P.S> In the next 24 hours your price will be doubled by the Main Server automatically. So now you have a chance to restore your PC with low price!

Определить заражён компьютер или нет вирусом-шифровальщиком .code довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось на .code, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке .code файлов.

На текущий момент нет доступного расшифровщика .code файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется алгоритм шифрования RSA-2048. Что значит без личного RSA ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком .code. Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут (eng).

Выполнив эту инструкцию ваш компьютер будет очищен от .code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: