Вирус при открытии txt

1. Червь W32/Mofei-B распространяется по локальным сетям, используя общие папки ADMIN$ и IPC$ на компьютерах с легко подбираемым паролем, но только в системах семейства Windows NT. В случае Windows 9x W32/Mofei-B работает как черный ход к компьютеру для хакера. Подобная функциональность задействована и в NT-системах, хотя за работу троянского компонента под разными системами отвечают разные файлы. Перечень функций червя включает произвольные действия с файлами на диске, запуск командной строки, изменение системной информации и воровство паролей.

2. Троян Ataka-E распространяется через IRC-чаты в виде инсталляционного файла, при запуске которого в систему записываются несколько файлов, часть из которых не представляет опасности. Один из файлов, с именем GAMMA.EXE, является троянской программой Troj/Prx-A, которая открывает на компьютере два TCP-порта. Через эти порты в систему может проникнуть хозяин троянца.

3. Червь W32.Gruel@mm распространяется по электронной почте и в пиринговой сети Kazaa. В первом случае он маскируется под критическое обновление для ОС Windows, а во втором под генератор ключей для Windows XP. На деле же, при запуске происходит совсем иное: червь удаляет системные файлы Windows, обеспечивает свой запуск при запуске других программ, а также демонстрирует фальшивое сообщение об ошибке, при попытке закрыть которое открывается множество окон панели управления, исчезает панель задач, скрывается значок диска С и выполняются другие малоприятные для пользователя действия.

4. VBS.Renegy и VBS. Dasbud.int (по классификации Symantec) это скрипты на Visual Basic, самостоятельно записывающиеся в файлы HTML. Вирус VBS.Renegy записывается в файлы, расположенные в папках C:\InetPub\wwwroot и C:\Program Files\Microsoft FrontPage\bin. Кроме того, он меняет исходную запись в тэге title на HTML.Replace Was Here. VBS.Dasbud.int заражает файлы в тех же папках, что и VBS.Renegy записывает в файл код для вывода окна с сообщением PopUp Buddy was here.

5. Вирус Symten написан на языке Visual Basic и приходит в электронном письме, якобы отправленном службой техподдержки Microsoft и содержащем обновления для модуля SVCHOST.EXE. Тема письма и имя файла выбираются случайно из большого числа вариантов. При открытии вложенного файла активируется червь, который записывает себя в системные папки Windows, модифицирует реестр и заражает некоторые файлы. Затем червь рассылает себя по всем адресам электронной почты из книги Outlook. Деструктивных функций червь не выполняет, поэтому Symantec относит его к малоопасным вирусам.

6. Вирус BAT.Wimpey.dr разрабатывался, чтобы выполнять ряд деструктивных действий, однако из-за ошибок в коде эти действия выполняются частично. При запуске вирус блокирует клавиатуру и мышь, копирует себя в разные папки в папке Windows и пытается удалить в этих папках файлы JPG, BMP, AVI, MOV, SYS, TXT, DLL и PWD. Однако из-за ошибки в коде вируса эти папки остаются невредимыми. Вирус также открывает лотки приводов CD и DVD и, в конце концов, зацикливается, записывая информацию в файл START.TXT в папке Windows.

7. Троянец W32.Laorenshen.Trojan спространяется по электронной почте и модифицирует реестр, ассоциируя себя с файлами распространенных типов (EXE, ZIP, AVI, MP3, DAT и других). В результате, при запуске таких файлов демонстрируется окно с бесполезным набором символов. Использовать компьютер из-за этого становится практически невозможно. Кроме того, троян постепенно удаляет с компьютера файлы, выбирая их случайным образом.

8. Вирус MBA.First заражает таблицы MapInfo (ПО для картографии и географического анализа). Активизация вируса происходит при открытии таблицы, содержащей вредоносный код. Затем MBA.First распространяется на все таблицы, открываемые в среде MapInfo. В зависимости от системной даты пораженного компьютера вирус с заранее заданной вероятностью производит удаление файлов таблиц MapInfo.

В ГИС MapInfo использован специальный язык программирования MapBasic. Вирус MBA.First тоже написан на языке MapBasic и представляет собой бинарный файл, который исполняется в среде картографической программы MapInfo.

9. Троян Puppy доставляется в электронных письмах в виде вложенного файла UPDATE.EXE. Заголовок письма содержит фразу Антивирус ВИРУС-911, а тело письма текст, согласно которому в прилагаемом файле находится обновление для Антивируса Касперского.

Файл UPDATE.EXE содержит вредоносный код, который непосредственно внедряет на компьютер программу-шпиона Puppy. Если пользователь запустит этот файл, то копия Puppy записывается на диск и регистрируется в секции автозапуска системного реестра Windows. После этого троянец сканирует компьютер в поисках системных паролей, паролей доступа в Интернет и другой конфиденциальной информации. Собранные данные незаметно для владельца компьютера отсылаются на анонимный адрес одной из публичных служб электронной почты.

[an error occurred while processing this directive]

Сайт газеты "Компьютер-Информ" является зарегистрированным электронным СМИ.

Свидетельство Эл 77-4461 от 2 апреля 2001 г.

Перепечатка материалов без письменного согласия редакции запрещена.

При использовании материалов газеты в Интернет гиперссылка обязательна.

Летом прошлого года специалисты сразу нескольких антивирусных лабораторий сообщили о выявлении ими вируса нового типа. Казалось бы, ничего необычного ? каждый день мы узнаем о появлении нескольких новых или модифицированных старых вирусов. Но в данном случае, воображение поразил способ вирусного поражения компьютеров, реализованный в обнаруженном вирусе. Во-первых, поражаться могут только компьютеры, работающие под управлением ОС Windows; само по себе, это, конечно, не удивительно. Во-вторых, вирус может содержаться буквально во всем ? исключая воздух.

А если серьезно, то "во всем" означает "в любом" формате хранения информации: графической, текстовой, да и какой угодно другой. На данный момент установлены модификации вируса, воздействующие на файлы, имеющие расширение .JPG и .TXT.

Откуда все берется

Внедряемый вирусом декодировщик появляется в системе не вдруг и не сразу. Другими словами: для того чтобы вирус, заключенный в заранее инфицированном JPG-файле, сработал, т.е. чтобы произошло выполнение последовательности команд его составляющих, компьютер уже должен быть инфицирован соответствующей программой-декодировщиком. Собственно говоря, само инфицирование системы производится в момент запуска исполняемого exe-файла, в котором распространяется вирус Perrun. Откуда может взяться такой исполняемый exe-файл? Думаю, можно не объяснять. Способов получить подозрительный exe-файл существует предостаточно: от почтового письма с прикрепленным файлом, до загруженной из Интернета программы сомнительного авторства и содержания. Так что, каким образом exe-файл вируса попадет на компьютер, вопрос отдельный. Мы же будем исходить из того факта, что "посылка" в виде исполняемого файла, zip- или rar-архива, прибыла на компьютер и была на этом компьютере распакована и запущена.

После такого запуска вирусом будут сразу сделаны две основные вещи. Первое: извлечена и помещена в системную директорию программа-декодировщик. И второе: в реестр Windows будут внесены изменения, смысл которых будет сводиться к уже упомянутой подмене "обработчика по умолчанию". После такой подмены для открытия данного типа файлов операционной системой вместо стандартной Windows-библиотеки будет использоваться внедренная программа-декодировщик.

Итак, теперь, после того как декодировщик вируса сумел попасть на компьютер жертвы и прописаться в реестре ОС как "открывальщик" JPG-файлов "по умолчанию", все файлы формата JPEG будут проходить "через руки", т.е. открываться, с помощью этого внедренного извне декодировщика. Теперь внедренный декодировщик будет не только "отображать" графические JPG-файлы, но и попутно, в случае содержания в этих JPG-файлах специальных вирусных вкраплений, будет эти вирусные вкрапления извлекать и выполнять.

Нарисованная картина, учитывая распространенность и популярность графического формата JPEG, особенно в Интернете, выглядит, прямо скажем, мрачновато. Нетрудно себе представить ситуацию, когда, просматривая обнаруженный на каком-либо сайте или полученный по почте графический файл, мы вдруг обнаружим, что наш компьютер выходит из-под нашего контроля и начинает выполнять никому не понятные и никому не подконтрольные действия: от судорожной рассылки целой массы электронных писем до форматирования всех дисков системы. Но самое неприятное заключается в том, что форматы JPEG и TXT лишь "пробные" камни. Поскольку, теоретически, любой Windows-совместимый формат может быть использован столь злонамеренным образом.

Напоследок хотелось бы отметить: не стоит воспринимать данную статью в качестве банальной страшилки ? запугивающей и стращающей бедного пользователя всеми мыслимыми и немыслимыми бедами. Ни один JPG-файл или TXT-файл не сможет причинить компьютеру вреда даже в том случае, если в этом файле и содержится тело вируса, до тех пор пока компьютер не будет инфицирован соответствующим вирусо-декодировщиком. Так что пускай лучше данная статья станет еще одним поводом к тому, чтобы задуматься над тем, что, как и зачем мы делаем на компьютере вообще и в Интернете в частности. А также призывом к дополнительной бдительности и осмотрительности. Ведь известно: предотвращать всегда легче, чем исправлять. Компьютерный злоумышленник изобретателен. Превратить привычную в своей безопасности вещь в источник потенциальной угрозы, оказывается, не так уж и сложно. Помните об этом и почаще обновляйте свои антивирусные базы.

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось .bin, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень сильную гибридную систему шифрования. После того как файл зашифрован, его расширение изменяется на bin.

Как и ранее, цель вируса Alfa (Alpha) заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Alfa (Alpha) использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Могут быть зашифрованы практически все виды файлов, включая такие распространенные как:

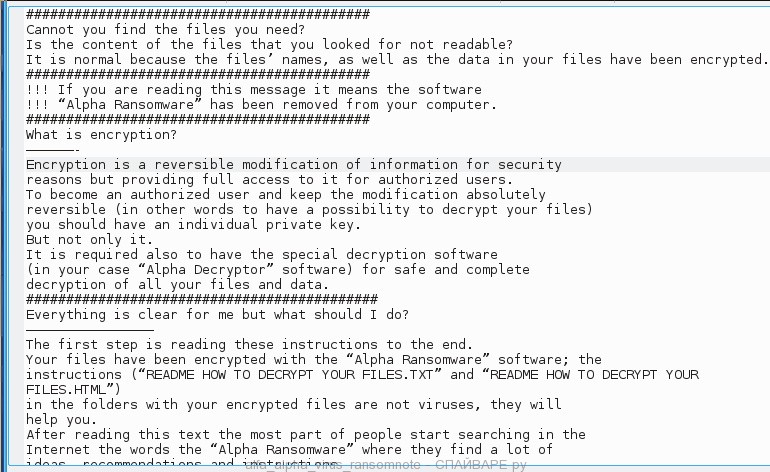

После того как файл зашифрован его расширение изменяется на .bin. Затем вирус создаёт файлы с именем README HOW TO DECRYPT YOUR FILES.TXT. Они содержат инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции:

Вирус-шифровальщик Alfa (Alpha) активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Alfa (Alpha) довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление на диске файлов с именем README HOW TO DECRYPT YOUR FILES.TXT и инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Alfa (Alpha). Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Alfa (Alpha). Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

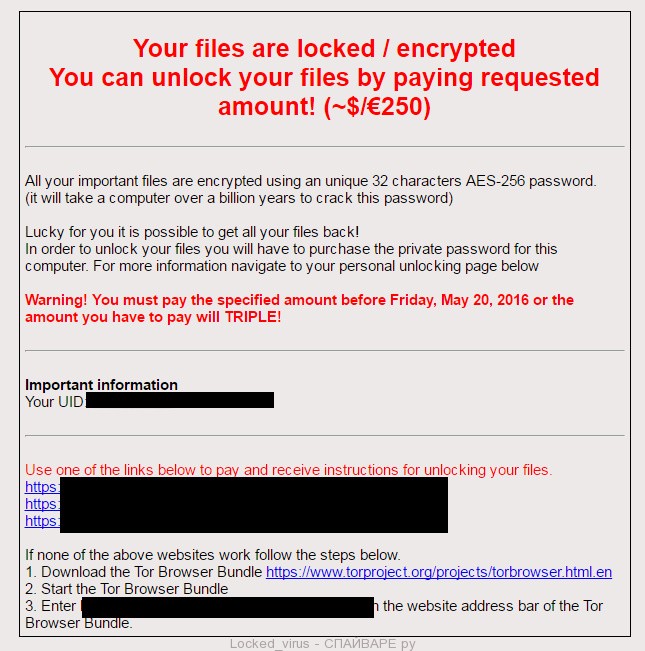

Вирус-шифровальщик Locked — это вредоносная программа, которая при своей активизации шифрует все персональные файлы (например фотографии и документы), используя очень сильную гибридную систему шифрования AES + RSA. После того как файл зашифрован, его расширение изменяется на .locked. Как и ранее, цель вируса Locked заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов.

По окончании процесса зашифровки файлов вирус Locked показывает сообщение аналогично выше приведенному. В нём сообщается о том, как можно расшифровать файлы. Пользователю предлагается перевести авторам вируса сумму в размере $250, что около 17000руб.

Вирус-шифровальщик Locked обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик Locked — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Locked использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик Locked использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован его расширение изменяется на locked. Затем вирус создаёт текстовой документ с именем UNLOCK_FILES_INSTRUCTIONS.txt, который содержит инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик Locked активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Locked довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения от вируса Locked или появление на диске файла UNLOCK_FILES_INSTRUCTIONS.txt, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом Locked, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Locked. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут (eng).

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Locked. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Читайте также: