Вирус повредил все doc

Вирус-шифровальщик Locked — это вредоносная программа, которая при своей активизации шифрует все персональные файлы (например фотографии и документы), используя очень сильную гибридную систему шифрования AES + RSA. После того как файл зашифрован, его расширение изменяется на .locked. Как и ранее, цель вируса Locked заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов.

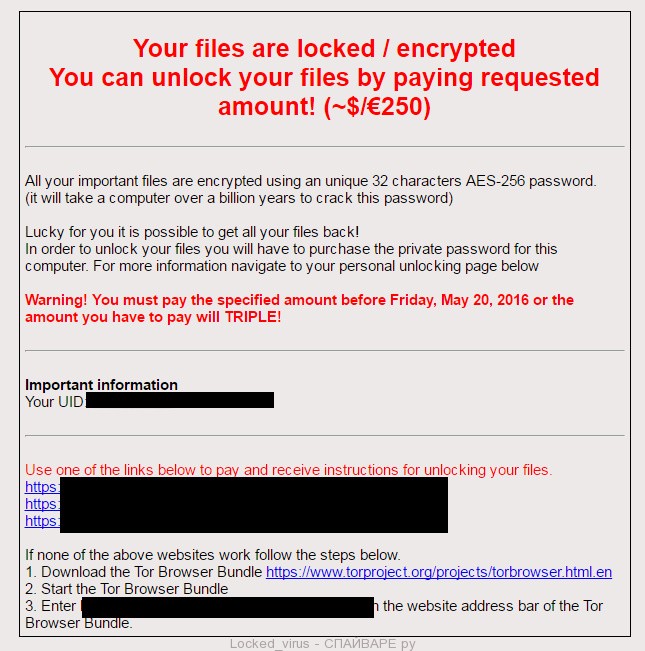

По окончании процесса зашифровки файлов вирус Locked показывает сообщение аналогично выше приведенному. В нём сообщается о том, как можно расшифровать файлы. Пользователю предлагается перевести авторам вируса сумму в размере $250, что около 17000руб.

Вирус-шифровальщик Locked обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик Locked — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Locked использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик Locked использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован его расширение изменяется на locked. Затем вирус создаёт текстовой документ с именем UNLOCK_FILES_INSTRUCTIONS.txt, который содержит инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик Locked активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Locked довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения от вируса Locked или появление на диске файла UNLOCK_FILES_INSTRUCTIONS.txt, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом Locked, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Locked. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут (eng).

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Locked. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Если вы хотите узнать взломан ли ваш сайт, то мы подготовили статью о соответствующей проверке, а также статью с полезными советами по улучшению безопасности сайта. Если же вы обнаружили вирусы на своем сайте, то следующие рекомендации будут полезными.

Сайт взломан. Что делать?

Смените пароли от всего, что возможно изменить. В первую очередь это FTP-доступ к сайту, панель управления хостинга\домена, админ.панель сайта, почтовые ящики, базы данных MySQL и их пользователи.

С помощью лог-файлов можно найти "дыру", через которую взломали сайт, но если вы не разбираетесь в этом, то поручите это дело опытному программисту или просто смотрите следующий пункт. Кстати, чуть более простой способ - это посмотреть через FTP-клиент какие файлы вашего сайта (на сервере хостинга) менялись в последнее время. Вирус, скорее всего, находится в них.

В основном целью хакеров является именно сайт, а не компьютер владельца сайта и потому, скорее всего, будет добавлен вредоносный код в сайт (т.е. изменен какой-то файл сайта), а не загружен какой-то новый файл с расширением .exe (исполняемый файл; вирус может либо сам являться исполняемым файлом, то есть программой, грубо говоря, либо “прятаться” внутри исполняемого файла).

Но в двух этих случаях не надо бояться загружать сайт к себе на компьютер для того, чтобы “прогнать” его антивирусом. Хотя, вероятнее всего, ваш антивирус ничего не увидит, ибо вирусы для веб-сайтов отличаются от вирусов для компьютеров и, соответственно, ваш антивирус будет искать абсолютно не то, что надо.

На сегодняшний день очень много онлайн-сервисов для проверки сайта на вирусы. Но мы к ним относимся с очень большой осторожностью. Лучше таки скачайте антивирус для веб и им “прогоните” сайт. Также у многих хостеров антивирус уже установлен в панели управления. Им тоже можно проверить сайт на вирусы.

Рекомендуем обратить внимание на следующие антивирусы:

Далее нужно удалить весь вредоносный код из тех файлов, которые указаны. Самый простой способ это сделать - заменить эти файлы на "здоровые" (их можно взять из старого бекапа, в котором еще не было вирусов). Но если "здорового" бекапа нет, то придется удалять весь вредоносный код в ручную.

Обратите внимание на то, что некоторые антивирусы сами “лечат” сайт и вручную вам удалять ничего не нужно будет.

Если антивирус сам не лечит сайт и просто покажет, какой именно участок кода считает вредоносным, то удаляйте его, а если не покажет, то можно сравнить данный файл со "здоровым" (если он есть). Или же ищите в файлах следующее:

- Слова "exploit", "shell", "javascript" и самое главное - "iframe", а также фразы unescape, eval, String.fromCharCode и document.write;

- В css часто прячут вредоносный код за атрибутом behavior

- Картинки сложно лечить от вирусов, поэтому их нужно либо удалить, либо заменить на "здоровые"

- В базе данных (которую мы сохраняем на компьютер и открываем текстовым редактором, вроде NotePad++) ищем слово "iframe" и удаляем его

- Хакеры-неумехи часто создают файлы вроде wzxp.php, которые по названию явно не входят в обычные файлы CMS, поэтому ищем\удаляем еще и такие файлы

- Найдите все файлы .htaccess и посмотрите, чтобы в них не было вредоносного кода или перенаправлений (redirect) на чужие сайты

- Наличие base64-кода, как правило означает, что он вредоносный. Вот пример такого кода:

- Подозрительным также считают использование eval() или функции preg_replace() с ключом в первом аргументе

Если вы воспользовались сервисом Virusdie, и сайт был вылечен прямо на сервере хостера, то достаточно проверить его работоспособность. Все работает? Поздравляем!

Еще раз поменяйте пароли от всего (FTP-доступ к сайту, панель управления хостинга\домена, админ-панель сайта, почтовые ящики, базы данных MySQL и их пользователи). И еще раз проверьте сайт на вирусы.

Если просто удалить вирусы с сайта и не следовать этим рекомендациям, то 99%, что вирус снова вернется через определенное время. Кроме всего прочего, уязвимость может скрываться в ПО хостера, если взломают сайт вашего "соседа" по серверу, то вирус может перейти и к вам. Поэтому иногда помогают либо обращение в техническую поддержку хостера, либо смена самого хостинг-провайдера.

Также помните, что лечение сайта нужно производить в максимально короткие сроки, т.к. поисковики выбрасывают из своего поиска сайты, которые содержат опасный код и могут навредить пользователям. А вернуться на прежние позиции в поисковых системах будет очень сложно.

Что нужно делать даже если сайт не взломан?

Вообще многие хостеры обещают сами делать резервные копии ваших сайтов и баз данных, но лучше держать этот процесс под контролем. Во-первых, поломки случаются у всех, причем регулярно. И это не зависит от того, насколько большая и надежная хостинг-компания - скрипты перестают работать абсолютно также, как и оборудование выходит из строя, будь то сервер хостера или ваша микроволновка.

Еще хостеры не делают каждый день полную копию сайта и баз данных, а только тех файлов, которые были изменены. Потому если ваш хостер и делает каждый день бекап - не ленитесь и сделайте еще сами полную копию сайта и желательно храните ее на удаленном сервере, а не на своем компьютере.

Регулярно каждый день проверяйте компьютер на вирусы и удаляйте их. Антивирус используйте не абы какой первый попавшийся, а тот, который зарекомендовал себя как надежный, и который регулярно поддерживается разработчиками (обновляется и исправляются разные баги).

Можно, конечно же, и задать график автоматического запуска проверки компьютера на вирусы, но вот давать ему право автоматически удалять все зараженные файлы - не рекомендуем. Все же лучше четко понимать, что происходит на компьютере и для чего.

Особенно важно проверять сайт на вирус после установки какого-то плагина/модуля/темы. Даже если они и скачаны с оф.сайта. И, конечно же, проверяйте сайт на наличие вирусов и после этих действий. К примеру, трижды в неделю.

Если у вас есть опыт лечения сайтов и вы хотите им поделиться, то пишите об этом в комментариях. Мы добавим это в свою статью, чтобы другие вебмастеры могли воспользоваться информацией и спасти свои сайты. А если у вас есть вопросы - задавайте их прямо здесь, наши эксперты стараются очень быстро на них отвечать.

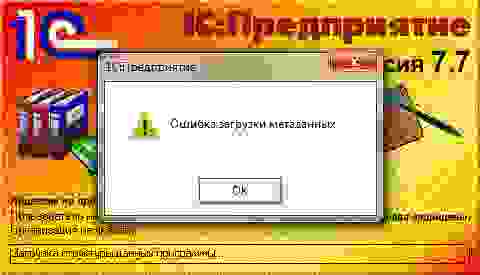

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (NAS ). Так как ограничения доступа к резервным копиям не было, то вредоносное программное обеспечение имело доступ и к ним.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО . Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Если вы хотите узнать взломан ли ваш сайт, то мы подготовили статью о соответствующей проверке, а также статью с полезными советами по улучшению безопасности сайта. Если же вы обнаружили вирусы на своем сайте, то следующие рекомендации будут полезными.

Сайт взломан. Что делать?

Смените пароли от всего, что возможно изменить. В первую очередь это FTP-доступ к сайту, панель управления хостинга\домена, админ.панель сайта, почтовые ящики, базы данных MySQL и их пользователи.

С помощью лог-файлов можно найти "дыру", через которую взломали сайт, но если вы не разбираетесь в этом, то поручите это дело опытному программисту или просто смотрите следующий пункт. Кстати, чуть более простой способ - это посмотреть через FTP-клиент какие файлы вашего сайта (на сервере хостинга) менялись в последнее время. Вирус, скорее всего, находится в них.

В основном целью хакеров является именно сайт, а не компьютер владельца сайта и потому, скорее всего, будет добавлен вредоносный код в сайт (т.е. изменен какой-то файл сайта), а не загружен какой-то новый файл с расширением .exe (исполняемый файл; вирус может либо сам являться исполняемым файлом, то есть программой, грубо говоря, либо “прятаться” внутри исполняемого файла).

Но в двух этих случаях не надо бояться загружать сайт к себе на компьютер для того, чтобы “прогнать” его антивирусом. Хотя, вероятнее всего, ваш антивирус ничего не увидит, ибо вирусы для веб-сайтов отличаются от вирусов для компьютеров и, соответственно, ваш антивирус будет искать абсолютно не то, что надо.

На сегодняшний день очень много онлайн-сервисов для проверки сайта на вирусы. Но мы к ним относимся с очень большой осторожностью. Лучше таки скачайте антивирус для веб и им “прогоните” сайт. Также у многих хостеров антивирус уже установлен в панели управления. Им тоже можно проверить сайт на вирусы.

Рекомендуем обратить внимание на следующие антивирусы:

Далее нужно удалить весь вредоносный код из тех файлов, которые указаны. Самый простой способ это сделать - заменить эти файлы на "здоровые" (их можно взять из старого бекапа, в котором еще не было вирусов). Но если "здорового" бекапа нет, то придется удалять весь вредоносный код в ручную.

Обратите внимание на то, что некоторые антивирусы сами “лечат” сайт и вручную вам удалять ничего не нужно будет.

Если антивирус сам не лечит сайт и просто покажет, какой именно участок кода считает вредоносным, то удаляйте его, а если не покажет, то можно сравнить данный файл со "здоровым" (если он есть). Или же ищите в файлах следующее:

- Слова "exploit", "shell", "javascript" и самое главное - "iframe", а также фразы unescape, eval, String.fromCharCode и document.write;

- В css часто прячут вредоносный код за атрибутом behavior

- Картинки сложно лечить от вирусов, поэтому их нужно либо удалить, либо заменить на "здоровые"

- В базе данных (которую мы сохраняем на компьютер и открываем текстовым редактором, вроде NotePad++) ищем слово "iframe" и удаляем его

- Хакеры-неумехи часто создают файлы вроде wzxp.php, которые по названию явно не входят в обычные файлы CMS, поэтому ищем\удаляем еще и такие файлы

- Найдите все файлы .htaccess и посмотрите, чтобы в них не было вредоносного кода или перенаправлений (redirect) на чужие сайты

- Наличие base64-кода, как правило означает, что он вредоносный. Вот пример такого кода:

- Подозрительным также считают использование eval() или функции preg_replace() с ключом в первом аргументе

Если вы воспользовались сервисом Virusdie, и сайт был вылечен прямо на сервере хостера, то достаточно проверить его работоспособность. Все работает? Поздравляем!

Еще раз поменяйте пароли от всего (FTP-доступ к сайту, панель управления хостинга\домена, админ-панель сайта, почтовые ящики, базы данных MySQL и их пользователи). И еще раз проверьте сайт на вирусы.

Если просто удалить вирусы с сайта и не следовать этим рекомендациям, то 99%, что вирус снова вернется через определенное время. Кроме всего прочего, уязвимость может скрываться в ПО хостера, если взломают сайт вашего "соседа" по серверу, то вирус может перейти и к вам. Поэтому иногда помогают либо обращение в техническую поддержку хостера, либо смена самого хостинг-провайдера.

Также помните, что лечение сайта нужно производить в максимально короткие сроки, т.к. поисковики выбрасывают из своего поиска сайты, которые содержат опасный код и могут навредить пользователям. А вернуться на прежние позиции в поисковых системах будет очень сложно.

Что нужно делать даже если сайт не взломан?

Вообще многие хостеры обещают сами делать резервные копии ваших сайтов и баз данных, но лучше держать этот процесс под контролем. Во-первых, поломки случаются у всех, причем регулярно. И это не зависит от того, насколько большая и надежная хостинг-компания - скрипты перестают работать абсолютно также, как и оборудование выходит из строя, будь то сервер хостера или ваша микроволновка.

Еще хостеры не делают каждый день полную копию сайта и баз данных, а только тех файлов, которые были изменены. Потому если ваш хостер и делает каждый день бекап - не ленитесь и сделайте еще сами полную копию сайта и желательно храните ее на удаленном сервере, а не на своем компьютере.

Регулярно каждый день проверяйте компьютер на вирусы и удаляйте их. Антивирус используйте не абы какой первый попавшийся, а тот, который зарекомендовал себя как надежный, и который регулярно поддерживается разработчиками (обновляется и исправляются разные баги).

Можно, конечно же, и задать график автоматического запуска проверки компьютера на вирусы, но вот давать ему право автоматически удалять все зараженные файлы - не рекомендуем. Все же лучше четко понимать, что происходит на компьютере и для чего.

Особенно важно проверять сайт на вирус после установки какого-то плагина/модуля/темы. Даже если они и скачаны с оф.сайта. И, конечно же, проверяйте сайт на наличие вирусов и после этих действий. К примеру, трижды в неделю.

Если у вас есть опыт лечения сайтов и вы хотите им поделиться, то пишите об этом в комментариях. Мы добавим это в свою статью, чтобы другие вебмастеры могли воспользоваться информацией и спасти свои сайты. А если у вас есть вопросы - задавайте их прямо здесь, наши эксперты стараются очень быстро на них отвечать.

Читайте также: