Вирус bankbot что делать

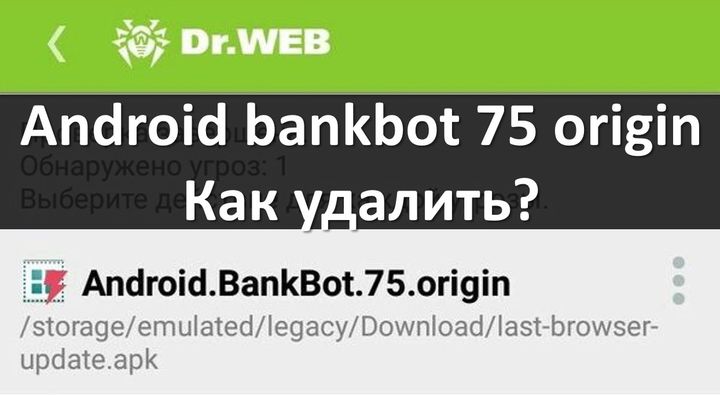

Недавно был опубликован исходный код банковского трояна на Android под названием android bankbot 75 origin. Разработчики антивируса Dr.Web сообщают, что троян является очень высокого качество, поэтому нужно быть очень осторожными.

Банковские трояны на Android обычно продаются за десятки тысяч долларов или сдаются в аренду за процент от украденных средств. Широкая распространенность вируса android bankbot 75 origin может привести к значительному ущербу для многих пользователей. В данной статье мы рассмотрим, чем опасен, где скрывается и как удалить android bankbot 75 origin.

Что такое android bankbot 75 origin?

Как сообщается, троян Android bankbot 75 origin ориентирован только на пользователей российских банков. Согласно информации Dr.Web, вирус находится на смартфоне в ожидающем состоянии, пока пользователь не откроет мобильное банковское приложение или приложение социальной сети.

В настоящее время android bankbot 75 origin может использовать следующие приложения: Facebook, Viber, WhatsApp, Youtube, Uber, Snapchat, WeChat, IMO, Instagram, Twitter и Google Play Store.

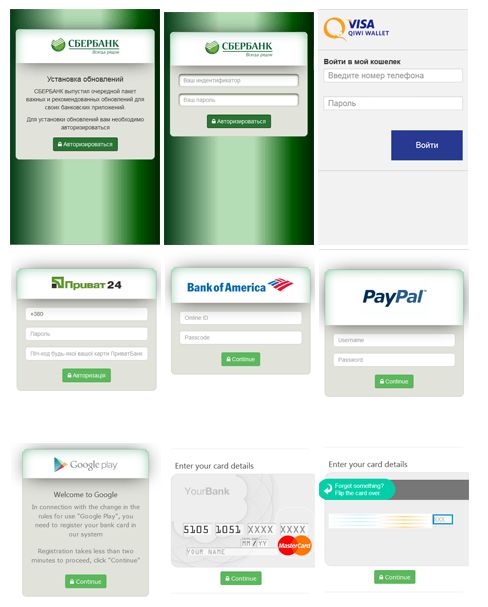

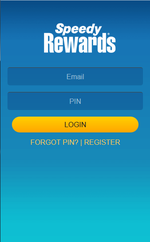

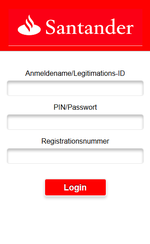

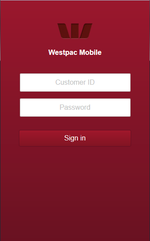

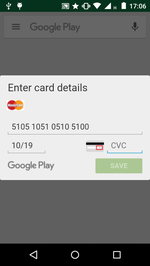

Когда пользователь открывает приложение, троян показывает поддельное окно для входа в систему с запросом ввести информацию о платежной карте. После этого данные отправляются на сервер мошенников, где они используются для входа в банковскую систему пользователя и перевода средств.

Когда деньги выведены из банковского счета жертвы, троян android bankbot 75 origin удаляет все входящие SMS-сообщения на мобильном устройстве. Таким образом, пользователь не может доказать, что это не он перевел средства.

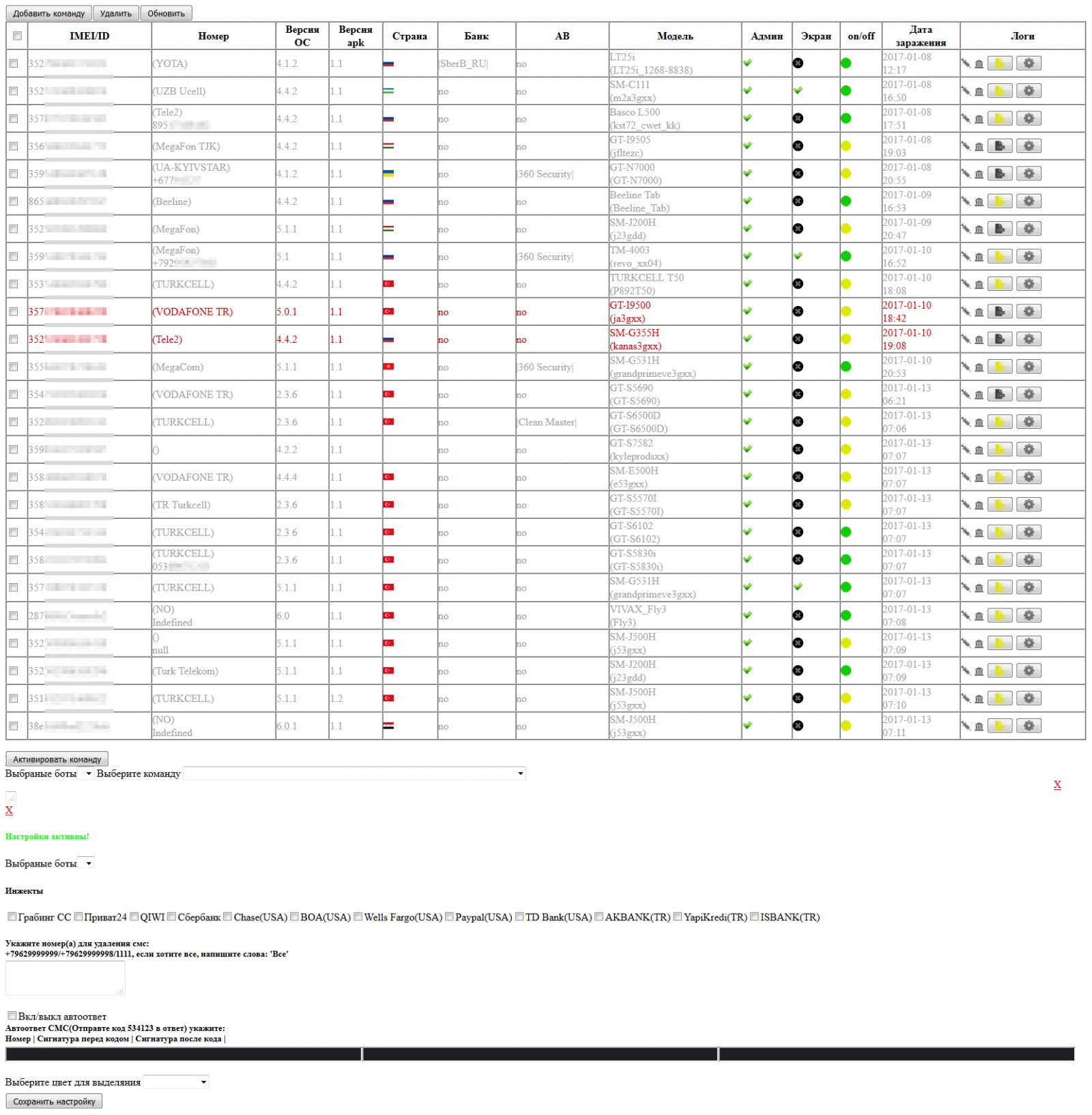

Список последних зараженных устройств вирусом Android bankbot 75

Другие особенности android bankbot 75 origin включают в себя возможность отправки SMS-сообщений и USSD запросов, копирования списка контактов, отслеживание расположения пользователя через координаты GPS и запрос дополнительных разрешений через всплывающие окна на последних версиях Android.

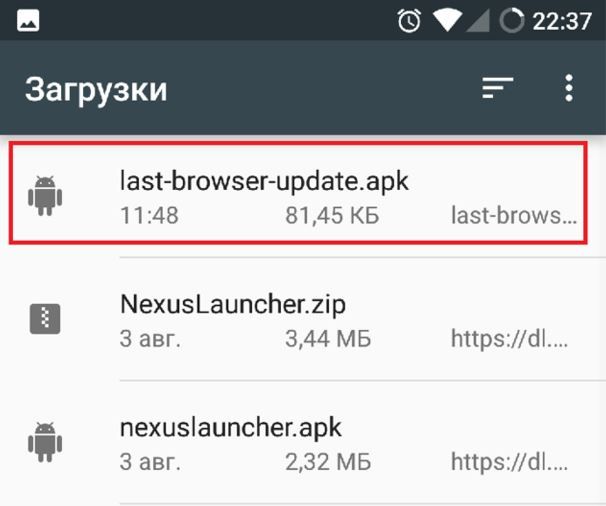

Некоторые пользователи сообщают, что троян android bankbot 75 origin скрывается под приложением last-browser-update.apk. Если на вашем Android устройстве появилось уведомление с загрузкой этого приложения, ни в коем случае не устанавливайте его. Откройте папку загрузки и удалите этот файл. Если вы уже установили приложение, тогда используйте методы ниже, чтобы как можно быстрее удалить его.

Защита от android bankbot 75 origin

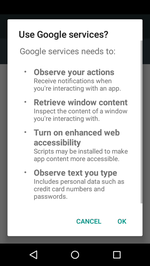

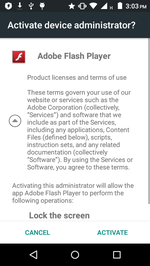

Банковский троян android bankbot 75 origin начинает работу с того, что запрашивает права администратора и другие разрешения для управления мобильным устройством. Это означает, что вам нужно быть очень внимательными, когда устанавливаете новое приложение и предоставляете разрешения. Если приложение запрашивает слишком много разрешений, необходимо задуматься над тем, стоит ли устанавливать его.

Как удалить android bankbot 75 origin

Также рекомендуется перейти в меню Настройки – Приложения и проверить, имеется ли приложение под названием android bankbot на вашем Android устройстве. Если вы обнаружили его, сразу же удаляйте.

Крайний случай – это выполнить хард ресет и вернуть заводские настройки. Поищите в интернете, как выполнить сброс настроек для вашей модели смартфона. Если проблема все еще не решена, вам необходимо переустановить прошивку.

Добавлен в вирусную базу Dr.Web: 2017-07-20

Описание добавлено: 2017-07-19

Вредоносная программа, заражающая мобильные устройства под управлением ОС Android. Представляет собой банковского троянца, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Android.BankBot.211.origin распространяется под видом безобидных приложений.

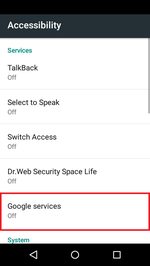

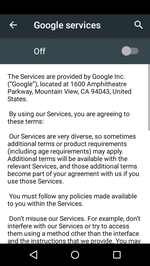

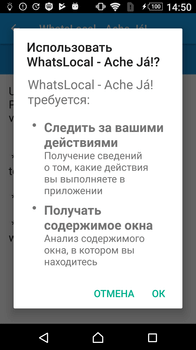

После установки и запуска Android.BankBot.211.origin в бесконечном цикле пытается получить доступ к режиму специальных возможностей (Accessibility Service), блокируя работу устройства окном с соответствующим запросом.

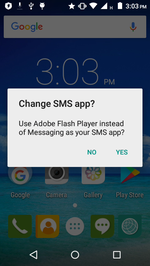

После того как пользователь вынужденно соглашается предоставить троянцу необходимые права, Android.BankBot.211.origin добавляется в список администраторов мобильного устройства, назначает себя менеджером СМС по умолчанию и получает доступ к функциям захвата изображения с экрана (для этого используется класс MediaProjection). Для каждого из указанных действий необходимо согласие пользователя, однако после получения доступа к специальным возможностям вредоносная программа делает это автоматически, самостоятельно нажимая на кнопки подтверждения.

После успешного заражения устройства троянец уведомляет об этом управляющий сервер, отправляя запрос вида:

Затем он ожидает от сервера команд:

Троянец может выполнять следующие команды:

- number_1/prefix_1 – отправить СМС c текстом, который указан в параметре prefix_1, на номер из параметра number_1;

- call_log – загрузить на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- sms_history – передать на сервер СМС-сообщения, хранящиеся в памяти устройства;

- url – открыть заданную ссылку;

- server – изменить адрес управляющего сервера;

- intercept – добавить в таблицу reservas параметры phones и полученные значения телефонных номеров;

- server_poll – добавить в таблицу reservas параметры interval и полученные значения.

Помимо этого Android.BankBot.211.origin перехватывает и отправляет на сервер информацию обо всех входящих сообщениях.

В ответ вредоносная программа получает конфигурационный файл, зашифрованный алгоритмом AES. В нем указаны параметры для атаки на приложения, установленные на устройстве. Файл содержит названия целевых программ, ссылку для загрузки параметров фишинговых форм, а также тип выполняемого действия. Например:

Троянец показывает фишинговые формы ввода при запуске следующих приложений:

- com.akbank.android.apps.akbank_direkt – Akbank Direkt;

- com.akbank.softotp – Akbank Direkt Şifreci;

- com.finansbank.mobile.cepsube – QNB Finansbank Cep Şubesi;

- com.garanti.cepsubesi – Garanti Mobile Banking;

- com.garanti.cepbank – Garanti CepBank;

- biz.mobinex.android.apps.cep_sifrematik – Garanti Cep Şifrematik;

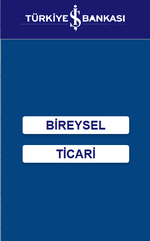

- com.pozitron.iscep – İşCep;

- com.ykb.android – Yapı Kredi Mobile;

- com.ziraat.ziraatmobil – Ziraat Mobil;

- com.dbs.sg.dbsmbanking – DBS digibank SG;

- com.dbs.sg.posbmbanking – POSB digibank SG;

- com.dbs.dbspaylah – DBS PayLah!;

- com.dbshk – DBS mBanking Hong Kong;

- com.dbs.businessclass – DBS BusinessClass;

- com.dbs.quickcredit.sg – DBS Quick Credit;

- de.comdirect.android – comdirect mobile App;

- de.commerzbanking.mobil – Commerzbank Banking App;

- de.consorsbank – Consorsbank;

- com.db.mm.deutschebank – Meine Bank;

- de.dkb.portalapp – DKB-Banking;

- com.ing.diba.mbbr2 – ING-DiBa Banking + Brokerage;

- de.postbank.finanzassistent – Postbank Finanzassistent;

- mobile.santander.de – Santander MobileBanking;

- com.starfinanz.smob.android – Sparkasse;

- de.fiducia.smartphone.android.banking.vr – VR-Banking;

- pl.mbank – mBank PL;

- eu.eleader.mobilebanking.pekao – Bank Pekao;

- pl.pkobp.iko – IKO;

- com.comarch.mobile – Alior Mobile;

- com.getingroup.mobilebanking – Getin Mobile;

- pl.ing.ingmobile – INGMobile;

- pl.ing.mojeing – Moje ING mobile;

- org.banksa.bank – BankSA Mobile Banking;

- com.ifs.banking.fiid3767 – BANKWEST OF KANSAS;

- com.commbank.netbank – CommBank;

- com.cba.android.netbank – CommBank app for tablet;

- au.com.ingdirect.android – ING DIRECT Australia Banking;

- au.com.nab.mobile – NAB;

- org.stgeorge.bank – St.George Mobile Banking;

- org.banking.tablet.stgeorge – St.George Tablet Banking;

- org.westpac.bank – Westpac Mobile Banking;

- fr.creditagricole.androidapp – Ma Banque;

- fr.axa.monaxa – Mon AXA;

- fr.banquepopulaire.cyberplus – Banque Populaire;

- net.bnpparibas.mescomptes – Mes Comptes BNP Paribas;

- com.boursorama.android.clients – Boursorama Banque;

- com.caisseepargne.android.mobilebanking – Banque;

- fr.lcl.android.customerarea – Mes Comptes – LCL pour mobile;

- mobi.societegenerale.mobile.lappli – L'Appli Société Générale;

- uk.co.bankofscotland.businessbank – Bank of Scotland Business;

- com.grppl.android.shell.BOS – Bank of Scotland Mobile Bank;

- com.barclays – Barclays Mobile Banking;

- com.grppl.android.shell.halifax – Halifax Mobile Banking app;

- com.htsu.hsbcpersonalbanking – HSBC Mobile Banking;

- com.grppl.android.shell.CMBlloydsTSB73 – Lloyds Bank Mobile Banking;

- com.lloydsbank.businessmobile – Lloyds Bank Business;

- santander – Santander;

- com.ifs.banking.fiid4202 – TSBBank Mobile Banking;

- com.fi6122.godough – TSB Mobile;

- com.rbs.mobile.android.ubr – Ulster Bank ROI;

- com.rbs.mobile.android.natwestoffshore – NatWest Offshore;

- com.rbs.mobile.android.natwest – NatWest;

- com.rbs.mobile.android.natwestbandc – NatWest Business Banking;

- com.speedway.mobile – Speedway Fuel & Speedy Rewards;

- com.paypal.android.p2pmobile – PayPal;

- com.ebay.mobile – eBay;

- com.google.android.music – Google Play Music;

- com.android.vending – Google Play.

Android.BankBot.211.origin мешает работе следующих программ:

- com.drweb – Dr.Web Security Space;

- com.kms.free – Kaspersky Mobile Antivirus;

- screenmirroring.agillaapps.com.screenmirroring – Screen Mirroring Assistant;

- com.huawei.android.mirrorshare –无线分享;

- com.antivirus – AVG AntiVirus;

- com.eset.ems2.gp – ESET32 – ESET Mobile Security & Antivirus.

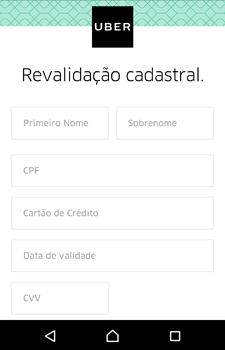

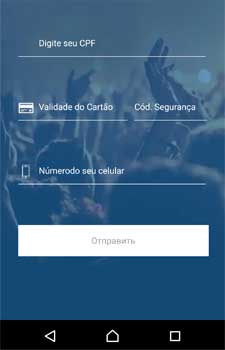

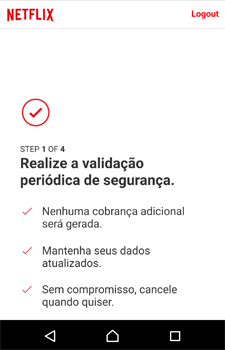

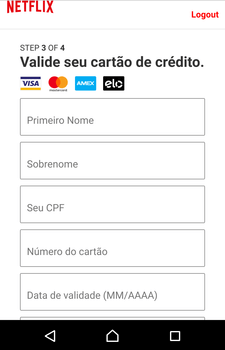

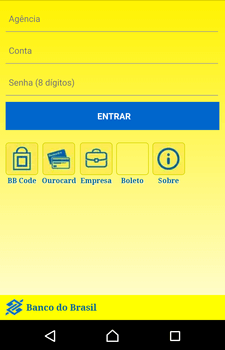

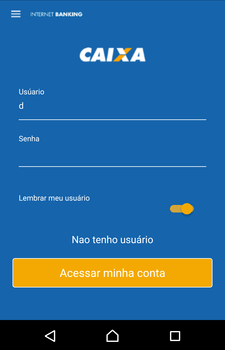

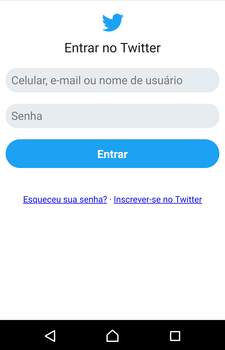

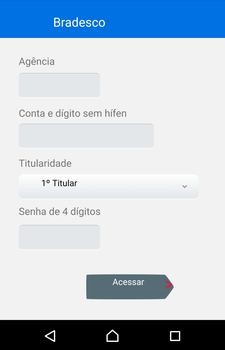

Пример поддельных форм ввода и фишинговых окон, которые может показывать Android.BankBot.211.origin:

Троянец собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь совершает в них. Для этого он отслеживает следующие события AccessibilityEvent:

- TYPE_VIEW_TEXT_CHANGED;

- TYPE_VIEW_FOCUSED;

- TYPE_VIEW_LONG_CLICKED;

- TYPE_NOTIFICATION_STATE_CHANGED;

- TYPE_VIEW_SELECTED;

- TYPE_WINDOW_STATE_CHANGED;

- TYPE_VIEW_CLICKED.

Это позволяет вредоносной программе отслеживать доступные текстовые поля в программах, такие как элементы меню, а также фиксировать нажатия на кнопки и другие компоненты пользовательского интерфейса. Полученные данные отправляются на управляющий сервер. Пример передаваемой информации:

Добавлен в вирусную базу Dr.Web: 2018-12-07

Описание добавлено: 2018-12-06

- 6d0c88f488902d0c975167068027920ca18ff8af

- a305a0f363bc8891ca7a5ca31e20c2c01b5a6c24

- 70e39daafe8d68ec2b43b3ce7353e5364a381ba2

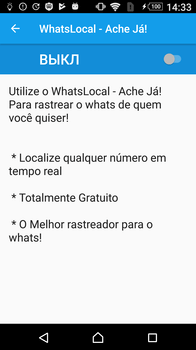

Банковский троянец, работающий на мобильных устройствах под управлением ОС Android. Его основная задача — кража конфиденциальных данных. Android.BankBot.495.origin впервые был обнаружен в каталоге Google Play и предназначался для бразильских пользователей. Троянец распространялся под видом приложений для слежки за владельцами мобильных устройств.

При запуске Android.BankBot.495.origin открывает окно системных настроек и предлагает пользователю разрешить банкеру доступ к функциям специальных возможностей (Accessibility). Если потенциальная жертва соглашается это сделать, троянец получает возможность считывать содержимое активных окон приложений и самостоятельно нажимать на кнопки.

После получения нужных полномочий Android.BankBot.495.origin запускает свой сервис MainService и автоматически закрывает окно настроек специальных возможностей системы.

Далее вредоносная программа пытается получить доступ к показу экранных форм и окон поверх других приложений. Для этого она запрашивает следующее системное разрешение:

Первый IP-адрес принадлежит серверу с подготовленными злоумышленниками мошенническими веб-страницами, которые троянец будет использовать для фишинг-атак. Второй адрес принадлежит командному серверу, управляющему банкером.

Успешно приняв настройки и получив ключ ?finishurl в последней ссылке, троянец завершает работу активности Main2Activity.

Собираемые троянцем данные передаются на сервер в потоке AppStartWatchThread, который постоянно отслеживает изменения в полях класса. При этом Android.BankBot.495.origin отдельно выделяет сообщения от банка CaixaBank, S.A. и отправляет их на сервер в отдельном запросе.

С использованием специальных возможностей Android.BankBot.495.origin отслеживает работу следующих приложений:

- Itaucard Controle seu cartão;

- Banco do Brasil;

- CAIXA;

- Bradesco;

- Banco Itaú;

- Uber;

- Netflix;

- Twitter.

Пример мошеннических окон, которые показывает троянец:

| Атакуемое приложение | Ссылка на фишинговую страницу | Внешний вид мошеннического окна |

|---|---|---|

| Uber | 34.222.**.**/uber/load.php?hwid=********3X37a********681bf&content=d |  |

| Itaucard Controle seu cartão | 34.222.**.**/itcard/load.php?hwid=********3X37a********681bf&content=d |   |

| Netflix | 34.222.**.**/netf/load.php?hwid=********3X37a********681bf |   |

| Banco do Brasil | 34.222.**.**/biu/load.php?hwid=********3X37a********681bf |  |

| CAIXA | 34.222.**.**/cef/load.php?hwid=********3X37a********681bf |  |

| 34.222.**.**/twit/load.php?hwid=********3X37a********681bf |  | |

| Bradesco | 34.222.**.**/desco/load.php?hwid=********3X37a********681bf |  |

| Banco Itaú | 34.222.**.**/itau/load.php?hwid=********3X37a********681bf |  |

Android.BankBot.495.origin имеет функцию самозащиты. Троянец контролирует запуск приложений и ищет в именах их пакетов совпадение по следующим строкам:

- com.vtm.uninstall

- com.ddm.smartappunsintaller

- com.rhythm.hexise.uninst

- com.GoodTools.Uninstalle

- mobi.infolife.uninstaller

- om.utils.uninstalle

- com.jumobile.manager.systemapp

- com.vsrevogroup.revouninstallermobi

- oo.util.uninstall

- om.barto.uninstalle

- om.tohsoft.easyuninstalle

- vast.android.mobile

- avast.android.cleane

- om.antiviru

- om.avira.andro

- om.kms.fre

Сбербанк онлайн пишет что обнаружен вирус

Им, по подсчетам, уже заражено более 60 тысяч мобильных устройств, а общий потенциальный ущерб превышает 80 миллионов рублей (78 миллионов могут похитить со счетов, 2,7 миллиона – со счетов зараженных мобильных телефонов).

Android.BankBot.358.origin распространяется двумя путями.

В первом случае распространение вируса идет через sms: люди получают сообщение со ссылкой якобы от пользователей Avito.ru.

Вирус маскируется под банковское Android-приложение Сбербанка

Владельцам Android-смартфонов угрожает новый троянец, который распространяется под видом официального мобильного приложения Сбербанка.

В Google Play — официальном магазине контента для Android-устройств — приложения-подделки найти нельзя.

Вместо этого вирусописатели создают сайты-обманки, размещая в поисковиках рекламные объявления, которые переадресовывают пользователей на сторонние источники. «Дело в том, что система Android позволяет пользователям устанавливать приложения не только из официальных магазинов, но и из других источников, этим и пользуются мошенники. Они создают приложения

HEUR: Trojan.AndroidOS — что это за вирус, как удалить

Иногда, при обычном использовании программ пользователь сталкивается с непредвиденными трудностями.

Семейство HEUR: Trojan – наиболее опасное из современных вирусов на Андроид, iOS и Windows, которое отличается расширенным функционалом, глубоким проникновением, а значит — увеличенным уровнем угрозы для пользователя.

AndroidOS обнаруженный Касперским Данные зловреды пробираются в системные файлы смартфона или PC, клонируясь с небывалой скоростью, также может маскироваться под обычные файлы, процессы и безобидные приложения.

Старый банковский троян для Android атакует клиентов Сбербанка

Компания сообщила о замеченной активности модификаций вируса под кодовым названием Android.BankBot.358.origin, который был обнаружен в конце 2015 года.

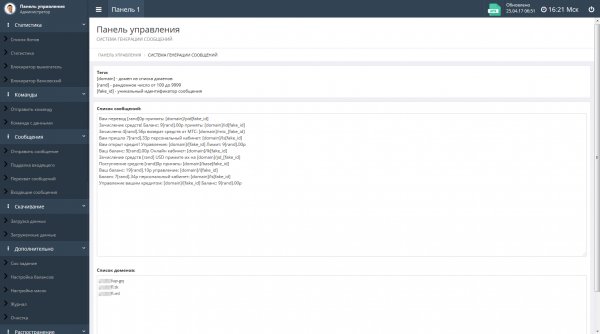

Панель администрирования трояном Схема распространения вируса не является какой-то особенной. Злоумышленники отправляют фейковые сообщения с фишинговыми ссылками от имени пользователей сервиса Avito.

На хакерской панели администрирования уже есть готовые шаблоны подобных сообщений.

Вирус сбербанк андроид как удалить

Вирус сбербанк онл@йн — атака хакеров на Android

Более 86 млн человек – примерно столько активных клиентов Сбербанка в России и почти все пользуются приложением сбербанк Владельцы Android — будьте осторожны!

Вирус в приложении Сбербанк Онлайн: что делать?

Вирусы и другое вредоносное ПО злоумышленники разрабатывают не только для компьютеров, но и для различных мобильных устройств.

Это неудивительно, ведь многие используют смартфоны и планшеты для управления деньгами. Для повышения безопасности в Сбербанк Онлайн был встроен собственный антивирус.

Это связано с популярностью ОС.Существует огромное количество разновидностей вредоносного ПО. Они отличаются различным механизмом действия и вредом, приносимым устройству или пользователю.Наиболее частые последствия заражения

Как удалить вирус сбербанк онлайн с телефона андроид

Возможно, оттого, что в нем поселилась вредоносная программа.

Сегодня количество вирусов и троянов для Андроид растет в геометрической прогрессии.

Почему? Да потому, что ушлые ребята-вирусописатели знают, что смартфоны и планшеты всё чаще используются нашими согражданами в качестве электронных кошельков, и делают всё, чтобы переместить средства со счетов владельцев в свой карман. Давайте поговорим о том, как понять, что мобильное устройство подхватило инфекцию, как удалить вирус с Андроида и обезопасить себя от повторных заражений. Гаджет включается дольше, чем обычно, тормозит или внезапно перезагружается.

В истории SMS и телефонных звонков есть исходящие сообщения и вызовы, которых вы не совершали.

Он успел заразить уже более 60 тысяч устройств и потенциально может причинить ущерб в размере десятков миллионов рублей.

Ссылка MMS21.MS (MMS21.MS/E9B) - ВРЕДОНОСНАЯ! Находится здесь: 104.27.167.242 (CLOUDFLARENET, 104.16.0.0 - 104.31.255.255).

Вредоносный файл (Android.BankBot.335.origin) СЕЙЧАС находится здесь: (ОСТОРОЖНО - ПРЯМАЯ ССЫЛКА НА ВИРУС - НЕ ПЕРЕХОДИТЬ - ОПАСНО. ) N9YHF7RIZYUGSGYEOC3NV7E7D.FLU.CC/CASH/DOWNLOAD2.PHP?, 78.46.211.158 (DE-HETZNER-20070416, 78.46.0.0 - 78.47.255.255). ПРЕСТУПНИКИ всё те-же, но ВИРУСНЫЙ САЙТ, и сам ВИРУС - постоянно меняются.

ЗЫ: не забываем блокировать ВРЕДОНОСНЫЕ сети CLOUDFLARENET, 104.16.0.0 - 104.31.255.255 , и DE-HETZNER-20070416, 78.46.0.0 - 78.47.255.255 - целиком, по указанным здесь начальному, и конечным адресам.

Ссылка MMS21.MS (MMS21.MS/HQX) - ВРЕДОНОСНАЯ! Находится здесь: 104.27.167.242 (CLOUDFLARENET, 104.16.0.0 - 104.31.255.255).

Вредоносный файл (Android.BankBot.335.origin) СЕЙЧАС находится здесь: (ОСТОРОЖНО - ПРЯМАЯ ССЫЛКА НА ВИРУС - НЕ ПЕРЕХОДИТЬ - ОПАСНО. ) IBU5LRQK975JG1TZ6B1TWZY1Y.FLU.CC/CASH/DOWNLOAD2.PHP (FLU.CC), 78.46.211.158 (DE-HETZNER-20070416, 78.46.0.0 - 78.47.255.255). ПРЕСТУПНИКИ всё те-же, но ВИРУСНЫЙ САЙТ, и сам ВИРУС - постоянно меняются.

ЗЫ: не забываем блокировать ВРЕДОНОСНЫЕ сети CLOUDFLARENET, 104.16.0.0 - 104.31.255.255 , и DE-HETZNER-20070416, 78.46.0.0 - 78.47.255.255 - целиком, по указанным здесь начальному, и конечным адресам.

bit.ly - это сервис сокрытия ссылок. Ни одному нормальному человеку не придет в голову ПРЯТАТЬ нормальную ссылку. Запомните эти две поганые ссылки: BIT.LY и GOO.GL, и НИКОГДА не переходите по ним, ни с чего - полезного там точно не будет!

Перейдя по этой ВРЕДОНОСНОЙ ссылке, вы получите ВИРУС:

ВРЕДОНОСНЫЙ сайт MMS62.ME зарегистрирован 14 февраля 2018 года на СКРЫТОЕ ЛИЦО регистратором NAMECHEAP.COM, и находится здесь: 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255)

Вредоносный файл "photo_(пять_произвольных_цифр)_img.apk" вшит в страницу (тип вируса: еще не определяется) СЕЙЧАС находится здесь (ОСТОРОЖНО - ПРЯМАЯ ССЫЛКА НА ВИРУС - НЕ ПЕРЕХОДИТЬ - ОПАСНО. ) : MMS62.ME/S1/D.PHP?H=22A6CDF198F39A7891FFCE8B7ABF23F7&T, 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255). ПРЕСТУПНИКИ всё те-же (более 600 ВИРУСНЫХ ссылок), но ВИРУСНЫЙ САЙТ, и сам ВИРУС - постоянно меняются.

Регистрант этого, и указанных ниже сайтов, ранее называл себя так: "pidor_vasiliy" (pidor_vasiliy@inbox.ru); Vasya Idinahui (ключевые слова для поиска сайтов зарегистрированных этим мошенником).

Также мошенники используют для своих сайтов украинские DNS, которые нелишне блокировать целиком: NAME.COM, FORNEX.COM, UADNS.COM.

Дополнительную информацию по указанным здесь сайтам - ищите по названию ВРЕДОНОСНОГО или МОШЕННИЧЕСКОГО сайта. Форма поиска справа.

bit.ly - это сервис сокрытия ссылок. Ни одному нормальному человеку не придет в голову ПРЯТАТЬ нормальную ссылку. Запомните эти две поганые ссылки: BIT.LY и GOO.GL, и НИКОГДА не переходите по ним, ни с чего - полезного там точно не будет!

Перейдя по этой ВРЕДОНОСНОЙ ссылке, вы получите ВИРУС:

ВРЕДОНОСНЫЙ сайт MMS62.ME зарегистрирован 14 февраля 2018 года на СКРЫТОЕ ЛИЦО регистратором NAMECHEAP.COM, и находится здесь: 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255)

Вредоносный файл "photo_(несколько_произвольных_цифр)_img.apk" вшит в страницу (тип вируса: еще не определяется) СЕЙЧАС находится здесь (ОСТОРОЖНО - ПРЯМАЯ ССЫЛКА НА ВИРУС - НЕ ПЕРЕХОДИТЬ - ОПАСНО. ) : MMS62.ME/S1/D.PHP?H=CCA316C4260BB5B82EE5F8A996C1FDF2&T, 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255). ПРЕСТУПНИКИ всё те-же (более 600 ВИРУСНЫХ ссылок), но ВИРУСНЫЙ САЙТ, и сам ВИРУС - постоянно меняются.

Регистрант этого, и указанных ниже сайтов, ранее называл себя так: "pidor_vasiliy" (pidor_vasiliy@inbox.ru); Vasya Idinahui (ключевые слова для поиска сайтов зарегистрированных этим мошенником).

Также мошенники используют для своих сайтов украинские DNS, которые нелишне блокировать целиком: NAME.COM, FORNEX.COM, UADNS.COM.

Дополнительную информацию по указанным здесь сайтам - ищите по названию ВРЕДОНОСНОГО или МОШЕННИЧЕСКОГО сайта. Форма поиска справа.

bit.ly - это сервис сокрытия ссылок. Ни одному нормальному человеку не придет в голову ПРЯТАТЬ нормальную ссылку. Запомните эти две поганые ссылки: BIT.LY и GOO.GL, и НИКОГДА не переходите по ним, ни с чего - полезного там точно не будет!

Перейдя по этой ВРЕДОНОСНОЙ ссылке, вы получите ВИРУС:

ВРЕДОНОСНЫЙ сайт PHOTO53.PRO (PHOTO53.PRO/BE?241C8) на который идет ПЕРЕНАПРАВЛЕНИЕ - присутствует в списке, ниже:

Регистрант этого, и указанных ниже сайтов, ранее называл себя так: "pidor_vasiliy" (pidor_vasiliy@inbox.ru); Vasya Idinahui (ключевые слова для поиска сайтов зарегистрированных этим мошенником).

Также мошенники используют для своих сайтов украинские DNS, которые нелишне блокировать целиком: NAME.COM, FORNEX.COM, UADNS.COM.

Дополнительную информацию по указанным здесь сайтам - ищите по названию ВРЕДОНОСНОГО или МОШЕННИЧЕСКОГО сайта. Форма поиска справа.

bit.ly - это сервис сокрытия ссылок. Ни одному нормальному человеку не придет в голову ПРЯТАТЬ нормальную ссылку. Запомните эти две поганые ссылки: BIT.LY и GOO.GL, и НИКОГДА не переходите по ним, ни с чего - полезного там точно не будет!

Перейдя по этой ВРЕДОНОСНОЙ ссылке, вы получите ВИРУС:

ВРЕДОНОСНЫЙ сайт SMS61.ME (SMS61.ME/S1/?F773) зарегистрирован 24 февраля 2018 года на СКРЫТОЕ ЛИЦО регистратором NAMECHEAP.COM, и находится здесь: 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255)

Вредоносный файл "photo_(несколько_произвольных_цифр)_img.apk" вшит в страницу (тип вируса: еще не определяется) СЕЙЧАС находится здесь (ОСТОРОЖНО - ПРЯМАЯ ССЫЛКА НА ВИРУС - НЕ ПЕРЕХОДИТЬ - ОПАСНО. ) : SMS61.ME/S1/D.PHP?H=D4BF6A496DC510E110E4A9B58BD87EAC&T, 195.22.126.82 (EURONET-ISP, 195.22.124.0 - 195.22.127.255). ПРЕСТУПНИКИ всё те-же (более 600 ВИРУСНЫХ ссылок), но ВИРУСНЫЙ САЙТ, и сам ВИРУС - постоянно меняются.

Также мошенники используют для своих сайтов украинские DNS, которые нелишне блокировать целиком: NAME.COM, FORNEX.COM, UADNS.COM.

Дополнительную информацию по указанным здесь сайтам - ищите по названию ВРЕДОНОСНОГО или МОШЕННИЧЕСКОГО сайта. Форма поиска справа.

Читайте также: