Vbs вирус что это такое

что за код подскажите )

вроде какой то вирус никак не удаляется

все файлы и папки становятся ярлыками

попробовала удалить с cmd не получается

антивирус беспомощен не видит

Архив FUST, формат папок VBS

Добрый день! На работе на флеш карту подхватил вирус который все папки перевел в формат vbs и.

вирус vbs

Доьрого времени суток. Недавно обнаружил виру с на пк. Он всемфайлы,которые загружаю на флешку.

Вирус vbs.worm.37

Заражен телефон. При подключении к компьютеру 2 съемных носителя - внутренняя память и внешняя sd.

Вирус VBS:Malware-gen

Здравствуйте. Со вчерашнего дня стало регулярно выскакивать предупреждение от Аваста. Скрин.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их -

это может повредить вашей системе. Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

____________________________________________

2. После перезагрузки, выполните такой скрипт:

3. Повторите логи AVZ (стандартный скрипт 2) и RSIT.

Добавлено через 1 час 9 минут

4. Содержимое любого файла вида C:\Windows\system32\netcfg-. txt покажите

Sandor, я отправила карантин по указанному адресу , но незнаю как отсюда удалить

новые логи сейчас сделаю (еще раз ) и выложу

| 09.10.2013, 23:06 | ||||||||||||

| 09.10.2013, 23:06 | ||||||||||||

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. вирус Win32: RmnDrp и VBS: Агент-КЗ [Trj] Удалить вирус VBS.Worm.37 с флешки и ноутбука Вирус создает на флешках файлы с названиями папок и расширением .vbs VBS:Malware-gen это имя, которым Аваст, AVG и другие антивирусы называют признаки заражения компьютера ранее неизвестной вредоносной программой или трояном. Эти зловреды обычно поражают установленные веб-браузеры и могут изменять их настройки и ярлыки. Подобные вирусы чаще всего проникают на компьютер в составе бесплатных программ или при скачивании и запуске поддельных обновлений Флеш плеера или Java. Сразу после запуска, VBS:Malware-gen вирус добавляет себя в автозагрузку, чтобы запускаться при каждом включении компьютера автоматически. Все время, пока этот вирус активен, он может показывать большое количество рекламы в браузерах, изменять настройки всех установленных в системе веб-браузеров и таким образом перенаправлять пользователя на разные рекламные или вводящие в заблуждение веб сайты. Если вы заметили, что ваш антивирус стал обнаруживать VBS:Malware-gen вирус, то не нужно ждать, нужно как можно быстрее выполнить инструкцию, которая приведена ниже. Часто встречающиеся симптомы заражения VBS:Malware-gen вирусомКак удалить VBS:Malware-gen (пошаговая инструкция)AdwCleaner это небольшая программа, которая не требует установки на компьютер и создана специально для того, чтобы находить и удалять рекламные и потенциально ненужные программы. Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно. Скачайте программу AdwCleaner кликнув по следующей ссылке.

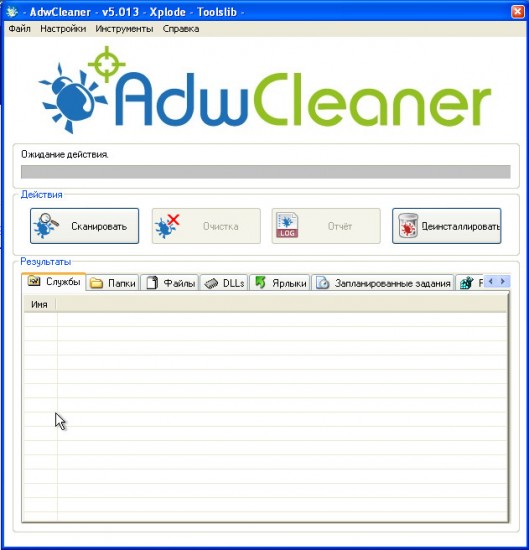

После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

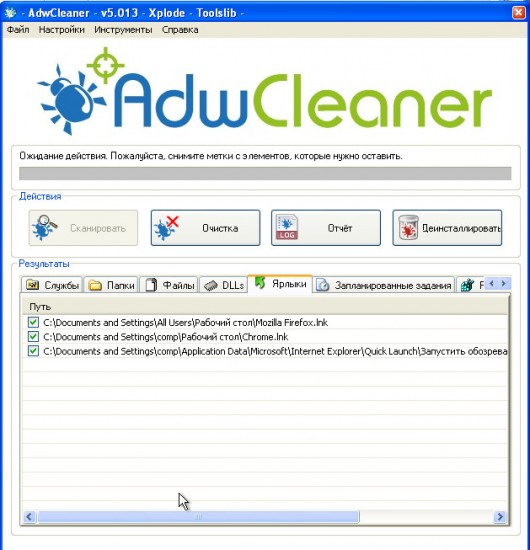

Кликните по кнопке Сканировать. Программа начнёт проверять ваш компьютер. Когда проверка будет завершена, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступ к лечению вашего компьютера и удалит все найденные компоненты зловредов. По-окончании лечения, перезагрузите свой компьютер. Malwarebytes Anti-malware это широко известная программа, созданная для борьбы с разнообразными рекламными и вредоносными программами. Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно. Скачайте программу Malwarebytes Anti-malware используя следующую ссылку. Когда программа загрузится, запустите её. Перед вами откроется окно Мастера установки программы. Следуйте его указаниям.

Когда инсталляция будет завершена, вы увидите главное окно программы.

Автоматически запуститься процедура обновления программы. Когда она будет завершена, кликните по кнопке Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда проверка компьютера закончится, Malwarebytes Anti-malware покажет вам список найденных частей вредоносных и рекламных программ, включая компоненты VBS:Malware-gen вируса.

Для продолжения лечения и удаления зловредов вам достаточно нажать кнопку Удалить выбранное. Этим вы запустите процедуру удаления рекламных и вредоносных программ. Скачайте программу используя следующую ссылку.

После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие VBS:Malware-gen вируса.

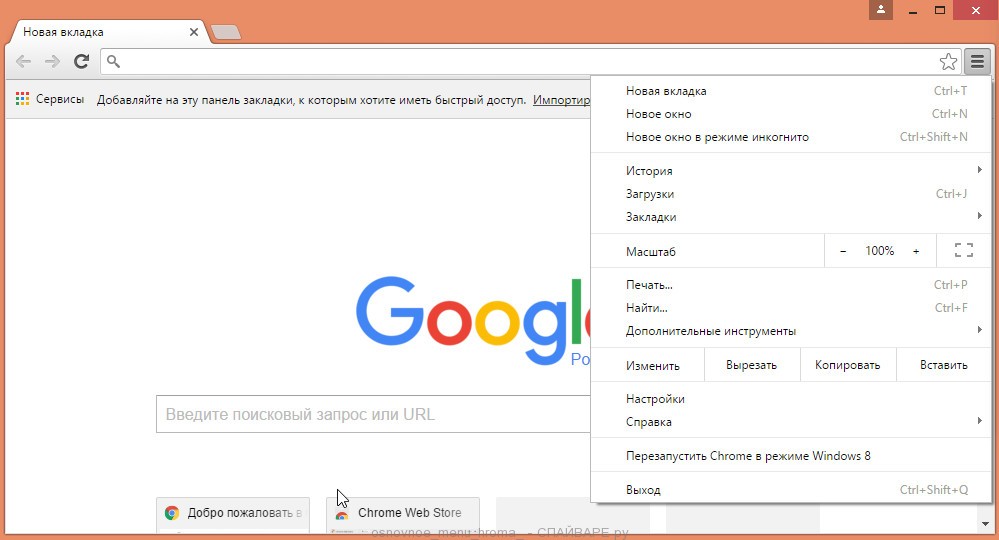

Дождитесь окончания этого процесса и удалите найденных зловредов. ChromeОткройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). Появится меню как на нижеследующей картинке.

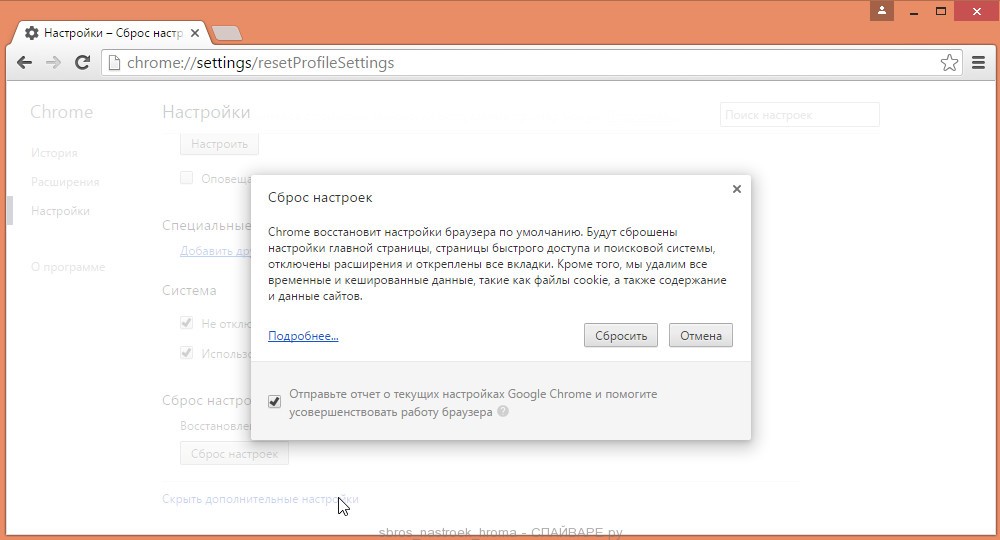

Выберите пункт Настройки. Открывшуюся страницу прокрутите вниз и найдите ссылку Показать дополнительные настройки. Кликните по ней. Ниже откроется список дополнительных настроек. Тут вам нужно найти кнопку Сброс настроек и кликнуть по ней. Гугл Хром попросит вас подтвердить свои действия.

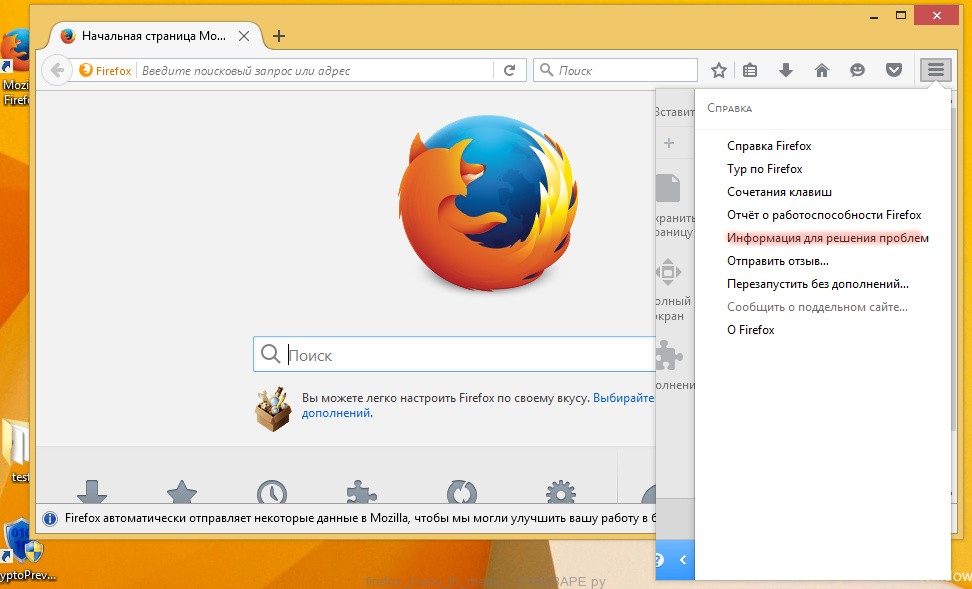

Нажмите кнопку Сбросить. После этого, настройки браузера будут сброшены к первоначальным и восстановится ваша домашняя страница и поисковик. FirefoxОткройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). В появившемся меню кликните по иконке в виде знака вопроса (

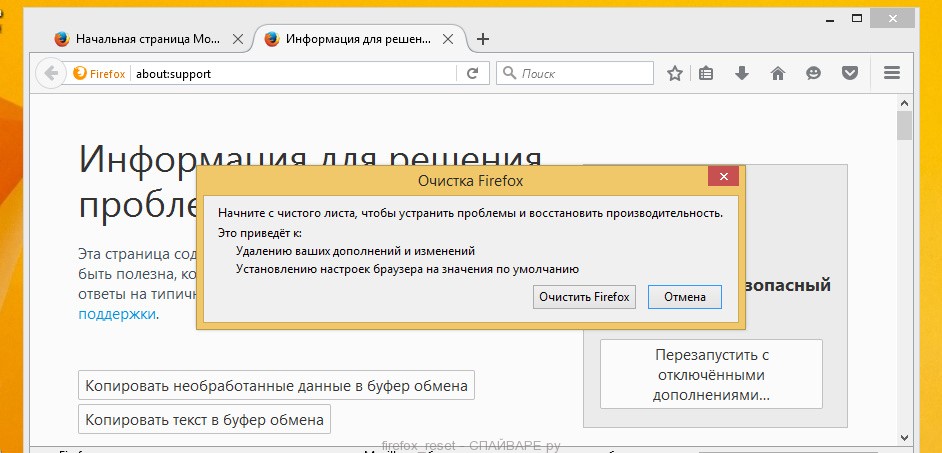

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

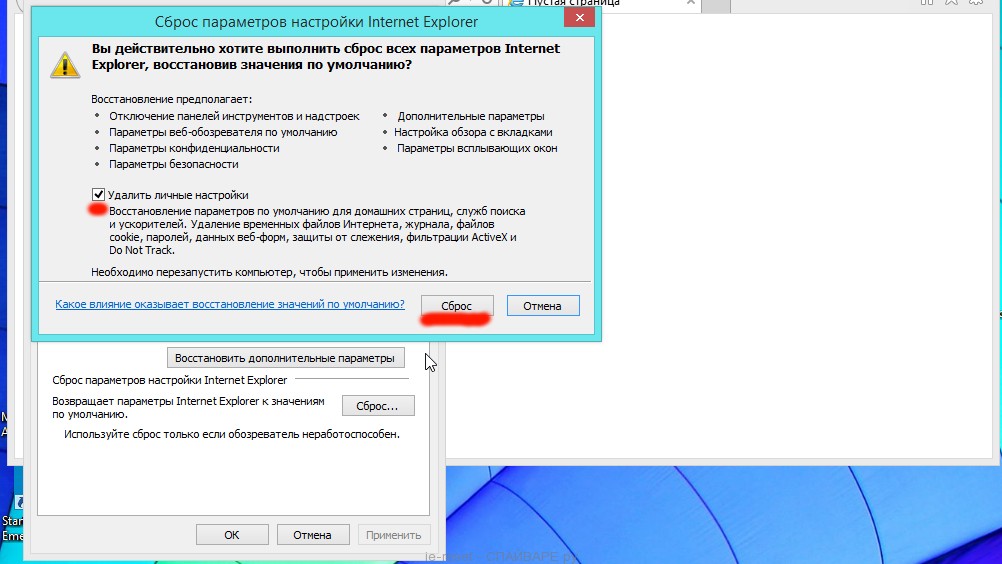

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы сможете восстановить вашу домашнюю страницу и поисковую машину. Откройте главное браузера, кликнув по кнопке в виде шестерёнки ( ). В появившемся меню выберите пункт Свойства браузера.

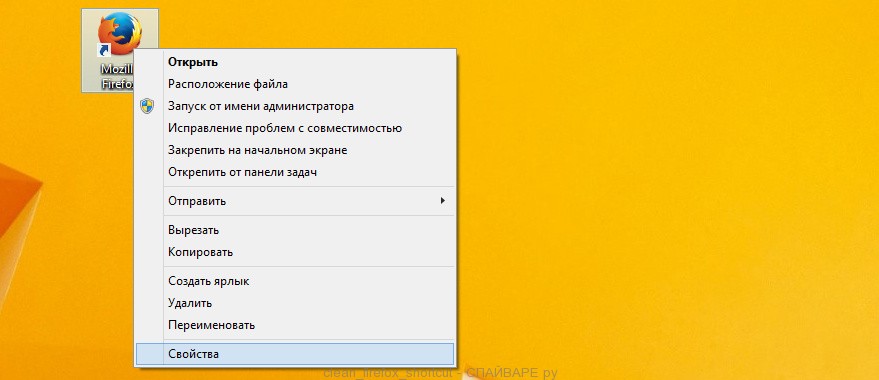

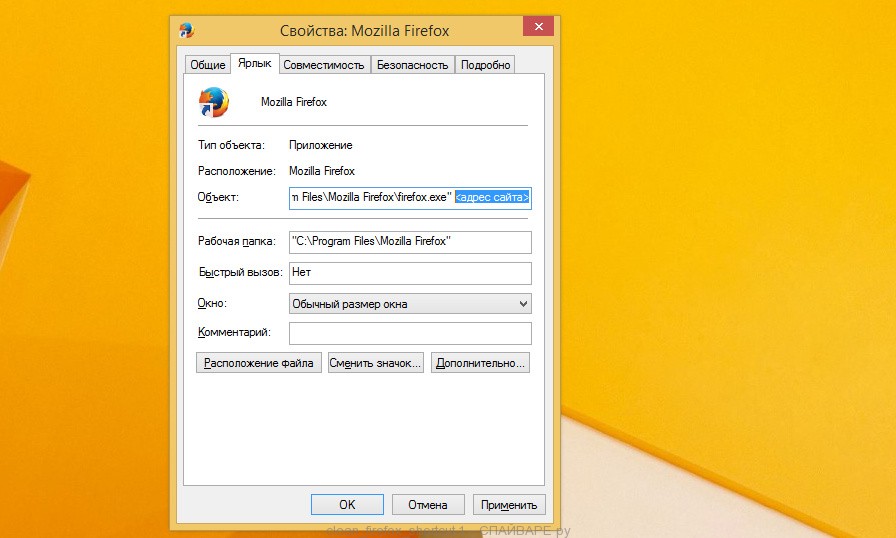

Когда процесс сброса настроек завершиться, нажмите кнопку Закрыть. Чтобы изменения вступили в силу вам нужно перезагрузить компьютер. Таким образом вы сможете избавиться от использования рекламного сайта в качестве вашей домашней страницы и поисковика. При проникновении на компьютер VBS:Malware-gen может изменить не только настройки ваших браузеров, но и их ярлыки. Благодаря чему, при каждом запуске браузера будет открываться рекламный сайт. Для очистки ярлыка браузера, кликните по нему правой клавишей и выберите пункт Свойства.

На вкладке Ярлык найдите поле Объект. Щелкните внутри него левой клавишей мыши, появится вертикальная линия — указатель курсора, клавишами перемещения курсора (стрелка -> на клавиатуре) переместите его максимально вправо. Вы увидите там добавлен текст, его и нужно удалить.

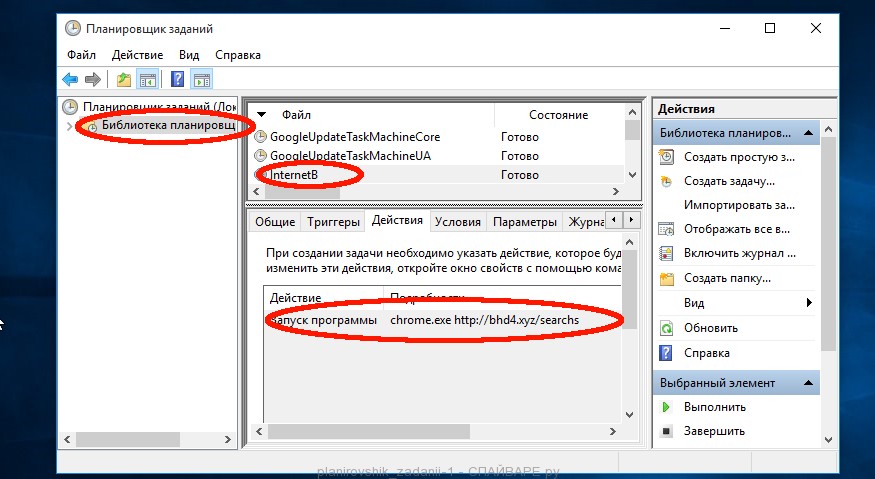

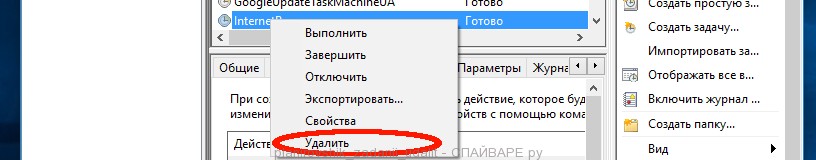

Удалив этот текст нажмите кнопку OK. Таким образом очистите ярлыки всех ваших браузеров, так как все они могут быть заражены. Мы рекомендуем, на последнем этапе очистки компьютера, проверить Библиотеку планировщика заданий и удалить все задания, которые были созданы вредоносными программами, так как именно они могут являться причиной автоматического открытия рекламного сайта при включении компьютера или через равные промежутки времени.

Определившись с заданием, которое нужно удалить, кликните по нему правой клавишей мыши и выберите пункт Удалить. Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданого рекламным вирусом показан на рисунке ниже.

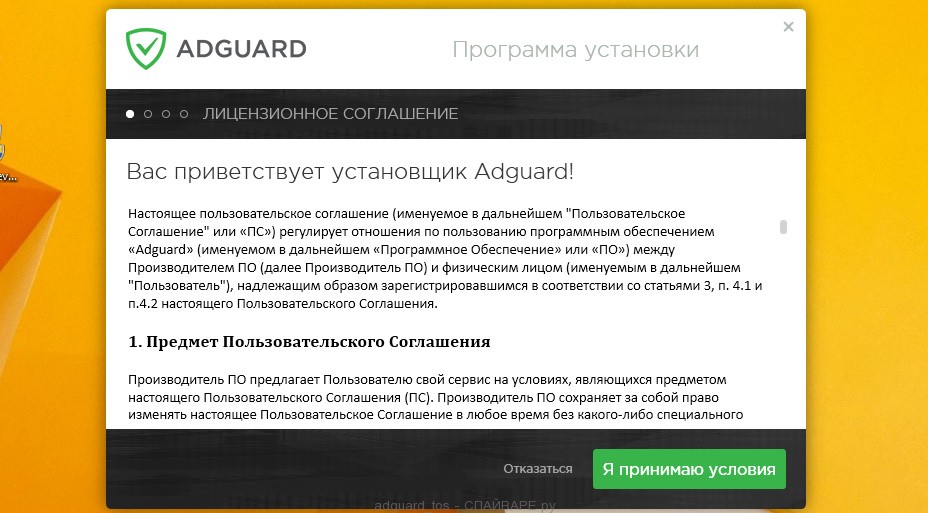

Удалив все задания, закройте окно Планировщика заданий. Чтобы повысить защиту своего компьютера, кроме антивирусной и антиспайварной программы, нужно использовать приложение блокирующее доступ к разннобразным опасным и вводящим в заблуждение веб-сайтам. Кроме этого, такое приложение может блокировать показ навязчивой рекламы, что так же приведёт к ускорению загрузки веб-сайтов и уменьшению потребления веб траффика. Скачайте программу AdGuard используя следующую ссылку.

После окончания загрузки запустите скачанный файл. Перед вами откроется окно Мастера установки программы.

Кликните по кнопке Я принимаю условия и и следуйте указаниям программы. После окончания установки вы увидите окно, как показано на рисунке ниже.

Вы можете нажать Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями программы AdGuard и внести изменения в настройки, принятые по-умолчанию. В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом запуске компьютера AdGuard будет стартовать автоматически и блокировать всплывающую рекламу,а так же другие вредоносные или вводящие в заблуждения веб странички. Для ознакомления со всеми возможностями программы или чтобы изменить её настройки вам достаточно дважды кликнуть по иконке AdGuard, которая находиться на вашем рабочем столе. Выполнив эту инструкцию, VBS:Malware-gen будет удален. Восстановятся нормальные настройки вашего компьютера. К сожалению, авторы подобных приложений постоянно их обновляют, затрудняя лечение компьютера. Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией вредоносной программы и тогда лучший вариант — обратиться на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом. Оставить комментарий Отменить ввод комментарияДобро пожаловатьНа нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны. VBS:Malware-gen это вирус который способен изменять системные настройки для вредоносных целей

VBS: Malware-gen — это общее имя, используемое для различных троянских коней. Угроза может варьироваться от показа безобидной рекламы до прямой кражи данных, удаленного доступа к компьютеру и других злонамеренных действий. Кроме того, вредоносное ПО может служить бэкдором для других вредоносных программ, таких как самораспространяющиеся черви. VBS:Malware-gen троян обычно входит в компьютеры без уведомления пользователей, и хакеры используют такие методы распространения, как наборы эксплойтов, слабые пароли, открытые RDP, электронные письма со спамом и другие приемы, часто включая методы социальной инженерии. Хотя большинство обнаружений антивирусными механизмами являются законными, пользователи сообщают, что некоторые антивирусные инструменты обнаруживают обычные системные файлы как ложные срабатывания.

Поскольку VBS:Malware-gen представляет собой множество различных компьютерных вирусов, трудно говорить о его особенностях. Тем не менее, мы попытаемся описать типичное поведение троянского коня, которое поможет вам обнаружить и удалить VBS: Malware-gen с вашей машины. Как только VBS:Malware-gen входит в целевой компьютер, он выполняет ряд изменений, которые могут варьироваться от:

Вредоносные программы выполняют эти изменения для достижения поставленной цели: кражи данных, превращения компьютер в спам-компьютер, перенаправления на спонсируемые веб-сайты и т.п. Мошенники, стоящие за вредоносными программами, всегда стремятся к личной выгоде, и им все равно, через что должен пройти пользователь. VBS:Malware-gen может инициировать постоянную потерю данных, если он впустит вирус-вымогателя. Кроме того, украденные личные данные, такие как банковские реквизиты и другие учетные данные, могут быть проданы на черном рынке с целью получения прибыли. Само собой разумеется, что наличие VBS:Malware-gen может поставить под угрозу вашу безопасность в интернете, а также безопасность компьютера. К сожалению, троянские кони редко вызывают какие-либо симптомы. Это усложняет процедуру удаления VBS:Malware-gen, особенно для тех, кто не использует комплексное программное обеспечение безопасности. Таким образом, эксперты настоятельно рекомендуют загрузить и установить антивирусное программное обеспечение, такое как Reimage Reimage Cleaner Intego или SpyHunter 5 Combo Cleaner , которое предотвратит проникновение большинства вредоносных приложений на ПК. Как мы уже упоминали, форумы по программному обеспечению безопасности заполнены сообщениями о том, что антивирусные движки распознают несколько законных процессов как VBS:Malware-gen. В таком случае это ложное срабатывание и его следует игнорировать. Если пользователи продолжат удаление определенного файла, они могут повредить систему или помешать ее правильной работе.

Троянов нужно избегать любой ценойХотя ни один из методов не защитит вашу машину от заражения полностью, есть несколько способов повысить ее безопасность и снизить вероятность проникновения вируса. Если вы думаете, что у вас иммунитет к инфекциям, вы ошибаетесь, и даже те, кто никогда не подвергался воздействию вредоносных программ, все-равно сталкиваются с ними впервые в какой-то момент. Таким образом, мы предлагаем вам следовать этим советам по безопасности:

Удалите VBS:Malware-gen вирус, используя надежное программное обеспечениеТроянская инфекция представляет собой серьезный риск, и о ней следует позаботиться как можно скорее. Конечно, чтобы удалить VBS:Malware-gen вирус, вам придется использовать надежное программное обеспечение безопасности. Мы предлагаем вам загрузить и установить такие инструменты, как Reimage Reimage Cleaner Intego , SpyHunter 5 Combo Cleaner или Malwarebytes и запустить полное сканирование системы. Помните, что некоторые вредоносные программы могут помешать правильной работе ПО. В этом случае перезагрузите компьютер и войдите в безопасный режим с сетевым подключением — он временно отключит вирус. Даже не пытайтесь выполнять ручное удаление VBS:Malware-gen. Вредоносное программное обеспечение встроено глубоко в систему, и для обычного пользователя восстановление компьютера в прежнее состояние является задачей, невозможной. Поэтому просто доверьтесь эту работу программному обеспечению безопасности. Апплет - дополнительная скрипт-программа, использующая т.н. "активные системные сценарии". Обычно написана на VBS или JV (Java Script). Такие программы используются для спец. вставок при оформлении Интернет-страниц (например, движущиеся картинки, страничка со звуковым оформлением и т.п.). Проводник - так далее по тексту я буду называть Проводник "Explorer" Windows, который используется большинством пользователей для работы с файлами и папками. Корень диска/папки - для диска: все файлы в основании диска, исключая все находящиеся на нем папки со всем их содержимым; для папки: все файлы непосредственно в папке, исключая все находящиеся в ней подкаталоги со всем их содержимым. 1. Описание некоторых особенностей Windows-систем для разъяснения принципа действия вируса. dropper-код - используется для вызова системной поддержки для языка VBS, а также расшифровщика основного кода вируса; main-код - основная программа вируса, управляющая всеми процессами последнего, а также инсталлируемая в систему в качестве служебного скрипт-приложения. Первоисточником вируса являются зараженные Интернет-страницы. При запуске зараженного HTM- или HTML-файла вирус записывает на диск свои компоненты: - в системной поддиректории WINDOWS\SYSTEM (в Windows 9X/ME) или WINDOWS\SYSTEM32 (в Windows 2K/2K Server/XP) файл Kernel.dll размером 11160 байт, которому присваивает атрибут "Архивный" ("archive"); - в скрытой системной поддиректории WINDOWS\WEB файл kjwall.gif размером 23142 байта, которому присваивает атрибуты "Архивный" и "Скрытый" ("archive" и "hidden"); - в системной поддиректории WINDOWS\SYSTEM32 (в Windows 9X/ME) или WINDOWS\SYSTEM (в Windows 2K/2K Server/XP) файл kjwall.gif размером 266 байт , которому присваивает атрибут "Скрытый" ("hidden"). Название 1-го файла - Kernel.dll, автор вируса, очевидно, специально выбрал сходным с названием основного компонента ядра всех ОС Windows - файлом Kernel32.dll, чтобы не привлекать к нему (своему компоненту) особого внимания и сбить пользователя с толку. Данный компонент вируса является программой, управляющей всеми процессами последнего. Запускается при каждом старте системы при помощи созданного вирусом ключа под именем "Kernel32" в разделе автозапуска системного реестра: для Windows 9X/ME: для Windows 2K/2K Server/XP: , где %windir% - имя каталога, в который установлена ОС Windows. PersistMoniker=file://Folder.htt . \All Users\Главное меню\Программы\Автозагрузка\ , местоположение которого зависит от версии ОС Windows, под видом системных файлов desktop.ini и folder.htt соответственно, а также создает дополнительный пункт в разделе "Автозагрузка" системы под именем "Desktop" в виде активной ссылки . \All Users\Главное меню\Программы\Автозагрузка\desktop.ini - в поддиректории временных файлов создается TMP-файл: для Windows 9X/ME: для Windows 2K/2K Server/XP: Documents and Settings\%user%\Local Settings\TEMP\Klr*.TMP , где "*" в имени данного файла - 3-4 символа, которые выбираются случайным образом из заглавных букв латинского алфавита, а также цифр от 0 до 9 (например, KlrA3B7.TMP). - создает следующий файл без расширения: Program Files\Common Files\Microsoft Shared\Stationery , которому присваивает атрибуты "Скрытый" и "Системный" ("hidden" и "system"). В этот файл вирус записывает содержимое, полностью совпадающее с инфицированным файлом шаблона гипертекста folder.htt. Размер данного файла 23142 байта. 1. вирус ищет скрытые системные каталоги RECYCLED ("Корзина") на всех логических дисках машины и заражает их корень; 2. также ищет на каждом логическом диске каталог, идущий 1-м по латинскому алфавиту, и заражает его корень; потом ищет в этом каталоге тот, который идет последним по латинскому алфавиту, и заражает его корень, после чего ищет в этом каталоге 2 других, идущих первыми по латинскому алфавиту, и заражает последние вместе со всеми вложенными в них подкаталогами и файлами до самого нижнего уровня включительно. Далее каталоги заражаются только по мере обращения к ним через Проводник. - открытие папок через Проводник; - открытие уже зараженных файлов. Общий принцип запуска инфицированного вирусом файла схематически выглядит следующим образом: - для копирования и просмотра файлов/папок используются редакторы-менеджеры Windows Commander или FAR Manager; - при копировании файлов/папок с носителей на машину через Проводник запись на последние блокирована специальным джампером, находящимся на корпусе носителей. Каждый зараженный носитель является потенциальным источником заражения др. компьютеров, т.к. примерно 90% юзеров пользуются Проводником и при этом минимум половина из них не пользуется антивирусными программами. К тому же практически никто из пользователей не подключает в настройках вида папок системы опцию показа скрытых каталогов и файлов при работе с Проводником, так что заметить появление на носителе подозрительных файлов desktop.ini и folder.htt при просмотре его содержимого не представляется возможным. Размножение через CD-диски. Если на зараженной машине записываются CD-диски, то они также становятся потенциальным источником заражения др. компьютеров, поскольку содержат инфицированные каталоги и файлы. Впоследствии такие диски, если это тип "CD-R" (диски одноразовой записи), подлежат уничтожению. Размножение через локальную (офисную) сеть. Заражение происходит при обращении зараженной машины к общим папкам на др. компьютерах локальной сети через Проводник в том случае, если диски последних, к которым обращается зараженная машина, открыты для записи данных на них. Антивирус Kaspersky AntiVirus: Антивирус Trend PC-cillin: Антивирус BitDefender Professional: Антивирус DrWeb: Антивирусы Kaspersky AntiVirus и DrWeb не могут удалить dropper-код, повторно прописавшийся в некорректно зараженных файлах, выдавая сообщение, что лечение таких файлов невозможно. Поэтому дочистить эти файлы от остатков вредоносного кода можно пальчиками, просмотрев визуально их (файлов) последние строки. 1. Закройте все приложения, с которыми Вы работаете. 2. Наведите курсор мышки на Рабочий стол и нажмите 1 раз ее правую клавишу. 3. Выберите последовательно опции Свойства и Эффекты, после чего уберите "птичку" с опции Скрывать значки, если рабочий стол представлен как страница Web, а затем поочередно нажмите опции Применить и ОК. Благодаря этому будет восстановлен нормальный вид Рабочего стола (фон и картинку выберите самостоятельно). 4. Для того, чтобы при дальнейшей работе с Проводником пользователи могли видеть скрытые папки и файлы, воспользуйтесь утилитой из набора спец. ПО от VirusHunter'а, который можно скачать здесь . Перед использованием утилиты настоятельно рекомендую прочитать прилагаемое к набору руководство пользователя. 5. Теперь наведите курсор на Рабочий стол, однако в стороне от находящихся на нем иконок, после чего нажмите клавишу F3 - появится меню поиска файлов. 6. В строках меню введите: - в строке Имя: folder.htt - в строке Где искать: выберите Локальные жесткие диски (C:, D:, . ) , после чего нажмите опцию Найти. 7. Все высвеченные в окне поиска файлы выделите при помощи комбинации двух клавиш Shift+PageUp (при движении по списку файлов снизу-вверх) и удалите их при помощи др. комбинации двух клавиш - Shift+Del ( полное удаление файлов, минуя "Корзину"). 8. Аналогично можете выявить и удалить из машины файлы desktop.ini, однако НЕ рекомендую удалять те из них, которые находятся: - в системной директории WINDOWS и ее подкаталогах; , т.к. удаление последних может негативно повлиять на работоспособность системы. Таким образом Вы избавитесь от файлового мусора, сотворенного вирусом, а заодно и устраните побочный эффект, оставшийся после лечения системы антивирусами Kaspersky AntiVirus и DrWeb. Для обнаружения в будущем как известных, так и еще неизвестных вариантов скрипт-троянцев, позволяющих автоматически запускать вредоносный код при обращении Проводника к основному разделу жесткого диска компьютера, Вы можете воспользоваться утилитой №9 из набора VirusHunter'а - STSS (Stealth Trojan Script Searcher). Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции

| ||||||||||||