Vbs dropper что за вирус

Что такое VBS: Dropper-CE?

VBS: Dropper-CE обычно создается не для того, чтобы скомпрометировать один компьютер, а для заражения миллионов устройств. Бот-пастухи часто используют VBS: Dropper-CE на компьютерах через вирус троянского коня. Стратегия обычно требует, чтобы пользователи заражали свои собственные системы, открывая вложения электронной почты, нажимая на вредоносные всплывающие окна или загружая опасное программное обеспечение с веб-сайта. После того, как устройства заражены, VBS: Dropper-CE может свободно получать доступ и изменять личную информацию, атаковать другие компьютеры и совершать другие преступления.

Более сложные VBS: Dropper-CE может даже распространять, находить и автоматически заражать устройства. Эти автономные роботы выполняют задачи поиска и заражения и постоянно ищут в Интернете уязвимые устройства, подключенные к Интернету, без обновления операционной системы или антивирусного программного обеспечения.

VBS: Dropper-CE трудно обнаружить. Он потребляет мало вычислительной мощности, чтобы не мешать нормальным функциям устройства и предупреждать пользователя. Более продвинутые VBS: Dropper-CE даже предназначены для обновления их поведения, чтобы предотвратить их обнаружение программным обеспечением для кибербезопасности. Пользователи не знают, что подключенное устройство контролируется злоумышленниками. Хуже того, дизайн VBS: Dropper-CE постоянно развивается, что затрудняет поиск новых версий.

VBS: Dropper-CE требует времени для роста. Многие из них будут спать на устройствах, ожидая, когда бот-мастер попросит их принять меры в случае атаки DDoS или распространения спама.

VBS: Dropper-CE Подробности

- Имя бота: VBS: капельница-CE

- Уровень риска: средний

- Дата обнаружения: 21/08/2013

- Длина файла: неизвестный

- Подтип: Drp

- Категория: Боты

Что такое боты?

Боты (сокращение от роботов) также известны как пауки, сканеры и веб-роботы. Хотя они могут использоваться для повторяющихся задач, таких как индексация поисковой системы, они часто представляют собой вредоносные программы. Вредоносное ПО используется для получения полного контроля над компьютером.

- Собирать пароли

- Запомните нажатия клавиш на клавиатуре

- Получение финансовой информации

- Переслать спам

- Захват и анализ упаковки

- Запустить DoS-атаки

- Откройте задние двери зараженного компьютера.

- Используйте бэкдоры, открытые вирусами и червями.

Как VBS: Dropper-CE попал на мой компьютер?

Как и другие вредоносные программы, боты часто случайно загружаются на компьютер по электронной почте, фишинговые сообщения, в которых просят получателя нажать на ссылку, или сообщения в социальных сетях, которые пытаются заставить вас загрузить изображение или перейти по ссылке.

Передовые вредоносные программы обычно достигают компьютера или сети через следующие каналы распространения:

- Нежелательная загрузка программного обеспечения из Интернета

- Незапрошенные электронные письма - нежелательные вложения или ссылки, встроенные в электронное письмо

- Физические носители - встроенные или съемные носители, такие как USB-накопители

- Самораспространение - способность вредоносных программ перемещаться с одного компьютера на другой или из одной сети в другую и таким образом распространяться.

Симптомы VBS: капельница-CE?

Основными симптомами инфекции VBS: Dropper-CE являются:

- Компьютер ведет себя странно

- Медленный старт, остановка и производительность

- Чрезмерное использование ЦП

- Ярлыки для файлов и папок отображаются.

- Изменить настройки по умолчанию поисковой системы вашего браузера и домашней страницы

- Нежелательные письма, которые постоянно появляются в вашем почтовом ящике.

- Спам по электронной почте отправлено из вашего почтового ящика без вашего ведома.

- Новые программы и файлы добавляются автоматически.

- В ваших браузерах появляются неожиданные всплывающие окна.

- Настройки антивируса и брандмауэра автоматически изменяются.

Как удалить VBS: Dropper-CE с вашего компьютера?

Если вы подозреваете инфекцию, предпримите следующие шаги, чтобы выяснить, что происходит:

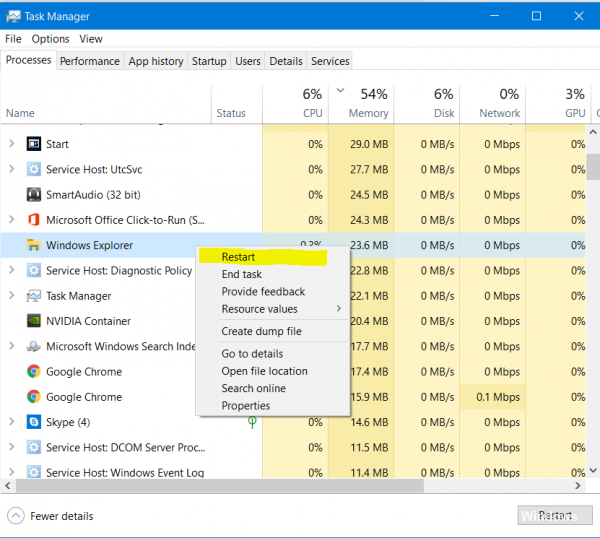

Используйте диспетчер задач Windows или, вернее, Sysinternal Process Explorer, чтобы искать приложения, которые, кажется, не принадлежат или, кажется, потребляют большое количество системных ресурсов. Скорее всего, вы не найдете бота напрямую таким образом, но информация, которую ваша система предоставляет вам, может помочь вам двигаться в правильном направлении.

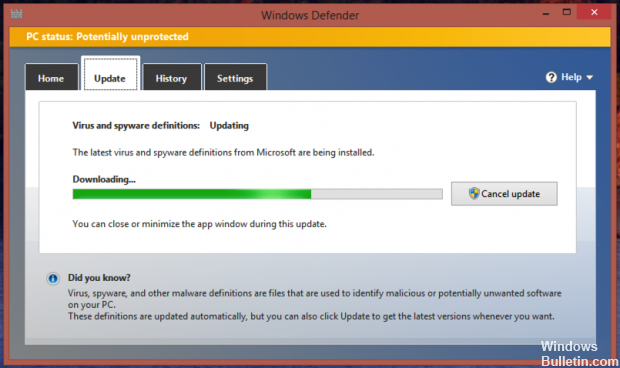

Ваш следующий шаг (настолько очевидный, насколько это может показаться) - убедиться, что вы проверили свою систему с использованием новейших сигнатур антивируса. Я также настоятельно рекомендую использовать инструменты Anti-Rootkit. Опять же, это не гарантированное решение, но вы все равно должны это сделать. Если на этом этапе вы обнаружите бота или вредоносное ПО, вы сможете удалить код с помощью соответствующего инструмента. Однако, как и в случае с руткитами, единственный важный способ удаления бота из вашей системы - это сохранить, переформатировать и перезагрузить его.

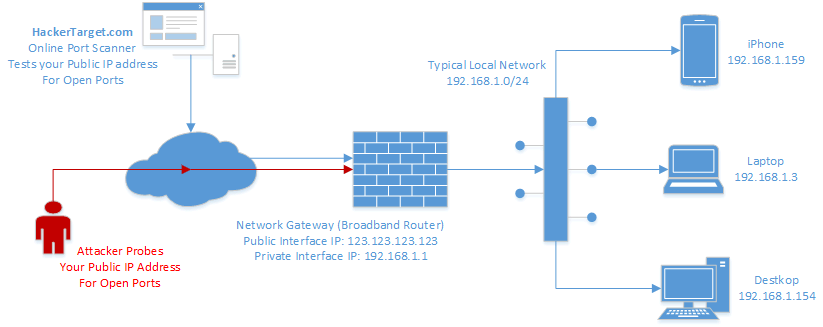

Затем просканируйте свои системы на наличие открытых портов и уязвимостей. Вы можете убить двух зайцев одним выстрелом, используя сканер уязвимостей, который показывает, какие порты открыты и какие существуют уязвимости. Кроме того, вы можете использовать сканер уязвимостей в качестве превентивной и превентивной меры во время текущих проверок безопасности. Не забудьте проверить все ваши системы - серверы, рабочие станции и т. Д. - на наличие вирусов. Любой хост Windows является честной игрой для заражения ботом.

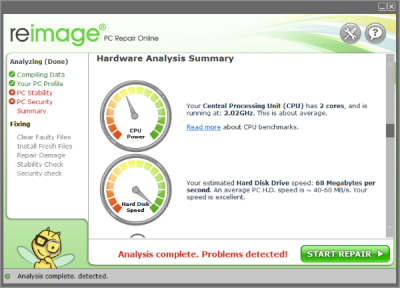

Как исправить и удалить VBS: Dropper-CE

Вы можете скачать этот инструмент с официальной страницы загрузки. Установка довольно обычная и простая. После установки вам нужно будет запустить его. Инструмент автоматически анализирует ваш компьютер и отображает ошибки, вирусы, вредоносное ПО и соответствующие проблемы, которые необходимо исправить. Полный анализ занимает немного больше времени, но обеспечивает полный охват и безопасность. Результаты анализа очень подробны, и вы можете определить, какая часть вашего компьютера замедляется.

Вот области или вещи, которые диагностируются во время процесса:

- Конфигурация системы и оборудования

- Стабильность ПК

- Компьютерная безопасность

- регистр анализа

- Сканирование временных папок

Вывод

Единственный способ избежать вредоносных роботов - не нажимать на ссылки из источников, которым вы не полностью доверяете. Это включает в себя загрузки по электронной почте или ссылки, предоставленные по электронной почте или в социальных сетях.

Убедитесь, что ваша система всегда обновлена и что ваша антивирусная программа работает, чтобы предоставить вам, вашей семье и друзьям дополнительную защиту.

VBS:Malware-gen это имя, которым Аваст, AVG и другие антивирусы называют признаки заражения компьютера ранее неизвестной вредоносной программой или трояном. Эти зловреды обычно поражают установленные веб-браузеры и могут изменять их настройки и ярлыки. Подобные вирусы чаще всего проникают на компьютер в составе бесплатных программ или при скачивании и запуске поддельных обновлений Флеш плеера или Java. Сразу после запуска, VBS:Malware-gen вирус добавляет себя в автозагрузку, чтобы запускаться при каждом включении компьютера автоматически. Все время, пока этот вирус активен, он может показывать большое количество рекламы в браузерах, изменять настройки всех установленных в системе веб-браузеров и таким образом перенаправлять пользователя на разные рекламные или вводящие в заблуждение веб сайты.

Если вы заметили, что ваш антивирус стал обнаруживать VBS:Malware-gen вирус, то не нужно ждать, нужно как можно быстрее выполнить инструкцию, которая приведена ниже.

Часто встречающиеся симптомы заражения VBS:Malware-gen вирусом

Как удалить VBS:Malware-gen (пошаговая инструкция)

AdwCleaner это небольшая программа, которая не требует установки на компьютер и создана специально для того, чтобы находить и удалять рекламные и потенциально ненужные программы. Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу AdwCleaner кликнув по следующей ссылке.

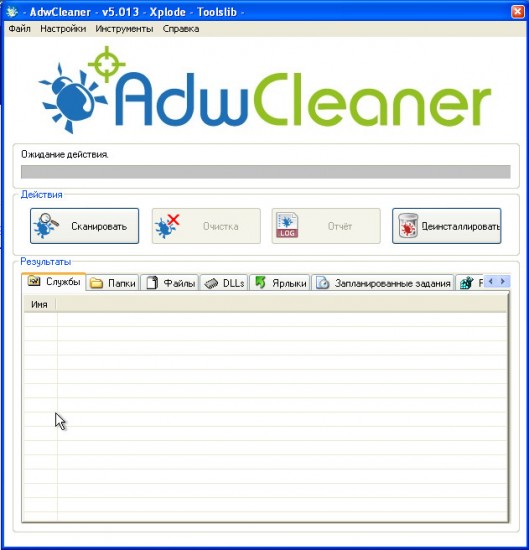

После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

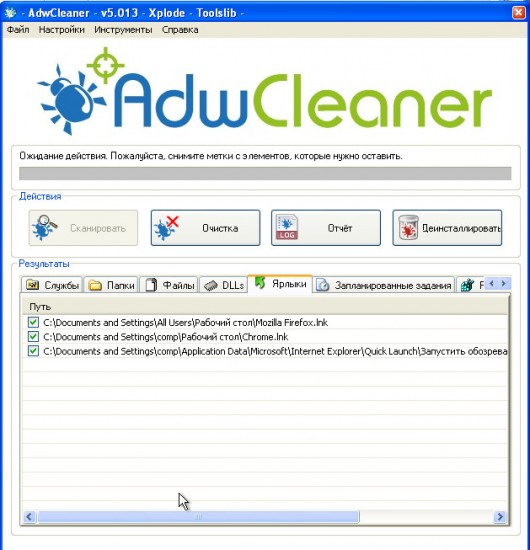

Кликните по кнопке Сканировать. Программа начнёт проверять ваш компьютер. Когда проверка будет завершена, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступ к лечению вашего компьютера и удалит все найденные компоненты зловредов. По-окончании лечения, перезагрузите свой компьютер.

Malwarebytes Anti-malware это широко известная программа, созданная для борьбы с разнообразными рекламными и вредоносными программами. Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу Malwarebytes Anti-malware используя следующую ссылку.

Когда программа загрузится, запустите её. Перед вами откроется окно Мастера установки программы. Следуйте его указаниям.

Когда инсталляция будет завершена, вы увидите главное окно программы.

Автоматически запуститься процедура обновления программы. Когда она будет завершена, кликните по кнопке Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда проверка компьютера закончится, Malwarebytes Anti-malware покажет вам список найденных частей вредоносных и рекламных программ, включая компоненты VBS:Malware-gen вируса.

Для продолжения лечения и удаления зловредов вам достаточно нажать кнопку Удалить выбранное. Этим вы запустите процедуру удаления рекламных и вредоносных программ.

Скачайте программу используя следующую ссылку.

После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие VBS:Malware-gen вируса.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Chrome

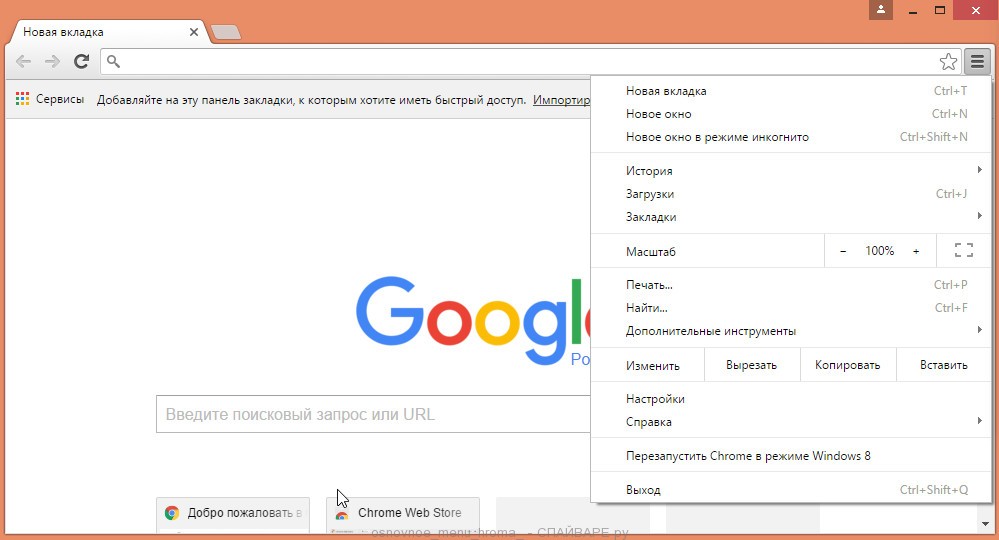

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). Появится меню как на нижеследующей картинке.

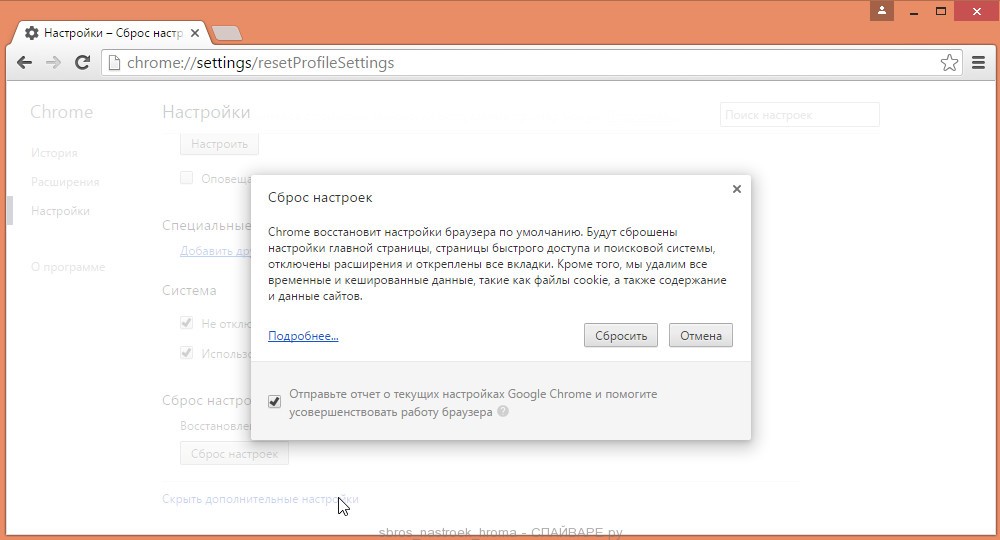

Выберите пункт Настройки. Открывшуюся страницу прокрутите вниз и найдите ссылку Показать дополнительные настройки. Кликните по ней. Ниже откроется список дополнительных настроек. Тут вам нужно найти кнопку Сброс настроек и кликнуть по ней. Гугл Хром попросит вас подтвердить свои действия.

Нажмите кнопку Сбросить. После этого, настройки браузера будут сброшены к первоначальным и восстановится ваша домашняя страница и поисковик.

Firefox

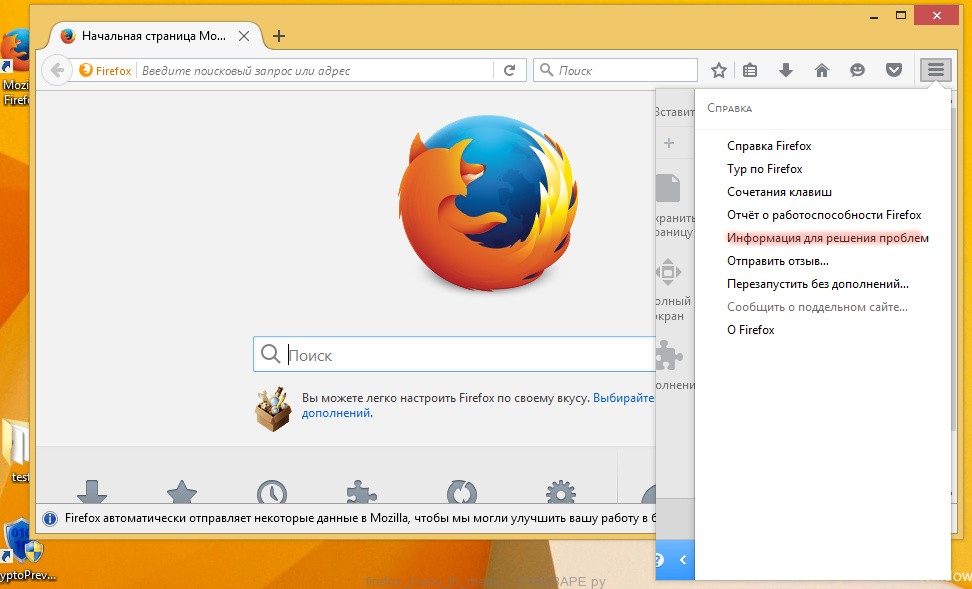

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). В появившемся меню кликните по иконке в виде знака вопроса (

). Это вызовет меню Справка, как показано на рисунке ниже.

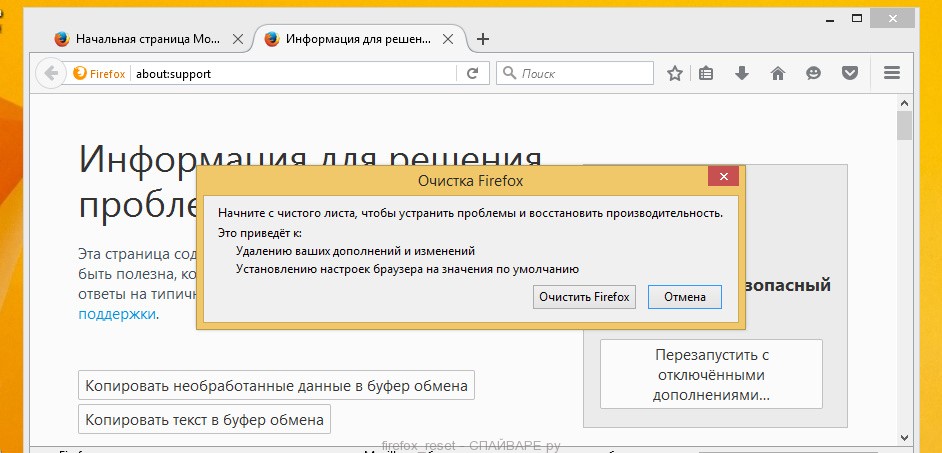

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы сможете восстановить вашу домашнюю страницу и поисковую машину.

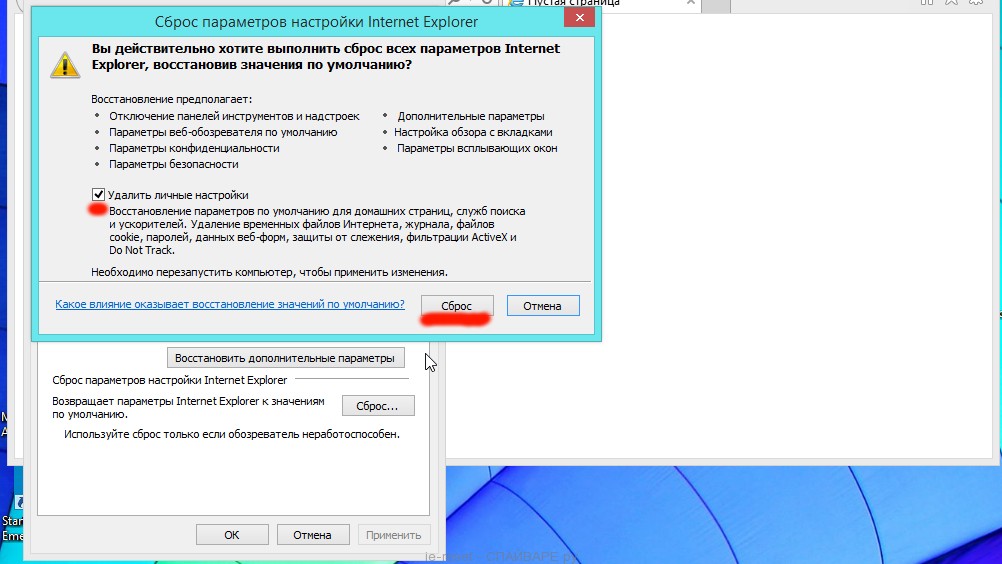

Откройте главное браузера, кликнув по кнопке в виде шестерёнки ( ). В появившемся меню выберите пункт Свойства браузера.

Когда процесс сброса настроек завершиться, нажмите кнопку Закрыть. Чтобы изменения вступили в силу вам нужно перезагрузить компьютер. Таким образом вы сможете избавиться от использования рекламного сайта в качестве вашей домашней страницы и поисковика.

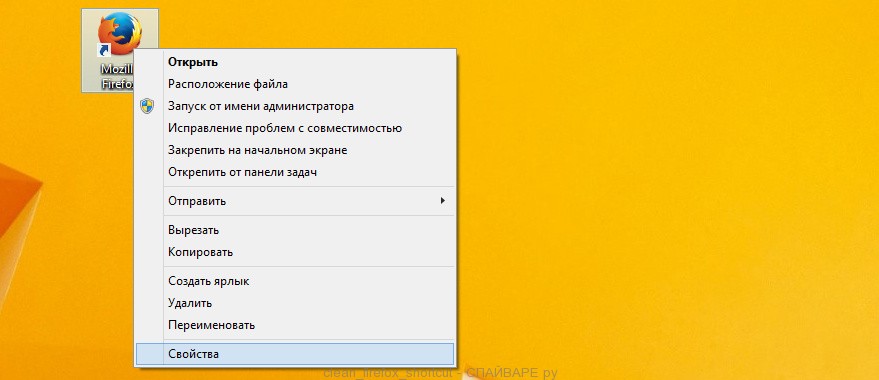

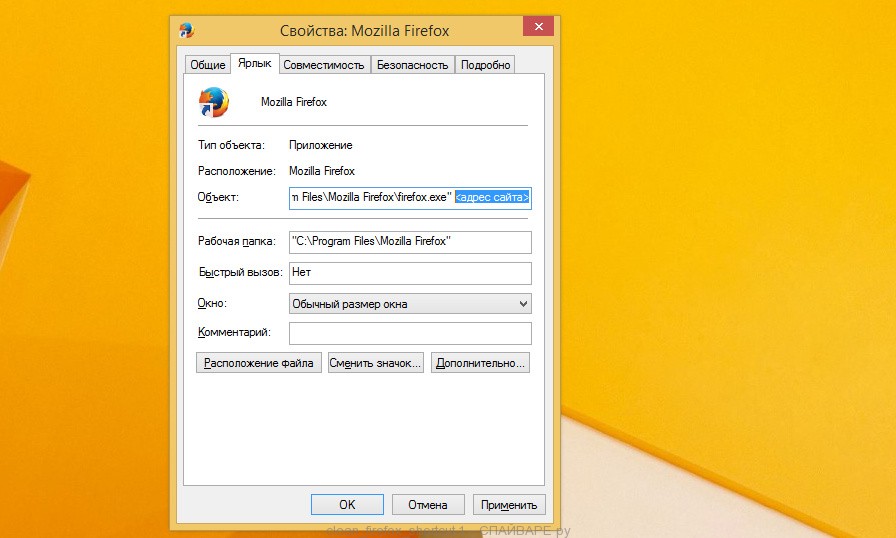

При проникновении на компьютер VBS:Malware-gen может изменить не только настройки ваших браузеров, но и их ярлыки. Благодаря чему, при каждом запуске браузера будет открываться рекламный сайт.

Для очистки ярлыка браузера, кликните по нему правой клавишей и выберите пункт Свойства.

На вкладке Ярлык найдите поле Объект. Щелкните внутри него левой клавишей мыши, появится вертикальная линия — указатель курсора, клавишами перемещения курсора (стрелка -> на клавиатуре) переместите его максимально вправо. Вы увидите там добавлен текст, его и нужно удалить.

Удалив этот текст нажмите кнопку OK. Таким образом очистите ярлыки всех ваших браузеров, так как все они могут быть заражены.

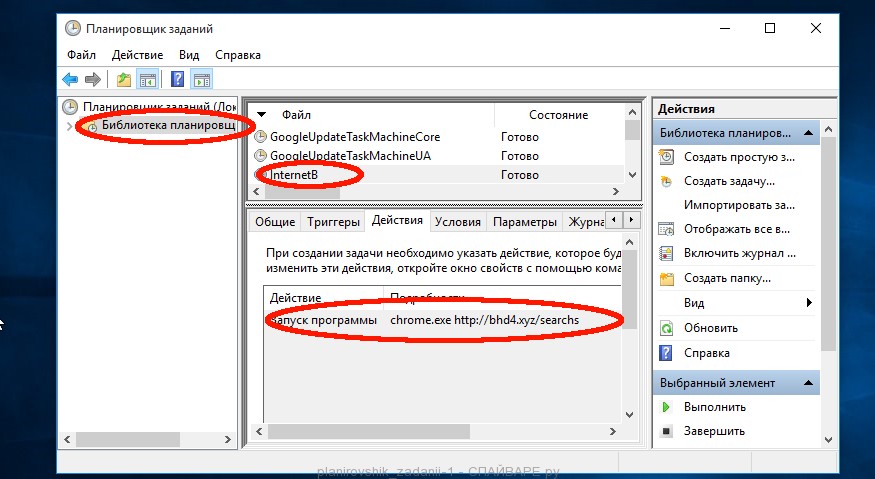

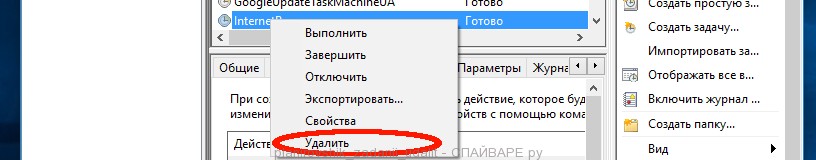

Мы рекомендуем, на последнем этапе очистки компьютера, проверить Библиотеку планировщика заданий и удалить все задания, которые были созданы вредоносными программами, так как именно они могут являться причиной автоматического открытия рекламного сайта при включении компьютера или через равные промежутки времени.

Определившись с заданием, которое нужно удалить, кликните по нему правой клавишей мыши и выберите пункт Удалить. Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданого рекламным вирусом показан на рисунке ниже.

Удалив все задания, закройте окно Планировщика заданий.

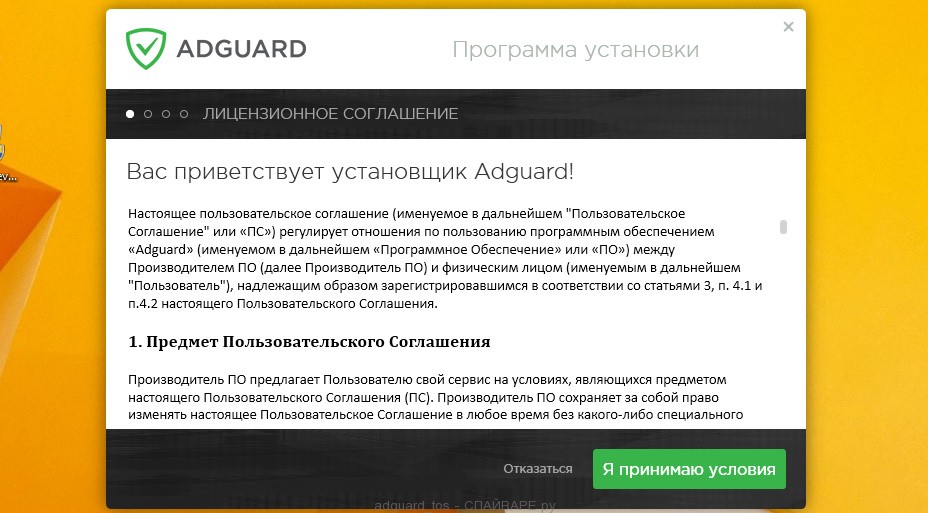

Чтобы повысить защиту своего компьютера, кроме антивирусной и антиспайварной программы, нужно использовать приложение блокирующее доступ к разннобразным опасным и вводящим в заблуждение веб-сайтам. Кроме этого, такое приложение может блокировать показ навязчивой рекламы, что так же приведёт к ускорению загрузки веб-сайтов и уменьшению потребления веб траффика.

Скачайте программу AdGuard используя следующую ссылку.

После окончания загрузки запустите скачанный файл. Перед вами откроется окно Мастера установки программы.

Кликните по кнопке Я принимаю условия и и следуйте указаниям программы. После окончания установки вы увидите окно, как показано на рисунке ниже.

Вы можете нажать Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями программы AdGuard и внести изменения в настройки, принятые по-умолчанию.

В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом запуске компьютера AdGuard будет стартовать автоматически и блокировать всплывающую рекламу,а так же другие вредоносные или вводящие в заблуждения веб странички. Для ознакомления со всеми возможностями программы или чтобы изменить её настройки вам достаточно дважды кликнуть по иконке AdGuard, которая находиться на вашем рабочем столе.

Выполнив эту инструкцию, VBS:Malware-gen будет удален. Восстановятся нормальные настройки вашего компьютера. К сожалению, авторы подобных приложений постоянно их обновляют, затрудняя лечение компьютера. Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией вредоносной программы и тогда лучший вариант — обратиться на наш форум.

- При установке новых программ на свой компьютер, всегда читайте правила их использования, а так же все сообщения, которые программа будет вам показывать. Старайтесь не производить инсталляцию с настройками по-умолчанию!

- Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

- Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

![]()

Всем привет !

[bimg=25%|fright]http://safezone.cc/attachments/cherv-jpg.21405/?temp_hash=e65dcf6b9a7e2d9eb43416bd87d5e7d2[/bimg]

В сегодняшнем меню будет подан на растерзание Worm.VBS.Dinihou.dt (по классификации Kasperky) с компонентами Worm:VBS/Jenxcus.

Целевое назначение: клиент, выполняющий различные команды с удаленного сервера.

Расшифровка скрипта после запуска происходит не сразу, а через 5 минут (возможно, защита от поведенческого анализа).

Устанавливает соединение с сервером по специальному порту и передает в качестве user-агента информацию о системе:

- серийные номера дисков;

- имя компьютера и пользователя;

- версия ОС;

- имена антивирусов;

- запущен ли червяк со съемного диска (проверка любопытная: расположен ли скрипт в корне диска).

После чего он превращается по сути в сервер, запрашивая каждые 5 секунд такие команды на исполнение:

[bimg=09%|fright]http://safezone.cc/attachments/serv_comm-png.21408/?temp_hash=e65dcf6b9a7e2d9eb43416bd87d5e7d2[/bimg]

- открыть / выполнить файл (программу);

- обновление тела скрипта и его перезапуск;

- удаление скрипта с исправлением последствий его работы (если не учитывать команды с сервера);

- выгрузка произвольного файла;

- скачивание файла и затем его запуск (с произвольного адреса или сервера злоумышленника по указанному порту);

- перечисление дисков и их типов;

- листинг файлов и папок в указанной директории (с отображением их атрибутов и размера);

- список процессов (имя, ProcessID, полный путь к образу);

- выполнить консольную команду или файл с отправкой на сервер результата вывода консоли;

- удалить файл или папку;

- завершить процесс принудительно с всеми дочерними экземплярами;

- заснуть на N секунд.

Выполнение каждой команды сопровождается повторной отправкой информации о системе (данные генерируются только один раз за работу скрипта).

К моменту тестирования командный сервер уже был неактивен.

1) Автозапуск:

Помещает свою копию:

- в папку "%programdata%" (или "%temp%", если первая не существует), которую прописывает в ключи автозапуска.

- в папку "Автозагрузка".

2) Самовосстанавливление:

Восстанавливает тело, если удалить скрипт, не завершив процесс.

Есть защита от одновременного запуска из нескольких папок (именно папок, а не экземпляров процесса).

По причине ошибки реализации, после перезагрузки работают одновременно 2 экземпляра процесса.

Если подключен съемный накопитель, копирует себя в его корень.

Для каждого файла или папки первого уровня (на выбор)* создается ярлык, маскируя свою иконку под изображение соответствующего типа файла, взятого из реестра.

Настоящим файлам/папкам присваивает атрибут скрытый и системный.

При клике по такому ярлыку сначала запускается вредоносный скрипт и за ним сразу же оригинальный файл.

Все происходит в свернутом режиме, поэтому пользователь может не сразу заметить подмены.

Разницу можно увидеть только по наличию стрелочки на пиктограмме иконки

Это говорит о том, что файл является ярлыком (кстати, это не есть 100% гарантия, т.к. стрелочку можно замаскировать).

* Мне в руки попал скрипт, у которого отключено создание ярлыков. Остался только сам код, но есть переключатель в шапке кода.

Т.к. предусмотрено автообновление тела скрипта, автор может быстро изменять его поведение.

Здесь у автора своеобразный почерк. Обычно в поле объект ярлыка путь прописывают в кавычках вида:

Часто автора таких творений оставляют особый маркер, который проверяется.

И если он есть, то скрипт не делает ничего плохого.

Может, это защита вирусописателей самих от себя

Этот скрипт использует интересную проверку:

- если нельзя изменить его тело (в папке %programdata%), например поставив галку "Только для чтения",

то будет записано в реестр время запуска* и более никаких вредоносных действий не произойдет.

* При каждом запуске скрипт записывает свое имя файла, дату запуска, а также запущен ли он с флеш-носителя,

в раздел реестра: HKEY_LOCAL_MACHINE\software\

Функция удаления:

Червь имеет функцию самоуничтожения, если такая команда поступит с сервера:

- удаляются сами файлы скрипта;

- удаляется запись об автозагрузке.

В дополнение:

- удаляются ярлыки со съемных накопителей;

- снимаются все атрибуты с файлов и каталогов в корне съмного накопителя.

Поскольку вирус распространяется через съемные накопители,

рекомендую запретить запуск исполняемых файлов с таких носителей, настроив групповые политики*:

- войдите в редактор групповых политик (Нажимаем комбинацию клавиш Win + R, затем вводим gpedit.msc)

- пройдемся по дереву -> Конфигурация компьютера -> Параметры безопасности -> Политика ограниченного использования программ

- Действие -> "Создать политику"

- Дополнительные правила -> Нажимаем "Действие" -> Создать правило для пути -> Путь указываем, например: F:\

где F - буква флеш-накопителя; Уровень безопасности -> выбираем "Запрещено".

Желательно проделать тоже самое с другими буквами дисков (кроме логических), с которыми может быть ассоциирован новый флеш-накопитель.

* Групповые политики недоступны для Home-редакций ОС. Для таких систем в качестве превентивной меры Вы также можете:

1) Запретить автозапуск, запустив через консоль (Win + R, ввести CMD), введя команду:

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 221 /f

Рекомендации по удалению вируса:

1. Разорвать подключение к интернету.

2. Отключить автозапуск со съемных накопителей.

3. Подключить зараженный съемный носитель.

4. Открыть диспетчер задач (Ctrl + Shift + Esc), перейти во вкладку "Процессы" и завершить все процессы с именами wscript.exe и cscript.exe

Это остановит выполнение полученных от сервера команд.

5. Загрузить Sysinternals Autoruns. Снять галочку с записей, которые запускают процесс wscript.exe / cscript.exe / cmd.exe или файлы скриптов .VBS

6. Запустить командную строку (Win + R, ввести CMD), ввести команду, подтвердив кнопкой ENTER:

где F - нужно поменять на букву диска съемного накопителя.

7. Откройте флешку и удалите все ярлыки (у них на пиктограмме будет отображатся знак стрелочки).

Для удобства отсортируйте файлы по признаку "Тип": Вид -> Таблица, нажмите на название колонки "Тип".

8. Обратиться в раздел помощи в профессиональном лечении системы от вирусов*.

* Этот червь может выполнять команды с сервера на любой вкус, поэтому заранее неизвестно, какой вред он причинил.

Классификация компьютерных вирусов

(объяснение некоторых суффиксов, которые чаще всего используются в названиях)

Различия по среде обитания

- Win32/W32/PE - вредоносное ПО, действующее в среде Windows 95/98/ME/NT/XP/2000/2003 и/или поражающее 32-битные исполняемые файлы (PE и LE (VxD)) операционной системы Windows.

- Win2K/W2K - вредоносное ПО, предназначенное для среды Windows 2000.

- Win9x/Win95/W95/Win98/W98 - вредоносное ПО действующее в среде Windows 95/98.

- WinNT/WNT/NT - вредоносное ПО действующее в среде Windows NT.

- Win/Win16/W16/NE - вредоносное ПО, поражающее 16-битные исполняемые программы (NE) в операционной системе Windows (New Executable - формат исполняемых файлов Windows 3.x). Некоторые из этих вирусов могут работать не только в среде Windows 3.x, но также и в Windows 95/98/NT.

- DOS - вредоносные программы, предназначенные для работы в среде MS-DOS (Microsoft Disk Operating System).

- OS2 - вредоносные программы, действующие в среде OS/2 и/или поражающие исполняемые файлы (LX) операционной системы OS/2.

- UNIX/ELF - вредоносные программы, действующие в среде UNIX-подобных систем.

- Linux - вредоносные программы, действующие в среде Linux.

- FreeBSD/BSD - вредоносные программы, действующие в среде FreeBSD.

- SunOS/Solaris - вредоносные программы, действующие в среде Solaris.

- Java - вредоносные программы, написанные на языке программирования Java.

- SymbOS - вредоносные программы, поражающие мобильные устройства, работающие под управлением операционной системы Symbian.

- J2ME - вредоносные программы, поражающие мобильные устройства, использующие Java ME (ранее: Java 2 Micro Edition).

- WinCE - вредоносные программы, предназначенные для работы в среде Windows CE.

- MSIL - вредоносные программы, предназначенные для работы в среде Windows Mobile, либо заражающие файлы .NET-приложений (Microsoft Intermediate Language).

Virus (классический вирус) - может заражать другие файлы в системе путем дописывания в них своего кода. Для зараженных файлов требуется лечение.

- HLL (High Level Language) - вирусы, написанные на языках программирования высокого уровня (таких как: C, C++, Pascal, Delphi, Basic и пр.).

- HLLC (High Level Language Companion) - вирус-компаньон, написанный на языке программирования высокого уровня.

Companion (вирусы-компаньоны) - вирусы, не изменяющие содержимое файлов, но создающие на месте заражаемой программы свою копию (оригинальный файл программы при этом просто переименовывается или перемещается). При запуске сначала выполняется код вируса, который затем передаёт управление оригинальной программе. - HLLO (High Level Language Overwriting) - перезаписывающий вирус, написанный на языке программирования высокого уровня.

Overwriting (перезаписывающие вирусы) - вирусы, перезаписывающие содержимое файлов, не изменяя при этом их названия. Вследствие чего исходная программа уничтожается. - HLLP (High Level Language Parasitic) - паразитический вирус, написанный на языке программирования высокого уровня.

Parasitic (паразитические вирусы) - файловые вирусы, изменяющие содержимое файлов, оставляя при этом сами файлы работоспособными (или частично работоспособными). - HLLW (High Level Language Worm) - червь, написанный на языке программирования высокого уровня.

- HLLM (High Level Language MassMailing Worm) - черви массовой рассылки, написанные на языке программирования высокого уровня.

Script (скрипт-вирус) - вирусы, написанные на языках Visual Basic Script, Java Script, BAT и др. Скрипты могут располагаться как в отдельных файлах, так и встраиваться в HTML-документ и в таком случае интерпретироваться браузером (причем не только с удаленного сервера, но и с локального диска).

- VBS - вирусы, написанные на языке Visual Basic Script (VBScript).

- JS - вирусы, написанные на языке Java Script (JScript).

- BAT - вирусы, написанные на языке командного интерпретатора MS-DOS (на BAT-языке).

- PIF - вирус в формате PIF (Program Information File).

- WScript - черви, как правило, встроенные в HTML-файлы.

- PHP - скрипт-вирусы, написанные на языке PHP, либо вирусы, заражающие PHP-файлы (PHP: Hypertext Preprocessor).

- HTML - вирусная программа, реализованная в виде HTML-страницы.

- Perl - вредоносный сценарий, написанный на языке Perl (Practical Extraction and Report Language).

- CVS - Corel Script.

Trojan/Troj/TrojWare/Trj/TR (троянская программа/троян) - общее название для различных вредоносных программ, не имеющих средств для самораспространения (нарицательное словосочетание со значением "дар врагу с целью его погубить"). Также одно из основных отличий троянской программы от вируса заключаеться в том, что обычный вирус после своего рождения больше не имеет никакой связи с создателем, а троян, как правило, предназначен для дальнейшего взаимодействия с тем, кто его запустил.

- Backdoor (бэкдор) - троянские программы с функциями скрытого удаленного управления (администрирования) зараженным компьютером.

- PWS (Password Stealing Ware) - троянские программы, ворующие пароли.

- Trojan.AOL - троянские программы, ворующие пароли доступа к сети AOL (бывшая America Online). Выделены в особую группу по причине своей многочисленности.

- Clicker (кликеры) - троянские программы, открывающие различные URL без ведома пользователя. Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны "стандартные" адреса каких-либо интернет-ресурсов.

- Downloader - троянские программы, предназначенные для несанкционированной загрузки и установки других вредоносных программ.

- Dropper - троянские программы, предназначенные для скрытной инсталляции других вредоносных программ.

- Trojan.Proxy - троянские программы, предназначенные для запуска прокси-сервера на зараженном компьютере без ведома пользователя. Обычно используются для рассылки спама.

- Trojan.Spy - троянские программы, предназначенные для скрытого шпионажа за действиями пользователя и отправки собранных данных злоумышленнику.

- Spyware - общее название для шпионского программного обеспечения, скрытно собирающего различную информацию о пользователе компьютера и затем отправляющего её своему автору.

- StartPage/StartPa - троянские программы, изменяющие без ведома пользователя стартовую страницу в настройках веб-браузера.

- KeyLogger/Keylog (клавиатурный шпион) - шпионские программы, предназначенные для скрытого мониторинга и записи информации, вводимой с клавиатуры.

- Dialer (дозвонщики) - троянские программы, предназначенные для установки модемной связи с заданными серверами.

- Notifier - троянские программы, основная функция которых заключается в оповещении "хозяина" об успешной атаке.

- ArcBomb (архивные бомбы) - архивы, специально сконструированные так, чтобы при попытке их разархивировать - работоспособность компьютера была бы нарушена.

- Trojan.SMS - троянские программы, поражающие мобильные телефоны.

Worm (червь) - паразитическая программа, обладающая механизмом саморазмножения (т.е. способная размножать свои копии), но не поражающая другие компьютерные программы.

- Email-Worm (почтовые черви) - черви, использующие для своего распространения электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо веб-сервере.

- IM-Worm (черви, использующие интернет-пейджеры) - черви, использующие для своего распространения рассылку на обнаруженные контакты из контакт-листа интернет-пейджера (программы: ICQ, MSN Messenger, Yahoo Messenger, Google Talk, AOL Instant Messenger, Trillian, Miranda, QIP и др.) сообщений, содержащих ссылку на свой файл.

- IRC-Worm (черви в IRC-каналах) - черви, которые распространяются, используя среду IRC каналов (Internet Relayed Chat channels).

- Net-Worm (сетевые черви) - черви, использующие для своего распространения уязвимости в операционных системах и прикладном ПО, или распространяющиеся с помощью копирования себя на сетевые ресурсы.

- P2P-Worm (черви для файлообменных сетей) - черви, использующие для своего распространения P2P-сети (распространяющиеся с помощью программ: eMule, eDonkey, Kazzaa, DC++, BitTorrent, Gnutella, FastTrack и др.) .

Macro (вирусы для MS Office) - эти вирусы используют особенности форматов файлов и встроенные макро-языки приложений MS Office и заражают файлы документов.

- WordMacro/MSWord/Word/WM - макро-вирусы, поражающие документы и шаблоны MS Word.

- Word97/W97M - макро-вирусы, поражающие документы MS Word 8.0-9.0 (MS Office'97/2000).

- WP2kM - WordPerfect 2000.

- ExcelMacro/MSExcel/Excel/XM - макро-вирусы, поражающие документы MS Excel.

- X97M - макро-вирусы, поражающие документы MS Excel 6.0-9.0.

- XF - Excel 4.0 formulas.

- MSAccess - макро-вирусы, поражающие базы данных Microsoft Access.

- A97M - макро-вирусы, поражающие базы данных MS Access'97/2000.

- MSPPoint/PPoint - макро-вирусы, поражающие файлы-презентации MS PowerPoint.

- P97M/PP97M - макро-вирусы, поражающие файлы-презентации MS PowerPoint'97/2000.

- MSVisio/Visio - макро-вирусы, поражающие документы и шаблоны Visio (система построения диаграмм).

- MSOffice/O97M - мультиплатформенные макро-вирусы, поражающие одновременно несколько приложений MS Office.

- P98M - Project 98.

- WinHLP/WHLP/HLP - вирусы, заражающие Windows HLP-файлы (файлы помощи).

Программы, по сути не являющиеся вирусам, но по тем или иным причинам занесенные в антивирусные базы.

- Adware - общее название для программного обеспечения, принудительно показывающего рекламу.

- Bad-Joke - злые шутки (например, программы, пугающие пользователя сообщениями о форматировании диска, хотя никакого форматирования на самом деле не происходит).

- Hoax (вирусный мистификатор) - программы, не причиняющие компьютеру какого-либо вреда, но вводящие пользователя в заблуждение (например, выводящие сообщения о несуществующей опасности или детектирующие вирусы в незаражененых файлах).

- HackTool - хакерские утилиты.

- Riskware - легальные программы, которые, тем не менее, в руках злоумышленника способны причинить вред пользователю и его данным.

- PSWTool - программа, предназначенная для получения и восстановления различных паролей.

- Client-IRC - IRC-клиент, добавленный в некоторые наборы антивирусных баз по причине того, что функции этой программы могут использоваться в злоумышленных целях (для создания бэкдоров).

- Sniffer/Sniff (снифер) - программа, предназначенная для перехвата и последующего анализа сетевого трафика.

- SpamTool - программа, предназначенная для рассылки спама (как правило, превращающая зараженный компьютер в рассылочную спам-машину).

- Flooder/Flood/FDoS - "замусоривание" сети (например, бесполезными сообщениями; от англ. "flood" - наводнение, потоп).

- Email-Flooder/MailSpam - программа, позволяющая "наводнить" заданный адрес электронной почты различными письмами.

- IM-Flooder - программа, позволяющая "наводнить" заданный номер IM-мессенджера (например, ICQ) различными сообщениями.

- SMS-Flooder - программа, позволяющая "наводнить" заданный номер мобильного телефона SMS-сообщениями.

- VirTool - утилиты, предназначенные для облегчения написания компьютерных вирусов и для их изучения в хакерских целях.

- DoS/DDoS - вредоносная программа, предназначенная для проведения атаки типа "Denial of Service" ("Отказ в обслуживании") на удаленный сервер.

- Nuker (фатальные сетевые атаки) - утилиты, отправляющие специально оформленные запросы на атакуемые компьютеры в сети, в результате чего атакуемая система прекращает работу (сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении).

- Constructor/Generator - конструкторы вирусов и троянских программ, предназначенные для изготовления и генерации новых вирусов и вредоносных программ.

- PolyEngine (полиморфные генераторы) - главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика.

- FileCryptor, PolyCryptor - хакерские утилиты, использующиеся для шифрования других вредоносных программ с целью скрытия их содержимого от антивирусной проверки.

- EICAR (симулятор вируса) - тестовый файл, который на самом деле вирусом не является, но опредедяется антивирусными программами, как якобы вирус (EICAR-Test-File). Программа была специально разработана для того, чтобы пользователь, не подвергая свой компьютер опасности, мог посмотреть, как его антивирус будет сигнализировать в случае обнаружения вируса.

- Rootkit - основная функция заключается в сокрытии присутствия в системе заданных объектов (процессов, файлов, разделов реестра, открытых портов и т.д.).

- Malware - общее название для вредоносного программного обеспечения.

- Ransomware - вредоносная программа, работающая как вымогатель.

- VirWare - общее название для саморазмножающихся вредоносных программ (вирусы и черви).

- Exploit (эксплойт) - общий термин для обозначения фрагмента программного кода, который использует уязвимости в операционных системах и прикладном ПО, существующих на атакуемом компьютере.

- Based/Generic/gen/Modification - этот суффикс означает, что вирус был сгенерирован с помощью "вирусного конструктора" или что вирус был создан как модификация какого-то 'basic' (исходного) вирусного кода.

- Polymorphic (полиморфные вирусы) - или вирусы с самомодифицирующимися расшифровщиками - вирусы, использующие помимо шифрования кода специальную процедуру расшифровки, изменяющую саму себя в каждом новом экземпляре вируса, что ведет к отсутствию у него байтовых сигнатур. Расшифровщик не является постоянным - он уникален для каждого экземпляра вируса.

- MtE - полиморфные вирусы, созданные с помощью генератора полиморфизма MtE (Mutant Engine). Такой генератор представляет собой специальный алгоритм, который отвечает за функции шифровки/расшифровки и генерацию расшифровщиков и присоединяется к любому объектному коду вируса. Такой расшифровщик не имеет ни одного постоянного бита, длина его всегда разная.

- Encrypted (зашифрованные вирусы) - вирусы, которые сами шифруют свой код для затруднения их анализа и обнаружения в файле.

- Packed - упакованный.

- Boot - загрузочные вирусы.

- Stealth (стелс вирусы/вирусы-невидимки) - вирусы, предпринимающие специальные действия для маскировки своей деятельности с целью сокрытия своего присутствия в зараженных объектах (cамо понятие осталось от скрывающихся вирусов под DOS, для Windows на данный момент используется понятие Rootkit).

- Retrovirus/Anti-antivirus Virus - вирус, объектом нападения которого являются антивирусные программы.

- Antivirus Virus (антивирусный вирус) - вирусная программа, объектом нападения которой являются другие компьютерные вирусы.

- Intended - вирусы, неспособные размножаться по причине ошибок.

- Zoo (зоологический вирус) - вирус, не встречающийся в "дикой природе" и существующий только в антивирусных лабораториях, коллекциях исследователей и т.п.

Вирусы, которые не обладают никакими особенными характеристиками, вследствие чего нет возможности присвоить таким вирусам особенные названия.

- SillyC - не резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы.

- SillyE - не резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы.

- SillyCE - не резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы.

- SillyRC - резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы.

- SillyRE - резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы.

- SillyRCE - резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы.

- SillyO - не резидентные в памяти вирусы, которые перезаписывают файлы.

- SillyOR - резидентные в памяти вирусы, которые перезаписывают файлы.

Читайте также: