Symantec что это за вирус

Стандартные настройки в клиенте Symantec Endpoint Protection обеспечивают защиту компьютера от многих типов вредоносных программ. Клиент обрабатывает вредоносные программы автоматически либо предоставляет пользователю возможность выбрать нужное действие.

Можно проверить, заражен ли компьютер, и выполнить ряд дополнительных задач, если нужно повысить уровень безопасности или быстродействие.

В управляемых клиентах некоторые параметры не отображаются, если администратор настроил, чтобы они были недоступны. В неуправляемых клиентах большинство параметров отображаются.

Табл.: Ответы на часто задаваемые вопросы о защите компьютера

Как узнать, защищен ли компьютер?

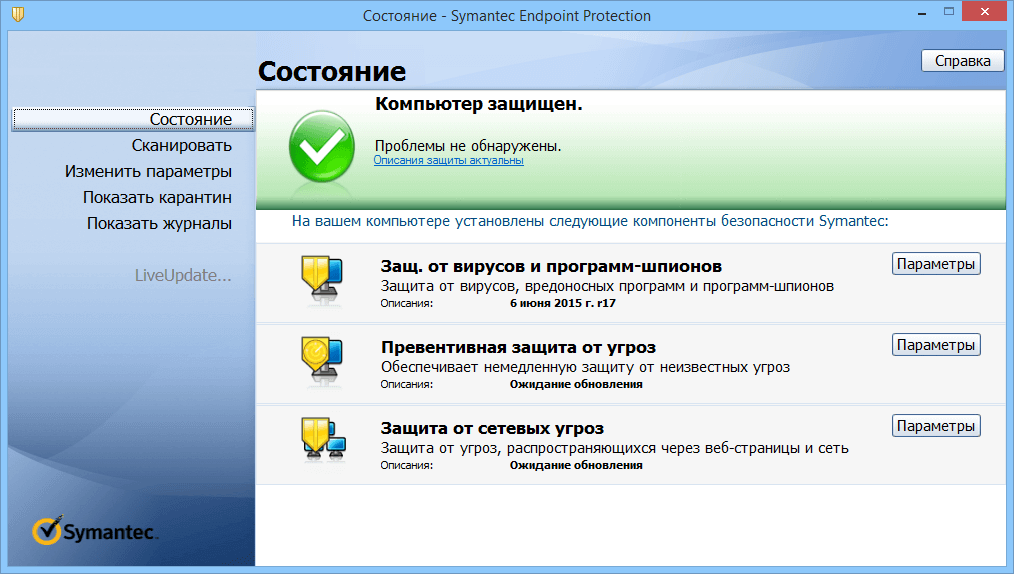

В консоли клиента обратите внимание на верхнюю часть страницы Состояние . Цвет и тип значка оповещения указывают на состояние защиты компьютера.

За дополнительными сведениями обратитесь к информации на панели Состояние или нажмите кнопку Сведения .

Как узнать, заражен ли компьютер?

Если компьютер заражен, появятся какие-либо из следующих сообщений.

Обнаружение с помощью автоматической защиты или ручного сканирования.

Эти сообщения описывают угрозу и примененное к ней действие. Для обработки этой угрозы вы можете выбрать один из следующих вариантов. Можно удалить, исправить, исключить, удалить угрозу или отменить выбранное действие. Также можно приостановить сканирование, если это разрешено администратором.

Обнаружение с помощью Download Insight.

В этом окне отображается информация о вредоносных и неподтвержденных файлах, которые обнаружены функцией Download Insight при попытке их загрузки.

Как очистить компьютер, если он заражен?

Если появилось окно сканирования, администратор уже задал действие, предпринимаемое компьютером по отношению к заражению. Или вы сможете сами выбрать действие. Если известно, что файл заражен, выберите Исправить или Карантин .

Для плановых сканирований и автоматической защиты в качестве основного действия должно быть задано Исправить угрозу , а резервным действием должно быть Поместить в карантин или Удалить .

Как повысить уровень защиты компьютера?

По умолчанию клиентский компьютер защищен с максимальным уровнем.

Администратор мог изменить некоторые настройки безопасности клиента, чтобы повысить быстродействие клиента. Администратор также мог дать вам возможность изменять параметры защиты вашего компьютера. Если вам доступно изменение этих настроек, можете выполнить следующие задачи.

Запланируйте регулярные полные сканирования, обычно ежедневные или еженедельные.

Следите за тем, чтобы сканирование на наличие вирусов и программ-шпионов, автоматическая защита, сканирование SONAR, предотвращение вторжений и функция Insight всегда были установлены, включены и обновлены.

В неуправляемом клиенте вы можете выполнять следующие задачи:

Загрузите и установите правильные описания вирусов с помощью LiveUpdate.

По умолчанию клиентский компьютер получает свежие описания вирусов дважды в день. Однако вы можете загрузить последние описания самостоятельно.

Выполните полное сканирование компьютера так, чтобы были включены все функции повышения эффективности сканирования.

По умолчанию полное сканирование выполняется на компьютере еженедельно. Однако вы можете запустить сканирование в любое время.

Как следует изменить параметры сканирования, если сканирование замедляет мою работу?

Если сканирования замедляют работу компьютера, настройте следующие параметры.

Настройте расписание так, чтобы модуль LiveUpdate загружал последние описания вирусов реже или тогда, когда вы не пользуетесь компьютером.

Задайте расписание полного сканирования, чтобы оно выполнялось в нерабочее время или когда вы не пользуетесь компьютером.

Исключите из сканирования приложения и файлы, в безопасности которых вы уверены.

Ограничьте плановые сканирования, автоматическую защиту и функцию Download Insight, чтобы они сканировали только файлы с такими расширениями, которые наиболее подвержены заражению. Например, укажите, чтобы сканирование выполнялось для исполняемых файлов, таких как EXE, COM, BAT и VBS.

В компоненте автоматической защиты выключите параметр Сканировать на наличие угроз безопасности .

Можно выключить автоматическую защиту, чтобы повысить быстродействие клиентского компьютера или устранить на нем неполадки. Однако компания Symantec не рекомендует выключать автоматическую защиту.

Выключите параметры повышения эффективности сканирования в активном сканировании, полном сканировании и выборочном сканировании.

Выключите Download Insight и Insight Lookup.

Если администратор не предоставил вам доступ к этим настройкам, они будут недоступны.

Что делать, если брандмауэр блокирует просмотр веб-страниц в Интернете?

По умолчанию брандмауэр не блокирует доступ к Интернету. Если вы не можете получить доступ к Интернету, обратитесь к вашему администратору. Возможно, администратор заблокировал доступ к определенным веб-сайтам или запретил использование определенного браузера на компьютере. У вас могут быть или отсутствовать права на изменение правил брандмауэра.

На неуправляемом клиенте можно изменять правила брандмауэра. Однако не следует изменять или добавлять правило брандмауэра, если вы не знаете, вредоносен или нет трафик, блокируемый правилом брандмауэра.

Прежде чем изменять правило брандмауэра, ответьте на следующие вопросы.

Санкционировано ли веб-приложение, осуществляющее доступ к Интернету?

Корректны ли удаленные порты, к которым осуществляет доступ веб-приложение? Трафик HTTP является санкционированным трафиком для веб-приложений, и для него используются порты TCP 80 и 443. Трафик других портов не следует считать надежным.

Является ли корректным и санкционированным IP-адрес веб-сайта, к которому осуществляет доступ приложение?

Какие действия я предпринимаю, когда получаю сообщение в области уведомлений?

Прочтите сообщение в области уведомлений на панели инструментов.

Уведомления сообщают об одном из следующих событий.

Компьютер подвергся атаке, и клиент обработал угрозу.

Компьютер получил новую политику безопасности.

Политика безопасности обновляется автоматически. Но можно обновить ее в любой момент.

Кроме того, можно обратиться за дополнительной информацией к одному из журналов в зависимости от типа угрозы.

Если клиент не обнаружил вирусы в проверяемых файлах, то индикатор выполнения укажет, что сканирование завершено.

Если же во время сканирования обнаружены вирусы, то в списке результатов будут показаны сведения о заражении.

Табл.: Сведения о заражении

Значок, являющийся индикатором опасности угрозы или файла. Зеленая галочка означает, что опасности нет. Красный символ "х" говорит о том, что опасность еще существует.

Имя зараженного файла.

Операционные системы на некоторых языках могут неправильно интерпретировать отдельные символы в названиях вирусов. Если символы не удается интерпретировать, они отображаются в уведомлениях как знаки вопроса. Например, в именах некоторых вирусов, выраженных в юникоде, есть двухбайтовые символы. Если клиент работает на компьютере с английской операционной системой, такие символы будут показаны в виде знаков вопроса.

Название обнаруженной угрозы.

Щелкнув имя угрозы, можно просмотреть дополнительные сведения о ней на веб-сайте Symantec Security Response.

Для некоторых угроз в этом столбце показан переключатель. Его можно включить, если клиент должен игнорировать эту угрозу при последующих сканированиях.

Это следует делать только в тех случаях, когда точно известно, что объект не является вирусом или угрозой безопасности и не представляет другой опасности. Например, обнаруженная угроза может быть программой показа рекламы, которая нужна для работы другого приложения.

Действие, которое клиент предпринял относительно угрозы, если оно есть.

Категория обнаруженной угрозы.

Путь к папке, в которой клиент обнаружил угрозу.

Имя компьютера, на котором клиент обнаружил угрозу.

Имя пользователя, работавшего в системе, когда клиент обнаружил угрозу.

Состояние обнаруженного файла.

Путь к папке, в которой находится зараженный файл, если он остался на компьютере.

Первое действие, настроенное для обнаруженной угрозы.

Второе действие, настроенное для обнаруженной угрозы.

Тип сканирования, во время которого была обнаружена угроза.

Объяснение действия, которое клиент предпринял относительно угрозы, если оно есть.

Показывает дату и время обнаружения угрозы.

При обнаружении вируса клиент пытается предпринять указанное пользователем действие. Если указанное действие выполнить не удалось, клиент выполняет резервное действие, выбранное для данного типа вирусов или сканирования.

Щелкнув правой кнопкой мыши имя обнаруженной угрозы, можно открыть список действий, доступных после сканирования. Не все действия доступны для каждого типа угрозы.

Обеспечивает исключение вируса или угрозы из последующих операций сканирования.

Удаляет вирус из зараженного файла.

Если клиент успешно удалит вирус из зараженного файла, другие действия не потребуются. Компьютер не заражен и более не подвержен распространению этого вируса в другие его области.

Когда клиент очищает файл, вирус удаляется из зараженного файла, загрузочного сектора и таблиц раздела. Удаленный вирус теряет способность к распространению.

В некоторых случаях исправленный файл может оказаться непригодным к использованию. Это происходит из-за вредоносных действий вируса, а не в результате его удаления из файла.

Некоторые зараженные файлы исправить нельзя.

Удалить без возможности восстановления

Удаляет зараженный файл с жесткого диска компьютера.

Используйте это действие только при наличии возможности заменить файл резервной копией, не содержащей вирусов или угроз безопасности. Окончательно удаленный файл нельзя восстановить из корзины.

Используйте это действие следует с осторожностью при настройке действий для угроз безопасности, поскольку удаление файла может привести к потере работоспособности.

Отменяет действие, которое клиент выполнил по отношению к обнаруженной угрозе.

Отменить действие можно не всегда. Например, клиент не может восстановить удаленный файл.

Поместить в карантин

Выполняет одно из следующих действий:

В случае обнаружения вируса зараженный файл перемещается из исходного расположения в карантин. Вирусы из помещенных в карантин зараженных файлов теряют способность к распространению.

В случае обнаружения угрозы безопасности зараженные файлы перемещаются в карантин и предпринимается попытка устранить побочные эффекты.

В карантине хранятся сведения о всех выполненных действиях. С помощью этих сведений можно восстановить состояние компьютера, в котором он находился до удаления угрозы клиентом.

Показывает более подробные сведения об обнаруженной угрозе.

Такой популярный детект дает Symantec на совершенно разные файлы. Trojan.Gen.2 - очень общий детект (точнее отображаемое имя) под которым может быть все что угодно - нельзя заранее сказать, что именно там, увидев это имя.

Попробуем провести мини-анализ этого детекта, чтобы развеять накопившиеся мифы вокруг него и ответить на популярные вопросы о нем.

Для начала вкратце изложим уже имеющуюся по нему в интернете информацию, затем дополним своими данными и сделаем вывод.

Своими словами: это глобальное наименование детекта, куда суется на скорую руку детект на что угодно (пока не сделан целевой детект на семейство), детектирует по каким-то общим характеристикам (хитро-размытая сигнатура). Причем чаще всего ей детектируется что-то малоопасное, а что-то сильнопасное скорее всего и чаще всего будет обнаруживаться каким-то иным именем.

2. Вторым делом ознакомимся с мнением экспертов по информационной безопасности, причем с теми, которые целенаправленно изучают продукты Symantec:

Далее будем цитировать эксперта под ником Corvus Corax с форума club-symantec.ru:

"Когда ещё эпидемия началась в 2011 очень активно, то Вирлаб все винлоки загонял под Trojan.Gen.2, скорее всего из-за их поразительной схожести."

"помню, как первые винлоки детектились Trojan.Gen.2. По факту, Trojan.Gen обновляется и детект появляется после работы вирлаба, т.е. это матрица, которая находит целую кучу подобного (по опред. характеристикам) мусора, чаще пиратского"

"Trojan.Gen.2 активно выносил винлоки(или выносит до сих пор) - высока вероятность ложняка, но, скорее всего, Symantec компенсирует это обширными белыми списками"

"Ещё прикол в том, что после Susp.Cloud.9 файл у меня в карантине получил наименование именно Trojan.ADH, выходит это не просто эвристика, как и Trojan.Gen это какие то очень общие сигнатуры, которые обновляются, в данном случае они скорее не обновляются, а просто корректируются. Обе работают по целым семействам вредоносов, знаменитый Winlock тоже начинал с Trojan.Gen.2, до сих пор помню. Поскольку Gen и ADH не полностью проактивные, то соотв. и вердикт после них не меняется, то есть вирлаб их уже не рассматривает, это законченный детект. Я просто пытаюсь понять как работают эти две не сигнатурные или полусигнатурные технологии и что конкретно приходят за обновления для них. "

Своими словами кратко: эксперт не противоречит сказанному на официальном сайте - ведет речь о том, что детект общий, часто становится самым первым, является проактивным и то ли сигнатурным, то ли бессигнатурным, в общем детект сложный, хитрый, технологичный.

3. А что же пишут "в Интернетах"? Просто поищем записи по сайтам, форумам - что обычные люди про него пишут, чем интересуется, что он у них ловит и обобщим, сделав мини-выводы.

Прочитав топ-30 по выдаче яндекса и гугла обобщенно дела обстоят так:

- детект "серого" ПО - кряки, кейгены (программы, которые не наносят пользователю вреда - ничего не крадут, не шифруют, не показывают рекламу - просто они вот такие нехорошие и у некоторых антивирусов при случае принято их детектировать)

- разное мелкое кустарное ПО - читы, мелкие вспомогательные программки в разных специализированных сообществах и т.д

- все подряд - да, так и есть. Люди жалуются на такой детект на разные файлы (игры, программы - причем легальное ПО). Т.е данный детект относительно часто детектирует и нормальные программы, причем не те, которые подозрительны по действиям (например, пишут в MBR, грузят драйвер и ставят хуки) и не те, которые полулегальны по области применения (кряки, читы), а обычные soft.

- такое имя детекта на что-то реально опасное достаточно редко (даже эксперту из п.2 на память постоянно приходит только случай в каком-то там году с детектом винлоков). Так, что это скорее исключение, чем правило. Тот же самый детект винлоков в лохматом году и есть то самое исключение - риск у него не низкий, удаление не шибко удобное, а вот детект на кряк как раз подходит под официальное описание - риск очень низкий, удалить просто - взял и удалил через контекстное меню.

Подведем под один знаменатель все три пункта: по неизвестной нам технологии под такой детект подпадают обычно угрозы низкого риска, причем детект достаточно часто фолсит (срабатывает ложно). Детектирует совершенно разные типы угроз, в дальнейшем может корректироваться и превращаться в более точный детект.

Далее более самостоятельно и подробно:

2. Ссылки на массовый детект кряков и читов можно и не давать. На наш взгляд это не нуждается в доказательствах, настолько это массовое явление.

Логичен вопрос: так все-таки по какой хитрой технологии создаются такие детекты? почему имнно на эти файлы? как робот-создатель детекта (люди делают как раз-таки детекты на семейства или другие детекты) определяет, что нужно сделать вот такой детект на этот файл?

Нас такие вопросы в тупик не поставят. Мы на них честно ответим.

1. Технология обнаружения проста как мыльный пузырь: детект по контрольной сумме целого файла (примером такой контрольной суммы может служить MD5, возможно, что Symantec использует другую технологию подсчета контрольной суммы, но суть именно такова). Т.е если изменить в файле ЛЮБОЙ байт или дописать в конец файла ЛЮБОЙ байт, то этот детект пропадает. Вручную нами это было проверено на всех упомянутых в статье файлах - так и есть. Т.е детект этот никакой не хитрообщий бессигнатурно-проактивный, а совершенно "деревянный" - робот все подозрительное по хешу заносит в этот детект (тащит сюда все, что под руку попадает).

Эта статья может помочь вам удалить вирус Symantec Ws.reputation.1. Шаг за шагом удаления работает для каждой версии Microsoft Windows.

Symantec использует имя Ws.reputation.1 флага потенциально вредоносные файлы. Этот тип обнаружения является универсальным. Он основан на предыдущем опыте конечного пользователя. Этот тип вирусов имеет Trojan подобное поведение и функции. Тем не менее их симптомы могут варьироваться. Если ваше программное обеспечение безопасности обнаружила Ws.reputation.1 паразита, примите ваше время, чтобы очистить свой компьютер. Вы могли бы иметь дело с навязчивой рекламной программы, тем не менее, это гораздо более вероятно, что это противно троянский конь. Таким образом предполагать самое худшее и действовать! Троянские кони причинить непоправимый ущерб. Эти паразиты введите ваш компьютер в полное и абсолютное молчание и сеять хаос в вашей системе. Прежде чем вы даже получите возможность действовать, неприятных паразитов повредить вашей всей ОС. Они изменить ваши настройки, переписать системного реестра, коррумпированных необходимых файлов и процесса. И Ws.reputation.1 может быть одним из них. Не стоит недооценивать этого паразита. Это нарушение безопасности. Хакеры могут использовать его для дальнейшего заразить Ваше устройство, украсть данные от вас или шантажировать вас. Принять незамедлительные меры в отношении нарушителя. Мы подготовили ручное удаление руководство ниже этой статье. Если вы не уверены в ваши навыки работы на компьютере, вы всегда можете скачать надежный антивирус app. выбрать ваш метод и действовать. Чем раньше вы очистить устройство, тем лучше!

Как я заразиться?

Паразиты как Ws.reputation.1 не взломать компьютеры их жертв. Эти злоумышленники требуется ваше разрешение на въезд. То, что они не нужно, чтобы спросить вас открыто. WS.Reputation.1 использует много хитрости чтобы заманить вас в установке непреднамеренно. Он заминок ездить с другим программным обеспечением и надеется на лучшее. Комплектации техника так называемой программного обеспечения является довольно популярным сегодня. Разработчики программного обеспечения придают дополнительные программы полезных файлов их приложений. Если вы спешите через процесс установки таких программ, вы может в конечном итоге с больше приложений, чем вы предполагалось. Таким образом убедитесь, что вы знаете, что вы даете Ваше одобрение. Если вам предлагают вариант расширенной установки, всеми средствами, выберите его. Под ним вам будет представлен список всех дополнительных программ, которые должны быть установлены. Вы можете отменить все дополнительные и до сих пор установить программу, которую вы изначально планировал создать. Не устанавливайте подозрительные программы. Прочитайте условия и Conditions/ лицензионное соглашение конечного пользователя (EULA). Если вы заметили, ничего из ординарности, прервать процесс установки. Существует множество альтернативных программ вне там. Не риск безопасности. Установите только надежного программного обеспечения. Другие способы распространения вредоносных программ, которые вы должны держать глаз вне для хороший старый спам-писем, торренты и поддельные обновления. Только ваша осторожность может предотвратить эти методы от успеха. Так что не ленитесь. Всегда делаете ваши должной осмотрительности.

Почему это опасно?

WS.Reputation.1 представляет собой нарушение безопасности. Этот паразит предоставляет компьютер для многочисленных онлайн-угроз. Хакеры за его можно использовать для дальнейшего заразить Ваше устройство. Это может использовать вирус, чтобы шпионить на вас, тоже. Такие паразиты обычно используются для шпионажа. Будьте осторожны, что вы делаете в Интернете. Пароли, имена пользователей, адреса электронной почты и другой конфиденциальной информации являются все потенциальные цели. Мошенники находятся после ваши деньги. Они будут делать что-нибудь украсть их. Вы имеете дело с преступниками. Никогда не недооценивать их. Эти люди не колеблясь шантажировать вас, к примеру. WS.Reputation.1 — инструмент преступников. Это ослабляет систему безопасности. Не мириться с этой ситуацией. Вы можете очистить ваш компьютер. Сделать это как можно скорее. Вам нечего терять, но вознаграждение будет десятикратно! Действовать сейчас, так что вы не пожалеете об этом позже. Очистите вашу систему для хорошего!

Инструкции по удалению руководство Symantec Ws.reputation.1

Symantec Ws.reputation.1 инфекции специально разработаны чтобы заработать деньги для своих создателей так или иначе. Специалисты из различных антивирусных компаний как Bitdefender, Kaspersky, Нортон, Avast, ESET, и т.д. советуют не безвредный вирус.

Если вы выполните точно ниже вы должны иметь возможность удалить Symantec Ws.reputation.1 инфекции. Пожалуйста выполните процедуры, описанные в точном порядке. Попробуйте распечатать это руководство или другой компьютер в вашем распоряжении. Вам не понадобится компакт-диски или USB палочки.

- Откройте диспетчер задач, одновременно нажав клавиши CTRL + SHIFT + ESC

- Внимательно изучите все процессы и прекратить те подозрительные.

- Запишите расположение файла для дальнейшего использования.

- После загрузки операционной системы нажмите одновременно Кнопку Windows Logo и R ключ.

- Предупреждение! Будьте очень осторожны, когда Редактирование реестра Microsoft Windows , как это может сделать сломанной системы.

В зависимости от вашей ОС (x86 или x64) перейти к:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] или

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] или

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run]

- и удалить отображаемое имя: [RANDOM]

- Затем откройте ваш проводник и перейдите к: %appdata% папки и удалить вредоносный исполняемый файл.

Перейдите к %windir% /system32/ Drivers/ etc/ хост

Если вы взломали, там будет иностранных IPs адреса подключен к вам в нижней. Взгляните ниже:

Этот вирус может изменить ваши настройки DNS.

Внимание! это может привести к поломке вашего Интернет-соединения. Прежде чем изменять настройки DNS, чтобы использовать Google общественной DNS для Symantec Ws.reputation.1, не забудьте записать текущего адреса серверов на кусок бумаги.

Чтобы исправить ущерб, причиненный вирусом необходимо выполнить следующие действия.

Как удалить Symantec Ws.reputation.1 Руководство удаления вирусов (автоматическая)

Пожалуйста имеете в виду, что как только вы инфицированы с одного вируса, он подрывает всю систему или сеть и пусть все двери широко открыты для многих других инфекций. Чтобы убедиться, что ручное удаление выполнено успешно, мы рекомендуем использовать бесплатный сканер любой профессиональный вредоносных программы для выявления возможных вирусов остатки или временные файлы.

Антивирусная защита для рабочих станций и серверов

Symantec Endpoint Protection это высокотехнологичное, комплексное решение для антивирусной защиты рабочих станций и серверов. Высокий уровень безопасности и быстродействия, поддержка физических и виртуальных систем, без увеличения нагрузки на системные ресурсы системы

Легко и быстро находит и удаляет любой вредоносный код на вашем сервере или рабочей станции, такой как вирусы, черви, троянские кони, программы-шпионы, руткиты, программы показа рекламы, боты, а также неизвестные ранее угрозы (технология Bloodhound).

Встроенный брандмауэр помогает настроить фильтрацию входящего трафика через Интернет или локальную сеть, блокирует сканирование портов и атаки хакеров, загрузку вредоносных программ на компьютер. Позволяет сделать тонкую настройку параметров сетевого трафика.

Содержит в себе новую революционную технологию Symantec Insight, выполняющую превентивную защиту от новых и быстро меняющихся вредоносных программ, в том числе ранее неизвестных угроз, блокируя их работу.

Политика позволяет контролировать запуск и работу приложений на конечных устройствах пользователей. Поддерживает настройку правил по умолчанию: остановка инсталляции приложений, блокировка запуска на съемных устройствах, доступа к скриптам и ограничение общего доступ к файлам, запрет изменения точек загрузки Windows и системных файлов и др.

Поддерживает работу в системах Windows, Mac, установленных как на физических, так и на виртуальных машинах. Интеграция с ведущими веб браузерами (Explorer , Mozilla, Firefox) для предотвращения загрузки вредоносных программ и атак, направленных на уязвимости браузеров. Автоматическая защита при работе с электронной почтой в приложениях Microsoft Outlook и Lotus.

Функция проверки целостности хоста позволяет гарантировать защиту клиентских компьютеров за счет контроля выполнения политик безопасности компании. Политики позволяют выявить нарушения и принудительно применить или восстановить настройки безопасности на клиентских устройствах для обеспечения безопасности корпоративных сетей и данных.

Локальная консоль администрирования Symantec Endpoint Protection Manager или облачная Integrated Cyber Defense Manager позволяет централизованно управлять безопасностью как локальных, так и удаленных компьютеров: настройка политик, расписания обновлений, параметров прокси-сервера. Возможность объединения пользователей в несколько групп с разным уровнем доступа для управления политиками, от полного доступа до блокировки.

Автоматическое обнаружение неуправляемых / незащищенных устройств в сети, деинсталляции стороннего антивирусного программного обеспечения и обновление клиентов через LiveUpdate. Удалённая установка клиента с помощью локальной консоли управления Symantec Endpoint Protection Manager или создание установочного файла для инсталляции с помощью сторонних инструментов управления.

Обеспечений комплексной безопасности за счет интеграции с Secure Web Gateway и ATP: Endpoint для защиты от направленных атак и сложных угроз, с помощью добавления в черный список новых, ранее не известных вредоносных программ, обнаруженных функцией контроля приложений.

INSIGHT Reputation

Позволяет при первичном сканировании новых файлов определить и запомнить уровень их надежности и степень уязвимости. В дальнейшем, при повторном сканировании, используя данные о репутации этих файлов, технология Insight пропустит надежные и незараженные файлы (поскольку степени уязвимости меняются редко). Уровень надежности делится на несколько категорий: файлы, которые являются надежными с точки зрения Symantec (категория более безопасных), и файлы, просканированные и добавленные пользователями Symantec (категория менее безопасных). Данный механизм позволяет, не нарушая общей концепции безопасности, увеличить скорость сканирования систем.

SONAR

(Symantec Online Network for Advanced Response) - технология защиты в реальном времени. Обнаруживает потенциально вредоносные приложения при их запуске на компьютерах. Для обнаружения новых и неизвестных угроз SONAR использует эвристический анализ и накопленные данные о репутации программ. SONAR предоставляет защиту "с нулевой задержкой", обнаруживая угрозы прежде, чем понадобятся стандартные инструменты обнаружения вирусов и программ-шпионов.

Вчера Тэвис Орманди (Tavis Ormandy) из хакерского подразделения Project Zero компании Google выложил в открытый доступ информацию о многочисленных уязвимостях в антивирусных программах Symantec, в том числе уязвимостях с удалённым исполнением кода.

Некоторые специалисты говорят, что установленная на компьютере антивирусная программа, учитывая её максимальный уровень привилегий в системе, может стать дополнительным вектором атаки, то есть дополнительной брешью в общей безопасности системы. Пример Symantec демонстрирует это настолько явно, насколько такое возможно. В некоторых случаях под Windows вредоносный код загружается прямо в ядро операционной системы, что ведёт к повреждению памяти ядра.

Программы Symantec используют одинаковое ядро, так что описанные методы работают для всех программ Symantec, в том числе для антивирусов, которые продаются под брендом Norton. Среди них:

- Norton Security, Norton 360 и другие полученные в наследство продукты Norton (все платформы)

- Symantec Endpoint Protection (все версии, все платформы)

- Symantec Email Security (все платформы)

- Symantec Protection Engine (все платформы)

- Symantec Protection for SharePoint Servers

- И другие

Тэвис Орманди из Project Zero обнародовал примеры некоторых уязвимостей, чтобы всем стала понятна суть проблемы.

В случае с Symantec ситуация ещё хуже, потому что в её программах распаковщики работают в ядре!

Уязвимость CVE-2016-2208 подробнее описана в баг-трекере. В операционных системах Linux, macOS и Unix она приводит к чистому переполнения на уровне рута в процессе Symantec или Norton, а в операционной системе Windows — к повреждению памяти ядра.

Поскольку Symantec использует специальный драйвер для перехвата всех системных прерываний, то для эксплуатации уязвимости достаточно просто отправить жертве файл по электронной почте или ссылку на эксплоит. Жертве не нужно открывать файл или переходить по ссылке, антивирус всё сделает самостоятельно. Это открывает возможность даже для автоматического распространения червя по всем системам с установленным антивирусом Symantec/Norton!

Таким образом можно легко заразить большое количество компьютеров в локальной сети предприятия.

Тэвис Орманди также рассказывает об уязвимостях при парсинге файлов PowerPoint и других файлов Microsoft Office, а также об уязвимостях эвристического движка Bloodhound Heuristics (Advanced Heuristic Protection). Исходный код эксплоита опубликован. Это на 100% рабочий эксплоит, который действует против стандартных конфигураций Norton Antivirus и Symantec Endpoint, и срабатывающий просто при отправке ссылки по почте или публикации ссылки на веб-странице (её не нужно открывать).

В данном случае уязвимы следующие продукты (здесь перечислены не все потенциально уязвимые программы Symantec, вполне возможно, что эксплоит срабатывает и в других):

- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Symantec Scan Engine (все платформы)

- Symantec Cloud/NAS Protection Engine (все платформы)

- Symantec Email Security (все платформы)

- Symantec Protection for SharePoint/Exchange/Notes/etc (все платформы)

- Все остальные Symantec/Norton Carrier, Enterprise, SMB, Home и прочие антивирусные программы

- И другие

Под Windows это приводит к исполнению кода на уровне SYSTEM, в остальных операционных системах — с правами рута.

Некоторые из программ Symantec не обновляются автоматически, поэтому системным администраторам необходимо предпринять срочные меры для защиты своих сетей. Официальная информация от Symantec здесь.

UPD. Как выяснилось, Symantec заимствовала код из open-source библиотек libmspack и unrarsrc — и не обновляла их как минимум семь лет!

Читайте также: