Создания вирусов для компании

Поговорим о компьютерных вирусах? Нет, не о том, что вчера поймал ваш антивирус. Не о том, что вы скачали под видом инсталлятора очередного Photoshop. Не о rootkit-e, который стоит на вашем сервере, маскируясь под системный процесс. Не о поисковых барах, downloader-ах и другой малвари. Не о коде, который делает плохие вещи от вашего имени и хочет ваши деньги. Нет, всё это коммерция, никакой романтики…

В общем, для статьи вполне достаточно лирики, перейдем к делу. Я хочу рассказать о классическом вирусе, его структуре, основных понятиях, методах детектирования и алгоритмах, которые используются обеими сторонами для победы.

Мы будем говорить о вирусах, живущих в исполняемых файлах форматов PE и ELF, то есть о вирусах, тело которых представляет собой исполняемый код для платформы x86. Кроме того, пусть наш вирус не будет уничтожать исходный файл, полностью сохраняя его работоспособность и корректно инфицируя любой подходящий исполняемый файл. Да, ломать гораздо проще, но мы же договорились говорить о правильных вирусах, да? Чтобы материал был актуальным, я не буду тратить время на рассмотрение инфекторов старого формата COM, хотя именно на нем были обкатаны первые продвинутые техники работы с исполняемым кодом.

Начнём со свойств кода вируса. Чтобы код удобней было внедрять, разделять код и данные не хочется, поэтому обычно используется интеграция данных прямо в исполняемый код. Ну, например, так:

Все эти варианты кода при определенных условиях можно просто скопировать в память и сделать JMP на первую инструкцию. Правильно написав такой код, позаботившись о правильных смещениях, системных вызовах, чистоте стека до и после исполнения, и т.д., его можно внедрять внутрь буфера с чужим кодом.

Исполняемый файл (PE или ELF) состоит из заголовка и набора секций. Секции – это выровненные (см. ниже) буферы с кодом или данными. При запуске файла секции копируются в память и под них выделяется память, причем совсем необязательно того объёма, который они занимали на диске. Заголовок содержит разметку секций, и сообщает загрузчику, как расположены секции в файле, когда он лежит на диске, и каким образом необходимо расположить их в памяти перед тем, как передать управление коду внутри файла. Для нас интересны три ключевых параметра для каждой секции, это psize, vsize, и flags. Psize (physical size) представляет собой размер секции на диске. Vsize (virtual size) – размер секции в памяти после загрузки файла. Flags – атрибуты секции (rwx). Psize и Vsize могут существенно различаться, например, если программист объявил в программе массив в миллион элементов, но собирается заполнять его в процессе исполнения, компилятор не увеличит psize (на диске содержимое массива хранить до запуска не нужно), а вот vsize увеличит на миллион чего-то там (в runtime для массива должно быть выделено достаточно памяти).

Флаги (атрибуты доступа) будут присвоены страницам памяти, в которые секция будет отображена. Например, секция с исполняемым кодом будет иметь атрибуты r_x (read, execute), а секция данных атрибуты rw_ (read,write). Процессор, попытавшись исполнить код на странице без флага исполнения, сгенерирует исключение, то же касается попытки записи на страницу без атрибута w, поэтому, размещая код вируса, вирмейкер должен учитывать атрибуты страниц памяти, в которых будет располагаться код вируса. Стандартные секции неинициализированных данных (например, область стека программы) до недавнего времени имели атрибуты rwx (read, write, execute), что позволяло копировать код прямо в стек и исполнять его там. Сейчас это считается немодным и небезопасным, и в последних операционных системах область стека предназначена только для данных. Разумеется, программа может и сама изменить атрибуты страницы памяти в runtime, но это усложняет реализацию.

Также, в заголовке лежит Entry Point — адрес первой инструкции, с которой начинается исполнение файла.

Необходимо упомянуть и о таком важном для вирмейкеров свойстве исполняемых файлов, как выравнивание. Для того чтобы файл оптимально читался с диска и отображался в память, секции в исполняемых файлах выровнены по границам, кратным степеням двойки, а свободное место, оставшееся от выравнивания (padding) заполнено чем-нибудь на усмотрение компилятора. Например, логично выравнивать секции по размеру страницы памяти – тогда ее удобно целиком копировать в память и назначать атрибуты. Даже вспоминать не буду про все эти выравнивания, везде, где лежит мало-мальски стандартный кусок данных или кода, его выравнивают (любой программист знает, что в километре ровно 1024 метра). Ну а описание стандартов Portable Executable (PE) и Executable Linux Format (ELF) для работающего с методами защиты исполняемого кода – это настольные книжки.

Если мы внедрим свой код в позицию точно между инструкциями, то сможем сохранить контекст (стек, флаги) и, выполнив код вируса, восстановить все обратно, вернув управление программе-хосту. Конечно, с этим тоже могут быть проблемы, если используются средства контроля целостности кода, антиотладка и т.п., но об этом тоже во второй статье. Для поиска такой позиции нам необходимо вот что:

- поставить указатель точно на начало какой-нибудь инструкции (просто так взять рандомное место в исполняемой секции и начать дизассемблирование с него нельзя, один и тот же байт может быть и опкодом инструкции, и данными)

- определить длину инструкции (для архитектуры x86 инструкции имеют разные длины)

- переместить указатель вперед на эту длину. Мы окажемся на начале следующей инструкции.

- повторять, пока не решим остановиться

Это минимальный функционал, необходимый для того, чтобы не попасть в середину инструкции, а функция, которая принимает указатель на байтовую строку, а в ответ отдает длину инструкции, называется дизассемблером длин. Например, алгоритм заражения может быть таким:

- Выбираем вкусный исполняемый файл (достаточно толстый, чтобы в него поместилось тело вируса, с нужным распределением секций и т.п.).

- Читаем свой код (код тела вируса).

- Берем несколько первых инструкций из файла-жертвы.

- Дописываем их к коду вируса (сохраняем информацию, необходимую для восстановления работоспособности).

- Дописываем к коду вируса переход на инструкцию, продолжающую исполнение кода-жертвы. Таким образом, после исполнения собственного кода вирус корректно исполнит пролог кода-жертвы.

- Создаем новую секцию, записываем туда код вируса и правим заголовок.

- На место этих первых инструкций кладем переход на код вируса.

Это вариант вполне себе корректного вируса, который может внедриться в исполняемый файл, ничего не сломать, скрыто выполнить свой код и вернуть исполнение программе-хосту. Теперь, давайте его ловить.

Думаю, не надо описывать вам компоненты современного антивируса, все они крутятся вокруг одного функционала – антивирусного детектора. Монитор, проверяющий файлы на лету, сканирование дисков, проверка почтовых вложений, карантин и запоминание уже проверенных файлов – все это обвязка основного детектирующего ядра. Второй ключевой компонент антивируса – пополняемые базы признаков, без которых поддержание антивируса в актуальном состоянии невозможно. Третий, достаточно важный, но заслуживающий отдельного цикла статей компонент – мониторинг системы на предмет подозрительной деятельности.

Итак (рассматриваем классические вирусы), на входе имеем исполняемый файл и один из сотни тысяч потенциальных вирусов в нем. Давайте детектировать. Пусть это кусок исполняемого кода вируса:

Как мы увидели, для быстрого и точного сравнения детектору необходимы сами байты сигнатуры и ее смещение. Или, другим языком, содержимое кода и адрес его расположения в файле-хосте. Поэтому понятно, как развивались идеи сокрытия исполняемого кода вирусов – по двум направлениям:

- сокрытие кода самого вируса;

- сокрытие его точки входа.

Сокрытие кода вируса в результате вылилось в появление полиморфных движков. То есть движков, позволяющих вирусу изменять свой код в каждом новом поколении. В каждом новом зараженном файле тело вируса мутирует, стараясь затруднить обнаружение. Таким образом, затрудняется создание содержимого сигнатуры.

Сокрытие точки входа (Entry Point Obscuring) в результате послужило толчком для появления в вирусных движках автоматических дизассемблеров для определения, как минимум, инструкций перехода. Вирус старается скрыть место, с которого происходит переход на его код, используя из файла то, что в итоге приводит к переходу: JMP, CALL, RET всякие, таблицы адресов и т.п. Таким образом, вирус затрудняет указание смещения сигнатуры.

Гораздо более подробно некоторые алгоритмы таких движков и детектора мы посмотрим во второй статье, которую я планирую написать в ближайшее время.

Рассмотренный в статье детектор легко детектирует неполиморфные (мономорфными их назвать, что ли) вирусы. Ну а переход к полиморфным вирусам является отличным поводом, наконец, завершить эту статью, пообещав вернуться к более интересным методам сокрытия исполняемого кода во второй части.

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных вирусов их авторами не распространялась, и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились — или авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадёт.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные компьютерные статьи, а аресты вирусописателей широко освещались прессой — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодёжь.

Мелкое воровство

С появлением и популяризацией платных интернет-сервисов (почта, веб, хостинг) компьютерный андеграунд начинает проявлять повышенный интерес к получению доступа в сеть за чужой счет, т.е. посредством кражи чьего-либо логина и пароля (или нескольких логинов и паролей с различных пораженных компьютеров) путем применения специально разработанных троянских программ.

В последние годы фиксируется постоянно увеличивающееся число троянских программ, ворующих персональную информацию из сетевых игр (игровую виртуальную собственность) с целью её несанкционированного использования или перепродажи. Подобные троянцы особенно широко распространены в странах Азии, особенно в Китае, Корее и Японии.

Криминальный бизнес

Наиболее опасную категорию вирусописателей составляют хакеры-одиночки или группы хакеров, которые осознанно создают вредоносные программы в корыстных целях. Для этого они создают вирусные и троянские программы, которые воруют коды доступа к банковским счетам, навязчиво рекламируют какие-либо товары или услуги, несанкционированно используют ресурсы зараженного компьютера (опять-таки, ради денег — для обслуживания спам-бизнеса или организации распределённых сетевых атак с целью дальнейшего шантажа). Диапазон деятельности данной категории граждан весьма широк. Остановимся на основных видах криминального бизнеса в сети.

В результате ретрансляции спама через тысячи (или десятки тысяч) заражённых компьютеров спамеры достигают нескольких целей:

Также именуются DDoS-атаками (Distributed Denial of Service — распределённый отказ в обслуживании). Сетевые ресурсы (например, веб-сервера) имеют ограниченные возможности по количеству одновременно обслуживаемых запросов — это количество ограничено как мощностями самого сервера, так и шириной канала, которым он подключён к интернету. Если количество запросов превышает допустимое, то либо работа с сервером значительно замедлится, либо вообще запросы пользователей будут проигнорированы.

В 2002-2004 годах этот вид криминальной деятельности был весьма распространённым. Затем он пошел на спад, видимо, по причине успешных полицейских расследований (за данные преступления было арестовано как минимум несколько десятков человек по всему миру), а также по причине достаточно успешных технических мер противодействия подобным атакам.

Сначала злоумышленником (или группой лиц) создаётся и распространяется специальная программа, осуществляющая несанкционированные пользователем телефонные звонки или отсылку SMS-сообщений с мобильных телефонов. Заранее или параллельно с этим те же лица регистрирует компанию, от лица которой заключается договор с местным телефонным провайдером об оказании платного телефонного сервиса. Провайдер при этом, естественно, не ставится в известность о том, что звонки будут производиться без ведома пользователя. Далее троянец названивает на платный телефонный номер, телефонная компания выставляет счета на номера, с которых шли звонки, — и отчисляет злоумышленнику оговоренную в контракте сумму.

Внимание злоумышленников может привлечь не только финансовая или банковская, но и любая другая информация, представляющая какую-либо ценность — базы данных, техническая документация и т.п. Для доступа и воровства такой информации в компьютеры-жертвы внедряются специально разработанные троянцы-шпионы.

Злоумышленником разрабатывается троянская программа, шифрующая персональные файлы пользователя. Троянец тем или иным способом внедряется в систему, ищет и шифрует пользовательские данные, а после окончания работы оставляет сообщение о том, что файлы восстановлению не подлежат, а купить программу-расшифровщик можно по указанному в сообщении адресу.

Другой известный метод кибер-шантажа — архивация пользовательских файлов в архив, зашифрованный достаточно длинным паролем. После архивации оригинальные файлы удаляются — и затем следует требование перевода некоторой денежной суммы в обмен на пароль к архиву.

Данный способ кибер-преступления (шифрование данных) является критически опасным с технической точки зрения, поскольку если в других случаях от последствий действия троянской программы можно защититься, то здесь приходится иметь дело со стойкими алгоритмами шифрования. При использовании подобных алгоритмов и ключей (паролей) достаточной длины, задача восстановления файлов без информации от злоумышленника станет технически неразрешимой.

Для обслуживания описанных выше видов криминальной деятельности в интернете кибер-преступниками разрабатываются и распространяются сетевые черви, которые становятся причиной многочисленных интернет-эпидемий. Основной задачей таких червей является установка криминальных троянских программ на максимально большое количество компьютеров в глобальной сети. Примерами таких червей являются нашумевшие в 2004 году Mydoom и Bagle, а в 2006 году — почтовый червь Warezov.

В отличие от массовых атак, рассчитанных на поражение как можно большего числа компьютеров, точечные атаки преследуют совершенно другие цели — заражение сети конкретной компании или организации или даже внедрение специального разработанного троянца-агента в единственный узел (сервер) сетевой инфраструктуры. Под ударом оказываются компании, обладающие достаточно ценной информацией — банки, биллинговые компании (например, телефонные компании) и т.п.

Причина атак на банковские серверы или сети очевидна: получение доступа к банковской информации, организация несанкционированного перевода денежных средств (иногда — весьма крупных сумм) на счёт или счета злоумышленника. При атаках на биллинговые компании целью выступает доступ к клиентским счетам. Целью точечных атак может являться любая ценная информация, хранящаяся на серверах сети — клиентские базы данных, финансовая и техническая документация, — всё, что может представлять интерес для потенциального злоумышленника.

Под атаками чаще всего оказываются крупные компании, обладающие критически важной и ценной информацией. Сетевая инфраструктура таких компаний достаточно хорошо защищена от внешних атак, и без помощи изнутри компании проникнуть в неё практически невозможно. По этой причине в большинстве случаев подобные атаки осуществляются либо сотрудниками атакуемых организаций (инсайдерами), либо при их непосредственном участии.

Полулегальный бизнес

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Здравствуйте, наверно, имеется в виду нашумевший вирус WannaCry. Действительно, под подозрением создания вируса была КНДР, но никаких доказательств предоставлено не было. В целом, думаю, центр компьютерных технологий любой страны мог бы создать подобный вирус, поэтому, в теории, может и Корейский.

Хороший ответ 3

Вирус, угрожающий компании Microsoft, создала сама компания Microsoft. На "W" начинается, забыл название.

Любой грамотный программист может создать компьютерный вирус, значительно угрожаюший компьютерам на Windows. Чем больше профессионалов объединиться - тем больше шансов на создание действительно опасного продукта. Так что всё возможно!

Хороший ответ 1

Стенография зародилась в 350 году до нашей эры в Древнем Египте. Так что стенография уже существует почти 2 370 лет. А современные компьютеры существуют всего каких - то 20 лет. Компьютерная техология никогда не заменит стенографию. Почему? Чтобы писать стенографическими знаками, надо иметь ручку (карандаш) и листок ЛЮБОЙ бумаги: офсетную, из ученической тетради, мешочную бумагу, бумажную салфетку и даже, ( извините), туалетную бумагу. Для распечатки на компьютере надо иметь только офсетную бумагу. Любая другая не подойдёт. Кроме этого. Стенографическими знаками можно записать 100 - 120 слов в минуту, то есть писать со скоростью разговорной речи. И этому за 6 - 8 месяцев может научиться любой человек в возрасте от 15 лет. На компьютере писать со скоростью разговорной речи практически научиться невозможно. Мировая скорость печатания на компьютере 711 знаков (букв) в минуту, учитывая пробелы. Это примерно 70 слов в минуту. Такой скоростью на Земном шаре обладают где - то 7 - 10 человек. А стенографией владеют на Земле не менее 1 000 000 000 (ОДНОГО МИЛИАРДА) человек. Ощущаете разницу? Далее. Ветер, метель, мороз, снег, холод, дождь, а Вы можете писать стенографическими знаками в любом месте и в любом положении: стоя, сидя, лёжа, на ходу, в поезде, самолете, автобусе и т. д. На компьютере такое сделать невозможно. Далее. Ручка (карандаш) практически не ломается. А компьютер? То села батарейка, а подзарядить негде, то сам компьютер глючит или вообще может выйти из строя и много других технических причин. Ручку (карандаш) можно хранить в любом месте, при любой погоде. А компьютер? Надо хранить только в сухом, теплом месте, беречь от сырости и обязательно следить за его сохранностью, чтобы не украли. А ручку (карандаш) никто не украдёт. И еще. Человек, не знающий стенографию, не прочтёт Вашу запись. А компьютерную запись прочтёт любой и каждый. Могу привести еще много преимуществ стенографии в отличии от компьютера. Так что компьютер никогда не заменит и не вытеснет стенографию. Стенография будет жить вечно. Если еще есть вопросы, спрашивайте.

Жизнь в Северной Корее проходит в полной изоляции от внешнего мира. Гражданам рассказывают, что жизнь в стране гораздо лучше, чем в других странах мира, у которых экономика находится в состоянии стагнации.

Хороший ответ 2

Каждый вирус, а в общем случае - любое вредоносное ПО, как и всякая другая компьютерная программа, создается с какой либо конкретной целью: от развлекательных до преступных. Первые могут, например, временно блокировать какие-либо функции компьютера, или же выводить шуточные сообщения. В таких ситуациях автор вируса прячется где-то недалеко от жертвы, чтобы вместе с ней посмеяться. Пишутся такие программы, часто студентами, или школьниками, изучающими основы системного программирования и исследующими возможности операционных систем.

Однако есть и более опасное вредоносное ПО. Это и кейлоггеры (клавиатурные шпионы), способные перехватывать нажатия клавиш и отправлять украденные пароли взломщику, и вирусы-шифраторы, которые, как нетрудно догадаться шифруют файлы пользователя, а за расшифровку требуют перечисления денежных средств на счет злоумышленника, и так называемые блокировщики, обладающие схожим поведением. Особо отметить стоит трояны, которые используя различные каналы распространения (например, вредоносный файл может быть разослан множеству пользователей под видом безобидной программы, либо же вредоносный код может быть встроен в веб-страничку, на которую злоумышленник может заманить очень многих пользователей обманным путем), внедряются во множество компьютеров и, установившись. бездействуют. Пока не получат команду от хакера к началу массовой распределенной атаке (DDoS). Целью атаки может быть как остановка какого-либо популярного сервиса, с целью нанесения материального ущерба простоем (например, со стороны конкурентов, нанявших хакера), либо вымогательство денег с владельцев сервиса за остановку такой атаки. Такой бот-нет (сеть зараженных компьютеров) может применяться для рассылки спама и прочих целей. Также стоит отметить, что иногда вирусное ПО самими авторами не применяется, ввиду опасности обнаружения, а перепродается.

Таким образом, мы подошли к ответу на поставленный вопрос. Вирусы в большинстве своем пишутся ради наживы. Для создания серьезного вируса требуются очень большие трудозатраты и высокая квалификация вирусописателя, поэтому писать их для развлечения крайне нерентабельно.

А пишут их люди, которые обладают достаточными навыками для этого и выбравшими для себя этот незаконный способ получения дохода.

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

Генераторы зла

Неужели все эти вирусы пишутся каждый день в

таком. количестве вручную человеком, с такой

ярой мотивацией. я в глобальном масштабе

смотрю, конечно.

Чтобы создать рабочий вредоносный файл, требуются знания, опыт и время. Но нынешним мошенникам без квалификации хочется заработать быстро. Так в мир киберкриминала пришли те, кто не умеет писать вредоносный код самостоятельно.

В последнее время наряду с небывалым ростом количества вредоносных программ мы наблюдаем деградацию интеллектуального уровня их создателей. Сейчас для написания вируса не требуется каких-либо специальных знаний в области программирования – для этого достаточно уметь загружать компьютер и понимать простейшие английские фразы для того, чтобы управлять генератором вирусов.

Это цитата от одной антивирусной компании, c которой мы, опуская некоторые детали (не надо путать вирусы и троянцев, да и вообще иногда попадаются весьма оригинальные и архитектурно интересные экземпляры), согласны.

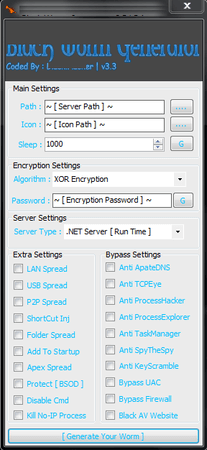

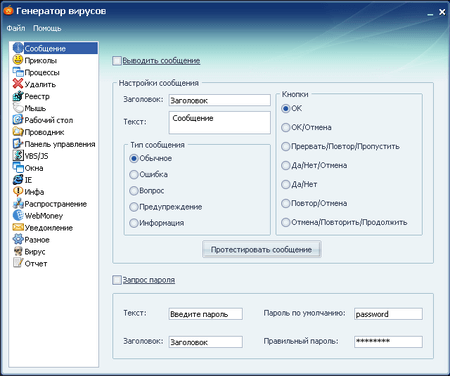

Генератор вирусов – специальная программа, позволяющая пользователю, не имеющему специальной квалификации, создать собственный вирус, червь или троянца.

Естественно, генератор вирусов не обладает искусственным интеллектом и не создает ничего нового – все варианты вредоносного кода уже заложены в него создателями. Пользователь такой программы может что-то настроить, выбрать из списка нужные функции – но не более. Таким образом, многие порождения генератора будут содержать один и тот же код и, соответственно, могут опознаваться одной сигнатурой.

Внимание! Настоятельно не рекомендуем самостоятельно искать и загружать подобные программы – многие распространяющие их сайты заблокированы Dr.Web не просто так.

Ответственность за создание и рассылку вируса AnnaKournikova взял на себя пользователь Интернета двадцати лет с псевдонимом OnTheFly. 14 февраля он добровольно сдался полиции голландского города Леварден. В свое оправдание OnTheFly написал довольно любопытное письмо, где сообщил, что он не хакер, программировать не умеет, а сам вирус сконструировал за несколько минут, при помощи специальной программы-редактора вирусов [K]Alamar's Vbs Worms Creator, которую нашел в Интернете.

Автором конструктора Vbs Worms Creator, с помощью которого была создана AnnaKournikova, оказался аргентинский хакер с сетевым псевдонимом [K]Alamar's, проживавший на тот момент в пригороде Буэнос-Айреса. Для создания AnnaKournikova в редакторе [K]Alamar-а сначала задается имя вируса, потом способ его распространения, а затем сценарий действий на зараженной машине.

До AnnaKournikova была эпидемия ILOVEYOU. Этот червь так же занимался рассылками по адресной книге Microsoft Outlook. В связи с его появлением Microsoft сразу после эпидемии ILOVEYOU выпустила патч, который должна была пресекать несанкционированную рассылку по адресной книге. Но множество компаний и частных пользователей не поставили это обновление.

Прошло 16 лет – и пользователи все так же при первой возможности не устанавливают обновления безопасности.

Как следует из названия конструктора, он генерировал скриптовые вредоносные программы. Так, AnnaKournikova не была собственно исполняемым файлом – ее код исполнялся подсистемой ОС – Windows Scripting Host.

Почему было сделано именно так? Собственно, мы уже писали об этом в выпусках про скриптовые вредоносные программы: их очень просто модифицировать и гораздо сложнее детектировать.

Грустно, что создатели генераторов не думают о социальной ответственности. Для них это бизнес. Скажем, после эпидемии AnnaKournikova автор генератора сделал такую оговорку:

Вторая версия программы содержит исправления старых ошибок, а также ряд новых функций. Теперь с ее помощью можно создавать не только скрипты на VisualBasic, но и полноценные .exe файлы, были улучшены и средства маскировки создаваемых вирусов.

Сам [K] утверждает, что программа была создана им исключительно в образовательных целях, и те, кто будут использовать ее, должны осознавать, что ответственность за возможные последствия лежит именно на них, а не на [K].

Генераторы вирусов возникли задолго до AnnaKournikova и продолжают появляться сегодня. И они создают вредоносные программы не только для Windows.

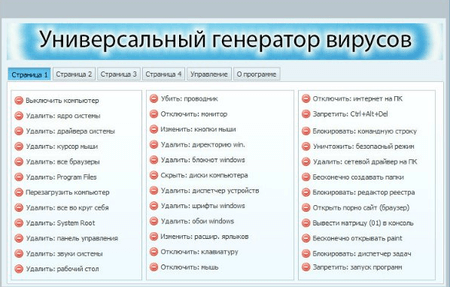

Набор для разработчика троянов Trojan Development Kits (TDKs) позволяет создавать вредоносные программы под мобильные платформы. Для того чтобы сгенерировать зловреда, злоумышленнику нужно всего лишь заполнить форму, выбрав требуемые настройки.

Самое печальное, что для создания вымогателя для Android не требуется никаких особых навыков. Настраивается все, от отображаемого сообщения с требованием выкупа, для ключа разблокировки. Не придется писать ни одной строки кода. После заполнения всей необходимой информации и настроек, начинающий киберпреступник должен нажать на кнопку ‘Create’, после чего предлагается подписаться на услугу. Приложение позволяет пользователю начать онлайн-чат с разработчиком, где они могут оговорить единовременный платеж.

В Китае и странах Азии бушует эпидемия коронавируса 2019-nCoV. Число заразившихся коронавирусом в Китае превысило 20,4 тысяч человек, скончались 425 человек.

Еще почти 150 человек заболели вне Китая, один из них погиб. ВОЗ признала вспышку чрезвычайной ситуацией международного значения.

Власти пытаются принять все возможные меры, чтобы остановить распространения вируса.

Однако зачастую новые вирусы создаются в лабораторных условиях на основе уже существующих вирусов, чтобы создать вакцины и лекарства для их лечения.

Ниже мы расскажем о вирусах и бактериях, созданных в лабораторных условиях.

Ученые из Университета Альберты создали оспу лошадей – смертельно опасный вирус, который, в отличие от оспы, не поражает людей и опасен только для лошадей.

Ученые создали этот вирус за полгода, исследования финансировались фармацевтической компанией Tonix. Образцы ДНК, необходимые для создания вируса, стоили всего около $100 000.

Как и ученые из Университета Альберты, их коллеги из Университета штата Нью-Йорк приобрели образцы ДНК для создания вируса полиомиелита.

Созданный ими вирус настолько же опасен, как и его естественный аналог.

Несмотря на то, что в современном мире практически смогли искоренить полиомиелит, ученые опасаются, что вакцина все же может потребоваться, если вирус возродится.

Несколько лет назад ученые Австралийского национального университета и Государственного объединения научных и прикладных исследований (CSIRO) создали по ошибки мутацию вируса оспы. Это мышиная оспа, которая смертельно опасна для мышей.

Ученые пытались разработать препарат для контроля рождаемости мышей, однако у них получилось создать вирус, который оказался смертельно опасным и разрушил иммунную систему мышей.

Тяжелый острый респираторный синдром (SARS) – смертельно опасный вирус, из-за которого умерло 700 человек во время эпидемии в 2002-2003 годах. Всего же от вируса пострадали 8 000 человек в 29 странах мира.

Группа ученых Университета Северной Каролины под руководством доктора Ральфа Бэрика создала новую мутацию вируса, которая получила название SARS 2.0. Новый вирус был создан путем добавления протеина к SARS. SARS 2.0 устойчив к существующим вакцинам и лекарствам, которые применились против естественного вируса SARS.

Phi-X174 – еще один искусственно созданный вирус. Он был создан учеными Institute of Biological Energy Alternatives в Роквиле, штат Мэриленд, США. Ученые создали этот искусственный вирус на основе естественного вируса phiX. PhiX – это бактериофаг, то есть вирус, которые убивает бактерии. Однако он не действует на человека.

Нидерландские ученые создали мутацию смертельно опасного вируса птичьего гриппа.

Естественный птичий грипп непросто распространяется среди людей. Однако ученые сделали так, что новый мутировавший вирус легко передается от человека к человеку.

Для проведения исследований ученые использовали домашних хорьков, так как у них наблюдались те же симптомы птичьего гриппа, что и у людей.

В 1918 году в мире бушевал смертельный вирус гриппа — H1N1. В то время более 100 млн человек заразились этим вирусом, в результате которого кровь проникала в легкие.

Вирус вернулся в 2009 году. Он был не такой опасный, как его предок, несмотря на то, что с тех пор он мутировал.

Ученый Йошихиро Каваока взял образцы мутировавшего вируса, который привел к эпидемии в 2009 году, и использовал их для создания более сильного штамма, устойчивого к существующим вакцинам. Этот штамм был аналогичен тому, который привел к эпидемии 1918 года.

Каваока не планировал создать более смертоносный вирус, он лишь хотел создать первоначальный вирус, чтобы изучить его получше и узнать, как он мутировал. Этот смертельный вирус хранится в лаборатории и может привести к трагедии, если выпустить его наружу.

Читайте также: