Сколько заработал вирус петя

Как разбогатеть на вирусных атаках, разбираемся в материале Daily Storm

В последнее время хакерские атаки набирают определенную частоту, все чаще большие корпорации и обычные пользователи становятся жертвами действий злоумышленников. Очередная волна настигла пользователей по всему миру 27 июня 2017 года. На этот раз юзеров застал врасплох вирус с ласковым названием Petya, который нанес ощутимый ущерб более чем 20 странам. Цели злоумышленников различны, но, как правило, за ними кроется жажда наживы. Журналист Daily Storm решил разобраться в индустрии хакинга и в том, сколько можно на этом заработать.

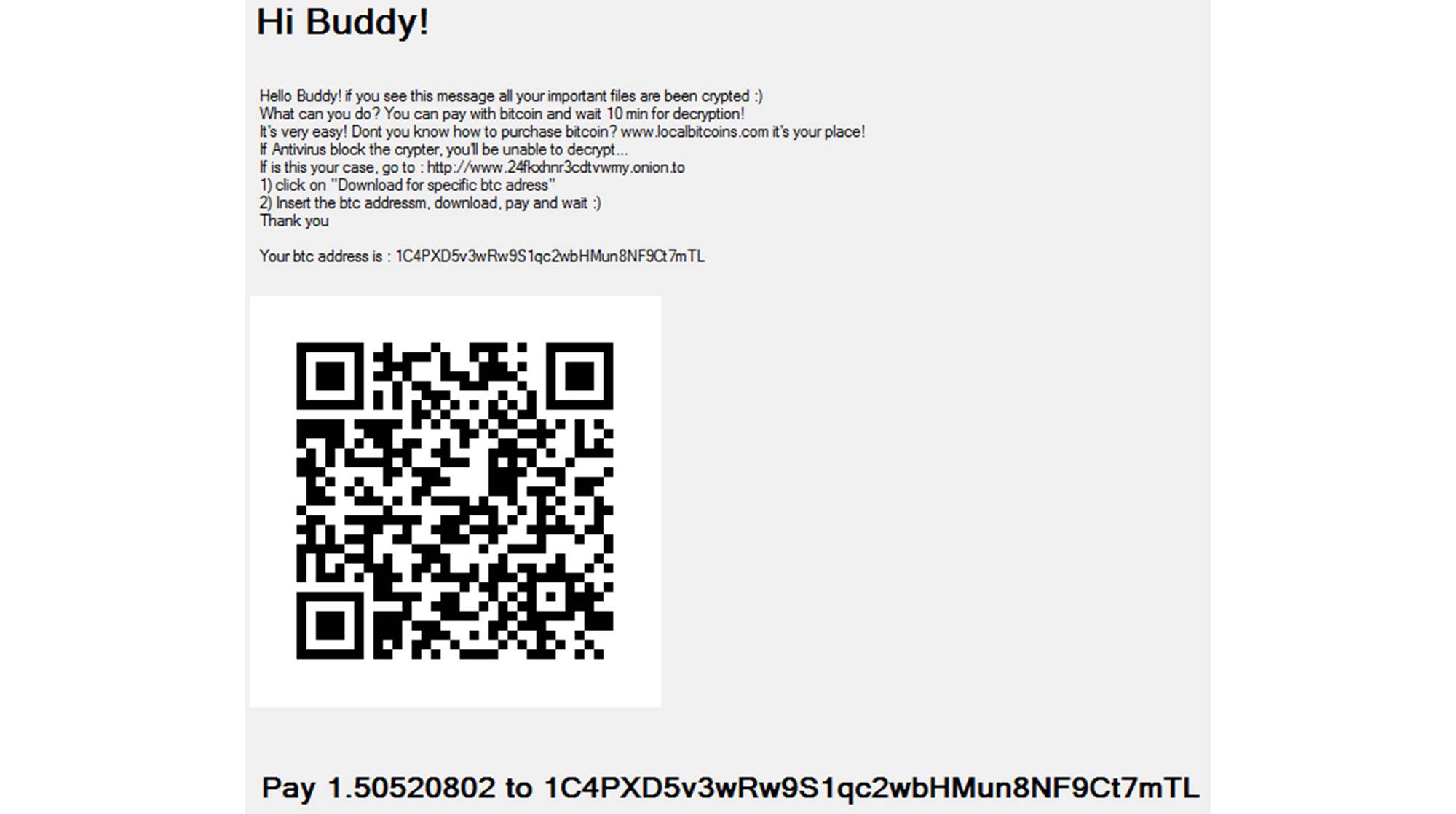

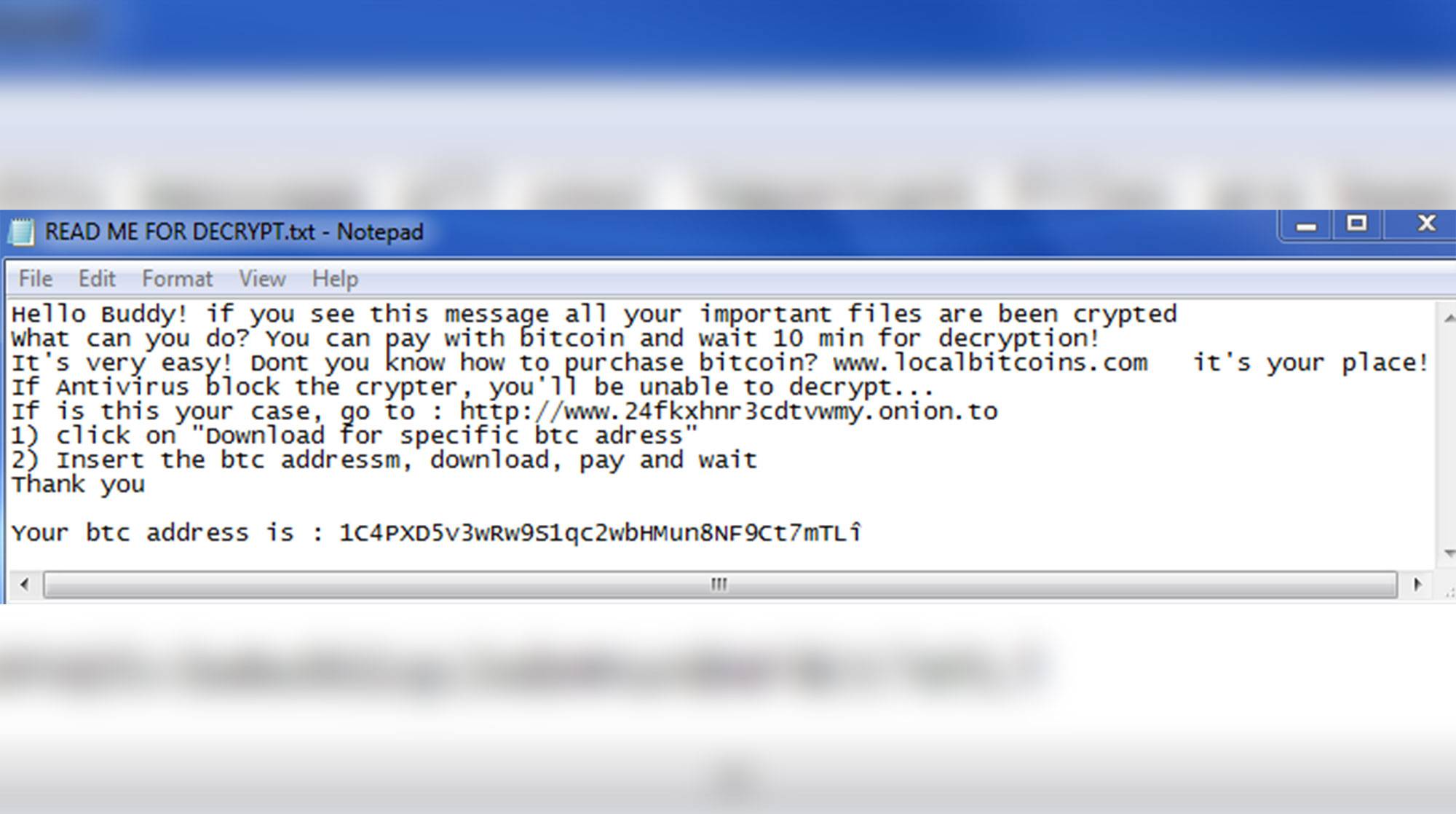

Современный рынок предлагает огромный ассортимент вирусного программного обеспечения. Наиболее популярными продуктами являются криптолокеры (CryptoLocker). Механизм работы зловреда прост: он проникает в ваш компьютер, после чего шифрует данные, а за расшифровку требует выкуп в криптовалюте, которую крайне сложно отследить, в основном используется биткойны. Размер же такого выкупа устанавливается злоумышленником и может достигать миллионов. Так, 14 июня 2017 года южнокорейская компания Nayana согласилась внести выкуп в размере 1,1 миллиона долларов для разблокировки 150 серверов.

Зачастую вирусы скрываются в письмах, а в последнее время зловреды маскируются под резюме. При открытии файла запускается исполняемый файл; собственно, после того, как пользователь разрешает использование программы, начинается шифрование. Проблема в том, что адреса почты отделов кадров компаний, как правило, находятся в открытом доступе, и злоумышленники просто рассылают резюме, которые кадровики просматривают тысячами. А эти зловреды не распознаются антивирусами, потому что вирусами как таковыми не являются: это просто скрипты (коды), которые запускают свободно распространяемый шифровальщик и шифруют все, до чего только доберутся. А в отделах кадров сидят далеко не бородатые сисадмины, а простые офисные работники, которые кроме браузера и MS Office в основном ничем не пользуются.

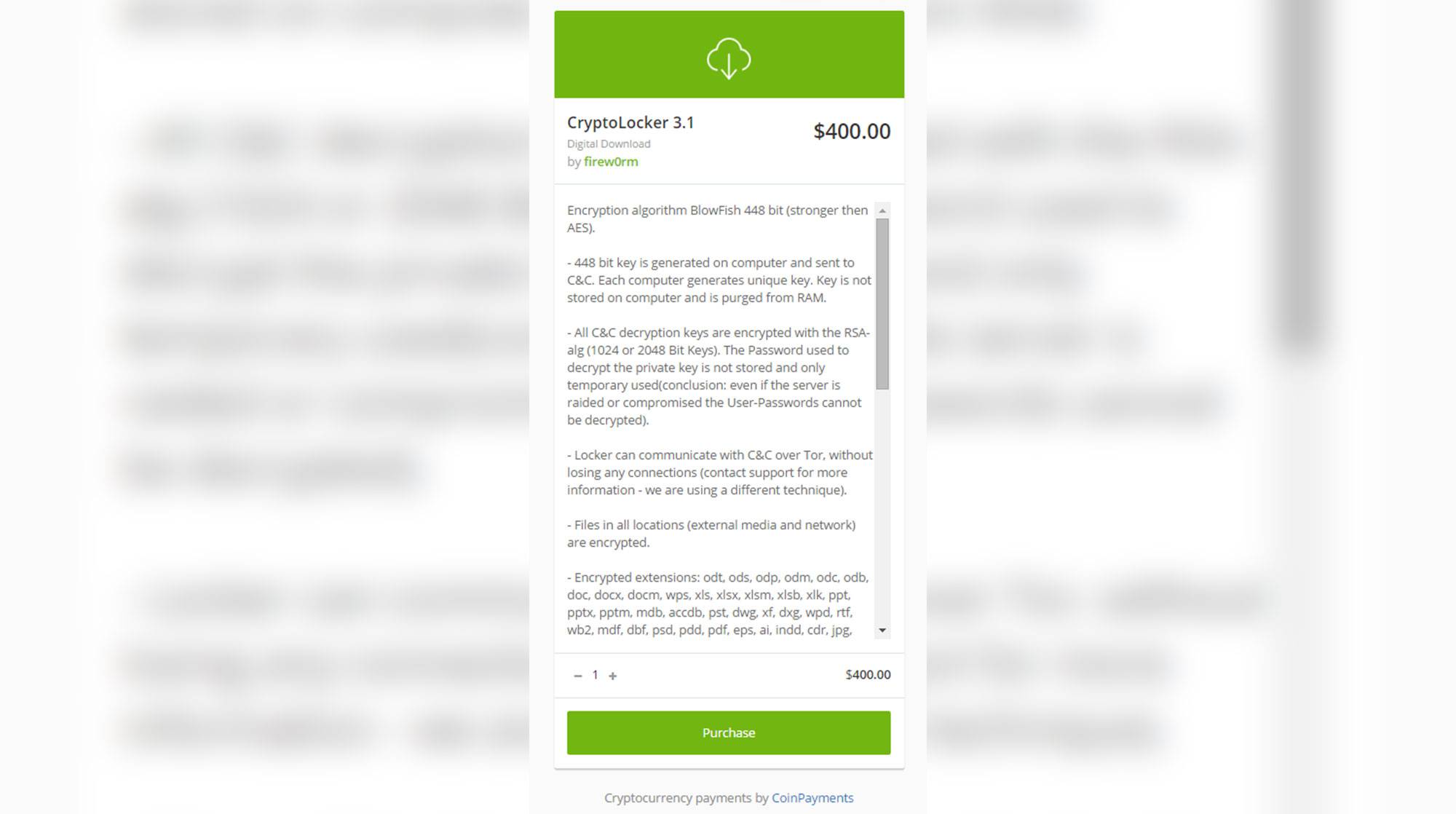

Но вернемся к деньгам. Сколько же стоят подобные вирусы и можно ли их купить в принципе? Конечно же, можно: площадки для покупки и продажи вредоносного ПО располагаются в Даркнете (DarkNet), который Государственная дума активно пытается прикрыть.

В Даркнете представлен широкий спектр таких вирусов. Любой желающий может выбрать вирус по вкусу, исходя из своего бюджета и целей. Если говорить про суммы, то они могут варьироваться.

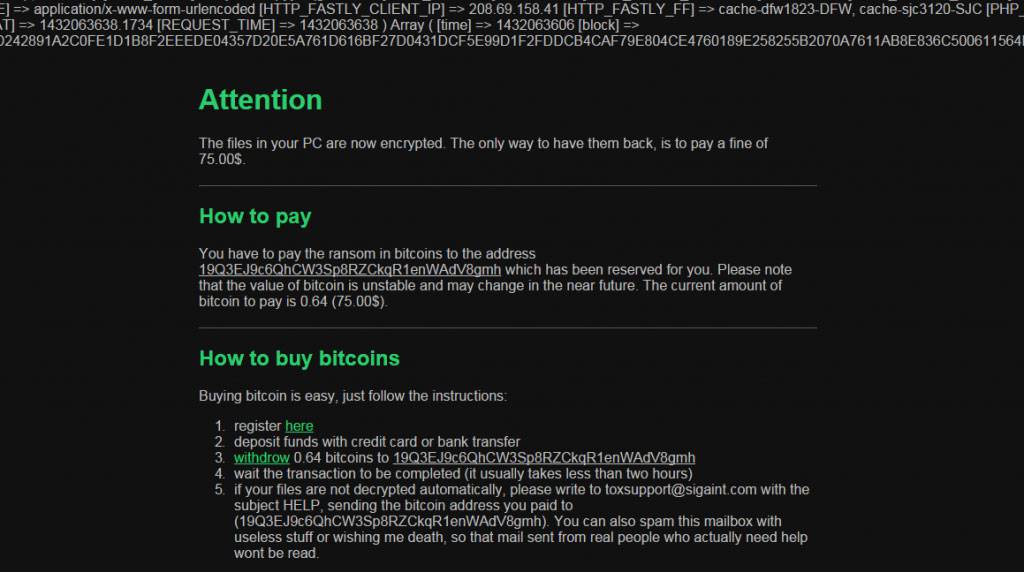

Начнем с более бюджетных версий вредоносного ПО, а если быть точнее, то с целого сервиса, который построен на получении прибыли со зловредов. Речь идет о проекте Tох — сервис предлагает желающим анонимно поучаствовать в вымогательстве за процент от прибыли.

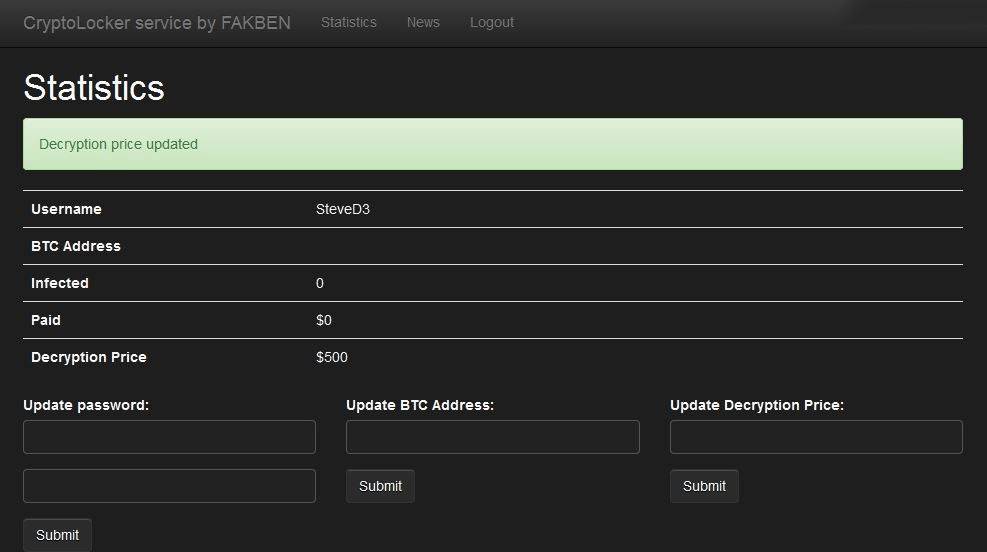

Недалеко ушла команда FAKBEN. На своей платформе она предлагает клиентам приобрести ключ к криптолокеру за 50 долларов. Сумму выкупа для потерпевшего хозяин ключа определяет сам, в среднем она составляет порядка 300 долларов, а это значит, что у клиентов FAKBEN есть возможность получить шестикратную прибыль лишь с одного компьютера.

Далее идут более серьезные предложения, с ценниками на порядок выше. В 2015 году румынская компания BitDefender обнаружила объявление о продаже криптолокера за три тысячи долларов, включая исходный код; иными словами, вирус продавался не частью, а целиком, собственно, покупатель мог вносить изменения во зловред. Также дополнительно можно было приобрести наборы по восемь ключей, которые используются для выкупа и расшифровки данных на компьютере. Стоимость комплекта – 400 долларов.

Теперь давайте обратимся к цифрам и посчитаем окупаемость ПО. Цена вируса — три тысячи долларов. Предположим, что мы установим размер выкупа 300 долларов и имеем 24 ключа (три комплекта) для разблокировки. Следовательно, при вложении 4,2 тысячи долларов на ключи и вирус мы получаем 7,2 тысячи с учетом 24 разблокировок, а это значит, что наша прибыль составит три тысячи долларов. Неплохая сумма, учитывая, что ее можно получить, лежа на диване. Если сравнивать с глобальными атаками весны-лета 2017 года, то такие предложения имеют хорошую перспективу. Так, для сравнения, вирус Petya смог получить 46 выкупов и 3,99 биткойнов на кошелек, что по текущему курсу составляет около 600 тысяч рублей.

Но подобные суммы кажутся смехотворными, если говорить про целые хакерские организации, которые занимаются созданием вредоносного ПО в промышленных масштабах. Речь пойдет о группировке The Shadow Brokers.

Хакеры попробовали продать эксплойты (коды или их фрагменты, применяемые для атаки на компьютер) на аукционе, за материалы они планировали выручить порядка миллиона долларов. Но это не вызвало особого ажиотажа, и аукцион отменили в конце октября 2016 года.

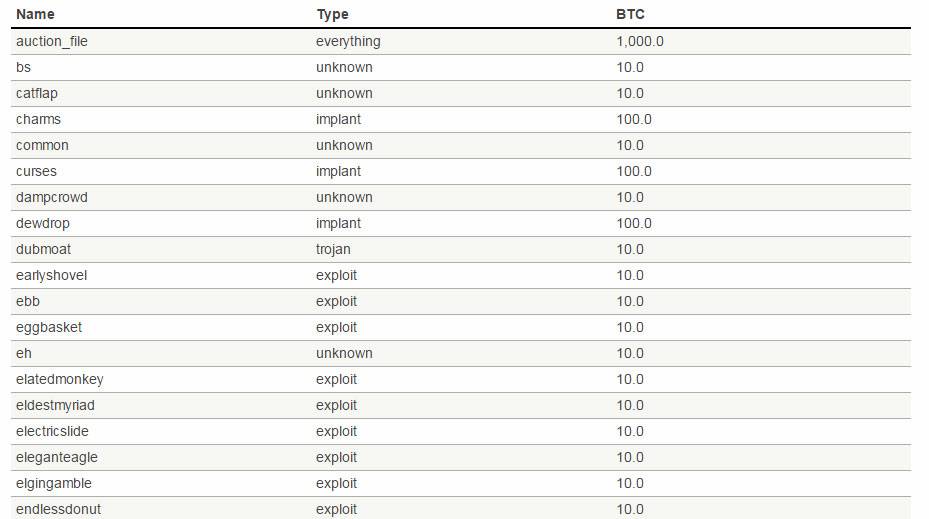

В декабре 2016-го на платформе ZeroNet хакеры попытались продать файлы с украденной информацией поштучно. Стоимость — от одного до 100 биткойнов (от 2,6 тысячи до 260 тысяч долларов по текущему курсу), также можно было приобрести весь набор сразу по фиксированной цене — одна тысяча биткойнов (2,6 миллиона долларов). Но и тут, видимо, желающих не нашлось, и часть файлов слили бесплатно.

Однако на этом ребята из The Shadow Brokers не остановились. После успеха вируса WannaCry они предпринимают очередную попытку монетизации своего труда. 30 мая появилось объявление об открытии ежемесячной подписки на различный софт из архива того же самого АНБ. Стоимость – 25 тысяч долларов в месяц. Всем желающим предлагают подписаться на сервис группы, переведя 100 ZEC (Zcash) на определенный кошелек и указав E-mail-адрес для доставки контента (сделать это надо было не позднее 30 июня 2017 года — увы, приобрести уже не успеете).

Эксперты из компании Zerodium считают, что стоимость подобных файлов оправдана и действительно равна тем суммам, которые запрашивают хакеры, а их содержание представляет серьезную опасность для компаний, связанных с IT-индустрией.

Чем же объясняется такой всплеск активности вирусов? Некоторые эксперты связывают его со сливами WikiLeaks. Последняя публикация датируется 7 марта 2017 года. Организация опубликовала порядка 7,5 тысячи эксплойтов, вирусов и прочего ПО, которым пользовались спецслужбы. Отсюда и возникают угрозы типа WannaCry и Petya. Но главное, что такая деятельность приносит неплохую прибыль злоумышленникам. А это значит, что несмотря на активную борьба с вирусами, а также сервисами, которые предоставляют такие услуги, спрос на вредоносное ПО будет устойчивым.

Сайт использует IP адреса, cookie и данные геолокации пользователей сайта, условия использования содержатся в Политике по защите персональных данных.

Сообщения и материалы информационного издания Daily Storm (зарегистрировано Федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) 20.07.2017 за номером ЭЛ №ФС77-70379) сопровождаются гиперссылкой на материал с пометкой Daily Storm.

*упомянутые в текстах организации, признанные на территории Российской Федерации террористическими и/или в отношении которых судом принято вступившее в законную силу решение о запрете деятельности. В том числе:

Доходы организаторов атаки вирусов-вымогателей на порядок меньше причиненного ими ущерба. Но дешевизна и доступность вредоносных программ обеспечивают хакерам неплохую рентабельность.

Фото: ТАСС/Сергей Коньков

Атака компьютерного вируса-вымогателя BadRabbit оказалась гораздо скромнее, чем его предшественников − WannaCry в мае и NotPetya в июне. "Плохой кролик" заблокировал информационные системы аэропорта Одессы, киевского метро, министерства инфраструктуры Украины, российского информационного агентства "Интерфакс" и интернет-газеты "Фонтанка". Компания ESET сообщила, что BadRabbit также пытался заразить компьютеры в Болгарии (10,2% атак), Турции (6,4%), Японии (3,8%) и других странах (2,4%). Однако подавляющее большинство атак было отбито системами безопасности.

Спустя всего несколько часов после начала атаки анализ вируса осуществили едва ли не все крупнейшие компании в сфере интернет-безопасности. Специалисты ESET, Proofpoint и "Лаборатории Касперского" выяснили, что BadRabbit распространялся под видом фальшивых обновлений и установщиков Adobe Flash.

Аналитики российской компании в сфере расследования киберпреступлений Group-IB сообщили, что "Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования". Вирус-вымогатель NotPetya в свою очередь является модификацией WannaCry, созданного на основе хакерской программы EternalBlue, которая была разработана в Агентстве национальной безопасности Соединенных Штатов и затем украдена хакерами.

Фото: ТАСС/Донат Сорокин

Ущерб и выгода

По оценкам Intel, общее количество зараженных компьютеров превысило 530 тысяч. От вирусных атак, в частности, пострадали Национальная система здравоохранения Великобритании, испанская телекоммуникационная компания Telefonica, российские МЧС, МВД, РЖД, Сбербанк, "Мегафон" и "Вымпелком". WannaCry шифровал файлы пользователей, за расшифровку вымогатели требовали заплатить 600 долларов в криптовалюте биткоин.

По данным американских экспертов, вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

27 июня 2017 года начались атаки вируса-шифровальщика NotPetya. Как и в случае с WannaCry, хакеры требовали выкуп за восстановление работоспособности компьютера, но на этот раз только 300 долларов в биткоинах.

От атаки NotPetya пострадало больше 20 тысяч компаний в 60 странах на всех континентах, однако более 70% общего числа заражений вирусом произошло на Украине. Выручка вымогателей составила около 10 тысяч долларов, при этом только компании FedEx и Moller-Maersk оценили свой ущерб от вирусной атаки в 300 млн долларов каждая.

Что касается BadRabbit, то и убытки пострадавших компаний, и доход хакеров, судя по всему, оказались близки к нулю.

Вымогательство по дешевке

Семейство вирусов-вымогателей WannaCry – NotPetya – BadRabbit больше не опасно, и теперь хакерам придется разработать что-нибудь принципиально новое. В том, что они это сделают, сомневаться не приходится, тем более что создать вирус-вымогатель значительно проще, чем, например, банковский троян. Благодаря этому, в частности, создание вымогателей является одной из наиболее рентабельных сфер хакерской деятельности.

Мало того, как выяснили эксперты компании Positive Technologies, среди злоумышленников все шире распространяется модель "вымогатели как услуга", при которой авторы программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам. Например, разработчик вируса Petya запрашивает от 25 до 85% от суммы платежей жертв, а другой вирус-шифровальщик, Karmen, продается на черном рынке за 175 долларов.

Исходный код программы-вымогателя, атаковавшего в конце прошлого года базы данных MongoDB с требованием выкупа в размере от 0,2 до 1 биткоина, продавался на черном рынке всего за 200 долларов вместе со списком из 100 тысяч IP-адресов незащищенных баз данных и сканером для поиска новых жертв. По оценкам экспертов, общая прибыль хакеров от использования этой программы могла превысить 6 миллионов долларов.

Вирусы-вымогатели в этом году стали безусловными чемпионами по числу заражений компьютеров. Помимо упомянутой тройки лидеров весной немало проблем владельцам компьютеров доставило семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы. Однако на фоне ажиотажа вокруг WannaCry СМИ обошли этот вирус вниманием.

В сентябре, по сведениям израильской компании по защите от вирусов Check Point, в десятку самых активных вредоносных программ вернулся шифровщик-вымогатель Locky, который начал распространяться еще в феврале 2016 года.

Из других лидеров этого года эксперты отмечают вирус Adylkuzz8, который заразил множество компьютеров и использовал их вычислительные мощности для майнинга криптовалюты. "Подконтрольные вычислительные мощности позволяли хакеру зарабатывать порядка 2000 долларов в сутки", − сообщают специалисты Positive Technologies.

Переизбыток информации

Второе место по популярности у хакеров занимает сейчас кража учетных данных. На это нацелено 16% хакерских атак (на внедрение вирусов – 38%). Полученную информацию киберпреступники либо продают на черном рынке, либо требуют за нее выкуп.

Впрочем, возможности для зарабатывания денег в этой сфере быстро сокращаются. Так, в результате атаки на американского сотового оператора U.S. Cellular хакеры смогли похитить персональные данные 126 761 168 американцев. Позже вся эта база данных была выставлена на продажу всего за 500 долларов. В одной российской частной клинике были взломаны IP-веб-камеры, доступ к ним продавался всего за 300 рублей.

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно, – отмечается в обзоре компании Positive Technologies. – Кроме того, нельзя не отметить, что в конце марта президент США Дональд Трамп отменил запрет на сбор и передачу провайдерами личных данных (информации о местоположении, истории поисковых запросов и времени, которое пользователь проводит на той или иной веб-странице), который был введен Бараком Обамой".

Впрочем, наиболее умелым хакерам удается неплохо заработать и на краже персональных данных. Весной хакеры украли учетные данные пользователей двух крупнейших криптовалютных бирж – Bithumb и Tapizon. Взломав аккаунты 31 800 пользователей, злоумышленники затем смогли получить доступ и к их счетам, украв в общей сложности более 6 миллионов долларов.

В России хакер, получивший данные почтового ящика одного из пользователей, начал шантажировать владельца, угрожая зарегистрировать от имени жертвы веб-ресурсы, где будет публиковать порнографию или продавать наркотики. Такой инструмент давления может оказаться довольно действенным и заставить жертв заплатить − для защиты репутации, а также под угрозой уголовной ответственности

Третье место среди любимых инструментов хакеров сегодня занимает так называемая социальная инженерия − специалисты называют так разные способы заманивания пользователей на поддельные сайты с целью выманивая данных их кредитных карточек и банковских счетов. Например, в начале года злоумышленники с помощью спам-рассылок заманивали потенциальных жертв на поддельные страницы PayPal и выманивали у них данные банковских карт.

В России хакеры рассылали жертвам извещения о штрафах ГИБДД под видом уведомления с портала "Госуслуги". Достоверность письма подтверждалась логотипом электронного правительства, а в самом письме содержалась якобы фотография автомобиля нарушителя. При попытке открыть фотографию жертва перенаправлялась на поддельный сайт, который требовал ввести данные электронной почты.

Фото: ТАСС/Сергей Коньков

Запрос на шантаж

Наибольшее беспокойство экспертов по компьютерной безопасности сегодня вызывают DDoS-атаки, сила которых за последний год многократно возросла. Цель такой атаки − выведение сайта из строя путем подачи большого количества запросов. Используются DDoS-атаки в основном для шантажа, поскольку блокировка сайта какого-нибудь онлайн-ритейлера или банка может принести его владельцу многомиллионные убытки.

Оценить масштаб доходов в этой сфере хакерской индустрии сложно, поскольку компании, деятельность которых была нарушена из-за DDoS-атак, стараются это не афишировать. Positive Technologies отмечает, что весной в течение двух дней был недоступен сервис Skype для пользователей из Европы и части США.

Предполагается, что причиной этого стала DDoS-атака, ответственность за которую взяла на себя хакерская группировка CyberTeam. Получили хакеры какой-то выкуп от Skype или нет, неизвестно.

Часто преступники проводят слабую атаку и требуют выкуп, угрожая, что в следующий раз она будет мощнее, однако это оказывается блефом. Такие страшилки используются все чаще.

Летом сразу пять южнокорейских банков (KB Kookmin Bank, Shinhan Bank, Woori Bank, KEB Hana Bank и NH Bank) стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой. Поскольку нарушений в работе этих финансовых учреждений замечено не было, то либо угрозы оказались беспочвенны и злоумышленники не обладали необходимыми для атаки ресурсами, либо банки достаточно защищены, либо заплатили требуемую сумму.

Используются DDoS-атаки и для борьбы с конкурентами и другими неугодными лицами. Как отмечается в новом докладе Европола по кибербезопасности, такие атаки часто проводят под конкретные события: например, бьют по флористам в преддверии Дня Святого Валентина или по онлайн-букмекерам перед масштабными спортивными событиями.

В начале этого года хакеры организовали DDoS-атаки на ресурсы компании Dr.Web мощностью от 200 тысяч до 500 тысяч запросов в секунду – в отместку за деятельность разработчика антивирусов.

Фото: ТАСС/DPA/Silas Stein

Опасные вещи

Каждое из таких устройств может стать источником DDoS-атаки, тем более что все они имеют множество недостатков безопасности, которые позволяют злоумышленникам получать к ним доступ из интернета.

В сентябре 2016 года сайт специалиста по кибербезопасности Брайана Кребса был обрушен в результате DDoS атаки, организованной сетью из полутора миллионов маршрутизаторов и камер слежения, инфицированных вирусом Mirai. На прошлой неделе специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear, и Linksys, а также соединенные с интернетом камеры наблюдения таких компаний, как Vacron, GoAhead и AVTech.

Reaper пока не проявляла какой-либо активности, но китайская компания по защите от вирусов Qihoo 360, также обнаружившая эту бот-сеть, предупреждает, что вирус в любой момент может измениться и активироваться, результатом чего станет отключение больших участков глобального интернета.

Хоть страхуй, хоть не страхуй

Интенсивность кибератак с каждым годом увеличивается. По оценкам компании Check Point, сегодня в мире в среднем в 4 секунды скачивается одна вредоносная программа, и это в восемь с половиной раз чаще, чем год назад. Российская компания "Крок" сообщает, что количество обращений клиентов, связанных с устранением вирусов-вымогателей, увеличилось за год в пять раз.

Одной из главных причин распространения киберугроз справедливо считается легкомысленное отношение многих компаний к вопросам компьютерной безопасности. В связи с этим в ЕС планируется ввести штрафы за слабые меры киберзащиты.

В России в рамках программы "Цифровая экономика" планируется к 2020 году ввести стандарт информационной безопасности и обязательного страхования от кибератак для стратегических компаний − банков, аэропортов, вокзалов, предприятий металлургии, машиностроения, судостроения и авиапромышленности.

Отметим, что в Европе киберстрахование давно стало серьезным и процветающим бизнесом. По оценкам Европола, объем страховых премий в этой сфере сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро. При этом организация предупреждает, что "киберстрахование поощряет самоуспокоенность компаний, полагающихся на него вместо инвестирования в превентивные меры по защите от хакеров".

Атака и экономические последствия

27 июня 2017 года атака с использованием разновидности вируса Petya повлекла за собой сбои в работе крупнейших украинских предприятий, банков, аэропортов, ряда государственных учреждений и объектов критической инфраструктуры, медиа. Целью атаки была не нажива и не пиар – целью стало государство.

– Произошла фактически остановка части экономики Украины: примерно трети на три дня, – рассказал Кардаков. – Значительная часть предприятий производство не остановила, но остановились продажи, логистика, бухгалтерия и т.д.

Цифра в 450 миллионов долларов, уточнил Кардаков, не учитывает убытки, которые понес бизнес от потери информации, и затраты на восстановление информационных систем.

Сергей Мартынчук, директор по работе с клиентами (Украина и СНГ) Cisco, цифр называть не стал, сосредоточив внимание на другом:

– Если говорить о Petya, очень сложно посчитать, насколько огромными были потери. Как показатель - обсуждали количество компьютеров, но когда речь заходила о денежных тратах – вопрос становился сложнее: не в каждой компании прерывался бизнес-процесс, но многие потеряли информацию. Именно в этот момент компании поняли, что цена кибератаки – это цена, которую бизнес готов заплатить за восстановление информации, за возможность вести бизнес. Во многих случаях эта цена была намного выше, чем траты на бизнес-процессы.

Уроки для государства и бизнеса

Станислав Самойлов, руководитель первого отделения Департамента киберполиции НПУ отметил, что инцидент имел позитивное влияние на несколько сфер: за год после атаки значительно вырос уровень заинтересованности и бизнеса, и общества в вопросах кибербезопасности, а также уровень доверия в этих вопросах к правоохранителям.

– После атаки мы фиксируем значительный рост количества обращений как частных предпринимателей, так и бизнес-структур, которые обращаются к нам если не с заявлением о преступлении, то с просьбой о рекомендациях. Это свидетельствует об увеличении уровня ответственности бизнеса, частных лиц за свои инфраструктуры и предприятия, – резюмировал Самойлов.

О позитивном влиянии далеко не самого приятного события в истории страны рассказал и сотрудник ситуативного центра обеспечения кибербезопасности СБУ Андрей Окаевич:

Сотрудник СБУ отметил, что на данный момент, согласно действующим законам, каждое предприятие и объект критической инфраструктуры защищается по собственному усмотрению, но государством уже разрабатываются минимальные требования, выполнение которых необходимо для обеспечения национальной безопасности.

Об уроках для бизнеса рассказал и представитель Сisco:

– Эта атака оголила ряд критических моментов, которые мы имеем в киберзащите. Первое – очень много компаний не имели киберзашиты как насущной потребности, не разговаривали языком киберзащиты. Второе – многие компании столкнулись с проблемой отсутствия на рынке специалистов по кибербезопасности, – отметил Мартынчук.

Готова ли Украина к новым угрозам

Вопрос готовности Украины как государства и украинского бизнеса к новым кибератакам Сергей Мартынчук из Сisco уже воспринимает как риторический.

Оптимистично настроены и силовики:

– Касательно готовности Украины к новым кибератакам. Уровень готовности, по сравнению с прошлым годом, значительно вырос. Если оценивать, мы отмечаем, я бы сказал, повышение уровня готовность где-то на треть, – резюмировал представитель Департамента киберполиции Станислав Самойленко.

Бизнес также говорит о том, что выводы сделал и такого, как было год назад, больше не допустит:

– Как бизнес, выводы мы сделали достаточно существенные. Мы пересмотрели наши подходы к кибербезопасности. За этот год мы создали орган, который отвечает за эти вопросы, закупили очень мощное оборудование от Cisco, привлекли лучшего специалиста по кибербезопасности, который поможет организовать нам правильную защиту, защитить наши облачные решения, ИТ-инфраструктуру, – похвастался Сергей Лукьяненко, директор по информационным технологиям компании ЛИГА: ЗАКОН. – Хотя мы конкретно и не пострадали от вируса Петя, сейчас мы очень серьёзно взялись за то, чтобы защитить в первую очередь наших клиентов, ведь если руководство бизнеса не будет обращать внимание на вызовы кибербезопасности, то и бизнеса не будет.

Шаг 1: Перезагрузите компьютер для Safe Mode with Networking

Windows 7 / Vista / XP Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Safe Mode with Networking

Windows 10 / Windows 8В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart..

Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart.

Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Networking.

Шаг 2: Удалить Petya

Авторизируйтесь, используя Ваш зараженный аккаунт, и запустите браузер. Загрузите Reimage или другую надежную антишпионскую программу. Обновите её перед сканированием и удалите вредоносные файлы, относящиеся к программе-вымогателю, и завершите удаление Petya.

Если программа-вымогатель блокирует Safe Mode with Networking, попробуйте следующий метод.

Шаг 1: Перезагрузите компьютер для Safe Mode with Command Prompt

Windows 7 / Vista / XP

Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Command Prompt

Теперь введите rstrui.exe и снова нажмите Enter.

После появления нового окна, щелкните Next и выберите Вашу точку восстановления, предшествующую заражению Petya. После этого нажмите Next. В появившемся окне 'System Restore' выберите 'Next'

Выберите Вашу точку восстановления и щелкните 'Next'

Теперь щелкните Yes для начала восстановления системы. Щелкните 'Yes' и начните восстановление системы После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер убедитесь, что удаление прошло успешно.

Хороший ответ 3

Когда компьютер начинает майнить он загружает систему на 100% и это видно сразу, пример: закройте все приложение и посмотрите в диспетчере задач какой процент загрузки вашего компьютера.

Надежный способ, установите антивирус, они чутко реагируют на это.

Хороший ответ 1 5

При острой вирусной респираторной инфекции назначаются противовирусное средство, например, свечи Виферон. Борются с вирусами и поддерживают собственный иммунитет ребенка и взрослого. Так же витамин С, обильное питье и дальнейшее лечение по симптомам.

Всего Вам доброго!

Хороший ответ 5

- Перейдите на официальный сайт, прокрутите его чуть ниже и нажмите скачать в графе "Утилита удаления Dr.Web для Windows".

- Далее запустите Dr.Web Removal Tool и следуйте рекомендациям на экране.

Хороший ответ 1 1

Не всегда вирус можно удалить с работающего компьютера - он тоже работает и активно сопротивляется попыткам его удалить.

Самый простой способ проверить и удалить:

Удачи в борьбе с вирусами. Я их столько видел. Первый ещё в далёком 1987.

Хороший ответ 1

Упомянутое ПО работало следующим образом: на компьютер различными способами заносился вирус, который, в свою очередь, переписывал код в чипе компьютера и брал процесс загрузки и перезагрузки под свой контроль. Это значит, что форматирование (полная очистка) жёсткого диска или переустановка системы не решат проблемы.

Настоящему Лентачу удалось получить изображение, которое появляется при попадании вируса на комп:

Издание обвинило Кремль в спонсировании операций по взлому – ранее неоднократно различные СМИ заявляли, что на российское правительство работают хакеры, которые атакуют различные зарубежные сайты и даже причастны к махинациям на выборах президента США в 2016 году.

Позже компания ESET пояснила своё исследование: по словам представителей компании, они не указывали на государственную принадлежность группы хакеров, которая распространяла этот вирус:

Любые выводы и интерпретации, сделанные на основе исследования ESET, являются точкой зрения их авторов и могут не совпадать с официальной позицией компании. ESET подчеркивает, что некоторые предположения, опубликованные в российских и западных СМИ, не являются выводами исходного исследования.

Таким образом, вирус, возможно, существует, но его принадлежность к российским спецслужбам и, в частности, к ГРУ или Путину не доказана.

Читайте также: