| maxvlas

Сильно желателен как и стек его вызовов с вкладки Treads, то же желательно с вложениями и содержимое вкладок Modules и Memory - это упрощает расшифровку дампа.

![]()

Riskware is the name given to legitimate programs that can cause damage if they are exploited by malicious users – in order to delete, block, modify or copy data, and disrupt the performance of computers or networks . Riskware can include the following types of programs that may be commonly used for legitimate purposes:

- Remote administration utilities

- IRC clients

- Dialer programs

- File downloaders

- Software for monitoring computer activity

- Password management utilities

- Internet server services – such as FTP, web, proxy and telnet

These programs are not designed to be malicious – but they do have functions that can be used for malicious purposes.

How Riskware can impact you

With so many legitimate programs that malicious users can employ for illicit purposes, it can be difficult for users to decide which programs represent a risk. For example, remote administration programs are often used by systems administrators and helpdesks for diagnosing and resolving problems that arise on a user’s computer. However, if such a program has been installed on your computer by a malicious user – without your knowledge – that user will have remote access to your computer. With full control over your machine, the malicious user will be able to use your computer in virtually any way they wish.

- Kaspersky Lab has recorded incidents in which legitimate, remote administration programs – such as WinVNC – have been secretly installed in order to obtain full remote access to a computer.

- In another example, the mIRC utility – which is a legitimate IRC network client – can be misused by malicious users. Trojan programs that use mIRC functions to deliver a malicious payload – without the knowledge of the user – are regularly identified by Kaspersky. Often, malicious programs will install the mIRC client for later malicious use. In such cases, mIRC is usually saved to the Windows folder and its subfolders. So, if mIRC is detected in these folders, it almost always means that the computer has been infected with a malicious program.

Riskware can include any of the following behaviours:

- Client-IRC

- Client-P2P

- Client-SMTP

- Dialer

- Downloader

- Fraud Tool

- Monitor

- NetTool

- PSWTool

- RemoteAdmin

- RiskTool

- Server-FTP

- Server-Proxy

- Server-Telnet

- Server-Web

- WebToolbar

How to protect yourself against Riskware

Because there may be legitimate reasons why Riskware is present on your computer, antivirus solutions may not be able to determine whether a specific item of Riskware represents a threat to you. Kaspersky’s products let you decide whether you wish to detect and remove Riskware:

- Detecting and removing Riskware

There can be many reasons why you suspect that a Riskware program, that has been detected by Kaspersky’s antivirus engine, is posing a threat. For example, if you didn’t consent to the installation of the program and you don’t know where the program came from, or if you’ve read a description of the program on Kaspersky’s website and you now have concerns over its safety. In such cases, Kaspersky’s antivirus software will help you to get rid of the Riskware program.

- Choosing not to detect Riskware

For cases where Riskware programs are detected, but you’re confident that these are programs that you have consented to, you may decide that the Riskware programs are not harming your devices or data. Kaspersky products let you disable the option to detect these programs – or let you add specific programs to a list of exceptions – so that the antivirus engine doesn’t flag this Riskware as malicious.

Other articles and links related to Riskware

Теперь к нашим вирусам. Вернее не к моим, а к тем с которыми я столкнулся начав тщательно мониторить сайты на наличие обновок. Если ещё пару лет назад флеш-тематика была не столь захламлена зараженными файлами, то сейчас дела обстоят заметно хуже.

По памяти могу лишь вспомнить, как раньше китайцы неоднократно намеренно распространяли дистрибутивы прошивальщиков зараженные различными модификациями вирус Virut. Судя по тому, что вирус каждый раз был один и тот же, только разной модификации, можно сделать вывод, что ноги там росли скорее всего из одного и того же места.

Но вот что отличает сегодняшнюю ситуацию от предыдущих, что вирусы стали активно распространяться, как на русских, так и англоязычных сайтах. Хотя я не удивлюсь, если эти сайты на английском языке, созданы также русскоговорящими.

И это не простые, а регулярно обновляемые вирусы, которые учитывают актуальность вирусной базы. То есть сегодня Касперский ругается на него, как на ВОЗМОЖНЫЙ (HEUR) вирус, а через пару дней приставка HEUR уже пропадает. Затем на сервере немного правят вредоносную программу и всё повторяется по кругу.

![]()

Здесь в основном попадаются всякие рекламные модули и прочие гадящие утилиты, типа:

– Trojan.Win32.Biodata.vho

– AdWare.Win32.StartSurf.gen

Один из вирусов я немного решил проанализировать, а именно файл ChipGenius_v4_19_1225_1419213405.exe, зараженный каким-то InstallCore. Судя по описанию в сети, Trojan.InstallCore установщик рекламного ПО, который гадит в системе без всякого согласия пользователя. Приведу отчёт по сайту VirusTotal:

| AhnLab-V3 | Win-PUP/Suspig.Exp | Comodo | Malware@#1bv5jjq6k28dk | | Cylance | Unsafe | DrWeb | Trojan.InstallCore.3866 | | Emsisoft | Application.InstallCore (A) | GData | Win32.Application.InstallCore.LR@gen | | K7AntiVirus | Riskware ( 0040eff71 ) | K7GW | Riskware ( 0040eff71 ) | | McAfee | Artemis!01D60663996B | Microsoft | PUA:Win32/InstallCore | | Panda | PUP/InstallCore | Rising | Packer.Win32.Obfuscator.n (CLASSIC) | | Sophos AV | InnoMod (PUA) | Sophos ML | Heuristic | | VBA32 | Trojan.InstallCore |

Так вот. Распаковал я этот дистрибутив с помощью консольной утилиты Inno Setup Unpacker. Оценил перечень файлов по содержимому файла install_script.iss:

[Files]

Source: “\Balogob.nom”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Bamucodesoma.t”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Bodonecisan.tex”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Cetur.bin”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Dupelob.docx”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Fahogo.exe”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Gos.txt”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Gumenaces.key”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Kakugo.doc”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Laremomec.docx”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Potiha.teh”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\Satolef.html”; DestDir: “”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Goduben.b”; DestDir: “\gagecisapa”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Kecag.bin”; DestDir: “\gagecisapa”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Relenobepipa.docx”; DestDir: “\gagecisapa”; MinVersion: 0.0,5.0;

Source: “\lokurero\Fopulodedelu.vob”; DestDir: “\lokurero”; MinVersion: 0.0,5.0;

[Run]

Filename: “\Gos.txt”; MinVersion: 0.0,5.0; Flags: shellexec skipifdoesntexist postinstall skipifsilent nowait

Все кроме файла Fahogo.exe, по сути файлы-пустышки. Но на этого Fahogo вирустотал почему-то никак не реагирует.

Встаёт вопрос, а где был этот сам вирус? Скорее всего в оболочке установщика InnoSetup. На всякий случай отправил файл Fahogo.exe в Лабораторию Касперского, пусть глянут.

Всё это попахивает тем, что адепты партнерских программ с оплатой за установки приложений (Инсталл партнерки) взялись и до сервисного софта для флешек.

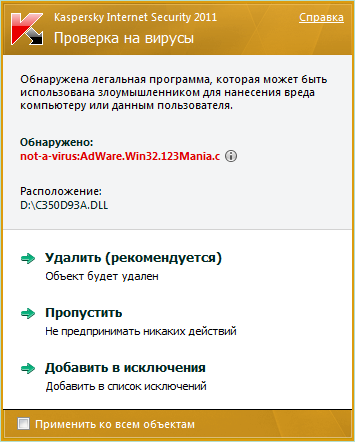

Иногда Kaspersky Internet Security вдруг выводит желтое окошко и пишет, что на вашем компьютере обнаружен not-a-virus . Немудрено смутиться: если это не-вирус, то зачем антивирусная программа мне об этом сообщает?

На самом деле это действительно не вирус (говоря технически точнее, "не вредоносная программа"), но сообщать о нем все равно нужно. Давайте разберемся, что такое Not-a-virus, какие они бывают и что с ними делать.

В Kaspersky Internet Security словом Not-a-virus называются по большому счету два типа программ - adware и riskware. Оба эти типа не зловредны сами по себе, поэтому вирусами их не назовешь. Однако пользователю неплохо бы знать об их существовании, поскольку эти программы могут делать что-то, что ему может не понравиться.

Что такое Adware

Adware - это рекламные приложения. Они могут показывать вам рекламу, менять поисковую выдачу, подсовывая одни сайты взамен других, собирать о вас данные, чтобы в дальнейшем подстраивать контекстную рекламу под ваши интересы, или делать все это сразу.

Вроде бы ничего зловредного, но и ничего приятного тоже. Особенно весело становится тогда, когда подобных программ на компьютер пробирается десяток-другой и они начинают конкурировать друг с другом за ресурсы.

![]()

При этом adware - это легитимные программы, которые попадают на компьютер формально с согласия пользователя. Просто при установке какой-то другой программы пользователь, например, не углядел заранее проставленную галочку - и тем самым согласился на установку adware. Бывают и другие хитрости, но их объединяет одно: если читать все очень внимательно, от установки "адвары" можно отказаться.

Если же рекламная программа никак не уведомляет пользователя о том, что она пытается установиться на компьютер, то Kaspersky Internet Security считает такую программу зловредным трояном. Тогда сообщение будет уже не в желтой, а в красной рамочке, и работа такой программы будет немедленно заблокирована.

Что такое Riskware

Riskware - немного другое дело. В этот тип попадают разнообразные программы, которые изначально созданы для чего-то полезного и могут использоваться на компьютере по назначению. Но зачастую их устанавливают - без ведома пользователя, разумеется - злоумышленники в недобрых целях.

Например, к riskware относятся программы для удаленного управления компьютером (Remote Admin). Если вы сами установили такую программу и знаете, что делаете, то никакого вреда она не принесет. Однако плохие парни нередко используют программы такого рода как часть зловредного комплекса, - и в этом случае пользователю полезно знать о том, что на его компьютере неожиданно завелось что-то подобное.

Другой пример - утилиты для загрузки файлов. Многие из них действительно повышают удобство загрузки файлы. Но некоторые работают на грани фола, вместе с полезным файлом норовя загрузить еще пачку других программ, показав предупреждение о том, что загружен будет не только искомый файл, например, серым шрифтом на сером фоне.

Из прочих распространенных видов riskware стоит упомянуть тулбары, которые, кстати, также могут относиться и к adware - в зависимости от функциональности и степени навязчивости. Бывают и другие расширения для браузера, которые также могут относиться к riskware.

Еще в категорию riskware попадают майнеры - программы для добычи биткоинов. Разумеется, если вы сами сознательно поставили на свой компьютер майнер, то все хорошо. Но вполне может быть так, что кто-то сделал это без вашего ведома - и теперь расходует ресурсы вашего компьютера для собственного обогащения.

По умолчанию Kaspersky Internet Security не выводит уведомления об обнаружении riskware. Однако в настройках можно зайти в раздел "Угрозы и обнаружение" и включить пункт "другие программы" - тогда Kaspersky Internet Security будет уведомлять и о riskware тоже.

Но только уведомлять: по умолчанию антивирус не блокирует и не удаляет riskware, чтобы не мешать легитимному использованию таких приложений. Собственно, и слова "riskware" вы в этих уведомлениях не увидите - там будет конкретика: майнер это, программа для удаленного администрирования, загрузчик или еще что-то.

Если же riskware начнет загружать какие-нибудь зловредные компоненты, она может быть переклассифицирована в трояны и заблокирована вне зависимости от того, проставлена галка "другие программы" или нет.

Обнаружены adware или riskware. Что делать?

Kaspersky Internet Security выводит уведомления об обнаружении такого рода программ, чтобы вы знали, что они есть на вашем компьютере. Возможно, вы поставили их осознанно - как мы уже говорили, среди riskware-приложений бывают очень даже полезные. В таком случае можно не беспокоиться.

С другой стороны, возможно, очередной not-a-virus пробрался на компьютер незамеченным. И в этом случае вам лучше знать, что эта программа относится либо к riskware, либо к adware. Поэтому пользователю предлагается выбрать, что делать с программой. Если вы ее не ставили - то лучше удалить.

Оптимальная защита всех устройств

Kaspersky Internet Security — надежное и удобное решение для защиты вашей жизни в интернете, совместимое с Windows, Mac и Android.

Riskware/DealPly или Adware.DealPly — это имя, которым некоторые антивирусные программы называют признаки заражения компьютера ранее неизвестной вредоносной или потенциально ненужной программой. Этот зловред обычно поражает установленные веб-браузеры и может изменять их настройки и ярлыки. Подобные вирусы чаще всего проникают на компьютер в составе бесплатных программ или при скачивании и запуске поддельных обновлений Флеш плеера или Java. Сразу после запуска, Riskware/DealPly вирус добавляет себя в автозагрузку, чтобы запускаться при каждом включении компьютера автоматически. Все время, пока этот вирус активен, он может показывать большое количество рекламы в браузерах, изменять настройки всех установленных в системе веб-браузеров и таким образом перенаправлять пользователя на разные рекламные или вводящие в заблуждение веб сайты.

Если вы заметили, что ваш антивирус стал обнаруживать Riskware/DealPly вирус, то не нужно ждать, нужно как можно быстрее выполнить инструкцию, которая приведена ниже.

Часто встречающиеся симптомы заражения Riskware/DealPly вирусом

Как удалить Riskware/DealPly (пошаговая инструкция)

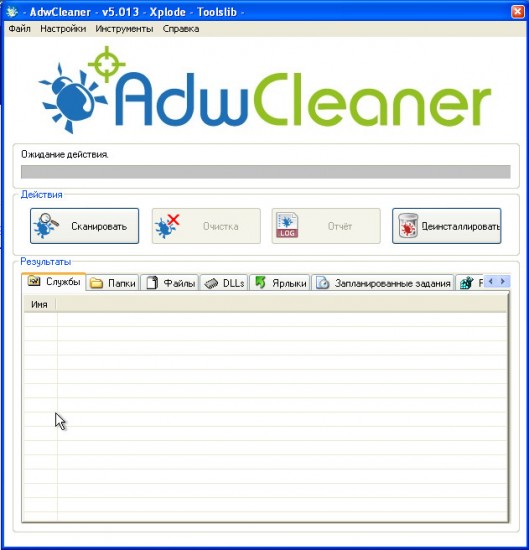

AdwCleaner это небольшая программа, которая не требует установки на компьютер и создана специально для того, чтобы находить и удалять рекламные и потенциально ненужные программы. Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу AdwCleaner кликнув по следующей ссылке.

![]()

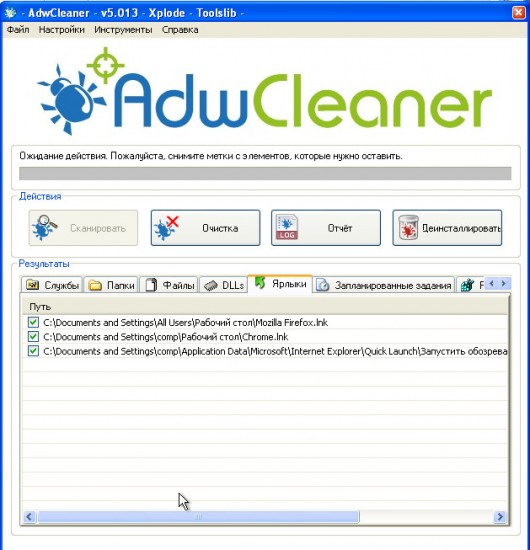

После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

![]()

Кликните по кнопке Сканировать. Программа начнёт проверять ваш компьютер. Когда проверка будет завершена, перед вами откроется список найденных компонентов вредоносных программ.

![]()

Кликните по кнопке Очистка. AdwCleaner приступ к лечению вашего компьютера и удалит все найденные компоненты зловредов. По-окончании лечения, перезагрузите свой компьютер.

Malwarebytes Anti-malware это широко известная программа, созданная для борьбы с разнообразными рекламными и вредоносными программами. Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу Malwarebytes Anti-malware используя следующую ссылку.

Когда программа загрузится, запустите её. Перед вами откроется окно Мастера установки программы. Следуйте его указаниям.

![]()

Когда инсталляция будет завершена, вы увидите главное окно программы.

![]()

Автоматически запуститься процедура обновления программы. Когда она будет завершена, кликните по кнопке Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

![]()

Когда проверка компьютера закончится, Malwarebytes Anti-malware покажет вам список найденных частей вредоносных и рекламных программ.

![]()

Для продолжения лечения и удаления зловредов вам достаточно нажать кнопку Удалить выбранное. Этим вы запустите процедуру удаления рекламных и вредоносных программ.

Скачайте программу используя следующую ссылку.

![]()

После окончания загрузки запустите скачанный файл.

![]()

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

![]()

Дождитесь окончания этого процесса и удалите найденных зловредов.

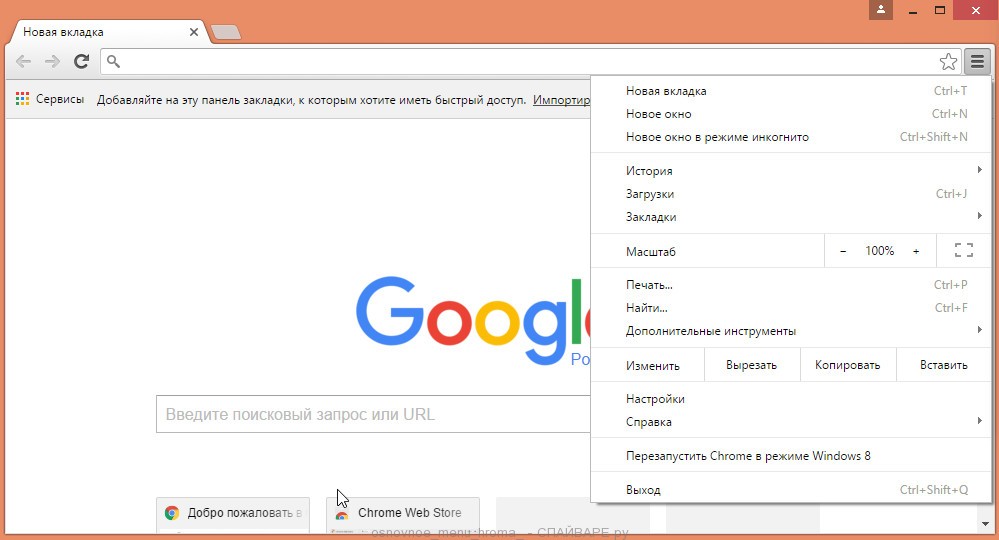

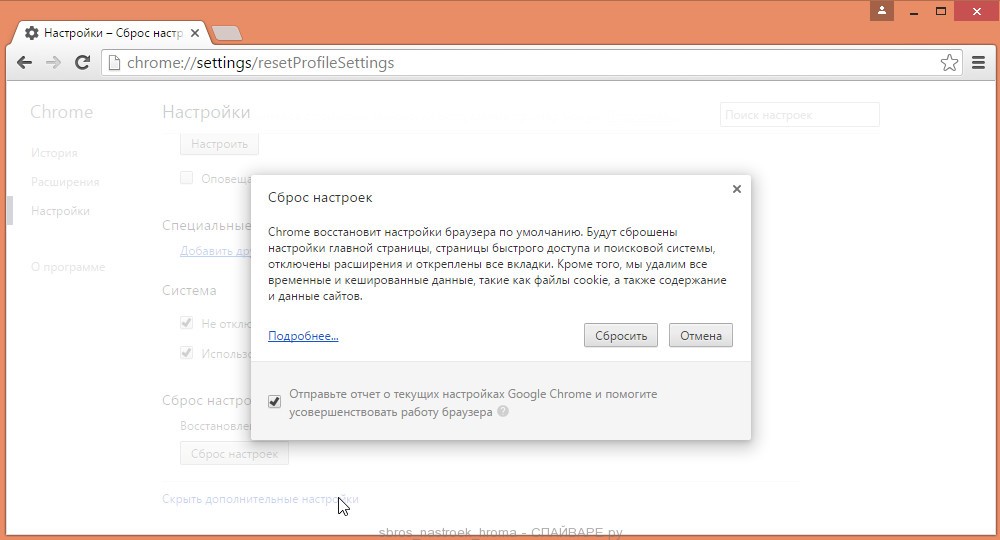

Chrome

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). Появится меню как на нижеследующей картинке.

![]()

Выберите пункт Настройки. Открывшуюся страницу прокрутите вниз и найдите ссылку Показать дополнительные настройки. Кликните по ней. Ниже откроется список дополнительных настроек. Тут вам нужно найти кнопку Сброс настроек и кликнуть по ней. Гугл Хром попросит вас подтвердить свои действия.

![]()

Нажмите кнопку Сбросить. После этого, настройки браузера будут сброшены к первоначальным и восстановится ваша домашняя страница и поисковик.

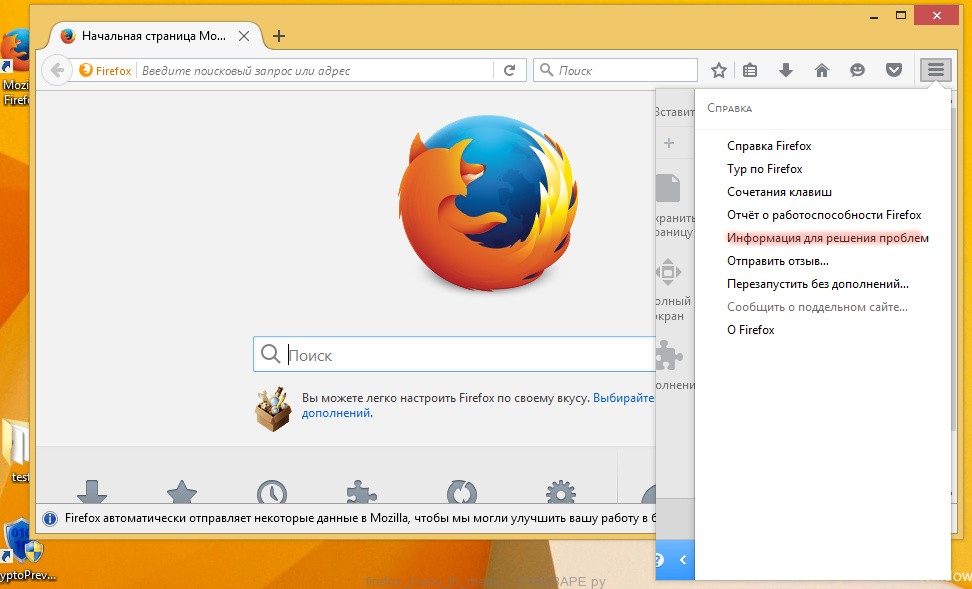

Firefox

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок ( ). В появившемся меню кликните по иконке в виде знака вопроса (![]()

). Это вызовет меню Справка, как показано на рисунке ниже.

![]()

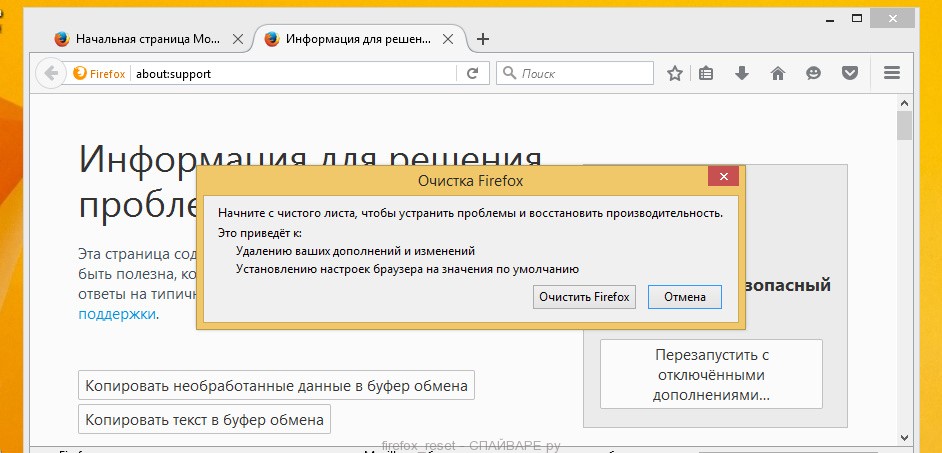

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

![]()

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы сможете восстановить вашу домашнюю страницу и поисковую машину.

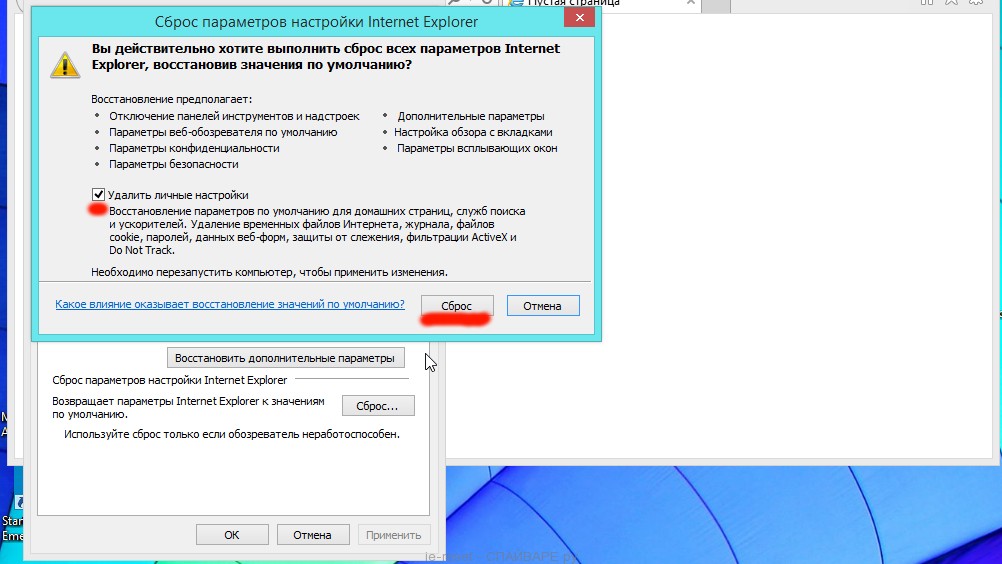

Откройте главное браузера, кликнув по кнопке в виде шестерёнки ( ). В появившемся меню выберите пункт Свойства браузера.

![]()

Когда процесс сброса настроек завершиться, нажмите кнопку Закрыть. Чтобы изменения вступили в силу вам нужно перезагрузить компьютер. Таким образом вы сможете избавиться от использования рекламного сайта в качестве вашей домашней страницы и поисковика.

При проникновении на компьютер Riskware/DealPly может изменить не только настройки ваших браузеров, но и их ярлыки. Благодаря чему, при каждом запуске браузера будет открываться рекламный сайт.

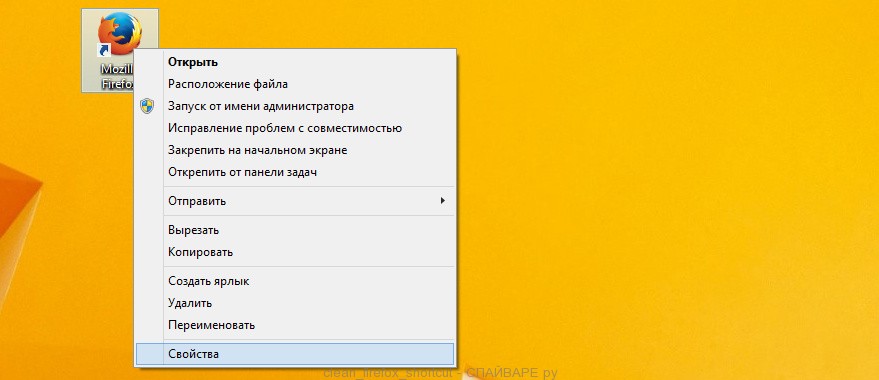

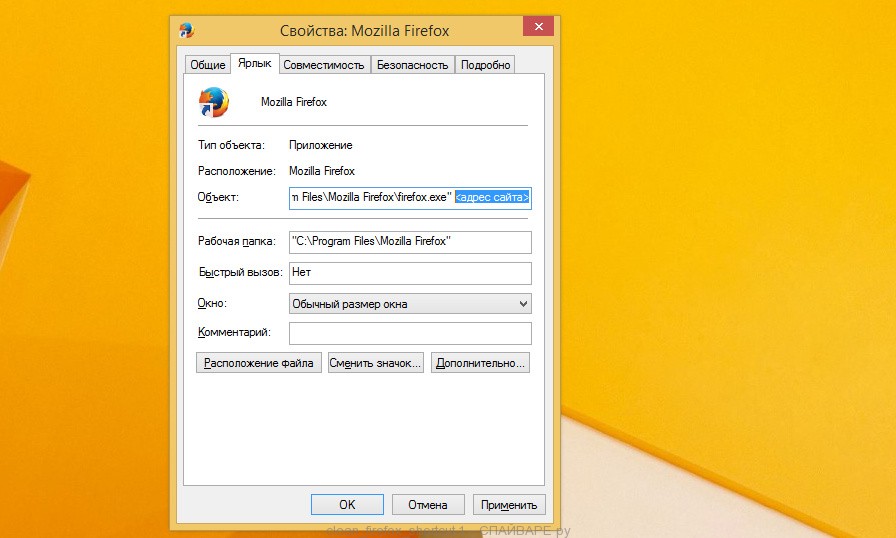

Для очистки ярлыка браузера, кликните по нему правой клавишей и выберите пункт Свойства.

![]()

На вкладке Ярлык найдите поле Объект. Щелкните внутри него левой клавишей мыши, появится вертикальная линия — указатель курсора, клавишами перемещения курсора (стрелка -> на клавиатуре) переместите его максимально вправо. Вы увидите там добавлен текст, его и нужно удалить.

![]()

Удалив этот текст нажмите кнопку OK. Таким образом очистите ярлыки всех ваших браузеров, так как все они могут быть заражены.

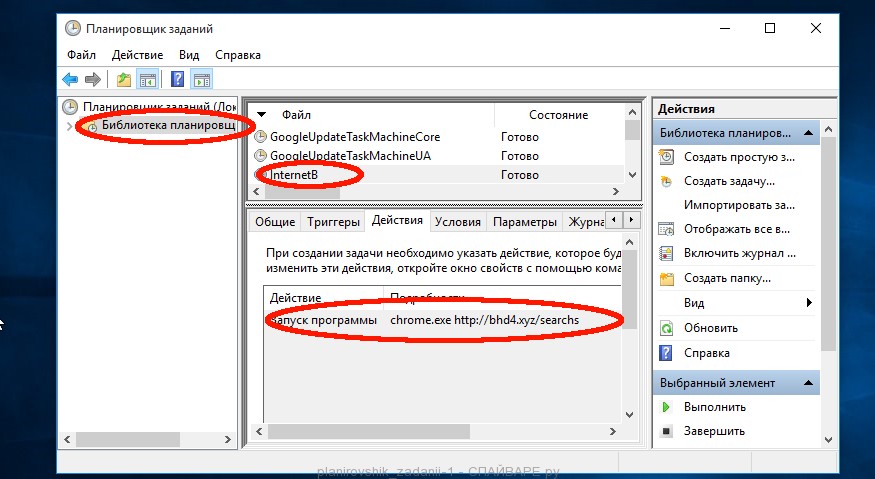

Мы рекомендуем, на последнем этапе очистки компьютера, проверить Библиотеку планировщика заданий и удалить все задания, которые были созданы вредоносными программами, так как именно они могут являться причиной автоматического открытия [HIJACKER] сайта при включении компьютера или через равные промежутки времени.

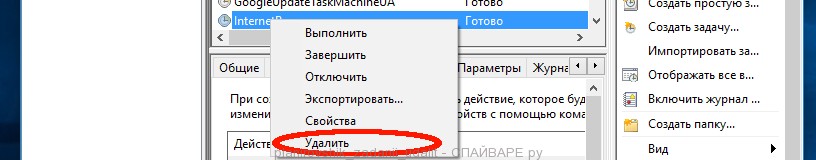

![]()

Определившись с заданием, которое нужно удалить, кликните по нему правой клавишей мыши и выберите пункт Удалить. Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданого рекламным вирусом показан на рисунке ниже.

![]()

Удалив все задания, закройте окно Планировщика заданий.

Чтобы повысить защиту своего компьютера, кроме антивирусной и антиспайварной программы, нужно использовать приложение блокирующее доступ к разннобразным опасным и вводящим в заблуждение веб-сайтам. Кроме этого, такое приложение может блокировать показ навязчивой рекламы, что так же приведёт к ускорению загрузки веб-сайтов и уменьшению потребления веб траффика.

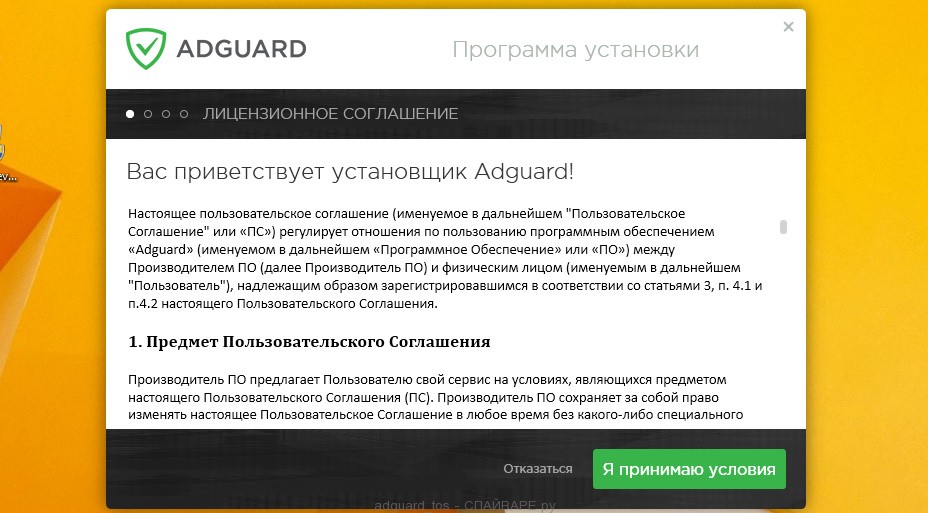

Скачайте программу AdGuard используя следующую ссылку.

![]()

После окончания загрузки запустите скачанный файл. Перед вами откроется окно Мастера установки программы.

![]()

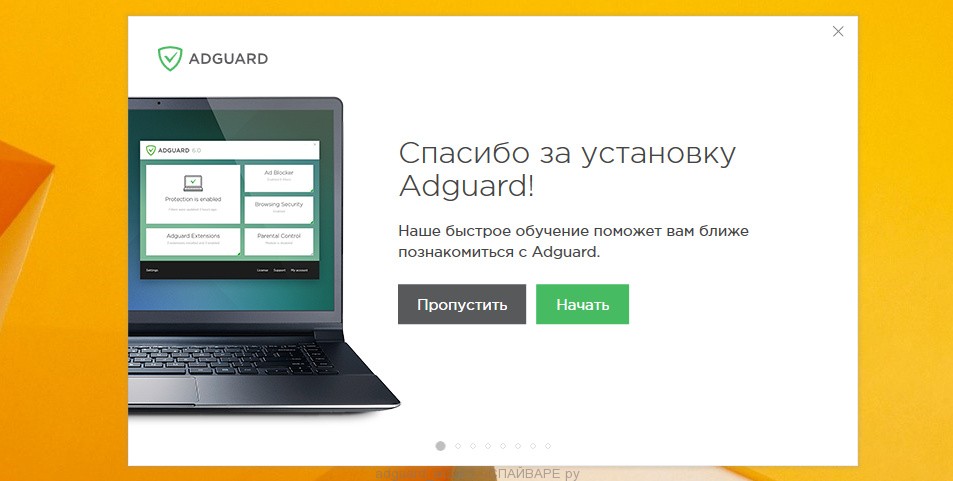

Кликните по кнопке Я принимаю условия и и следуйте указаниям программы. После окончания установки вы увидите окно, как показано на рисунке ниже.

![]()

Вы можете нажать Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями программы AdGuard и внести изменения в настройки, принятые по-умолчанию.

В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом запуске компьютера AdGuard будет стартовать автоматически и блокировать всплывающую рекламу,а так же другие вредоносные или вводящие в заблуждения веб странички. Для ознакомления со всеми возможностями программы или чтобы изменить её настройки вам достаточно дважды кликнуть по иконке AdGuard, которая находиться на вашем рабочем столе.

Выполнив эту инструкцию, Riskware/DealPly будет удален. Восстановиться ваша домашнаяя страница и поисковик. К сожалению, авторы подобных приложений постоянно их обновляют, затрудняя лечение компьютера. Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией вредоносной программы и тогда лучший вариант — обратиться на наш форум.

- При установке новых программ на свой компьютер, всегда читайте правила их использования, а так же все сообщения, которые программа будет вам показывать. Старайтесь не производить инсталляцию с настройками по-умолчанию!

- Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

- Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции

|