Резидентную защиту от вирусов

экономические науки

- Шобухова Евгения Олеговна , студент

- Башкирский государственный аграрный университет

-

Похожие материалы

Любой владелец персонального компьютера хотя бы один раз в жизни сталкивался с компьютерными вирусами, которые наносили ему серьезный вред. С целью устранения этого вреда и существуют антивирусные программы.

Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ и восстановления зараженных такими программами файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом.

Антивирусное программное обеспечение состоит из подпрограмм, которые пытаются обнаружить, предотвратить размножение и удалить компьютерные вирусы и другое вредоносное программное обеспечение.

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Однако сразу хотелось бы отметить, что не существует антивирусов, гарантирующих стопроцентную защиту от вирусов, и заявления о существовании таких систем можно расценить как-либо недобросовестную рекламу, либо непрофессионализм. Таких систем не существует, поскольку на любой алгоритм антивируса всегда можно предложить контр-алгоритм вируса, невидимого для этого антивируса.

Самыми популярными и эффективными антивирусными программами являются антивирусные сканеры (другие названия: фаг, полифаг, программа-доктор). Следом за ними по эффективности и популярности следуют CRC-сканеры. Часто оба приведенных метода объединяются в одну универсальную антивирусную программу, что значительно повышает ее мощность. Применяются также различного типа блокировщики и иммунизаторы.

Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти в поиске в них известных и новых (неизвестных сканеру) вирусов. Для поиска известных вирусов используются так называемые “маски”. Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Если вирус не содержит постоянной маски, или длина этой маски недостаточно велика, то используются другие методы. Примером такого метода являетcя алгоритмический язык, описывающий все возможные варианты кода, которые могут встретиться при заражении подобного типа вирусом. Такой подход используется некоторыми антивирусами для детектирования полиморфик - вирусов. Сканеры также можно разделить на две категории — “универсальные” и “специализированные”. Универсальные сканеры рассчитаны на поиск и обезвреживание всех типов вирусов вне зависимости от операционной системы, на работу в которой рассчитан сканер. Специализированные сканеры предназначены для обезвреживания ограниченного числа вирусов или только одного их класса, например, макро-вирусов. Специализированные сканеры, рассчитанные только на макро-вирусы, часто оказываются наиболее удобным и надежным решением для защиты систем документооборота в средах MS Word и MS Excel.

Сканеры также делятся на “резидентные” (мониторы, сторожа), производящие сканирование “на-лету”, и “нерезидентные”, обеспечивающие проверку системы только по запросу. Как правило, “резидентные” сканеры обеспечивают более надежную защиту системы, поскольку они немедленно реагируют на появление вируса, в то время как “нерезидентный” сканер способен опознать вирус только во время своего очередного запуска. С другой стороны, резидентный сканер может несколько замедлить работу компьютера в том числе и из-за возможных ложных срабатываний.

К достоинствам сканеров всех типов относится их универсальность, к недостаткам —относительно небольшую скорость поиска вирусов. Наиболее распространены в России следующие программы: AVP - Касперского, Dr.Weber – Данилова, Norton Antivirus фирмы Semantic.

Принцип работы CRC-сканеров основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске файлов/системных секторов. Эти CRC-суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т.д. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом. CRC-сканеры, использующие анти-стелс алгоритмы, являются довольно сильным оружием против вирусов: практически 100% вирусов оказываются обнаруженными почти сразу после их появления на компьютере. Однако у этого типа антивирусов есть врожденный недостаток, который заметно снижает их эффективность. Этот недостаток состоит в том, что CRC-сканеры не способны поймать вирус в момент его появления в системе, а делают это лишь через некоторое время, уже после того, как вирус разошелся по компьютеру. CRC-сканеры не могут определить вирус в новых файлах (в электронной почте, на дискетах, в файлах, восстанавливаемых из backup или при распаковке файлов из архива), поскольку в их базах данных отсутствует информация об этих файлах. Более того, периодически появляются вирусы, которые используют эту “слабость” CRC-сканеров, заражают только вновь создаваемые файлы и остаются, таким образом, невидимыми для них. Наиболее используемые в России программы подобного рода- ADINF и AVP Inspector.

Антивирусные блокировщики — это резидентные программы, перехватывающие “вирусо-опасные” ситуации и сообщающие об этом пользователю. К “вирусо-опасным” относятся вызовы на открытие для записи в выполняемые файлы, запись в boot-сектора дисков или MBR винчестера, попытки программ остаться резидентно и т.д., то есть вызовы, которые характерны для вирусов в моменты из размножения. Иногда некоторые функции блокировщиков реализованы в резидентных сканерах.

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения, что, кстати, бывает очень полезно в случаях, когда давно известный вирус постоянно “выползает неизвестно откуда”. К недостаткам относятся существование путей обхода защиты блокировщиков и большое количество ложных срабатываний, что, видимо, и послужило причиной для практически полного отказа пользователей от подобного рода антивирусных программ (например, неизвестно ни об одном блокировщике для Windows95/NT — нет спроса, нет и предложения).

Необходимо также отметить такое направление антивирусных средств, как антивирусные блокировщики, выполненные в виде аппаратных компонентов компьютера (“железа”). Наиболее распространенной является встроенная в BIOS защита от записи в MBR винчестера. Однако, как и в случае с программными блокировщиками, такую защиту легко обойти прямой записью в порты контроллера диска, а запуск DOS-утилиты FDISK немедленно вызывает “ложное срабатывание” защиты.

Существует несколько более универсальных аппаратных блокировщиков, но к перечисленным выше недостаткам добавляются также проблемы совместимости со стандартными конфигурациями компьютеров и сложности при их установке и настройке. Все это делает аппаратные блокировщики крайне непопулярными на фоне остальных типов антивирусной защиты.

Иммунизаторы - это программы записывающие в другие программы коды, сообщающие о заражении. Они обычно записывают эти коды в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у них всего один, но он летален: абсолютная неспособность сообщить о заражении стелс-вирусом. Поэтому такие иммунизаторы, как и блокировщики, практически не используются в настоящее время. Кроме того, многие программы, разработанные в последнее время, сами проверяют себя на целостность и могут принять внедренные в них коды за вирусы и отказаться работать.

Таким образом можно сделать вывод о том, что антивирусные программные продукты – это наиболее надежные средства защиты информации от вирусов, но, в то же время, и они не дают стопроцентную гарантию защиты. Тем не менее, необходимо помнить, что своевременное обнаружение зараженных вирусами файлов и дисков, уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

Список литературы

- Блазуцкая, Е.Ю., Шарафутдинов, А.Г. Вирусы нового поколения и антивирусы // NovaInfo. 2015. №35. С.92-94.

- Проскурин, В.Г. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах. –Москва: Радио и связь, 2000.

- Шарафутдинов, А.Г Информационные технологии как обыденность функционирования современных компаний // Информационные технологии в жизни современного человека. Материалы IV международной научно-практической конференции. Ответственный редактор: Зарайский А. А., 2014. С. 90-92.

- Шарафутдинов, А.Г. Несанкционированные способности нарушения ценности КСОД. // Экономика и социум. 2014. № 4-3 (13). С. 1596-1599.

Электронное периодическое издание зарегистрировано в Федеральной службе по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор), свидетельство о регистрации СМИ — ЭЛ № ФС77-41429 от 23.07.2010 г.

Соучредители СМИ: Долганов А.А., Майоров Е.В.

Некоторые воспринимают антивирус как неотъемлемую часть операционной системы и просто не мыслят свое существование без кучи защитных пакетов от разных производителей, свободно пропускающих заразу, но вызывающих жуткие тормоза и целый ворох конфликтов, вплоть до выпадения в BSOD (синий экран смерти :) ). самый лучший антивирус — это сама ОС! нужно только научиться правильно ею пользоваться!

Итак прежде чем начать рассказывать вам как настроить ОС от вторжений зловещих вирусов, червей и прочей заразы распространяющейся как через инет так и через всевозможные носители. Что же я и вы получите после построения данной системы безопасности:+ ограничение доступа к системе для запускаемых программ;

+ запрет на изменение системных файлов;

+ запрет на изменение как системных так и прикладных программ в памяти;

+ запрет на внедрение в другие процессы;

+ разграничить доступ между пользователями одного компьютера;

Данный способ защиты имеет еще много других мелких преимуществ, но это уже как следствие этих четырёх.

Я использую ОС: Windows XP Professional. Это принципиально, т.к. например в Home Edition нет средств для управления группами пользователей и системой безопасности.

Я рассчитываю на то, что у вас уже установлена система и учётную запись необходимо создавать:

Теперь необходимо создать учётную запись для нас. Т.е. ту в которой мы постоянно будем работать:

II. Если вы читаете эту строку, значит вам не безразлична судьба вашей накопленной в компьютере информации. Итак, что же я хочу сейчас сделать? :):

+ Создать папку в которой будут храниться все мои документы и доступ к которым смогу получить ТОЛЬКО Я и никто другой (даже система не будет иметь доступа к моей папке! );

ПРЕДУПРЕЖДЕНИЕ. Чтобы создать папку такого типа необходимо иметь диск под управлением файловой системы NTFS! Если диск имеет файловую систему FAT32, то такая возможность создания папки будет недоступна :(. Это связано с различным строением файловых систем и их применением.

Если у вас диск работает именно с NTFS, то радуйтесь – вы можете читать дальше :).

На данном этапе можно смело строить, то что было задумано, ну-с:

В этом списке указываются все пользователи и группы пользователей которые имеют доступ к этой папке. Вот например у меня такие строчки:

Вот и все! Фуххх. Справились :).

Ну вот мы и закончили с созданием папки к которой имеете доступ только вы!Теперь о правилах работы с такой системой:

ВСЕ без исключения программы устанавливайте в учетной записи администратора.

Методы:

1. Зайти в учетную запись и установить программу.Итак проверим нашу систему безопасности.

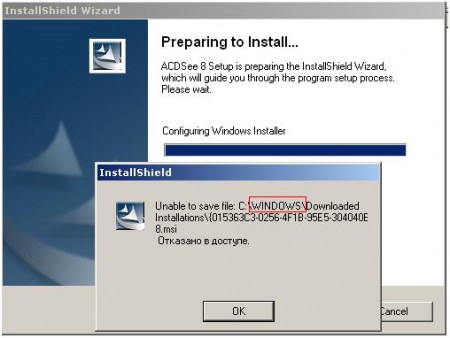

Вот что мне сказала установочная программа, когда я запустил установку просмотрщика изображений ACDSee 8.0:![]()

Ггг :). Он пытался записать файл в каталог WINDOWS. Упс! :) Не тут-то было. Запись-то нам в него запрещена. Это работает.А вот что мне сказала программа установки когда я от своего имени пытался установить программу для создания и просмотра flash-анимации:

![]()

Не плохо да? :)

2. Ну запрет на изменение системных файлов мы можете и сами проверить, если зайдёте в папку WINDOWS и попробуете удалить что-нить. Тоже самое и с папкой Program Files.

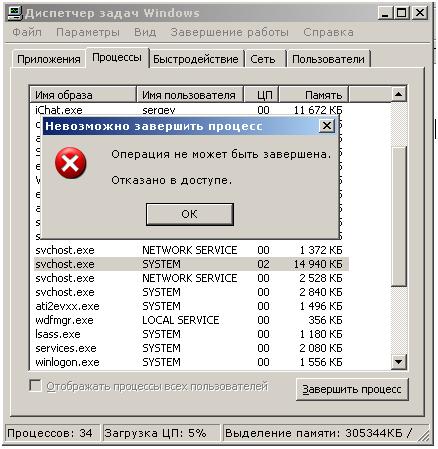

3. А вот как матюкается :) на меня система когда я пытался удалить системный процесс. Вы можете завершать процессы запущенные ТОЛЬКО от вашего имени. Вот iChat например я могу завершить :):![]()

4. Проверить внедрение в процессы сложновато. Надо писать программку, но поверьте наслово. Оно работает.автор оригинальной статьи: Крис Касперски

Современный антивирус является сложным программным средством, которое должно обеспечить надежную защиту компьютерного устройства (компьютера, карманного компьютера или нетбука) от различных вирусов (зловредных программ). Общая схема антивируса представлена на рисунке ниже:

Как видно из схемы, антивирус состоит из следующих частей:

1. Модуль резидентной защиты

2. Модуль карантина

3. Модуль "протектора" антивируса

4. Коннектор к антивирусу-серверу

5. Модуль обновления

6. Модуль сканера компьютера

Модуль резидентной защиты является основным компонентом антивируса, находящийся в оперативной памяти компьютера и сканирующий в режиме реального времени все файлы, с которыми осуществляется взаимодействие пользователя, операционной системы или других программ. Слово "резидентный" означает "невидимый", "фоновый". Резидентная защита проявляет себя только при нахождении вируса. Именно на резидентной защите основывается главный принцип антивирусного ПО -- предотвратить заражение компьютера. В ее состав входят такие компоненты, как активная защита (сравнение антивирусных сигнатур со сканируемым файлом и выявление известного вируса) и проактивная защита (совокупность технологий и методов, используемых в антивирусном программном обеспечении, основной целью которых является предотвращение заражения системы пользователя, а не поиск уже известного вредоносного программного обеспечения в системе).

Модуль карантина является модулем, который отвечает за помещение подозрительных файлов в специальное место, именуемое карантином. Файлы, перемещенные в карантин, не имеют возможности выполнять какие-либо действия (они заблокированы) и находятся под наблюдением антивируса. Антивирус принимает решение поместить файл на карантин при обнаружении в файле признака вирусной деятельности (при этом сам файл с точки зрения антивируса вирусом в этом случае не является, просто файл является потенциальной угрозой), либо если файл действительно заражен вирусом, но его необходимо излечить, а не удалять целиком (например, важный документ пользователя, в который попал вирус). В последнем случае файл будет помещен в карантин для последующего излечения от вируса (если же антивирус не сможет вылечить файл, его придется удалить, либо оставить, в надежде на то, что с новым обновлением антивирус сможет вылечить этот файл). Обычно карантин создается в особой папке антивирусной программы, которая изолирована от каких-либо действий, кроме действий со стороны антивируса.

Модуль протектора антивируса является модулем, который защищает антивирус от стороннего вмешательства со стороны различных программных средств. Этот модуль является защитником антивируса. Часто вирусы хотят стереть антивирус или предотвратить его работу путем блокировки антивируса. Модуль протектора антивируса не даст это сделать. Впрочем, не все современные антивирусы снабжены качественными протекторами. Некоторые из них ничего не могут сделать против современных вирусов, а вирусы в своюочередь могут спокойно и беспрепятственно полностью стереть антивирус.

Также появились вирусы, которые имитируют удалениеантивируса со стороны пользователя, то есть протектор антивируса считает, что сам пользователь по каким-либо причинам хочет удалить антивирус, и поэтому не препятствует этому, хотя на самом деле это деятельность вируса. В настоящее время антивирусные компании стали более серьезно подходить к выпуску протекторов, и становится очевидно, что если антивирус не будет иметь хороший протектор, его эффективность в борьбе с вирусами будет очень мала.

Коннектор к антивирусу-серверу является важной частью антивируса. Коннектор служит для соединения антивируса к серверу, с которого антивирус может скачать актуальные базы с описанием новых вирусов. При этом соединение должно проходить поспециальному защищенному Интернет-каналу. Это очень важный момент, так как злоумышленник может подложить неверные антивирусные базы с лживым описанием вирусов, если антивирус будет соединяться с сервером по незащищенному Интернет-каналу. Также в современных антивирусах коннектор служит еще и для соединения к специальному серверу, который управляет антивирусом. Подобное соединение изображено на рисунке ниже:

![]()

Схема соединения к серверу

компьютерный вирус защита

Как видно из рисунка, коннектор позволяет соединять множество антивирусов пользователей с единым антивирусом-сервером, с которого антивирусы пользователя могут скачивать обновления, а также если на стороне антивируса пользователя возникли какие-либо неразрешимые проблемы, то антивирус-сервер будет удаленно их решать (например, у антивируса пользователя стал неисправен какой-либо из модулей и антивирус-сервер предоставит этот модуль отдельно для скачивания). В этом случае также очень важную роль играет защищенность канала передачи (канала связи) информации.

Со стороны злоумышленников стала применяться интересная практика, в результате которой захватывается контроль над самим каналом передачи информации, и фактически злоумышленник становится управляющим для антивирусов пользователя (для всех или частично, в зависимости от того, какой именно участок канала передачи будет перехвачен злоумышленником). В свою очередь, создатели антивирусов стали зашифровывать данные на канале информации, чтобы злоумышленник не мог получить к ним доступ и как-либо завладеть ими.

Модуль обновления отвечает за то, чтобы обновление антивируса, его отдельных частей, а также его антивирусных баз прошло правильно. В современной практике создания антивирусов стала применяться следующая идея: модуль обновления также должен определять подлинные или нет антивирусные базы скачивает сам модуль.

Подлинность при этом может проверяться различными методами - от проверок контрольной суммы файла с базами до поиска внутри файла с базами специальной метки, которая говорит о том, что этот файл является подлинным. Подобные действия стали вводиться после того, как участились случаи подмены антивирусных баз со стороны злоумышленников.

Модуль сканера компьютера является, пожалуй, самым старым модулем в современных антивирусах, так как раньше антивирусы состояли только из этого модуля. Этот модуль отвечает за то, чтобы сканировать компьютер на наличие вирусов, если этого будет требовать пользователь компьютера. Сам модуль при сканировании компьютера использует антивирусные базы, которые были добыты с помощью модуля обновления антивируса. Если сканер найдет, но не справится с вирусом сразу же, то он поместит файл с вирусом в карантин. Потом, впоследствии, модуль сканера компьютера может связаться через коннектор с антивирусом-сервером и получить инструкции по обезвреживанию зараженного файла.

Следует отметить, что модуль сканера компьютера предназначен для профилактики компьютера от вирусов, так как основную защиту представляет модуль резидентной защиты. В модуле сканера компьютера используются только антивирусные базы, в которых четко описаны вирусы. Различные элементы проактивной защиты (например, эвристика) не используются в модуле сканера компьютера. Обычно создатели вирусов не строят специальную защиту для своих вирусов от модулей сканера компьютера, так как знают, что пользователь не часто проверяет компьютер сканером, и этого промежуточного времени от проверки до проверки хватит, чтобы украсть персональные данные пользователя.

Под термином "резидентность" (DOS"овский термин TSR - Terminate and Stay Resident) понимается способность вирусов оставлять свои копии в системной памяти, перехватывать некоторые события (например, обращения к файлам или дискам) и вызывать при этом процедуры заражения обнаруженных объектов (файлов и секторов). Таким образом, резидентные вирусы активны не только в момент работы зараженной программы, но и после того, как программа закончила свою работу. Резидентные копии таких вирусов остаются жизнеспособными вплоть до очередной перезагрузки, даже если на диске уничтожены все зараженные файлы. Часто от таких вирусов невозможно избавиться восстановлением всек копий файлов с дистрибутивных дисков или backup-копий. Резидентная копия вируса остается активной и заражает вновь создаваемые файлы. То же верно и для загрузочных вирусов - форматирование диска при наличии в памяти резидентного вируса не всегда вылечивает диск, поскольку многие резидентные вирусы заражает диск повторно после того, как он отформатирован.

Нерезидентные вирусы.

Нерезидентные вирусы, напротив, активны довольно непродолжительное время - только в момент запуска зараженной программы. Для своего распространения они ищут на диске незараженные файлы и записываются в них. После того, как код вируса передает управление программе-носителю, влияние вируса на работу операционной системы сводится к нулю вплоть до очередного запуска какой-либо зараженной программы. Поэтому файлы, зараженные нерезидентными вирусами значительно проще удалить с диска и при этом не позволить вирусу заразить их повторно.

Стелс-вирусы

Стелс-вирусы теми или иными способами скрывают факт своего присутствия в системе..

Полиморфик-вирусы

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик - вирусы (polymorphic) - это достаточно трудно обнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

К полиморфик-вирусам относятся те из них, детектирование которых невозможно (или крайне затруднительно) осуществить при помощи так называемых вирусных масок - участков постоянного кода, специфичных для конкретного вируса. Достигается это двумя основными способами - шифрованием основного кода вируса с непостоянным ключем и случаным набором команд расшифровщика или изменением самого выполняемого кода вируса. Полиморфизм различной степени сложности встречается в вирусах всех типов - от загрузочных и файловых DOS-вирусов до Windows-вирусов.

По среде обитания вирусы можно разделить на:

Данная часть программы постоянно отслеживает компьютер и запущенные программы, обнаруживая любую подозрительную активность (например, вирус), таким образом предупреждая любые повреждения файлов и компьютера. Резидентная защита работает полностью независимо (активизируется автоматически при запуске компьютера) и, если все в порядке, вы даже не заметите ее работу.

Синяя иконка с буквой "а" в правом нижнем углу экрана рядом с часами отображает текущий статус резидентной защиты. Обычно наличие иконки показывает, что резидентная защита установлена и превентивно защищает ваш компьютер. Если иконка перечеркнута красной линией, защиты неактивна, и компьютер не защищен. Если иконка серая, защита была приостановлена - см. далее.

Настройки резидентной защиты доступны, если вы щелкните левой кнопкой мыши на синей иконке в правом нижнем углу экрана или щелкните и выберите “Настройка сканера доступа”.

Отобразится такой экран:Здесь вы сможете временно приостановить резидентную защиту, щелкнув на “Пауза” или “Завершить”. В данном случае обе опции равнозначны. Однако резидентная защита будет автоматически активирована при следующем запуске компьютера. Это сделано для того, чтобы обезопасить компьютер от случайного заражения.

Вы также можете настроить чувствительность резидентной защиты, щелкнув на линии с курсором, изменив чувствительность на “Нормальная” или “Высокая”. Однако резидентная защита включает в себя несколько различных модулей или "провайдеров", каждый из которых создан для защиты различных частей компьютера. Любые изменения, которые вы производите на данном экране, будут применены ко всем модулям резидентной защиты.

Резидентная защита состоит из следующих модулей или "провайдеров"”:

Мгновенные сообщения проверяет файлы, загружаемые программами для обмена мгновенными сообщениями, например, ICQ и MSN Messenger и многими другими. В то время как сами интернет-пейджеры не представляют опасности в плане вирусов, современные IM-приложения далеки от того, чтобы быть безопасными: большинство из них также позволяют обмениваться файлами - что легко может привести к вирусному заражению, если их не отслеживать.

Электронная почта проверяет входящие и исходящие почтовые сообщения, обрабатываемые клиентами, не относящимися к MS Outlook и MS Exchange, например, Outlook Express, Eudora и т.д.

Сетевой экран обеспечивает защиту от интернет-червей, например, Blaster, Sasser и т.д. Защита возможна только на системах на базе NT (Windows NT/2000/XP/Vista).

Outlook/Exchange проверяет входящие и исходящие почтовые сообщения, обрабатываемые MS Outlook или MS Exchange и останавливает отправку и прием любых сообщений, содержащих потенциальные вирусы.

Экран P2P проверяет файлы, загружаемые распространенными программами P2P (для обмена файлами), например Kazaa и т.д.

Блокировка сценариев проверяет скрипты на любых веб-страницах, которые вы просматриваете, для предупреждения любого заражения из-за уязвимостей в веб-браузере.

Стандартный экран проверяет запущенные программы и открытые документы. Это поможет предупредить запуск зараженных программ и открытие зараженных документов, тем самым блокируя активацию вируса.

Вы можете настроить чувствительность каждого модуля по отдельности. Для того, чтобы сделать это или приостановить работу определенного модуля, щелкните на “Детали…”. Появится следующий экран:

![]()

В окне в панели слева представлены индивидуальные модули. Чувствительность каждого модуля можно устновить, щелкнув на его названии слева и выбрав чувствительность в шкале с помощью ползунка. В данном окне также возможно приостановить определенные части резидентной защиты временно или постоянно, щелкнув на “Пауза" или “Завершить”. Если вы щелкните на “Пауза”, соответствующий модуль будет автоматически запущен при следующем запуске компьютера. Если вы выберите “Завершить”, программа спросит, действительно ли вы хотите выключить определенный модуль навсегда или запустить при следующем запуске компьютера. Если вы щелкните "Да", модуль останется неактивным, даже после перезапуска компьютера, до тех пор, пока вы вручную не включите его снова.

Существует определенное количество дополнительных опций, которые могут быть выбраны для каждого модуля, например, возможно определить тип файлов, которые нужно сканировать. Данные опции доступны после щелчка на кнопке “Настроить”.

Подход к резидентной защите, в отличие от механизма обновлений, здесь нетрадиционный, но продукт от этого только выигрывает. Во-первых, все постоянные проверки делятся здесь на так называемые "провайдеры" - модули, следящие за своей частью процессов.

Их всего семь: два проверяют входящую почту, причём один всю, а второй - только из Outlook, но применяя усиленные алгоритмы и расширенные настройки. По одному провайдеру отвечают за сканирование входящих файлов в P2P-сетях и в программах мгновенного обмена сообщениями, например ICQ. Web Shield просматривает весь трафик, проходящий по 80 порту, блокируя нежелательный. Оставшиеся два - основные. "Стандартный экран" - это то, что в остальных и называется, собственно, резидентной защитой, он отвечает за сканирование запускаемых файлов и процессов в памяти на потенциально опасные сигнатуры. "Сетевой экран" - мини-брандмауэр. Да, именно "мини", потому что защитить он может только от примитивных атак, и настройки обрезаны по-максимуму, но это ему прощается: ведь это же не комплект для сетевой защиты. К слову сказать, справляется он только со сканированием и попытками взлома, произведёнными ему известными вирусами, так что для встроенного в антивирус - самое то. Все настройки провайдеров, в том числе и быстрое включение/отключение, доступны из меню, появляющегося при щелчке по значку в трее ("Настройки сканера доступа"). Там надо включить режим "Больше деталей", чтобы появились действительно важные настройки.

Также при выборе провайдера и кнопки "Настроить" появляются новые параметры, которые, впрочем, достаточно понятны по названию, а если возникнут вопросы, то можно заглянуть в "Помощь". Она хорошо переведена и весьма подробна.

В провайдерах же основной настройкой является уровень чувствительности защиты: будет ли она блокировать и немедленно сообщать пользователю о любом некорректном вызове. Настройка по умолчанию "Нормальная", действительно, соответствует своему названию и подойдёт большинству пользователей.

Есть также у Avast! фирменная особенность, которую, наверно, можно отнести и к резидентной защите - антивирусный скринсейвер.

![]()

Вместе с установкой программы в "Свойствах экрана" появится новый "хранитель экрана" (скринсейвер), выбрав который и нажав кнопку "Настройка", можно указать параметры сканирования во время его показа, например, проверку архивов и тщательность просмотра. Достаточно полезная функция, особенно для тех, у кого компьютер ни на минуту не выключается.

Антивирус Avast! совмещает в себе все полезные качества "старших собратьев", такие как широкая свобода настройки, функциональность основных компонентов и оперативность обновлений. Добавим к этому скины и наглядный удобный интерфейс. Самое приятное, что для домашних пользователей этот антивирус совершенно бесплатен. Скачать его можно на официальном сайте .

Вкратце упомянем отличия профессиональной версии.

![]()

В ней, помимо полной функциональности домашней, имеется также интерфейс командной строки, позволяющий работать исключительно в консоли, добавлен механизм планирования проверок, расширен интерфейс пользователя, дающий преимущества при тонкой настройке, включена блокировка опасных скриптов на просматриваемых страницах и добавлен механизм "обновление по запросу". В целом, эта модификация не несёт кардинальных изменений, просто она делает антивирус ещё более насыщенным, развязывая руки опытным администраторам.

Тестирование программы проводилось на платформе AMD. Редакция благодарит Российское представительство AMD за предоставленную платформу.

Читайте также: