Рекомендации по вирусам шифровальщикам

К слову сказать, права администратора шифровальщикам и не нужны, чтобы зашифровать документы пользователя или, например, файловые базы 1С на компьютере. А фишинговые атаки направлены как раз на то, чтобы атакуемый думал, что письмо из известного источника, например, бухгалтеру присылают письма с вирусами якобы от налоговой или из банка.

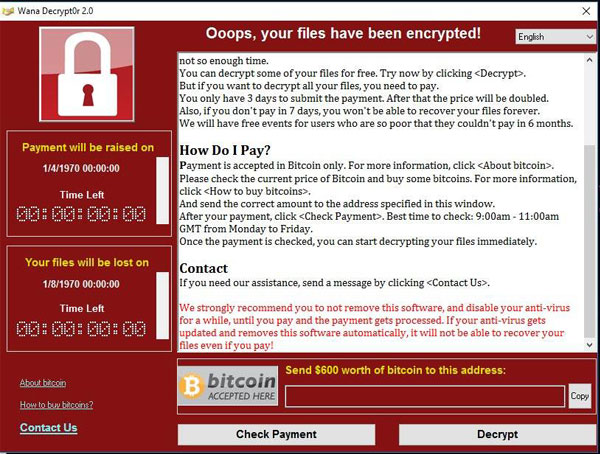

Например, первая версия вируса WannaCry искала компьютеры в сети Интернет, перебирая IP-адреса, с уязвимостью сервиса SMB, заражала их, скачивала модуль-вымогатель, который шифровал файлы и выводил сообщение с требованием выкупа. Позднее появилась модификация WannaCry, которая, кроме модуля-вымогателя, имела еще и модуль, атакующий и другие компьютеры в локальной сети. Следующие волны заражений шифровальщиками показали, что хоть атакующие модули вирусов и пути заражения были другими, но они тоже содержали в себе аналогичный модуль, позволяющий распространятся в локальной сети. Также они содержали модуль, который рассылал письма с зараженными вложениями по почте.

Таким образом, подход к защите от шифровальщиков должен быть комплексный.

Резервное копирование. Безусловно, резервное копирование не является прямой защитой от вирусов-вымогателей, но является защитой от их действий. Последние эпидемии дали четко понять, что цель шифровальщиков не столько заработать, сколько парализовать атакуемых. Грамотно настроенное хранение резервных копий и продуманный план аварийного восстановления минимизируют простой бизнеса, а следовательно, и недополученную прибыль, финансовые и репутационные потери.

Актуальные обновления программного обеспечения. Напомним, что компания Microsoft опубликовала обновление MS17-010, которое закрывало уязвимость сервиса SMB, еще 14 марта 2017 года. Через месяц, 14 апреля 2017 года, хакерской группой The Shadow Brokers были опубликованы сведения об уязвимости и исполняемый код эксплойта EternalBlue. Далее, 21 апреля 2017 года, было зарегистрировано первое публичное использование эксплоита EternalBlue, когда программа-бэкдор DoublePulsar поразила свыше 200 тысяч компьютеров. И, наконец, 12 мая 2017 года (через два месяца после публикации обновления, закрывающего уязвимость) начинается масштабная кибератака вируса WannaCry, использовавшего эксплоит EternalBlue и код DoublePulsar. Последствия атаки:

- по состоянию на 13 мая, инфицированы 131 233 компьютеров во всем мире;

- за первые четыре дня пострадали около 300 тысяч пользователей в 150 странах мира;

- по состоянию на 26 мая, инфицированы более 410 000 компьютеров во всем мире;

- по состоянию на 6 июня, заражены более 520 000 компьютеров и 200 000 IP-адресов;

- ущерб от действий вируса только за первые четыре дня оценили свыше миллиарда долларов.

Казалось бы, что комментарии излишни, однако уже 27 июня 2017 года начинается массовое распространение вируса Petya.A, который успешно эксплуатирует уязвимость EternalBlue и код DoublePulsar на компьютерах, где уязвимость до сих пор не закрыта.

Ограничение использования программ. Средствами групповых политик нужно запретить запуск программ отовсюду, кроме папок Windows и Program Files. Таким образом, вы обезопаситесь от запуска вирусов из почтовых вложений или загруженных из интернета.

Сетевая безопасность. Разделяйте серверы и пользовательские компьютеры в разные VLAN’ы. Межсетевые экраны должны быть активны и настроены не только на пограничных маршрутизаторах, но и на рабочих станциях и серверах.

Описанные выше меры носят бюджетный характер – не требуют дополнительных материальных затрат. Если же бюджет на ИТ в компании позволяет выделить дополнительные средства на защиту, то стоит обратить внимание на следующие решения:

- Использование корпоративного портала с поддержкой версионности файлов для хранения документов.

- Использования систем обнаружения/предотвращения вторжений (IDS/IPS).

- Регулярное использование сканеров безопасности для обнаружения и устранения уязвимостей в корпоративных информационных системах.

Невзирая на обилие информации по защите от шифровальщиков, мы, в рамках аудитов и работ у заказчиков, регулярно видим невыполнение базовых правил безопасности, о которых сегодня и хотим напомнить.

Если вы следите за новостями информационных технологий, то, наверняка, слышали о ряде компаний, пострадавших от подобных вирусов. Хитом этого года стал вымогатель по имени WannaCry.

Несмотря на то, что дебют шифровальщика состоялся в мае 2017года и большинство уже успели справиться с его последствиями, по данным сайта MalwareTech Botnet Tracke в настоящий момент в мире заражено более 500 000 компьютеров и 200 000 IP-адресов.

Напомним, что же такое шифровальщик?!

Программа-вымогатель (англ. ransomware) – это разновидность вредоносного ПО, которое заражает устройства, сети, ЦОДы и блокирует их работу до тех пор, пока пользователь или организация не выплатит определённую сумму для разблокировки.

Работа вредоносных программ-вымогателей обычно основывается на одном из следующих принципов: некоторые вымогатели-шифровальщики могут заразить операционную систему так, чтобы устройство невозможно было загрузить, другие шифруют отдельные файлы, папки или драйверы. В ряд вредоносных программ может быть встроен таймер, по истечении определенного срока вирус начинает удалять файлы на устройстве, пока не будет выплачена нужная сумма. В некоторых случаях на устройствах демонстрируется содержание порнографического или любого другого нецензурного характера. Таким образом, главной целью программ-вымогателей является блокировка жизненно важных файлов, баз данных, сервисов компаний или пользователей с целью получения выкупа за их разблокировку.

Вредоносное ПО может попасть на устройство различными способами, но, как правило, таким способом может быть зараженный файл, прикрепленный к письму, или ссылка в тексте сообщения. Также может произойти фоновая загрузка вируса при посещении зараженного сайта (привет, онлайн-кинотеатры с пиратским контентом) или скачивания файлов с непроверенных источников.

Однако есть ряд способов, соблюдая которые можно минимизировать риск скачивания вредоносного ПО и защитить себя и свой бизнес:

1. Разработайте план резервного копирования и восстановления системы. Регулярно осуществляйте резервное копирование своей системы и храните все данные оффлайн на отдельном автономном устройстве.

3. Оказывайте техническую поддержку и осуществляйте обновления своей операционной системы, программного обеспечения и всех устройств на постоянной основе.

4. Убедитесь в том, что ваши устройства, антивирусное ПО, IPS (системы предотвращения вторжений) и средства защиты корпоративной почты обновлены до последней версии.

5. По возможности используйте "белые списки" программ (Application Whitelisting, AWL), которые смогут предотвратить несанкционированное скачивание или запуск вредоносного ПО.

6. Разбейте свою сеть на определенные зоны безопасности, так чтобы вредоносное ПО, оказавшееся в одной зоне, не смогло распространиться на остальные.

7. Установите контроль доступа и обеспечьте его соблюдение, чтобы сократить количество пользователей, имеющих потенциальную возможность заразить вредоносным ПО критически важные для бизнеса приложения, базы данных или сервисы.

8. Обеспечьте контроль политики безопасности BYOD (использование персональных устройств в рабочих целях), в рамках которой устройства, не отвечающие установленным сертификатам безопасности, будут сканироваться и при необходимости блокироваться (например, в случаях, когда не установлен клиент или антивирусное ПО, либо операционной системе требуются важные обновления или в случае, когда антивирусные файлы устарели и т.д.).

9. Задействуйте инструменты ретроспективного анализа, чтобы при атаке вредоносных программ можно было определить: а) откуда такое ПО пришло, б) как долго оно находилось в вашей системе, в) удалось ли избавиться от него на всех устройствах, г) не вернется ли вредоносное ПО снова.

10. И самое важное: не стоит рассчитывать на неукоснительное соблюдение всех требований безопасности вашими сотрудниками. Даже при том, что компании совершенствуют курсы тренингов по безопасности и учат работников не скачивать файлы, не открывать почтовые вложения или проходить по неизвестным ссылкам в сообщениях, человек – это наиболее уязвимое звено в цепочке безопасности, и вы должны учитывать данный факт при создании для предотвращения возможных рисков.

Если у Вас есть сомнения, что система безопасности вашей компании справится с атакой шифровальщика, технические специалисты LWCOM готовы провести ее комплексный аудит. Это поможет Вам взглянуть на ситуацию со стороны, а также получить документальное заключение и экспертные рекомендации.

Служба безопасности Украины подготовила список рекомендаций — как защититься от вируса и спасать свои данные, если компьютер уже инфицирован

Служба безопасности Украины (СБУ) предупреждает, что большая часть заражений происходила из-за открытия вредоносных приложений (документов Word, PDF-файлов), которые получили на электронные адреса многие коммерческие и государственные структуры.

Поскольку атака использует уже известную сетевую уязвимость MS17-010, защититься можно, своевременно установив обновление безопасности для Windows. В противном случае вирус проникает в систему, устанавливает набор скриптов для запуску шифровальника файлов.

Вирус атакует компьютеры под управлением ОС Microsoft Windows, шифрует файлы пользователя и выводит сообщение с предложением заплатить за ключ дешифровки в биткоинах в эквиваленте $300 для разблокировки данных.

Дешифратора пока не существует.

Служба рекомендует следующие действия:

1. Если компьютер включен и работает нормально, но вы подозреваете, что он может быть заражен, ни в коем случае не перезагружайте его (если ПК уже пострадал — тоже не перезагружайте его) — вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере.

2. Сохраните все наиболее ценные файлы на отдельный носитель, а в идеале — создайте резервную копию операционной системы.

3. Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C: \ Windows \ perfc.dat

5. Убедитесь, что на всех компьютерных системах антивирус установлен, правильно функционирует и использует актуальные базы вирусных сигнатур. При необходимости установите и обновите антивирусное программное обеспечение.

6. Чтобы уменьшить риск заражения, внимательно относитесь ко всей электронной почте, не загружайте и не открывайте приложения в письмах, которые пришли с неизвестных адресов. Если подозрительное письмо получено с известного адреса, свяжитесь с отправителем и подтвердите факт отправки.

7. Сделайте резервные копии всех критически важных данных.

Не допускайте сотрудников к компьютерам, на которых не установлены указанные патчи, независимого от того, подключен компьютер к локальной или глобальной сети.

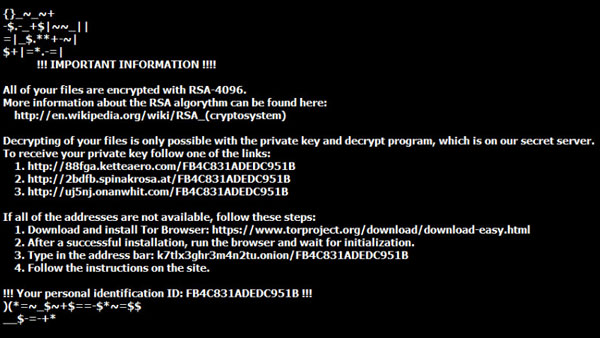

Указанный вирус меняет МBR-запись, из-за чего вместо загрузки операционной системы пользователь видит окно с текстом о шифровании файлов.

Эта проблема решается восстановлением MBR записи. Для этого существуют специальные утилиты.

Можно использовать для этого утилиту "Boot-Repair".

2. С помощью одной из указанных в инструкции утилит создаем Live-USB (можно использовать Universal USB Installer).

3. Загрузиться с созданной Live-USB и далее следовать инструкции по восстановлению MBR записи.

После этого Windows загружается нормально. Но большинство файлов с расширениями doc, dox, pdf и т.д. будут зашифрованы. Для их расшифровки нужно ждать, пока будет разработан дешифратор. Пока СБУ советует скачать нужные зашифрованные файлы на USB-носитель или диск для дальнейшей их расшифровки и переустановить операционную систему.

По опыту СБУ в отдельных случаях восстановить утраченную информацию можно с помощью программы ShadowExplorer, но это станет возможным только тогда, когда в операционной системе работает служба VSS (Volume Shadow Copy Service), которая создает резервные копии информации с компьютера. Восстановление происходит не путем расшифровки информации, а с помощью резервных копий.

Дополнительно к указанным рекомендациям можно воспользоваться рекомендациями антивирусных компаний:

b) Запустите и убедитесь в том, что были установлены все галочки в окне "Артефакты для сбора".

c) Во вкладке "Режим сбора журналов Eset" установите Исходный двоичный код диска.

d) Нажмите на кнопку Собрать.

e) Отправьте архив с журналами.

Если пострадавший ПК включен и еще не выключался, необходимо сделать следующее:

С уже пораженного ПК (не загружается) нужно собрать MBR для дальнейшего анализа.

Собрать его можно по следующей инструкции:

a) Загружайте с ESET SysRescue Live CD или USB (создание в описано в п.3)

b) Согласитесь с лицензией на пользование

c) Нажмите CTRL + ALT + T (откроется терминал)

d) Напишите команду "parted -l" без кавычек, где "l" — это маленькая буква "L" и нажмите

e) Смотрите список дисков и идентифицируйте поражен ли ПК (должен быть один из / dev / sda)

f) Напишите команду "dd if = / dev / sda of = / home / eset / petya.img bs = 4096 count = 256" без кавычек, вместо "/ dev / sda" используйте диск, который определили в предыдущем шаге, и нажмите (Файл / home / eset / petya.img будет создан)

g) Подключите флешку и скопируйте файл /home/eset/petya.img

h) Компьютер можно выключить.

1. Отключить устаревший протокол SMB1.

2. Установить обновления безопасности операционной системы Windows с Microsoft Security Bulletin MS17-010

3. Если есть возможность, отказаться от использования в локальной сети протокола NetBios (не использовать для организации работы сетевые папки и сетевые диски), в брандмауэре локальных ПК и сетевого оборудования заблокировать TCP / IP порты 135, 139 и 445.

4. Блокировать возможности открытия JS файлов, полученных по электронной почте.

Зловещий план преступникам удался - за несколько дней им отправили "пожертвований" на сумму более двух миллионов рублей. Позднее выяснилось, что счет зараженным компьютерам идет не на десятки, а на сотни тысяч, а значит, и доходы хакеров могут вырасти многократно.

Примечательно, что злоумышленники не предлагали, как это бывало раньше, отправить деньги на электронный кошелек. Выкуп за восстановление файлов они требовали в биткоинах - специальной криптовалюте. Отследить и идентифицировать владельцев таких кошельков крайне сложно

Жертвами вредоносной программы стали как обычные пользователи, так и работники больших фирм и государственных организаций, где безопасность информации вроде бы должна быть на высоте. Но по каким-то причинам что-то пошло не так.

Ошибка длиной в десятилетия

Как выяснилось, проблема была в уязвимости программного кода операционной системы Windows. Ошибка, которую допустили программисты Microsoft еще в прошлом десятилетии, "аукнулась" пользователям лишь сейчас.

Программная уязвимость позволяет вирусу просто сканировать сети на предмет "открытых" компьютеров, после чего внедряться в них и шифровать информацию с целью требования выкупа.

"Особенность данной атаки в том, что пользователю не требовалось кликать ни на какие ссылки или открывать зараженные файлы. Червь работает автоматически - сам сканирует сеть в поисках жертвы, сам проникает на компьютер", - рассказали в компании Cezurity, занимающейся защитой информации.

По данным других экспертов, вирус распространялся через электронную почту в виде вложений, и для его активации требовалось кликнуть по файлу, чтобы запустить вредоносную программу. Хакеры могли использовать оба пути распространения. Поэтому не стоит забывать - получив по почте письмо от незнакомого человека с непонятными прикрепленными файлами, лучше просто удалить его. Пока вы не скачали файл на компьютер и не открыли его - ничего страшного не произошло.

Прощайте, файлы

Вирусы-шифровальщики давно известны специалистам. Особенность заражения компьютера таким вирусом заключается в том, что самостоятельно избавиться от него довольно сложно, и лучше обратиться в антивирусную компанию - "Лабораторию Касперского", "Доктор Веб", ESET. Специалисты попросят отправить им несколько зашифрованных файлов и выдадут рекомендации. Однако не всегда это гарантирует результат - во многих случаях с файлами придется попрощаться.

Берегите себя

Несмотря на то что распространение вируса удалось если не остановить, то хотя бы значительно замедлить, позаботиться о безопасности компьютера нужно в самое ближайшее время. Заражение не грозит лишь тем, кто использует компьютер на платформах Mac, Linux или лицензионной Windows 10 со всеми обновлениями безопасности. Пользователям, компьютеры которых работают под управлением Windows XP, Windows Vista, Windows 7, Windows 8, а также Windows Server (версии с 2003-го по 2016-й), потребуется установить с сайта Microsoft специальную заплатку.

1000_t_310x206.jpg)

1000_t_310x206.jpg)

Сделать это достаточно просто. Нужно открыть любую поисковую систему и ввести в нее следующий запрос (без кавычек): "MS17-010 site:microsoft.com". MS17-010 - это кодовый номер заплатки. После ввода запроса на первом месте в результатах поиска отобразится ссылка на сайт Microsoft, где можно выбрать нужную версию операционной системы, скачать файл, запустить его и следовать инструкциям. В этом случае бояться нечего - загружать файлы с сайта Microsoft абсолютно безопасно.

Еще один совет, который поможет в борьбе с вирусами-шифровальщиками, - это загрузка самых важных файлов в Интернет, на специальный облачный сервис. Даже если вирус зашифрует информацию на компьютере, то до "облака" он уже не доберется. Существует множество сервисов, которые позволяют хранить информацию на сервере в Интернете и получать к ней доступ в любое время, как если бы она хранилась на компьютере. Это "Облако Mail.ru", "Яндекс.Диск", Google Drive.

В больших масштабах

Вскоре после заражения в экспертных кругах стали ходить разговоры о необходимости перевода больших компаний и государственных организаций (они тоже пострадали от вируса) на альтернативные операционные системы - в частности, Linux. Это решение панацеей не является, хотя и представляется очевидным, считает Андрей Прозоров, руководитель экспертного направления компании Solar Security.

По его словам, заражение произошло еще и потому, что сотрудники отделов интернет-безопасности не уделили нужного внимания защите информации. "По сути, сейчас пострадавшим компаниям необходимо не только устранить последствия инцидента, а срочно повысить свой уровень информационной безопасности", - заключает Прозоров.

Текст к презентации по вирусам шифровальщикам

Слайд 1 – заголовок

Вирусы-шифровальщики – это вредоносные программы, которые отыскивают на дисках инфицированного компьютера, локальной сети или в памяти мобильного устройства пользовательские файлы, после чего шифруют их и требуют у жертвы выкуп за расшифровку. (слайд 2)

Что подразумевается под словом "шифрование"? При шифровании все файлы превращаются в набор нулей, единиц, символов, то есть представляют собой бессмысленный набор информации, который невозможно открыть ни одной программой. (слайд 3)

Способ проникновения вируса-шифровальщика на компьютер

Ø по ссылке при скачивании файла из сети и его запуска на компьютере;

Ø при выполнении пользователем, введенным в заблуждение, загрузки файла непосредственно с компьютера либо по ссылке из сети;

Ø при получении по электронной почте исполняемого файла (файла программы), маскирующегося под документ вложенный в письмо. (слайд 4)

Таким образом на компьютер они прилетают обычно в письме. Отправитель письма указывается, например, "Бухгалтер Ольга" с темой "Отчет за I квартал 2016" или "Кадровые документы" от "Ивана Иваныча".

Пользователи открывают письма с вложенным вирусом (обычно это doc–файл с программой внутри) и после этого пользовательские файлы (doc, xls, jpg, pdf. ) начинают незаметно зашифровываться.

А после перезагрузки компьютера (обычно) все файлы меняют свой формат на ".что–то" (например,.vault,.better_call_saul,.ohshit и тд). А фон рабочего стола меняется на требования злоумышленников — отправить им денег и в ответ пользователь получит дешифратор. Примеры (слайды 5-7)

Во всех случаях происходит файловая операция ‑ сохранение объекта на диске, и запуск (открытие). (слайд 8)

Восстановление файлов, которые успел зашифровать вирус, является непростой задачей. Иногда файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования, но достаточно часто шифровальщики используют самые стойкие методы шифрования. Некоторые вирусы-шифровальщики требуют месяцев непрерывной дешифровки, а другие и вовсе не поддаются корректной расшифровке. (слайд 9)

В любой момент времени ни одна антивирусная программа — без применения дополнительных средств защиты (таких как система ограничения доступа или контроль запускаемы процессов) — не может обеспечить защиту от проникновения еще неизвестных вредоносных программ. (слайд 10)

Это связано с тем, что в процессе разработки вредоносных программ производится тестирование создаваемых вирусов на необнаружение актуальными антивирусными программами. В результате чего вредоносные программы не обнаруживаются до получения обновлений антивирусных программ.

Вирус-шифровальщик обрабатывает все подходящие под требования файлы. И старается зашифровать все, к чему может дотянуться. Если с зараженного компьютера есть выход на сервер компании , вирус может попасть и туда. В этом заключается самая большая опасность .

Основные рекомендации пользователям по защите компьютера от вируса-шифровальщика

Не следует соглашаться на предложения в сети Интернет запустить вложение или открыть документ (обычно это специально сформированные злоумышленниками файлы в форматах doc и pdf, также зачастую помещаемые в архивы с форматами .zip, .rar, .7z и .cab.). (слайд 11)

Не открывайте почтовые вложения от неизвестных отправителей. В большинстве случаев программы-шифровальщики распространяются через почтовые вложения. Задача злоумышленника — убедить пользователя открыть вложение из письма или перейти по ссылке.

Необходимо внимательнее относится к скачиванию файлов из сети и почты, и не открывать подряд все файлы.

Не следует запускать или открывать неизвестные или подозрительные документы или файлы со съёмных носителей (флешек, дисков и т.д.) (слайд 12)

Если вы получили требование о выкупе — не связывайтесь со злоумышленниками. В более чем 50% случаев после оплаты вы не получите дешифратор и потеряете деньги. (слайд 13)

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации это вам не дает. Зафиксирован случай, когда злоумышленники сами не смогли расшифровать зашифрованные ими файлы и отправили пострадавших в службу технической поддержки компании производителя антивируса.

Чтобы увеличить шансы на успешное восстановление зашифрованных данных, ни в коем случае нельзя:

Ø менять расширение у зашифрованных файлов;

Ø переустанавливать операционную систему;

Ø использовать самостоятельно какие-либо программы для расшифровки/восстановления данных;

Ø переименовывать какие-либо файлы и программы (в том числе временные);

Ø предпринимать необратимые действия по лечению/удалению вредоносных объектов. (слайд 14)

Если вы обнаружили подозрительный файл, запуск которого может привести к заражению компьютера и шифрованию файлов или это уже произошло — свяжитесь с отделом информатизации Управления Судебного департамента. (слайд 15)

Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

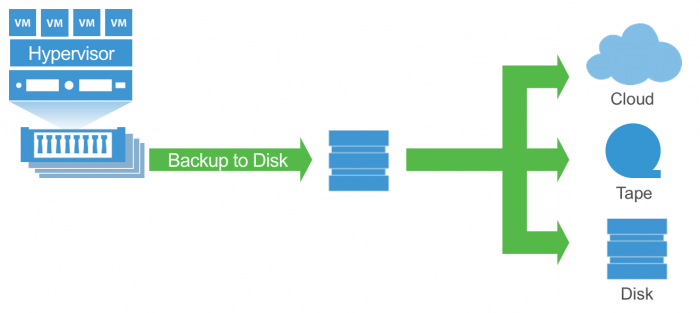

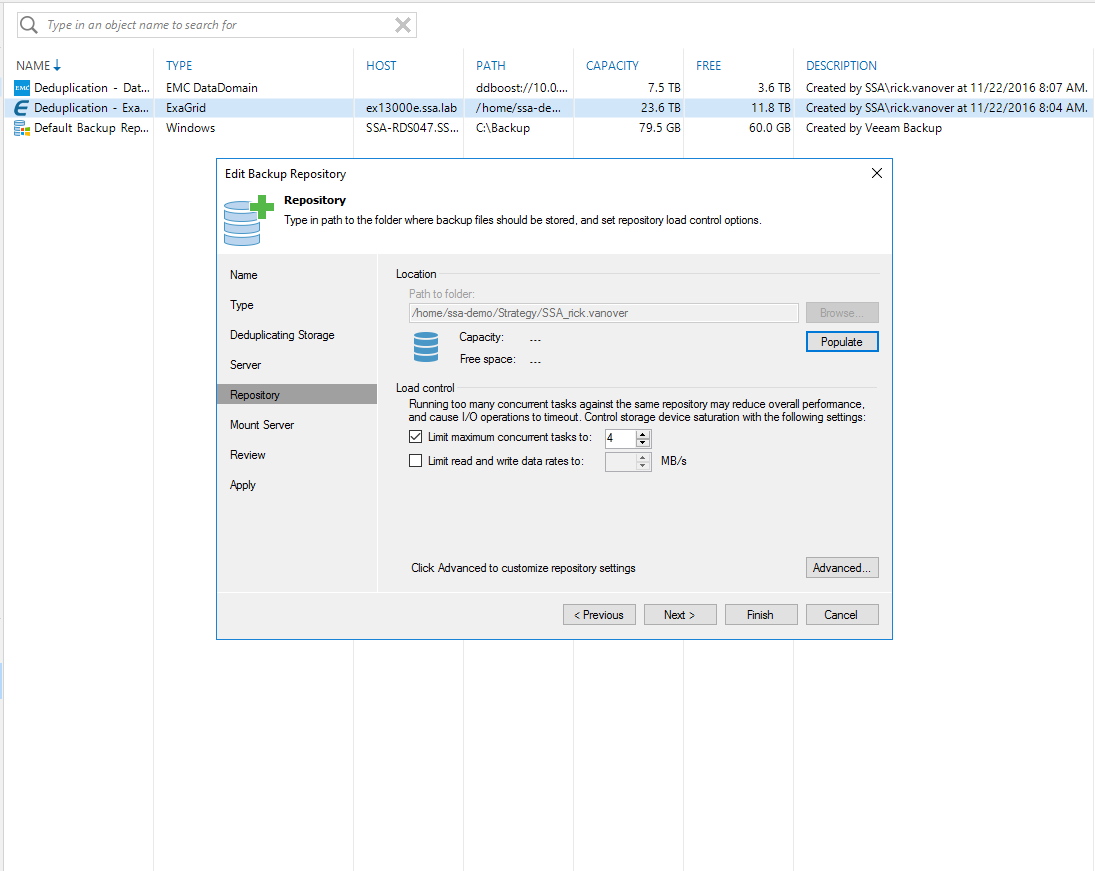

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

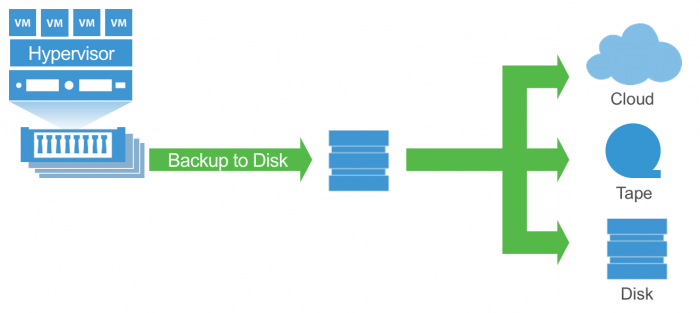

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

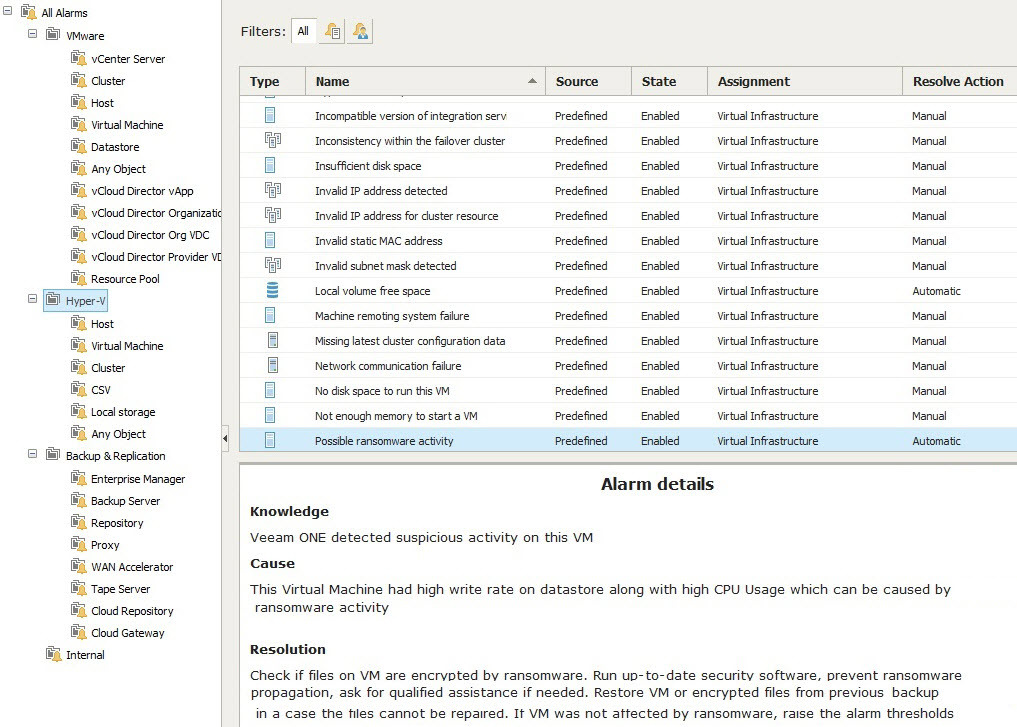

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

Читайте также: