Распространение вируса петя а

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Ответы на самые важные вопросы о вирусе-вымогателе Petna (NotPetya, ExPetr) — шифровальщике на основе Petya, заразившем множество компьютеров по всему миру.

Вокруг Petna хватает неясностей и помимо названия. Это та же программа-вымогатель, что и Рetya, или другая версия? Следует ли рассматривать Petna в качестве шифровальщика, требующего выкуп или вируса, который просто уничтожает данные? Проясним некоторые аспекты прошедшей атаки.

Продолжается ли распространение Petna?

Пик активности наблюдался несколько дней назад. Распространение вируса началось утром 27 июня. В тот же день его активность достигла наивысшего уровня, каждый час происходили тысячи попыток атак. После этого их интенсивность значительно снизилась в течение того же дня, а в дальнейшем наблюдалось лишь небольшое количество заражений.

Можно ли сравнить данную атаку с WannaCry?

Нет, если судить по охвату нашей пользовательской базы. Мы наблюдали около 20 000 попыток атак по всему миру, что несоизмеримо меньше, чем 1,5 миллионов предотвращенных нами атак WannaCry.

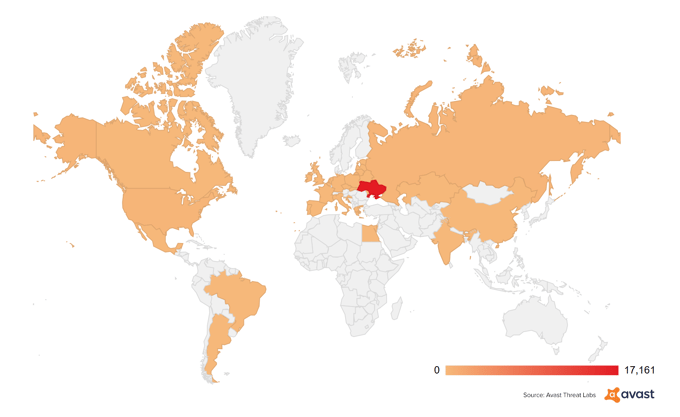

Какие страны пострадали больше всего?

Данные нашей телеметрии показывают, что основной удар вируса был нанесен по Украине, где было обнаружено более 90% попыток атак. Также пострадали Россия, США, Литва, Беларусь, Бельгия и Бразилия. В каждой из этих стран отмечено от нескольких десятков до нескольких сотен попыток заражения.

Какие операционные системы подверглись заражению?

Наибольшее количество атак было зафиксировано на устройства под управлением Windows 7 (78 %) и Windows XP (14 %). Количество атак на более современные системы оказалось значительно меньше.

Каким образом вирус Рetna проникал на ПК?

Проанализировав пути развития киберэпидемии, мы обнаружили первичный вектор заражения, который связан с обновлением украинского бухгалтерским софтом M.E.Doc. Именно поэтому настолько серьезно пострадала Украина.

Горький парадокс: в целях безопасности пользователям всегда советуется обновлять программное обеспечение, однако в данном случае вирус начал масштабное распространение именно с обновлением ПО, выпущенного M.E.Doc.

Почему пострадали и компьютеры за пределами Украины?

Одна из причин состоит в том, что некоторые пострадавшие компании имеют украинские дочерние структуры. Как только вирус заражает компьютер, он распространяется внутри сети. Именно так ему удалось достичь компьютеров в других странах. Мы продолжаем исследовать другие возможные векторы заражения.

Что происходит после заражения?

После заражения устройства Реtnа пытается зашифровать файлы с определенными расширениями. Список целевых файлов не так велик по сравнению со списками оригинального вируса Petya и других программ-вымогателей, однако он включает расширения фотографий, документов, исходных кодов, баз данных, образов дисков и прочие. Кроме того, данное ПО не только шифрует файлы, но и как червь распространяется на другие устройства, подключенные к локальной сети.

Как было сказано ранее, вирус применяет три различных способа распространения: с использованием эксплойтов EternalBlue (известного по WannaCry) или EternalRomance, через общие сетевые ресурсы Windows с использованием украденных у жертвы учетных данных (с помощью утилит типа Mimikatz, которые могут извлекать пароли), а также благонадежных инструментов вроде PsExec и WMIC.

После шифрования файлов и распространения по сети, вирус пытается нарушить загрузку Windows (изменяя основную загрузочную запись, MBR), а после принудительной перезагрузки зашифровывает главную файловую таблицу (MFT) системного диска. Это не позволяет компьютеру более загрузить Windows и делает использование компьютера невозможным.

Может ли Реtnа заразить мой компьютер со всеми установленными обновлениями безопасности?

Да, это возможно за счет горизонтального распространения вредоносной программы, описанного выше. Даже если конкретное устройство защищено и от EternalBlue и EternalRomance, оно все же может быть заражено третьим способом.

Это Реtуа, WannaCry 2.0 или что-то еще?

Основное сходство между Pеtnа и WannaCry состоит в том, что для распространения они использовали эксплойт EternalBlue.

Правда ли, что вирус ничего не шифрует, а просто уничтожает данные на дисках?

Это не правда. Данное вредоносное ПО лишь зашифровывает файлы и главную файловую таблицу (MFT). Другой вопрос — можно ли расшифровать эти файлы.

Имеется ли бесплатное средство дешифровки?

К сожалению, нет. Вирус использует достаточно мощный алгоритм шифрования, который не удается преодолеть. Он шифрует не только файлы, но и главную файловую таблицу (MFT), что сильно усложняет процесс расшифровки.

Стоит ли платить выкуп?

Нет! Мы никогда не советуем платить выкуп, поскольку это лишь поддерживает преступников и стимулирует их к продолжению подобной деятельности. Более того, вполне вероятно, что вы не получите свои данные обратно, даже заплатив. В данном случае это очевиднее, чем когда-либо ранее. И вот почему.

Указанный в окне с требованием выкупа официальный адрес электронной почты wowsmith123456@posteo.net, на который жертв просили отправлять выкуп, был закрыт поставщиком услуг электронной почты вскоре после вирусной атаки. Поэтому создатели шифровальщика не могут узнать, кто заплатил, а кто нет.

Дешифровка раздела MFT невозможна в принципе, поскольку ключ теряется после того, как вымогатель его зашифровывает. В предыдущих версиях вируса этот ключ хранился в идентификаторе жертвы, но в случае с последней модификацией — это просто случайная строка.

К тому же примененное к файлам шифрование весьма хаотично. Как мы отмечали ранее, в реализации имеется ошибка, которая может сделать восстановление некоторых файлов невозможным.

Даже если не принимать во внимание вышесказанное, авторам вымогателя было бы весьма сложно полностью расшифровать зараженные ими компьютеры. Для расшифровки потребовалось бы многократно устанавливать связь с жертвами, чтобы расшифровать сначала MFT, а затем и файлы.

Поэтому очевидно, что шансы полностью расшифровать данные на зараженном компьютере близки к нулю, даже если бы этим занимались лично создатели вируса.

Тем не менее, жертвы данного вымогателея продолжают платить выкуп. На момент написания данного поста в биткойн-кошельке создателей было около 4 биткойнов, или примерно 10 000 долларов США. Не так много по сравнению с нанесенным ущербом.

Следует ли ожидать подобные атаки в будущем?

Было множество спекуляций на тему того, что эпидемия WannaCry была лишь пробной атакой, но нет никаких признаков истинности подобных заявлений. Тем не менее, существует большая вероятность того, что нам предстоит снова и снова сталкиваться с программами-вымогателями, действующими подобно червю. Особенно с учетом того, что последние киберэпидемии подтвердили жизнеспособность данной концепции.

Антивирус Avast распознает все известные подобные типы угроз, охраняя пользователей при помощи многоуровневой системы защиты, включающей экран файловой системы, функции поведенческого анализа и защиты от программ-вымогателей, технологию CyberCapture, а также брандмауэр, способный обнаруживать различные эксплойты.

Мы настоятельно рекомендуем пользователям домашних и корпоративных версий Windows установить новейшие доступные обновления ОС и программного обеспечения, а также регулярно выполнять резервное копирование данных. Убедитесь также, что ваш антивирус также обновлен до последней версии.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.

Вирус Petya, ставший причиной выхода из строя компьютеров десятков компаний по всему миру, может быть разработкой враждебного государства, а не криминальной группы. К такому выводу пришли эксперты информационной безопасности и сотрудники западных разведывательных служб.

Многие из них на фоне появившихся за прошедшую неделю свидетельств указывают на одно государство – Россию. Тактика, технология и процедура (это киберисследователи называют/сокращают до TTPs) разработчиков Petya похожа на игровую схему/игровой сценарий Кремля.

Вирус-шифровальщик едва окупается

По всей видимости, воздействие кибератаки (Petya повредил системы организаций более чем в 60 странах, от датского судоходного перевозчика Maersk до американской фармацевтической компании Merck) вызывает тревогу у агентств информационной безопасности Европы и США.

Многие опасаются, что это приведет к новой и опасной гонке кибервооружений. Эта атака подчеркивает, насколько враждебные государства, пользуясь своими возможностями, готовятся переступить границы дозволенного несмотря на возможные побочные последствия. К возможностям относятся умение озадачивать и отвлекать внимание, используя традиционные методы работы разведки, в то же время прибегая к технически более оснащенным преступным и криминальным сообществам.

Главный подозреваемый - Россия

Уотерс сообщил, что к такому заключению они пришли, основываясь на различных свидетельствах: технических данных сетевого оборудования, данных сетей, непосредственно запускающих кибератаку Petya, объектах, подвергшихся атаке вируса, на сложности кода и выбранной тактике заражения вирусом в целом.

Как защититься от вируса-шифровальщика

Европейские сотрудники разведки приходят к такому же выводу. В четверг вечером Британский национальный центр кибербезопасности, подразделение GCHQ (Правительственная спецслужба Великобритании), сообщил, что целью кибератаки была дестабилизация, а не вымогательство.

Больше чем вирус

С самого начала было понятно, что вирус Petya - это больше, чем просто вирус-вымогатель. И в отличие от других вымогателей, Petya не только зашифровывает жесткий диск, но и стирает загрузочную запись компьютера. Восстановить удаленную информацию практически невозможно.

Расшифровка системы за денежный выкуп достаточно посредственный/заурядный способ. Поэтому хакеры воспользовались более незаурядным – потребовали прислать деньги на единый электронный адрес, который был заблокирован провайдерами вскоре после начала кибератаки.

И если технология выкупа выглядит как разработка хакеров-любителей, то сама вредоносная программа отнюдь не выглядела дилетантской.

Вирус-вымогатель начал распространяться с Украины

Petya распространялся, скрываясь внутри лицензионного программного обеспечения M.E. Doc. украинской компании, которая занимается бухгалтерским учетом. Обновление отправлялось клиентам автоматически, что помогло избежать брандмауэров. Такой метод распространения вирусов никогда раньше не использовался криминальными сообществами. Для этого необходимо было тщательное планирование взлома программы M.E. Doc.

Если окажется, что вирус Petya – российская разработка, это будет способствовать значительному обострению мирового киберконфликта.

Стремительное распространение вируса Petya и его негативные последствия позволяют предположить, что организаторов атаки не пугает ни критика пострадавших стран, ни возможность введения санкций.

Перевела Елизавета Дикарева

Отвлекает реклама? Подпишитесь, чтобы скрыть её

Наши проекты

Контакты

Любое использование материалов допускается только при соблюдении правил перепечатки и при наличии гиперссылки на vedomosti.ru

Новости, аналитика, прогнозы и другие материалы, представленные на данном сайте, не являются офертой или рекомендацией к покупке или продаже каких-либо активов.

Сайт использует IP адреса, cookie и данные геолокации Пользователей сайта, условия использования содержатся в Политике по защите персональных данных

Любое использование материалов допускается только при соблюдении правил перепечатки и при наличии гиперссылки на vedomosti.ru

Новости, аналитика, прогнозы и другие материалы, представленные на данном сайте, не являются офертой или рекомендацией к покупке или продаже каких-либо активов.

Сайт использует IP адреса, cookie и данные геолокации Пользователей сайта, условия использования содержатся в Политике по защите персональных данных

В конце августа Никопольский райсуд Днепропетровской области осудил на год условно 52-летнего слесаря КИПиА Сергея Неверова, который был признан виновным в распространении компьютерного вируса Petya.A (NotPetya), атаковавшего планету прошлым летом.

Размеры нанесенного "Петей" ущерба и убытки от этой беспрецедентной кибератаки оцениваются специалистами в несколько миллиардов долларов, но Неверов должен будет компенсировать государству микроскопическую по сравнению с этим сумму - 4,7 тысяч гривен. Во столько обошлась экспертиза изъятого у мужчины, осужденного по ч.1 ст.361-1 УК Украины, компьютерного оборудования.

Дополнительных претензий к Сергею не выдвигалось, и он согласился на сделку с прокурорами. Аналогичный путь следствие предлагает пройти и другим фигурантам истории о массовом заражении компьютеров по всей стране. При этом, в материалах дела никопольского электронщика, как и прочих подозреваемых в причастности к распространению вируса Petya.A в Украине, отсутствуют какие-либо упоминания о роли в спецслужб России в нашумевшем скандале.

Куда подевалась "рука Кремля" в истории Неверова, почему он согласился признать свою вину и что на самом деле стоит за атакой "Пети", выясняла "Страна".

Глобальная атака

Масштабный выход из строя компьютеров, пораженных Petya.А (Not Petya) произошел в канун празднования Дня Конституции Украины. 27 июня 2017 года его жертвами пали десятки государственных учреждений, банков и компаний. Согласно базовой версии, вирус распространялся с территории нашего государства через бухгалтерскую программу M.E.Dok, со старта "уложив" 12 тысяч машин.

Вслед за Украиной Petya.А атаковал еще более 60 стран мира, включая Индию, Великобританию и Россию. Работа целого ряда важнейших предприятий оказалась парализована, существенные сбои наблюдались по всей планете.

Изначально допускалось, что за инфицированием компьютеров стоят действия вымогателей (владельцам пораженных вирусом компьютеров предлагалось заплатить выкуп в криптовалюте за разблокировку), но вскоре выяснилось - не деньги были основным мотивом организаторов атаки. Тем не менее, финансовый ущерб от действий хакеров оказался значительным. В общепланетарном масштабе он составил, по меньшей мере $8 млрд. На долю Украины из них приходилось 0,4-0,5% ВВП, что составляет более $350 млн.

Почему "Петю" приписали русским

Официальный Киев практически сразу переложил вину на "северного соседа". В Службе безопасности Украины заявили, что установили причастность спецслужб России к атаке вируса-вымогателя Petya.A. Якобы "рука Кремля" таким образом добивалась дестабилизации общественно-политической ситуации в нашей стране.

Источник фото: ssu.gov.ua

Аналогичные обвинения в причастности властей РФ к кибератаке выдвинули США, Австралия, Великобритания и целый ряд европейских государств. В Кремле назвали такие претензии беспочвенными, потребовав доказательств. Но и спустя год эти улики так и не были предъявлены.

На сегодняшний день причастность России к Petya.A во многом обосновывается временем атаки - активация вируса якобы была приурочена к празднованию одного из главных праздников Украины. Кроме того, на "руку Кремля" указали информаторы западных разведок, чьи имена не раскрываются.

Основываясь на этом газета The Washington Post, писала: за массовой кибератакой, вероятнее всего, стояло российское ГРУ. Национальный центр кибербезопасности Великобритании оперировал аналогичными категория - здесь заявили, что военные РФ "почти наверняка" причастны к разрушительной атаке Petya. A в июне 2017 года. В связи с чем на Туманном Альбионе , как и в Вашингтоне возложили ответственность за вирус на Кремль.

Украинское следствие взялось за "распространителей"

Свое расследование обстоятельств массового заражения компьютеров вели и в Украине.

За год после атаки СБУ в публичной плоскости ограничилась лишь заявлением, сделанным "по горячим следам" скандала. Заявив о якобы "российском следе" в деле, эсбэушники ушли в тень. Параллельно киберполиция рапортовала о собственных наработках и успехах в расследовании дела. Как уже писала "Страна", заявленным "уловом" "киберкопами" был объявлен никопольчанин Сергей Неверов, которому вменялось инфицирование около 400 компьютеров вирусом Petya.A.

При этом, многие СМИ упускали из внимания важнейшую деталь - с самого начала "преступную деятельность" Неверова правоохранители не связывали с организацией волны массовых заражений компьютеров. Более того - вменяемые ему эпизоды касались лишь действий, которые никопольчанин начал осуществлять только с июля 2017 года, то есть уже постфактум атаки Petya.A. Однако, невзирая на то, что ни о какой причастности Сергея к создателям вируса речь не шла, в общественном восприятии его имя укоренилось в привязке к самой масштабному кибернападению в истории Украины.

Следствие не спешило утверждать обратное. Наоборот, силовики заявляли, что установили вероятных пособников Неверова в его деяниях. В киберполиции заверяли - обнаружили целый перечень компаний, которые воспользовались услугами "хакера" для умышленного заражения своих ПК с целью уничтожения бухгалтерской и прочей документации. Впрочем, в дальнейшей эти претензии сошли на нет.

Сам мужчина, при этом, уверял - он не является ни исполнителем вирусной атаки, ни пособником так и неустановленных разработчиков Petya.A. По словам компьютерщика, наряду с многими пользователями сети, он пытался разобраться, как работает вирус, и можно ли от него защититься. То есть, не "ширил в массах", а наоборот - сам боролся с Petya.A и даже сделал несколько неудачных попыток установить его на свой ПК. Заявленная им цель - поиск способов для восстановления файлов, подвергшихся заражению вирусом.

"С самого начала всей этой ситуации хотел бороться за свое имя, ведь было неприятно просто по-человечески. И надеялся, что в полиции разберутся. Я объяснял им, как делился в открытом доступе, но не вирусом, а его остатком. Кроме того, заразиться им было невозможно - этот огрызок был без автозапуска и находился под паролем. Ну и главное - к тому моменту, когда этот кусочек Petya.A оказался у меня, он размещался на десятках сайтов в открытую, а сама кибератака уже более месяца, как закончилась. Еще в июле 2017 года корпорация Microsoft выпустила обновление, с учетом которого угроза была локализована", - говорит "Стране" Неверов.

С учетом этих неувязок его роли как "разносчика вируса", а также после предания огласке его истории на страницах нашего издания прошлым летом, правоохранители почти год не вспоминали о нем. И как такового расследования по сути не велось - Неверова никто не вызывал для дачи пояснений, а "пидозру" ему объявили лишь в июне 2018 года.

"Я уже думал, что они про меня забыли, все закончилось, и дело закрыли. Но потом мне позвонили, и сказали собрать на себя характеристику, подъехать в полицию. Дали подозрение, тогда я начал искать адвоката и думал судиться. Считаю, что нормальный адвокат разбил бы это дело за полчаса, но никто не взялся это сделать недорого. Заламывали такие суммы, что закачаешься", - объясняет Сергей.

Тогда-то в прокуратуре и предложили компьютерщику-любителю "угоду". "Сказали, выбирай, что хочешь - или платишь штраф 20 тысяч гривен, или получаешь год условно. Я прикинул, мне 52 года, кататься в суды и доказывать им, что и как было, можно уйму лет. К тому же, больше денег потратишь, да и где их искать. Плюнул, и выбрал условное, пошел на сделку. Когда она вступит в силу (30 сентября, через месяц после утверждения судом сделки со следствием - Прим. Ред.), пообещали вернуть изъятую технику - ноутбук и системный блок. Правда, за год с момента ее изъятия все это практически ничего уже не стоит. Осталось только найти 4,7 тысяч гривен, чтоб заплатить за экспертизу комьютеров и год ходить к ним отмечаться", - объясняет мотивы признания им вины и финал своей истории слесарь из Никополя.

Следы организаторов не обнаружены

Уточним - в его деле так и не оказалось каких-либо упоминаний о "руке Кремля", которую украинские силовики заранее назвали причастной к истории с Petya.A. Да и в целом его история вряд ли говорит о том, что такие наработки следствия имели место.

"Нет никаких пособников, организаторов или сообщников, просто зафиксировано распространение вредоносного ПО за то, что я поделился ссылкой на вирус. Но я же не подсунул его кому-то втихаря, а объяснял, почему так сделал. Всего под эту статью загремело очень много людей - больше тысячи человек сейчас проходят по таким же эпизодам. Всю конфискованную у них технику свезли в Киев, там коридоры этим уставлены. Этим людям тоже предлагают идти на сделки, один знакомый говорил мне, что заплатил штраф 10 тыс грн", - резюмирует Неверов.

Опрошенные автором этих строк специалисты айти-отрасли, тем временем, уверены: год следствия по делу о самой масштабной кибератаке в истории Украины де-факто был упущен, ведь свое внимание правоохранители сосредоточили на компьютерщиках-любителях, так и не найдя те, кто на самом деле стоял за нападением.

"Всем удобно, что есть Россия, которая это якобы сделала, зачем доказывать?", - говорит "Стране" один из программистов на правах анонимности. И добавляет, что корни вероятных заказчиков масштабного заражения компьютеров в Украине и по всей планете стоило бы искать, исходя из мотивов совершения атаки. Но это, похоже, никого не интересует.

"Уже всем понятно, что никто не хотел на этом "поднять" деньги, настоящей целью была попытка "зачистить" и бесповоротно удалить некую информацию. Те, кто это задумывали, успешно потерли или утратили данные, выйдя "чистенькими" из ситуации. Все остальное, как и история этого любителя из Никополя - побочные продукты, на это вообще не стоило бы обращать внимание. Но у нас все силовики любят пиариться на сомнительных достижениях, поэтому его случай и захотели сделать известным. По-человечески мужика, конечно, жаль. Но в принципе он еще нормально вышел из ситуации, могли ведь и русским шпионом объявить", - резюмирует айтишник.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Специалисты в области кибербезопасности полагают, что предназначение вредоносного программного кода, известного под именем Petya, который поразил недавно компании по всему миру, возможно, состояло вовсе не в вымогательстве денег, как думали изначально.

Программа-вымогатель 27 июня заблокировала компьютеры и зашифровала файлы в десятках компаний по всему миру, требуя выкуп за разблокировку.

Однако сейчас все больше специалистов приходят к выводу, что вирус был запущен исключительно с целью уничтожения данных.

Эксперты обращают внимание на "агрессивные" характеристики вредоносного кода, которые делают невозможным восстановление важных файлов.

Наихудший сценарий

Мэтт Сьюч из компании по кибербезопасности Comae охарактеризовал эту разновидность вируса скорее как "чистильщика" нежели как типичную программу-вымогатель.

"Цель чистильщика - разрушать и уничтожать", - написал он, добавив, что вымогательский компонент программы был не более чем приманкой, чтобы вызвать интерес СМИ.

Несмотря на то, что нынешний вариант, известный как Petya, внешне походил на своего прародителя, его функциональная часть отличалась тем, что вирус целенаправленно переписывал важные компьютерные файлы, а не шифровал их, считает эксперт.

"Вариант Petya 2106 года модифицировал жесткий диск, но изменения были обратимы, в то время как Petya в версии 2017 года наносит перманентные и необратимые повреждения диску", - написал Мэтт Сьюч.

С ним соглашаются Антон Иванов и Орхан Мамедов из "Лаборатории Касперского", которые также считают что программа была создана для уничтожения, а не ради получения прибыли. "По всей видимости, это чистильщик, который притворяется вымогателем", - полагают они.

Исследовав программный код, они обнаружили, что программа просто неспособна сгенерировать код, пригодный для того, чтобы расшифровать данные.

"Сбывается наихудший сценарий для жертв этой атаки, - говорят эксперты. - Даже если они заплатят выкуп, их данные уже не вернуть".

Знаменитый специалист по безопасности компьютерных систем, известный под именем The Grugq, сказал, что слабо проработанная система оплаты выкупа, связанная с этой разновидностью вируса, усиливает подозрения в том, что его целью было скорее уничтожение данных, а не вымогательство.

"Настоящий Petya был преступной затеей для зарабатывания денег, - написал он. - А нынешний определенно не приспособлен для этой цели".

Биткойн-аккаунт, связанный с этим вирусом, к этому моменту получил 45 платежей от жертв атаки, которые совокупно перечислили на этот электронный кошелек более 10 тыс. долларов.

Адрес электронной почты, на который жертвы должны были сообщать о перечислении средств, был заблокирован германским провайдером, на чьем сервере он располагался. Таким образом был перекрыт единственный потенциально возможный канал для коммуникации с создателями вредоносного ПО.

Дистанционное управление

К этому моменту известно о 64 организациях по всему миру, ставших жертвами вирусной атаки.

Последней заявившей о себе стала фирма Nuance, разрабатывающая софт по распознаванию голоса. В распространенном ею пресс-релизе говорится, что "участки" ее внутренней сети были поражены вредоносной программой. Компания заявила, что приняла меры по сдерживанию угрозы и сейчас вместе с фирмами по кибербезопасности работает над ликвидацией заражения.

Первичный вектор распространения вируса указывает на программное обеспечение, используемое на Украине для обработки налоговых платежей, и 75% всех заражений, совершенных этим вариантом Petya, были отмечены именно в этой стране.

Официальный представитель украинского правительства заявил, что за этой атакой стоит Россия.

"Трудно представить себе, чтобы кому-нибудь еще это могло понадобиться", - сказал в интервью журналу по технологиям Wired Роман Боярчук, глава украинского центра киберзащиты.

Специалист по вопросам компьютерной безопасности Лесли Кархарт указывает, что вирус нанес столько вреда благодаря тому способу, которым он распространялся после того, как обходил системы электронной защиты.

По ее словам, Petya использовал средства удаленного администрирования Windows, чтобы молниеносно распространяться по внутренним электронным сетям компании.

"По правде сказать, я несколько удивлена тем, что мы до сих пор не сталкивались с червями, которые бы настолько элегантно извлекали выгоду из этих механизмов в подобном масштабе", - пишет эксперт.

Использование этих инструментов доказало свою эффективность, полагает она, поскольку крайне мало компаний держат их под контролем. И даже если и так, действовать быстро, чтобы вовремя пресечь распространение угрозы, может быть довольно затруднительно.

Успех этого варианта вируса Petya, вероятнее всего, побудит прочих повторить его, предупреждает Лесли Кархарт.

"Положение дел будет становиться только хуже, и противостоять атакам для нас будет все труднее", - заключает эксперт.

АНАЛИЗ: Как работает вирус Petya?

Андрей Сошников, Русская служба Би-би-си

Эксперты пока не пришли к единому мнению относительно происхождения нового вируса. Компании Group-IB и Positive Technologies видят в нем разновидность вируса Petya 2016 года.

"Это вымогательское программное обеспечение использует как хакерские методы и утилиты, так и стандартные утилиты системного администрирования, - комментирует руководитель отдела реагирования на угрозы информационной безопасности Positive Technologies Эльмар Набигаев. - Все это гарантирует высокую скорость распространения внутри сети и массовость эпидемии в целом (при заражении хотя бы одного персонального компьютера). Результатом является полная неработоспособность компьютера и шифрование данных".

В румынской компании Bitdefender видят больше общего с вирусом GoldenEye, в котором Petya объединяется с еще одним вредоносом под названием Misha. Преимущество последнего - для шифрования файлов он не требует у будущей жертвы права администратора, а добывает их самостоятельно.

Брайан Кэмбелл из Fujitsu и ряд других экспертов полагают, что новый вирус использует украденную у Агентства национальной безопасности США, модифицированную программу EternalBlue.

После публикации этой программы хакерами The Shadow Brokers в апреле 2017 года весь мир облетел созданный на ее основе вирус-вымогатель WannaCry.

Используя уязвимости Windows, эта программа позволяет вирусу распространяться на компьютеры по всей корпоративной сети. Оригинальный же Petya рассылался по электронной почте под видом резюме и мог заражать только тот компьютер, где это резюме открывали.

Microsoft опубликовала заплатку против EternalBlue еще в марте 2017 года, однако не все воспользовались ей даже после эпидемии WannaCry.

Читайте также: