Проблемы вирусов и средства защиты информации

Введение 1. Информационная безопасность 2. Угроза информационной безопасности 3. Классификация компьютерных вирусов

3.1 Загрузочные вирусы

3.2 Файловые вирусы

3.3 Файлово-загрузочные вирусы

3.4 Сетевые вирусы

3.6 Резидентные вирусы

3.7 Нерезидентные вирусы

3.8 Троянская программа

4. Методы обеспечения информационной безопасности

4.3 Программы-ревизоры (инспектора)

4.4 Программы-фильтры (мониторы)

4.5 Вакцины или иммунизаторы

Компьютеры стали настоящими помощниками человека и без них уже не может обойтись ни коммерческая фирма, ни государственная организация. Однако в связи с этим особенно обострилась проблема защиты информации.

Вирусы, получившие широкое распространение в компьютерной технике, взбудоражили весь мир. Многие пользователи компьютеров обеспокоены слухами о том, что с помощью компьютерных вирусов злоумышленники взламывают сети, грабят банки, крадут интеллектуальную собственность.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Все чаще в средствах массовой информации появляются сообщения о различного рода пиратских проделках компьютерных хулиганов, о появлении все более совершенных, саморазмножающихся программ. Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них.

1. Информационная безопасность

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий.

Что угрожает информационной безопасности? Есть несколько факторов: действия, осуществляемые авторизованными пользователями; "электронные" методы воздействия, осуществляемые хакерами; спам; "естественные" угрозы. Но более подробно в работе рассматривается такая угроза как компьютерные вирусы.

Борьбой с компьютерными вирусами профессионально занимаются сотни или тысячи специалистов в десятках, а может быть, сотнях компаний. Казалось бы, тема эта не настолько сложна и актуальна, чтобы быть объектом такого пристального внимания. Однако это не так. Компьютерные вирусы были и остаются одной из наиболее распространенных причин потери информации. Несмотря на огромные усилия конкурирующих между собой антивирусных фирм, убытки, приносимые компьютерными вирусами, не падают и достигают астрономических величин в сотни миллионов долларов ежегодно. Эти оценки явно занижены, поскольку известно становится лишь о части подобных инцидентов.

2. Угроза информационной безопасности

Одной из самых опасных на сегодняшний день угроз информационной безопасности являются компьютерные вирусы.

Почему вирусы? Поскольку вирусы не возникают сами по себе в результате электромагнитных коллизий, а создаются людьми, то для ответа на этот вопрос следует разобраться в психологии тех индивидуумов, которые создают "вредное" программное обеспечение, в обиходе именуемое "вирусами". Наиболее вероятными причинами, толкающими вирусо-писателей на создание и распространение вредоносного программного обеспечения являются следующие:

- обычное юношеское хулиганство, попытки самоутверждения на основе достигнутого интеллектуального уровня. Фактически подобное компьютерное хулиганство ничем не отличается от обычного уличного хулиганства, за исключением того, что "самоутверждение" происходит на разных аренах — либо в подворотне, либо в сети. И страдают от него разные люди — либо прохожие, либо сетевые соседи. А ущерб наносится либо стенам и витринам, либо программному обеспечению на зараженном компьютере

- мошенничество с целью присвоения ресурсов жертвы: незаметное управление пораженным компьютером, воровство паролей доступа в Интернет, средств с "кошельков" WebMoney и даже кодов доступа к персональным банковским счетам (в том случае, если жертва использует данный сервис). В случае с атакой корпоративных сетей речь идет скорее уже о шпионаже: как правило, это проникновение в сеть с целью присвоения конфиденциальной информации, представляющей финансовую ценность

Естественная "среда обитания" хулиганов и мошенников всех мастей подразумевает под собой гарантированную анонимность, поскольку ни те, ни другие не ставят перед собой задачу отвечать в будущем за свои действия. И современная сеть как нельзя лучше для этого приспособлена, к сожалению.

3. Классификация компьютерных вирусов

В зависимости от проявления и дальнейшего поведения вирусы условно можно разделить на следующие группы:

Вирусы классифицируются по следующим основным признакам:

1. среда обитания

2. способ заражения

3. степень воздействия

4. особенности алгоритма работы

По среде обитания вирусы можно разделить на:

Безопасность любой информационной системы можно определить как свойство, которое заключается в способности информационной системы обеспечить полную конфиденциальность и целостность хранимой информации, т.е. защиту данных от несанкционированного доступа, например в целях ее раскрытия, изменения или разрушения.

Информационную безопасность принято указывать одной из основных информационных проблем XXI века. На самом деле, проблемы хищения информации, искажения смысла информации и ее уничтожения часто приводят к последствиям, ведущим не только к банкротствам фирм, но даже возможным жертвам (не говоря о возможных военных конфликтах).

Угрозы для информационных систем можно представить тремя группами:

- Угроза раскрытия — имеющаяся возможность доступа к определенной информации лицу, не имеющему права знать данную информацию.

- Угроза целостности — намеренное несанкционированное изменение данных, которые хранятся в вычислительной системе или передаются из одной системы в другую по каналам связи (модификация или удаление).

- Угроза отказа в обслуживании — допустимость появления блокировки санкционированного доступа к некоторым данным.

Средства, которыми может быть обеспечена информационная безопасность, в зависимости от способа реализации можно разбить на следующие группы методов:

- организационные методы предполагают конфигурирование, организацию и администрирование информационной системы. Прежде всего это относится к сетевым информационным системам и их операционным системам, полномочиям системного администратора, набору инструкций, которые определяют порядок доступа и функционирования в сети пользователей;

- технологические методы, охватывающие технологии осуществления сетевого администрирования, мониторинга и аудита безопасности ресурсов данных, ведения журналов регистрации пользователей, фильтрации и антивирусной обработки поступающей информации;

- аппаратные методы, которые должны реализовать физическую защиту информационной системы от возможного несанкционированного доступа, аппаратные средства идентификации внешних терминалов системы и пользователей и т.д.;

- программные методы относятся к самым распространенным методам защиты информации (программы идентификации пользователей, программы парольной защиты, программы проверки полномочий, брандмауэры, криптопротоколы и т.д.). Без применения программной составляющей фактически невыполнимы даже первые три группы методов. При этом нужно учитывать, что стоимость реализации сложных программных комплексов по защите информации может значительно превосходить по затратам аппаратные, технологические и тем более организационные решения.

Со стороны разработчиков и потребителей в настоящее время наибольшее внимание вызывают следующие тенденции защиты информации:

- Защита от несанкционированного доступа информационных ресурсов компьютеров, работающих автономно и в сети. В первую очередь эта проблема определяется для серверов и пользователей Интернета. Эта функция может быть реализована многочисленными программными, а также программно-аппаратными и аппаратными средствами.

- Защита различных информационных систем от компьютерных вирусов, имеющих возможность не только разрушить необходимую информацию, но даже повредить технические компоненты системы.

- Защита секретной, конфиденциальной и личной информации от чтения посторонними лицами и целенаправленного ее искажения. Эта функция может обеспечиваться как средствами защиты от несанкционированного доступа, так и с помощью криптографических средств, традиционно выделяемых в отдельный класс.

Защита информации от несанкционированного доступа. Защита от несанкционированного доступа к информационным ресурсам компьютера представляется комплексной проблемой, которая предполагает решение следующих задач:

- присвоение пользователю, файлам, компьютерным программам и каналам связи идентификаторов – уникальных имен и кодов;

- установление подлинности при обращениях к вычислительной системе и информации, по сути проверка соответствия лица или устройства, сообщившего идентификатор (такая идентификация пользователей, программ, терминалов при доступе к системе зачастую выполняется посредством проверки паролей или обращением в службу, которая отвечает за сертификацию пользователей);

- проверка полномочий – контроль права пользователя к запрашиваемым данным или на доступ к системе (на выполнение над данными определенных операций – модификация, чтение, обновление) для разграничения прав доступа к сетевым и вычислительным ресурсам;

- автоматическая регистрация в журнале всех как выполненных, так и не выполненных запросов к информационным ресурсам с указанием идентификатора пользователя, терминала, времени и сущности запроса, т.е ведение журналов аудита, которые позволяют определить хост-компьютер хакера, а иногда и определить его IP-адрес и точное местоположение.

Контроль трафика предполагает его фильтрацию, т.е. частичное пропускание через экран, иногда с выполнением дополнительных преобразований и созданием извещений для отправителя в случае, если его данным было отказано в пропуске. Фильтрация производится на основании набора правил, которые предварительно загружены в сетевой экран и отражают политику информационной безопасности. Брандмауэры в настоящее время могут быть как аппаратными, так и программными комплексами, записанными в коммутирующее устройство или сервер доступа (сервер-шлюз, прокси-сервер, хост-компьютер и т.д.).

Работа брандмауэра сводится к анализу структуры и содержанию информационных пакетов, попадающих из внешней сети, при этом зависимости от результатов анализа пропуска данных пакетов во внутреннюю сеть (сегмент сети) или полное их отфильтровывание. Эффективность работы межсетевого экрана обусловлена тем, что он полностью переписывает реализуемый стек протоколов TCP/IP, и поэтому нарушить его работу с помощью искажения протоколов внешней сети (что часто делается хакерами) невозможно. Межсетевые экраны обычно выполняют следующие функции:

- физическое отделение рабочих станций и серверов внутреннего сегмента сети (внутренней подсети) от внешних каналов связи;

- многоэтапная идентификация запросов, поступающих в сеть (идентификация серверов, узлов связи и прочих компонентов внешней сети);

- проверка полномочий и прав доступа пользователей к внутренним ресурсам сети;

Криптографическое закрытие информации. В настоящее время активно развиваются криптографические технологии, направленные на поддержание конфиденциальности и работоспособности следующих комплексных сетевых приложений: электронная почта (e-mail), электронный банк (e-banking), электронная торговля (e-commerce), электронный бизнес (e-business).

Криптографическое закрытие информации производится путем преобразования информации с использованием специальных алгоритмов и процедур шифрования с применением открытых и закрытых ключей, в результате чего невозможно без знания закрытого ключа, определить содержание данных по их внешнему виду.

С помощью криптографических протоколов реализуется безопасная передача информации в сети, в том числе паролей и регистрационных имен, которые необходимы для идентификации пользователя. На практике применяются следующие типы шифрования: симметричное и асимметричное.

Для шифровки и дешифровки данных при симметричном шифровании используется один секретный ключ. Ключ при этом передается безопасным способом участникам информационного взаимодействия до начала передачи данных. Можно указать два типа шифров, которые применяются для реализации симметричного шифрования: блочные и поточные.

Электронная цифровая подпись. Согласно Гражданскому кодексу Российской Федерации заключение юридического договора может осуществляться не только в письменном виде, путем составления печатного документа, подписанного сторонами, но и путем обмена документами посредством электронной связи, позволяющей достоверно установить, что документ исходит от стороны по договору. В этом случае целесообразно использовать одну из операций криптографии — цифровую электронную подпись.

Электронная цифровая подпись — это последовательность символов, полученная в результате криптографического преобразования исходной информации с использованием закрытого ключа и позволяющая подтверждать целостность и неизменность этой информации, а также ее авторство путем применения открытого ключа.

При использовании электронной подписи файл пропускается через специальную программу (hash function), в результате чего получается набор символов (hash code), генерируются два ключа: открытый (public) и закрытый (private). Набор символов шифруется с помощью закрытого ключа. Такое зашифрованное сообщение и является цифровой подписью. По каналу связи передается незашифрованный файл в исходном виде вместе с электронной подписью. Другая сторона, получив файл и подпись, с помощью имеющегося открытого ключа расшифровывает набор символов из подписи. Далее сравниваются две копии наборов, и если они полностью совпадают, то это действительно файл, сделанный и подписанный первой стороной.

Для длинных сообщений в целях уменьшения их объема (ведь при использовании электронной подписи фактически передается файл двойной длины) передаваемое сообщение перед шифрованием сжимается (хешируется), т.е над ним производится математическое преобразование, которое описывается так называемой хеш-функцией. Расшифрованный полученный файл в этом случае дополнительно пропускается через тот же алгоритм хеширования, который не является секретным.

Защита информации от компьютерных вирусов. Компьютерным вирусом называется рукотворная программа, способная самостоятельно создавать свои копии и внедряться в другие программы, в системные области дисковой памяти компьютера, распространяться по каналам связи в целях прерывания и нарушения работы программ, порчи файлов, файловых систем и компонентов компьютера, нарушения нормальной работы пользователей. Компьютерным вирусам, как и биологическим, характерны определенные стадии существования:

-

латентная стадия, в которой вирусом никаких действий не предпринимается;

Сейчас существуют сотни тысяч различных вирусов, и их можно классифицировать по нескольким признакам. По среде обитания вирусы можно разделить на:

Загрузочные вирусы внедряются в загрузочный сектор дискеты (boot-sector) или в сектор, содержащий программу загрузки системного диска (master boot record). При загрузке операционной системы с зараженного диска такой вирус изменяет программу начальной загрузки либо модифицируют таблицу размещения файлов на диске, создавая трудности в работе компьютера или даже делая невозможным запуск операционной системы.

Сетевые вирусы используют для своего распространения команды и протоколы телекоммуникационных систем (электронной почты, компьютерных сетей).

По способу заражения среды обитания вирусы делятся на:

Резидентные вирусы после завершения инфицированной программы остаются в оперативной памяти и продолжают свои деструктивные действия, заражая следующие исполняемые программы и процедуры вплоть до момента выключения компьютера. Нерезидентные вирусы запускаются вместе с зараженной программой и после ее завершения из оперативной памяти удаляются.

Вирусы бывают неопасные и опасные. Неопасные вирусы тяжелых последствий после завершения своей работы не вызывают; они прерывают на время работу исполняемых программ, создавая побочные звуковые и видеоэффекты (иногда даже приятные), или затрудняют работу компьютера, уменьшая объем свободной оперативной и дисковой памяти. Опасные вирусы могут производить действия, имеющие далеко идущие последствия: искажение и уничтожение данных и программ, стирание информации в системных областях диска и даже вывод из строя отдельных компонентов компьютера (жесткие диски, Flash-чипсет BIOS), перепрограммируя его.

По алгоритмам функционирования вирусы весьма разнообразны, но можно говорить о таких, например, их группах, как:

Для обнаружения и удаления компьютерных вирусов разработано много различных программ. Эти антивирусные программы можно разделить на:

программы-фильтры или сторожа;

программы-доктора или дезинфекторы, фаги;

программы-вакцины или иммунизаторы.

Программы-детекторы осуществляют поиск компьютерных вирусов в памяти машины и при обнаружении искомых сообщают об этом. Детекторы могут искать как уже известные вирусы (ищут характерную для конкретного уже известного вируса последовательность байтов — сигнатуру вируса), так и произвольные вирусы (путем подсчета контрольных сумм для массива файла).

Программы-ревизоры являются развитием детекторов, но выполняющим значительно более сложную и эффективную работу. Они запоминают исходное состояние программ, каталогов, системных областей и периодически или по указанию пользователя сравнивают его с текущим. При сравнении проверяется длина файлов, дата их создания и модификации, контрольные суммы и байты циклического контроля и другие параметры.

Программы-доктора — самые распространенные и популярные программы. Эти программы не только обнаруживают, но и лечат зараженные вирусами файлы и загрузочные секторы дисков. Они сначала ищут вирусы в оперативной памяти и уничтожают их там (удаляют тело резидентного файла), а затем лечат файлы и диски. Многие программы-доктора находят и удаляют большое число (десятки тысяч) вирусов и являются полифагами.

Программы-вакцины применяются для предотвращения заражения файлов и дисков известными вирусами. Вакцины модифицируют файл или диск таким образом, что он воспринимается программой-вирусом, уже зараженным, и поэтому вирус не внедряется.

Первые сообщения о возможности создания компьютерных вирусов относятся к 1984 г., когда сотрудник Лехайского университета Фред Коэн сделал сообщение на эту тему на седьмой национальной конференции США по компьютерной безопасности. Он же является автором первой серьезной работы, посвященной математическим исследованиям жизненного цикла и механизмов размножения компьютерных вирусов. В то же время это выступление не нашло отклика у специалистов по безопасности, которые не придали сообщению большого значения. Однако уже в 1985 г. стали появляться сообщения о реальных фактах проявления компьютерных вирусов.

Промышленная ассоциация по компьютерным вирусам только за 1988 г. зафиксировала почти 90 тыс. вирусных атак на персональные компьютеры США. Количество инцидентов, связанных с вирусами, вероятно, превосходит опубликованные цифры, поскольку большинство фирм умалчивает о вирусных атаках. Причины молчания: такая информация может повредить репутации фирмы и привлечь внимание хакеров.

Некоторые особенности современных автоматизированных информационных систем в казначейской системе создают благоприятные условия для распространения вирусов и других типов вредоносных программ. К ним относятся:

• необходимость совместного использования программного

обеспечения многими специалистами казначейских органов:

- • трудность ограничения в использовании программ;

- • разграничения доступа к информации в отношении противодействия вирусу и т.д.

Имеющиеся в настоящее время средства противодействия компьютерным вирусам достаточны для того, чтобы предотвратить серьезный ущерб от их воздействия. Однако это возможно только при внимательном отношении к данной проблеме. За последнее время большинство вирусных эпидемий возникало в среде малоквалифицированных пользователей.

Для противодействия компьютерным вирусам и другим типам вредоносных программ в казначейских органах применяется комплекс мер и средств защиты, среди которых можно выделить: юридические; административно-организационные и программноаппаратные.

Административные и организационные меры защиты от компьютерных вирусов на современном этапе являются более действенными. Они заключаются в составлении четких планов профилактических мероприятий и планов действия на случай возникновения заражений.

С одной стороны, в подразделениях казначейских органов, связанных с эксплуатацией (использованием) программного обеспечения. применяются более жесткие административные и организационные меры по сравнению с разрабатывающими подразделениями.

Это чаще всего оказывается возможным, так как в эксплуатирующих подразделениях казначейских органов собственная разработка программного обеспечения не проводится, и все новые программы они получают от разработчиков или вышестоящих организаций через специальные подразделения, адаптирующие программные средства к реальным условиям казначейского органа.

Для разрабатывающих подразделений казначейских органов, занятых разработкой специальных вспомогательных программных продуктов для организации работы отдельных подразделений казначейства, по сравнению с эксплуатирующими административные и организационные меры должны быть более мягкими. Платой за чрезмерное администрирование является существенное снижение темпов и качества разработки программных продуктов.

Возможны четыре способа проникновения вируса или другого типа вредоносной программы в эксплуатируемую систему.

- 1. Вирус или другая вредоносная программа поступает вместе с программным обеспечением, предназначенным для последующего использования в работе.

- 2. Вирус или другой тип вредоносной программы поступает в систему при приеме сообщений по сети.

- 3. Вирус или другая вредоносная программа приносятся персоналом с программами, не относящимися к эксплуатируемой системе.

- 4. Вирус или другой тип вредоносной программы преднамеренно создается обслуживающим персоналом.

Источник вируса легко выявляется, если в эксплуатируемой системе разграничивается доступ пользователей к привилегированным функциям и оборудованию, присутствуют надежные средства регистрации процесса всего технологического цикла, включая регистрацию внутримашинных процессов. Особенно важным являются меры разграничения доступа в вычислительных сетях.

Программно-аппаратные меры защиты основаны на использовании программных антивирусных средств и специальных аппаратных средств (специальных плат), с помощью которых осуществляется контроль зараженности вычислительной системы, контроль за доступом, шифрованием данных и регистрацией попыток обращения к данным.

В казначейских органах используются два метода защиты от вирусов с использованием специального программного обеспечения:

В настоящее время на рынке программных продуктов имеется довольно большое число специальных антивирусных программ.

Средства антивирусной защиты можно разделить на четыре категории.

- 1. Вирус-фильтр (сторож) - это резидентная программа, обнаруживающая свойственные для вирусов действия и требующая от пользователя подтверждения на их выполнение. Она позволяет обеспечивать определенный уровень защиты персонального компьютера от деструктивных действий вирусов. В качестве проверяемых действий выступают:

- • обновление программных файлов и системной области диска;

- • форматирование диска;

- • резидентное размещение программы в оперативной памяти и т.д.

Резидентская программа - программа, постоянно находящаяся в оперативной памяти персонального компьютера.

- 2. Детектор (сканер) - это специальные программы, предназначенные для просмотра всех возможных мест нахождения вирусов (файлы, операционная система, внутренняя память и т.д.) и сигнализирующие об их наличии.

- 3. Дезинфектор (доктор) - программа, осуществляющая удаление вируса из программного файла или памяти ПК. Если это возможно, то дезинфектор восстанавливает нормальное функционирование ПК. Однако ряд вирусов искажает систему так, что ее исходное состояние дезинфектор восстановить не может.

- 4. Полидетектор-дезинфектор - интегрированный пакет прикладных программ, позволяющий выявить вирусы в ПК, обезвредить их и по возможности восстановить пораженные файлы и программы. В некоторых случаях программы этого семейства позволяют блокировать зараженный файл от открытия и перезаписи.

Интегрированный пакет прикладных программ (ИППП) - совокупность взаимодействующих между собой программ, имеющих однотипный пользовательский интерфейс и объединенных между собой на уровне документа, т.е. документ, разработанный в одной программе, можно экспортировать в другую программу пакета и при необходимости вносить в него изменения.

Однако, несмотря на все меры антивирусной защиты, стопроцентной гарантии от вирусов в настоящее время не существует. Поэтому для восстановления разрушенной вирусом информации и в случаях необходимости удаления зараженных программ, которые не удалось вылечить антивирусными средствами, необходимо всегда иметь резервные копии программ и файлов данных на информационных носителях или на втором персональном компьютере не менее, чем в двух экземплярах.

Из главы следует запомнить

Тема 1.6. Обеспечение безопасности информационных систем

Тема 1.6. Обеспечение безопасности информационных систем

1. Защита информации и информационная безопасность.

2. Правовые основы защиты информации.

Если говорить о проблемах компьютерной безопасности, то просматриваются несколько аспектов, а именно: информационная безопасность, безопасность самого компьютера и организация безопасной работы человека с компьютерной техникой. Важно уметь не только работать на компьютере, но и защитить ваши документы от чужих глаз.

Абсолютной защиты быть не может. Бытует такое мнение: установил защиту и можно ни о чем не беспокоиться. Полностью защищенный компьютер — это тот, который стоит под замком в бронированной комнате в сейфе, не подключен ни к какой сети (даже электрической) и выключен. Такой компьютер имеет абсолютную защиту, однако использовать его нельзя.

Первой угрозой безопасности информации можно считать некомпетентность пользователей. Если мы говорим об информации, хранящейся в компьютере на рабочем месте, то также серьезную угрозу представляют сотрудники, которые чем-либо не довольны, например зарплатой.

Чем шире развивается Интернет, тем больше возможностей для нарушения безопасности наших компьютеров, даже если мы и не храним в них сведения, содержащие государственную или коммерческую тайну. Нам угрожают хулиганствующие хакеры, рассылающие вирусы, чтобы просто позабавиться; бесконечные любители пожить за чужой счет; нам угрожают наша беспечность (ну что стоит раз в день запустить антивирус!) и беспринципность (как же отказаться от дешевого пиратского ПО, возможно, зараженного вирусами?).

Любая технология на каком-то этапе своего развития приходит к тому, что соблюдение норм безопасности становится одним из важнейших требований. И лучшая защита от нападения — не допускать нападения. Не стоит забывать, что мешает работе не система безопасности, а ее отсутствие.

С точки зрения компьютерной безопасности каждое предприятие обладает своим собственным корпоративным богатством — информационным. Его нельзя спрятать, оно должно активно работать. Средства информационной безопасности должны обеспечивать содержание информации в состоянии, которое описывается тремя категориями требований: доступность, целостность и конфиденциальность. Основные составляющие информационной безопасности сформулированы в Европейских критериях, принятых ведущими странами Европы:

• доступность информации — обеспечение готовности системы к обслуживанию поступающих к ней запросов;

• целостность информации — обеспечение существования информации в неискаженном виде;

• конфиденциальность информации — обеспечение доступа к информации только авторизованному кругу субъектов.

Классификацию мер защиты можно представить в виде трех уровней.

Законодательный уровень. В Уголовном кодексе РФ имеется глава 28. Преступления в сфере компьютерной информации. Она содержит три следующих статьи:

· статья 272. Неправомерный доступ к компьютерной информации;

· статья 273. Создание, использование и распространение вредоносных программ для ЭВМ;

· статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Административный и процедурный уровни. На административном и процедурном уровнях формируются политика безопасности и комплекс процедур, определяющих действия персонала в штатных и критических ситуациях. Этот уровень зафиксирован в руководящих документах, выпущенных Гостехкомиссией РФ и ФАПСИ.

Программно-технический уровень. К этому уровню относятся программные и аппаратные средства, которые составляют технику информационной безопасности. К ним относятся и идентификация пользователей, и управление доступом, и криптография, и экранирование, и многое другое.

И если законодательный и административный уровни защиты не зависят от конкретного пользователя компьютерной техники, то программно-технический уровень защиты информации каждый пользователь может и должен организовать на своем компьютере.

Первое, что обычно делает пользователь персонального компьютера — ставит два пароля: один пароль в настройках BIOS и другой — на заставку экрана. Защита на уровне BIOS будет требовать ввод пароля при загрузке компьютера, а зашита на заставке экрана перекроет доступ к информации при прошествии определенного, вами заданного, времени бездействия компьютера.

Установка пароля на уровне BIOS — достаточно тонкий процесс, требующий определенных навыков работы с настройками компьютера, поэтому желательно его устанавливать с коллегой, имеющим достаточный опыт такой деятельности.

Пароль на за ставку экрана поставить не так сложно, и его может поставить сам пользователь.

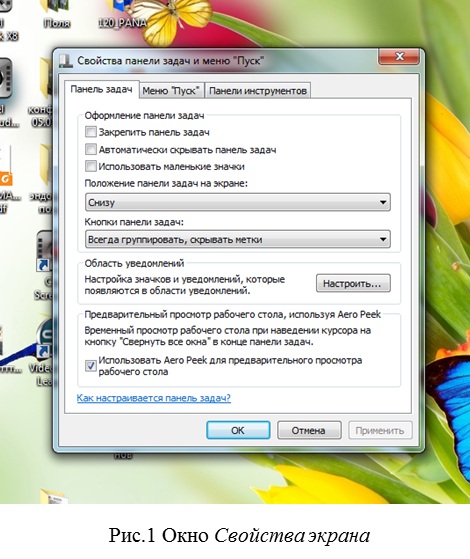

Для задания пароля на заставку необходимо выполнить следующие действия: нажмите кнопку Пуск, выберите команды Настройка и Панель управления, дважды щелкните по значку Экран и в открывшемся окне Свойства экрана (рис. 1) выберите вкладку Заставка. Задайте вид заставки, установите временной интервал (предположим, 1 мин), установите флажок Пароль и нажмите на кнопку Изменить.

Можно использовать второй способ взлома секретности: снимите кожух компьютера, выньте примерно на 20. 30 мин литиевую батарейку на системной плате, после чего вставьте ее обратно. После этой операции BIOS на 99 % забудет все пароли и пользовательские настройки. Кстати, если вы сами забыли пароль, что достаточно часто случается на практике, то можно воспользоваться именно этим способом.

Третий способ узнать постороннему лицу нашу защищенную информацию — вынуть из компьютера жесткий диск и подключить его к другому компьютеру в качестве второго устройства. А дальше без проблем можно читать и копировать чужие секреты. При определенном навыке эта процедура занимает 15. 20 мин.

Так что постарайтесь при вашем длительном отсутствии просто не допускать посторонних лиц в помещение, где находится компьютер.

Установка паролей на документ

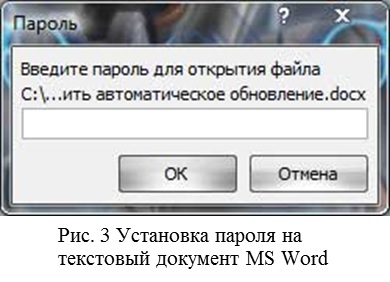

Известно, что любое приложение MS Office позволяет закрыть любой документ паролем, и многие успешно пользуются этим проверенным средством (рис. 3)

Для установки пароля на текстовый документ необходимо его открыть, далее в меню Сервис выберите команду Параметры. В открывшемся окне на вкладке Сохранение наберите пароль для открытия файла вашего документа, сделайте подтверждение его повторным набором и нажмите на кнопку ОК.

Обычному пользователю, не имеющему конкретной цели узнать вашу информацию, вскрыть пароль практически невозможно. Однако и специалисту-взломщику при использовании современного компьютера на взлом пароля методом прямого перебора вариантов понадобится примерно один месяц.

Напоследок дадим несколько коротких практических советов по защите и резервному копированию ваших данных.

• Установите пароли на BIOS и на экранную заставку.

• Исключите доступ посторонних лиц к вашему компьютеру,

• Создайте аварийную загрузочную дискету.

• Систематически делайте резервное копирование данных.

• Регулярно очищайте Корзину с удаленными файлами.

• Устанавливайте пароли на файлы с важной информацией.

• При установке пароля не используйте ваше имя, фамилию, телефон.

• Проводите архивацию файлов.

• После удаления большого количества файлов, но не реже одного раза в месяц, производите дефрагментацию жесткого диска.

Говоря о безопасности информации, мы сознательно глубоко не затрагивали проблему компьютерных вирусов, и могло сложиться мнение, что такая проблема не актуальна. Ничего подобного! Борьба с вирусами — это несомненно часть информационной безопасности, просто мимоходом говорить о такой важной проблеме неправильно. Борьба с вирусами — это тема отдельного разговора.

4. Защита от компьютерных вирусов

Вы глубоко ошибаетесь, если считаете, что лично вам вторжение вирусов не грозит. Компьютеры, установленные у вас на работе и дома, да и сама сеть Интернет являются настоящим рассадником потенциально опасных компьютерных инфекций.

Компьютерные вирусы — это программы, творящие на компьютере всевозможные безобразия, начиная с выдачи раздражающих экранных сообщений и кончая устройством полного хаоса на жестком диске.

Как правило, компьютер послушен своему хозяину, но если вы заметили какие-либо странности в его поведении, следует прежде всего проверить программное обеспечение на наличие вируса.

Некоторые компьютерные вирусы совершенно безвредны, однако многие из них способны нанести серьезный ущерб вашей информации.

Возникновение компьютерных вирусов связано с идеей создания самовоспроизводящихся программ и уходит корнями в пятидесятые годы. В 1951 г. Дж. Нейман предложил метод создания самовоспроизводящихся механизмов. Затем идея вирусоподобных программ неоднократно возрождалась. И после опубликования в 1959 г. в одном из американских журналов материалов на эту тему, Ф. Шталь запрограммировал биокибернетическую модель существ, питающихся словами, размножающихся и пожирающих себе подобных.

Весной 1977 г. появился первый персональный компьютер фирмы Apple ( Macintosh ), а уже к середине 1983 г. общее количество проданных персональных компьютеров превысило 3 млн штук. Тогда уже появились первые банки свободно распространяемых программ и данных — BBS , куда любой программист мог переслать свою программу, а любой пользователь сети мог ее взять и запустить на своем компьютере.

Именно в тот момент возникли реальные возможности создания и быстрого распространения компьютерных вирусов. Тогда и получил развитие новый вид хулиганства — компьютерный, когда некая программа-вандал после выполнения какого-то условия или через некоторое время уничтожала данные на компьютере пользователя.

Мир помнит несколько случаев массового заражения компьютеров. Так, в 1987 г. было целых три таких эпидемии. Так называемый Пакистанский вирус только в США заразил более 18 тыс. компьютеров; Лехайский вирус в течение нескольких дней уничтожил содержимое нескольких сотен личных дискет и дискет библиотеки вычислительного центра одноименного университета США, заразив около 4 тыс. ПК, а в конце того же года в Иерусалимском университете был обнаружен вирус, который за короткое время распространился по всему цивилизованному миру, заразив только в США порядка 3 тыс. ПК.

В настоящее время насчитывается уже порядка 20 тыс. различных вирусов и ежемесячно на волю вырываются до трехсот новых экземпляров. В России издана уникальная вирусная энциклопедия, содержащая описание 26 тыс. компьютерных вирусов и даже демонстрацию эффектов, производимых ими.

Точного научно-технического определения этого явления до сих пор не существует. Можно сказать, что компьютерный вирус — это программа, нарушающая нормальную работу других программ и компьютерной техники. Она обладает способностью самовоспроизведения, распространения, внедрения в другие программы. Действия вируса зависят от фантазии, квалификации и нравственных принципов его создателя.

Что же реально может вирус? Существует мнение, что человек может заразиться от техники компьютерными вирусами. Путаница происходит от использования одного и того же термина — вирус. Подчеркнем, что компьютерный вирус — это условное наименование специфических компьютерных программ, которые по своему механизму действия схожи с биологическими вирусами.

Компьютерные вирусы могут заразить только себе подобных, т.е. программы, поэтому программы надо защищать.

Действие большинства вирусов не ограничивается только размножением или безобидными шутками. Вирусы могут разрушать изображение на экране, выводить на экран неприличные надписи, замедлять работу компьютера, исполнять различные мелодии, без разрешения удалять файлы и каталоги, уничтожая информацию.

Как инфекция передается от человека к человеку, так и компьютерные вирусы переходят от одного компьютера к другому, изменяя имеющиеся файлы и дописывая в них свой код. При запуске зараженной программы или при открытии поврежденного файла данных вирус загружается в системную память компьютера, откуда пытается поразить другие программы и файлы.

Чтобы успешно бороться с вирусами, надо их знать. Рассмотрим наиболее распространенные типы вирусов, с которыми вы в любой момент можете столкнуться.

Макровирусы. Эти вирусы распространяются зараженными файлами данных и учиняют разгром, используя механизм макросов программы-хозяина. Они распространяются значительно быстрее любых других компьютерных вирусов, так как поражаемые ими файлы данных используются наиболее часто. Хакеры используют языки программирования таких популярных программ, как Word и Excel , чтобы искажать написание слов, изменять содержание документов и даже удалять файлы с жестких дисков.

Файловые вирусы. Они внедряются в исполняемые файлы и делают свое черное дело, когда вы запускаете зараженную программу.

Логической бомбой называют программу (или ее отдельные модули), которая при выполнении условий, определенных ее создателем, осуществляет несанкционированные действия, например при наступлении обусловленной даты или, скажем, появлении или исчезновении какой-либо записи в базе данных происходит разрушение программ или БД.

Известен случай, когда программист, разрабатывавший систему автоматизации бухгалтерского учета, заложил в нее логическую бомбу, и, когда из ведомости на получение зарплаты исчезла его фамилия, специальная программа-бомба уничтожила всю систему.

Полиморфные вирусы. Как подсказывает само название, каждый раз, когда такой вирус заражает систему, он меняет обличье, дабы избежать выявления антивирусными программами. Новые изощренные полиморфные вирусы значительно труднее обнаружить и куда сложнее нейтрализовать, поскольку при заражении каждого нового файла они изменяют свои характеристики.

Вирусы многостороннего действия. Хитроумные гибриды, одновременно с файлами поражающие загрузочные секторы или главную загрузочную запись.

Компьютерные вирусы представляют реальную угрозу безопасности вашего компьютера, и, как водится, лучший способ лечения — это профилактика заболевания.

И если уж ваш компьютер подхватил вирус, вам не удастся с ним справиться без специальных средств — антивирусных программ.

Что должна делать антивирусная программа?

• Проверять системные области на загрузочном диске при включении компьютера.

• Проверять файлы на установленных в дисковод сменных носителях.

• Предоставлять возможность выбора графика периодичности проверки жесткого диска.

• Автоматически проверять загружаемые файлы.

• Проверять исполняемые файлы перед их запуском.

• Обеспечивать возможность обновления версии через Интернет

4. Правовые основы защиты информации

Правовые основы защиты информации – это законодательный орган защиты информации, в котором можно выделить до 4 уровней правового обеспечения информационной безопасности информации и информационной безопасности предприятия.

Первый уровень правовой основы защиты информации

Первый уровень правовой охраны информации и защиты состоит из международных договоров о защите информации и государственной тайны, к которым присоединилась и Российская Федерация с целью обеспечения надежной информационной безопасности РФ. Кроме того, существует доктрина информационной безопасности РФ, поддерживающая правовое обеспечение информационной безопасности нашей страны.

Правовое обеспечение информационной безопасности РФ:

Как видите, правовое обеспечение информационной безопасности весьма на высоком уровне, и многие компании могут рассчитывать на полную экономическую информационную безопасность и правовую охрану информации и защиту, благодаря ФЗ о защите информации.

Второй уровень правовой защиты информации

На втором уровне правовой охраны информации и защиты (ФЗ о защите информации) – это подзаконные акты: указы Президента РФ и постановления Правительства, письма Высшего Арбитражного Суда и постановления пленумов ВС РФ.

Третий уровень правового обеспечения системы защиты экономической информации

К данному уровню обеспечения правовой защиты информации относятся ГОСТы безопасности информационных технологий и обеспечения безопасности информационных систем.

Также на третьем уровне безопасности информационных технологий присутствуют руководящие документы, нормы, методы информационной безопасности и классификаторы, разрабатывающиеся государственными органами.

Четвертый уровень стандарта информационной безопасности

Четвертый уровень стандарта информационной безопасности защиты конфиденциальной информации образуют локальные нормативные акты, инструкции, положения и методы информационной безопасности и документация по комплексной правовой защите информации рефераты по которым часто пишут студенты, изучающие технологии защиты информации, компьютерную безопасность и правовую защиту информации.

Читайте также: