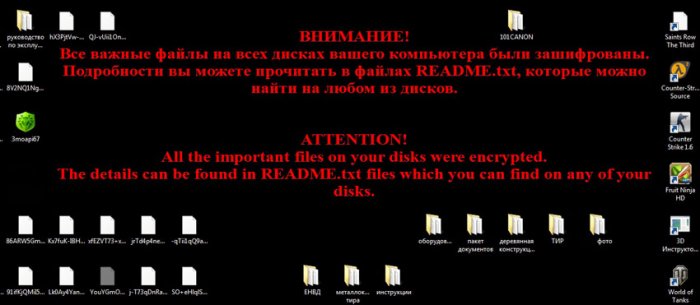

Примеры вирусов на рабочем столе

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Перед тем как перейти к описанию удаления баннера с Рабочего стола компьютера, несколько слов скажу о том, что это за вирус.

1. Вирус называется Winlocker. Его много разновидностей и самая распространенная сборка, доступна на черном рынке, а значит ее можно купить, запрограммировать под себя (имеется в виду свой номер телефона) и начать заражать компьютеры, зарабатывая на этом деньги. Многие мошенники так и делают. Вам

Но в интернете доступны и бесплатные сборки для создания баннера, блокирующего систему и многие школьники ради интереса или в силу глупости занимаются этой ерундой.

2. На компьютер он проникает вне зависимости от установленного у вас антивируса. Они на него не реагируют, так как проникновение происходит через уязвимости в браузере (в большинстве случаев) или через бреши в операционной системе.

В момент заражения на компьютер копируется файл, при вызове которого появляется баннер на рабочем столе и блокирует доступ системе. В реестре в нужные ветки прописывается ссылка на этот файл. Как правило это автозагрузка и оболочка winlogon. Достаточно перезагрузить компьютер, сработает автозагрузка вирусного файла и компьютер блокируется баннером.

3. Поймать его можно на любом интернет-ресурсе, который был ранее взломан, а вы лишь оказались в неподходящее время, в неподходящем месте.

К примеру, это выглядит так, находится уязвимость в определенной версии движка WordPress, пишется под нее программа, которая автоматом будет взламывать сайты на этой версии. На взломанные сайты, ставятся эксплоиты, которые взламывают компьютеры пользователей, которые зашли на эти сайты.

Конечно под эту раздачу могут попасть не все, а лишь те, под какую версию программного обеспечения подготовлен эксплоит.

Эксплойт, эксплоит, сплоит (англ. exploit, эксплуатировать) — компьютерная программа, фрагмент программного кода или последовательность команд, использующиеу язвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему.

4. Думаю что, многие уже попадались на обман и отправляли смс-ки дабы разблокировать компьютер. Но безуспешно. Не делайте этого впредь, вас обманут.

Или другой пример, баннер блокирует компьютер с угрозой на то, что вся ваша информация будет удалена если вы не отправите конкретную сумму денег на номер xxx-xxx.

Все это — обман, на который не нужно обращать никакого внимания, просто удалите баннер и забудьте про него.

Вот что говорит закон на этот вопрос:

Eсли ущерб превысит 2500 рублей, обвиняемому грозит штраф до 300 000 рублей или лишение свободы на срок до пяти лет, во всех случаях, где сумма ниже 2500 рублей — это административный штраф.

А для профессиональных мошенников, которые получают немалые деньги — штраф в 500-1000 рублей не серьезен.

Что необходимо сделать чтобы не стать жертвой этого вируса?

Вам понадобятся:

- Болванка DVD + R, из нее мы сделаем загрузочный диск Live DVD. Купите ее в магазине.

- Образ со специальной программой. Она в автоматическом режиме удаляет инъекции из реестра на вирусный файл, в общем, делает все работу за вас.

Подготовьте болванку. Далее необходимо скачать образ с программой. Скачать его можно по этим ссылкам:

Рекомендую первый вариант. Он компактный и быстро стачивается. Я по убирал из него лишнее, оставив только нужное. Обратите внимание, я не являюсь создателем этих образов и не несу ответственности.

После того, как образ будет сохранен на компьютер, пора его записать на болванку. Вставляйте диск в привод и выбирайте команду Записать образ.

Запись образа в Windows 7

Важно записать образ правильно на диск. Сделайте так, как показано на этих скриншоте.

Запись образа средствами ос Windows 7

Болванка от Winloker

Предположим, что вы случайно поймали этот вирус и он заблокировал компьютер. Вспоминаем, что у вас есть специальный диск против этого вируса, вставляйте его в привод и перезагрузите компьютер.

Баннер заблокировал компьютер

Сделать это обычным способом у вас не получится, поэтому проделайте следующее:

Для Windows 7: Нажмите сочетание клавиш CTRL+ALT+DEL – выход из системы. Нажимайте на клавишу TAB до тех пор, пока не будет выделена кнопка меню Выключения компьютера (треугольник) и нажмите Inter.

Клавиша TAB и меню Завершения работы

В выпадающем списке с помощью клавиш стрелок выберите Перезагрузка и нажмите Inter. Компьютер уйдет на перезагрузку.

Выберите Перезагрузка и нажмите Inter

Для Windows XP: Нажмите на кнопку Power на системном блоке или на корпусе ноутбука. Если компьютер не реагирует, удерживайте эту кнопку в течение 10 секунд. Компьютер выключится.

Если у вас ноутбук или нетбук, то часто это меню вызывается с помощью клавиш Esc, F8, или F12 (редко F1 или F2). Если с первого раза не удалось вывести меню, перезагрузите компьютер и попробуйте снова.

В списке меню, выберите пункт с помощью стрелок на клавиатуре строку, где присутствует аббревиатура DVD, —это и есть привод, в который вставлен диск. Нажмите Inter.

Загрузка с диска. Меню загрузки

В появившемся списке, выберите RUSLive_RAM (256 Mb).

В следующем окне – Multimedia.

Загрузится оболочка Windows XP. Это операционная система загруженная с оптического DVD диска. Иногда загрузка требует немного времени.

Оболочка Windows XP

Отrройте меню Пуск — Программы (Ext) — Avir — AntiWinLocker.

Выбор программы AntiWinLocker.

Сделаем для начала копию реестра на случай непредвиденного. За всю практику, ни разу не приходилось прибегать к восстановлению из подобной копии. Программа не давала сбоев. Но все же, береженого — Бог бережет.

Нажмите кнопку Меню утилит – Редактор реестра.

Мой компьютер – Диск D – имя файла “1”. Закройте окно.

У этой программы, на данный момент есть два режима: вручную и автоматический. Оба они работают отлично. Нажмите на кнопку Старт.

Нажмите кнопку Старт

Сначала выберите режим Автоматически.

Выбор автоматического режима

Программа проверит реестр и если будет найдена инъекция, то удалит ее, и укажет путь к вирусному файлу (красный цвет).

Откройте место расположение файла и удалите его. Для Windows 7, часто это следующие директории:

- С:Usersкаталог с именем пользователяAppDatalocal

- С:Usersкаталог с именем пользователяAppDataRoaming

- С:Documents and Settingsкаталог с именем вашего пользователя

- С:Documents and Settingsкаталог с именем вашего пользователя

Удаление файла баннера из системы

В принципе, все. Реестр программа почистила, а вы руками удалили вирусный файл.

Теперь перезагрузите компьютер. Баннер с рабочего стола будет удален. Система будет разблокирована.

Вход в систему после удаления баннера

Это был рассмотрен пример автоматического удаление баннера, но можно проверит систему и на наличие инфекции в ручном режиме. Для этого достаточно выбрать Вручную.

Нажмите кнопку Загрузить

Обратите внимание на оболочку со значением explorer.exe. Если у вас там что-то другое, нажмите на кнопку Исправить или впишите значение explorer.exe

Потом поочередно загружайте/выгружайте пользователей из списка справа и смотрите на наличие предупреждения. Если они есть, нажмите кнопочку Исправить.

Загрузка и выгрузка пользователей

Не лишним будет зайти во вкладку Автозагрузка и отключить у всех пользователей все компоненты, кроме антивируса.

Отключение компонентов атозагрузки

Потом откройте вкладку Инструменты и файлы и нажмите на кнопку очистить, чтобы удалить файлы из временной папки Temp. Там часто находятся экземпляры вирусов.

Очистка временной папки Temp

В заключении, загляните во вкладку Блокировка сайтов — Редактор HOSTS файла. Список должен быть пустой. Если там что-то есть — удалите с помощью кнопки Редактировать. Сохраните изменения.

Чистка файла HOST

Программу можно закрыть. Нажмите на нижнюю область окна — Выход — Закрыть.

Перезагрузите компьютер, достаньте диск из привода и войдите в систему как обычно. Желательно, но необязательно, запустить проверку компьютера антивирусом.

На этом все. Используйте этот простой метод удаления баннера с рабочего стола и не беспокойтесь, если через какое-то время он вновь вас навестит.

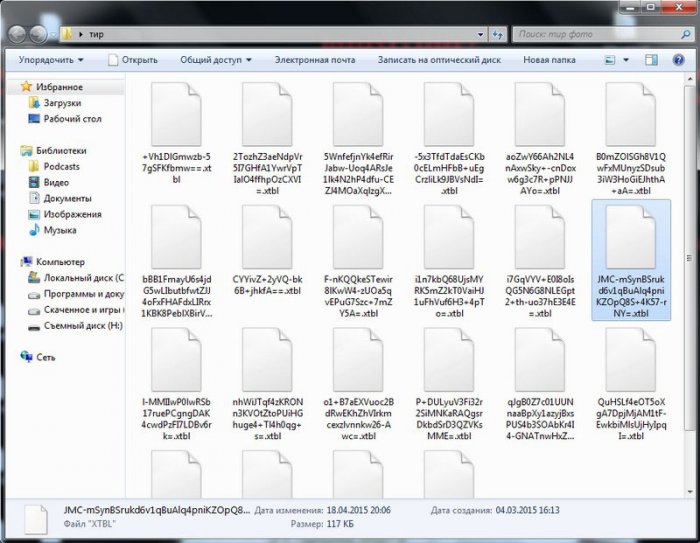

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

Извлекаю из архива файл вируса и запускаю его

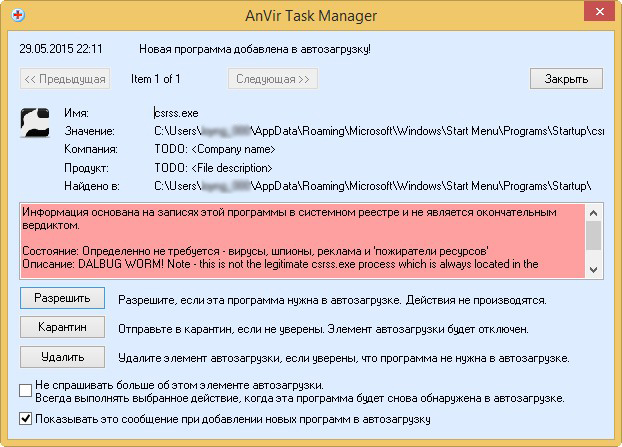

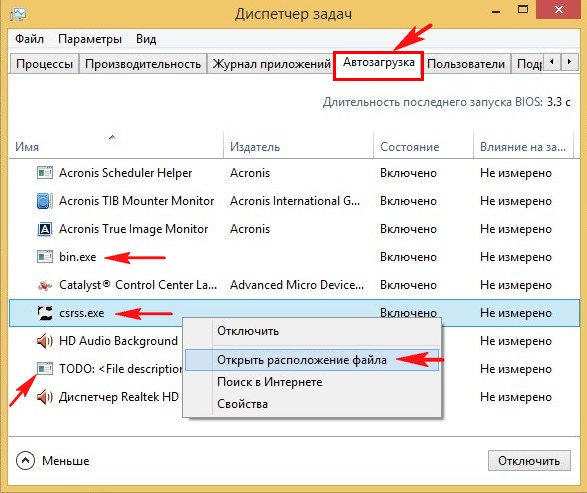

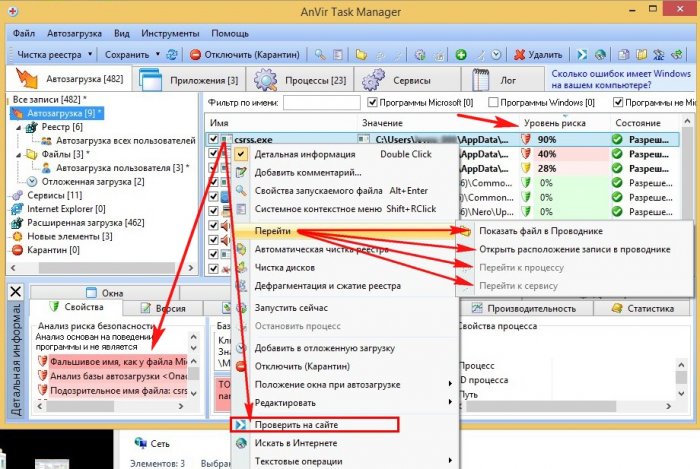

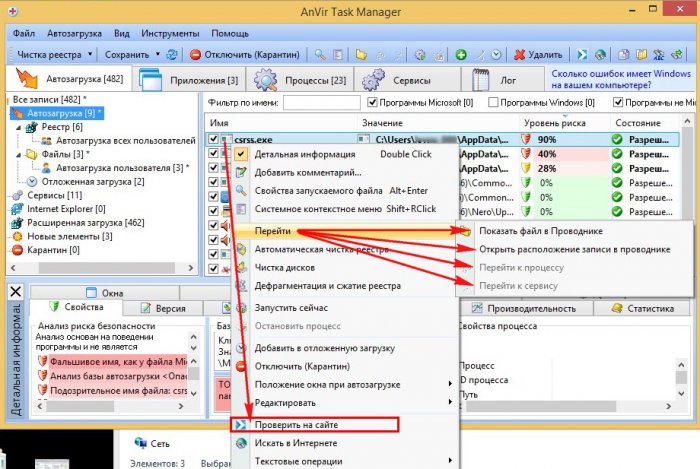

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

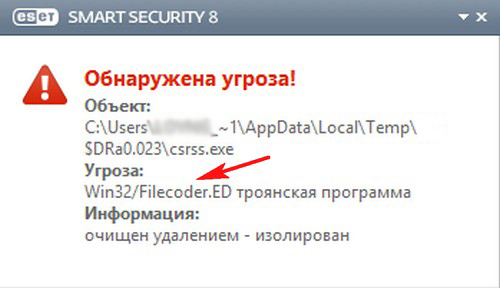

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

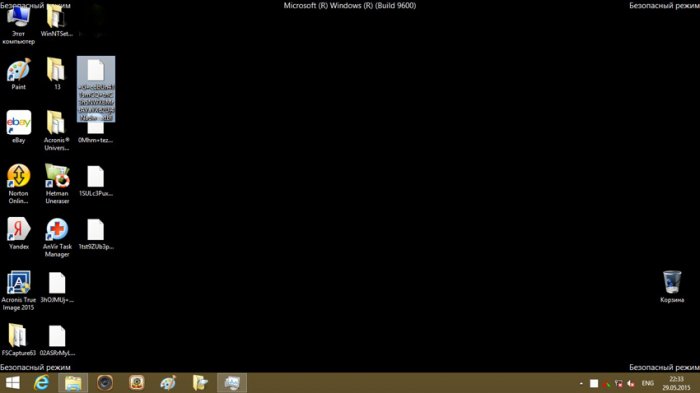

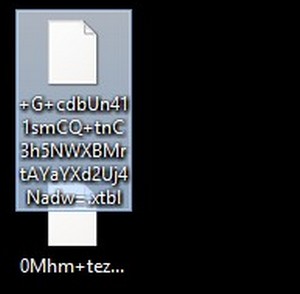

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

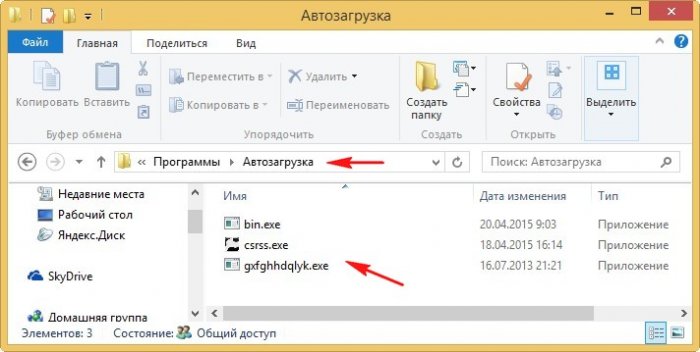

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

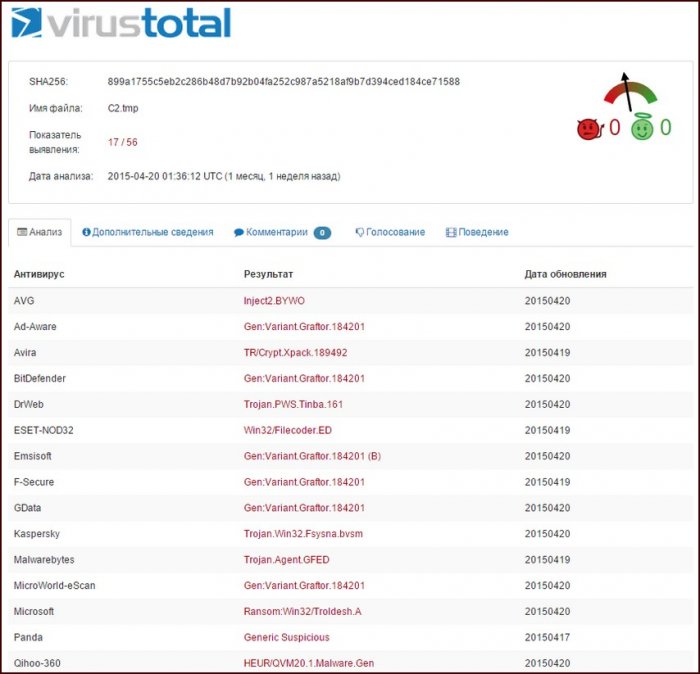

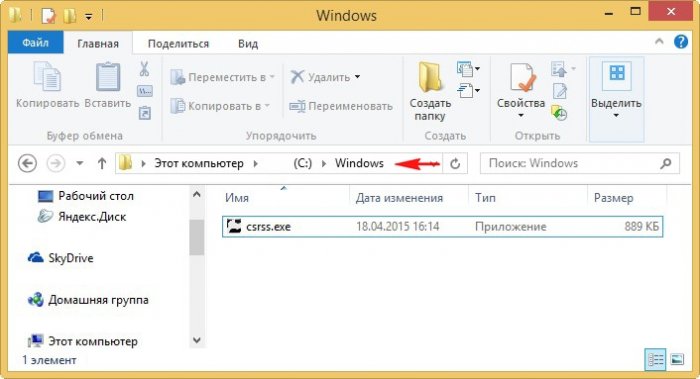

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir , читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

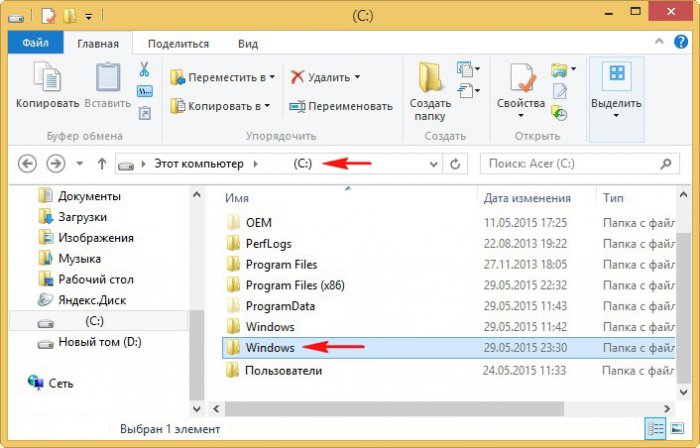

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

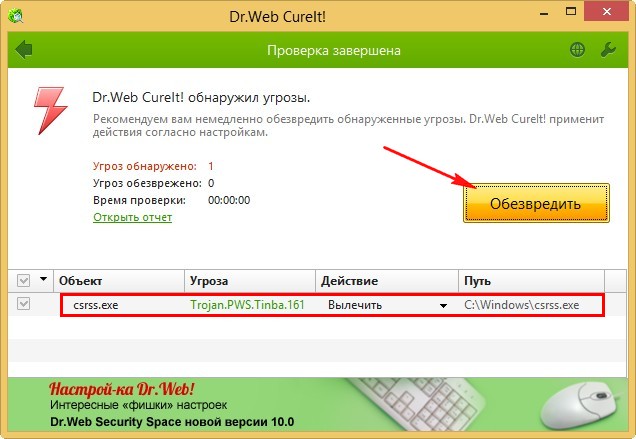

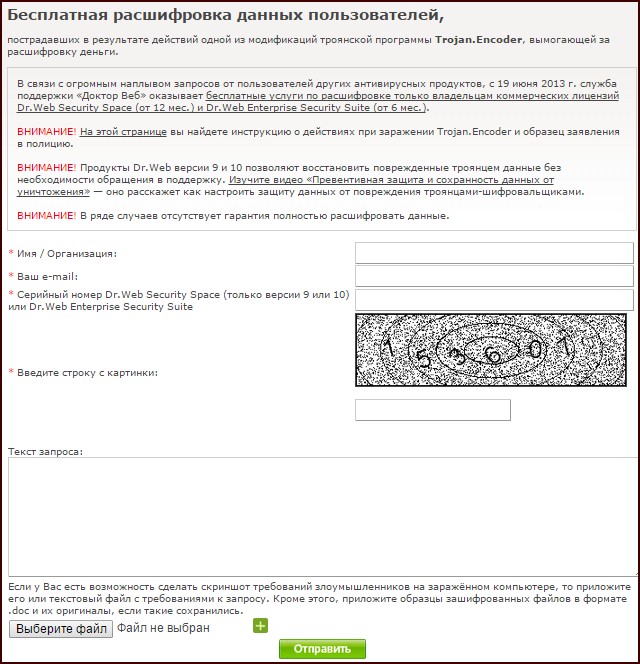

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

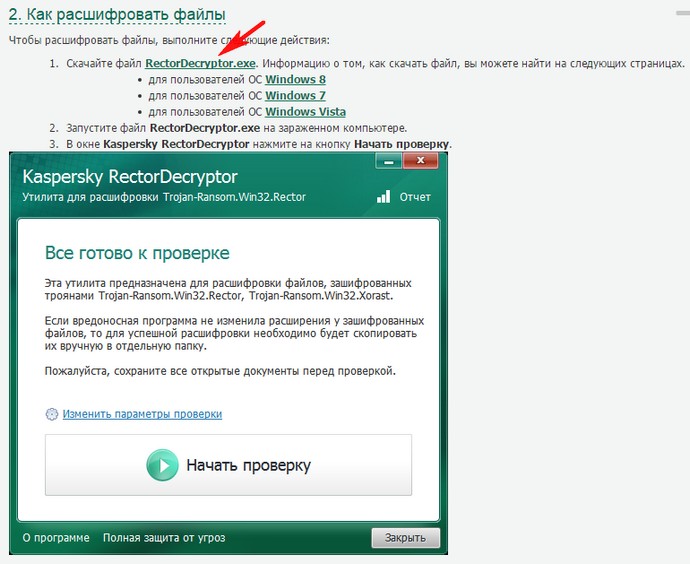

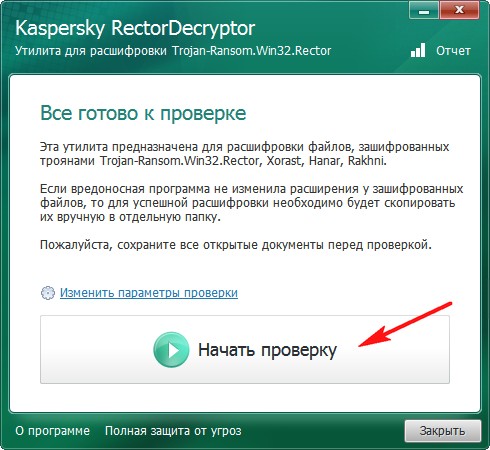

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

и выберите Пункт 2. Как расшифровать файлы

и запустите его, в главном окне нажмите кнопку Начать проверку.

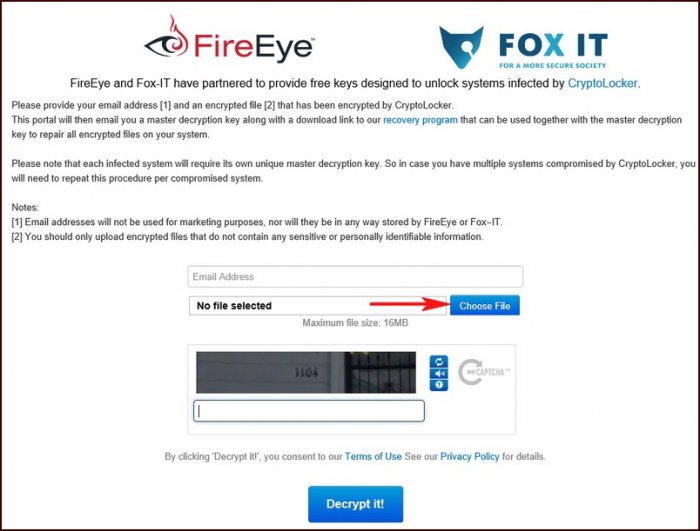

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

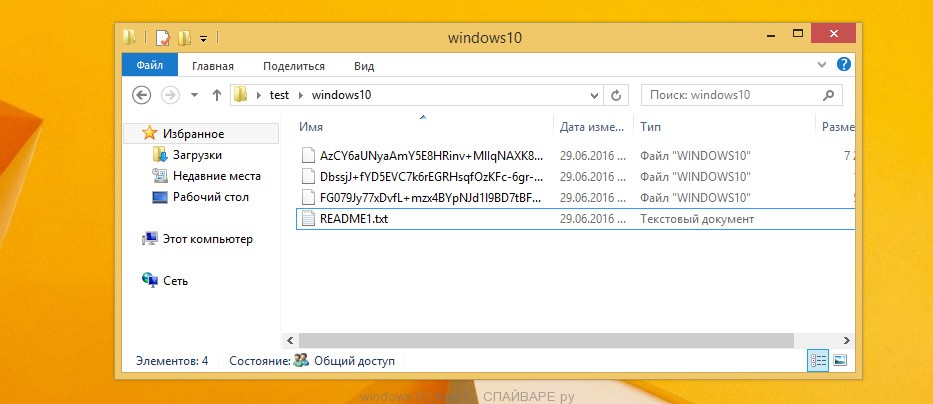

Windows10 вирус — это новый вирус-шифровальщик, обновление ранее вышедшего da_vinci_code вируса. Как и его предыдущая версия, он проникает на компьютер посредством электронной почты. Особо подвержены этому заражению разнообразные организации с большим электронным документооборотом, те кто постоянно получает по электронной почте счета, фактуры, деловые письма.

После попадания на компьютер жертвы, вирус-шифровальщик Windows10 зашифровывает файлы разнообразных типов включая документы, фотографии, базы данных и так далее. В результате этого, все знакомые файлы исчезают, а в папках где они находились появляются новые файлы со странными именами и расширением .windows10.

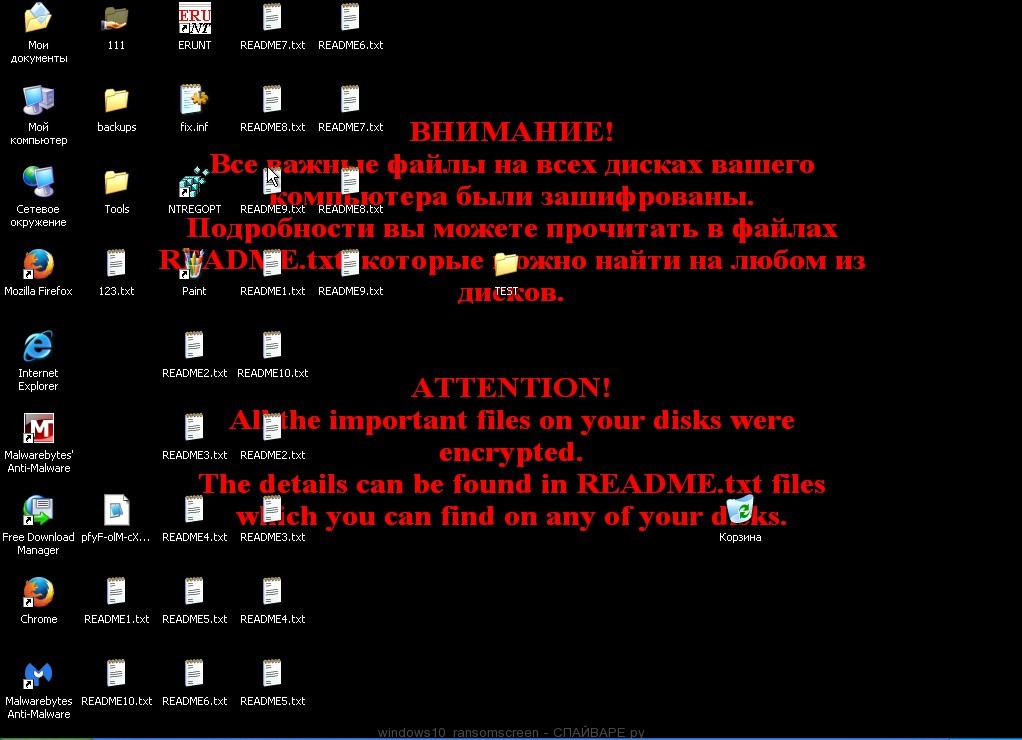

На Рабочем столе меняются обои на черный фон с текстом, в котором сообщается, что все файлы зашифрованы и предлагается прочитать содержимое файла README.txt, для получения указаний о способе восстановления зашифрованных windows10 файлов. Пример Рабочего стола компьютера зараженного вирусом-шифровальщиком приведен ниже:

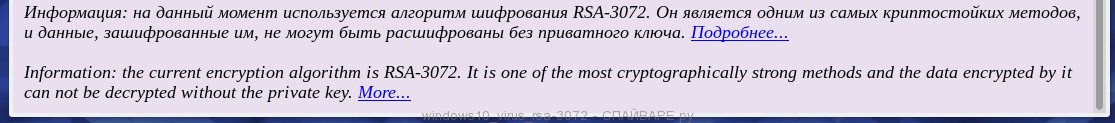

Windows10 вирус сочетает в себе черты разных, обнаруженных до этого, шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, windows10 вирус использует ещё более стойкий режим шифрования, с длинной ключа 3072бит.

При заражении компьютера вирусом-шифровальщиком windows10, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру windows10 шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .windows10 файлов значительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .windows10 файлов мы оперативно обновим эту инструкцию.

Windows10 вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера windows10 вирусом-шифровальщиком.

Вирус-шифровальщик windows10 — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования RSA-3072, который является даже более стойким чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик windows10 использует системный каталог C:\ProgramData для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик windows10 использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

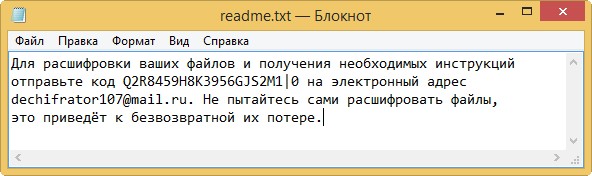

Сразу после того как файл зашифрован он получает новое имя и расширение .windows10. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик windows10 активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом-шифровальщиком windows10 довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением windows10, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке windows10 файлов. Пример содержимого такого файла приведён ниже.

На текущий момент нет доступного расшифровщика .windows10 файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

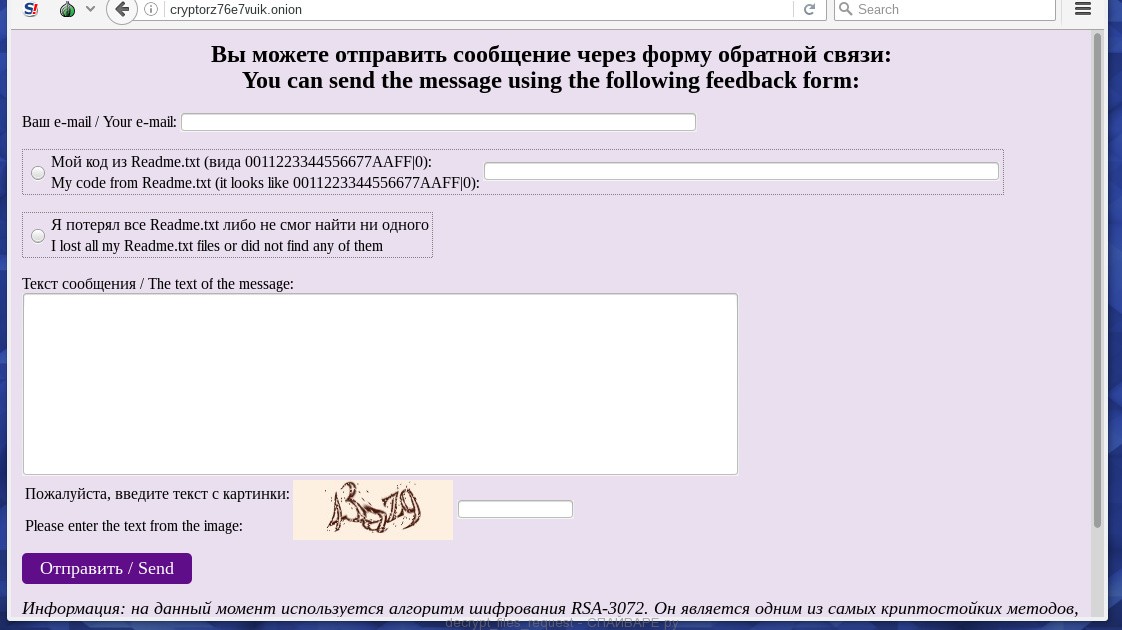

Для связи с создателями вируса-шифровальщика Windows10 вам нужно написать письмо на адрес

или открыть в браузере Tor сайт

При этом откроется страница аналогичная примеру приведенному ниже.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

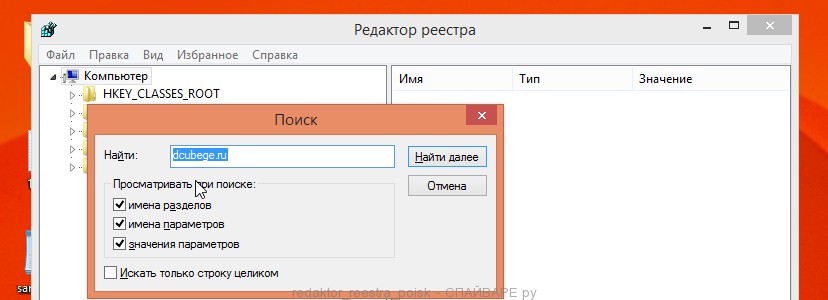

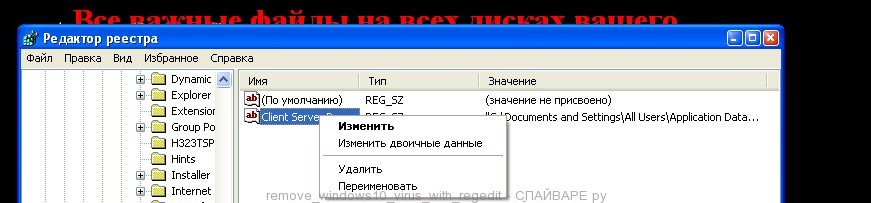

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог

и удалите файл csrss.exe.

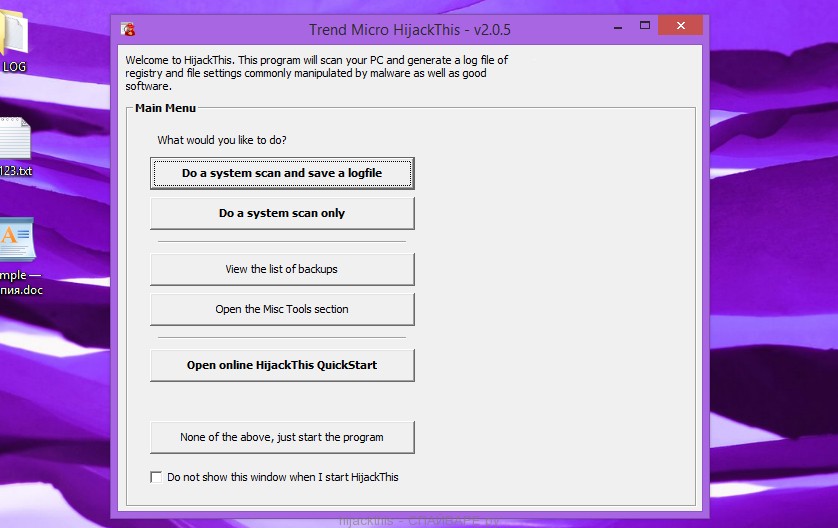

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

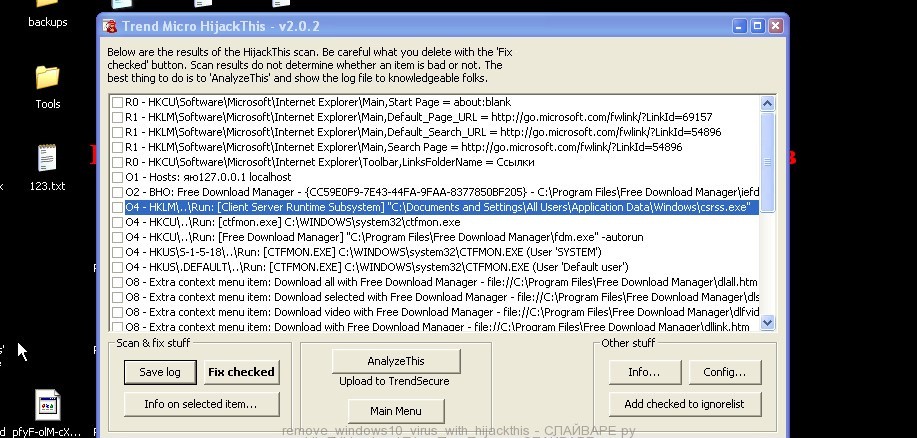

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\ProgramData\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком windows10. Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от windows10 вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Помогите избавиться от вируса Encoder 858

Владимир, если не получается удалить именно автозапуск вируса Encoder 858 программами описанными выше, то попробуйте для начала использовать HijackThis, как описано в этой инструкции (раздел Как удалить вирус-шифровальщик). Внимательно просмотрите все строки с идентификатором O4. Каждая из этих строк описывает одну программу, которая запускается автоматически при включении ПК. Проверьте через Гугл программы, которые запускаются. Если найдете зловреда, то просто выделите эту строчку галочку и нажмите кнопку ‘Fix checked’.

Так же можете обратиться на наш форум за помощью. Проверим ваш компьютер с помощью анализирующих программ и поможем удалить вирус Encoder 858.

Мой компьютер захватил Wanna Decryptor v2.0 , я сделал откат системы на вчерашний день т окно с вирусом перестало запускался а также удалил все файлы созданные этим вирусом (может не все) но файлы до сих пор закодированы ,скажите что мне делать?как убедится что я полностью удалил вирус с моего компьютера ?и как расшифровать все файлы, какой программой если это вообще можно сделать после отката системы ?(windows 7)

Алексей, в первую очередь вам нужно установить патч MS17-010 support.microsoft.com/ru-ru/help/4013389/title, так как через уязвимость в службе SMB происходит заражение компьютера. То есть ваш компьютер может быть заражен автоматически сразу же, как только вы его подключите к Интернету.

После этого проверьте компьютер с помощью Malwarebytes и удалите сам Wanna Decryptor вирус. Теперь можете приступать к восстановлению файлов. В первую очередь используйте ShadowExplorer и только если эта программа не поможет, то попробуйте PhotoRec.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: