Поймал вирус с кодом

Вы знаете как возвратить состояние вашего Windows в момент времени, когда он еще не был заражен вирусом? Этот легко можно делать без антивируса и, вдобавок, это может занять лишь считанные доли секунды.

Неважно, как далеко вы ушли по неправильному пути – возвращайтесь.

Турецкая поговорка

Денис Батранков, denis@ixi.ru

Введение

Очень интересно смотреть на людей, которые, понимая наличие компьютерного вируса на своей операционной системе Windows, проводят конкурс: какой антивирус лучше. Из интернета или с имеющегося диска используются все антивирусы подряд, пока очередной не скажет, что вирус найден и вылечен. Однако этот метод не всегда дает нужный результат и тогда человек переустанавливает операционную систему и успокаивается.

Нужно ли использовать антивирусы? Нужно. Но при этом надо понимать, что антивирусы не всегда ловят вирусы. Для примера возьмем недавний отчет SurfRight где было исследовано 107435 реальных компьютеров. 37898 компьютеров (35% из всех) было инфицировано вредоносным кодом и при этом на 25038 стояли антивирусы одновременно с вирусами, но антивирусы об этом не знали. Как видите на этом примере 2/3 зараженных компьютеров (25038 из 37898) имело антивирус, но им это не помогло. Хорошо, однако, что на других компьютерах наличие антивируса помогло. Таким образом, антивирус - это часть защиты, необходимая, но недостаточная.

Нужно ли переустанавливать Windows, если вредоносный код никак не удаляется и не обнаруживается? Да, это один из вариантов. Но недостаток метода переустановки Windows состоит в том, что установка занимает время: ведь нужно установить все необходимые драйверы, дополнительное программное обеспечение, например Microsoft Office и так далее, а может занять весь день (или всю ночь).

Конечно, пытливый читатель уже догадывается, что переустанавливать Windows не всегда нужно, если вы заблаговременно создали образ вашей системы (бекап) при помощи специализированных программ, типичным представителем которых является Norton Ghost. Однако есть другие еще более быстрые способы, позволяющие возвратить состояние компьютера в момент времени, когда еще не был заражен. Пора узнать, как можно ускорить процесс возвращения своей операционной системы в это состояние.

Контрольные точки восстановления Windows

Множество проблем можно было бы избежать, если бы домашние пользователи работали с минимальными привилегиями, но все правильные слова безопасников об этом разбиваются о реальную жизнь. Любой домашний пользователь, пытающийся выполнить этот простой полезный совет, упирается в сообщения Windows о том, что для опознавания новой флешки нужно быть администратором, для записи DVD диска нужно быть администратором. И в итоге он плюет на полезные советы, включает у себя административные права и продолжает жить счастливо, и, что интересно, долго, поскольку современные вредоносные программы не вредят своему хранителю до поры до времени, пока на это не будет получена соответствующая команда. Но вот когда команда получена и вас просят отправить SMS на короткий номер или перевести деньги за расшифрование ваших же DOC файлов – уж точно пришла пора действовать.

Работа с минимальными привилегиями - не панацея от всех бед

Периодически в Windows находят способы повысить уровень привилегий до администратора. Например, даже в этом году была найдена такая уязвимость, которая позволяла стать администратором и Windows XP SP3 и Windows 7. Описание уязвимости можно найти по номеру CVE-2010-0232 (http://xforce.iss.net/xforce/xfdb/55742) Таким образом, даже работая с минимальными правами у вас нет 100% гарантии, что вредоносный код не сможет получить права администратора. Поэтому рекомендуется отключать уязвимые сервисы и постоянно устанавливать обновления компонентов для Windows всех версий.

Перед тем как начинать лечение нужно вспомнить, тот день, когда вы могли заразиться. Это могло быть, вообще говоря, посещение любого сайта, загрузка любой программы, просмотр любого PDF или видео по Интернет, воткнутая в USB флешка, атака с соседнего компьютера. Сейчас заразиться можно везде, даже на вполне порядочных сайтах и даже просматривая совершенно безобидные документы: PDF, XLS, DOC. С выбором даты можно не бояться: даже если вы ошибетесь с датой, всегда можно откатить изменения или выбрать дату еще более раннюю. По умолчанию функция восстановления системы Windows XP и Vista сохраняет системные файлы и реестр раз в сутки, а Windows 7 - раз в неделю.

Затем вы запускаете стандартную служебную программу “Восстановление системы” из меню Пуск и возвращаете систему в состояние до заражения, указав нужную дату в соответствующем окне программы. Точка восстановления системы – эта информация о состоянии системы на указанную дату и время. Поэтому, выбрав нужную точку восстановления, вы можете вернуть состояние системы на тот момент. Вот и все. Повторюсь: если лечение было неудачным, то вы можете откатить изменения обратно или выбрать еще более раннюю точку восстановления.

Вот как выглядит скриншот для WindowsXP.

Вот как выглядит скриншот для Windows 7.

При восстановлении в Windows 7 вы можете посмотреть программы, которые будут затронуты при восстановлении. В Windows XP служба восстановления системы отслеживает лишь ключевой набор файлов системы и приложений, а в Windows 7 система следит за изменениями всего диска. Однако в обеих операционных системах пользовательские файлы не включаются в точки восстановления системы, поэтому возврат к предыдущей точке не приведет к потере ваших документов.

Если вы читаете эту статью до того как собираетесь использовать точки восстановления, то проверьте, а включена ли у вас эта функция – это поможет вам восстановить систему в будущем при любой аварийной ситуации. В Windows XP выберите: Мой Компьютер – Свойства – Восстановление системы, в Windows 7: Компьютер – Свойства – Защита системы.

Скриншот из Windows 7 с включенной защитой диска C:

Windows SteadyState или мгновенный снимок диска

Еще более удачной бесплатной функцией для восстановления системы, которая есть в Windows является компонент SteadyState. Он доступен для Windows XP и Vista и его надо скачать с сайта Microsoft и установить дополнительно. В Windows 7 эта функция на момент написания статьи (май 2010 года) отсутствует. В принципе аналогичные решения существуют и у сторонних разработчиков, перечислю их: ShadowUser, Deep Freeze, Renurnil, Shadow Defender. Некоторые из них тоже имеют бесплатные версии. И некоторые из них работают также под Windows 7.

Windows SteadyState и другие подобные системы изначально разрабатывалась для использования на общедоступных компьютерах в гостиницах и интернет-кафе. Но эта технология также очень полезна и домашним пользователям как система постоянной поддержки Windows в работоспособном состоянии.

Таким образом, достоинством Windows SteadyState является то, что любые изменения, которые происходили в системе, вы можете вылечить обычным перезапуском системы. Минусом является то, что вы должны позаботиться о сохранности своих документов, которые хранятся на ваших дисках. Поскольку Windows SteadyState защищает только раздел, где расположена система, то вы можете хранить документы на соседних разделах. А если вы будете хранить ваши документы (или фильмы или музыку) на сетевых дисках, то вы еще больше упростите себе жизнь. Надо заметить, что сторонние продукты, перечисленные выше, предлагают более расширенный функционал этого вида защиты, но при этом просят за это денег.

Образы дисков

Говоря о системах восстановления нельзя не упомянуть способ, когда вы можете сделать обычный архив вашей системы и потом ее восстановить. Системы бекапа дисков развились очень сильно: они уже могут делать архив работающей системы - не тратя ваше рабочее время в ожидании, когда процесс завершиться. Созданные бекапы Windows могут быть восстановлены даже на совершенно другой компьютер, где уже будет другое железо: процессор, материнская плата, видеокарта и др. Однако самым быстрым способом восстановления я считаю работу на мгновенных копиях диска, когда обычной перезагрузкой вы бесследно стираете последствия своих ошибочных действий. И тратите на стирание вируса 0 секунд своего времени.

Заключение

Итак, мы изучили несколько способов восстановления системы после заражения. Самым быстрым способом восстановления заражения является работа на теневом снимке диска, самым медленным – восстановление из бекапа. Однако, все эти способы быстрее и надежнее, чем любой антивирус, особенно при защите от таких видов вредоносного кода, как руткиты. Руткиты специально предназначены для сокрытия от антивирусов и очень часто антивирусы неспособны противостоять им. Именно на базе руткитов строятся целые сети управляемых удаленно компьютеров (ботов), а антивирусы и люди даже не замечают этого.

Пример: Руткит TDSS (так же известный как Alureon, Tidserv или TDL3)

Привожу пример этого руткита, потому что в моем окружении я выявил очень много людей зараженных этим руткитом, а это и коммерческие и гос. организации. Способ заражения в выявленных мной случаях – автозапуск с флешки. Антивирусы этот руткит не обнаруживают, лучший способ для его поиска – утилита TDSS Remover. На основе данных компании Damballa, считается, что на сегодняшний день самый большой ботнет Zeus предназначенный для кражи паролей в системы интернет-банкинга. Но в России похоже это TDSS. Для проверки запустите у себя эту утилиту, вдруг она что-то найдет и у вас?

Денис Батранков, denis@ixi.ru

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

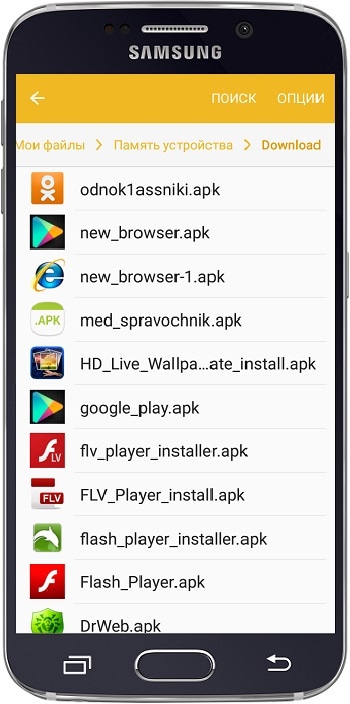

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

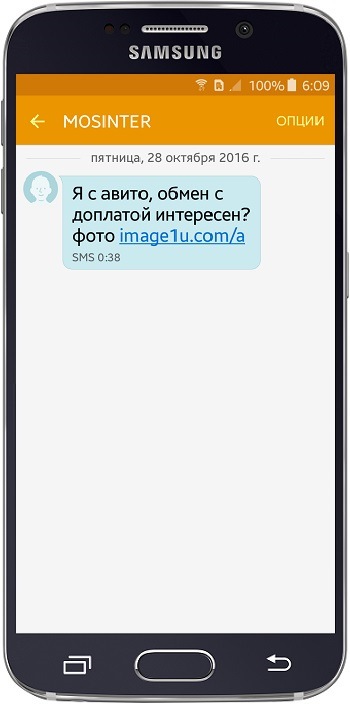

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Помните ли вы еще старые добрые времена, когда администраторов больше всего заботило, как эффективнее использовать имеющиеся ресурсы сети, а не то, как удалить из сети последний фрагмент враждебной программы? К сожалению, те времена давно прошли, а вот риск появления в системе какой-нибудь пакости возрастает с каждым днем. Учитывая разнообразие вредоносных программ, приходится прибегать к различным стратегиям для защиты сети от коварного, вероломного кода.

В этой статье будет рассказано о том, какую угрозу представляют собой подобные программы, реализованные как в виде традиционных вирусо-носителей ПО, так и в виде мобильного кода. Мы остановимся на вопросах, связанных с различными языками описания сценариев, ActiveX, HTML в электронной почте, вирусами, "червями", "троянскими конями" и совместно используемыми открытыми файлами. И, самое главное, вы сможете узнать, каким образом можно защитить свою сеть от такого рода угроз.

Практически любой код, работающий на персональном компьютере, способен на злонамеренные действия. Сегодня такая опасность, как вирусы, подстерегает на каждом шагу. В данной статье под вирусами мы будем понимать и собственно вирусы, и "черви", поскольку большая часть появившегося в последнее время вредоносного программного обеспечения имеет признаки и того и другого. По оценкам компании Network Associates, к январю 2001 г. число известных вирусов и "червей" достигло 54 тыс.

На самом деле важно не количество различных вирусов, а степень их распространения. Вирус, обнаруженный где-то далеко, в одной-единственной компании, вряд ли заставит сетевых менеджеров не спать по ночам. Совсем иное дело те программы, которые распространяются через Internet. В WildList не приводится данных о степени распространенности вирусов, а вот английская компания MessageLabs, предлагающая услуги по обнаружению вредоносных программ с помощью трех антивирусных сканеров, а также с помощью собственной эвристической технологии выявления вирусов, публикует на своем сайте Web некоторые любопытные цифры.

Когда в мае 2000 г. появился вирус LoveLetter, в течение одного месяца MessageLabs выявила более 23 тыс. сообщений, зараженных этим вирусом. В декабре их число превысило 32 тыс. Компания Anti-Virus Information Exchange Network провела неформальный опрос в организациях, в системы которых поступает большое количество сообщений. Данные этого исследования подтверждают, что такие показатели отнюдь не редкость.

Сети становятся все более уязвимыми к инфицированным сообщениям электронной почты - этому способствует интерактивный характер приложений, незакрытые бреши в системах защиты и постоянное совершенствование вирусных программ. Вирусы, подобные Kak, LoveLetter и Prolin, способны самотиражироваться по электронной почте, используя недостатки таких программ, как Microsoft Outlook и Outlook Express. В силу активного характера каждого из этих вирусов за считанные часы могут быть разосланы тысячи инфицированных сообщений, в результате чего вирусы окажутся в системе других клиентов. Melissa, появившийся в марте 1999 г., стал первым широко распространенным размножающимся по почте вирусом и вызвал многочисленные сбои на корпоративных серверах электронной почты, буквально засыпав их огромным количеством сообщений. Созданный около года назад вирус LoveLetter точно так же поразил серверы электронной почты. По некоторым оценкам, ущерб от него в различных организациях по всему миру составил несколько миллиардов долларов.

Помимо переполнения системы электронной почты вирус может повредить файлы, переслать конфиденциальную информацию путем рассылки документов, инициировать атаку "отказ от обслуживания" (Denial of Service, DоS), изменить и удалить конфигурационные настройки, хранящиеся в памяти CMOS и во Flash BIOS системных плат некоторых типов, а также вставить политические лозунги в корпоративные документы.

Как правило, для доставки своего "смертоносного груза" вирусы используют код HTML в теле сообщения электронной почты. Вирус KakWorm - яркий тому пример. Он скрывается в подписи, передаваемой вместе с сообщениями электронной почты MS Outlook Express 5. KakWorm написан на JavaScript и распространяется через английскую и французскую версии Windows 95/98. Этот "червь" заражает систему в тот момент, когда пользователь открывает или просто просматривает инфицированное сообщение электронной почты. Поскольку многие так и не установили необходимую заплатку для Outlook, этот вирус по-прежнему широко распространен, хотя впервые он был обнаружен еще в октябре 1999 г.

На программы электронной почты MS Outlook и Outlook Express рассчитано немало вирусов, в том числе Bubble-Boy, Stages, Lucky, Melissa, NewLove и LoveLetter. Хотя некоторые из наиболее распространенных вирусов и "червей" появляются на настольной системе пользователя как код HTML в теле сообщения, многие тем не менее рассылаются в виде присоединенных файлов, зачастую с "замаскированными" расширениями. Чаще всего они представляют собой файлы в формате .doc, внутри которых находятся вредоносные макросы. Хотя количество макровирусов продолжает быстро расти, подавляющее число инцидентов связано с вирусами, рассылающими себя по электронной почте.

Хотя впервые о вирусах VBS заговорили в октябре 1998 г., весь масштаб бедствия стал очевиден лишь с появлением LoveLetter. Последний использовал целый ряд недостатков программного обеспечения и продемонстрировал, как вирусы превращаются в разрушительные боеголовки. Скрываясь под другими расширениями, они путешествуют по каналам Internet Relay Chat (IRC), загружая дополнительный вредоносный код из Internet.

LoveLetter и некоторые последующие вирусы пользуются тем, что пользователи редко меняют параметры Windows, заданные по умолчанию и касающиеся вывода информации. В этом случае отображаются лишь имена файлов, без расширения, по которому можно определить тип файла. Поступая на компьютер в виде вложения к сообщению электронной почты, Файл с вирусом имеет имя LOVE-LETTER-FOR-YOU.TXT.vbs. Поскольку большинство пользователей просто не видят расширения, а те, кто видит, - интересуются только частью .txt, то присоединенный файл выглядит абсолютно безвредным. Многие щелкают на него клавишей мыши, тем самым запуская вирус.

?LoveLetter также продемонстрировал, каким образом вирус может заменить все файлы с расширением .vbs и .vbe на свое собственное VBS-содержимое. Он также действует на файлы с расширениями .js, .jse, .css, .wsh, .sct и .hta, заменяя их на расширение .vbs, в силу чего file.JS превращается в file.VBS. Кроме того, LoveLetter поражает и файлы с расширениями .jpg, .jpeg и .mp3, добавляя к полному имени файла расширение .vbs, поэтому PICTURE1.JPG становится файлом PICTURE1.JPG.VBS.

Файлы с расширениями .shs и .shb (системные файлы-фрагменты технологии Windows OLE/2) стали известны всему миру с появлением в июле 2000 г. вируса Stages. Файлы данного типа могут содержать любой исполняемый код. В силу особенностей работы Windows, в обычном случае расширения .shs и .shb в имени файла не отображаются, поэтому файл, имеющий одновременно расширения .txt и .shs, например filename.TXT.SHS, выглядит как filename.TXT. После появления LoveLetter пользователи стали тщательно следить за файлами VBS. Автор Stages изобрел новый трюк, воспользовавшись скрытым в обычном случае расширением .shs. LoveLetter размножал варианты и воспроизводил вирусы, многие с новыми, не внушающими подозрений именами для своих файлов VBS, чтобы пользователи без опаски щелкали по ним.

Авторы вирусов, как правило, используют IRC в качестве средства распространения своих продуктов. Если LoveLetter или другой вирус находит определенные файлы mmIRC (популярной клиентской программы IRC), он переписывает конфигурационный файл SCRIPT.INI, заменяя его своей собственной копией, куда добавляет команды Direct Client-to-Client (DCC) SEND для пересылки копии вируса через IRC на все остальные машины, связанные с инфицированной.

Другие вирусы аналогичным образом используют файл EVENTS.INI в mIRC и pIRCH (еще одна программа клиента IRC), часто пересылая копию вируса при открытии или закрытии канала. Вирус PrettyPark, также использующий IRC, может открыть ссылку на автора вируса и передать информацию о ПК и о пользователе, а также пароли IRC.

Вирус PolyPoster - это пример программы, которая пытается переслать конфиденциальную информацию по адресам за пределами организации. Эти адреса могут быть выбраны произвольным образом из адресной книги электронной почты, быть адресами конкретных групп новостей Usenet или адресами автора вируса. Иногда документы выбираются бессистемно, а иногда выбор совершенно конкретен, как в тех случаях, когда автор вируса рассчитывает получить ценные данные, например банковские пароли. VBS/Funny - образец именно такого типа вирусов. PSW.Hooker - это "троянский конь", который хакер может сконфигурировать таким образом, чтобы тот посылал все пароли, которые будут найдены на машине, каждому, кто их востребует.

Вирус W97M/Groov.a может инициировать атаку DoS. Он включает в себя подпрограмму для организации повторных соединений FTP с сайтом компании Frisk Software, выпускающей антивирусное программное обеспечение. Аналогичный вирус, относящийся к той же категории, VBS/Netlog, создавался для сканирования адресов подсетей IP. Если в сети оказалось инфицировано достаточно большое количество машин, то трафик, передаваемый и получаемый с серверов DNS, может привести к замедлению работы сети, как при атаке "отказ от обслуживания".

Следующими в списке вредоносных программ стоят такие вирусы, как Kriz и CIH (также называемый Chernobyl). Они меняют установки CMOS и пытаются заменить содержимое Flash BIOS на некоторых системных платах ПК на свои данные, приводя тем самым компьютер в нерабочее состояние. Один из первых макровирусов - WM/Nuclear -- добавлял в документы политический лозунг, осуждающий проводимые Францией в Тихом океане ядерные испытания, чтобы оказать давление на французское правительство.

С помощью элементов IFRAME в HTML-сообщении BleBla сохраняет два своих вредоносных файла MYJULIET.CHM и MYROMEO.EXE в папку TEMP операционной системы Windows, не уведомляя об этом пользователя. Затем, используя дефект scriptlet.typelib/Eyedog, небольшой сценарий запускает скомпилированный HTML-файл MYJULIET.CHM. Этот файл содержит всего несколько строк, которые выдают команду на исполнение подписанным элементом управления скомпилированных HTML-файлов подсказки. Запущенный в результате файл MYROMEO.EXE считывает адрес из файла с адресной книгой (Windows Address Book, WAB). Затем он рассылает самого себя по адресам, перечисленным в этой книге, с помощью одного из серверов SMTP. Если Outlook на машине пользователя настроен таким образом, что сценарии из сообщений HTML не запускаются, то этот сценарий никогда исполняться не будет.

Не использование разделяемых сетевых ресурсов Windows для распространения вредоносного кода стало практически повсеместным, особенно после того, как был создан "червь" ExplorerZip. Эти вирусы, как правило, выполняют поиск открытых разделяемых файловых ресурсов (они не обязательно должны быть смонтированы, достаточно, чтобы были разделяемыми) и заражают или удаляют определенные файлы в таких папках. Вирус Funlove.4099 не только распространяется через совместно используемые ресурсы, но также устанавливает себя как сервис NT или как скрытую программу на Windows 9x.

Некоторые вирусы, такие, как W97/Melissa.al - вариант Melissa, изменяют сетевые настройки в системном реестре, открывая полный доступ к диску C, когда разрешено его совместное использование. Эти вирусы также могут менять специальные настройки обработки клавиш, не давая пользователям возможности прервать работу приложения с помощью комбинации Ctrl+Alt+Del.

Hybris, выявленный в ноябре 2000 г., показывает направление развития будущих вирусов. Используя Web-сайт, на котором хранится дополнительный код, Hybris может постоянно совершенствоваться или меняться, загружая новые версии своего кода. Все это свидетельствует о весьма опасной тенденции, поскольку относительно безопасный вирус может стать разрушительным, если автор вируса обновит его таким образом. Hybris также использует alt.comp.virus, конференцию Usenet, для получения подключаемых модулей, которые меняют его поведение и совершенствуют его возможности.

Хотя основную угрозу представляет традиционный вредоносный код, проблемы может вызвать и код иного типа. Например, внешний вид многих коммерческих сайтов Web формируется с помощью апплетов JavaScript и элементов управления ActiveX. Чтобы эта схема работала, пользователь должен загрузить данный мобильный код на настольную систему, где тот получает доступ к жесткому диску. Код такого типа может читать, удалять и изменять файлы, а кроме того, способен обращаться к файлам на компьютерах, подключенных к данному через локальную сеть.

Поскольку апплеты Java относят к не вызывающему доверия коду, они работают внутри виртуальной машины в так называемой "песочнице", теоретически это призвано ограничить выполняемые ими операции и уберечь от несанкционированных действий компьютер пользователя. Зачастую ActiveX воспринимается как более серьезная угроза, поскольку, по существу, он представляет собой компактную версию OLE, позволяющую напрямую обращаться к оригинальным вызовам Windows и связывать их с любой системной функцией.

В случае вируса I.Worm.Jer сайт может содержать программу на базе сценария VBS в теле кода HTML, которая исполняется автоматически, как только пользователь открывает инфицированную страницу HTML. Пользователь получает предупреждение от системы о наличии объекта ActiveX, в котором ему предлагается разрешить (или нет) использование этого неизвестного сценария. Если пользователь соглашается, "червь" запускается на его компьютере, создавая копию JER.HTM инфицированной страницы HTML в каталоге системы Windows и регистрируя эту страницу в разделе начальной загрузки системного реестра. Вредоносный мобильный код пока не считается столь же серьезной угрозой, как вирусы, но по мере роста числа инцидентов организациям придется предпринять определенные действия, чтобы защитить себя.

Чтобы защитить систему от такого рода напастей, необходимо предпринять четыре основные меры: установить и поддерживать актуальное антивирусное программное обеспечение, определить необходимые настройки для приложений Internet и других типов, обучать пользователей, применять альтернативные решения для противодействия вредоносному программному обеспечению.

В большинстве организаций антивирусное программное обеспечение установлено, по крайней мере, на настольных компьютерах. Весьма разумным вложением средств было бы также добавление антивирусного программного обеспечения на шлюзы электронной почты и межсетевые экраны. Согласно данным опроса, проведенного в крупных организациях компанией Tru-Secure, большинство вирусов и другой вредоносный код попадает в систему через электронную почту. Выявление как можно большего числа потенциальных проблем на основной точке входа в систему значительно сокращает внутренние работы.

К сожалению, большая часть антивирусного программного обеспечения плохо сконфигурирована и анализирует лишь часть потенциально инфицированных объектов. В электронной почте и на настольной системе имеет смысл использовать сканер, настроенный так, чтобы он проверял все файлы. Учитывая, что документально зафиксировано более 200 типов файлов, которые могут быть инфицированы или содержать инфицированные объекты, сканированию должны подвергаться не только файлы, расширение которых совпадает с одним из предлагаемого вместе с продуктом списка из 30 или около того элементов.

Еще один важный фактор - обучение пользователей. Правила, действующие вчера, сегодня уже не работают. Пользователей необходимо информировать о возможном риске, они должны быть особенно внимательны при просмотре электронной почты и работе с ней. Кроме того, важно, чтобы они предвидели неприятные последствия об изменении настроек защиты или установки программного обеспечения, не являющегося корпоративным стандартом.

Очень важно использовать альтернативные антивирусные решения. Само по себе применение антивирусных сканеров и настроек защиты в различных приложениях не обеспечивает адекватной защиты от вредоносного программного обеспечения. Антивирусные сканеры необходимо постоянно обновлять, хотя быстро распространяющиеся вирусы могут опередить эти модернизации.

Единственный способ избежать воздействия вредоносного программного обеспечения - блокировать подозрительные файлы на межсетевом экране или на шлюзе электронной почты. Многие организации сейчас блокируют все входящие присоединенные файлы, имеющие следующие, потенциально опасные расширения: .exe, .com, .scr, .hta, .hto, .asf, .chm, .shs, .pif. Другие устанавливают еще более жесткие фильтры, блокируя файлы с расширениями: .ade, .adp, .bas, .bat, .cmd, .cnt, .cpl, .crt, .css, .hlp, .inf, .ins, .isp, .js, .jse, .lnk, .mdb, .mde, .msc, .msi, .msp, .mst, .pcd, .reg, .sct, .shb, .url, .vb, .vbe, .vbs, .wsc, .wsf и .wsh.

Те, кто использует такой подход, сообщают, что перехват этих файлов на шлюзе позволяет существенно сократить число инцидентов, связанных с действиями вредоносного программного обеспечения. Пауль Л. Шмел, руководитель службы поддержки в Техасском университете, подчеркивает: "Фильтрация по расширению файла на нашем шлюзе значительно сократила число появлений вирусов в университетских системах. Мы не только блокируем таким образом известные вирусы, но и можем остановить неизвестные вирусы, попадающие на наш шлюз, еще за двое суток до того, как их "обнаружит" какой-нибудь производитель".

Помимо программного обеспечения для сканирования на наличие вируов есть еще, например, блокираторы действий, программы контроля доступа и модули проверки целостности. Эти программы препятствуют совершению злонамеренных действий или модификации существующих файлов, а не сканируют файлы в поиске известного вредоносного программного обеспечения. Такой подход обеспечивает дополнительную защиту от атак, осуществляемых с помощью ActiveX, Java и другого разрушительного невирусного кода.

?Подобные функции выполняют продукты таких производителей, как Aladdin, Computer Associates, Finjan, Indefense, Pelican Security, Sandbox Security, Stiller Research и Trend Micro. Они выявляют вредоносный код Java и ActiveX либо путем использования списков известных блоков кода, либо посредством выявления вредоносных действий.

Хотя большинство корпораций пока не применяет подобную технологию, со временем она станет использоваться очень широко. Применение сканирования в поисках все большего количества образцов вредоносного кода оказывается неэффективным. Кроме того, вам не нужно постоянно модернизировать программное обеспечение этого типа, поскольку защита осуществляется за счет устранения проблем, а не их виновников.

Вирусы и другое вредоносное программное обеспечение становятся все более разнообразными, поэтому для создания максимально надежной защиты организациям следует принимать превентивные меры. LoveLetter стал кошмарным напоминанием о том, насколько большой финансовый ущерб могут нанести такие программы. Эти проблемы остаются. Лишь неослабевающий контроль и блокировка всех пострадавших систем увеличат вероятность успеха в обеспечении изоляции вашей сети.

Читайте также: