Платежные системы и вирусы

Безопасность электронного кошелька во многом зависит от поведения его владельца

Электронные платежные системы являются одним из самых популярных средств работы с электронной валютой. С каждым годом они развиваются все активнее, занимая довольно большую долю розничного рынка.

.jpg) |

| Источник: ilium Software |

Но электронные деньги – желанная добыча для мошенников, и рост числа преступлений в этой сфере неизбежен по мере увеличения аудитории пользователей электронных денег.

Электронные деньги моделируют реальные, с их помощью можно совершать покупки в интернет-магазинах, оплачивать счета и получать оплату за работу. Принцип работы электронных денег следующий: эмиссионная организация — эмитент выпускает электронные аналоги денежных знаков, называемые в разных системах по-разному. Они покупаются пользователями, которые с их помощью оплачивают заказы, а продавец впоследствии погашает их у эмитента. При эмиссии каждая денежная единица заверяется электронной печатью, которая проверяется выпускающей структурой перед погашением. При использовании электронных денег отпадает необходимость в аутентификации клиентов, поскольку система основана на выпуске денег в обращение непосредственно перед их использованием.

Вопрос безопасности электронных денег — главный фактор, сдерживающий развитие этого сегмента рынка безналичных платежей. И киберпреступники находят массу способов, чтобы опустошить чужие электронные кошельки. У пользователей электронных денег те же риски, что и у клиентов интернет-банкингов: фишинг, вирусы в устройствах пользователя и социальное мошенничество.

Однако, если сравнивать с системами интернет-банкинга, то ущерб от мошеннических действий с электронными деньгами значительно ниже. Согласно исследованию компании Group-IB, в 2011 году злоумышленники на взломах систем интернет-банкинга заработали 490 млн долл., электронных же денег украли на сумму 30 млн долл. Но и это серьезный ущерб, особенно если учесть, что в России пользователи не хранят крупных сумм в электронных кошельках.

И все же мошенничество – не повод отказываться от использования электронных денег, считают представители электронных платежных систем.

Главной задачей электронных платежных систем остается обеспечение безопасности своих информационных ресурсов. Каждая электронная платежная система использует свои методы, алгоритмы шифрования, протоколы передачи данных для выполнения безопасных транзакций. Ведущие платежные системы регулярно инвестируют в повышение уровня информационной безопасности, имеют квалифицированный персонал, а также активно сотрудничают с правоохранительными органами и независимыми криминалистическими организациями.

Использование электронных денег подразумевает несколько степеней защиты: во-первых, это платежный пароль, который придумывает сам пользователь. Платежная система предъявляет конкретные требования к сложности пароля — наличию букв, цифр, знаков. При оплате банковской картой по усмотрению пользователя и банка-эмитента могут быть задействованы одноразовые пароли или заранее созданные пароли, что повышает безопасность транзакции.

Стоит помнить, что платежные системы не хранят пароли пользователей – они находятся в зашифрованном виде, и ни один сотрудник платежной системы не может получить доступ к этим данным.

Наиболее уязвимым местом практически любой системы безопасности является человеческий фактор – в подавляющем большинстве случае компрометация происходит на стороне пользователя.

Администрация платежных систем не может заставлять пользователей своевременно обновлять операционную систему и программы, установленные на их компьютерах, использовать антивирусы и иные средства защиты информации. Она также не может заставить своих клиентов проявлять бдительность, которая обычно не бывает излишней. В то же время ведущие платежные системы проводят профилактические мероприятия и стараются подробно объяснить клиентам, как не попасться на крючок к киберпреступникам.

Злоумышленниками применяются две основные мошеннические схемы: первая использует специализированный вредоносный код, похищающий пароли, сертификаты, ключи электронной подписи; вторая задействует фишинг. Современные вредоносные программы способны скомпрометировать практически все российские интернет-банки и платежные системы. А огромное количество фишинговых сайтов маскируется под сайты платежных систем с той целью, чтобы пользователь сам указал свои идентификационные данные. В итоге мошенники получают доступ к счетам и аккаунтам пользователей и беспрепятственно похищают деньги.

Нередко мошенники отправляют фальшивые сообщения на мобильный телефон или на электронную почту якобы от администраторов электронных сервисов с просьбой подтвердить, сменить, обновить пароль от входа в веб-кошелек. Здесь важно помнить, что сервисы электронных денег никогда не будут просить своих клиентов производить подобные манипуляции таким образом. А при входе в аккуант с чужого компьютера, вместо того чтобы вводить контрольный код с клавиатуры компьютера, можно воспользоваться виртуальной клавиатурой, изображенной на экране. Она поможет защитить персональные данные от программ – клавиатурных шпионов (кейлоггеров). Плюс ко всему необходимо постоянно обновлять центр защиты операционной системы.

Что касается разграничения зоны ответственности за сохранность конфиденциальной информации пользователей между различными участниками осуществления транзакций, то каждый участник транзакции отвечает за сведения, которыми владеет. За данные привязанных к счетам банковских карт отвечает сертифицированная по стандарту PCI DSS процессинговая компания, а за сохранность персональных данных пользователей платежного сервиса отвечает оператор электронных денег.

Поделитесь материалом с коллегами и друзьями

В последнее время стали регулярными случаи атак троянских программ на текстовые файлы обмена платежных поручений. В этой статье рассказывается об особенностях таких атак и как их можно избежать, перейдя на использование сервиса "1С:ДиректБанк".

Одной из важных функций бухгалтерских и других учетных программ всегда был обмен информацией с банковскими системами: платежными поручениями и выписками по банковским счетам. Исторически первым способом стал обмен через текстовые файлы стандартного формата, в которых содержится вся информация о платежных поручениях и транзакциях по банковскому счету: сумма, отправитель, получатель, данные банков и номера счетов, между которыми осуществляется платеж. Пользователь выгружает из учетной системы файл с информацией о платежках и загружает его на обработку в систему Клиент-Банка. Такая технология обмена давно реализована в различных учетных программах, она проста и многие пользователи к ней привыкли. Но в период, когда текстовые файлы обмена находятся на диске компьютера, они, так же как любые другие файлы, могут подвергаться вирусным атакам. После того как файл выгружен на диск, учетная система уже не контролирует содержащуюся в нем информацию, а банковская система начинает отвечать за безопасность информации только после того, как файл будет в нее загружен. Этим стали пользоваться злоумышленники. С 2016 г. специалисты по компьютерной безопасности начали обнаруживать различные троянские программы (компьютерные вирусы), которые атакуют файлы с платежными поручениями.

Различные вредоносные программы по-разному выбирают момент и метод атаки, но принцип при этом используется один и тот же. Злоумышленники пытаются подменить в файле реквизиты получателя платежа. Если после этого бухгалтер загрузит такую поддельную платежку в систему Клиент-Банка и не проверит указанные в ней реквизиты, деньги будут перечислены на счет злоумышленников. Некоторые троянские программы подменяют реквизиты, когда обнаруживают файл обмена на диске. Другие – изменяют информацию "на лету" при загрузке файла в систему Клиент-Банка. При этом вредоносные программы пытаются активно помешать обнаружению их антивирусами и контролю со стороны учетных программ, нарушая их работоспособность.

Но надо учитывать, что полноценное выявление вирусов и троянских программ – функция специальных антивирусных программ, а не учетных систем. Необходимо применять свежие версии антивирусных программ, разработчики которых ведут постоянный мониторинг вновь возникающих угроз компьютерной безопасности, и регулярно их обновлять.

Также важно проверять реквизиты платежных поручений после их загрузки в систему Клиент-Банка. Особое внимание при проверке надо уделять в тех случаях, когда учетная программа ведет себя необычным образом. Например, если в процессе выгрузки и проверки файла обмена "1С:Бухгалтерия" перестала отвечать на действия пользователя, это может быть признаком наличия на компьютере троянской программы, которая нарушает работу "1С:Бухгалтерии", чтобы не дать пользователю сверить реквизиты платежки. В любом случае, всегда проверяйте номер счета, название и другие реквизиты получателя в системе Клиент-Банка перед тем как выполнить платеж, чтобы ваши деньги не ушли злоумышленникам.

К сожалению, новые вредоносные программы появляются регулярно. Злоумышленники продолжают искать новые способы хищения средств организаций и частных лиц, разрабатывают новые сценарии и технологии вирусных атак. Полностью защитить от таких атак файлы обмена платежками принципиально невозможно, как и любые другие текстовые файлы на компьютере.

Поэтому фирма "1С" разработала и развивает сервис прямой интеграции учетных программ с информационными системами банков – сервис "1С:ДиректБанк". Этот сервис обеспечивает передачу платежных документов в банк и получение выписок из банка непосредственно из программ "1С", по защищенным каналам связи. В зависимости от политик безопасности банка, информация дополнительно защищается электронной подписью пользователя программы, или одноразовыми паролями, присылаемыми через SMS. Не требуется выгрузка документов из программ "1С:Предприятия" в промежуточные файлы, нет промежуточных файлов обмена, которые могли бы атаковать вредоносные программы. Все платежные документы можно формировать и подписывать электронной подписью в "1С:Предприятии", а затем одним нажатием кнопки отправлять по защищенным каналам связи прямо на сервер банка.

Вирусы почтой

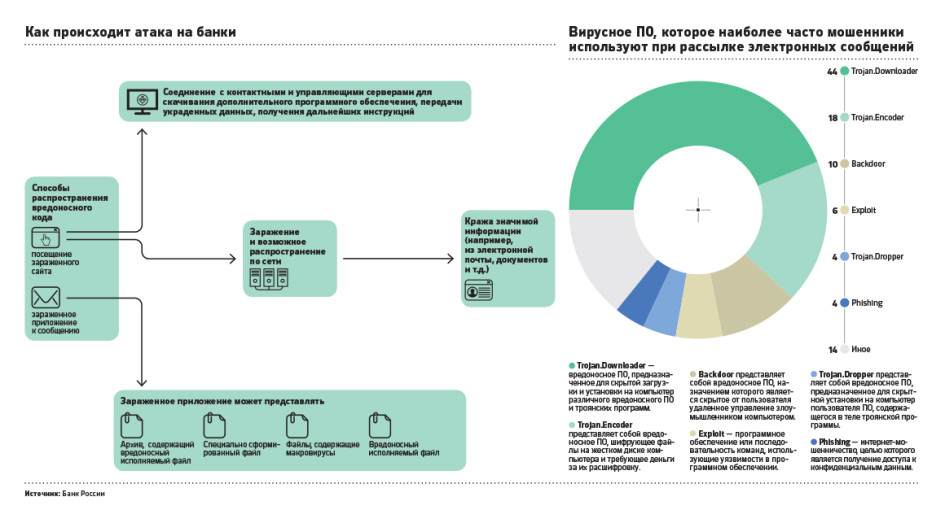

Злоумышленники рассылали письма в банки от имени ЦБ. После того как сотрудник банка открывал его в своей почте, содержащееся в нем вредоносное программного обеспечение проводило сканирование внутренней компьютерной сети и загружало специальные программы, позволяющие получать доступ к программному оборудованию банка. Это позволяло мошенникам получать доступ к данным банка и проводить несанкционированные операции, включая снятие средств банков с корреспондентских счетов в ЦБ.

Также за полгода Банк России выявил 25 DDoS-атак. Суть этих операций в том, что хакер блокирует банковский сервис или сайт, делая невозможным обслуживание клиентов. Как отмечает регулятор, это может происходить в результате конкурентной борьбы или по политическим мотивам. Наиболее масштабной была атака группировки Armada Collective, участники которой перед началом атаки присылали письмо-требование выкупа для предотвращения или прекращения DDoS-атак. Суммарно мошенники заработали с помощью вымогательств около $100 тыс.

Атака на банкоматы и терминалы

Чтобы присвоить деньги граждан, мошенники часто используют сайты-двойники, предлагая через них оплатить услуги ЖКХ, штрафы ГИБДД, оформить кредит и прочее. По данным ЦБ, за год была заблокирована работа около 120 подобных фишинговых сайтов. Ежемесячно FinCERT выявляет и инициирует закрытие около 25–30 подобных интернет-порталов.

Во второй половине 2015-го и первой половине 2016 года FinCERT также зафиксировал растущий интерес злоумышленников к устройствам самообслуживания, таким как банкоматы и POS-терминалы. По данным регулятора, за последние восемь месяцев преступники похитили через эти устройства около 100 млн руб. FinCERT отмечает, что в последнее время в продаже появились модифицированные POS-терминалы, обладающие дополнительным функционалом, таким как сохранение данных карты и возможностью удаленной загрузки сохраненных на POS-терминале данных.

За отчетный период FinCERT выявил только одну подобную атаку.

Сычев напомнил, что недавно Минфин совместно с ЦБ инициировал внесение поправок в банковское и федеральное законодательство, которые, в частности, позволят банкам приостанавливать подозрительные транзакции. Кроме того, регулятор предлагает приостанавливать платежи, если есть подозрения, что банк-отправитель был атакован хакерами.

Кто пострадал от хакеров

Одним из последних атаке мошенников подвергся Сбербанк. В середине июля госбанк сообщил, что предотвратил хищение 8 млрд руб. у своих клиентов. По словам представителя банка, мошеннические операции осуществлялись посредством передачи клиентами информации о своих счетах после общения по телефону или через СМС-сообщения.

Также в июне 2016 года ФСБ сообщила об аресте группы из 50 хакеров, которые похитили более 1,7 млрд руб. у финансовых организаций с помощью вирусных программ. В ходе оперативных мероприятий правоохранители заблокировали фиктивные платежные поручения на сумму 2,273 млрд руб. Следственные действия проводились в 15 регионах России, всего было произведено 86 обысков.

Банкиры отмечают рост числа киберпреступлений и увеличение затрат на информационную безопасность. По словам зампреда Сбербанка Станислава Кузнецова, число инцидентов в области информационной безопасности за последние два года выросло в 12 раз.

В 2015 году крупнейший банк страны потратил на информационную безопасность около 1,5 млрд руб., что составляет менее 1% от его чистой прибыли по МСФО. Однако в ближайшем будущем, считают эксперты, число киберпреступлений существенно вырастет, и банкам потребуется компенсировать рост расходов на защиту от мошенников.

Всего, по оценке Сбербанка, ежегодные суммарные потери российской экономики от киберпреступников составляют 600 млрд руб. Мировые потери от киберпреступности в 2015 году составили $500 млрд и к 2018 году, по оценкам Кузнецова, они могут увеличиться в четыре раза.

эксперт финансового рынка

По итогам прошедшей недели оказалось, что выходные в удаленном режиме – это еще больше работы. Хочется пошутить, что скоро главным станет пожелание не только большого здоровья, но и просто работы. Но такого рода прогнозы – не моя стезя, так что поговорим лучше о том, как коронавирус обнажает суть дел и реальные причины того, что творится вокруг.

Коронавирус и комиссии

И опять же, начну с того, что речь пойдет не о комиссиях, которые решают кому, чего и сколько, а межбанковских комиссиях за прием платежных карт. Спросите, при чем тут коронавирус?

Спор этот о размере комиссии между торговлей и сервисом, с одной стороны, и платежной индустрией, с другой стороны, существует всегда и везде. Одни хотят платить меньше, другие хотят получать больше.

В их споре рождается очередная истина – вы увидели тут что-то принципиально новое?

Но как платежная индустрия, то есть банки, выпускающие карты, платежные системы, обеспечивающие перечисление денег и т.п., не могут без точек, где принимаются те самые карты, так и магазины, рестораны и различные салоны услуг не могут без клиентов банков, которые хотят платить картами, потому что им так удобнее.

И в каждой стране как торговля и сфера услуг бьется за сокращение расходов на эту самую межбанковскую комиссию (грубо говоря – на приеме карт), так и банки бьются за то, чтобы клиенты пользовались именно их картами для платежей везде, где можно и где нельзя.

Несколько лет назад, осознав, что в результате собственной ценовой войны, продавцы оказались на грани низкой доходности, они начали крестовой поход за снижение комиссий по эквайрингу.

В Европе в 2015 году даже ввели верхний потолок для таких комиссий - 0,2% для дебетовых карт и 0,3% – для кредитных.

И понятно, что наши ритейлеры везде и всегда говорят о том, что надо перенимать лучший зарубежный опыт.

Так и хочется спросить – всегда и везде?

Но давайте вернемся к данным.

Авторы исследования на примере пяти стран подсчитали, что если бы всю выгоду от снижения стоимости приема безналичных ритейлеры отдали потребителю в виде снижения цен, то в среднем европейская семья экономила бы 6,76 евро в год.

Ну, очень большие деньги. Даже для Европы.

И понятно, что никто такого сокращения и не увидел не только потому, что оно маленькое, но и потому, что никто его клиентам и не отдал - во время интервью ни один из ритейлеров не смог привести примера специального снижения цены из-за падения затрат на прием карт.

И как только на дворе объявился коронавирус, ритейлеры запросив у правительства меры поддержки, попросили в очередной раз ограничить и размер комиссии, дабы это спасло их от еще большей надвигающейся убыточности, ведь расходы на комиссию стоят третьими в их списке после арендных платежей и оплаты труда. Уж коль с первым и вторым помогут, надо просить и о третьем.

Банковские и платежные ассоциации попытались предупредить, что регулирование цен – это дорога к карточкам, но только не к платежным, а на распределение продуктов и услуг, но опоздали, так как на следующий день, 27 марта, Банк России ввел с 15 апреля по 30 сентября ограничение эквайринговой комиссии для онлайн-торговли на уровне не более 1%.

И если ЦБ негоже совсем не беспокоиться о доходах поднадзорно подопечных, то почему бы самим подопечным раз и навсегда не закрыть такой краткосрочной благотворительностью разговор об ограничении комиссии?

Скажите, откуда взять на это деньги? Там же, где вы берете на развитие бизнеса – в маркетинговых бюджетах! Можно долго тратить деньги на прекрасные программы лояльности, но когда у клиента нет выбора и он все равно с вашей картой, можно все эти деньги бросить в топку завоевания рынка!

Слабо было, уважаемые банкиры, сыграть на опережение?

Ну тогда вот вам еще две новости, подтверждающие, что коронавирус все расставит по своим местам – те самые ритейлеры, которые говорили про ограничение комиссии, теперь говорят про отказ принимать наличные в их магазинах, а Сбербанк уже объявил, что отменил плату за обслуживание терминалов эквайринга и онлайн-касс в период с 1 марта по 31 мая 2020 года.

Как говорится, finita la commedia.

Биометрия, или Почему никому ничего никогда.

Самое большое предпочтение из биометрии респонденты отдают отпечатку пальца (92% респондентов). Но использует его для идентификации только 41% участников исследования. При этом лицо в идентификации используют 17% опрошенных, а голос — всего 12%.

При этом 47% опрошенных считают, что идентификация по биометрии избавляет от запоминания множества паролей — и это главное преимущество.

Но удивительно в этой заметке другое – автор задается вопросом, что же тогда не так с Единой биометрической системой, введенной в России законом, принятым аж в конце 2017 года?

Почему в Индии в их единой биометрической системе собрано более 1 миллиарда образцов и банки соревнуются за внедрение сервисов с биометрией, а у нас в такой же базе всего лишь 120 тысяч образцов, да и принимать биометрические данные клиентов могут только половина банков?

При том, что 46% опрошенных говорят, что скоро если банк не будет использовать биометрию, они выберут другой. Попробуем разобраться, но тогда надо вспомнить, что же является главным для развития во всей системе сбора и хранения биометрических шаблонов.

1. Собирать биометрические данные могут банки и только банки. Вопрос – вы часто ходите в банки? Особенно теперь, когда на дворе коронавирус?

3. Пользоваться данными из Единой Биометрической Системы могут только банки и только те банки, которые туда такие данные передают. Вопрос – если у вас как банка нет желания терять своего клиента, отдав его данные в единую систему, будете ли вы гнаться за чужим клиентом, боясь потерять собственного?

Почему не нужна банкам? Да, потому что работа с биометрией не есть конкурентное преимущество, если все обязаны делать одно и то же.

Нет конкуренции – и нет гонки за чужих клиентов даже если у тебя нет пока своих!

Нет конкуренции – и нет гонки за использование их биометрических данных для предоставления этих самых новых услуг этим самым чужим клиентам!

Нет конкуренции, где можно использовать или сдать биометрию – и нет выбора у самих клиентов!

1. Использование данных из ЕБС должно быть разрешено всем банкам вне зависимости от того, передают они данные туда или нет;

2. Использование данных из ЕБС должно быть разрешено всем, кто предоставляет удаленные услуги. Банки, страховые компании, все сектора финансового рынка и далее – везде;

3. Сбор данных для ЕБС должен быть разрешен тем, кто, может быть и не будет сам использовать эти данные, но не прочь получать копейку каждый раз, когда на собранные ими данные придет запрос на проверку.

Угадайте, кто это может быть? Точно! 26000 отделений Почты России и 1700 Многофункциональных центров. Уж точно мы чаще посещали раньше Почту и МФЦ, чем банки и страховые компании.

Будет ли кого-то волновать, что кто-то из банков что-то пытается не передавать в ЕБС?

Как говорится, finita la commedia.

Коронавирус и логика

Уж коль мы говорим сегодня и про комедии позвольте продолжить эту тенденцию.

Все мы уже много раз слышали, что от коронавирусной инфекции высока смертность в категории 65+, но есть ещё и повышенная уязвимость, если нет здравого смысла или, как говорят, логики в действиях.

Поэтому позвольте предложить вам простейший тест, который, несмотря ни на что, доступен любым возрастным категориям и требует от вас всего лишь вспомнить, что есть что на этой картинке и как эти два почти доисторических артефакта связаны между собой.

Удачи в решении задачки и до новых встреч!

Во-первых, опасность может приходить не только из Интернета. Обнаружили трояна, как рассказывает Сергей Комаров, руководитель отдела антивирусных разработок и исследований "Доктор Веб", в ходе изучения бот-сети, формируемой вирусом BackDoor.Pushnik: "Так мы узнали, что иногда этот троянец закачивает по сети Интернет ПО Trojan.PWS.OSMP. Исследовав эту угрозу, мы поняли, что оно может иметь отношение к платежным терминалам". И, как оказалось, самое непосредственное: попадая в операционную систему "ящика" QIWI, вирус Trojan.PWS.OSMP изменяет содержимое одного из ключевых внутренних процессов - подменяет номер счета получателя внесенных средств на "хозяйский". Средства информационной безопасности сработали оперативно. По данным Бориса Кима, председателя комитета по платежным системам и банковским инструментам НАУЭТ и председателя совета директоров QIWI, Trojan.PWS.OSMP успел заразить 10 терминалов, с которых было проведено около 100 транзакций. Все инфицированные терминалы были заблокированы.

Но как вирус мог попасть в терминалы, если они, как поясняют в QIWI, не подключены к Интернету? Большинство экспертов склоняются к простому варианту - через USB-флэшку с зараженным ПО BackDoor.Pushnik. Злоумышленники скачали с нее вирус на терминал - там есть соответствующий слот для обновления ПО или перезапуска зависшего устройства. PR-директор QIWI Александра Высочкина предполагает и такой сценарий: специалист, работавший с терминалом, не соблюдал правил безопасности и случайно заразил служебную флэшку без всякого умысла. Правда, указывают эксперты по безопасности, сам автономный принцип работы наладчиков на объектах может спровоцировать их к неправедным поступкам. Тимур Аитов, исполнительный директор Ассоциации российских банков, уверен, что действие по заражению терминала было умышленным, и выполнил его тот, кто имел доступ к блоку управления терминалом. А им может оказаться как специалист-наладчик, так и сам владелец терминала. Впрочем, тут вопрос больше не к сервисным службам, а к самому программному обеспечению. Ведь вирусу удалось в два счета подменить ключевые данные - счет получателя денег. "Хотя суммы ущерба, получившие огласку, незначительны, очевидно, что экономить на безопасности нельзя, потому что подобные атаки и даже более изощренные будут повторяться",- резюмирует Тимур Аитов.

А вот с этим есть некая загвоздка. Ведь аппаратные средства защиты терминалов типа "сторожевого таймера" (watchdog), флэшки с защитой (E-Token), которые можно программно связать с конкретными сотрудниками и их действиями в системе, требуют денег из кармана владельца терминала, который для QIWI является агентом. Секрет коммерческого успеха терминальной сети во многом кроется в удачной бизнес-стратегии, основанной на массовом привлечении партнеров-агентов (их сейчас около 8 тысяч) и минимальных требованиях к ним. Чтобы стать владельцем терминального бизнеса, всего-то и нужно быть юридическим лицом, приобрести терминал стоимостью несколько десятков тысяч рублей и зарегистрировать контрольно-кассовую технику. Предложений в Интернете типа "доходный бизнес под ключ" - множество. Фактически можно потратиться на терминал, поставить его на даче и жить с процентов, которые оставят соседи, желающие без хлопот оплатить свет и газ, а также гастарбайтеры, работающие у этих соседей, - они с удовольствием будут перечислять родственникам заработанные деньги.

Конечно, на даче много не заработать. Но в хорошем людном месте дневной оборот терминала, говорит Аитов, доходит до 10 000 долларов день, что дает комиссионный доход на уровне 200-300 долларов ежесуточно, или около 10 000 долларов в месяц с одного терминала. А себестоимость транзакций, указывает эксперт, при этом крайне мала - от 0,01 цента до нескольких центов. Таким образом, простенькая, агентская схема организации бизнеса является тем "неизбежным злом", которым расплачивается потребитель за удобство и оперативность платежей.

Такая ситуация была возможна лишь при низкой конкуренции на рынке. Но сегодня все изменилось - операторы платежных сервисов дают потребителю доступ к платежным сервисам через все большее число интерфейсов: мобильных, терминальных, интернетовских, стирая различия между поставщиками. "Число клиентов операторов электронных денег приближается к 30 миллионам, и это означает, что экстенсивный рост уже скоро исчерпается и начнется реальная битва за абонентов", - считает Виктор Достов, председатель совета ассоциации "Электронные деньги". При этом, отмечает Дмитрий Шмаков, вице-президент по маркетингу и коммерческой деятельности ChronoPay, одним из самых быстрорастущих направлений являются платежи по банковским картам. "Почти все российские электронные платежные системы реализовали в этом году возможность пополнения кошельков и возможность оплаты услуг с помощью банковских карт", - отмечает он.

Напрашивается вывод, что появление на сцене трояна Trojan.PWS.OSMP - это сигнал того, что рынок электронных платежей скоро изменится, причем революционно. Ведь на горизонте уже маячит новый инструмент - универсальная электронная карта (УЭК), запуска которой в считаные месяцы потребовал Кремль. В том, что она будет обладать платежной функцией, сомневаться не приходится: государство кровно заинтересовано в уходе населения от кэша в безналичные денежные расчеты. В будущем УЭК может стать мощным конкурентом для нынешних игроков, например для международных платежных систем. Не зря же которую неделю подряд не стихают дискуссии вокруг законопроекта "О национальной платежной системе". А для владельцев терминальных сетей УЭК открывает совсем другие горизонты. Ведь это стабильный ресурс для расширения платежного бизнеса, к тому же гарантированный государством. Так что появление "троянского коня" в платежных терминалах говорит не столько о происках конкурентов, сколько о грядущем глобальном переделе на рынке электронных платежей. Некоторые детали этого нового расклада мы узнаем совсем скоро - Дмитрий Медведев поручил чиновникам разработать нормативно-законодательную базу УЭК к 1 мая.

В "Лаборатории Касперского" сообщают, что недавно отловленный троянец Trojan.PWS.OSMP - вовсе не нов. "Первое его появление датируется 8 апреля 2008 года, - рассказывает Сергей Голованов, ведущий антивирусный эксперт "Лаборатории Касперского". - И через несколько недель экземпляр этой программы детектировался практически всеми антивирусами". С тех пор в руки антивирусных компаний попало еще порядка десяти экземпляров подобных программ. Последняя известная модификация Trojan.PWS.OSMP, появившаяся в конце февраля 2011 года, - рассказывает Сергей Комаров из компании "Доктор Веб", - действует по совсем новой схеме: она крадет с терминала конфигурационный файл, чтобы потом, возможно, злоумышленники могли создать поддельный терминал на обыкновенном компьютере и направлять деньги на собственный счет в электронной форме. Только в нынешнем году защитные системы "Лаборатории Касперского" отразили около 30 тысяч попыток заражения по всей России, а некоторые экземпляры этих вредоносных программ добрались до Эквадора.

Чем грозит появление троянца в сети платежных терминалов?

Борис Ким, председатель комитета по платежным системам и банковским инструментам НАУЭТ: "Во-первых, это ошибка не всей сети QIWI, а лишь некоторых агентов, которые пренебрегли элементарными мерами безопасности. Во-вторых, само по себе появление вирусов не страшно: они всегда атаковали и будут атаковать популярные сервисы. Это как в организме человека: вирусов полно, но иммунитет держит их под контролем. Данный случай - вполне рядовой, но важно, что компания умеет эффективно бороться с угрозами безопасности".

Сергей Голованов, ведущий антивирусный эксперт "Лаборатории Касперского": "Данная ситуация - первая ласточка серьезной угрозы, которая нависла над всяческими платежными терминалами всех родов и мастей. Способы борьбы с этой угрозой известны. Но чтобы эта борьба началась, людям нужно активно реагировать на данные инциденты: требуйте возврата денег, пишите заявления в милицию, только так можно заставить бизнес обратить внимание на вопросы, связанные c безопасностью таких правильных и удобных вещей, как терминалы".

Тимур Аитов, исполнительный директор Ассоциации российских банков: "Факт фиксации троянца в сети терминалов QIWI говорит скорее не о слабой защищенности самих терминалов, а о том, что бизнесом в сети занимаются случайные люди. В целом угрозы безопасности в этой сфере не оригинальны и схожи с теми, которые давно существуют для банковских платежных систем. Если киберпреступники продолжат интересоваться терминалами, их владельцам придется срочно перенимать соответствующий банковский опыт и технологии".

Николай Федотов, главный аналитик Infowatch: "Вредоносное ПО в платежных терминалах - это та угроза, появления которой специалисты ожидали еще в 2009 году, после того как была успешно применена троянская программа, заражавшая банкоматы и воровавшая атрибуты банковских карт с пин-кодами. По сравнению с ними терминалы оплаты, которые принадлежат разным владельцам и подключаются к публичной сети Интернет, выглядят гораздо более простой добычей для злоумышленников: управляющее ПО терминалов более доступно для изучения, а заразить их легче.

Вирус мог попадать на платежный терминал не только через зараженную флэшку, но также и при удаленном обновлении системы, через предварительное заражение софта в депозитарии, через подкуп обслуживающего персонала. Способов намного больше, чем для банкомата. А впереди - новые угрозы.

Посмотрите на активно развивающуюся систему мобильных платежей - возможностей внедрения троянов там еще больше. Это, конечно, удобно, когда пользователь оплачивает товары и услуги нажатием пары кнопок на своем смартфоне. Но мобильный девайс превращается при этом в такой же платежный терминал. Только степень его защиты еще ниже. А возможности внедрения троянской программы еще шире, чем для спецтерминала типа "Киви".

Читайте также: