Петя а вирус касперский

Прямо сейчас начинается новая эпидемия неизвестного шифровальщика. В этом посте все, что мы об этом знаем, и наши советы по защите

[Обновлено 28 июня, 21.00]

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Есть множество сообщений о том, что от новой заразы пострадало несколько крупных компаний по всему миру, и, похоже, масштабы бедствия будут только расти.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- UDS:DangerousObject.Multi.Generic (детект компонентом Kaspersky Security Network)

- PDM:Trojan.Win32.Generic (детект компонентом Мониторинг активности)

- PDM:Exploit.Win32.Generic (детект компонентом Мониторинг активности)

Нашим корпоративным клиентам мы советуем следующее

- Убедитесь, что в нашем продукте включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите антивирусные базы вручную.

- Установите все обновления безопасности Windows. В особенности MS17-010, которое латает дыру, используемую эксплойтом EternalBlue.

- В качестве дополнительной меры предосторожности с помощью компонента Контроль активности программ Kaspersky Endpoint Security запретите всем программам доступ к файлу perfc.dat и приложению PSExec (часть Sysinternals Suite).

- В качестве альтернативы для предотвращения запуска PSExec можно использовать компонент Контроль запуска программ Kaspersky Endpoint Security. Однако обязательно используйте Контроль активности программ для запрета доступа к perfc.dat.

- Настройте режим Запрет по умолчанию компонента Контроль активности программ для проактивного противодействия этой и другим угрозам.

- Также для запрета выполнения файла perfc.dat и утилиты можно использовать Windows AppLocker.

- Сделайте резервные копии файлов.

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

- Сделайте бэкап. Это вообще полезно в наше неспокойное время.

- Если вы пользуетесь одним из наших продуктов, убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите вручную антивирусные базы. Серьезно, не откладывайте — сделайте это прямо сейчас, это не займет много времени.

- Установите все обновления безопасности Windows. В особенности то, которое латает дыру, используемую эксплойтом EternalBlue — как это сделать мы подробно рассказали здесь.

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Не стоит платить выкуп. Это не поможет вернуть файлы.

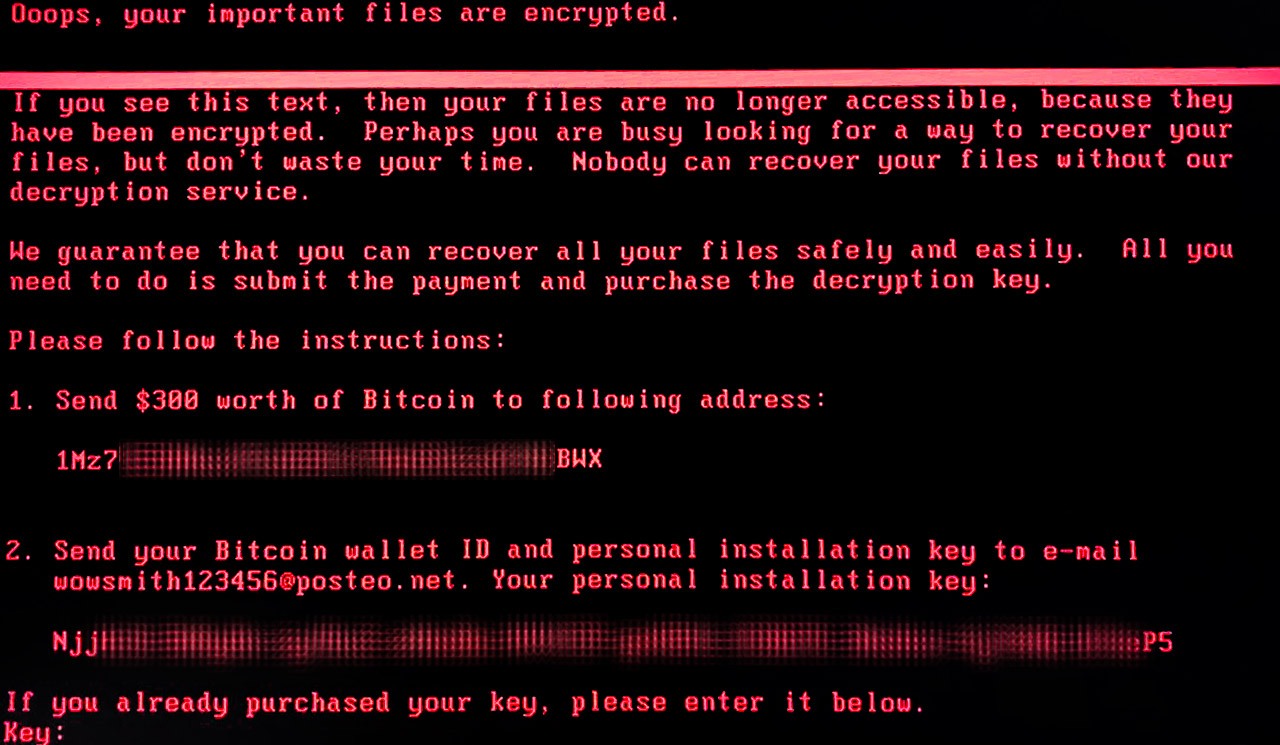

Вчера, 27 июня, мы получили сообщения о прокатившейся по всему миру новой волне атак с использованием троянца-вымогателя (в прессе его называют Petya, Petrwrap, NotPetya и exPetr). В первую очередь нападению подверглись компании в Украине, России и Западной Европе. Если вы стали жертвой атаки, картина на скриншоте ниже наверняка вам уже знакома:

Однако наше расследование продолжается, и пока о его завершении говорить слишком рано. Сейчас общественность достаточно бурно обсуждает эту тему, строятся различные теории, но ниже вы найдете то, что мы можем утверждать с уверенностью, основываясь на данных нашего независимого анализа:

Как распространяется вымогатель?

Чтобы завладеть учетными данными для распространения, программа-вымогатель использует специальные утилиты а-ля Mimikatz. Они извлекают учетные данные из процесса lsass.exe. После этого данные передаются утилитам PsExec или WMIC для распространения внутри сети.

Среди других наблюдаемых векторов заражения:

- Модифицированный эксплойт EternalBlue, также использовавшийся WannaCry.

- EternalRomance — эксплойт с удаленным исполнением кода, использующий уязвимости в операционной системе Windows – версий от XP до 2008 – через TCP-порт 445 (Примечание: уязвимость закрыта с помощью MS17-010)

- Атака на механизм обновления стороннего программного продукта украинского производства под названием MeDoc

ВАЖНО: одна зараженная система в сети, обладающая административными полномочиями, способна заразить все остальные компьютеры через WMI или PSEXEC.

Что делает вымогатель?

После перезагрузки троянец начинает шифровать главную файловую таблицу в разделах NTFS, перезаписывая с помощью кастомизированного загрузчика главную загрузочную запись (MBR) сообщением с требованием выкупа. Подробнее о требовании выкупа ниже.

Вредоносная программа находит все сетевые адаптеры, все известные имена серверов через NetBIOS, а также извлекает список всех текущих договоров аренды DHCP, если он доступен. Каждый IP-адрес локальной сети и каждый обнаруженный сервер проверяется на наличие открытых TCP-портов 445 и 139. Затем те компьютеры, у которых есть эти порты открыты, подвергаются атаке одним из описанных выше способов.

Ресурсы 1 и 2 двоичного кода вредоносной программы содержат две версии отдельной утилиты (32-разрядную и 64-разрядную), которая пытается извлечь логины и пароли залогиненных пользователей. Утилита управляется основным двоичным кодом. Все извлеченные данные передаются обратно в основной модуль через именованный канал со случайным GUID-подобным именем.

Есть ли у жертв какая-то надежда на расшифровку своих файлов? К сожалению, вымогатель использует стандартную, надежную схему шифрования, поэтому расшифровка представляется маловероятной, если только не допущена какая-то мелкая ошибка в имплементации. Механизм шифрования имеет следующие особенности:

- Для всех файлов генерируется единый ключ AES-128.

- Этот AES-ключ зашифровывается с помощью открытого ключа RSA-2048, принадлежащего злоумышленникам.

- Зашифрованные AES-ключи хранятся в файле README.

- Ключи сгенерированы надежно.

За ключ, который расшифровывает данные, организовавшие эту атаку злоумышленники требуют у жертвы выкуп в биткойнах, эквивалентный 300 долларам. Сумма должна быть перечислена в общий Bitcoin-кошелек. В отличие от ситуации с Wannacry, эта техника вполне работоспособна, потому что злоумышленники просят жертв отправить номер своего кошелька по электронной почте на адрес wowsmith123456@posteo.net, подтвердив таким образом транзакции. Мы видели сообщения о том, что этот электронный адрес уже заблокирован, что на данный момент лишает жертв надежды на полную расшифровку их файлов.

На момент написания этого блога в биткойн-кошелек в результате 24 транзакций поступило порядка 2,54 биткойна, это чуть меньше $6000.

Вот краткий список рекомендаций о том, как не стать жертвой программы-вымогателя:

- Используйте надежное антивирусное решение со встроенной защитой от программ-вымогателей, такой как System Watcher в Kaspersky Internet Security.

- Убедитесь, что вы обновили Microsoft Windows и все стороннее ПО. Крайне важно сразу же установить обновление MS17-010.

- Не открывайте вложения, полученные из недоверенных источников.

- Создавайте резервные копии ценных данных на внешних носителях и храните их оффлайн.

Для системных администраторов, наши продукты обнаруживают вредоносные образцы, используемые в этой атаке, по следующим вердиктам:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

0df7179693755b810403a972f4466afb

42b2ff216d14c2c8387c8eabfb1ab7d0

71b6a493388e7d0b40c83ce903bc6b04

e285b6ce047015943e685e6638bd837e

e595c02185d8e12be347915865270cca

Yara rules

rule ransomware_exPetr <

meta:

(uint16(0) == 0x5A4D) and

(filesize

Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова поразил очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен WannaCry — зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Содержание

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.

Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

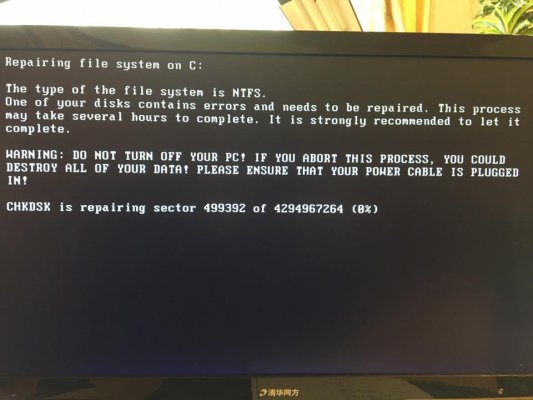

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

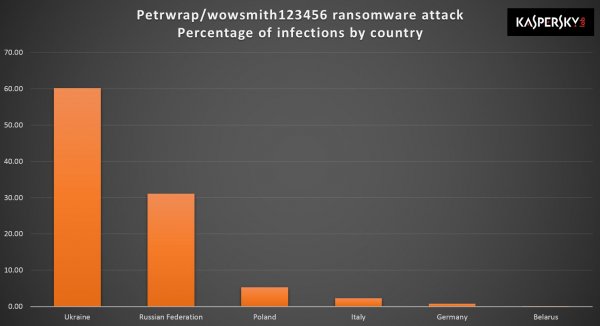

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.

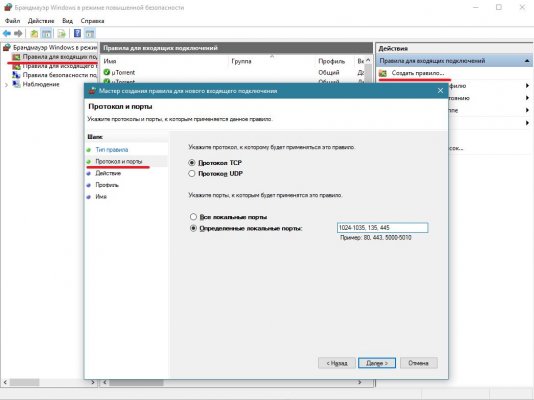

Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией, закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office — вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

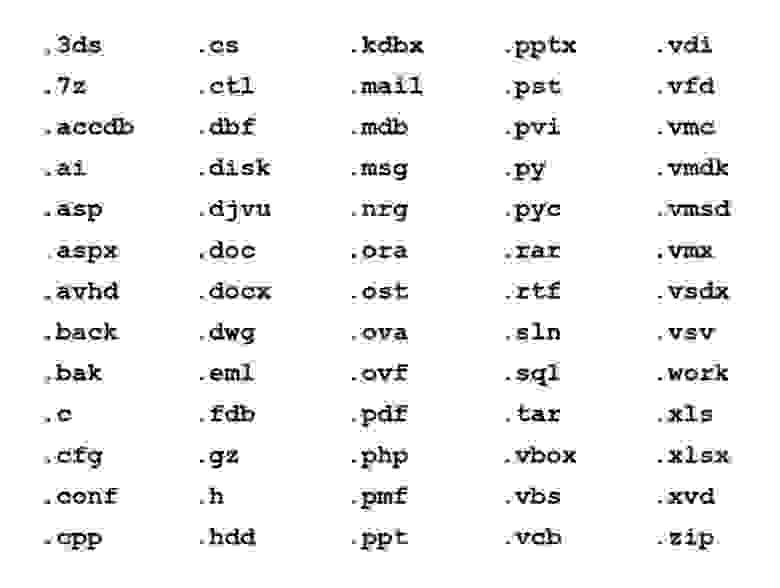

На уже зараженных системах вирус может создавать следующие файлы:

Специалисты обнаружили интересную особенность. Если создать файл perfc (без расширения) в папке, где расположена система, это может помешать вирусу запуститься на локальной машине. Если компьютер без причины перезагрузился и начинается проверка диска, необходимо срочно его выключить и отключить ПК от сети. По возможности сделать копию содержимого диска и попробовать восстановить загрузчик с помощью системной утилиты bootrec, загрузившись с диска или флешки.

РИГА, 27 июн — Sputnik. Вирус-вымогатель Petya стал причиной масштабной атаки на нефтяные, телекоммуникационные и финансовые компании России и Украины, сообщает РИА Новости Украина.

"Он блокирует компьютеры и требует 300 долларов в биткоинах. Атака произошла около 14:00. Судя по фотографиям, это криптолокер Petya", — пояснили в пресс-службе компании Group-IB, которая специализируется на раннем выявлении киберугроз.

На Украине оказались заражены тысячи компьютеров, пострадали десятки крупных компаний и частных лиц, под удар попали госучреждения, СМИ и банки.

В частности, пострадали аэропорт Борисполь, аэропорт Жуляны, Киевский метрополитен, "Укрзализныця", Одесская железная дорога, "Новая почта", "Укрпочта", ДТЭК, "Укрэнерго", "Киевэнерго", "Киевводоканал", "Роснефть", "Запорожсталь", "Запорожоблэнерго", Чернобыльская АЭС, операторы связи "Киевстар", "Vodafone Украина", Lifecell, банки "Ощадбанк", "ТАСКомерцбанк", "Укргазбанк", "Пивденный", "ОТПбанк", Кабинет министров Украины, Министерство финансов Украины, сайт Львовского горсовета; сайты Нацполиции, киберполиции и МВС отключены; частично пострадали мэрия и полиция Одессы.

Вирус стал причиной сбоя и в работе киевского метро: пассажиры не могли оплатить проезд с помощью банковских карт.

Лидер оппозиционный партии "Батькивщина", экс-премьер Украины Юлия Тимошенко пошутила по поводу названия вируса-вымогателя Petya, сравнив его с президентом Петром Порошенко и предложив провести полную перезагрузку власти.

Во вторник Банк России сообщил, что выявил хакерские атаки, направленные на системы российских кредитных организаций. По информации ЦБ, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. О мощной хакерской атаке также сообщила компания "Роснефть".

При этом вирус не затронул российских операторов связи, они работали в штатном режиме.

Вирус-вымогатель, атаковавший компании в РФ и на Украине, не принадлежит к ранее известным семействам вредоносного программного обеспечения, сообщил руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закоржевский.

❗️Вирус "Petya" в действии. Будьте осторожны, обновите Windows, не открывайте никаких ссылок, присланных на почту pic.twitter.com/v2z7BAbdZx

По словам Закоржевского, множество организаций по всему миру пострадали от масштабной атаки программы-вымогателя. Однако больше всего инцидентов было зафиксировано в РФ и на Украине.

"По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО. На данный момент "Лаборатория Касперского" проводит расследование, и в ближайшее время мы сможем предоставить больше информации по сценарию заражения и схеме работы вредоносного кода", — сказал эксперт.

Антивирусная компания "Доктор Веб" зафиксировала кибератаки с помощью вируса-шифровальщика на ряд компаний РФ и Украины, однако способ его распространения отличается от вируса-шифровальщика Petya, говорится в сообщении Dr.Web.

"По имеющейся у наших специалистов информации, троянец распространяется самостоятельно, как и нашумевший WannaCry. Точных данных о том, используется ли тот же самый механизм распространения, пока нет. В настоящее время аналитики исследуют нового троянца, позднее мы сообщим подробности", — отмечает компания.

Как заявили в компании, для выявления точного названия вируса информации пока недостаточно. Способ распространения этого вируса отличается от использовавшейся Petya стандартной схемы.

Стало известно, что хакеры совершили атаку на серверы представительств международных компаний Mondelēz International и DLA Piper в Испании, работа офисов полностью парализована, сообщило издание El Confidencial.

В Национальном институте кибербезопасности Испании (Incibe) агентству не смогли подтвердить эту информацию, а также сообщить, есть ли данные о каких-либо других хакерских атаках. Там заявили, что пытаются разобраться в ситуации.

Национальный центр криптологии при Национальном центре разведки Испании отметил, что вирус — вариация вируса-вымогателя Petya и что его жертвами стали "несколько международных компаний, имеющих представительства в Испании".

Позже транснациональная фармацевтическая компания со штаб-квартирой в США Merck & Co. подтвердила, что стала одной из жертв глобальной хакерской атаки, начато расследование.

"Мы подтверждаем, что компьютерная сеть нашей компании была взломана сегодня во время глобальной хакерской атаки. Другие организации также пострадали", — сообщила компания в своем Twitter аккаунте.

We confirm our company's computer network was compromised today as part of global hack. Other organizations have also been affected (1 of 2)

"Мы расследуем инцидент и будем сообщать дополнительную информацию по мере ее поступления", — сообщила организация.

We are investigating the matter and will provide additional information as we learn more. (2 of 2)

Вирус также был обнаружен в Литве. Об этом сообщил представитель Службы регулирования связи страны. Он не уточнил, какие предприятия могли пострадать от вредоносной программы.

Вирус WannaCry атаковал сотни тысяч компьютеров по всему миру 12 мая. Тогда хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности США: инструмент разведслужб, известный как eternal blue ("неисчерпаемая синева"), был совмещен с программой-вымогателем WannaCry.

РИГА, 26 апр — Sputnik. В субботу, 25 апреля, президент России Владимир Путин и президент США Дональд Трамп сделали совместное заявление, приуроченное к 75-ой годовщине встречи советских и американских войск на реке Эльба - легендарному эпизоду Второй мировой войны.

В совместном заявлении Путина и Трампа, опубликованном на официальном сайте Кремля, говорится о том, что встреча на Эльбе стала предвестником решающего поражении нацистского режима.

"Дух Эльбы" - это пример того, как Москва и Вашингтон, забыв о противоречиях, доверительно сотрудничают ради общей цели, отмечается в заявлении.

"Давая сегодня отпор наиболее серьезным вызовам XXI века, мы отдаем дань уважения доблести и мужеству всех тех, кто вместе сражался для разгрома фашизма. Их героический подвиг никогда не будет забыт", - говорится в совместном заявлении президентов.

Лидеры России и США также отметили колоссальный вклад миллионов мужчин и женщин - работников тыла, которые сыграли ключевую роль в обеспечении союзных сил всем необходимым для Победы во Второй мировой войне.

Встреча на Эльбе состоялась 25 апреля 1945 года, когда на разрушенном мосту через реку Эльба, возле немецкого города Торгау, войска 1-го Украинского фронта армии СССР встретились с войсками 1-й армии США.

26 апреля 1945 года в Торгау встретились командиры 69-й дивизии Армии США и 58-й гвардейской дивизии Красной Армии и пожали друг другу руки.

В результате этой встречи остатки вооруженных сил Германии были расколоты на две части — северную и южную. Это историческое событие явилось частью завершающего этапа боевых действий вооруженных сил антигитлеровской коалиции в Европе.

Комментируя совместное заявление российского и американского лидеров, председатель комитета Совета Федерации по международным делам Константин Косачев заявил РИА Новости, что здесь важен сам факт, что президенты двух стран сделали такое заявление, отметив важную дату в истории.

Кроме того, Косачев считает, что "дух Эльбы", о котором говорится в заявлении, должен быть восстановлен, как в двухсторонних отношения России и США, так в отношении всего цивилизованного мира.

Косачев надеется на то, что такой шаг двух лидеров мировых держав будет напоминать о недопустимости переписывания и искажения исторических фактов.

Какой антивирус выбрать в 2017 году

Примечание : тестировались только десктопные версии. У каждого антивируса в списке есть как бесплатные версии с заметно урезанной функциональностью, так и бесплатный пробный период в 30 дней для платной версии.

Если вам не нужен антивирус с кучей дополнительных модулей, голосовым помощником и талантами швейцарского ножа, то F-Secure освежит как стакан кваса в июльскую жару. Фактически в нем есть сам лишь модуль самого антивируса и модуль для защиты браузера. Но проще — не значит хуже.

Антивирус получил высокие оценки в тестах AV-Test и AV-Comparatives и делает именно то, что от него требуется. Он требует минимум внимания пользователя, решая появившиеся проблемы с помощью пары кликов. А из-за выкинутых за борт дополнений, он прост в использовании и зачастую работает шустрее конкурентов.

Цена: 19,95 Евро за годовую подписку на базовую версию. 59 Евро за пакет с защитой браузера для трёх устройств.

Если для вас безопасность не бывает излишней, то весь этот комплект вряд ли пропустит хоть что-то. Внутри всего этого работает старый добрый обласканный специалистами движок Kaspersky Antivirus. Который, к слову, все ещё можно купить чуть дешевле.

Цена: варьируется в зависимости от страны. В Украине пакет Internet Security 2017 для одного ПК стоит 955 гривен (с учётом скидки 20%). В России пакет для двух устройств обойдётся в 1800 рублей.

Преимущества Kaspersky Antivirus 2017

Недостатки Kaspersky Antivirus 2017

В отличие от других браузеров в списке, базовая версия антивируса Avira умеет все, что нужно обычному пользователю и совершенно бесплатна. Большинство внешних модулей вроде Phantom VPN, расширения для браузера и оптимизатора системы так же можно загрузить бесплатно. Если они вам, конечно, нужны. Что касается непосредственно защиты, то Avira показывает более чем достойные результаты в лабораторных тестах и ежегодно получает награды от лаборатории Virus Bulletin.

Цена: базовый комплект Avira целиком и полностью бесплатен. Если же вам нужен защитный скафандр на все случаи жизни, то за 9.95 Евро в месяц Avira предлагает пакет Prime на 5 устройств с множеством дополнительных функций.

Румынский антивирус (пусть вас не пугает такое словосочетание) не так давно на слуху, как тот же Касперский, но в последнее время здорово прибавил и в 2015 занял 1-е место по числу проданных лицензий на антивирусную технологию. Антивирус показывает отличные результаты защиты (17 из 18 баллов в тестах AV-Test) и при этом имеет, пожалуй, самый понятный и дружественный интерфейс из всех антивирусов в этом материале.

Если не хочется платить за полноценную версию, то у неё есть альтернатива в виде BitDefender Antivirus Free Edition, из которой выкинули ненужные большинству пользователей дополнения. При этом в тестах PCMag он обнаружил те же 90% зловредного ПО, что и платная версия.

После глобального обновления весной 2017 года штатный антивирус Windows Defender заметно похорошела и теперь не уступает многим платным конкурентам. А в чем-то и превосходит их. Теперь стартовое окно защитника Windows встречает нас пользовательского кабинетом, в котором помимо самого антивируса собраны и другие системные возможности, прямо или косвенно касающихся безопасности.

А это брандмауэр, утилита для проверки работоспособности ОС, настройка родительского контроля, а так же управление фильтром SmartScreen для самой системы, браузера Microsoft Edge и магазина Windows Store. Так же появилась новая функция Windows Defender Offline, который загружается отдельно от Windows и не может быть заблокирован вирусом. Как показала практика, в таком режиме он ловит даже те угрозы, которые не обнаружил в стандартном режиме.

Цена: бесплатно для владельцев систем с Windows 8 и Windows 10

Достоинства Windows Defender

Недостатки Windows Defender

И помните, какой антивирус вы бы ни выбрали, он как и презерватив не гарантирует 100% защиты. Поэтому соблюдайте правила безопасности и будьте осторожны.

За подготовку материала автор сердечно благодарит Юрия Юрьевича.

Следом за массивными атаками WannaCry в прошлом месяце в настоящее время развивается крупный инцидент с программой-шантажистом, получившей название NotPetya. Утром исследователи предполагали, что эта программа является вариантом вируса-шантажиста Petya, но Kaspersky Labs и другие компании сообщили, что несмотря на их схожесть, на самом деле это #NotPetya. Независимо от его имени, вот что следует знать.

Эта вредоносная программа не просто шифрует данные для требования выкупа, но и захватывает компьютеры и полностью закрывает доступ к ним путем шифрования основной загрузочной записи.

Petya использует другую быстро распространяющуюся атаку, которая аналогично WannaCry эксплуатирует уязвимость ENTERNALBLUE по классификации АНБ. В отличие от WannaCry, вирус Petya также может распространятся через инструментарий управления Windows (WMI) и PsExec (подробнее об этом ниже). Несколько пугающих фактов об этой новой вредоносной программе:

- у нее нет удаленного аварийного выключателя, как в WannaCry;

- она гораздо сложнее и обладает разнообразными автоматическими способами распространения;

- она делает компьютеры полностью непригодными для использования.

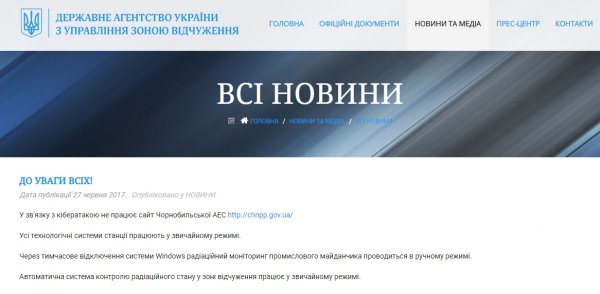

Несколько известных организаций и компаний уже серьезно пострадали, включая украинское правительство, которое проявило здоровое чувство юмора.

О заражениях сообщалось по всему миру: атаке подверглись системы метро, национальные коммунальные службы, банки и международные корпорации: размах до сих пор не известен, но продолжают поступать сообщения о зараженных компьютерах и заблокированных ИТ-системах в различных отраслях по всему миру.

Как распространяется вирус Petya?

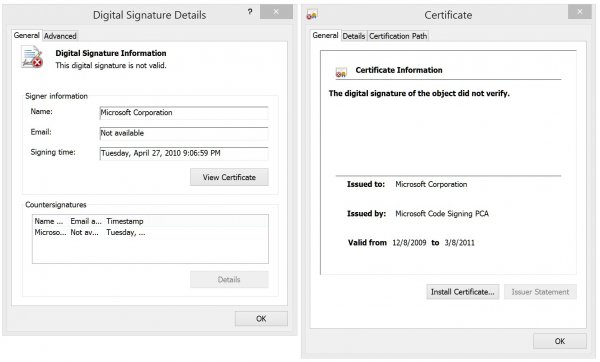

Сначала считали, что вирус Petya должен использовать зацепку в корпоративных сетях, полученную через сообщения электронной почты с зараженным вложением в виде документа Word, в котором используется уязвимость CVE-2017-0199. (Если вы установили исправления для Microsoft Office, то должны быть защищены от этого направления атаки.)

Хотя фишинг часто используется для атак, в этом случае одним из основных источников стала MeDoc, фирма финансового программного обеспечения, располагающаяся на Украине. Функция обновления программного обеспечения MeDoc была взломана, и злоумышленники использовали ее для распространения программы-шантажиста Petya (источник). Это объясняет, почему Украина пострадала больше всех.

После заражения одного компьютера вирус Petya распространялся по одноранговой сети на другие компьютеры и серверы под управлением Windows с незакрытой уязвимостью MS17-010 (это уязвимость SMB, которую всем рекомендовали устранить во время атаки WannaCry). Он также может распространяться через механизм PsExec в ресурсы admin$ даже на компьютерах с установленными исправлениями. Мы недавно написали подробное руководство о PsExec и об отключении PowerShell. Здесь это будет полезным.

Позитивным моментом, по крайней мере при таком положении дел, является то, что заражение по одноранговой сети, похоже, не выходит за пределы локальной сети. Вирус Petya может достаточно эффективно перемещаться по всей локальной сети, вряд ли может переходить в другие сети. Как утверждает @MalwareTechBlog, любящий пиццу пользователь Интернета, который прославился тем, что обнаружил аварийный выключатель WannaCry:

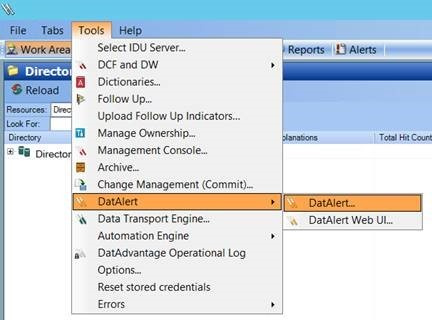

Порядок обнаружения PsExec с помощью DatAlert

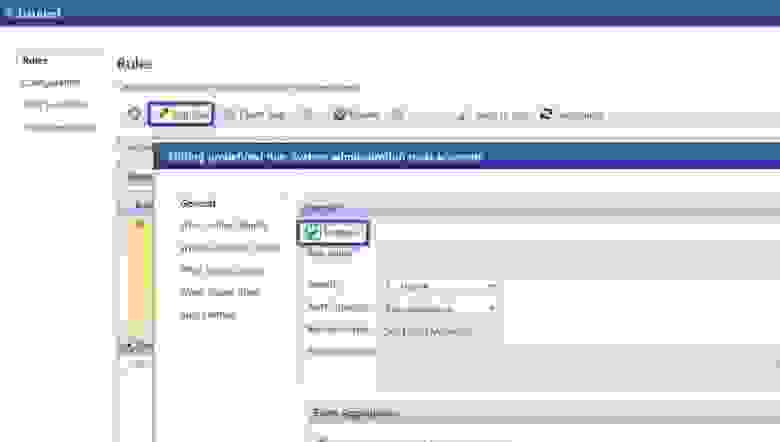

Если у вас DatAlert версии 6.3.150 или более поздней версии, вы можете обнаружить файл PsExec.exe на файловых серверах Windows следующим образом:

1. Выберите Tools –> DatAlert –> DatAlert

2. Выполните поиск строки system admin

3. Для каждого из выбранных правил (разверните группы для просмотра), нажмите Edit Rule и установите флажок Enabled

В случае обнаружения PsExec программа DatAlert создаст предупреждения средств системного администратора в категории оповещений Reconnaissance, например System administration tool created or modified (Средство системного администратора создано или изменено) или An operation on a tool commonly used by system administrators failed (Сбой операции в средстве, которое обычно используется системными администраторами).

Это должно помочь обнаружить, использует ли вирус Petya механизм PsExec для распространения на файловые серверы. Продолжайте читать эту статью, потому что это еще не все действия, которые помогут предотвратить первоначальное заражение и остановить распространение вируса Petya по вашим конечным точкам.

Что вирус Petya делает?

После появления на компьютере вирус NotPetya выжидает полтора часа перед началом атаки, вероятнее всего, это время выделяется для заражения других машин и затруднения обнаружения точки входа.

По окончании времени ожидания происходит следующее.

1. Он шифрует основную таблицу файлов на локальных носителях NTFS.

2. Копирует себя в основную загрузочную запись зараженной рабочей станции или сервера.

3. Принудительно выполняет перезагрузку компьютера, чтобы заблокировать пользователей.

4. Отображает экран блокировки с требованием выкупа при загрузке (показан ниже).

Все компьютеры в офисе не работают. Глобальная атака #Ransomware. Я слышал, что несколько других компаний также подверглись атаке. Делайте резервные копии и берегите себя. pic.twitter.com/YNctmvdW2I

— Мигир (Mihir, @mihirmodi) 27 июня 2017 г.

Если процессы удаленной загрузки или создания образов отсутствуют, и восстановить зараженные компьютеры нельзя, то для исправления ситуации может понадобиться восстанавливать рабочие станции вручную. Хотя в большинстве случаев это возможно, компаниям с множеством удаленных установок сделать это будет очень трудно и займет много времени. Для транспортных компаний, у которых в каждый момент времени 600 и более грузовых судов находятся в рейсе, это практически невозможно.

Он не добавляет уникальное расширение к зашифрованным файлам (например, .locky) — он шифрует содержимое и сохраняет исходное имя файла и расширение.

Что делать?

Предотвращение заражения вирусом Petya очень похоже на действия, которые могли быть предприняты ранее в отношении атаки WannaCry:

- отключение SMBv1 во время установки исправлений;

- блокировка порта TCP 445 от внешних подключений (или подключений между сегментами, если возможно);

- установка исправлений!

Локальный аварийный выключатель

Существует также некоторое подобие локального аварийного выключателя. Если на данном компьютере существует файл %WINDIR%\perfc (без расширения), программа-шантажист не будет выполнена. Можно проявить изобретательность в вариантах развертывания этого файла на всех рабочих станциях в вашей среде.

Кроме того, можно посмотреть, какие антивирусные продукты для конечных точек могут обнаружить вирус Petya, в результатах проверки VirusTotal.

Образец вируса Petya, полученный исследователями, был скомпилирован 18 июня.

Следует ли платить?

В сообщении программы-шантажиста была указана учетная запись Posteo (поставщика услуг электронной почты). Отдел жалоб и безопасности Posteo разместил следующее обновление.

Они сделали следующее.

1. Заблокировали эту учетную запись.

2. Подтвердили, что с учетной записи не отправлялись ключи для расшифровки.

3. Обратились в органы власти с предложением помощи всеми доступными средствами.

Все это приводит нас к выводу, что не следует платить требуемую сумму, поскольку вы не получите необходимые ключи расшифровки.

История продолжает развиваться, и мы будем обновлять эту заметку по мере появления новой информации.

Читайте также: