Песочница что бы не было вирусов

на страницах сайта

В Википедии дано такое описание термина "Песочница" (англ. sandbox, также существуют схожие понятия — англ. honeypot, англ. fishbowl) — в компьютерной безопасности, механизм для безопасного исполнения программ. Песочницы часто используют для запуска непротестированного кода, непроверенного кода из неизвестных источников, а также для запуска и обнаружения вирусов.

"Песочница" обычно предоставляет собой жёстко контролируемый набор ресурсов для исполнения гостевой программы — например, место на диске или в памяти. Доступ к сети, возможность сообщаться с главной операционной системой или считывать информацию с устройств ввода обычно либо частично эмулируют, либо сильно ограничивают. "Песочницы" представляют собой пример виртуализации.

Повышенная безопасность исполнения кода в песочнице часто связана с большой нагрузкой на систему — именно поэтому некоторые виды песочниц используют только для не отлаженного или подозрительного кода.

Песочницы часто встречаются в следующих видах:

Сейчас "Песочница" стала составной частью одного из самых развивающихся браузеров - Maxthon 3 , где в песочнице можно открывать вкладки. Что защищает компьютер от заражения в процессе серфинга.

Sandboxie это бесплатная ( с ограниченным функционалом ) , с русифицированным меню, программа, но чтобы использовать некоторые дополнительные функции, Вам необходимо зарегистрироваться. Она стоит $ 25 USD (на срок регистрационного ключа, который охватывает все будущие версии). П о окончании 30 дневного срока свободного применения начинает появляется предложение ее зарегистрировать и ее нормальная работа может быть продолжена.

Расширенная (платная) версия позволяет управлять неограниченным числом защищенных контейнеров, в то время как бесплатная работает только с одним.

Основная функция Sandboxie - защита и сохранение вашего компьютера в рабочем состоянии после некорректного воздействия несовместимых программ и вредоносного кода.

Устали от борьбы с опасным ПО, шпионами, вредоносным ПО?

Расходуете много времени на удаление ПО?

Сомневаетесь в неизвестных Web ссылках?

Не смотря на рекламный характер заявления, оно дает представление о предполагаемых возможностях программы.

Но не забывайте, что вместе с контейнером исчезают не только вредоносные программы успевшие попасть на компьютер пользователя, но и нужные изменения, например данные о настройке того или иного приложения или рекорды игр. Sandboxie поможет предотвратить потерю данных и сама предложит сохранить внесенные пользователем изменения.

Основная функция Sandboxie защита файлов и ОС от некорректной или вредоносной модификации, т.е защита Вашего компьютера.

Все эти изменения файлов происходит только в папке S andbox.

S andbox ie позволит Вам:

- Использовать Sandboxie для запуска Ваших приложений,

- Ограничить действие вредоносного ПО только sandbox,

- Сохранять важные файлы и документы за пределами sandbox,

- Автоматически очищать песочницу при заверщении работы.

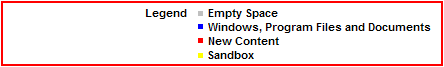

Схематично работа "Песочницы" показана на рис. 1.

Рисунок 1. (gif анимация)

Красным показаны изменяющиеся области при запуске программ на Вашем компьютере.

На верхней части рисунка (no sandbox) показан адресное пространство жесткого диска, где происходит выполнение программ. Исполняемые коды размещаются в свободных областях жесткого диска и имеют связи с ОС.

На нижней части рисунка (with sandbox) показано области жесткого диска выделенные для Sandboxie, где происходит исполнение программ.

Анимация иллюстрирует как Sandboxie перехватывает изменения и изолирует в песочнице - показанной как область выделенная желтым цветом.

Она так же иллюстрирует удаление созданных файлов и результатов их действия в выделенной области песочницы, после закрытия исполняемого ПО.

по мнению Ronen Tzur

Безопасный просмотр ресурсов Web:

- запуск Вашего браузера под защитой Sandboxie как средства защиты от действия вредного ПО попавшего в песочницу все действия его ограничиваются ей.

- История браузера, куки, кешируемые файлы создаваемые браузером находятся внутри песочницы и не могут воздействовать на ОС.

Безопасная электронная почта:

- вирусы и другое вредоносное ПО которое может попасть в Вашу электронную почту не может оказывать вредоносное действие вне песочницы и заражать вашу ОС.

Не перегружается Windows:

- предотвращает засорение Windows данными при инсталляции ПО в изолированной области песочницы.

Ценность данной программы заключается в том, что можно вообще не выполнять её настройку.

Это уже защитит вашу систему от вирусов.

Sandboxie создает в меню быстрого запуска и в меню "Пуск" ярлык "Браузер в песочнице", который запускает ваш браузер по умолчанию через песочницу. Иначе можно в окне программы щелкнуть правой кнопкой мыши и выбрать во всплывающем меню "Запустить в песочнице".

Программа которая выполняется в среде sandbox ie имеет отличительный признак.

Ее имя (название) в панели задач будет начинаться с [#].

При настройке по умолчанию защита ваших конфиденциальных данных минимальна.

Необходимо дополнительно заблокировать для доступа папки и файлы с конфиденциальными данными. Для этого нужно их добавить в список "Заблокировать доступ", который доступен в настройках песочницы. Щелкните в списке SandBox'ов правой кнопкой мыши на нужном, выберите пункт меню "SandBox Settings". Нужный раздел расположен по адресу "Песочница" ->" DefaultBox " -> "Настройка песочницы" -> "Доступ к файлам"-> "Блокировать доступ".

В версии Sandboxie 3.4 количество настроек в "Настройках песочницы" возросло.

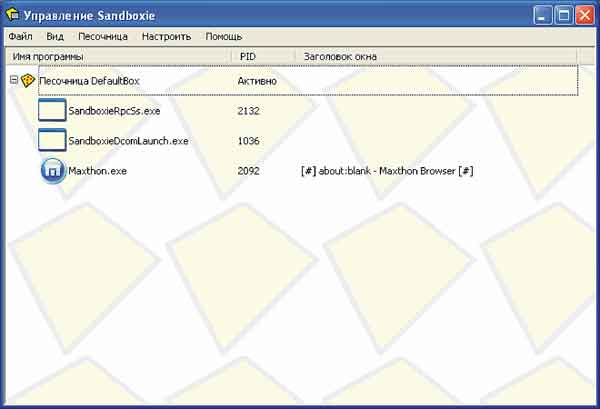

Список запущенных программ можно увидеть в окне "Управление Sandboxie", например как в показанном на рис 2. случае.

Отображается Maxthon .exe и все программы, которые выполняются.

По заявлению авторов, программа легко устанавливается и удаляется.

Попробовал ее в работе с Maxthon , две недели все нормально.

Дело в том что никогда не было проблем с вирусами. Компьютер уже несколько лет защищен комплектом:

- из антивируса Avast , который регулярно обновляется и имеет модули сканирующие все внешние связи ПК,

- файрволла (брандмауэра) - сначала Comodo , а теперь Firewall Plus ,

- и программы защиты от червей и троянов.

А захотелось усилить защиту еще больше, и по совету специалиста, установил "Песочницу",

Кто не хочет лучшего?

Но лучшее враг хорошего!

Прошло две недели, и первое предупреждение выдал Avast , в виде сообщения о заражении.

Несколько таких сообщений подряд. При проверке обнаружены изменения настроек Comodo .

"Песочница", правильное утверждение авторов, легко была снесена.

Система просканирована и очищена от вирусов и червей.

По моему мнению, не специалиста в антивирусной защите и программировании, существуют проблемы которые должны решить разработчики всех песочниц.

- Песочницы имеют выход за пределы изолированной зоны (не смотря на заверения авторов), а это нарушает заявленную концепцию авторов на изоляцию.

Выходы возможны!- Не смотря на то что исполняемый файл браузера, самой песочницы и других заявленных программ выполняется в "Песочнице", их библиотеки, модули, плагины, подключаемые в процессе их работы находятся за пределами выделенной области памяти;

- Сама операционная система обслуживающая данные программы расположена за пределами песочницы;

- Совершенно не понятно взаимодействие песочниц с антивирусным ПО, по моим наблюдениям песочница недоступна для них.

Так что авторам еще много работы с ними.

Это полная эмуляция операционной системы (например Linux ) и программного обеспечение для работы в Интернет, а возможно и антивирусных программ.

Отсюда просматривается решение которое можно выполнить даже без применения "Песочницы".

Установка на компьютере пакета: виртуальной машины или эмулятора дополнительной операционной системы, имеющих в своем составе и ПО защиты от вирусов. Например под Windows -> эмулятор Linux ( или наоборот в Linux -> эмулятор Windows) и пакет дополнительных программ установленных уже в эмуляторе или на виртуальной машине.

В этом случае в случае прорыва антивирусной защиты возможно поражение только эмулируемой ОС и вирусы попавшие в эмулируемую ОС будут неработоспособны в основной ОС. А при наличии в пакете антивируса, программного брандмауэра их большая часть будет блокирована. Но для работы на виртуальной машине, нужен специальный антивирус при каждом открытии загружающий новую базу вирусов.

Т.е. система будет защищена.

Думаю программисты могут решить эту проблему проще и оригинальнее.

Желаю идеологам и авторам "Песочниц" решить, не только перечисленные выше проблемы, но и те которые возникнут в дальнейшем!

| Главным недостатком Песочницы или эмуляции другой ОС является невозможность сохранить загружаемые из Интернет данных за пределами эмулируемой системы и их потеря при выгрузке эмулятора. И людей работающих с данными это едва ли устроит! |

Прошло два года с публикации этой статьи.

Сейчас песочницы встраивают в браузеры ( н апример Maxthon 3 ) и антивирусы, продолжается и Sandboxie выросшая до version 3.74 . Released on 25 August 2012,

но не смотря на применение этой идеи не вижу других "песочниц" в Интернет. Это значит что воплощение "песочницы" не идеально. Похоже виртуальные машины или эмуляторы единственный способ создать изолированную область для блокирования заражающих объектов.

Одно из самых интересных нововведений последней версии Windows 10 — Песочница (Windows Sandbox), специальное окружение, позволяющее запускать ненадежные программы без последствий для основной операционной системы: своего рода упрощенная виртуальная машина, цель которой дать пользователям без опаски выполнить запуск любой программы. То же самое можно сделать и с использованием виртуальных машин Hyper-V или VirtualBox, но Windows Sandbox будет более простым инструментом для начинающих пользователей.

В этой инструкции подробно о том, как включить (установить) песочницу Windows 10, о возможных настройках, а также некоторая дополнительная информация, которая может оказаться полезной. На всякий случай отмечу, что функция доступна только начиная с Windows 10 версии 1903 в Профессиональной и Корпоративной редакциях, но при желании, включить песочницу можно и в Windows 10 Домашняя. Также может быть полезным: Использование бесплатной песочницы Sandboxie для запуска программ в изолированной среде.

Установка песочницы Windows 10 (Windows Sandbox)

Для установки песочницы в Windows 10, при условии, что ваша система соответствует указанным выше параметрам, достаточно выполнить следующие действия:

Для включения виртуализации в БИОС, при наличии функции, найдите пункт VT-x (Intel Virtualization Technology) или AMD-v в параметрах (обычно в Advanced Configuration) и включите его (установите в Enabled), затем сохраните сделанные изменения и перезагрузите компьютер.

Настройки Windows Sandbox

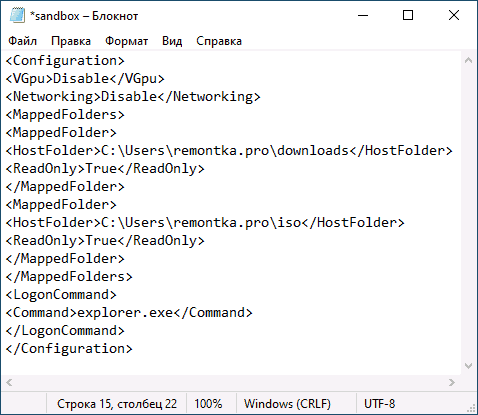

После запуска Песочница Windows — это чистая система, без доступа к вашим файлам в основной системе (что может быть нужно), зато с доступом к сети (что представляет потенциальную опасность). При необходимости, вы можете настроить поведение Windows Sandbox с помощью специальных файлов конфигурации, представляющих собой обычный текстовый файл XML с расширением .wsb. Таких файлов может быть несколько: в зависимости от того, с какими параметрами требуется запустить песочницу, запускаете нужный файл. Обновление: появилась утилита для автоматического создания файлов конфигурации, подробно: Настройка Песочницы Windows 10 в Sandbox Configuration Manager (Sandbox Editor).

Содержимое файла должно начинаться с и заканчивать , а среди доступных параметров, которые указываются внутри этих тегов есть следующие.

Отключение доступа к сети:

Отключение доступа к виртуальному графическому адаптеру (изображение не исчезнет, но исчезнут функции ускорения графики):

Проброс папок с основной системы в песочницу Windows (параметр ReadOnly задает доступ только для чтения, при указании False возможна будет и запись):

Подключенные папки будут отображаться на рабочем столе (также возможен доступ по пути C:\Users\WDAGUtilityAccount\Desktop\Имя_папки внутри песочницы).

Запуск команды при открытии песочницы:

В этом файле отключается доступ к сети и GPU, подключаются две папки с основной машины и при входе запускается Проводник.

Дополнительная информация

Дополнительные нюансы, которые могут быть полезны:

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

23.05.2019 в 22:03

24.05.2019 в 09:09

Здравствуйте.

В моем случае, когда сам столкнулся с проблемой помог такой путь (все шаги по порядку):

1. Удаление обновления kb4497464 (можно удалить в программы и компоненты — просмотр установленных обновлений).

2. Отключение песочницы.

3. Обязательная перезагрузка ОС.

4. Включение песочницы.

Но я не гарантирую, что это единственно верный вариант, я экспериментами до него дошел, так как до этого где-то встречал, что какое-то обновление ломает песочницу.

25.05.2019 в 15:23

24.05.2019 в 11:23

У меня та же проблема. Но у меня нет обновления kb4497464. Как быть?

25.05.2019 в 10:07

Здравствуйте.

После того как вышло обновление мне уже несколько человек написали о проблеме с этой ошибокй, плюс я сам на одном компьютере столкнулся в таком виде, что победить пока не смог никаким способом. Видимо, баг у них там где-то. Скорее всего, придется ждать обновлений от Майкрософта. А пока я бы песочницу просто отключил.

25.05.2019 в 13:40

26.05.2019 в 08:34

У большинства так, как оказалось, у кого не англоязычная Windows 10. Майкрософт обещает исправить в будущих обновлениях.

02.06.2019 в 17:28

Обновления kb4497464 нет и тоже не запускается, пишет не удалось запустить Песочницу, но ошибка 0х80070057. Параметр задан неверно.

03.06.2019 в 10:44

Ждем когда починят (либо, если сверх-нужно, ставим версию десятки для США). Майкрософт подтвердила проблему, обещает исправить.

06.06.2019 в 00:27

Понятно, уже информирован. Просто у меня ошибка не как у всех.

03.06.2019 в 08:50

Тоже не работает, будем ждать пока допилят((

15.06.2019 в 01:19

Здравствуйте. Подскажите пожалуйста, можно ли как-то зафиксировать песочницу дней на 30. Чтобы после выключения компа она не пропадала автоматически со всеми установленными программами, а после включения компа все установленные в песочнице проги были на своих местах? Смысл сих манипуляций в следующем. Есть ПОЛНОФУНКЦИОНАЛЬНАЯ (без каких-либо ограничений и водяных знаков) триальная программа на 30 дней. Если установить её в песочницу и через месяц снести вместе с песочницей, а затем снова установить, то триалом можно будет пользоваться вечно. Сразу оговорюсь, что программа очень громоздкая и к ней выпущена уйма таких же громоздких устанавливаемых дополнений, так что если каждый день устанавливать в новой песочнице эту гору инструментариев — это будет такой гимор, а так, раз в месяц это можно вполне вытерпеть. Подскажите, может есть какие варианты решения вопроса. Зарание благодарю.

15.06.2019 в 10:45

15.06.2019 в 14:10

Спасибо за ответ. Ещё интересует одна деталь: возможно ли в песочнице создать виртуальный сетевой адаптер для выхода в интернет с другим IP адресом, отличным от реального адреса компьютера ? (например для создания мультиаккаунтов)

16.06.2019 в 16:45

Там ведь виртуальный сетевой адаптер и так создается автоматически при активации песочницы (его можно увидеть потом в управлении Hyper-V, если поставить эти компоненты), но он с какими-то ограничениями, т.е. стандартные средства настройки в графическом интерфейсе для него не работают. Не исключаю, что можно чего-то дополнительного от него добиться, но не игрался.

А вообще вариантом быстрого решения мне видится использование vpn внутри песочницы.

22.06.2019 в 16:52

23.06.2019 в 13:56

Да нет же, там всё просто. К примеру, хотите вы протестировать какую-то программу, не навредив системе, скачайте ее прямо внутри песочницы, или скопируйте ее туда из основной системы и пробуйте. даже если она полна вирусов, ваша ОС будет в порядке. Суть в этом основная.

03.07.2019 в 22:59

Для ее работы нужен Hyper-V?

05.07.2019 в 12:31

Компоненты Hyper-V включать вручную не нужно, но опираться она будет именно на гипервизор Windows, молча установив то, что ей от него нужно.

06.07.2019 в 11:31

07.08.2019 в 07:45

Работают все команды кроме проброса папки, с чем может быть проблема?

03.09.2019 в 09:24

03.09.2019 в 12:59

Здравствуйте.

Вы второй человек с таким вопросом, а ответа у меня и нет. Только одна догадка: Майкрософт после выпуска первого образа ISO затем менял его на официальном сайте. Быть может, они выпилили из нового образа песочницу (т.к. она не работала на системах с отличающимся от английского языком). А исправление ошибок они выпустили вот буквально 4 дня назад. Соответственно из идей — накатить все обновления (если отключены). Ну и методы вроде переустановки или просто ожидания следующей версии Windows.

21.10.2019 в 16:18

22.10.2019 в 15:09

Ну в домашней её как бы и нет — это нормально. И об этом есть в статье (см. второй абзац, там же ссылка на то, как все-таки включить ее в домашней).

17.09.2019 в 11:22

даа, после последнего обновления песочница не ставиться на Windows Home (

02.11.2019 в 12:22

Тю, это что-то типа эмулятора оболочки? Требуют процессорный VT только эмуляторы…

02.11.2019 в 12:29

Это урезанная виртуальная машина Hyper-V

04.11.2019 в 12:16

05.11.2019 в 10:35

А никаких сторонних брандмауэров, антивирусов, сервисов VPN и прокси нету? Они могут влиять в теории.

06.11.2019 в 00:30

Операционная система виртуальной машины Песочницы не активирована. Это не влияет на ее работу? Можно ли ее активировать, и стоит ли это делать? Спасибо

06.11.2019 в 09:59

Не влияет, всё ок.

08.11.2019 в 00:53

Может кто-нибудь подсказать, как можно перезагрузить песочницу. Для установки большинства программ требуется перезагрузка компьютера. А как перезагружать песочницу? Возможно ли такое и если нет как проверить программы, требующие при установке перезагрузки системы…

08.11.2019 в 10:40

Насколько я знаю, не получится. Перезагрузка песочницы — по сути заново ее запускает очищенную. А для вашего случая наверное правильнее полноценную виртуальную машину использовать (там будет перезагрузка).

09.11.2019 в 10:33

У меня нет песочницы. Это из-за того что у меня Home SL?

09.11.2019 в 13:35

Да, верно. На Home вообще ее нету.

08.02.2020 в 21:31

Столкнулся с ошибкой:

Не удалось запустить Песочницу Windows.

Error 0x80070426. Служба не запущена.

Как её исправить?

09.02.2020 в 08:16

Возможно, отключали какие-то службы, особенно связанные с Hyper-V?

12.02.2020 в 14:37

В песочнице нет Wi-Fi, как включить?

12.02.2020 в 15:41

Песочница (если из нее разрешен выход в сеть) использует интернет основной системы. Если не работает, причиной могут быть антивирусы, файрволлы, VPN.

13.02.2020 в 02:02

Спасибо, брандмауэр не пускал, но и не спрашивал разрешить или нет

В практике исследования исполняемых файлов с возможным вредоносным функционалом имеется богатый арсенал инструментария — от статического анализа с дизассемблированием до динамического анализа с отладчиками. В настоящем обзоре я не буду пытаться дать информацию по всем возможным приёмам, поскольку они требуют некоторых специфических знаний, однако я хотел бы вооружить неискушённого пользователя набором приёмов, которые позволяют довольно быстро провести анализ неизвестного файла.

Итак, ситуация: у нас есть странный файл с подозрением на вредоносность, при этом существующий мультисканеры типа VirusTotal не дают никакой информации. Что же делать?

ОНЛАЙН-ПЕСОЧНИЦЫ

В сети имеется ряд проектов по информационной безопасности, реализующий свои решения в качестве отдельно работающих виртуализированных систем для исполнения кода с последующим анализом произведённых изменений. Как правило, у этих проектов имеются онлайн-версии таких систем с бесплатным использованием. Вы можете благополучно загрузить подозрительный файл и через некоторое время получить полную информацию о том, что он делает, будучи запущен в системе.

ThreatExpert

Система ThreatExpert осуществляет сравнение снимков системы до и после запуска, а также перехват некоторых API в ходе выполнения кода. В результате, Вы получаете отчёт со следующей информацией:

• Какие новые процессы, файлы, ключи реестра и мутексы были созданы в ходе выполнения кода.

• C какими хостами и IP проводилось соединение, также приводятся шестнадцатеричные и ASCII-дампы данных обмена.

• Имеется ли детект популярных антивирусов на присланный файл и файлы, созданные в ходе выполнения.

• Какова возможная страна происхождения кода на основании языковых ресурсов и прочих следов, найденных в коде.

• Возможная категория угрозы (кейлоггер, бэкдор и т.д.) и её уровень.

• Скриншоты новых окон, если таковые были отображены в ходе выполнения.

CWSandbox — разработка University of Mannheim, которые продают эту систему. Однако, анализ можно провести в онлайн бесплатно.

Особенностью этой песочницы является то, что анализ выполняется в результате инжектирования библиотеки песочницы в исполняемый код и перехвата всех API-вызовов. Понятно, что если выполняется вызов нативных API либо работа в режиме ядра, песочница не работает. Тем не менее, благодаря тому, что проводится анализ реально работающего файла, CWSandbox иногда даёт большую информпцию, чем все остальные.

Бесплатная онлайн версия имеет ряд ограничений, по сравнению с коммерческой:

• Возможен анализ только РЕ-файлов. Платная версия позволяет анализировать BHO, zip-архивы, документы Microsoft Office.

• В бесплатной версии возможна только загрузка через веб-интерфейс. В платной возможен прим файлов на анализ по почте, через honeypot и др.

• В платной версии возможен выбор проведения анализ в виртуальной среде или на реальной системе.

• Коммерческая версия включает в себя анализ файлов, скачиваемых в ходе выполнения кода, созданный в системных папках или инжектированных в другие процессы.

Anubis

Anubis — один из самый распространённых вариантов песочницы, ставший популярный благодаря исчерпывающему содержанию отчётов и скорости ответа. Некоторые особенности этой системы:

Joebox

И наконец — он. Joebox, Великий и Ужасный. Будучи результатом трудов Стэфана Бульманна, на мой взгляд Joebox — самая мощная система для анализа. Особенностью этой системы является то, что она единственная осуществляет перехваты SSDT и EAT ядра в ходе анализа файлов. С одной стороны, это приводит к потере небольшого количества информации вызовов верхнего уровня (например, создание новых процессов посредством ShellExecute или WinExec), однако с другой стороны позволяет изучать вредоносные файлы, работающие с нативными API или в режиме ядра. Кроме того, Joebox предоставляет следующие возможности в анализе:

• Joebox поддерживает загрузку и изучение поведения исполняемых файлов, DLL, драйверов ядра, документов Microsoft Word, PDF-файлов и др.

• Вы можете выбрать среду выполнения кода:Windows XP, Windows Vista, или Windows 7.

• Вы можете выбрать выполнение кода в виртуальной среде либо на реальной системе (в последнем случае реализуется решение на базе FOG)

• Возможно получение полного дампа сетевого трафика, накопленного в ходе анализа.

• Имеется поддержка модулей популярных песочниц amun и nepenthes для автоматической загрузки новых образцов из песочниц в Joebox.

• Имеется поддержка скриптов AutoIT19 для организации контролируемой среды выполнения вредоносных файлов в Joebox.

Особенную важность, на мой взгляд, имеет именно поддержка скриптового языка. На сайте проекта имеется описание возможных функций и их толкование, укажу только на наиболее популярные.

Точно так же можно анализировать BHO — достаточно прописать нужные ключи в реестр. Однако часто возникает проблема: AppInit_DLLs справедлив только для вновь созданных процессов, как быть, если инжект нужно сделать в explorer.exe? Для этого подойдёт следующий скрипт:

Script

Func KillProcess($process)

Local $hproc

Local $pid = ProcessExists($process)

If $pid = 0 Then

Return

EndIf

$hproc = DllCall(

“kernel32.dll”, “hwnd”, “OpenProcess”,

“dword”, BitOR(0x0400,0x0004,0x0001),

“int”, 0, “dword”, $pid)

If UBound($hproc) > 0 Then

If $hproc[0] = 0 Then Return

Else

Return

EndIf

$hproc = $hproc[0]

Local $code = DllStructCreate(“dword”)

$ret = DllCall(

“kernel32.dll”, “int”, “TerminateProcess”,

“hwnd”, $hproc, “uint”, DllStructGetData($code,1))

Return

EndFunc

_JBSetSystem(“xp”)

_JBStartAnalysis()

_JBStartSniffer()

$NewFile = @SystemDir & “/” & “malware.dll”

FileCopy(“c:\malware.dll”, $NewFile, 1)

RegWrite(

“HKLM\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Windows”,

“AppInit_DLLs”, “REG_SZ”, “malware.dll”)

KillProcess(“explorer.exe”)

; убиваем процесс, который автоматически будет перезапущен winlogon.exe

Sleep(10000)

_JBStopSniffer()

_JBStopAnalysis()

EndScript

3. Если необходимо, чтобы обращение в сеть происходило из определённой страны, можно сконфигурировать прокси в выполняемой среде Joebox:

Script

_JBSetSystem(“xp”)

_JBStartAnalysis()

_JBStartSniffer()

$ProxyServer = “1.2.3.4:8080”

; определяем нашу проксю

RegWrite(

“HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings”,

“ProxyServer”, “REG_SZ”, $ProxyServer)

RegWrite(

“HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings”,

“ProxyEnable”, “REG_DWORD”, 1)

; и включаем её в настройках

_JBLoadProvidedBin()

Sleep(10000)

_JBStopSniffer()

_JBStopAnalysis()

Безусловно, наличие такой гибкости и богатства возможностей делает Joebox одним из самых востребованных песочниц — и в этом его худшая сторона. Мне приходилось ждать иногда по несколько дней, пока придёт результат анализа. Что же, авторы предлагают купить свою собственную копию этой замечательной песочницы, но довольно за дорого. Как же построить свою собственную систему для анализа файлов без особенных затрат — об этом будет в следующей статье, если, конечно, Хабраобщество одобрит этот опус и у меня окончательно не растает карма ;)

P.S. Примеры других онлайн-песочниц:

Спасибо ahtox74 за напоминание.

UPD: Joebox ввели обязательную регистрацию: если Вы хотите бесплатно пользоваться услугами этой онлайн-песочницы, то отправьте на адрес info@joebox.org электронное письмо со следующей информацией на английском языке:

1. Ваше имя

2. Цель регистрации и краткое описание, что Вы будете исследовать на Joebox

3. Электронная почта для отправки отчётов об исследовании (она впредь будет указываться в первом поле Вашего запроса).

После подачи заявки обещают, что откроют доступ для указанного ящика.

Рассмотрим несколько программ, улучшающих защиту компьютера от разрушительного действия вирусов даже в том случае, если на ПК нет антивируса, либо он не сработал.

Последние крупные обзоры антивирусов публиковались на ITC.ua еще в 2010 и 2011 годах и на это есть своя причина. Уже тогда было ясно, что методика тестирования не позволяет определять качество поиска вирусов. Речь шла не конкретно о методике тестирования ITC.ua, а о том, что таковой не существует в принципе в природе.

Даже AV comparatives использует для проверок эффективности антивирусов лишь часть известных вирусов. Об этом можно судить, сравнив количество вирусов в тестах с количеством известных сигнатур для каждого антивируса. Как правило, количество тестовых вирусов в несколько раз, если не на порядок, меньше. Однако даже если бы антивирусы можно было проверять всеми существующими на данный момент вирусами, все равно существовали бы 0-day уязвимости, которые программы для защиты учатся ловить лишь несколько часов или дней спустя.

Если подвести итоги, то получается, что антивирусы сейчас выбираются либо по закрепившимся предпочтениям, либо на базе, как правило, неподтвержденной или устаревшей информации об их эффективности, которую нельзя подтвердить реальными тестами.

Данный обзор не является призывом к отказу от антивирусов. Невозможность определить наиболее эффективный антивирус не означает, что от него следует вовсе отказываться. Даже средний по уровню защиты антивирус — это лучше чем ничего.

Как не стоит впадать в одну крайность — отказываться от антивируса, так не стоит и делать прямо противоположное, например, переходить полностью на операционную систему Tails, рассмотренную недавно. Эта ОС, возможно, обеспечивает наилучшую степень защиты среди доступных ОС, однако ежедневно использовать ее смогут далеко не все пользователи. Мы попробуем найти средний путь и совместить максимум защиты с максимумом удобства использования.

Глобальные песочницы

Глобальные песочницы, такие как Shadow Defender, в этом обзоре рассматриваться не будут по двум причинам. Как правило, они платные и не совсем подходят для ежедневного использования. Максимальный уровень защиты глобальными песочницами гарантируется за счет полного отката к предыдущему состоянию системы после каждой перезагрузки. Это защищает от деструктивных действий вирусов, удаляющих либо шифрующих файлы, однако неудобно для повседневной работы.

В таких условиях невозможно создать на жестком диске документ с текстом или любой другой файл, поскольку после перезагрузки они пропадают. Помимо этого, глобальные песочницы не защищают от кейлоггеров, то есть вирусов, крадущих пароли, наблюдая за нажатыми на клавиатуре клавишами. Поэтому глобальные песочницы больше подходят для интернет-клубов, но не для дома.

Sandboxie — песочница

(дополнительный уровень защиты — высокий)

Sandboxie — это одна из самых популярных не глобальных песочниц. Утилита распространяется бесплатно при условии некоммерческого использования и поддерживает 64-битные операционные системы. Поддержка 64 бит в данном случае важна, поскольку без нее программа не будет запускаться на 64-битных ОС, в отличие от тех случаев, когда 32-битные программы работают в режиме эмуляции на 64-битных ОС.

Не глобальность Sandboxie означает, что в ней работает не вся система, а только выбранные приложения. Это может быть браузер, неизвестная программа или любой другой исполняемый файл.

Отличить файл, запущенный в Sandboxie, от обычного довольно просто. При наведении курсора мыши на окно, его рамка будет подсвечиваться желтым цветом.

Если запустить подозрительный файл в песочнице, а это можно сделать через контекстное меню, то файл будет исполняться в изолированной среде. Такой себе виртуальной реальности для программ, в которой они будут полагать, что взаимодействуют с реальными файлами, хотя на самом деле будут работать лишь с их копиями. Если запущенным приложением окажется вирус, стирающий с компьютера файлы без возможности восстановления, то он удалит лишь виртуальные файлы и не повредит реальные файлы на жестком диске. В этом и заключается основное преимущество Sandboxie — возможность по требованию запустить любую подозрительную программу в изолированной среде, где она не сможет нанести вреда файловой системе.

Несмотря на то что песочницы отделены от реальной ОС серьезным защитным барьером, существует вероятность наличия еще неизвестных уязвимостей в этом барьере, позволяющих вирусам, запущенным в песочнице, вырваться из виртуальной среды и получить доступ к реальной файловой системе. Несмотря на низкую вероятность такого события при условии постоянного обновления Sandboxie, не следует забывать, что такой вид защиты, как, впрочем, и любой другой, не может гарантировать 100% защиту от деструктивных вирусов.

VirusTotal

(дополнительный уровень защиты — высокий)

Очевидно, что просканировав подозрительный файл не одним, а несколькими антивирусами, можно получить более объективные данные о его безопасности.

Для этого необязательно устанавливать несколько антивирусов на компьютере, достаточно воспользоваться сервисом virustotal.com, использующим более пятидесяти антивирусов для проверки файлов. Среди них: AVG, Avast, NOD32, Microsoft, Symantec и практически все остальные более-менее известные программы для защиты от вирусов.

Сканирование позволяет быстро оценить степень опасности подозрительного файла. Если ни один из антивирусов не отреагировал положительно, значит, файл наверняка безопасен и его можно запускать без опаски. В спорных ситуациях, когда несколько антивирусов считает файл подозрительным, можно заглянуть на закладку Comments, где пользователи сервиса уже могли разъяснить ситуацию и объяснили, является файл вирусом или нет.

Антивирусные базы VirusTotal обновляются практически ежедневно, что гарантирует высокую степень защиты. Сканирование файлов в некоторых случаях может занять 2-3 минуты, однако полученная информация стоит того чтобы подождать.

VirusTotal позволяет загружать и сканировать файлы размером до 64 МБ, чего должно быть достаточно для проверки программ. Если подозрительные файлы не умещаются в этот лимит, их можно перед отправкой запаковать в архив.

Помимо ограничений по размеру VirusTotal также позволяет загружать одновременно лишь один файл, однако это ограничение также легко обходится запаковкой необходимых файлов в архив.

Существуют и более удобные способы работы с VirusTotal.

Загрузка файлов через веб-интерфейс по удобству почти всегда проигрывает всем другим способам, поэтому в VirusTotal разработали небольшую утилиту, упрощающую эту задачу.

VT Uploader интегрируется в контекстное меню проводника и позволяет отправить любой выбранный файл на сканирование в один клик. Перед загрузкой утилита вычисляет контрольную сумму файла и в случае если кто-то уже загружал ранее, сразу открывает веб-страницу с результатами. При желании файл можно принудительно загрузить заново. Например, если последняя проверка проводилась несколько недель назад, и за это время вирусные базы были обновлены, что может стать результатом появления новых сведений о файле.

Несмотря на то что VT Uploader упрощает работу с VirusTotal, родной утилите далеко до PhrozenSoft. Основное преимущество этой утилиты заключается в возможности загрузки любого количества файлов за один раз, однако это только начало.

После запуска PhrozenSoft в углу экрана появляется небольшой полупрозрачный виджет, позволяющий отправлять файлы на проверку простым перетягиванием в эту область.

После этого файлы автоматически выстраиваются в очередь на проверку и текущий статус по любому из них можно посмотреть в основном окне программы. Однако делать это необязательно. После завершения проверки на экране появится всплывающее сообщение, и посмотреть результаты по всем файлам можно даже не загружая веб-страницу, в окне PhrozenSoft, где отображается количество позитивных срабатываний, а также статус файла (зараженный или чистый).

Помимо загрузки файлов, в PhrozenSoft есть четыре дополнительные утилиты, размещенные в разделе Tools.

Process, как и Менеджер Задач Windows, отображает все запущенные программы и позволяет отправлять их на проверку. Процессы можно отмечать либо галочками, либо группами с помощью выделения мышкой. Учитывая, что при этом можно использовать Ctrl, второй способ работает гораздо быстрее.

На закладке Startup отображаются все программы, загружаемые при включении компьютера. Учитывая, что именно там прописывается часть вирусов, это дает возможность быстро найти подозрительные файлы и тут же отправить их на проверку, не отвлекаясь на поиск исполняемых файлов на жестком диске.

В разделе Services отображаются службы Windows. Отсортировав их по статусу (запущенные или остановленные), можно быстро выделить работающие в данный момент сервисы и проверить с помощью VirusTotal, не спрятался ли среди них вирус.

Zemana AntiLogger — Антикейлоггер

(дополнительный уровень защиты — высокий)

Посоветовать какой-то конкретный антикейлоггер довольно сложно, но мы остановимся на утилите Zemana, у которой есть как бесплатная, так и платная версия с дополнительными возможностями.

Как уже упоминалось, вирус, запущенный в песочнице, не может получить доступ к файловой системе, однако ничто не мешает ему считать нажатые на клавиатуре клавиши и узнать все данные, необходимые для использования пластиковой карты пользователя, либо получить доступ к онлайн-банкингу.

Помешать этому могут антикейлоггеры – программы, специализирующиеся на отлове вирусов, считывающих нажатые клавиши. Одной из наиболее популярных программ в этом плане является Zemana AntiLogger.

Бесплатная версия этой утилиты защищает абсолютно все программы, в отличие от других антикейлоггеров, урезающих freeware-версии до поддержки браузеров или других типов программ.

Zemana работает не только как антивирус, специализирующийся на кейлоггерах и сообщающий об их присутствии на компьютерах. Утилита также обещает полную защиту от неизвестных кейлоггеров. Это достигается за счет того что Zemana перехватывает все нажатые на клавиатуре клавиши и отправляет их напрямую в программу, для которой они предназначались, не позволяя кейлоггерам встраивать прослушку в середине этого маршрута.

Однако даже если кейлоггерам удастся найти неизвестную уязвимость и вторгнуться в установленный канал передачи данных между Zemana и программой, они все равно не получат полезной информации, поскольку все нажатые клавиши шифруются и вместо нажатых символов они увидят абракадабру.

Zemana также предупреждает пользователей в тех случаях, когда запущенные приложения пытаются получить доступ к буферу обмена и позволяет пользователю блокировать подобные действия.

Менеджеры задач

(дополнительный уровень защиты — низкий/средний)

Обычные и специализированные менеджеры задач также могут использоваться для борьбы с вирусами. Правда, здесь следует сделать одно важное уточнение. Поскольку менеджеры задач отображают уже запущенные программы, то и борьба с вирусами будет происходить постфактум, то есть после их запуска.

Разные типы вирусов работают по разным принципам, однако если на компьютере нет ничего, кроме менеджера задач, то вычислить их можно по специфическим следам активности. Если программа с подозрительным названием активно использует процессор, производит много операций чтения-записи на жестком диске, активно обменивается сетевым трафиком по Интернету, и при этом на компьютере наблюдаются явные признаки работы вируса, есть высокая вероятность того, что это и есть вирус.

Это более функциональная замена встроенному в Windows менеджеру задач, с помощью которой удобно отслеживать активность программ и использование сетевых, процессорных и дисковых ресурсов ПК. В дополнение к этому Process Hacker позволяет отправлять запущенные программы на вирусную проверку сразу в трех сервисах: VirusTotal, virusscan.jotti.org, camas.comodo.com.

CrowdInspect отличается от Process Hacker тем, что после запуска автоматически начинает сканировать все запущенные файлы с помощью трех сервисов проверки. Полная проверка всех процессов занимает некоторое время, однако не требует вмешательства пользователя.

Полученный при сканировании результат отображается в цветовой кодировке, что позволяет быстро обнаружить опасные запущенные файлы. Если цвет зеленый, значит, с файлом все в порядке, если оранжевый, то его лучше проверить. Если цвет желтый, то у файла смешанная репутация, что в реальности, как правило, означает ложное срабатывание нескольких антивирусов.

Из полезных функций CrowdInspect стоит также отметить возможность блокирования любого TCP соединения без закрытия программы, его использующего.

CurrPorts — это небольшая утилита, специализирующаяся исключительно на отображении всех открытых TCP/IP и UDP портов на компьютере. В списке можно просматривать программы, открывшие конкретный порт, IP адрес, к которому они подключились, а также закрывать TCP соединения либо сразу завершать процессы и выгружать их из памяти.

Блокирование скриптов в браузере

(дополнительный уровень защиты — высокий)

JavaScript, Java, Flash и другие виды скриптов могут нанести вред компьютеру, поэтому при веб-серфинге можно использовать расширения, блокирующие их деятельность на основании определенных правил.

Для Firefoxнаиболее известным расширением для борьбы с подобными скриптами является NoScript, рекомендованный Эдвардом Сноуденом. Для Chrome можно посоветовать ScriptSafe.

Виртуальные машины

(дополнительный уровень защиты — высокий)

Виртуальные машины — это один из самых радикальных способов защиты от вирусов. Во многом ВМ аналогичны песочницам, однако кое в чем превосходят их. В ВМ все файлы по умолчанию запускаются уже в виртуальной среде, в то время как в реальной системе песочницы не используются по умолчанию, и существует вероятность случайного запуска подозрительных файлов вне песочниц. Помимо этого, ВМ дает возможность установить более безопасную ОС, например, Tails OS, и использовать ее исключительно для веб-браузинга.

У высокой степени защиты ВМ есть и обратная сторона. Это не самый удобный способ, к тому же требующий от компьютера дополнительных ресурсов в виде оперативной памяти.

Итоги

В этом обзоре рассмотрено несколько простых и бесплатных способов создания дополнительных барьеров от вирусов.

Рекомендовать для установки практически на любой компьютер можно четыре утилиты. Они не замедлят систему, но значительно повысят защиту ПК в случае, если пользователь по ошибке или незнанию запустит вирус.

Подозрительные файлы следует проверять с помощью VirusTotal. Для этого лучше всего использовать утилиту PhrozenSoft VirusTotal Uploader, загружающую файлы простым перетягиванием на виджет и поддерживающую, в отличие от родного клиента и веб-интерфейса, возможность одновременной работы с несколькими файлами. После проверки файла пятью десятками различных антивирусов можно делать более основательные выводы о его безопасности.

Если антивирусы на VirusTotal выдают противоречивые результаты, а файл при этом запустить нужно, то лучше всего сделать это в песочнице Sandboxie, защищающей ваши файлы от удаления или шифрования.

Одновременно с Sandboxie желательно использовать и Zemana AntiLogger. Эта утилита передает все нажатые клавиши непосредственно приложению-реципиенту, не позволяя кейлоггерам вклиниваться в этот канал. Для дополнительной надежности все нажатия шифруются, а это значит, что даже если они будут перехвачены, то не смогут быть прочитаны.

В завершение, для повышения безопасности веб-серфинга, рекомендуется использовать расширения, блокирующие потенциально опасные скрипты. Для Firefox это NoScript, а для Chrome — ScriptSafe. Единственное, что стоит добавить — некоторые сайты некорректно работают с данными расширениями, однако NoScript и ScriptSafe поддерживают белые списки, куда такие сайты можно добавлять.

Использование этих четырех бесплатных программ значительно повысит защиту компьютера, причем разобраться с ними сможет пользователь с любым уровнем подготовки. Zemana AntiLogger и NoScript/ScripSafe работают в пассивном режиме и не требуют вмешательства пользователей. Для использования PhrozenSoft необходимо уметь перетягивать файлы в небольшое окно программы, а для использования Sandboxie — выбирать соответствующую команду из контекстного меню Проводника.

Читайте также: