Одна учетная запись заражена вирусом

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

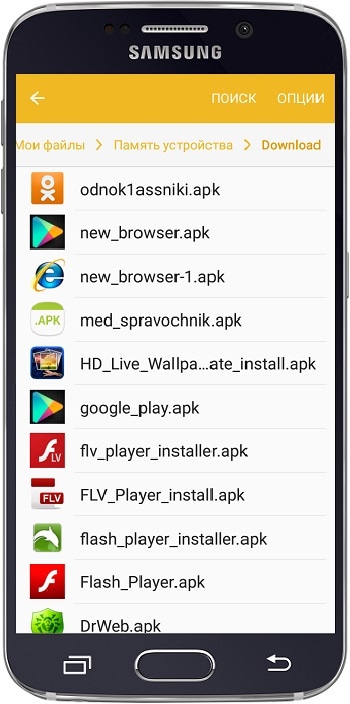

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

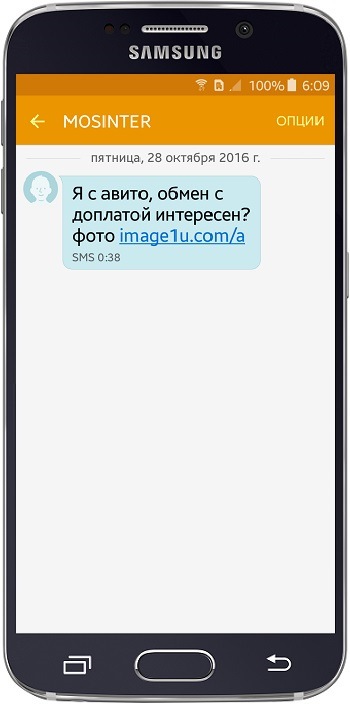

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

МОСКВА, 7 сен — РИА Новости, Мария Салтыкова. Киберпреступники стали чаще использовать специальные вирусы и трояны для добычи криптовалют через чужие компьютеры. Под угрозой — не только серверы крупных компаний, но и домашние ПК, особенно игровые. Как обезопасить свой компьютер от таких вирусов и что делать, если он уже захвачен мошенниками, — в материале РИА Новости.

Как работают вирусы-майнеры и каким компьютерам угрожает опасность

За последний месяц "Лаборатория Касперского" обнаружила две крупные сети компьютеров, зараженных вирусами для майнинга криптовалют, — об этом говорится в сообщении компании. Одна из них насчитывает 5000 машин, вторая — около 4000, их большая часть находится в России.

В отличие от классических вирусов, которые просто крадут и пересылают информацию с компьютера, вирусы-майнеры используют его технические мощности. "По самым скромным оценкам, майнинговая сеть приносит своим владельцам до 30 000 долларов в месяц", — подсчитали аналитики. Самыми популярными криптовалютами у мошенников, по данным "Лаборатории", являются Monero (XMR) и Zcash.

Популярнее всего для атаки — компьютеры геймеров: они больше подходят для добычи криптовалют, благодаря своим мощным процессорам и графическим видеокартам. "Несчастный школьник не понимает, почему у него не работает танчик, а в это время на его карте работает злоумышленник", — отметил Никитин. По данным "Лаборатории", вирусы-майнеры после установки обычно блокируют запуск самых популярных игр, таких как World of Tanks, GTA 5, Dota, Minecraft и других.

Как обезопасить свой компьютер от вируса

По данным "Лаборатории Касперского", у злоумышленников есть два способа заразить компьютер вирусом. Во-первых, они могут сделать это через установочные файлы рекламного ПО. Такие файлы пользователь сам скачивает с файлообменников — они маскируются под безопасные программы или ключи для активации лицензионной продукции. Во-вторых, вирусы могут атаковать сервер, используя уязвимости в программном обеспечении.

"В Windows пользователь по умолчанию обычно имеет права администратора, но зачастую они излишни для повседневной работы. Правильнее создать себе учетную запись с правами пользователя, работать под ней, а если вам нужно будет поставить себе какую-то программу, компьютер запросит пароль", — указал эксперт Group-IB.

Для владельцев макинтошей доступна еще одна опция — в современной версии Mac OS можно поставить в настройках специальную галочку: "разрешать установку программ только из AppStore". "После этого шанс заразиться стремится к нулю", — отметил Никитин.

Как понять, что компьютер все-таки заражен, и что делать

"Поясню на примере Internet Security от Касперского: антивирусная защита детектирует подобное вредоносное ПО как Not-a-virus, что технически оправданно — майнер не ворует ничего, кроме ваших ресурсов. Именно поэтому нужно отслеживать детекты и удалять ненужные нагрузки", — отметил эксперт. С той же целью, по его словам, можно воспользоваться пакетом Internet Security от других ведущих компаний.

Торможение компьютера — по сути, единственный признак, с помощью которого можно определить, что он заражен вирусом-майнером, уверен руководитель отдела реагирования на угрозы информационной безопасности Positive Technologies Эльмар Набигаев. Лучше всего, по его словам, это иллюстрирует случай в мае этого года: когда троян-майнер Adylkuzz заразил десятки тысяч рабочих станций и серверов в российских банках, ТЭК, транспортной сфере и госсекторе.

Обычному пользователю, чтобы справиться с трояном-майнером, можно посоветовать несколько мер, считает Никитин из Group IB. Во-первых, нужно попробовать другой антивирусный продукт. Если это не поможет, надо переустановить операционную систему, затем дождаться, пока антивирус все-таки начнет находить этот майнер. Либо стоит обратиться к более продвинутому пользователю, который сможет понять процесс, через который происходит нагрузка на компьютер, найти соответствующие ему вирусные файлы и удалить их.

Однако в большинстве случаев самостоятельно (без помощи антивирусных программ) заметить факт заражения компьютера достаточно сложно — многие черви и троянские программы никак не проявляют своего присутствия. Бывают, конечно, случаи, когда троянцы явно сообщают пользователю, что компьютер заражен — например, в случаях шифрования пользовательских файлов с последующим требованием выкупа за утилиту расшифровки. Но обычно они скрытно инсталлируют себя в систему, часто используют специальные методы маскировки и также скрытно ведут свою троянскую деятельность. Зафиксировать факт заражения можно только по косвенным признакам.

Признаки заражения

Частые зависания и сбои в работе компьютера могут также быть вызваны фактом заражения. Однако во многих случаях причина сбоев не вирусная, а аппаратная или программная. Если же похожие симптомы проявляются сразу на нескольких (многих) компьютерах в сети, если при этом резко возрастает внутрисетевой трафик, то причина, скорее всего, кроется в распространении по сети очередного сетевого червя или троянской программы-бэкдора.

Рекомендуемые действия

Если ничего не обнаружено, то, прежде чем приступить к поиску зараженного файла, рекомендуется физически отключить компьютер от интернета или от локальной сети, если он был к ней подключен, выключить Wi-Fi-адаптер и модем (если они есть). В дальнейшем пользоваться сетью только в случае крайней необходимости. Ни в коем случае не пользоваться системами интернет-платежей и банковскими интернет-сервисами. Избегать обращения к персональным и любым конфиденциальным данным, не пользоваться интернет-службами, для доступа к которым необходимо ввести логин и пароль.

Как найти заражённый файл

Абсолютное большинство червей и троянских программ должны получать управление при старте системы. Для этого в большинстве случаев используются два основных способа:

- запись ссылки на зараженный файл в ключи автозапуска системного реестра Windows;

- копирование файла в каталог автозапуска Windows.

- \%Documents and Settings%\%user name%\Start Menu\Programs\Startup\

- \%Documents and Settings%\All Users\Start Menu\Programs\Startup\

Если в этих каталогах обнаружены подозрительные файлы, то их рекомендуется незамедлительно отослать в компанию-разработчика антивируса с описанием проблемы.

Вероятнее всего там будут обнаружены несколько ключей с малоговорящими названиями и пути к соответствующим файлам. Особое внимание следует обратить на файлы, размещенные в системном или корневом каталоге Windows. Необходимо запомнить их название, это пригодится при дальнейшем анализе.

Наиболее удобным местом для размещения червей и троянцев являются системный (system, system32) и корневой каталог Windows. Связано это с тем, что, во-первых, по умолчанию показ содержимого данных каталогов в Explorer отключен. А во-вторых, там уже находится множество разнообразных системных файлов, назначение которых для рядового пользователя абсолютно неизвестно, да и опытному пользователю понять является ли файл с именем winkrnl386.exe частью операционной системы или чем-то чужеродным — весьма проблематично.

Рекомендуется воспользоваться любым файловым менеджером с возможностью сортировки файлов по дате создания и модификации и отсортировать файлы в указанных каталогах. В результате все недавно созданные и измененные файлы будут показаны вверху каталога, и именно они будут представлять интерес. Наличие среди них файлов, которые уже встречались в ключах автозапуска, является первым тревожным звонком.

Более опытные пользователи могут также проверить открытые сетевые порты при помощи стандартной утилиты netstat. Рекомендуется также установить сетевой экран и проверить процессы, ведущие сетевую активность. Также рекомендуется проверить список активных процессов, при этом пользоваться не стандартными средствами Windows, а специализированными утилитами с расширенными возможностями — многие троянские программы успешно маскируются от штатных утилит Windows.

Статистика показывает, что многие современные пользователи недооценивают угрозы со стороны вредоносных программ и киберзлоумышленников.

- Только 15% пользователей понимают, что могут стать целью киберпреступников.

- Каждый третий считает маловероятными финансовые потери в результате атак злоумышленников.

- Абсолютное большинство полагает, что их данные никому не интересны!

Условно, игроков можно разделить на три группы:

В силу подросткового максимализма дети стремятся игнорировать рекомендации по безопасности с одной стороны и хотят попробовать запретное - с другой. Поэтому использование Родительского контроля Dr.Web для предотвращения заражения и похищения информации и игрового имущества для них обязательно!

Невероятно, но факт: одной из первых вредоносных программ — причем не вирусом, а троянцем! — была компьютерная игра Pervading Animal: с помощью наводящих вопросов программа пыталась определить имя животного, задуманного пользователем. Она была написана с ошибкой – при добавлении новых вопросов модифицированная игра записывалась поверх старой версии и копировалась в другие директории (саморазмножалась), в результате чего через некоторое время диск переполнялся. Pervading Animal распространялась с помощью своих жертв и выполняла неизвестные пользователю действия - это говорит о том, что она была классическим троянцем.

Злоумышленники направляют свое внимание туда, где можно и есть чем поживиться. Их целями становятся аккаунты и артефакты игроков — все то, что интересует геймеров и что при этом можно у геймеров украсть и продать.

Целями злоумышленников являются аккаунты и артефакты игроков — все из мира игр, что можно украсть и реализовать за деньги.

Учитывая стоимость прокачанных аккаунтов и дорогих артефактов, без преувеличения можно сказать, что игроки и их имущество – лакомая цель для злоумышленников.

Пример вредоносной программы для кражи артефактов

После того, как основной модуль троянца Trojan.SteamLogger.1 запускается и инициализируется, он ищет в памяти зараженного компьютера процесс с именем Steam и проверяет, вошел ли пользователь в свою учетную запись. Если нет, вредоносная программа ожидает момента авторизации игрока, затем извлекает информацию об аккаунте пользователя Steam (наличие SteamGuard, steam-id, security token) и передает эти данные злоумышленникам. В ответ Trojan.SteamLogger.1 получает список учетных записей, на которые могут быть переданы игровые предметы с аккаунта жертвы. Вредоносная программа пытается похитить наиболее ценные игровые предметы, ключи от сундуков и сами сундуки. Trojan.SteamLogger.1 внимательно следит за тем, не пытается ли игрок продать что-либо из виртуальных предметов самостоятельно, и в случае обнаружения такой попытки старается воспрепятствовать этому, автоматически снимая артефакты с продажи.

Всю собранную информацию троянец отправляет на сервер злоумышленников, затем проверяет, включена ли в настройках Steam автоматическая авторизация, и, если она отключена, в отдельном потоке запускает кейлоггер (перехватчик нажатий кнопок клавиатуры) — собранные с его помощью данные пересылаются на сервер киберпреступников с интервалом в 15 секунд.

Trojan.SteamLogger.1 распространяется на специализированных форумах или в чате Steam под видом предложения о продаже или обмене игровых предметов.

Один из способов атаки на игроков — распространение троянцев с целью инфицирования.

Если одна из их целей — Steam-кошельки для покупки игр, для получения доступа к кошельку также используют фишинг. Пользователям сервиса Twitch, например, рассылаются предложения поучаствовать в лотерее. Жертвам предлагается выиграть цифровое оружие и коллекционные предметы для шутера CounterStrike: Global Offensive. Как только вредоносный софт получает доступ к Steam-аккаунту, установившийся на геймерский компьютер втайне от его владельца троянец делает скриншоты, добавляет новых друзей, покупает предметы за Steam-средства, самостоятельно (!!) отправляет и принимает предложения по продаже. После кражи инвентаря он выставляется на Steam Community Market со значительной скидкой - до 35%.

Возможность создания игровых серверов самими игроками позволяет злоумышленникам создавать поддельные серверы и распространять через них вредоносные программы!

Дальнейшее развитие сценария атаки зависит от функционала, заложенного вирусописателями в код троянца. Вредоносная программа может оказаться в том числе и самым опасным на сегодняшний день троянцем-шифровальщиком.

Подробнее о шифровальщиках можно прочитать здесь.

Злоумышленники уже используют возможности самих игр для распространения вредоносных программ.

Обычно при соединении с сервером Counter-Strike программа-клиент скачивает с удаленного узла компоненты, отсутствующие на клиентской машине, но используемые в игре.

Основное назначение троянца заключается в том, что он запускает на компьютере игрока прокси-сервер, эмулирующий на одной физической машине несколько игровых серверов Counter-Strike и передающий соответствующую информацию на серверы VALVE. При обращении к сэмулированному троянцем игровому серверу программа-клиент перебрасывалась на настоящий игровой сервер злоумышленников, откуда игрок тут же получал троянца Win32.HLLW.HLProxy.

Таким образом, количество зараженных компьютеров росло в геометрической прогрессии.

При запуске Android.Elite.1.origin обманным путем пытается получить доступ к функциям администратора мобильного устройства, которые якобы необходимы для завершения корректной установки приложения. В случае успеха троянец приступает к немедленному форматированию подключенной SD-карты, удаляя все хранящиеся на ней данные. После этого вредоносная программа ожидает запуска ряда популярных приложений для общения (мессенджеров).

Помимо форматирования SD-карты и частичной блокировки средств коммуникации, Android.Elite.1.origin с периодичностью в 5 секунд рассылает по всем найденным в телефонной книге контактам СМС, и счет пострадавших владельцев зараженных мобильных устройств может быть опустошен за считанные минуты и даже секунды!

Конкуренция среди владельцев игровых серверов высока, особенно если речь идет о ресурсах, входящих в топ рейтинга Gametracker. В феврале 2012 появилось несколько вредоносных приложений, предназначенных для вывода из строя игровых серверов, работающих на движке GoldSource (в том числе Counter-Strike, Half-Life). Одно из них, добавленное в вирусную базу Dr.Web под именем Flooder.HLDS, представляет собой программу, которая эмулирует подключение к игровому серверу большого числа игроков, что может вызвать зависание и сбои в его работе.

Другая вредоносная программа, Flooder.HLDS.2, способна отправлять на сервер определенный пакет данных, вызывающих отказ серверного ПО.

Оба приложения получили широкое распространение на форумах околоигровой тематики, и число атак на игровые серверы с помощью данных программ в течение месяца значительно возросло.

Перед покупкой аккаунта на игровом сервере внимательно прочитайте текст Лицензионного соглашения и соблюдайте его положения.

- Правила использования большинства игровых серверов, которые должен принять пользователь, включают пункты о полном отказе администрации сервера от каких-либо гарантий в случае кражи аккаунта и о возможности заблокировать любую учетную запись без объяснения причин, что становится сюрпризом для многих игроков.

- При покупке учетной записи соблюдайте условия лицензии, запрещающие покупку учетной записи.

На большинстве игровых серверов (включая поддерживаемые Blizzard) учетная запись пользователя привязана к его адресу электронной почты, иногда — к телефонному номеру. В случае кражи аккаунта администрация будет общаться с тем, кого она считает владельцем аккаунта, по этому e-mail.

Храните скан-копии вашего паспорта на отдельном носителе, не на геймерском компьютере — чтобы его не увел троянец. Эта рекомендация относится ко всем пользователям, а не только к геймерам. В случае кражи аккаунта администрация игрового сервера может потребовать у вас предоставить паспортные данные , изображения отсканированных страниц паспорта или ваше фото с паспортом в руках.

В качестве доказательства подлинности личности владельца учетной записи техподдержка игрового сервера может попросить выслать фотографию не просто с паспортом в руках, но и с подтверждением времени создания снимка, например, в кадре должна присутствовать свежая газета. В результате аккаунт отдадут тому, кто сможет предоставить такой кадр.

Если вы не сможете это сделать, выставленный на продажу украденный мошенниками игровой аккаунт может быть заблокирован. Деньги останутся у злоумышленников, а проблемы — у вас, их жертвы.

Читайте также: