Obfuscator вирус или нет

P.S. Я не планирую ничего делать, проосто интересны принципы работы антивирусов.

Антивирус запускает вирус в песочнице и смотрит, что он там делает. Анализирует каждую функцию и выносит вердикт — вирус это или нет.

Программа, перебирающая процессы в поисках антивируса, вероятно будет распознана как вирусная.

на винфаке об этом лучше знают

Как я понимаю, на это никому нет дела, и в большинстве случаев решают подписи?

Ладно, понял. Кстати, а потенциальный вирус в песочнице находится неограниченное количество времени? Просто, думаю, это довольно ресурсозатратно анализировать кучу файлов. Может на вирусе, например, стоять что-то вроде таймера, время которого будет превышать время в песочнице.

Ладно, вопросов больше нет.

Хотя если вы еще что-то хотите рассказать - буду рад новой информации.

Грань меджу вирусом и антивирусом зыбкая и практически незаметная.

бывает включишь компьютер и не понимаешь, вирус у тебя там или антивирус

В общем случае между вредоносным и защитным ПО разницы нет, разве что последнее в идеале не ломает всё пользователю (хотя были прецеденты).

Каждой программе и системному демону по контейнеру. Ах да, убогим виндузятникам такое не завезли.

В спорных случаях используются белые списки сигнатур.

Ага, незаметная. Вирус сидит себе втихую спам рассылает, а эта хрень мало того, что ресурсы жрет в три ядра и кряк поставить не дает, так еще плати за нее.

Нет, это так не работает. Антивирус всё равно проверит все функции и все ветвления.

Например, кто-то сделает скрытый вирус

Щас во всю рулить концепция MaaS (Malware as a Service). Нужен тебе ботнет — берёшь и покупаешь. Техподдержка, иногда даже и SLA ;)

Ну, или нужно тебе разлить твоё творение на N машин. Дык, нет препятствий патриотам!

Можно купить готовый комплект. Можно заказать кастомную версию. За ваши деньги любой каприз.

А если чисто в теории, то существует три подхода: а) эвристический; б) сигнатурный; в) поведенческий.

Эвристический подход пытается принять решение по набору внешних признаков. Ну например, есть бинарник с невыровненными секциями, точка входа указывает в конец секции, а контрольная сумма не совпадает. Всё однозначно ясно: инфекция. Или например, по точке входа нет сишного рантайма, в образе только одна r/w секция. Подозрительно, врубим на полную катушку все имеющиеся параноидальные механизмы. Например, запустим статический анализатор или трассировщик.

Поведенческий подход основан на мониторинге активности процессов в системе. Куда лезут, во что пишут, что читают. Как я понимаю, сейчас имеется тенденция всё больше полагаться на поведенческий подход.

Ясен пень, никто не применяет какой-то один подход. Всё намного более сложнее.

В принципе сейчас есть даже реально работающие системы DBI (dynamic binary instrumentation). Под линуксом — Валгринд. Под вендой — DynamoRIO (Гугл, купил с потрохами) и PIN (Интел, не опенсорс и не полностью free). Принцип работы: дизассемблируется сколько можно (обычно до первого джампа), а в конец и/или в начало получившегося т.н. базового блока вставляется инструментирующий код. Валгринд вообще перегоняет в промежуточное представление, DynamoRIO и PIN в этом плане попроще.

Интересно что такого рода системы не требуют каких-то особенных прав: работают от самого непривилегированного юзера. Но в работе есть масса нюансов: тормоза (с этим научились бороться), работа с самомодифицирующимся кодом, работа с эксцепшенами.

Увы, что Валгринд, что DynamoRIO находятся в состоянии стагнации. Была вроде бы попытка запилить DBI систему на базе LLVM, но она вроде бы кончилась ничем.

![]()

Stelian Pilici June 30, 2017 Trojans

Malwarebytes is a powerful on-demand scanner which should remove the VirTool:Win32/Obfuscator.XZ adware from Windows. It is important to note that Malwarebytes will run alongside antivirus software without conflicts.

- You can download download Malwarebytes from the below link.

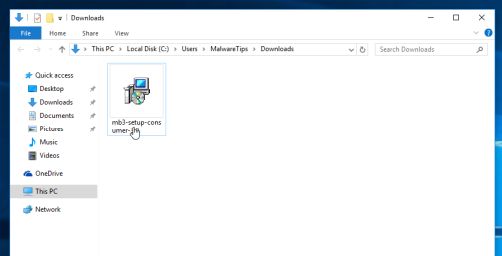

MALWAREBYTES DOWNLOAD LINK(This link open a new page from where you can download “Malwarebytes”) - When Malwarebytes has finished downloading, double-click on the “mb3-setup-consumer” file to install Malwarebytes on your computer.

![]()

You may be presented with an User Account Control pop-up asking if you want to allow Malwarebytes to make changes to your device. If this happens, you should click “Yes” to continue with the installation.![]()

- When the Malwarebytes installation begins, you will see the Malwarebytes Setup Wizard which will guide you through the installation process.

![]()

To install Malwarebytes on your machine, keep following the prompts by clicking the “Next” button.![]()

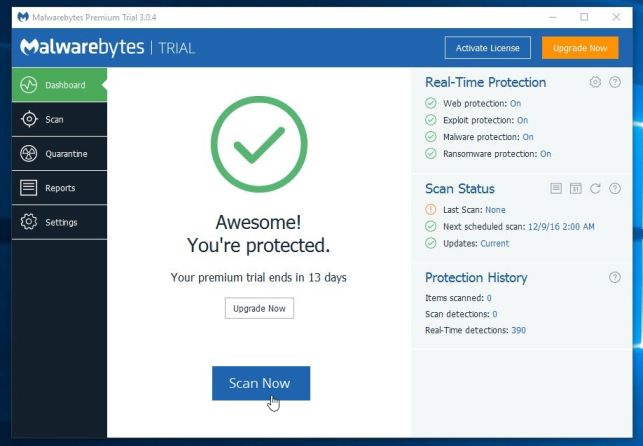

- Once installed, Malwarebytes will automatically start and update the antivirus database. To start a system scan you can click on the “Scan Now” button.

![]()

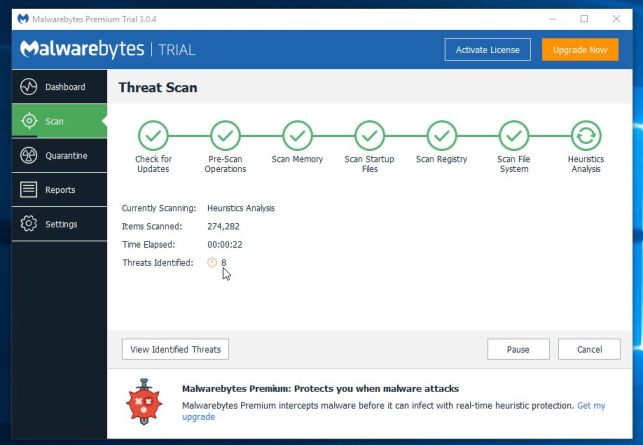

- Malwarebytes will now start scanning your computer for malicious programs.

This process can take a few minutes, so we suggest you do something else and periodically check on the status of the scan to see when it is finished.![]()

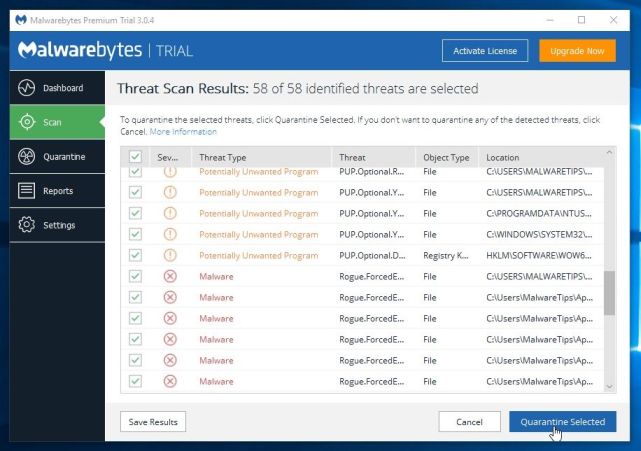

- When the scan has completed, you will be presented with a screen showing the malware infections that Malwarebytes has detected.

To remove the malicious programs that Malwarebytes has found, click on the “Quarantine Selected” button.![]()

- Malwarebytes will now quarantine all the malicious files and registry keys that it has found.

To complete the malware removal process, Malwarebytes may ask you to restart your computer.![]()

When the malware removal process is complete, you can close Malwarebytes and continue with the rest of the instructions.

HitmanPro can find and remove malware, adware, bots, and other threats that even the best antivirus suite can oftentimes miss. HitmanPro is designed to run alongside your antivirus suite, firewall, and other security tools.

- You can download HitmanPro from the below link:

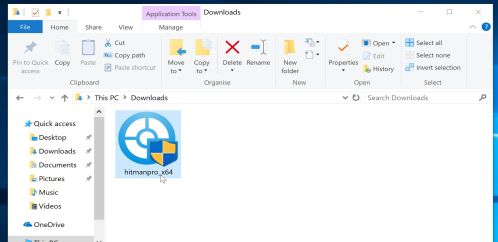

HITMANPRO DOWNLOAD LINK(This link will open a new web page from where you can download “HitmanPro”) - When HitmanPro has finished downloading, double-click on the “hitmanpro” file to install this program on your computer.

![]()

You may be presented with an User Account Control pop-up asking if you want to allow HitmanPro to make changes to your device. If this happens, you should click “Yes” to continue with the installation.![]()

- When the program starts you will be presented with the start screen as shown below. Now click on the Next button to continue with the scan process.

![]()

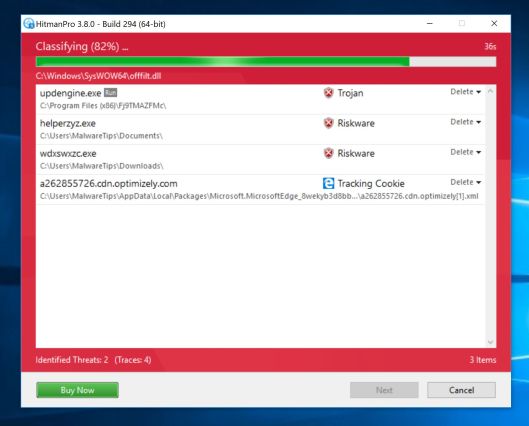

- HitmanPro will now begin to scan your computer for malware.

![]()

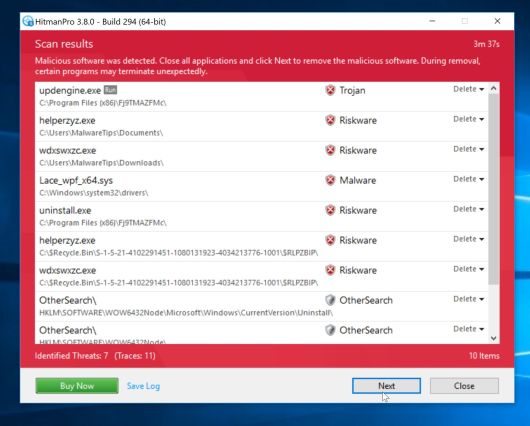

- When it has finished it will display a list of all the malware that the program found as shown in the image below. Click on the “Next” button, to remove malware.

![]()

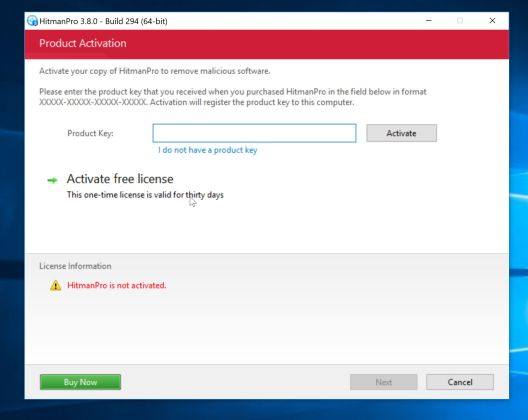

- Click on the “Activate free license” button to begin the free 30 days trial, and remove all the malicious files from your computer.

![]()

When the process is complete, you can close HitmanPro and continue with the rest of the instructions.

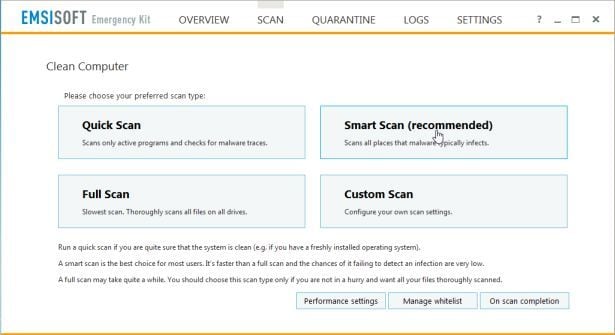

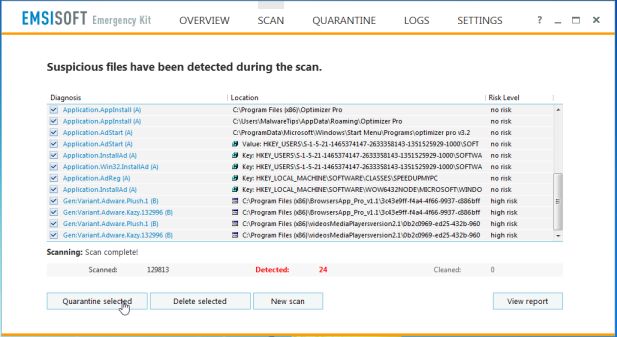

The Emsisoft Emergency Kit Scanner includes the powerful Emsisoft Scanner complete with graphical user interface. Scan the infected PC for Viruses, Trojans, Spyware, Adware, Worms, Dialers, Keyloggers and other malicious programs.

- You can download Emsisoft Emergency Kit from the below link.

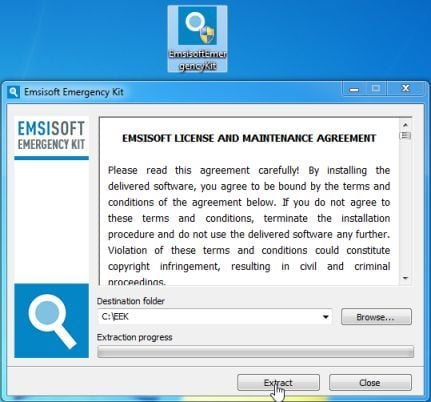

EMSISOFT EMERGENCY KIT DOWNLOAD LINK(This link will open a new web page from where you can download Emsisoft Emergency Kit) - Double-click on the “EmsisoftEmergencyKit” icon, then click on the “Extract” button.

![]()

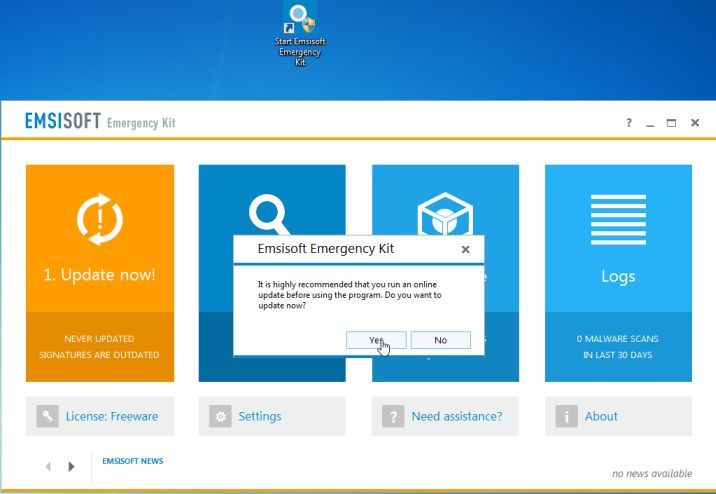

- On your desktop you should now have a “Start Extract Emsisoft Emergency Kit” icon, double-click on it, then when the program will start allow it to update its database.

![]()

- Once the Emsisoft Emergency Kit has update has completed,click on the “Scan” tab, and perform a “Smart Scan“.

![]()

- When the scan will be completed,you will be presented with a screen reporting which malicious files has Emsisoft detected on your computer, and you’ll need to click on Quarantine selected objects to remove them.

![]()

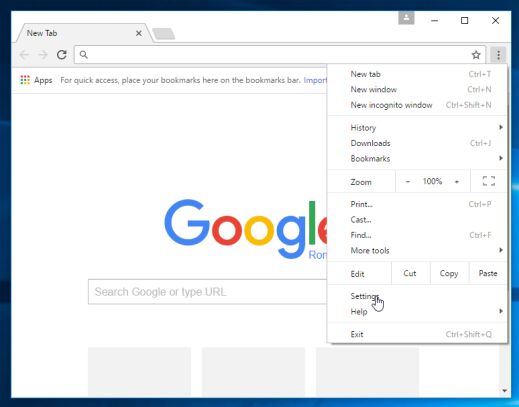

- On your computer, open Google Chrome.

- At the top right, click “More” (represented by the three dots) and then “Settings”

![]()

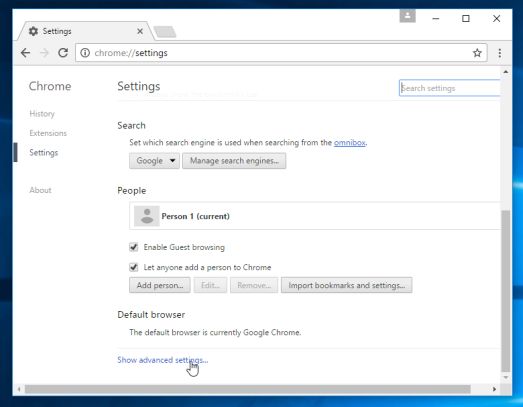

- At the bottom, click “Show advanced settings”.

![]()

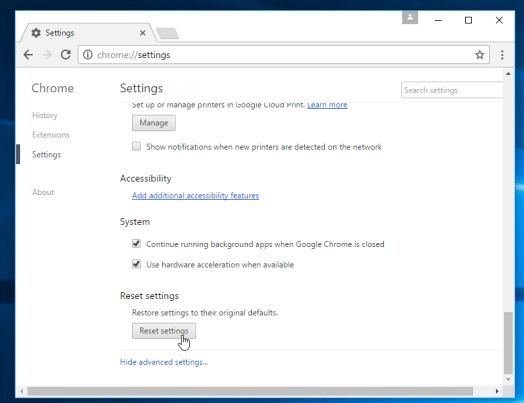

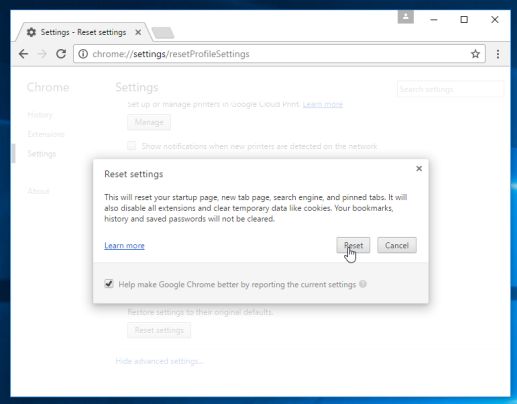

- Under the section “Reset settings”, click Reset settings.

![]()

- In the box that appears, click Reset.

![]()

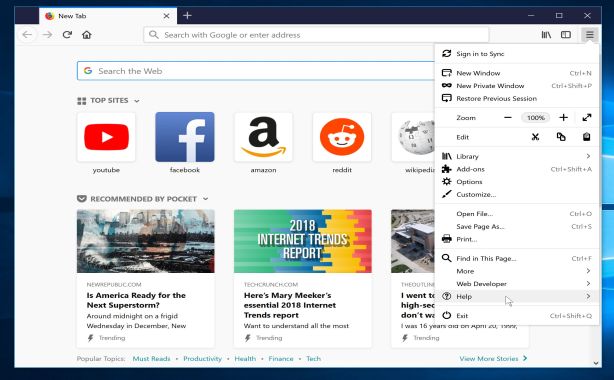

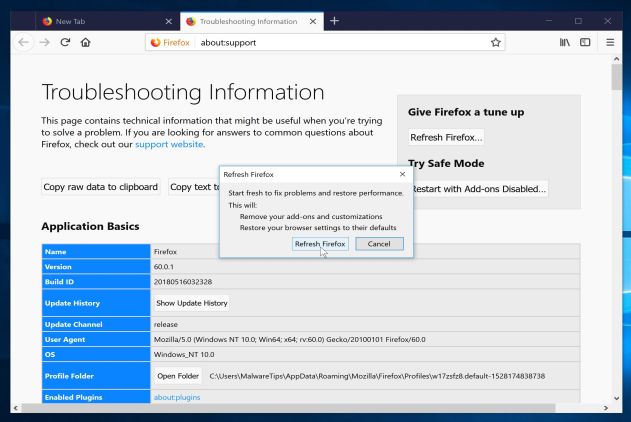

- In the upper-right corner of the Firefox window, click the Firefox menu button, then click on the “Help”

![]()

button.![]()

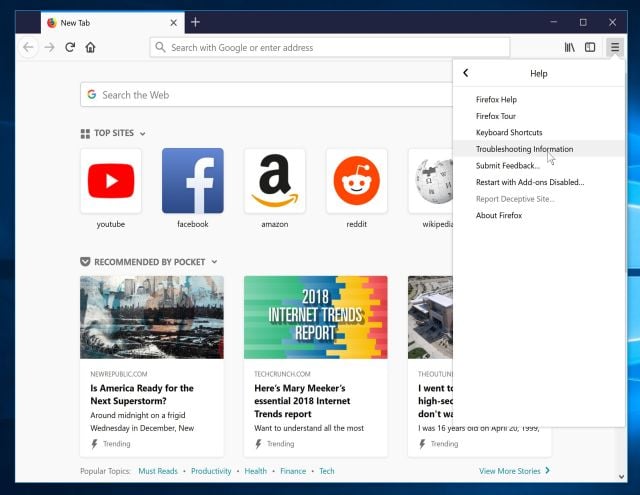

- From the Help menu, choose Troubleshooting Information.

If you’re unable to access the Help menu, type about:support in your address bar to bring up the Troubleshooting information page.![]()

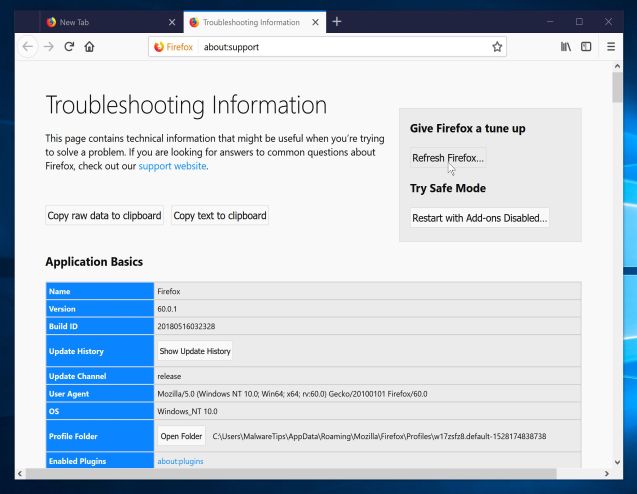

- Click the “Refresh Firefox” button in the upper-right corner of the “Troubleshooting Information” page.

![]()

- To continue, click on the “Refresh Firefox” button in the new confirmation window that opens.

![]()

- Firefox will close itself and will revert to its default settings. When it’s done, a window will list the information that was imported. Click on the “Finish“.

- Run a system scan with Zemana AntiMalware Free

- Ask for help in our Malware Removal Assistance forum.

It is your turn to help other people. We have written this guide to help people, however, we need your help to share this article. You can use the below buttons to share this article on your favorite social media site.

We really like the free versions of Malwarebytes and HitmanPro, and we love the Malwarebytes Premium and HitmanPro.Alert extra features.

Malwarebytes Premium sits beside your traditional antivirus, filling in any gaps in its defenses, providing extra protection against sneakier security threats. You can use Malwarerbytes on Windows, macOS, or Android devices.

VirTool:Win32/Obfuscator.XZ определяется как опасный и вредоносный троянский вирус. Так как этот троянский вирус создан для заражения и причинения вреда вашей операционной системе. Кроме того, он добавляет дополнительные вредоносные файлы на ваш компьютер без вашего разрешения. Он незаметно вторгается в ваш компьютер во время серфинга в Интернете, путем загрузки бесплатной программы, использования съемных дисков, обмена вашими файлами, вложенных в спам / нежелательную почту файлов и многого другого. Как только VirTool:Win32/Obfuscator.XZ будет установлен на ПК, вы обнаружите его странное поведение и трудности в нормальной работе. Первоначально он выполняет изменения в настройках конфиденциальности и отключает все программы безопасности, такие как антивирус или брандмауэр Windows. Эта угроза может скрыть свое существование внутри, изменив имена файлов, которые пользователям трудно обнаружить его присутствие. Его негативные последствия могут привести систему к чрезвычайно критическим ситуациям, поэтому вы не должны позволять ей оставаться надолго.

VirTool:Win32/Obfuscator.XZ также несет ответственность за получение и сбор всех личных данных пользователя, таких как контакты электронной почты, логин, пароль, банковский счет, данные кредитной карты, IP-адрес, URL, результаты поиска и т. д., чтобы отправить всю эту информацию на удаленный сервер. Хотя производительность ПК также снижается и он использует огромное количество системных ресурсов. Кроме того, он защищает вас от доступа к вашим записям, информации, архивам и т. Д., Поскольку он поврежден или утерян в результате воздействия небезопасного троянского вируса. В соответствии с этим, не тратя много времени, вы должны ранее удалить VirTool:Win32/Obfuscator.XZ с вашего зараженного компьютера.

Предупреждение:

Если вы приобрели или приобрели новый ноутбук / ПК, на нем обязательно должна быть установлена система безопасности, например, Антивирус или Антивирус. Потому что вредоносные программы, такие как черви, клавиатурные шпионы, рекламное ПО, браузер-угонщик, руткиты, трояны или вымогатели, в значительной степени способны обойти Защиту Windows. Таким образом, если вы получили какие-либо признаки или сомневаетесь в том, что ваш компьютер подвергается атаке вирусов, это очень важно для быстрого сканирования на наличие вредоносных программ с помощью надежной программы / инструмента для защиты от вредоносных программ.

( Важные факты: - SpyHunter один из лучших инструментов безопасности, доступных для удаления вредоносных программ с скомпрометированного компьютера. Он имеет уникальный алгоритм сканирования вредоносных программ и логику для борьбы с вредоносными программами, включая вымогателей. Кроме того, он также предоставляет бесплатный сканер вредоносных программ для пользователей и, если он обнаруживает вредоносные программы, он предоставляет одно исправление после 48 часов периода ожидания. Помимо этого, на нашем сайте есть еще один инструмент безопасности. Вы можете попробовать это тоже, в конце концов, выбор за вами.)

В современном мире 90% людей зависят от компьютера. Итак, почему преступники остаются позади. В этом мире интернет-преступники разрабатывают собственную платформу для обмана пользователей. Например, VirTool:Win32/Obfuscator.XZ является их созданием, они не только создали множество других вирусов и вредоносных программ. В ходе исследования вредоносных программ ученый обнаружил, что миллионы фальшивых программ, вредоносных кодов, программных продуктов выпускаются в Интернете ежедневно. Единственный мотив киберпреступников / хакеров состоит в том, чтобы разрушить вашу безопасность, получить сохраненные данные и использовать их в незаконных целях. Вот почему они никогда не хотят, чтобы вы знали, как защитить компьютер. Однако, спасибо тем людям, которые здесь, чтобы помочь нам в борьбе с этими преступниками. Есть много простых способов, которыми пользователи могут легко защитить свой ПК:

Процесс автоматического удаления имеет много преимуществ. Когда вы используете Anti-malware Tool, это сэкономит ваше время и даст точные результаты. У некоторых вредоносных программ есть скрытые файлы, которые очень трудно удалить вручную, но инструменты для защиты от вредоносных программ очень продвинуты, и их базы данных обновлены, поэтому они сканируют всю систему за несколько минут и удаляют все зараженные файлы с компьютера.

( Важные факты: - SpyHunter один из лучших инструментов безопасности, доступных для удаления вредоносных программ с скомпрометированного компьютера. Он имеет уникальный алгоритм сканирования вредоносных программ и логику для борьбы с вредоносными программами, включая вымогателей. Кроме того, он также предоставляет бесплатный сканер вредоносных программ для пользователей и, если он обнаруживает вредоносные программы, он предоставляет одно исправление после 48 часов периода ожидания. Помимо этого, на нашем сайте есть еще один инструмент безопасности. Вы можете попробовать это тоже, в конце концов, выбор за вами.)

2.) Процесс ручного удаления: — В ручном процессе жертвы должны выполнить много шагов, и каждый шаг важен. Если вы каким-то образом допустили ошибку во время процесса, например, вместо того, чтобы по ошибке удалить зараженные файлы, вы удалили какой-то важный файл приложения, тогда приложение будет повреждено и вы никогда не сможете открыть его. Следовательно, пользователи предложили следовать этим инструкциям, только если у них достаточно знаний о ПК. Технические специалисты в основном используют ручные действия, поскольку они полностью знают о файлах Windows и о том, какое приложение необходимо, а какое нет. В целом, мы рекомендуем не использовать ручные шаги, так как при использовании этого процесса вы не получите 100% результат. Кроме того, возможно, вирус не будет полностью удален с ПК.

- Удаление нежелательных программ из Windows : — очень необходимо удалить нежелательную программу или приложение, ответственное за VirTool:Win32/Obfuscator.XZ .

- Удалить измененный DNS (система доменных имен) : — Чтобы подключить ваш компьютер с вредоносным программным обеспечением сервера хакеров, таким как VirTool:Win32/Obfuscator.XZ, внесение изменений в DNS, которое очень необходимо для сброса.

- Восстановление настроек браузера :— В основном вирусы поступали через браузеры как из Интернета. Вирусы изменяют настройки браузера и проникают внутрь ПК. В основном вредоносные программы заражают браузеры, устанавливая вредоносные надстройки или подключаемые модули.

- Удалить поврежденный / вредоносный реестр : — Это один из самых сложных и важных шагов, выполняемых вручную. Так как у каждого приложения есть свой реестр, из которого оно запускается в Системе. Поэтому пользователи должны найти неизвестный или поддельный реестр программ и полностью удалить их. ( Важно: — Если вы удалите подлинный реестр программ, ваша программа будет повреждена и не откроется.)

( Важные факты: - SpyHunter один из лучших инструментов безопасности, доступных для удаления вредоносных программ с скомпрометированного компьютера. Он имеет уникальный алгоритм сканирования вредоносных программ и логику для борьбы с вредоносными программами, включая вымогателей. Кроме того, он также предоставляет бесплатный сканер вредоносных программ для пользователей и, если он обнаруживает вредоносные программы, он предоставляет одно исправление после 48 часов периода ожидания. Помимо этого, на нашем сайте есть еще один инструмент безопасности. Вы можете попробовать это тоже, в конце концов, выбор за вами.)

( Важные факты: - SpyHunter один из лучших инструментов безопасности, доступных для удаления вредоносных программ с скомпрометированного компьютера. Он имеет уникальный алгоритм сканирования вредоносных программ и логику для борьбы с вредоносными программами, включая вымогателей. Кроме того, он также предоставляет бесплатный сканер вредоносных программ для пользователей и, если он обнаруживает вредоносные программы, он предоставляет одно исправление после 48 часов периода ожидания. Помимо этого, на нашем сайте есть еще один инструмент безопасности. Вы можете попробовать это тоже, в конце концов, выбор за вами.)

Наше подразделение расследований в области ИБ недавно вело дело о почти полностью зараженной криптомайнинговым вирусом сети в одной из компаний среднего размера. Анализ

собранных образцов вредоносного ПО показал, что была найдена новая модификация

таких вирусов, получившая название Norman, использующая различные способы сокрытия своего присутствия. Кроме того, был обнаружен интерактивный веб-шелл, который может иметь отношение к операторам майнинга.

Обзор исследования

Расследование

Расследование началось во время очередного пилотного проекта Платформы

кибербезопасности Varonis (Varonis Data Security Platform), который позволил быстро выявить несколько подозрительных аномальных событий на уровне сети при запросах в Интернет (через веб-прокси), связанных при этом с аномальными действиями на файловой системе.

Заказчик сразу же указал на то, что устройства, идентифицированные нашей Платформой,

принадлежали тем же пользователям, которые недавно сообщали о сбоях в работе приложений и замедлении работы сети.

Наша команда вручную исследовала среду заказчика, переходя от одной инфицированной станции к другой в соответствии с оповещениями, сгенерированными Платформой Varonis. Команда реагирования на инциденты же разработала специальное правило в модуле DatAlert для обнаружения компьютеров, на которых активно осуществлялся майнинг, что помогло быстро устранить угрозу. Образцы собранного вредоносного ПО были направлены командам отделов форензики и разработки, которые сообщили, что необходимо провести дополнительное исследование образцов.

Инфицированные узлы были обнаружены благодаря использованным ими обращениям к DuckDNS, службу Dynamic DNS, которая позволяет своим пользователям создавать свои доменные имена и оперативно сопоставлять их с изменяющимися IP-адресами. Как было указано выше, основная часть вредоносного ПО в рамках инцидента обращалась к DuckDNS для соединений с центром управления (C&C), другая — для получения параметров конфигурации или отправки новых данных.

Вредоносным ПО были заражены почти все серверы и компьютеры. В основном, применялись

распространенные варианты криптомайнеров. Другими вредоносами были также средства создания дампов паролей, PHP-шеллы, при этом ряд инструментов работал уже на протяжении нескольких лет.

Мы предоставили полученные результаты заказчику, удалили вредоносное ПО из их среды, и прекратили дальнейшее заражение.

Среди всех обнаруженных образцов криптомайнеров особняком стоял один. Его мы назвали Norman.

Встречайте! Norman. Криптомайнер

Norman представляет собой высокопроизводительный майнер криптовалюты Monero на основе кода XMRig. В отличие от других найденных образцов майнеров, Norman использует способы сокрытия его от анализа защитным ПО, чтобы избежать обнаружения и предотвращения дальнейшего распространения.

На первый взгляд, это вредоносное ПО является обычным майнером, скрывающимся под именем svchost.exe. Тем не менее, исследование показало, что в нем применяются более интересные методы сокрытия от обнаружения и поддержания работы.

Процесс развертывания данного вредоносного ПО можно разделить на три этапа:

Пошаговый анализ

Первый этап начинается с исполняемого файла svchost.exe.

Вредоносное ПО компилируется с помощью NSIS (Nullsoft Scriptable Install System), что является необычным. NSIS представляет собой систему с открытым исходным кодом, используемую для создания установщиков Windows. Как и SFX, данная система создает архив файлов и файл сценария, который выполняется во время работы установщика. Файл сценария сообщает программе, какие файлы нужно запускать, и может взаимодействовать с другими файлами в архиве.

Примечание: Чтобы получить файл сценария NSIS из исполняемого файла, необходимо использовать 7zip версии 9.38, так как в более поздних версиях данная функция не реализована.

Архивированное NSIS вредоносное ПО содержит следующие файлы:

- CallAnsiPlugin.dll, CLR.dll — модули NSIS для вызова функций .NET DLL;

- 5zmjbxUIOVQ58qPR.dll — главная DLL-библиотека полезной нагрузки;

- 4jy4sobf.acz, es1qdxg2.5pk, OIM1iVhZ.txt — файлы полезной нагрузки;

- Retreat.mp3, Cropped_controller_config_controller_i_lb.png — просто файлы, никак не связанные с дальнейшей вредоносной деятельностью.

Команда из файла сценария NSIS, которая запускает полезные данные, приводится ниже.

Вредоносное ПО выполняется путем вызова функции 5zmjbxUIOVQ58qPR.dll, которая принимает другие файлы в качестве параметров.

Файл 5zmjbxUIOVQ58qPR.dll — это основная полезная нагрузка, что следует из приведённого выше сценария NSIS. Быстрый анализ метаданных показал, что DLL-библиотека изначально называлась Norman.dll, поэтому мы и назвали его так.

Файл DLL разработан на .NET и защищён от реверс-инжиниринга троекратной обфускацией

с помощью широко известного коммерческого продукта Agile .NET Obfuscator.

В ходе выполнения задействуется много операций внедрения самовнедрения в свой же процесс, а также и в другие процессы. В зависимости от разрядности ОС вредоносное ПО будет

выбирать разные пути к системным папкам и запускать разные процессы.

На основании пути к системной папке вредоносное ПО будет выбирать разные процессы для запуска.

Внедряемая полезная нагрузка имеет две основные функции: выполнение криптомайнера и предотвращение обнаружения.

При выполнении исходного файла svchosts.exe (файла NSIS) он создаёт новый собственный процесс и внедряет в него полезную нагрузку (1). Вскоре после этого он запускает notepad.exe или explorer.exe, и внедряет в него криптомайнер (2).

После этого исходный файл svchost.exe завершает работу, а новый файл svchost.exe используется в качестве программы, наблюдающей за работой процесса майнера.

Во время выполнения оригинального файла svchosts.exe (файла NSIS) он дублирует собственный процесс и внедряет в него полезную нагрузку, как и в 64-разрядном варианте.

В данном случае вредоносное ПО внедряет полезную нагрузку в пользовательский процесс explorer.exe. Уже из него вредоносный код запускает новый процесс (wuapp.exe или vchost.exe), и внедряет в него майнер.

Вредоносное ПО скрывает факт внедрения в explorer.exe, перезаписывая внедренный ранее код путём к wuapp.exe и пустыми значениями.

Как и в случае выполнения в 64-хразрядной среде, исходный процесс svchost.exe завершает работу, а второй используется для повторного внедрения вредоносного кода в explorer.exe, если процесс будет завершен пользователем.

В конце алгоритма выполнения вредоносное ПО всегда внедряет криптомайнер в запускаемый им легитимный процесс.

Оно спроектировано так, чтобы предотвращать обнаружение путем завершения работы майнера, при запуске пользователем Диспетчера задач.

Обратите внимание, что после запуска Диспетчера задач завершается процесс wuapp.exe.

После закрытия диспетчера задач вредоносное ПО вновь запускает процесс wuapp.exe и снова

внедряет в него майнер.

Рассмотрим майнер XMRig, упомянутый выше.

Вредоносное ПО внедряет замаскированную UPX версию майнера в notepad,exe, explorer.exe,

svchost.exe или wuapp.exe, в зависимости от разрядности ОС и стадии алгоритма выполнения.

Заголовок PE в майнере был удален, и на скриншоте ниже мы можем увидеть, что он замаскирован с помощью UPX.

После создания дампа и пересборки исполняемого файла нам удалось его запустить:

Следует отметить, что доступ к целевому XMR-сайту запрещен, что эффективно нейтрализует этот майнер.

Конфигурация майнера:

Загадочный PHP-шелл, передающий данные в C&C

В ходе данного расследования наши специалисты по форензике обнаружили файл XSL, привлекший их внимание. После глубокого анализа образца был обнаружен новый PHP-шелл, который постоянно подключается к центру управления (C&C серверу).

На нескольких серверах в среде заказчика был найден файл XSL, запускаемый известным исполняемым файлом Windows (mscorsv.exe) из папки в каталоге sysWOW64.

Папка вредоносного ПО называлась AutoRecover и содержала несколько файлов:

Файл XSL

Файлы XSL — это таблицы стилей, похожие на таблицы, используемые в CSS, в которых описывается как отображать XML-документ.

Используя Блокнот, мы установили, что на самом деле это был не файл XSL, а обфусцированный Zend Guard код PHP. Этот любопытный факт позволил предположить, что это

полезная нагрузка вредоносного ПО, исходя из алгоритма его выполнения.

Девять библиотек DLL

Первоначальный анализ файла XSL позволил сделать вывод, что наличие такого количества

библиотек DLL имеет определенный смысл. В основной папке находится DLL под именем php.dll и три другие библиотеки, связанные с SSL и MySQL. В подпапках специалисты обнаружили четыре библиотеки PHP и одну библиотеку Zend Guard. Все они являются легитимными, и получены из установочного пакета PHP или как внешние dll.

На данном этапе и было сделано предположение о том, что вредоносное ПО создано на основе PHP и обфусцированно Zend Guard.

Исполняемые файлы

Также в этой папке присутствовали два исполняемых файла: Mscorsv.exe и Wmiprvse.exe.

Файл Wmiprvse.exe также не был подписан, но содержал обозначение авторских прав PHP group и значок PHP. При беглом просмотре в его строках были найдены команды из справки по PHP. При его выполнении с ключом -version было обнаружено, что это исполняемый файл, предназначенный для запуска Zend Guard.

При аналогичном запуске mscorsv.exe на экран выводились те же данные. Мы сравнили двоичные данные двух этих файлов и увидели, что они идентичны, за исключением метаданных

Copyright и Company Name/Product Name.

На этом основании был сделан вывод, что файл XSL содержит код PHP, который запускается с использованием исполняемого файла Zend Guard, скрытого под именем mscorsv.exe.

Разбор файла XSL

Воспользовавшись поиском в Интернет, специалисты быстро получили средство для деобфускации Zend Guard и восстановили исходный вид файла xml.XSL:

Оказалось, что само вредоносное ПО представляет собой PHP-шелл, который постоянно подключается к центру управления (C&C серверу).

Команды и выходные данные, которые он отправляет и получает, являются шифрованными. Поскольку мы получили исходный код, у нас были как ключ шифрования, так и команды.

Данное вредоносное ПО содержит следующую встроенную функциональность:

- Eval — обычно используется для модификации существующих переменных в коде

- Локальная запись файла

- Возможности работы с БД

- Возможности работы с PSEXEC

- Скрытое выполнение

- Сопоставление процессов и служб

Следующая переменная позволяет предположить, что у вредоносного ПО есть несколько версий.

При сборе образцов были обнаружены следующие версии:

- 0.5f

- 0.4p

- 0.4o

Единственной функцией обеспечения постоянного присутствия вредоносного ПО в системе является то, что при выполнении оно создает службу, которая исполняет себя саму, а ее имя

изменяется от версии к версии.

Специалисты попытались найти в Интернете похожие образцы и обнаружили вредоносное ПО,

которое, на их взгляд, было предыдущей версией имеющегося образца. Содержимое папки было схожим, но файл XSL отличался, и в нем был указан другой номер версии.

Парле-Ву Малваре?

Возможно, родиной этого вредоносное ПО является Франция или другая франкоговорящяя страна: в файле SFX имелись комментарии на французском языке, которые указывают на то, что автор использовал французскую версию WinRAR для его создания.

Более того, некоторые переменные и функции в коде также были названы по-французски.

Наблюдение за выполнением и ожидание новых команд

Специалисты модифицировали код вредоносного ПО, и безопасно запустили уже изменённую

версию, чтобы собрать информацию о командах, которые оно получало.

По окончании первого сеанса связи специалисты увидели, что вредоносное ПО получает команду, закодированную с помощью Base64, как аргумент для ключа запуска EVAL64.

Данная команда декодируется и выполняется. Она меняет несколько внутренних переменных (размеры буферов чтения и записи), после чего вредоносное ПО входит в рабочий цикл ожидания команд.

На данный момент новые команды не поступали.

Интерактивный PHP-шелл и криптомайнер: связаны ли они между собой?

Вредоносное ПО, для работы которого требуются команды с центра управления (C&C серверов), не похожи на обычные вирусы. Его действия не столь предсказуемы и, будут скорее похожи на выполняемые без автоматизированных средств или скриптов действия хакера или пентестера. Поэтому, обнаружение этих атак без сигнатур вредоносного ПО является более сложной задачей, чем обычное антивирусное сканирование.

Ниже приведены три рекомендации по защите компаний от удаленных шеллов:

- Своевременно обновляйте все программное обеспечениe

Злоумышленники часто используют уязвимости в программном обеспечении и операционных системах для распространения по сети организации и поиска интересующих данных с целью их

кражи. Своевременная установка исправлений существенно снижает риск таких угроз. - Отслеживайте аномальные события доступа к данным

Скорее всего, злоумышленники будут пытаться вывести конфиденциальные данные организации за периметр. Мониторинг аномальных событий доступа к этим данным позволит

обнаружить скомпрометированных пользователей и весь набор папок и файлов, которые фактически могли попасть в руки злоумышленникам, а не просто считать таковыми все доступные этим пользователям данные. - Отслеживайте сетевой трафик

Благодаря использованию брандмауэра и/или прокси-сервера можно обнаруживать и блокировать вредоносные подключения к центрам управления вредоносным ПО (C&C серверам), что не позволит злоумышленникам выполнять команды и затруднит задачу вывода

данных за периметр.

Озабочены вопросом серого майнинга? Шесть рекомендаций по защите:

Несмотря на то, что DuckDNS и другие сервисы Dynamic DNS сами по себе не несут вреда для системы, использование DuckDNS вредоносным ПО упростило обнаружение инфицированных узлов для задействованных нами в расследовании команд специалистов.

Убедитесь, что у вас есть необходимые описанные процедуры для подобных инцидентов, позволяющие автоматически обнаруживать, ограничивать и устранять угрозу серого криптомайнинга.

Примечание для заказчиков Varonis.

Varonis DatAlert включает в себя модели угроз, которые позволяют обнаруживать вредоносное ПО для криптомайнинга. Заказчики также могут создавать собственные правила для целенаправленного обнаружения ПО на основе доменов, которые являются кандидатами в черный список. Чтобы убедиться, что вы используете последнюю версию DatAlert и применяете нужные модели угроз, обратитесь к своему торговому представителю или в службу поддержки Varonis.

Читайте также: