О вирусах журнал хакер

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Известный российский хакер. Легенда ][, ex-редактор ВЗЛОМа. Также известен под псевдонимами мыщъх, nezumi (яп. 鼠, мышь), n2k, elraton, souriz, tikus, muss, farah, jardon, KPNC.

Всe мы привыкли к мнению, что без антивируса, а еще лучше Internet Security безопасная жизнь на винде невозможна. Хочешь обойтись без него — добро пожаловать на Linux или OS X. А так ли это на самом деле? Давай проверим на практике! Подопытных систем у нас будет две: Windows 7, потому что она крутая и вообще респект ей, и Windows 10, потому что ее агрессивно продвигает Microsoft, всегда есть шанс на нее случайно обновиться :), да и, так или иначе, все равно пользователи винды на нее рано или поздно пересядут.

Наш план

Мы возьмем две чистые системы — Windows 7 SP1 и Windows 10 со всеми последними обновлениями, которые только будут найдены. Стандартные средства (вроде защитника Windows) будут выключены, сторонние антивирусы — не установлены. После этого будем открывать инфицированные документы и проверять улов. Для проверки будет использоваться не требующий установки сканер от Dr.Web (CureIt) — это гарантия того, что ни один антивирус не будет запущен в реальном времени.

Начинаем издaлека: старые вирусы

Однажды я разбирал свои архивы и очень удивился, когда увидел бурную реакцию современного антивируса на старые вирусы и даже asm-файлы. Понятное дело, что от asm-файлов ничего хорошего ждать не приходится :), но DOS-овским вирусам-то за что досталось? Простая программистская логика подсказывает, что вирусы времен DOS — Windows 98 современной винде не страшны. Но проверим!

Я достал старый архив Live Viruses 3732 for Anti-Virus Testing и начал их запускать. Ничего не вышло — старые вирусы несовместимы с семеркой. Логика победила!

Старые вирусы не запускаются

Подобный тест в десятке проводить не стану — и так понятен его результат.

Промежуточный вывод

Cтарые вирусы новым системам не страшны. В антивирусных базах современных защитничков они присутствуют исключительно как балласт и дань традициям.

Посещаем неблагонадежные сайты

Подобно Семену Семеновичу Горбункову, который искал неприятности на свой гипс, посещая всевозможные места, мы займемся тем же самым, но в виртуальном мире. В этом тесте ось будет со всеми апдейтами, в качестве браузера — Chrome, а вот антивируса не будет.

Для начала я стану щелкать по всем подряд рекламным баннерам. Chrome (для большей правдоподобности использую его, а не IE) помогает в обеспечении безопасности — он тo и дело закрывает различные всплывающие окна, в одном из них как раз может быть вирус. URL специально затерт, дабы не делать бесплатной рекламы сайту.

Блокировка всплывающих окон

Похоже, что от перехода по рекламным баннерам никакой вирус в моей системе не поселился. Поэтому пришлось искать списки сайтов, явно раcпространяющих вирусы. И такой список я нашел. Далее все просто: буду заходить на сайты из списка (не на все, а выборочно) — посмотрим, что из этого выйдет.

Совсем уж неблагонадежный сайт

После перехода на сайт всплывающие окна размножаются быстрее, чем кролики. Браузер их блокировал, а я, в свою очередь, снимал блокировку :). Не знаю, инфицирован компьютер или нет, но Chrome повис намертво. Пришлось убить процесс. Ура! Троян HTML:Popupper-B оказался сильнее моего Chrome.

Размножение всплывающих окон

Интересно, что Chrome ругается не на все вирусы из списка — то ли с определенных сайтов был удален вредоносный код, то ли их просто нет в базе Chrome. Был бы установлен антивирус, можно было бы сказать конкретнее.

Промежуточный вывод

После нескольких часов странствий в интернете я решил оценить улов и запустил сканер CureIt. Увы, все мои старания тщетны: вирусов не найдено.

Вирусов нет

Призываем на помощь родственников

Родственники! Вот по-настоящему надежный источник! Несколько часов я серфил самые подозрительные сайты, пока не вспомнил про компьютер, который в основном используют жена с дочкой и на котором уже год как не установлен какой-либо антивирус.

Загружаю CureIt на него и жду, пока он просканирует все диски. Увы, результат такой же. Вирусов нет.

Промежуточный вывод

Родственники не помогли. Малварь пока не поймана.

Призываем на помощь коллег

Я кинул клич и спустя несколько дней получил отличную подборку современной малвари от нуля до десяти лет выдержки: 139 файлов, из них 118 инфицированных документов (doc и PDF), остальное — EXE.

В качестве офисного пакета будет использоваться Microsoft Office 2013 SP1 — не самая новая, но и не самая старая версия MS Office. Думаю, что далеко не все перешли на 2016, поэтому и рассматривать ее пока нет смысла. Обрати внимание, что Microsoft Office все-таки отягощен сервис-паком.

Методика следующая: сначала я буду открывать инфицированные документы Word, потом — PDF, а уже потом — EXE. После каждой группы файлов система будет проверяться с помощью CureIt (если, конечно, выживет).

Защитник Windows в Windows 10

Прежде чем начну, скажу пару слов о защитнике Windows в десятке. Фича не новая — она есть и в семерке. Но вот в десятке это, похоже, полноценный антивирус. Сначала я забыл отключить в Windows 10 встроенный антивирус — защитник Windows. На удивление он отлично отработал (как выяснилось, в семерке он тоже был включен, но никаких уведомлений от него я не получал).

Защитник Windows обнаружил вирус

Параметры защитника Windows

Потом для чистоты эксперимента пришлось отключить штатный антивирус и заново распаковать архив с вирусами — некоторые антивирус уже успел уничтожить. Самое интересное, что после перезагрузки защита снова включается, хочешь ты этого или нет. Поэтому при написании статьи (когда дело дошло до EXE-файлов) случился небольшой конфуз. После успешного инфицирования десятки я запустил CureIt, но он работал настолько медленно (ведь параллельно оставались запущенными десятки вирусов), что мне пришлось перезагрузить комп. А после перезагрузки обнаружилось, что вирусов нет. Куда они подевались? Штатный антивирус успел их обезвредить, пока я отлучился от компа.

Документы Microsoft Word

Инфицировать систему документами Microsoft Word не выйдет, если не включать макросы. На скрине ниже показано типичное содержимое такого документа — мол, контент не виден, пока не включите макросы. По умолчанию выполнение макросов отключено.

Открыт инфицированный документ

Еще один вариант инфицированного документа

В 64-разрядной системе мы не работаем

Пять угроз в Windows 7

Три угрозы в Windows 10

PDF-документы

Теперь переходим к PDF-документам. Для открытия PDF в семерке используется Acrobat Reader DC 2015 — самая последняя версия, загруженная с официального сайта. В десятке мы будем использовать браузер Edge (он играет роль просмотрщика PDF).

Открыт инфицированный PDF-файл: такого эффекта я не ожидал

На скрине выше я открыл один из инфицированных PDF-документов в Win 7. Честно говоря, не ожидал такого эффекта. Стоит отметить, что после этого вируса Windows загрузилась со второй попытки. Поскольку при повторном открытии этого документа система больше не зависала, можно списать этот случай на глюки винды — то есть ее нормальное поведение. В Win 10 этот же файл открылся без происшествий.

Браузер Edge в Windows 10: просмотр зараженного файла

Часто наблюдалась и такая картина

Попытка открыть сразу с дюжину инфицированных PDF в Win 7

А некоторые инфицированные документы даже предлагали произвести обновление безопасности.

Произвести обновление безопасности? :)

Что ж, открыты все 50 PDF-документов. Пора проверить систему сканером и посмотреть наш улов. Проверка угроз не обнаружила — ни в семерке, ни в десятке. Следовательно, в Win 7 при использовании последней версии Acrobat Reader вероятность инфицировать свой комп при открытии зараженного файла минимальна. Что же касается браузера Edge в Win 10, то в нем многие зараженные PDF не открылись.

Промежуточный вывод

Инфицированные PDF не пробились через новый Acrobat и Edge.

EXE-шники

Теперь самое интересное — буду открывать инфицированные EXE-файлы. Сначала просканирую подборку EXE-файлов, потом запущу их и проверю комп еще раз — чтобы было понятно, какие вирусы поселились в системе, а какие нет.

Вот такая коллекция

Даже если штатный антивирус отключен или не работает как нужно (в Win 7), на страже порядка в Windows стоят два средства — UAC и брандмауэр. Давай посмотрим, как брандмауэр блокировал запуск вируса ipamor, а UAC защищает систему от Ransom 2.

Поскольку брандмауэр не был отключен, он срабатывал на некоторые вирусы

Вирус запрашивает права админа: сработал UAC

Некоторые маскируются под стандартные инструменты: нужно проявлять бдительность

Опытный или попросту бдительный юзер сразу заподозрит что-то неладное. Как будут разворачиваться события далее, зависит от юзера: если он заблокирует запуск подозрительной программы (через UAC или брандмауэр), у вируса ничего не получится. В Win 7 я запретил запуск ipamor, а вот в Win 10 разрешил ему делать все, что захочется.

Результат проверки Win 7

Результат проверки Win 10

Как видно, вирус ipamor успел хорошо расплодиться по всей системе. А все потому, что я разрешил ему это сделать. А ведь можно было бы и запретить — причем для этого не нужен никакой антивирус.

Что же касается Win 10, то она так же восприимчива к вирусам, как и Win 7. Можно предположить, что большая часть (ясно, не все) вирусов, которые работают в 64-битной семерке, с успехом запустятся в десятке. Упомянутый вирус ipamor довольно древний — он зверствовал еще в 2006 году, то есть десять лет назад. Тем не менее он может довольно удачно инфицировать самую современную версию Windows.

Думаешь, Win 10 стабильнее? Как говорится, найди десять отличий.

Dr.Web занят работой. Вирусы, похоже, тоже. Windows 7

Та же картина, но в Win 10

На скрине ниже — результат действий одной из вредоносных программ: все документы, архивы и некоторые другие файлы переименованы в .MP3. Обратное переименование не помогает — файлы оказываются поврежденными. Ради справедливости, нужно отметить, что в Windows 7 наблюдалось то же самое.

Результат действия вируса. Самое интересное в том, что CureIt не видела проблемы в этих файлах. Скорее всего, они просто испорчены вирусом

Промежуточный результат

Запуск EXE-файла малвари с высокой степенью вероятности приведет к заражению системы. Однако даже штатный антивирус, брандмауэр и UAC способны очень сильно снизить эту вероятность.

А нужен ли антивирус?

В этой статье было показано, как неправильные действия пользователя привели к инфицированию системы. Если же не пренебрегать стандартными инструментами системы, не использовать правило Зигзага (нажимать на все кнопки сразу) и проявлять бдительность по отношению к запускаемым программам и открываемым файлам/ссылкам, вирусы не так уж и страшны.

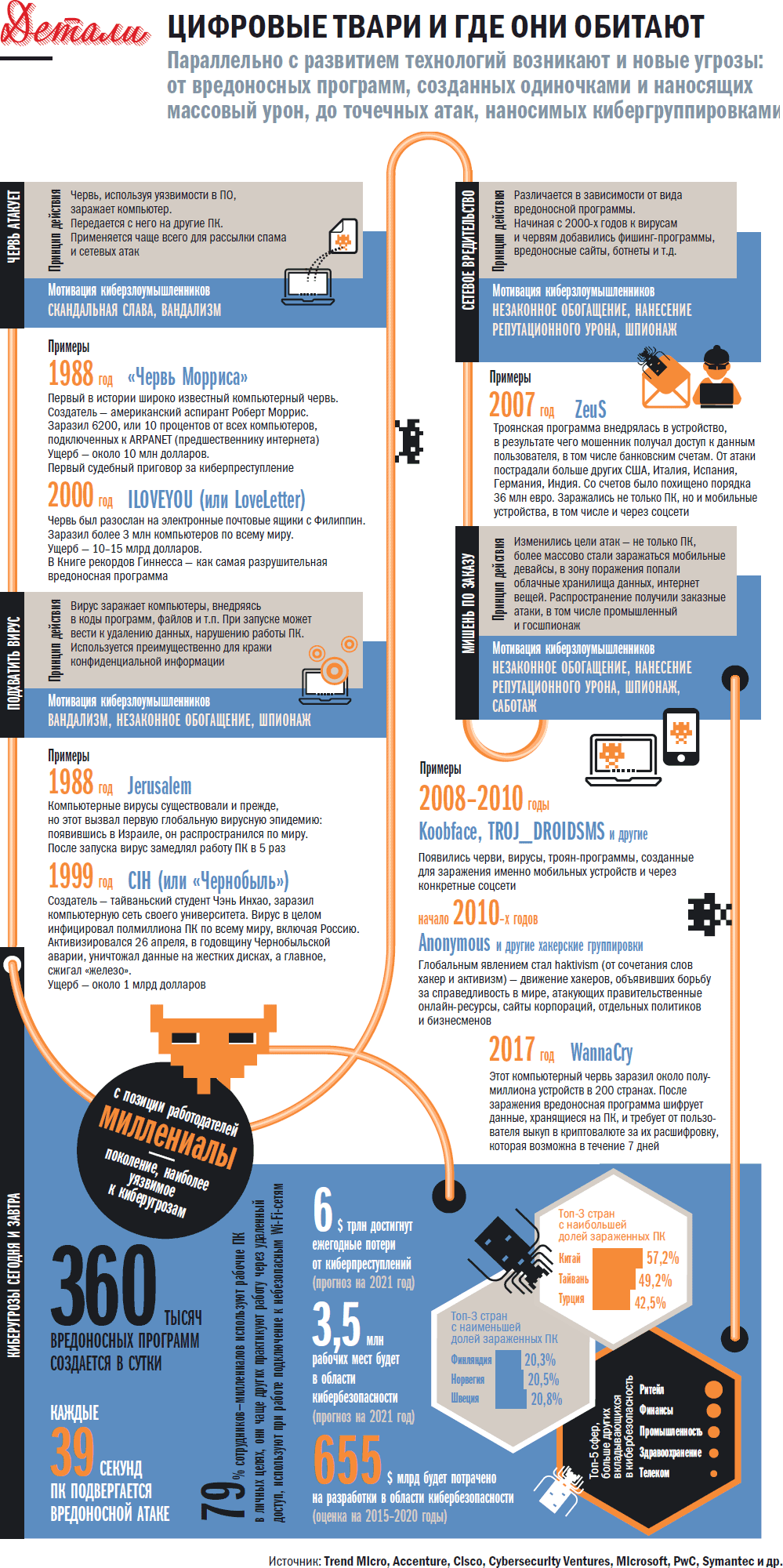

У компьютерной заразы юбилей: 2 ноября 1988 года аспирант Корнеллского университета Роберт Таппан Моррис запустил в сеть червя, который парализовал работу 6,2 тысячи машин и нанес ущерб на миллионы долларов. Так широкая общественность впервые услышала о компьютерных вирусах. Моррисом двигала жажда эксперимента, а разрушительные последствия были во многом вызваны ошибкой в коде. Тем не менее, полтора года спустя программиста осудили за киберпреступление — тоже впервые в мировой практике. Потом он стал преподавателем, разработчиком языков программирования, инвестором и просто очень известным в IT-сообществе человеком.

За 30 лет вирусы, увы, прочно вошли в нашу жизнь. В прошлом году лаборатория Касперского ежедневно (!) выявляла примерно 360 тысяч новых вредоносных программ. Для сравнения: в 2007 году хакеры успевали написать порядка 9 тысяч вирусов в сутки, а в 1997-м — около 40 штук. В общем, дело поставлено на поток. А самое главное — места хулиганским экспериментам в нем больше не осталось.

— Это очень прибыльная сфера. Уже много лет мы не встречали вирусов, написанных без практической цели, чтобы просто заявить о себе. Даже программы, удаляющие с компьютеров всю информацию, теперь используются, чтобы замести следы киберпреступлений,— рассказывает Сергей Кузнецов, руководитель отдела технического сопровождения продуктов и сервисов ESET Russia, компании—разработчика антивируса NOD32.

Другое дело, что зарабатывать можно по-разному.

— Создатели вирусов сейчас условно делятся на три группы,— объясняет Юрий Наместников.— Первые зарабатывают тем, что воруют деньги со счетов, вымогают, крадут и продают аккаунты. Вторые специализируются на целевых атаках и пишут особые вредоносные программы, чтобы проникнуть в конкретную защищенную сеть. Третьи спонсируются государствами.

То, что вирус может стать грозным кибероружием, стало ясно еще в 2010 году, когда программа под названием Stuxnet физически вывела из строя инфраструктуру иранской ядерной программы.

Не смертельная угроза

Хорошая новость: компьютеры простых смертных атакуют не такие опасные программы.

— По нашим данным за последний месяц, 22 процента угроз приходится на adware — программы, которые добавляют в браузер рекламу,— рассказывает Сергей Кузнецов.

Реклама стала для киберпреступников важным источником дохода. Участившиеся последнее время атаки на Wi-Fi-роутеры зачастую преследуют тоже рекламную цель.

— Взяв контроль над роутером, можно перенаправлять пользователя на вредоносные сайты или подменять рекламу в браузере. Такие атаки — один из трендов этого года,— говорит Юрий Наместников.

Другой тип вирусов набрал невероятную популярность прошлой осенью. Это программы-майнеры, которые заставляют ваш компьютер производить для злоумышленников криптовалюту. Прошлой зимой такую заразу обнаружили даже на странице сахалинского минздрава — все, кто заходил записаться к врачу, добывали валюту Monero.

— Интересный факт, что майнеры отчасти вытеснили банковские вирусы, атакующие персональные компьютеры обычных пользователей. Хакеры поняли, что это выгодное дело, за которое еще пока и в тюрьму не сажают,— рассказывает Юрий Наместников.

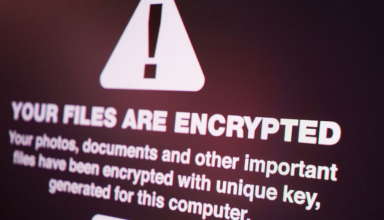

Еще одна распространенная разновидность вирусов тоже связана с криптовалютой — это шифровальщики, кодирующие информацию на компьютере и вымогающие биткойны за ее расшифровку. Когда-то, в конце 2000-х, такие вирусы требовали обычные деньги, но злоумышленников стали часто ловить на выводе средств со счета. Криптовалюта вдохнула в эту идею новую жизнь. На 2017 год пришлись сразу три разрушительные эпидемии шифровальщиков: Petya, Wannacry и Bad Rabbit.

— Правда, с коммерческой точки зрения Petya и Wannacry были провальными мероприятиями. У Petya вообще не был заложен алгоритм расшифровки. И жертвы атаки быстро поняли, что перечислять деньги на кошелек бесполезно,— объясняет Юрий Наместников.

А вот шифровальщики, которые все честно расшифровывают, приносят очень хорошие доходы.

Начнешь разрушать — ничего не заработаешь. Поэтому, кстати, многие эксперты считают Petya не настоящим шифровальщиком, а замаскированным под него кибероружием.

Летом компания Positive Technologies изучила хакерские форумы в закрытой части интернета и опубликовала обзор рынка преступных киберуслуг. Оказалось, что самые дешевые и массовые вирусы на рынке — уже знакомые нам криптомайнеры, на которые приходится каждое пятое объявление о продаже. В среднем они обойдутся в 80 долларов за штуку. Вымогатели стоят порядка 270 долларов. Программы для удаленного управления чужим компьютером — 490. Дороже всего вирусы, поражающие банкоматы, их средняя цена — 4,9 тысячи долларов.

— Рынок вирусов в десятки, если не в сотни раз больше, чем рынок легального ПО,— считает Сергей Кузнецов.— Предположим, вы написали очередной аналог условного фотошопа. Вам нужно много сил и денег, чтобы его раскрутить. А если вы написали вирус, то сразу начинаете получать живые деньги.

Стоит ли удивляться, что мошенники осваивают все новейшие технологии программирования, например они уже активно используют нейросети. Те позволяют автоматизировать процесс создания вредоносных программ. Например, на 80 процентов изменить код вируса, сохранив его функционал,— все, чтобы обойти антивирусы.

— Мы тоже активно используем машинное обучение,— рассказывает Юрий Наместников.— Если бы все делали вручную и тратили бы на каждый вирус хотя бы по пять минут, нам понадобилось бы много тысяч сотрудников. А у нас в дежурной смене вирусных аналитиков работает всего несколько человек. Они исследуют доли процента вредоносных программ, которые мы обнаруживаем, остальное обезвреживает автоматика. Зачастую идет борьба машины против машины.

Так за 30 лет после Морриса выросла огромная индустрия производства вирусов и еще одна — по борьбе с ними. И всем нам приходится платить или одной, или другой, а то и обеим сразу. Но, наверное, такова плата за прогресс.

Никита Аронов, Мария Портнягина

Когда-то этим гордились

Расцвет движения и крупнейшие эпидемии пришлись на первую половину нулевых. Тогда сети стали уже достаточно развитыми, а в некоторых постсоветских странах еще не было законов против хакеров. В 2003–2004 годах создатели вирусов активно общались на открытых форумах в интернете. А вот года с 2005–2007-го ими начали интересоваться спецслужбы, людей арестовывали, давали реальные сроки. Субкультура ушла глубоко в подполье. Зато создание вирусов стало приносить немалые деньги.

С 2007–2009 года в системах появились встроенные механизмы защиты. И писать вирусы сделалось гораздо сложнее. Теперь вирмейкеры работают в команде. А написав программу, осуществляют ее поддержку, постоянно модифицируют ее, чтобы обходить антивирусы. В результате это стало похоже на разработку обычного ПО. И люди, которые этим занимаются, тоже изменились. Зачастую это опрятные молодые ребята, фанаты здорового образа жизни. Вы можете встретить их где-нибудь в коворкинге или кафе с ноутбуком и даже не догадаетесь, что они разрабатывают серьезный коммерческий вирус.

ИБ-специалисты заметили, что троян Emotet ведет себя как Wi-Fi червь, то есть пытается распространяться и заражать новых жер…

Эксперты Sophos рассказали об интересной тактике, которую применяют операторы шифровальщика RobbinHood. Чтобы отключить защи…

Хакеры использовали сервис Bitbucket для хостинга малвари. Исследователи обнаружили семь видов малвари, задействованных в ак…

Разработчики японского CERT создали специальный инструмент, который позволит выявить заражение малварью Emotet .

Инженеры Mozilla активно борются с вредоносными аддонами для Firefox.

Аналитики Check Point заметили, что нечто странное происходит с ботнетом Phorpiex (Trik). Похоже, некто захватил бэкэнд-инст…

В 2019 году самой распространенной угрозой для пользователей macOS как в мире, так и в России стал троян Shlayer, специализи…

Семейство малвари Android.Xiny, известное ИБ-экспертам с 2015 года, все еще опасно для пользователей, так как, по данным Goo…

Аналитики Check Point сообщают, что в декабре Emotet оставлялся одной из наиболее активных угроз. В основном малварь распрос…

Известный вымогатель Ryuk теперь использует функцию Wake-on-LAN, чтобы включать устройства в скомпрометированной сети и обес…

Android-банкер Faketoken сменил тактику. Исследователи обнаружили пять тысяч смартфонов, с которых Faketoken рассылает SMS-с…

Команда безопасности в npm обнаружила вредоносный пакет 1337qq-js, похищавший конфиденциальные данные из UNIX-систем.

Опубликованное открытое письмо, адресованное исполнительному директору Alphabet Сундару Пичаи, в котором множество организац…

С 2017 года по настоящее время специалисты Google обнаружили около 1700 приложений, инфицированных вредоносом Joker. Как мин…

Специалисты Fortinet заметили, что хак-группа FIN7 использует новый загрузчик, BIOLOAD, похожий на другой загрузчик группы, …

Операторы шифровальщика Maze, от атаки которого ранее в этом месяце пострадал американский город Пенсакола, начали публикова…

Orcus Technologies продает и рекламирует инструмент удаленного доступа (Remote Administration Tool) Orcus, однако ИБ-специал…

К концу года резко увеличилась активность вредоносных программ для мобильных устройств. Впервые за последние три года в общи…

В этом году специалисты Visa расследовали как минимум пять инцидентов, связанных с атаками PoS-малвари на заправочные станци…

В конце октября компания Avast провела мероприятие CyberSec & AI в штаб-квартире компании в Праге. Я посетил это мероприятие и посмотрел на то, как делают знаменитые на весь мир антивирусные продукты. Одной из наиболее интересных бесед был рассказ главы группы детектирования угроз Михала Салата о том, как в Avast работают с малварью.

Аналитики компаний Cybereason и SentinelOne обнаружили, что северокорейские хакеры покупают доступ к зараженным системам у о…

Эксперты BlackBerry Cylance рассказали о вымогателе Zeppelin, который базируется на коде малвари VegaLocker и атакует технол…

Два гражданина Румынии, Богдан Николеску и Данет Тибериу, разработавшие и использовавшие малварь Bayrob, заразившую более 40…

Эксперты IBM выявили новую малварь, созданную иранскими хакерами и ориентированную против энергетических компаний на Ближнем…

Специалисты Trend Micro обнаружили вредоноса CallerSpy, который, по их мнению, является частью более крупной кибершпионской …

Из PyPI были удалены две вредоносные библиотеки, пойманные на краже ключей SSH и GPG из проектов разработчиков. Одна из биб…

Специалисты Kaspersky ICS CERT подсчитали, что в третьем квартале 2019 года 37% компьютеров и серверов, использующихся для х…

ИБ-специалисты предупреждают, что как минимум 36 вредоносных приложений эксплуатируют уязвимость StrandHogg, которая опасна …

Эксперты компании Check Point подвели итоги октября 2019 года. По их данным, криптовалютные майнеры впервые за два года утр…

Представители Европола сообщили о 14 арестах, произведенных в 8 странах мира, и ликвидации инфраструктуры малвари Imminent M…

Эксперты Microsoft рассказали о малвари Dexphot, которая атакует Windows-машины с осени 2018 года. Специалисты отмечают, что…

Аналитики Qihoo 360 Netlab представили отчет, описывающий масштабную хакерскую операцию, нацеленную на Казахстан.

Россиянин Станислав Лисов, также известный под псевдонимами Black и Blackf, был приговорен к четырем годам лишения свободы з…

Специалисты компании Cybereason изучили малварь Phoenix, представляющую собой гибрид кейлоггера и инфостилера. Вредонос расп…

Специалисты ESET рассказали о банковском трояне Mispadu, который использует фейковую рекламу скидочных купонов McDonald’s дл…

Аналитики Group-IB сообщают, что больше половины (54%) всех почтовых рассылок вредоносных программ в первой половине 2019 пр…

Официальный сайт GetMonero[.]com, предоставляющий бинарники для Linux и Windows, был скомпрометирован и распространял малвар…

Читайте также: