Может ли вирус запуститься сам

Компьютерный вирус (далее просто вирус) – это программа. Бывают компьютеры с разной периферией, но наиболее уязвимыми являются сетевые устройства и сменные носители информации. Другими словами, на сегодняшний день, распространены лишь два способа проникновения вирусов (за ними числиться более 98% успешных атак). Таким образом, вирус проникает в компьютер пользователя либо по сети, либо посредствам сменных носителей информации. В учебных заведениях и в больших организация учащиеся / служащие вынуждены часто пользоваться флеш-носителями. Поэтому данный способ распространения вирусов доминирует.

Понятие о файле autorun.inf

Файл autorun.inf – это инструкция для операционной системы (размещаемая на сменном носителе информации) в отношении данных присутствующих на нем же. Используется разработчиками программного обеспечения в целях автоматического запуска инсталляционных пакетов в момент подключения сменного носителя. Файл не может иметь какое-либо другое имя, и не может содержать ничего, кроме текстовой информации (легко воспринимаемой человеком). Другие способы автоматической активации действий операционной системы в отношении данных на сменном носителе не распространены. Существует стандартный способ блокировки потенциально опасных действий операционной системы в отношении подключаемого флеш-носителя (об этом ниже по тексту).

Подключим пустой флеш-носитель к компьютеру. Обратим внимание, какая иконка закреплена за ним (см. рис. 1).

Рис. 1

Рис. 2

Отключим флеш-носитель и вновь подключим его к USB-порту компьютера. Обратим внимание – "Мой компьютер" теперь иначе отображает иконку флеш-носителя. Причина тому – созданные нами инструкции для операционной системы посредствам файла autorun.inf.

Рис. 3

Существуют сотни тысяч разных программ. Рабочие файлы каждой программы имеют свою иконку. Операционная система не может хранить их все. Иконки хранятся внутри исполняемых модулей (exe или dll) самих программ. Операционная система умеет извлекать иконки и показывать их. Выполните эксперимент. В папке c:\WINDOWS вы найдете файл hh.exe (программа запуска chm-файлов справочной системы). Скопируйте этот файл на флеш-носитель. Измените содержимое файла autorun.inf в соответствии с листингом 2. Создайте на флеш-носителе файл readme.htm, чье содержание приведено в листинге 3.

Сценарий использования файла autorun.inf программой-вирусом

Дзинь-дзинь-дзинь. Ало. Николай Васильевич? Это секретарь кафедры информатика. У нас заболел преподаватель Касюк Игорь Витальевич (см. далее, в скриншотах, папку kasuk). Вы не могли бы его заменить? Нужно провести занятия в той-то и в той-то аудитории, а скриншоты журналов есть на диске компьютера преподавателя лишь в одной из аудиторий. Понимая последствия для своего флеш-носителя и необходимость в дальнейшем потратить личное время на его очистку, тяжело вздыхаю и отвечаю секретарю. Хорошо, занятия проведу.

Рис. 4. Состояние флеш-носителя до заражения вирусом

Примечание. Для подобных безвыходных ситуаций имею флеш-носитель, на котором ни когда не храню большого количества файлов. Первоначальное состояние носителя представлено на рис. 4. Подключаю. Копирую файлы журналов для переноса в другой класс. Провожу занятия, возвращаюсь домой.

Приготовил еду, поел – стал добрее. Зажал клавишу Shift – заблокировал автозапуск содержимого на флеш-носителе (заблокировал часть действий ОС в отношении файла autorun.inf). И подключил флеш-носитель к USB-порту компьютера. Примечание. 15 лет работаю без антивирусной программы – пока везло – знания помогают. Поступать так же не призываю. Кроме того – Shift – не единственное действие, из предпринятых мной.

Рис. 5

Дабы написать данную статью и создать скриншот, представленный на рис. 5, вернул "настройки по умолчанию" для отображения папок операционной системой. См. галочки "Скрывать защищенные системные файлы", "Скрывать расширения для зарегистрированных типов файлов", и опцию "Не показывать скрытые файлы и папки" в диалоговом окне "Свойства папки" (см. рис. 6).

Анализируем скриншот представленный на рис. 5. Проводник операционной системы показывает то, что было на носителе первоначально (сравни с рисунком 4), и скопированную в компьютерном классе папку "kasuk". Вроде бы все так, как и должно быть. Но, как мы видим, окно проводника расположено над скриншотом окна файлового менеджера, на левой панели которого показано содержимое того же флеш-носителя. Разница существенная. В чем же причина? Что сделал вирус? Как можно добиться подобной маскировки? И каковы могут быть последствия при обращении к содержимому данного носителя?

Во-первых, существовавшим на носителе папкам вирус установил атрибут "скрытый" (файл или папка) (см. восклицательный знак на изображении папок в окне файлового менеджера). Во-вторых, вирус создал свои копии с именами, совпадающими с именами тех папок, что были на носителе (см. exe-файлы в окне файлового менеджера). В-третьих, вирус создал файл autorun.inf (с атрибутами "скрытый", "системный"), чтобы операционная система автоматически запустила его при подключении носителя. В-четвертых, вирус создал на носителе "Корзину" (RECYCLER) для удаленных файлов, куда тоже разместил свою копию.

Обратим внимание на копии вируса – exe-файлы, чьи имена совпадают с именами папок (DinZv.exe, gmv.exe, . см. рис. 5). Напомним – внутри этих файлов имеются иконки, которые отображает операционная система. Вся хитрость маскировки в том, что иконка внутри программы вируса – это иконка папки. Т.е. в проводнике мы видим не папку, а вирус. Еще раз напомним, что настроенный по умолчанию проводник не показывает расширений для зарегистрированных типов файлов. Т.е. если даже операционная система не выполнит инструкции в файле autorun.inf, то сам пользователь может запустить вирус (пытаясь открыть свои папки), не подозревая, что вирус замаскировался под их именами.

Если же проводник на компьютере пользователя показывает расширения зарегистрированных типов файлов, то пользователь может увидеть новые исполняемые файлы (вирусы) и удалить их. Но тут вирус подготовил третью ловушку. Напомним, что исходные папки с файлами пользователя вирус скрыл – пользователь их не видит. Но при этом вирус создал "Корзину" – папка и файл "RECYCLER" (забыл я сконфигурировать ОС, дабы корзина была видна в окне проводника на рис. 5). И, безусловно, пользователь попробует посмотреть, что же осталось в корзине, в надежде найти там свои файлы. Как вы догадываетесь – здесь опять имеется несколько сценариев запуска вируса.

Рис. 6

Если грамотно настроить проводник операционной системы (ищи упомянутые выше опции в скриншоте диалогового окна "Свойства папки", рис. 6), то все изменения на сменном носителе, которые произвел вирус, будут видны (сравни скриншоты на рисунках 5 и 7).

Рис. 7

Что же делать, вам в подобной ситуации? Лучший выход – форматировать флеш-носитель.

Понятие об "отпечатке пальца" для цифрового документа

Как же поступил я в сложившейся ситуации? Напомню – я был готов к тому, что мой флеш-носитель подвергнется вирусной атаке. Я купил самую маленькую и самую дешевую флешку. Т.к. знаю – чем меньше буду хранить файлов, тем легче мне будет (без антивирусной программы) избавиться от вируса и сохранить нужные файлы.

Как вы догадываетесь, я просто удалил все файлы, которые не копировал с чужих компьютеров собственными руками, т.е. те, о которых упоминал выше. Среди оставшихся файлов были документы "ворда" моего коллеги (см. содержимое папки "gmv" на рис. 8), которые представляли для меня интерес. Напомню, что документы "ворда" достаточно легко атаковать – встроить в них макровирус (вредоносную программу, написанную на языке VBA (Бейсик для приложений)). И вирус мог это сделать.

Перед тем, как копировать файлы с компьютера коллеги, я создал файл gmv.md5 (с помощью файлового менеджера Тотал Коммандер). Его содержимое можно видеть на правой панели скриншота окна файлового менеджера (см. рис. 8). В частности это текстовый файл, в котором есть цифровые коды и имена тех документов "ворда", которые я копировал с компьютера коллеги. Фрагменты кодов я записал в записной книжке.

Что же это за коды? И как они могут помочь ответить на вопрос – модифицировал ли вирус данные документы? Математики называют их хэш-функциями. Криптографы, в публичных документах, называют их дайджестами цифровых документов. Программисты – контрольными суммами. Авторы антивирусных программ – сигнатурами (signature). Фактически это эквивалент "отпечатка пальца" для цифрового документа. Главное свойство дайджестов цифровых документов в том, что если в исходном файле поменяется хоть один бит, то дайджест будет другим. Алгоритмы вычисления дайджестов опубликованы в ГОСТ-ах. Многие программы – файловые менеджеры, редакторы текстов, архиваторы, браузеры – могут вычислить дайджесты документов для сравнения. Модифицировать же документ и подогнать его содержимое под заданный дайджест – можно, но для этого вирусу надо захватить ресурсы всех компьютеров мира, и решать только эту задачу, на протяжении времени пока наше Солнце успеет сгореть 7 раз. Безусловно, вирус мог изменить содержимое файла gmv.md5 (что много проще). Но, во-первых, таких вирусов пока нет, а во-вторых – я записал дайджесты на бумаге.

Рис. 8

Удалив вирус, я вычислил Тотал Коммандером дайджесты документов, которые не хотел потерять. Сравнил их с записанными на бумаге. Обнаружил совпадение. И, почти со спокойной душой, скопировал файлы себе на жесткий диск. Помня о том, что вирус мог создать на флеш-носителе загрузочный сектор, прописать себя в нем – я выполнил форматирование флеш-носителя. Что произошло достаточно быстро – флешку то я купил самую маленькую :-). Остается открытым вопрос, как я открывал файлы "ворда" (ведь они могли быть поражены другим вирусом на компьютере коллеги еще до того, как я вычислил для них дайджест и скопировал), но это отдельная тема.

О ключе реестра ОС Windows "NoDriveTypeAutoRun"

Нажмите кнопку Пуск > Выполнить . Наберите имя программы regedit. Нажмите [OK]. Откроется редактор реестра операционной системы. Активируйте поиск имени параметра (ключа реестра) NoDriveTypeAutoRun. Таких ключей в реестре несколько (для учетных записей разных пользователей). Установите всем ключам значение 0xFF (в десятичной кодировке 255). Каждый бит байта упомянутого ключа отключает автозапуск на том или ином сменном носителе (D:, E:, F:, сетевой карте, беспроводном сетевом файловом сервере, . ).

А что бы произошло, если бы вирус был запущен?

Не знаю. Прошли те времена, когда вирусы писали ради баловства. Вирус должен приносить ту или иную выгоду своему создателю и оставаться при этом незамеченным. Т.е. вирус должен скопировать себя на ваш жесткий диск. Прописать себя в раздел реестра, отвечающий за автоматическую загрузку программ при включении компьютера. Перехватывать все последующее обращения к зараженным съемным носителям с целью передачи программам незараженных, исходных файлов (дабы вы ничего не замечали, а носитель оставался зараженным). И начать действовать так, дабы денежных средств у вас осталось меньше, а у автора вируса – больше.

Если остались вопросы – задайте их Яндексу.

PS. Забыл сказать. После инсталляции на ваш компьютер вирус должен по настоящему выполнять функции антивирусной программы. Как вы понимаете, с той целью, дабы не допустить конкурирующие вирусы на ваш компьютер.

И ещё один совет. Когда вам будут попадаться компакт-диски с "ворованными" версиями Офиса, попробуйте изучить свойства файлов инсталляционных пакетов. В частности, рекомендую обратить внимание на цифровые подписи. Возможно, как и я, вы будете озадачены.

Здравствуйте.

Компьютерные вирусы бывают разного характера,но всё таки подавляющие большинство вирусов,чтобы они начали пакостить,надо запускать вручную,так,например,чтобы заработал trojan(Троянская программа - одна из самых популярных в мире вирусологии. Программа,при запуске которой открываются дополнительные процессы о которых пользователь не догадывается) - его надо запустить самому.

Так что,скорее всего, Ваш вирус,который находится у Вас на компьютере и Вы знаете о его существовании,не принесет Вам никакого вреда.

А меньшинство могут сами запуститься? Еще интересно, вы не знаете случайно, вообще в принципе какой-либо скачанный файл может сам что-то делать в компьютере, или пока его кто-то или что-то не запустило он просто данные на жестком или твердотельном накопителе?

Да,Вы правы - файл который просто скачали и не открывали даже - абсолютно безвреден и просто находится на жестком диске,так что если вы скачали но не открывали - можете спать спокойно)

Вообще вирус - это обычная программа,только не много хитро построенная,а каждой программе требуется разрешение на что то,так что вирус - это не живой организм,сам он что то сделать у Вас на ПК не сможет,пока Вы сами это ему не разрешите.

НО. )

Есть вирусы,которые подстраиваются под системные файлы,и к ним часто обращаются другие программы,эти вирусы уже более серьезные ребята,которые "сами" могут запускаться и делать то,что в принципе они не должны делать,но избавляться от таких вирусов намного проще чем от других,потому что обычно такие вирусы сильно нагружают систему и если вызвать Диспетчер задач,можно сразу увидеть какой файл грузит систему и удалить его ото всюду)

А что значит вирусы, которые "подстраиваются под системные файлы", они типа имеют имя как системные файлы ОС и заменяют собой их или вставляются туда, где они могут располагаться? Если это так, но для этого же кто-то или что-то должно их туда разместить, например, уже работающий в системе вирус?

Да,совершенно верно мыслите,это вирусы которые имеют имя как системные файлы и встают в системные папки компьютера и даже могут там жить достаточно долго,создавая зависи и лаги в компьютере не опытного пользователя.

Туда они могут попасть,например,когда вы скачали какую то программу,в файлах этой программы был вирус и эта программа приказала ему туда залезть.У Вас может возникнуть вопрос,а кто её туда пустит - а всё очень просто,когда Вы запускаете .exe файлы,вам часто высвечивается окно запуска от имени Администратора,а дальше уже Вы программе не нужны)

Описанный вам случай интересен, но тут же все таки происходит запуск пользователем файла с вирусом, даже если через скачанную программу. А вот если совсем без запуска файла, максимум просмотр папки в которой находится этот файл с вирусом?

@Камалтдин Х., В большинстве случаев просмотр папки с вирусом безопасен. В отдельных случаях обращение к папке с вирусом несёт в себе опасность.

в принципе какой-либо скачанный файл может сам что-то делать в компьютере, или пока его кто-то или что-то не запустило он просто данные на жестком или твердотельном накопителе?

Строго говоря, если вы действительно сможете обеспечить тот факт, что вирус никогда не будет "запущен" (исполнен, выполнен), то вирус не имеет никакой возможности принести вам вред. Чтобы произошёл вред, нужны конкретные вредоносные действия, то есть, нужно, чтобы программа внутри вируса выполнилась.

Но. Дело в том, что нынешние операционные системы столь масштабны и сложны, что нужно иметь некоторую степень, назовём это "компьютерного образования", чтобы действительно быть уверенным, что файл, который вы вроде бы как "просто храните", действительно никак не выполнится.

Вирусы (вернее их авторы) весьма изобретательны. Операционная система автоматически выполняет множество задач и периодически сама запускает некоторые файлы.

Я бы сказал, что в подавляющем большинстве случаев вы действительно будете в безопасности, если это просто файл и вы его никогда не будете запускать. Но всё же лично я бы не посоветовать так делать человеку, который не очень хорошо знает принципы работы операционной системы (например, я бы не советовал так делать моим родителям, хотя компьютером они пользуются более-менее уверенно).

Как тут верно заметили, операционная система штука сложная и может запускать файлы сама. Приведу простейший пример. Вы скачали из сети фильм, положили его в папку. Открыли эту папку. А ваша система в этот момент генерирует вам иконки всех файлов в папке - и для некоторых файлов иконка может быть отдельной частью файла. К вашему фильму можно прикрепить картинку-превью, которая и будет выводится в папке, некую обложку. Вот эту обложку операционка будет должна выполнить, чтобы отобразить. И можно такой код запихнуть в нее, который сумеет вырваться за пределы, ему положенные и выполниться с повышенными правами, сделав что-то с вашим компьютером.

А вы знаете случаи, когда было что-то вроде описанного вами или только на основе теории вы так утверждаете?

Вы наверно друзья с комментатором ниже,который видно имеет фантастические навыки по загрузке троянов в .jpg или .png файлы

Можете привести хоть один пример вирусов в видео-файле?Уверен,что не сможете-потому что это не возможно

Статьи об этом были много лет назад в "Хакере", сейчас их уже тяжело найти, но вот, к примеру, ответ с подробностями с англоязычного айти-сайта:

An .avi file is a video, and therefore is not executable, so the operating system can/will not run the file. As such, it cannot be a virus in its own right, but it can indeed contain a virus.

In the past, only executable (i.e., “runnable”) files would be viruses. Later, Internet worms started using social-engineering to trick people into running viruses. A popular trick would be to rename an executable to include other extensions like .avi or .jpg in order to trick the user into thinking it is a media file and run it. For example, an email client may only display the first dozen or so characters of attachments, so by giving a file a false extension, then padding it with spaces as in "FunnyAnimals.avi .exe", the user sees what looks like a video and runs it and gets infected.

This was not only social-engineering (tricking the user), but also an early exploit. It exploited the limited display of filenames of email clients to pull off its trick.

Later, more advanced exploits came along. Malware writers would disassemble a program to examine its source-code and look for certain parts that had poor data- and error-handling which they could exploit. These instructions often take the form of some sort of user input. For example, a login dialog box on an OS or web-site may not perform error-checking or data-validation, and thus assume/expect the user to enter only appropriate data. If you then enter data that it does not expect (or in the case of most exploits, too much data), then the input will end up outside of the memory that was assigned to hold the data. Normally, the user-data should be contained only in a variable, but by exploiting poor error-checking and memory-management, it is possible to put it in a part of memory that can be executed. A common, and well-known method is the buffer-overflow which puts more data in the variable than it can hold, thus overwriting other parts of memory. By cleverly crafting the input, it is possible to cause code (instructions) to be overrun and then transfer control to that code. At that point, the sky is usually the limit as to what can be done once the malware has control.

Media files are the same. They can be made so that they contain a bit of machine code and exploit the media-player so that the machine code ends up running. For example, it might be possible to put too much data in the media file’s meta-data so that when the player tries to open the file and read it, it overflows the variables and causes some code to run. Even the actual data could theoretically be crafted to exploit the program.

So yes, media files (and for that matter, any file) can contain a virus by exploiting vulnerabilities in the program that opens/views the file. The problem is that you often do not even need to open or view the file to be infected. Most file types can be previewed or have their meta-data read without purposely opening them. For example, simply selecting a media file in Windows Explorer will automatically read the meta-data (dimensions, length, etc.) from the file. This could potentially be a vector of attack if a malware writer happened to find a vulnerability in Explorer’s preview/meta-data function and crafts a media file that exploits it.

Fortunately, exploits are fragile. They usually only affect one media player or another as opposed to all players, and even then, they are not guaranteed to work for different versions of the same program (that's why operating systems issue updates to patch vulnerabilities). Because of this, malware writers usually only bother to spend their time cracking systems/programs in wide use or of high value (e.g., Windows, bank systems, etc.) This is particularly true since hacking has gained in popularity as a business with criminals trying to get money and is no longer just the domain of nerds trying to get glory.

If your video file is infected, then it will likely only infect you if you happen to use the media player(s) that it is specifically designed to exploit. If not, then it may crash, fail to open, play with corruption, or even play just fine (which is the worst-case scenario because then gets flagged as okay and gets spread to others who may get infected).

Anti-malware programs usually use signatures and/or heuristics to detect malware. Signatures look for patterns of bytes in the files that usually correspond to instructions in well-known viruses. The problem is that because of polymorphic viruses that can change each time they reproduce, signatures become less effective. Heuristics observe behavior patterns like editing specific files or reading specific data. These usually only apply once the malware is already running because static analysis (examining the code without running it) can be extremely complex thanks to malware obfuscation and evasion techniques.

In both cases, anti-malware programs can, and do, report false-positives.

Obviously the most important step in computing safety is to get your files from trusted sources. If the torrent you are using is from somewhere you trust, then presumably it should be okay. If not, then you may want to think twice about it, (especially since there are anti-piracy groups who purposelyrelease torrents containing fakes or even malware).

Другой вопрос, что переполнение буфера нынче редко где встречается, программисты сейчас обычно заранее прогоняют код на предмет наличия такой возможности.

При использовании любых антивирусных программ необходимо постоянно устанавливать обновленные базы вирусов - для гарантии того, что антивирусная программа сможет отловить новый, ранее не известный ей вирус. Со временем большинству пользователей надоедает такая забота и слежение. Обновление антивирусных баз прекращается, защита от ослабевает - и вирусам дается шанс, который они зачастую и используют.

И вот, подхватив вирус, жертва не знает, что делать. Но к счастью ее, с некоторыми вирусами в Windows можно бороться самостоятельно.

На первый-второй рассчитайсь

Как известно, существует довольно много разновидностей вирусов, и со всеми ими бороться не удастся - причин тому много. Поэтому гораздо проще вовремя обновлять антивирусные базы - чем самостоятельно искать потом "иголку в стоге сена".

Вручную можно попытаться бороться только с резидентными, файловыми, загрузочными вирусами и интернет-червями. Самостоятельная борьба с вирусом происходит путем блокирования его работы в системе и дальнейшим поиском следов вируса в файлах программ и операционной системы. После этого вирус удаляется вместе с программой. Будьте готовы к тому, что вам придется переустанавливать ПО и ОС. Все необходимое у вас должно быть под рукой (компакт-диск с Windows и дистрибутивы необходимых программ).

Как вирус попадает в память?

Прежде всего, следует помнить, что вирус - это тоже программа, и для работы ей необходимо находиться в памяти. Работающий в памяти вирус становится одним из процессов Windows. Для того чтобы вирус попал в память, кто-то должен его запустить. Этих "кого-то" не так уж и много: загрузочный сектор HDD, "Автозагрузка", раздел реестра, сам пользователь и одна из программ, в которую внедрился вирус. Как правило, пользователь может запустить вирус один раз (непосредственно или косвенно в программе), и дальше вирус начнет размножаться и работать.

Из загрузочного сектора вирус попадает в память вместе с ОС в начале загрузки ПК.

В "Автозагрузку" он попадает в редких случаях. В реестре он может запускаться из ключа HREY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

или

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft \Windows\CurrentVersion\Run.

В первом ключе находятся обычные программы, которым нужно автоматически запускаться вместе с ОС.

Во втором находятся служебные программы и драйверы, которые запускаются первыми. В большинстве случаев вирус попадает в память с помощью составных системных или прикладных программ, зараженных вирусом.

В таких ОС, как Windows 98/ME, для распространения вируса по системным файлам нет никакой преграды. Но в Windows 2000/XP есть служба защиты системных файлов - то есть, если провести какие-либо изменения или удалить системный файл, то служба автоматически восстановит его и отобразит данное событие в системном журнале.

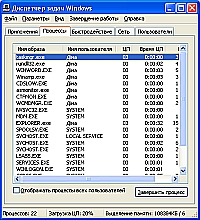

Прежде чем приступить к определению имени процесса, принадлежащего вирусу, необходимо обратить внимание на то, что вы можете по ошибке завершить и служебный процесс. Результат данного действия предсказать тяжело (это зависит от того, какой процесс завершить). К примеру, может зависнуть ПК. Или же исчезнет "Индикатор языка клавиатуры". Но в любом случае ваши личные файлы останутся целыми, пострадает только ОС (эта проблема решается простой ее переустановкой). Чтобы избежать таких ситуаций, необходимо в ОС Windows 2000/ХР не завершать процессы, которые запущены не от вашего имени. В ОС Windows 98/МЕ при использовании программы Amn Task Manager нужно обратить внимание на столбец "Авторские права". Процессы c авторскими правами, принадлежащими компании Microsoft, завершать не следует.

Определение процесса вируса в ОС Windows 98/ME

Зная, как вирус попадает в память, приступим к определению имени процесса, принадлежащего вирусу. Определить процесс необходимо в первую очередь, поскольку важно знать, какой из множества процессов принадлежит вирусу. Если этого не сделать, то все попытки исцеления ПК ни к чему не приведут. Если просто заменять зараженные файлы незараженными, то для вируса не будет никакой преграды на пути его внедрения в файл - это ходьба по замкнутому кругу.

В ОС Windows 98/ME можно воспользоваться программой Amn Task Manager, предназначенной для мониторинга и управления процессами в Windows 95/98/Me (или аналогичной по выполнению действий).

Она покажет, какие программы находятся в памяти, и сможет убрать оттуда любую из этих программ. В окне Amn Task Manager показаны все процессы, которые выполняются в памяти. Теперь нужно понять, какой из них является собственно вирусом. Для этого в программе Amn Task Manager необходимо просмотреть авторские права и описание программ, которые присутствуют в памяти (вирусы не имеют в себе такой информации, поскольку их код должен быть небольшим, насколько это возможно). Для просмотра нужно добавить в окно программы столбцы Авторские права и Описание файла в окне Настройка =>Опции =>Процессы (Завершенные процессы).

Процессы с отсутствующими "Авторскими правами" и "Описанием файла" являются подозреваемыми. После исключения из них тех, что запустили лично вы, и тех, что стоят в "Автозагрузке" (по вашей воле), нужно запомнить их или записать. Дальше необходимо завершить работу "подозреваемых процессов". После этого просто запускаются любые программы, что есть у вас на ПК, и завершается их работа. В конце можно посмотреть, появился ли хоть один из подозреваемых процессов в памяти. Тот, что появился и остался, и является вирусом.

С помощью программы Amn Task Manager можно определить, какой процесс был запущен вирусом. Для этого нужно вызвать контекстное меню на процессе вируса и выбрать там "Найти предка" - тогда выделенная линия переместится на интересующий нас процесс. Эта функция программы дает возможность узнать, где сидит вирус. К примеру, если этим процессом является Explorer - значит, вирус был запущен из "Автозагрузки". В противном случае - это было сделано зараженной программой. Не исключено заражение самого Explorer'а - тогда предком должен быть MSGSRV32. И так далее - по цепочке до самого компонента ядра ОС (файл KERNEL32.DLL), в него тоже может внедриться вирус.

Определение процесса вируса в ОС Windows 2000/ХР

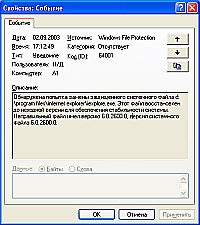

В этих ОС удалить вирус проще. Как уже было сказано, у них есть служба защиты системных файлов. Это значит, что ОС не даст заменить свои системные файлы какой-нибудь программе. Если такие попытки были, пользователь может узнать об этом при помощи программы "Просмотр событий". К сожалению, эта защита не дает 100-процентной надежности.

Теперь можно приступить к определению процесса, принадлежащего вирусу. Здесь программа Amn Task Manager не поможет, потому что она просто не способна работать в этих ОС. Нужно воспользоваться средствами ОС, то есть программой "Диспетчер задач" Windows.

В ней необходимо обратить внимание на процессы, которые запущены от вашего имени,- они, собственно, и являются подозреваемыми. Теперь для удобства отключаются все программы, которые стоят в "Автозагрузках", и перезагружается ПК. Из числе тех процессов, что остались, исключаются системные (они запускаются от имени пользователя): taskmgr.exe, ctfmon.exe, explorer.exe, wcmdmgr.exe. Дальше можно завершить работу наших подозреваемых процессов. После просто нужно запускать и завершать работу всех приложений, которые есть на ПК. Появившийся и оставшийся процесс является вирусом.

Удаление вирусов

Если удалось определить имя процесса в памяти, принадлежащего вирусу, можно "исцелять" ПК. Производится перезагрузка ПК и освобождение памяти от вируса. Нужно проверить наличие запуска этого процесса в "Автозагрузке" кнопки "Пуск" всех пользователей. Также необходимо посмотреть наличие запуска в программе "Настройка системы" (команда msconfig). Автозагрузка - это не единственное место, где он может быть, но убедиться нужно. Дальше находятся все "измененные" EXE-файлы за последний месяц или лучше за два месяца с помощью программы поиска. Все найденное можно скопировать в один каталог. Дальше проверить программы на наличие в них вируса поможет файловый менеджер FAR (или Norton Commander). В коде программы ведется поиск строки

This program cannot be run in DOS mode или

This program must be run under Win32 .

Необходимо отметить, что одна из этих строк обязательно присутствует в начале кода программы. Задача заключается в том, чтобы найти еще одну такую строку. Если строка найдена - значит, в этот файл внедрился вирус. Дальше нужно проверить все найденные файлы подобным способом. После того как вы узнали, какой из файлов заражен, они заменяются незараженными (выполняется с помощью простого копирования файлов). Для этого вам понадобится другой ПК без вируса. Если такого ПК нет, вам придется удалить зараженные файлы и переустановить те приложения (по необходимости и ОС), из которых вы их удалили (не делайте деинсталляцию программ, вы можете запустить вирус!).

В случае, когда вы не нашли процесса в памяти, то вирус у вас работает только в момент запуска зараженной программы и, выполнив свои действия, завершается. В ОС Windows 98/ME его можно увидеть в закладке "Завершенные процессы", а в Windows 2000/ХР увидеть нельзя (имея только встроенные средства). Бороться с ним нужно так же, как и в предыдущем случае, разве что имя процесса знать не нужно.

Когда вы выполнили все описанные выше действия по удалению вируса из ПК, а вирус снова размножается и работает, то, скорее всего, к вам попал загрузочный вирус. Его удаление в ОС Windows 98/ME происходит путем перезаписи загрузчика (команда FDISK /MBR). Ее можно выполнять и при работе в среде Windows (через сеанс MS-DOS). В случае с ОС Windows 2000/ХР нужны дискеты аварийного восстановления. Загрузившись из них, выполните команду:

NO PASARAN

Как видно из всего описанного выше, работа по удалению вируса из ПК - дело непростое, описать которое в полной мере невозможно. Поэтому не стоит забывать об антивирусе. В случае если вы не смогли справиться с вирусом самостоятельно и антивирус тоже не помогает, у вас есть выбор: можете дождаться выхода новых антивирусных баз или удалить ОС со всеми установленными программами. Нет необходимости форматирования диска, но если вы хотите быть уверенными, что вирус удален, придется это сделать.

Amn Task Manager

Amn Task Manager - утилита для управления процессами в операционных системах Microsoft Windows 95/98/Me (NT/2000/XP не поддерживаются). Основной упор в программе сделан именно на управление процессами. Amn Task Manager позволяет запускать программы, открывать документы, управлять приоритетами процессов, их окнами, а также завершать процессы.

Среди набора функций есть и уникальные, такие как список завершенных процессов (позволяет стартовать уже завершившиеся процессы, а также обнаруживать "незванных гостей") или Text mode Terminator, позволяющий снимать зависшие процессы даже в том случае, когда GUI завис.

Читайте также: