Кибер вирусы в украине

Всего за несколько часов вирус-вымогатель Petya A поразил компьютерные системы десятков компаний

Украинские банки и другие учреждения атаковал вирус-вымогатель. Впервые в истории Украины, хакерская атака за несколько часов поразила банки, заправки, магазины, сайты государственных структур. Парализованными оказались даже сайты Кабинета министров и ряда крупнейших СМИ.

"Страна" собрала все, что известно о хакерском взломе, и также советы специалистов – как минимизировать риск "заражения".

1. Кого поразил вирус?

Неизвестный вирус поразил сети целого ряда крупных компаний, в том числе крупных государственных. Известно, что вирус атакует компьютеры на базе Windows.

Около 13.30 "Стране" стало известно о хакерской атаке на "Ощадбанк". При этом в официальном сообщении банк поначалу заявлял, что никакой атаки не было – якобы компьютеры в отделениях перестали работать из-за плановых технических работ.

Известно, что вслед за "Ощадом" вирус охватил также банк "Пивденный", "Укргазбанк", "ТАСКОМБАНК", и небанковские предприятия, среди которых – энергокомпания "Киевэнерго", "Укрпочта", аэропорт "Борисполь", "Укразализныця". Атаке подверглись и негосударственные компании, например, "Новая почта". Вирус даже парализовал сайты всех СМИ Украинского медиахолдинга. От вируса-захватчика также перестала работать вся интернет-сеть Кабинета министров. Уже известно, что вирус атаковал и заправки.

Хакерской атаке подверглись также некоторые крупные госкомпании в России. В частности, о "мощной хакерской атаке" на свои сервера заявила "Роснефть".

Пока неизвестно, являются ли хакерские атаки в Украине и России действиями одной группы лиц.

Полный список пораженных вирусом компаний "Страна" уже собрала. Список постоянно обновляется.

2. Что это за вирус?

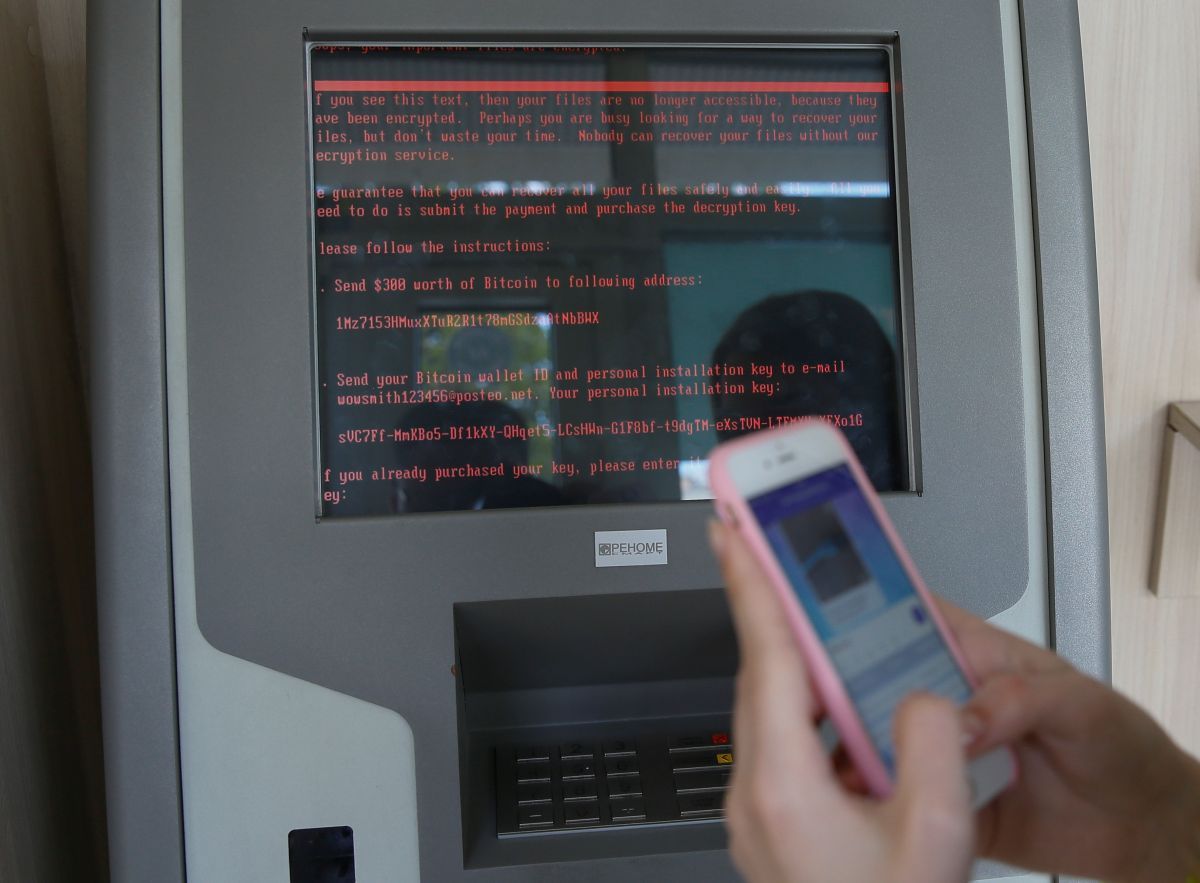

IT-специалисты говорят, что это вирус который называется Petya A или mbr locker 256, который относится к вирусам-вымогателям.

MBR - это главная загрузочная запись, код, необходимый для последующей загрузки ОС и расположен в первом секторе устройства. После включения питания компьютера проходит так называемая процедура POST, тестирующая аппаратное обеспечение, по прохождению которой BIOS загружает MBR в оперативную память по адресу 0x7C00 и передает ему управление. Так вирус попадает в компьютер и поражает его. Модификаций вируса существует много.

Специалисты утверждают, что вирус является аналогом WannaCry, который в мае нанес миллиардный ущерб мировой экономике.

3. Как происходит "заражение"?

Как стало известно "Стране" из источников в одном из коммерческих банков, вирус-вымогатель активизируется с помощью ссылки, которая присылается на почту из неизвестного адреса.

Заражение идет через открытие писем. При заражении система падает и пользователь обычно пытается сделать перезагрузку. Но как отмечают эксперты, именно этого делать не стоит: после нее идет полная блокировка системы. Но пока достоверной информации о вирусе нет.

4. Какие симптомы?

Вирус распространяется очень быстро. За несколько часов он поразил десятки компаний по всей Украине.

Симптомы заражения неизвестным вирусом проявляются в отказе работы компьютеров на платформе Windows. Компьютеры перегружаются, а вся информация на них зашифровывается.

Айтишники одной из киевских редакций, проверили один из зараженных компьютеров, и оказалось, что вирус уничтожил все данные на жестком диске.

5. Чего хотят хакеры?

О требованиях вируса стало известно по фото экрана, который появляется при заражении компьютера. На данный момент известно, что вирус блокирует компьютер, а ключ к разблокированию продает за биткоины в эквиваленте $300.

"Хакеры требуют выкуп с биткоинами, но вы же понимаете, если "ляжет" банковская система Украины, хакеры от этого смогут получить профит гораздо больше, чем просто с биткоинов. Нужно следить за транзакциями. Не исключено, что под ударом окажется финмониторинг", – сообщил "Стране" IT-специалист.

6. Как лечить?

Самостоятельно – никак. Когда хакеры получат деньги, обещают прислать код, с помощью которого можно будет разблокировать компьютеры.

7. А это вообще лечится?

Глава ИнАУ Александр Федиенко не советует пользователям пораженных компьютеров соглашаться на требования хакеров и перечислять им деньги. По его словам, "вылечиться" уже не получится.

"Ни в коем случае нельзя перечислять им деньги. Это развод. Никакой код, никакая инструкция не поможет избавиться от вируса. Из того, что проанализировали наши специалисты, ясно, что из-за вируса идет полное шифрование файлов. Всю пораженную вирусом технику можно просто выбросить на помойку. От вируса вылечить компьютеры нереально. Если уже началось шифрование, это уже всё", – сказал "Стране" Федиенко.

8. Какова цель хакеров?

По мнению IT-экспертов, с которыми поговорила "Страна", так как вирус поразил не единичные компании и не ограничился банковскими учреждениями, хакеры намерены нанести ущерб всей экономике Украины.

"Чего хотят добиться хакеры – это скорее вопрос к психологам. Я не знаю. Но сейчас они уже добились того, что в экономике страны случился коллапс. Все застыло. Эта атака, я считаю, была сделала из экономических побуждений, нанести ущерб целой стране, а не отдельным компаниям. Скорее всего, эта атака приведет к большим экономическим убыткам. Это элемент терроризма. Кибер-тероризм", – комментирует Александр Федиенко.

9. Как защититься от вируса?

1) Обязательно пользоваться антивирусами. По мнению специалиста, Virus "Petya А" блокирует сервис Avast, тога как "Касперский" этот вирус не видит. Принудительно обновите базу антивируса и операционные системы.

2) Не скачивать сторонние программы и файлы.

3) Не переходите по сторонним подозрительным ссылкам, в том числе, из соцсетей. Особенно если они исходят от неизвестных вам пользователей. Хотя, по словам Федиенко, не стоит открывать вообще никакие файлы и программы, даже если вам их присылают ваши знакомые. Или пропускать их через антивирусы.

4) Если заражение все-таки произошло, после заражения не перезагружайте компьютер! Этим вы активируете вирус.

"К сожалению, других, более подробных и конкретных рекомендаций пока дать нельзя, потому что до сих пор не ясно до конца, что это за вирус", – говорит Александр Федиенко.

10. Кто стоит за хакерской атакой?

Пока неизвестно. Но то, что атака нацелена на экономику всей страны, говорит о факте вмешательства извне.

Советник министра МВД Антон Геращенко уже заявил, что кибератака под видом вируса-вымогателя была организована со стороны спецслужб РФ.

По словам Федиенко, недавно аналогичный вирус распространялся в Европе.

"Пока нет точных фактов, что это за вирус и откуда он пришел. Но я читал в иностранной прессе, что в Европе недавно была похожая атака. Но она развивалась очень медленно и вяло. Просто в связи с тем, что украинский сегмент интернета очень высокоскоростной, плюс хорошее проникновение абонентов, в Украине этот вирус распространяется молниеносно. Грубо говоря, за полчаса заражено пол-страны", – говорит Федиенко.

Специалист отмечает, что наша страна де-факто оказалась неготовой к такой кибератаке. "Это звездный час подразделения по кибербезопасности. Наши компетентные службы сейчас должны тщательно и быстро все проанализировать и дать четкие рекомендации нашей отрасли, как реагировать и как бороться с вирусом", – отмечает Александр Федиенко.

На минувшей неделе словацкие разработчики решений по кибербезопасности огорошили мир новостью: готовится глобальная хакерская атака, возможно, похлеще, чем печально известный вирус Petya.A. И – что особенно неприятно для украинцев – вероятными первыми целями этой атаки специалисты в вопросах цифровой безопасности назвали Украину и Польшу. УНИАН пообщался с экспертом, объявившим о новой угрозе.

Согласно выводам экспертов ESET, занимавшихся расследованием предыдущих кибер-атак на Украину, хакеры уже смогли успешно установить на множество компьютеров по всему миру вредоносный программный код, который в определенный момент сможет позволить злоумышленникам взять контроль над всеми инфицированными устройствами и/или использовать их для мощной глобальной атаки на какую-то конкретную мишень. Конечная цель всех этих приготовлений, осуществленных преступниками, пока неизвестна, как и нет точного ответа на то, кто заказчик или выгодополучатель надвигающейся беды.

Самый большой цифровой удар Украина пережила в прошлом году – летом 2017-м вирус Petya.A разрушительно вмешался в деятельность сотен украинских компаний, торговых сетей, телеканалов, бензозаправок и заблокировал работу тысяч персональных компьютеров – по некоторым данным, одну десятую всех компьютеров в государственном и корпоративном секторе! По оценкам властей, суммарные убытки от этого разрушительного вируса составили почти 0,5% ВВП всей страны, или 14 миллиардов гривен.

Тем не менее, считают в ESET, нас могут ждать еще более суровые испытания. В частности, компания заявила, что хакеры произвели подготовительные действия – в период с 2015 до середины 2018 года. За это время было разработано и уже успешно внедрено на множество компьютеров новое вредоносное ПО, GreyEnergy. Для его распространения злоумышленники воспользовались рассылками электронной почты с вредными интернет-ссылками или документами, в некоторых случая было проведено заражение серверов, присоединенных к Интернету. Это позволило GreyEnergy составить схему сетей своих жертв и собрать конфиденциальную информацию, такую как пароли пользователей. В настоящий момент ПО GreyEnergy активно, и, вероятно, ждет своего часа.

Киберполиция Украины уже подтвердила нападения на две украинские компании с помощью GreyEnergy, однако, не раскрыла деталей этих первых атак. Кроме того, активность GreyEnergy замечена в Польше.

УНИАН поговорил о GreyEnergy и рисках ближайшего цифрового будущего с человеком, который и опубликовал доклад о грядущих угрозах – Робертом Липовски, старшим исследователем угроз Лаборатории ESET.

Наблюдая доклады ESET, Роберт, я испытал неприятное чувство, что Украина – это огромная черная дыра в глобальной цифровой безопасности. Много слайдов об Украине как жертве либо источнике распространения цифровых угроз – вроде знаменитого вируса Petya.A, взломавшего тысячи компьютеров по всему миру. Теперь вот GreyEnergy. Почему, по вашему мнению, так происходит? Почему так много проблем с безопасностью связаны с Украиной?

Хороший вопрос. Основная гипотеза – что Украина используется как тестовая площадка группами хакеров. На вашей стране они тестируют свой арсенал кибер-оружия перед тем, как применить его против других стран, всего мира. Однако, конечно, мотивация злоумышленников может быть связана и с геополитической ситуацией, в которой оказалась страна. Но очень сложно заглянуть в разум злодеев и понять их истинные мотивы.

Это очень хороший, но и крайне тяжелый вопрос. Десятки, сотни, тысячи… Наше видение ситуации формируется на основании отчетов, которые мы получаем от наших клиентов. Наше программное обеспечение, установленное у них, предоставляет нам отчеты и статистику по подобным инцидентам, но, в любом случае, оценки очень приблизительны. Но цифры – огромны.

И о чем нам говорят эти данные, статистика, которую вы видите? Мы должны готовится к чему-то очень плохому, похуже вируса Petya.A?

Мы должны быть настороже. Все мы. Активность GreyEnergy во многом схожа с деятельностью BlackEnergy, с помощью которой был осуществлен взлом систем энергоснабжения в Украине в минувшие годы. Посему – весьма вероятно, что взломщики готовятся к каким-то еще более разрушительным атакам. Но мы не знаем, кто они, и что у них в головах. Мы видим схожие черты в тактике приготовлений к вирусной атаке с образом действий BlackEnergy. Посему и последствия могут быть в чем-то схожи.

Однако, вряд ли это закончится чем-то хорошим. Мы помним времена, когда хакеры взламывали компьютеры для развлечения, а потом это стало бизнесом…

Именно. Произошла трансформация целей хакеров. От развлечения до монетизации взломов – разными способами: через шантаж людей, у которых украли личные данные или как было в случае с Petya.A, когда данные на жестком диске компьютера шифровались, и взломщики требовали выкуп за предоставление ключа расшифровки диска – и, теперь, до разрушения. Разрушения как такового – приостановки работы энергосетей, транспортной инфраструктуры…

Так к чему готовится нашим читателям, рядовым пользователям? Дальше-то что?

Пока все еще актуальные финансовые мотивы в деятельности хакеров – похищение данных, электронных кошельков, криптовалюты. Однако и саботаж, особенно в последние годы: мы наблюдали атаки, которые были замаскированы под вымогательство, но на самом деле преследовали целью конкретные диверсии, акты саботажа, атаки агрессии против правительственных органов. Также мы должны учитывать, что растет число атак, являющихся пробными, разведывательными, с целью проверить реакцию пользователей и разработчиков на те или иные события, обнаружение того или иного вредоносного кода.

И всегда мы должны иметь в виду, что скрытой целью хакеров в ряде атак (или под их прикрытием) является шпионаж. Это происходит по всему миру.

Вы производили когда-нибудь оценки финансовых потерь – в мировом разрезе – причиненных и причиняемых хакерами? За какой-нибудь период?

Крайне сложно измерять такие вещи. Тот урон, что мы наблюдали в недавний период – наиболее разрушительный, нанесенный вирусами Petya.A и Not.Petya, группой BlackEnergy – нанесенный сначала Украине, а затем и всему миру – это более, чем 10 миллиардов долларов США. Это, разумеется, не наши оценки, такие цифры называют другие компании, специализирующиеся на расчете убытков.

Мы уже получили немало уроков – глобально, все человечество – Petya, NotPetya, BlackEnergy и так далее. По-вашему, реакция на эти события правительственных органов достаточна? По вашему ощущению, осознают ли чиновники серьезность угроз, предпринимают ли надлежащие меры? Достаточно ли предпринимаемых на правительственном уровне разными странами мира мер для защиты граждан, инфраструктуры? Или еще есть, над чем работать?

Всегда есть, что улучшить. Однако в действительности сложно судить, насколько хорошо или плохо правительства тех или иных стран реагируют на угрозы. Если мы посмотрим на происходящее в Украине, к примеру – на атаки на вашу энергосистему, и сравним первую волну атак в 2015-2016-м со второй волной – то реакция и восстановление всех систем после атак стала намного быстрее, энергосети были быстро переведены в ручной режим управления. То есть, это пример, что каждая атака воспринимается серьезно, и корпоративный сектор и власти реагируют на взломы надлежащим образом.

Но, конечно, это – не повод расслабляться, всегда есть вероятность нового взлома любой системы безопасности.

Думаю, чем больше компания, тем больше ресурсов она тратит на обеспечение безопасности. Разумеется, у айти-гигантов – свои команды по безопасности. Скорее, у маленьких компаний есть проблема нехватки ресурсов, поэтому они передают вопросы безопасности на аутсорс чаще и ищут решения у компаний вроде нашей. Так что, на самом деле, полагаю, серьезность отношения к угрозам и уровень инвестиций в безопасность у всех крупных игроков – на высоте.

Но вопрос ресурсов и инвестиций в безопасность – это одно, а интерес злоумышленников – другой вопрос. У них тоже есть ресурсы, время и желание…

В общем, никто на 100% не защищен, думаю, наши читатели уже поняли. Сейчас хакеры, в современном мире, очень серьезно развернулись – они атакуют саму демократию, вмешиваясь в выборы и референдумы. Мы живем в новую эру, непредсказуемую. Это немного по-философски, но – куда еще дотянутся руки цифровых злодеев?

Хороший вопрос. Увы, он связан исключительно с мотивацией самих злоумышленников. Некоторые из них играют в долгую, затрачивая огромные ресурсы и время на планирование своих операций и подготовку к ним, а некоторые – оппортунисты в поисках легкой добычи, жаждущие быстрого возврата своих вложений в хакерское ремесло. Сложно предсказать, на кого или что они могут напасть в ближайшем будущем. Еще 10 лет назад никто не знал о биткойне, его просто не существовало, а нынче кругом – криптомайнеры и сотни криптовалют. И все это – лакомые цели. Сложно предугадать, что еще нового возникнет, появится – и станет целью хакеров – через десять лет.

На текущий момент – дайте, пожалуйста, несколько простых советов нашим читателям-пользователям о том, как снизить риск стать жертвой хакеров. Помимо банальной установки антивирусного программного обеспечения на смартфон или ноутбук, что еще неспециалист может сделать для своей защиты сам, своими руками?

Есть несколько очень простых вещей, которые люди могут и должны делать самостоятельно, чтоб снизить угрозы для себя: первое, как вы сказали, специализированное ПО, обеспечивающее безопасность – но, помимо его установки, необходимо тщательно следить за регулярным обновлением такого программного обеспечения; также крайне важно управление паролями, которые использует человек – не используйте генераторы паролей, используйте сложные пароли, с разными цифрами и знаками, большими и маленькими буквами, пароли должны быть длинными; не используйте один пароль на всех сайтах, приложениях и устройствах – используйте уникальный пароль для каждого случая и устройства; и, обязательно – имейте резервные копии всех ваших данных и храните их на устройстве, не подключенном к интернету. Вот это – крайне важно: иметь резервную копию, и именно этим частенько пренебрегают. А ведь это – самый простой способ уберечь ваши данные для случаев, вроде атаки вируса Petya.A.

И, пожалуй, всегда стоит быть настороже. Как бы, быть немножко параноиком – но не слишком погружаться в паранойю – не для того, чтобы перестать наслаждаться технологиями – а для того, чтобы осознавать: всегда есть риск, что вас могут взломать. Если что-нибудь выглядит слишком круто, чтоб быть правдой – например, если вам пришло письмо, где вам предлагают деньги просто так – не доверяйте ему. Это взломщики.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Неделю назад масштабные хакерские нападения вызвали хаос в банках, больницах и правительственных учреждениях Украины, а затем распространились по всему миру. Для экспертов теперь уже очевидно: целью киберпреступления были не деньги. Но что тогда? И может ли эта кибератака быть предвестником чего-то гораздо более серьезного?

Утром во вторник, 27 июня, председатель совета директоров украинской компании по информационной безопасности ISSP Олег Деревянко был на Бессарабском рынке. Он собирался поехать за город к своим родителям, так как на следующий день на Украине был выходной - День Конституции.

Примерно в одиннадцать телефон Деревянко зазвонил. Это был представитель крупной телекоммуникационной компании, которая обслуживает государственный Ощадбанк - один из трех системно важных банков Украины.

Ощадбанк насчитывает 3650 филиалов и 2850 банкоматов по всей стране. Им требовалась срочная помощь: банк подвергся хакерской атаке.

"Я передал задание своей команде, - рассказывает Деревянко в интервью, которое он дал в офисе ISSP в один из самых жарких (во всех смыслах) дней лета. - И продолжил путешествие к родителям. Хакерские атаки происходят постоянно, и я не видел причин менять свои планы".

Правообладатель иллюстрации Getty Images Image caption Кибернападение было совершено и на датскую компанию Maersk, занимающуюся морскими грузоперевозками

Ни Деревянко, ни кто-либо другой на Украине и представить не могли, что произойдет уже очень скоро: масштабная кибератака поразила украинские банки, энергосистемы, почтовые службы, государственные министерства, медиа-организации, главный аэропорт Киева, национальных провайдеров мобильной связи и даже Чернобыльскую АЭС.

От нее пострадали и другие страны мира, а последствия кибернападения ощущаются до сих пор, хотя даже неделю спустя не до конца понятно, какой была его цель и кто за ним стоял.

Массированная атака

Примерно тогда, когда Олег Деревянко передавал просьбу Ощадбанка своим сотрудникам, о кибератаке стали сообщать и из других мест.

В 10:30 предупреждение поступило в ситуационный центр Совета национальной безопасности и обороны. А уже через тридцать минут эксперт по кибербезопасности пришел к председателю СНБО Александру Турчинову.

Тот дал команду применить последовательность действий, утвержденную Национальным координационным центром кибербезопасности на случай атаки.

На видеоконференции, которая состоялась сразу же, присутствовали руководители Государственной службы специальной связи и защиты информации, киберполиции, Службы безопасности Украины и штабов СНБО.

Между тем начальник Центра киберзащиты Роман Боярчук поручил специальной команде Компьютерной аварийной реабилитации Украины (Cert-UA) выяснить все, что известно о нападении.

Через несколько часов стало понятно, что атаке подверглась вся страна.

Хитрый вирус, блестящая стратегия

Пока Олег Деревянко ехал к своим родителям, его телефон не прекращал звонить. А когда его сотрудники начали докладывать о деталях нападения, Деревянко понял, что его выходной отменяется.

Съехав на обочину, он достал свой ноутбук и начал работать.

Образцы, собранные в компьютерной системе Ощадбанка, которые ему отправили сотрудники, озадачили Деревянко. "Мы сразу заметили некоторые признаки того, что это не атака с целью вымогательства", - пояснил он.

Правообладатель иллюстрации Getty Images Image caption Украинской киберполиции надо быть готовой к новым атакам, предупреждают эксперты

Дело в том, что обычно преступники заражают вирусом систему, а потом требуют выкуп за ее разблокировку. Так было с вирусом WannaCry в этом году, когда тот нанес удар по компьютерам во всем мире, в том числе - по Национальной службе здравоохранения Великобритании.

"Сначала я подумал, что это постоянная угроза повышенной сложности (один из видов кибератак. - Ред.), но вскоре понял, что для этого случая нам нужен новый термин", - рассказывает Олег Деревянко.

На следующий день компания ISSP предложила термин "массовая скоординированная кибератака" (Massive Coordinated Cyber Invasion). Он был нужен, чтобы отличить хаос, который произошел в информационных системах страны во вторник, от предыдущих атак на Украину в 2015 и 2016 годах.

По мнению Деревянко, главное отличие заключалось в том, что целью было обмануть и озадачить, при этом последовательность действий была частично автоматизирована.

Исследовательница Лесли Кархарт, которая уже более десяти лет специализируется на цифровой криминалистике и реагировании на кибератаки, добавляет, что самым сложным в последнем нападении была его стратегия.

"Технические средства распространения вируса, которые применили хакеры, хорошо известны, так же как методы борьбы с ними, - пояснила Лесли Кархарт в интервью BBC Future. - А вот что на самом деле было выполнено блестяще, так это определение целей нападения".

Правообладатель иллюстрации ROB ENGELAAR/afp/getty images Image caption Обычные вирусы-вымогатели требуют деньги у хозяев заблокированных компьютеров

Новый вирус был способен перехватывать пароли, завладевать правами администраторов, удалять данные журнала, шифровать, а главное - находить необходимые ему программы на компьютерах и наносить удар выборочно.

Иными словами, он действовал гораздо более изысканно, чем типичные вредоносные программы.

Именно это беспокоит Деревянко больше всего.

"Удивительно то, что в организациях и сетях, пострадавших от вируса больше всего, были компьютеры, которых он не коснулся, - объясняет специалист. - Это очень сложно объяснить. Как вирусу удалось их обойти, а главное - почему?"

Вирус-вымогатель или нападение на страну?

Пока украинские компании восстанавливали работу своих компьютерных сетей, специалисты по кибербезопасности в Европе и Америке начали постепенно осознавать, что это была не обычная атака, и ее последствия могут выйти за пределы украинских границ.

Между тем в Торонто специалист по вопросам стратегии глобальной безопасности компании Gigamon Кевин Мэги получил первое предостережение. Во время совещания в финансовом центре города один из его коллег посмотрел в свой телефон и раздраженно воскликнул: "Ну вот, опять вирус Petya".

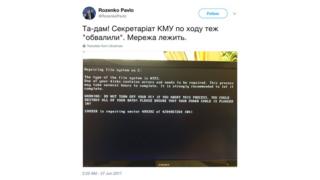

Правообладатель иллюстрации Rozenko Pavlo/Twitter Image caption Во время вирусной атаки вице-премьер-министр Украины Павел Розенко опубликовал в "Твиттере" фото с экрана своего компьютера

Вредоносная программа-вымогатель под названием Petya известна с 2016 года. Однако на этот раз речь шла о ее модифицированной версии.

Сначала никто не придал этому значения, но уже через 30 минут телефоны начали "разрываться" у всех участников совещания.

"Я заглянул в свой телефон, в папке "Входящие" была куча писем с вопросами и обновлениями, Twitter также мигал уведомлениями. Стало очевидно, что мы имеем дело с чем-то серьезным", - сказал Мэги.

Кибератака, направленная на Украину, затем пересекла Атлантику. В офисе международной юридической компании DLA Piper в Вашингтоне появилось объявление "НЕ включайте компьютеры!".

Специалист по вопросам государственной кибербезопасности из американского аналитического центра "Атлантический совет" Бо Вудс рассказал BBC Future, что изначально предполагал несколько сценариев развития событий.

Правообладатель иллюстрации Eric geller/twitter Image caption Сотрудникам DLA Piper настоятельно советовали не включать компьютеры

Это могла быть та самая группа хакеров, которая распространяла предыдущие версии вируса Petya, или же кто-то другой, кто замаскировал свою вредоносную программу под этот вирус.

Возможно, главной мишенью была Украина, а остальной мир просто почувствовал отголоски атаки. А может, Украина стала лишь первой среди многих стран, которые еще пострадают от нападения.

На следующий день картина стала более понятной.

"Вредоносная программа не была похожа на обычные вирусы-вымогатели, или по крайней мере это была какая-то очень неудачная версия такого вируса. К тому же, она атаковала преимущественно государственные институты и компании. Все это указывает на то, что ее целью были не деньги", - пояснил Джонатан Николс, бывший американский военный IT-эксперт.

В тот же день сотрудники Лаборатории Касперского и известный специалист по кибербезопасности Мэтт Суйше подтвердили на своих страницах в соцсетях, что вирус был лишь замаскирован под программу-вымогатель - то, о чем Деревянко рассказал Би-би-си еще накануне.

"Наш анализ показывает, что главная цель атаки - не финансовая выгода, а массовое повреждение систем", - заявил пресс-секретарь Лаборатории Касперского.

Иными словами, хакеры пытались создать хаос в цифровой инфраструктуре Украины, чтобы усложнить работу предприятий и парализовать государственные институты.

Правообладатель иллюстрации Getty Images Image caption Сайт британской рекламной компании WPP "лег" после нападения

Мэтт Суйше позже связался с Би-би-си и добавил, что, по его мнению, атака была направлена именно против Украины.

Когда детали начали проясняться, Бо Вудс прислал в редакцию BBC Future сообщение с единственным вопросом: "Если мотивом были не деньги, тогда что?"

Тяжелые последствия

28 июня начали поступать данные о последствиях атаки.

Гигантская международная судоходная компания Maersk подтвердила на своей странице в "Твиттере", что также подверглась нападению и многие сервисы компании "не функционируют должным образом".

В Maersk, как и в нескольких других транснациональных корпорациях, которые пострадали от кибератак, отказались дать интервью Би-би-си.

Ощадбанк, сообщивший о нападении одним из первых, на несколько дней закрыл более трех тысяч своих отделений, хотя онлайн-банкинг функционировал без сбоев.

Директор департамента информационных технологий банка ПУМБ Андрей Бегунов заявил, что за 23 года работы в банковской и ІТ-отрасли Украины это была худшая ситуация, которую он когда-либо видел. Хотя ПУМБ не пострадал от нападения, хаос в сетях конкурирующих банков шокировал Бегунова.

Правообладатель иллюстрации Getty Images Image caption Кибератака повредила и систему мониторинга на Чернобыльской АЭС

Даже в США вирус нанес ущерб одной из сетей здравоохранения, в которой работают 3500 сотрудников и в которую входят две больницы, 60 врачебных кабинетов и 18 коммунальных объектов. Многие пациенты не получили необходимые процедуры вовремя.

Министр здравоохранения Украины Ульяна Супрун заявила Би-би-си, что ее ведомство вынуждено работать, как 30 лет назад, с ручкой и бумагой.

Среди важных задач этого министерства - централизованное распределение медикаментов по всем 24 регионам Украины. "Теперь мы можем делать это только вручную и общаться только по телефону, что очень замедляет и усложняет работу", - рассказала Супрун.

"Люди не могут получить медицинскую документацию, поскольку наша компьютерная система не работает. Я не могу собрать статистику для конференции по проблемам СПИДа, на которой я должна быть на этой неделе. Я даже не могу сказать вам, какие больницы также пострадали от нападения, поскольку они просто не могут связаться с нами", - объясняла ситуацию министр.

Мотивы все еще неясны

В течение недели после нападения редакция BBC Future провела более 25 интервью с экспертами по кибербезопасности. Все они сошлись на двух вещах: целью нападения были не деньги, и оно было направлено именно против Украины.

Но два этих вывода поднимают много других вопросов.

Свидетельствует ли разрушительный характер атаки, осуществленной в международных масштабах, об использовании кибероружия?

Для специалиста из Торонто Кевина Мэги это очевидно. "Я уверен, что это было что-то вроде испытания. Кто-то создает арсенал кибероружия и, чтобы отвлечь людей, замаскировал атаку под обычный вирус-вымогатель".

Другие не согласны с этой гипотезой. "Если целое государство планирует нападение на врага, зачем посылать предупредительные выстрелы и создавать огласку?" - спрашивает Брайан Гонан, независимый консультант по вопросам информационной безопасности из Ирландии.

Опытный эксперт по кибербезопасности Николас Уивер, который специализируется на "червях" (вредоносное программное обеспечение), считает, что разрушительность этого вируса позволяет отнести его к оружию.

"Если кто-то хотел нанести удар по украинскому бизнесу, - говорит эксперт, - лучше червя ничего не придумать".

Правообладатель иллюстрации Getty Images Image caption Атаки, подобные случившейся, могут полностью парализовать банковскую систему

Итак, была ли цель нападения политической, и в таком случае было ли оно спланировано, организовано и профинансировано на государственном уровне?

2 июля Служба безопасности Украины сообщила, что располагает доказательствами участия России в кибератаке. Москва отрицает любую причастность, назвав такие утверждения безосновательными.

Война нового уровня

Если за нападением стоит целое государство и если действительно речь идет об использовании кибероружия, тогда, возможно, мы вступаем в новую эпоху в геополитике.

Как тогда это нападение классифицировать в общепринятых военных терминах или терминах разведки? И можно ли это считать актом агрессии?

А если из-за него пострадали учреждения здравоохранения и гражданские институты, можно ли назвать это военным преступлением?

"Это важные вопросы, - отмечает Бо Вудс. - Солдаты не стреляют в сотрудников Красного Креста на поле боя, потому что это - прямой путь в Гаагу. Я не юрист, но мне кажется, что этот случай был серьезным правонарушением".

"Десятилетиями, даже столетиями оказание медицинской помощи считалось неотъемлемым и неприкосновенным правом человека. Больница - это святое. И, следовательно, мы не можем не отреагировать на то, что произошло", - добавил он.

Эксперты, с которыми мы общались, отметили, что для осуществления такой кибератаки нужно 10-20 человек.

"Чтобы полностью провернуть такую операцию, - объясняет Роберт Ли, специалист по кибербезопасности компании Dragos, - нужно руководство, вспомогательное подразделение, финансисты и другие специалисты. Команда где-то из 10 человек. Но, в принципе, чтобы написать вредоносную программу, хватит и пяти программистов".

Для Олега Деревянко эта атака стала лишь очередным подтверждением того, о чем он предупреждал представителей украинской власти еще три года назад.

"Еще в 2014 году я говорил многим высокопоставленным чиновникам, что мы должны готовить специалистов, способных реагировать на кибератаки такого уровня, - говорит Деревянко. - Я предупреждал, что если мы не начнем прямо сейчас, через три года масштабные кибератаки государственного уровня станут регулярными".

Если Олег Деревянко не ошибается, такие дни, как 27 июня, для Украины могут повториться. И их последствия будет ощущать весь мир.

Читайте также: