Как защищаться от вирусной атаки

Компьютерные вирусы, программы-шпионы и другие виды угрозы могут получить доступ к вашему компьютеру несколькими способами, такими как: запуск зараженного файла, пришедшего по электронной почте, случайно нажатие на небезопасную ссылку в интернете или скачивате одно а оказывается, что это совершенно не то что вы хотели, что это вирус замаскированный под приложение, фильм и т.д. Есть несколько простых шагов, которые нужно предпринять, чтобы ваш компьютер и ваши личные данные находились в безопасности.

Не только Windows должен быть обновлен, но также все программы, которые используются при работе в интернете, такие как Flash или Java. Обновления для этих программ необходимы для использовать всех новейшие возможностей и технологий при просмотре ваших любимых веб-сайтов. Но к сожалению, эти же программы могут быть использованы злоумышленниками для заражения вашего компьютера (используюя обнаруженные ошибки в них), поэтому убедитесь, что все приложения обновляются и их версии актуальны.

Некоторые вирусы могут пытаться обмануть вас маскируясь под обновление одной из ваших программ. Если вы подозреваете, что это как раз тот самый случай, перепроверьте скачанный файл антивирусными средствами, либо попробуйте найти дополнительную информацию об этом файле в в интернете.

Антивирусное программное обеспечение предназначено для устранения вредоносного ПО, а также как средство препятствующее его проникновению на ваш компьютер. Вы можете выбрать бесплатный антивирус и скачать из массы качественных бесплатных антивирусов таких как: AVG, Avira, Avast и др.все они обеспечивают надежную антивирусную защиту. Также есть антивирусы с функциями файервола (брандмауэра), например Comodo, который обеспечивает дополнительную защиту от сетевых атак и злоумышленников пытающихся получить доступ к вашей личной информации.

Еще одно правило для защиты компьютера от вирусов и других атак — будьте осторожны при работе в интернете. Даже с последней версией своего браузера, полностью обновленным Windows, вы можете случайно загрузить опасные файлы или даже случайно запустить их, минуя все системы безопасности вашего компьютера.

Существует верный способ узнать, что вы находитесь на небезопасном сайте или перешли по небезопасной ссылке: этому помогают дополнительные функции антивирусов, которые добавляют дополнительную информацию в браузер для ссылок на странице, если в базе данных антивируса этот сайт считается небезопасным, то вас предупредят об опасности перехода по ссылке.

Подсказка: если вы используете ваш компьютер для онлайн-платежей или других конфиденциальных операций, есть простой дополнительный способ повысить вашу безопасность, такой как использование двух различных браузеров. Используйте один браузер исключительно только для для ваших конфиденциальных операций, а другой-для серфинга в интернете, посещению сайтов социальных сетей и так далее.

Любой файл, который загружается без вашего разрешения, является потенциально опасным. То же справедливо и для файлов, скачанных из непроверенных источников или полученных по электронной почте.

Скачивайте файлы только из проверенных источников, особенно остерегайтесь ссылок на форумах, досках объявления и т.п.

Facebook, Twitter, Одноклассники, ВКонтакте и другие социальные сети все чаще используются злоумышленниками. Основным риском является то обстоятельство, что опасные сообщения приходят от друзей. Если вы видите сообщение от друга, но оно выглядит подозрительным, свяжитесь со своим другом и убедитесь, что это именно его ссылка, текст или видео. Не, нажимайте на ссылки, пока вы не убедитесь, что это безопасно.

На заре компьютерной эры, когда вычислительные машины были достоянием лишь секретных правительственных организаций, все было тихо и спокойно. Инженерам и в голову не приходило заниматься такими глупостями, как, например, создание вирусов, - и без этого хватало работы. Однако уже в конце 70-х компьютеры начинают активно проникать в жизнь все более широких слоев населения, и к середине 90-х они становятся обязательным атрибутом чуть ли не каждой современной компании, а компьютерная грамотность стала в ряд с умением читать и писать. К компьютерам получают доступ сотни миллионов людей со всего мира, а Всемирная паутина, именуемая Интернетом, связывает их невидимыми каналами связи. Наивно было бы полагать, что эта орава пользователей в своей работе с компьютерами преследует благие цели составления бухгалтерских отчетов, ведения складского хозяйства или просто испытывает желание "утонуть" в увлекательной компьютерной игре. Сегодня десятки тысяч хакеров самых разных возрастов и убеждений рыскают по всемирному киберпространству, взламывают компьютерные системы, крадут конфиденциальную информацию, опустошают банковские счета, уничтожают данные. Наиболее распространенным инструментом для достижения этих целей стали компьютерные вирусы.

Многочисленные вирусные атаки ставят под угрозу нормальное функционирование глобальной экономики в целом. По данным аналитического центра издательства Information Week, в 2000 году потери мирового хозяйства, вызванные вирусной и хакерской активностью, составили 1,6 трлн. долл. Другая американская исследовательская организация - Forrester Research - прогнозирует, что к 2005 году компании увеличат расходы на информационную безопасность в 3 раза, для того чтобы сохранить свою способность противостоять усиливающимся вирусным атакам на компьютерные системы. Прогноз, надо сказать, не из приятных для российской экономики, особенно если учитывать, что у многих отечественных предприятий не хватает средств даже на выплату зарплаты. Как сократить расходы и одновременно повысить эффективность защиты? Ответ на этот вопрос состоит в понимании проблемы и проведении четкой и продуманной корпоративной политики компьютерной безопасности.

Что такое вирус?

Благодаря многочисленным голливудским блокбастерам понятие "вирус" в глазах публики приобрело демонический оттенок и устойчиво ассоциируется чуть ли не со злым внеземным разумом, проникшим на Землю. Необоснованный страх тем более опасен, что лишает пользователей способности трезво рассуждать, когда на компьютере действительно появляется вирус: часто в панике они наносят компьютерам больший ущерб, чем мог бы сделать сам вирус. В действительности вирус - это самая обычная компьютерная программа, которая обладает свойством незаметно для пользователя создавать свои копии и внедрять их в другие программы или секторы дисков. Совсем даже не страшно, правда?

Другое заблуждение большинства пользователей состоит в распространении понятия "вирус" на все остальные типы вредоносных программ, такие как сетевые черви и троянские программы. "Черви" в отличие от вирусов не имеют способности "размножаться", но умеют автоматически рассылать себя по электронной почте, сетевым ресурсам и другим каналам передачи данных. "Троянцы" не умеют ни того, ни другого - они "вручную" засылаются жертве под видом какой-нибудь полезной утилиты и, будучи запущенными, производят на компьютере самые разные нежелательные действия. Важно отметить, что сегодня уже трудно найти вредоносную программу, которая была бы "чистым" вирусом, "червем" или "троянцем". Современные компьютерные жучки - это в подавляющем большинстве сложные многокомпонентные программы, которые сочетают характерные черты двух или даже всех трех типов.

Как защитить сеть?

Вряд ли стоит говорить, что компьютерная сеть предприятия даже небольшого масштаба - это сложный организм, требующий от системного администратора несравненно больших знаний и умения, нежели защита настольного компьютера домашнего пользователя.

.

Cтруктура обычной сети включает такие элементы, как рабочие станции (мобильные и стационарные), файловые серверы и серверы приложений (физические и логические), почтовые шлюзы и web-серверы. Вместе с тем продуманная система антивирусной защиты сети - это не просто установка специализированного антивирусного ПО. Более того, такой подход к проблеме может привести к неправильному или неэффективному функционированию вычислительных мощностей предприятия. В результате может снизиться производительность сети в целом и даже лучший в мире антивирус пропустит "заразу", последствия чего вообще трудно предсказать.

Итак, как же правильно использовать антивирусные программы? Здесь необходим комплексный подход, при котором защита от вирусов сегментов сети работала бы как совокупность взаимосвязанных и взаимодополняющих элементов. Наш взгляд на проблему сводится к необходимости контроля мест хранения данных и каналов их передачи, а также равномерному распределению нагрузки на элементы корпоративной сети. Давайте рассмотрим это подробнее.

Рабочие станции являются наиболее уязвимым местом в защите корпоративной сети, поскольку управляются наименее опытными в плане "вирусоустойчивости" пользователями. Сегодня, когда рабочее место буквально каждого сотрудника современного предприятия оборудуется компьютером, нередко подключенным к Интернету, уровень защиты корпоративной сети автоматически многократно понижается. Сквозь эту "лазейку" проникает до 95% всех вредоносных программ. Как показывает практика, должный результат в образовании рядовых пользователей не всегда достигается даже долговременным и целенаправленным просвещением: они все так же открывают присланные неизвестно откуда "картинки" с изображениями любимых теннисисток, актрис, певиц. В этой связи важно максимально исключить человеческий фактор и установить соответствующее антивирусное ПО. "Соответствующее" означает, во-первых, антивирусный монитор, проверяющий все используемые на компьютере объекты в масштабе реального времени, т. е. в момент попытки их запуска. В случае попытки выполнения зараженного файла монитор автоматически сообщит об инциденте пользователю и системному администратору, которые смогут своевременно принять необходимые меры. Во-вторых, ежедневно все локальные диски рабочих станций должны проходить всеобъемлющую проверку антивирусным сканером с максимальной глубиной поиска. Максимальная глубина поиска подразумевает применение эвристического анализатора кода (поиск неизвестных вирусов) и избыточного сканирования (для обнаружения вирусов, использующих необычные технологии внедрения в файлы). Обе технологии требуют больших затрат вычислительных ресурсов компьютера, однако вряд ли это будет принципиально, если сканирование проводится уже, например, по окончании рабочего дня.

Важно не забывать мобильных пользователей, которые, бывает, приносят целые "зоопарки" вредоносных программ на своих ноутбуках. В отношении их необходимо применять настоящие драконовские меры: проводить полную проверку дисков каждый раз при подключении к сети.

Часто рядовые пользователи страдают желанием отключить навязчивые антивирусные программы или изменить параметры их работы. При этом они плохо представляют себе последствия такой самодеятельности. Поэтому следующий важный совет системным администраторам - исключить возможность изменения параметров и отключения антивирусов локальными пользователями.

Системный администратор крупной сети может схватиться за голову: "Как же я буду все это делать на моих 500 станциях"? Действительно, неужели ему придется лично каждый день обегать всех своих подопечных для глубокого сканирования? Ответ очень прост: в передовые антивирусные комплексы уже интегрированы технологии, позволяющие проводить всю эту работу удаленно и в полностью автоматическом режиме. Например, в самой популярной российской программе "Антивирус Касперского" (www.kaspersky.ru) внедрена система управления "Сетевой Центр Управления", дающая возможность один раз с консоли администратора задать порядок работы пакета на рабочих станциях, включить автопилот и забыть об этой головной боли.

Другим уязвимым элементом корпоративной сети является почтовый шлюз, через который проходит электронная корреспонденция предприятия. По данным "Лаборатории Касперского", в 2000 году более 80% всех зарегистрированных вирусных инцидентов произошло именно через электронную почту. Почему же она получила такую популярность среди создателей вредоносных программ?

Во-первых, электронная почта - это идеальный транспорт для компьютерных вирусов, обеспечивающий высочайшую скорость их распространения. Благодаря последним достижениям технологий связи доставка электронного письма даже в противоположную точку земного шара требует минут, а в некоторых случаях - даже нескольких секунд. Сравните cо многими месяцами, необходимыми вирусу, чтобы добраться до другого города при помощи дискет. Исключительная популярность Интернета предопределила и бурное развитие электронной почты: в наши дни к ней имеют доступ сотни миллионов людей по всему миру. Более того, сегодня трудно и практически невозможно вести эффективный бизнес, управлять современным предприятием или организацией без использования электронной почты.

Вторым обстоятельством, предопределившим пристрастие компьютерного андеграунда к электронной почте, является простота ее использования в процессе разработки программ. Существует множество учебников и руководств, которые подробно описывают процедуру внедрения подпрограмм для взаимодействия с почтовыми клиентами. Таким образом, даже студент способен создать простейшую программу, умеющую рассылать письма по электронной почте.

Наконец, не стоит забывать и такой важный психологический момент. Одной из главных причин создания людьми компьютерных вирусов является их желание показать себя, сделать так, чтобы их запомнили, пусть даже на геростратовом поприще. Для достижения этой цели они готовы пойти на все, чтобы их создания нанесли как можно больший вред, стали как можно более известными. Лучший вариант для этого, чем использование электронной почты, придумать сложно.

Таким образом, сегодня антивирусная защита корпоративных почтовых систем является важнейшим аспектом политики безопасности предприятия в целом. Именно это направление в перспективе будет определять эффективность и устойчивость функционирования корпоративных вычислительных систем. Конечно, это не значит, что системный администратор должен просто установить на почтовый сервер антивирус с настройками "по умолчанию" и забыть о нем.

Основным правилом является защита всех узлов и установка многоуровневой системы фильтрации всей почтовой корреспонденции. Наиболее распространенной структурой размещения опорных пунктов антивирусной защиты является так называемая схема 2+1. Схема подразумевает установку антивирусного модуля на корпоративный почтовый сервер, который осуществляет первичную проверку поступающих сообщений. В связи с нагрузкой, которая ложится на почтовый сервер, рекомендуется настраивать антивирусный модуль на минимальное потребление системных ресурсов, т. е. отключать такие "тяжелые" функции, как избыточное сканирование, эвристический анализ, проверка архивированных и сжатых файлов.

Второй уровень защиты составляет специальное антивирусное ПО, устанавливаемое на рабочих станциях, подключенных к службе электронной почты. Оптимальным вариантом является использование антивирусных модулей, интегрированных в локальные почтовые клиенты. Здесь рекомендуется включить все имеющиеся инструменты защиты от вирусов: это будет несколько замедлять работу компьютера, однако никак не скажется на функционировании сети в целом. Существует альтернатива интегрированным антивирусным модулям - антивирусные мониторы, которые в масштабе реального времени проверяют все используемые объекты. Однако первый вариант все же является более предпочтительным, потому как проверяет все входящие и исходящие сообщения сразу же после их получения или отправления, в то время как мониторы способны распознать вредоносный код, только когда пользователь попробует его запустить. Кроме того, антивирусный модуль способен не только обнаруживать, но и успешно лечить зараженные сообщения.

В-третьих, необходимо использовать и классический антивирусный сканер, способный проверять сетевые и локальные диски. Это необходимо для проведения регулярных (не менее 1 раза в день) проверок почтовых баз, хранящихся на сервере и рабочих станциях. Данное обстоятельство накладывает определенные требования на используемый антивирус, а именно поддержку различных форматов почтовых баз. Иными словами, важно, чтобы антивирусный сканер мог проверять содержимое почтовых баз, а не рассматривать их как обычные файлы.

Опасным рассадником вирусов могут также стать файловые серверы и серверы приложений, совместно используемые сразу многими сотрудниками предприятия. Так, зараженная программа с одного компьютера, скопированная на сервер, может моментально попасть на другой компьютер, если его владелец проявит интерес к этой программе. На серверы, как и на рабочие станции, необходимо устанавливать антивирусные мониторы, проверяющие файлы "на лету", и регулярно проводить полномасштабную проверку антивирусным сканером. Как и в случае с почтовыми шлюзами, для оптимизации работы сервера мы рекомендуем отключать "тяжелые" инструменты борьбы с вирусами (эвристический анализатор и пр.) на уровне сервера и возлагать эту задачу на клиентские антивирусные программы.

В качестве дополнительного барьера на пути вирусов в сеть предприятия мы рекомендуем установить специальный антивирусный модуль на корпоративный межсетевой экран, который сможет проводить антивирусную фильтрацию всех входящих и исходящих потоков данных.

Наконец, не стоит забывать про корпоративный web-сервер. Здесь таится опасность даже большего масштаба, чем в случае с почтовыми шлюзами или рабочими станциями. Web-cервер является предметом открытого доступа, к которому могут обращаться не только сотрудники компании, но и любой желающий. Можете себе представить, какой ущерб репутации предприятия может нанести вирус в файле, хранящийся на web-сервере и открытый для публичной загрузки? История знает немало примеров, когда десятки тысяч пользователей загружали зараженные программы и запускали их на своих компьютерах, что приводило к сбоям и потере важной информации. Источниками "заразы" могут быть внутренние сетевые ресурсы и внешний взлом. Первая проблема решается реализацией описанной выше структуры антивирусной защиты. Что касается второго, то должен подтвердить - от хакерского взлома никто гарантированно не защищен. Причинами взлома могут быть недавно обнаруженные "дыры" в системах безопасности, перехват или простой подбор паролей доступа к web-серверу. В результате хакер может, например, заменить какую-нибудь полезную программу на свое "творение", которое впоследствии скачают ваши потенциальные покупатели. Для исключения такой возможности можно использовать специализированные ревизоры изменений, такие как, например, Kaspersky WEB Inspector. Такие программы собирают со всех файлов web-сервера их уникальные "отпечатки" (CRC-суммы) и после в масштабе реального времени постоянно контролируют их соответствие оригиналам. В случае нарушения целостности информации ревизор мгновенно оповестит о произошедшем инциденте системного администратора и восстановит первоначальное содержимое сервера.

Описанная схема была бы малоэффективной, если бы не сопровождалась внимательным отношением к своевременному обновлению антивирусных баз всех задействованных в схеме модулей и программ. Как известно, антивирус способен распознать и удалить вирус только в том случае, если данные о нем присутствуют в базе данных программы. Современные алгоритмы распознавания неизвестных вирусов страдают недостаточной надежностью и высоким уровнем ложных срабатываний. Таким образом, чем чаще обновляется ваш антивирус, тем более оперативно вы можете противостоять атакам даже самых "свежих" вирусов. Идеалом являются real-time-обновления "Лаборатории Касперского", когда пользователь получает обновления сразу же после их производства и тестирования антивирусными экспертами.

В области антивирусной безопасности, как ни в какой другой, идеально работает известный закон Мэрфи, гласящий, что если какая-нибудь неприятность может произойти, то она обязательно произойдет. Можно понадеяться на авось и не "залатать" вовремя брешь в системе безопасности или забыть обновить используемое антивирусное программное обеспечение. Смею вас уверить, что последствия этой халатности не заставят себя ждать, и скоро системный администратор обнаружит в подведомственной ему сети нелегально копошащихся хакеров и настоящий вирусный "зоопарк". Как это ни шокирующе звучит, но крайний педантизм и легкая стадия паранойи - залог успешности в деле защиты компьютерных сетей. Но даже эти ценные качества человеческой натуры не способны обеспечить надежную защиту, если у всех сотрудников предприятия нет четкого понимания своего места и роли в борьбе с внешними вторжениями, если в компании не проводится жесткая и продуманная до мельчайших подробностей политика компьютерной безопасности. Надеюсь, мы помогли уважаемому читателю разобраться в основах этой политики. Удачи в борьбе с вирусами!

Курс дистанционного обучения:

"Экономическая информатика"

Модуль 1 (1,5 кредит): Введение в экономическую информатику

1.4. Сервисное программное обеспечение ПК и основы алгоритмизации

Компьютерный вирус – это небольшая вредоносная программа, которая самостоятельно может создавать свои копии и внедрять их в программы (исполняемые файлы), документы, загрузочные сектора носителей данных.

Известно много различных способов классификации компьютерных вирусов.

Одним из способов классификации компьютерных вирусов – это разделение их по следующим основным признакам:

- среда обитания;

- особенности алгоритма;

- способы заражения;

- степень воздействия (безвредные, опасные, очень опасные).

В зависимости от среды обитания основными типами компьютерных вирусов являются:

- Программные (поражают файлы с расширением. СОМ и .ЕХЕ) вирусы.

- Загрузочные вирусы.

- Макровирусы.

- Сетевые вирусы.

Программные вирусы – это вредоносный программный код, который внедрен внутрь исполняемых файлов (программ). Вирусный код может воспроизводить себя в теле других программ – этот процесс называется размножением.

По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям – нарушению работы программ и операционной системы, удаляя информации, хранящиеся на жестком диске. Этот процесс называется вирусной атакой.

Загрузочные вирусы – поражают не программные файлы, а загрузочный сектор магнитных носителей (гибких и жестких дисков).

Макровирусы – поражают документы, которые созданы в прикладных программах, имеющих средства для исполнения макрокоманд. К таким документам относятся документы текстового процессора WORD, табличного процессора Excel. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд.

Сетевые вирусы пересылаются с компьютера на компьютер, используя для своего распространения компьютерные сети, электронную почту и другие каналы.

По алгоритмам работы различают компьютерные вирусы:

- черви (пересылаются с компьютера на компьютер через компьютерные сети, электронную почту и другие каналы);

- вирусы-невидимки (Стелс-вирусы);

- троянские программы;

- программы – мутанты;

- логические бомбы;

- и другие вирусы.

В настоящее время к наиболее распространенным видам вредоносных программ, относятся: черви, вирусы, троянские программы.

Желательно не допускать появление вирусов в ПК, но при заражении компьютера вирусом очень важно его обнаружить.

Основные признаки появления вируса в ПК:

- медленная работа компьютера;

- зависания и сбои в работе компьютера;

- изменение размеров файлов;

- уменьшение размера свободной оперативной памяти;

- значительное увеличение количества файлов на диске;

- исчезновение файлов и каталогов или искажение их содержимого;

- изменение даты и времени модификации файлов.

- И другие признаки.

Одним из основных способов борьбы с вирусами является своевременная профилактика.

Чтобы предотвратить заражение вирусами и атаки троянских коней, необходимо выполнять некоторые рекомендации:

- Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса.

- Необходимо проверять все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков.

- Необходимо установить антивирусную программу и регулярно пользоваться ею для проверки компьютеров. Оперативно пополняйте базу данных антивирусной программы набором файлов сигнатур вирусов, как только появляются новые сигнатуры.

- Необходимо регулярно сканировать жесткие диски в поисках вирусов. Сканирование обычно выполняется автоматически при каждом включении ПК и при размещении внешнего диска в считывающем устройстве. При сканировании антивирусная программа ищет вирус путем сравнения кода программ с кодами известных ей вирусов, хранящихся в базе данных.

- создавать надежные пароли, чтобы вирусы не могли легко подобрать пароль и получить разрешения администратора. Регулярное архивирование файлов позволит минимизировать ущерб от вирусной атаки

- Основным средством защиты информации – это резервное копирование ценных данных, которые хранятся на жестких дисках

Существует достаточно много программных средств антивирусной защиты. Современные антивирусные программы состоят из модулей:

- Эвристический модуль – для выявления неизвестных вирусов.

- Монитор – программа, которая постоянно находится в оперативной памяти ПК

- Устройство управления, которое осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов

- Почтовая программа (проверяет электронную почту)

- Программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков

- Сетевой экран – защита от хакерских атак

К наиболее эффективным и популярным антивирусным программам относятся: Антивирус Касперского 7.0, AVAST, Norton AntiVirus и многие другие.

Программа состоит из следующих компонентов:

- Файловый Антивирус - компонент, контролирующий файловую систему компьютера. Он проверяет все открываемые, запускаемые и сохраняемые файлы на компьютере.

- Почтовый Антивирус- компонент проверки всех входящих и исходящих почтовых сообщений компьютера.

- Веб-Антивирус – компонент, который перехватывает и блокирует выполнение скрипта, расположенного на веб-сайте, если он представляет угрозу.

- Проактивная защита - компонент, который позволяет обнаружить новую вредоносную программу еще до того, как она успеет нанести вред. Таким образом, компьютер защищен не только от уже известных вирусов, но и от новых, еще не исследованных.

Антивирус Касперского 7.0 – это классическая защита компьютера от вирусов, троянских и шпионских программ, а также от любого другого вредоносного ПО.

- Три степени защиты от известных и новых интернет-угроз: 1) проверка по базам сигнатур, 2) эвристический анализатор, 3) поведенческий блокиратор

- Защита от вирусов, троянских программ и червей.

- Защита от шпионского (spyware) и рекламного (adware) ПО.

- Проверка файлов, почты и интернет-трафика в режиме реального времени.

- Защита от вирусов при работе с ICQ и другими IM-клиентами.

- Защита от всех типов клавиатурных шпионов.

- Обнаружение всех видов руткитов.

- Автоматическое обновление баз.

Антивирусная программа avast! v. home edition 4.7 (бесплатная версия) русифицирована и имеет удобный интерфейс, содержит резидентный монитор, сканер, средства автоматического обновление баз и т.д.

Защита Avast основана на резидентных провайдерах, которые являются специальными модулями для защиты таких подсистем, как файловая система, электронная почта и т.д. К резидентным провайдерам Avast! относятся: Outlook/Exchange, Web-экран, мгновенные сообщения, стандартный экран, сетевой экран, экран P2P, электронная почта.

Состоит из одного модуля, который постоянно находится в памяти компьютера и осуществляет такие задачи как мониторинг памяти и сканирование файлов на диске. Доступ к элементам управления и настройкам программы выполняется с помощью соответствующих закладок и кнопок.

Автозащита должна быть всегда включенной, чтобы обеспечить защиту ПК от вирусов. Автозащита работает в фоновом режиме, не прерывая работу ПК.

Каждый второй пользователь интернета в Германии стал жертвой киберпреступников. Как уберечься? DW - о некоторых правилах кибербезопасности, которые нужно соблюдать.

Более тысячи немецких пользователей интернета в возрасте старше 16 лет приняли участие в репрезентативном опросе, который провело объединение фирм, специализирующихся в Германии на цифровых технологиях, - Bitkom. Результат вызывает тревогу: 55 процентов из них рассказали о том, что стали в 2019 году жертвами киберпреступников. Главную опасность представляют здесь вирусы-шифровальщики, которые усложняют или вообще делают невозможной работу персональных компьютеров и смартфонов.

Жертвами так называемого фишинга, когда скаченное незнакомое и вредоносное приложение выуживает и передает злоумышленникам логины и пароли, стали 25 процентов опрошенных. У многих из них были сняты в интернете деньги с банковского счета.

Судя по результатам опроса, каждый пятый пользователь в Германии был обманут, когда что-то приобретал в онлайн-магазинах. Таких мошенников обычно нелегко разоблачить и еще труднее вернуть деньги назад. Еще 9 процентов подверглись оскорблениям и угрозам.

Как уберечься от мошенников - или, по крайней мере, усложнить жизнь киберпреступникам? Во многом проблемы у пользователей возникают из-за пренебрежения правилами кибербезопасности.

Зачем кому-то меня взламывать?

Пренебрежение собственной безопасностью в Сети ведет к массовым взломам и заражениям устройств. Большинство хакеров нацелено на получение коммерческой выгоды. Если на компьютере пользователя нет ценной информации о банковских картах или государственных тайнах, то вполне возможно, что подобная информация окажется на компьютерах его друзей. Проникнуть на компьютеры знакомых жертвы или попросить их о "помощи", получить банковские реквизиты или данные паспорта становится легче.

Мои пароли никто не взломает?

Пароли "123456", "123456789", "qwerty", "12345678" и "111111", по версии компании Keeper (производит ПО для хранения паролей), стали самыми распространенными среди людей, которых взламывают киберпреступники. Несколько лет назад в Keeper подобрали 25 самых распространенных паролей и заявили, что более 50 процентов людей используют именно их.

Предполагаемые российские хакеры атакуют через принтеры

Стандартные пароли в принтерах или отсутствие последнего обновления может стать лазейкой, через которую российские хакеры совершают кибератаки. Об этом предупредила корпорация Microsoft. (06.08.2019)

Как запоминают компьютерные пароли немецкие разведчики

Публикация личных данных и переписки сотен немецких политиков и журналистов, полученных в результате хакерского взлома, снова остро поставила вопрос о компьютерной безопасности. (04.01.2019)

Десятки стран договорились бороться с киберпреступностью

Более 50 стран и 150 компаний подписали документ по борьбе с преступностью в киберпространстве, включая вмешательство в выборы и риторику ненависти. (12.11.2018)

7 советов, как не попасться на крючок мошенников

В этой новой книге идет речь о психологических и эмоциональных приемах мошенников и о том, почему на их уловки попадаются буквально все. (14.11.2017)

Смените пароль от вашей почты!

То, что мы до сих пор знали о надежных паролях для аккаунтов в интернете, оказалось ошибкой. Это признал даже тот эксперт, который придумал все нынешние правила. (25.08.2017)

Мощный кибервирус атаковал объекты в России, Украине и Германии

То есть, чтобы взломать чей-нибудь почтовый ящик, систему интернет-банкинга или облачное хранилище, достаточно подставить один из перечисленных ресурсом паролей. Для этого уже существуют программы (bruteforce), которые методом перебора подставляют цифры и подбирают пятизначный пароль за несколько секунд.

Оптимально пароль должен состоять не менее чем из 10 символов, содержать в себе буквы, цифры, знаки препинания и иметь разный регистр (заглавный и прописной). Символы подобного пароля не должны складываться в слова или устойчивые выражения (даже если транслитом). Также не рекомендуется использовать один пароль для разных сервисов или пользоваться "секретными вопросами": кличка вашей первой собаки, девичья фамилия матери и т. д. Конечно, запомнить несколько разных подобных паролей сложно, но для этого используются специальные менеджеры паролей, которые будут генерировать и запоминать их.

У меня очень сложный пароль, я могу не бояться хакеров?

Чтобы защититься от взлома, одного хорошего пароля недостаточно. Именно поэтому на большинстве сервисов и на всех банковских сайтах в ЕС сейчас используют двухфакторную аутентификацию (2FA). При этом методе система распознает пользователя по двум признакам. Как правило, это что-то, что пользователь знает (например пароль или пин-код). Вторым признаком может стать вещь, которая принадлежит пользователю, например, смартфон. На него приходит смс-оповещение с новым паролем, или push-уведомление, на котором нужно подтвердить вход.

И третий фактор - биометрика пользователя. Это отпечаток пальца или сканирование лица. Пользоваться каким-то одним методом небезопасно. Даже отпечаток пальца можно "снять" с экрана смартфона или восстановить по фотографии, как это сделал, например, хакер Starbug, подделав отпечатки пальцев тогдашнего министра обороны Германии Урсулы фон дер Ляйен (Ursula von der Leyen).

Можно спокойно открыть ссылку от друга, хотя мы давно не общались?

Будьте осторожны! Вполне может быть, что компьютер этого друга взломали, - и вас пытаются взломать тоже. Это называется "фишинг": бдительность пользователя усыпляется якобы важным сообщением, используя примерно такие заголовки: "счет-фактура", "договор" или "смотри, какое видео с тобой я нашел". Пользователь запускает полученное вложение, и происходит скачивание вредоносного ПО, которое "прикидывается" текстовым файлом. Но если нажать на свойства "договора", то можно увидеть, что этот файл имеет расширение "exe", вместо "txt".

Или пользователь переходит по ссылке и оказывается якобы на стартовой странице соцсети или почтового сервиса. Посчитав, что его "выкинуло" из системы, пользователь может ввести повторно свой логин и пароль. Однако такая страница оказывается лишь подделкой, а данные пользователя попадают в руки злоумышленников. Именно эта история произошла с одним из членов Демократической партии США. В результате перехода по сторонней ссылке он заполнил формы якобы почтового ящика, а злоумышленники получили доступ к почте однопартийцев Хиллари Клинтон. В случае обнаружения подобных писем их следует сразу отмечать как спам и ни в коем случае не открывать.

А как я распознаю, что сайт не подделка?

Если вы перешли по ссылке из письма на популярный сайт, то перепроверьте его адресное имя. Фальшивый сайт почтового сервиса Google, например, вместо "gmail.com" может быть "hmail.com". Разница незначительна, но она есть. Также стоит обратить внимание на протокол безопасности сайта (это те самые буквы, которые стоят перед адресом).

Сайты-фальшивки редко применяют "https" протокол, который использует шифрование. Кстати, посещать лучше те сайты, которые используют именно этот протокол, а не "http". Это не значит, что их сложнее взломать, но если хакеры вклинятся в передачу информации между сайтом и пользователем, то ничего в ней не поймут.

У меня есть антивирус. С ними мне ничего не грозит?

Антивирус полезен, но только если речь идет об уже известных вирусах, которые добавлены в его библиотеку. Если вирус совсем новый, то программа-антивирус не распознает вредоносное ПО. Таким образом, можно защититься от начинающих хакеров, но если вы стали целью атаки профессионального хакера, то он, скорее всего, обойдет антивирус. Поэтому очень важно постоянно обновлять антивирусные программы.

Как еще я могу себя обезопасить?

В последнее время участились атаки "вымогателей" (ransomware). Например, хакеры шифруют данные компьютера жертвы. Их интересует не содержание жесткого диска компьютера, а биткоины, которые они требуют за расшифровку. Важно не платить шантажистам, так как никаких гарантий того, что они выполнят свои обещания, вы не получите.

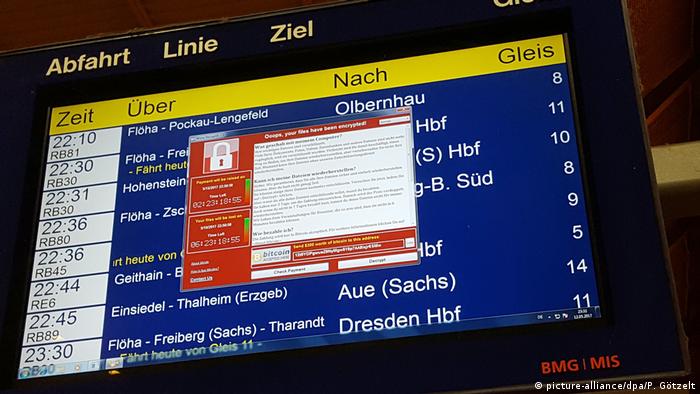

Атака вируса Wanna Cry весной 2017 года показала, как важно вовремя обновлять операционную систему и ни в коем случае не пользоваться "пиратским" софтом. Также не забывайте делать резервное копирование, чтобы в случае заражения компьютера его можно было вернуть в состояние до момента, когда он еще не был заражен. Кстати, большинство вирусов-шифровальщиков активируются после перезагрузки, так что если вы поняли, что подхватили вирус, не спешите выключать компьютер. Попытайтесь избавиться от него во время этой рабочей сессии при помощи антивируса или бэкапа компьютера.

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Читайте также: