Как загрузить вирус на банковскую карту

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

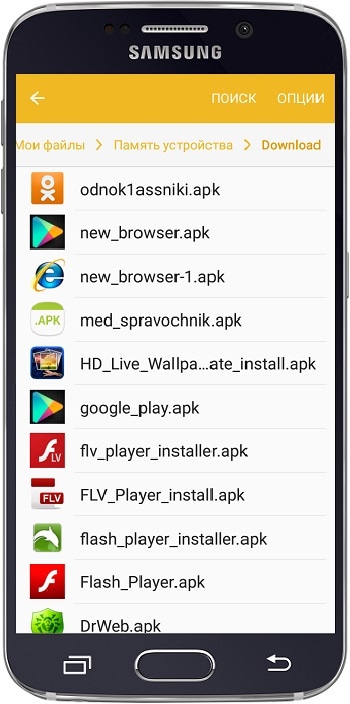

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

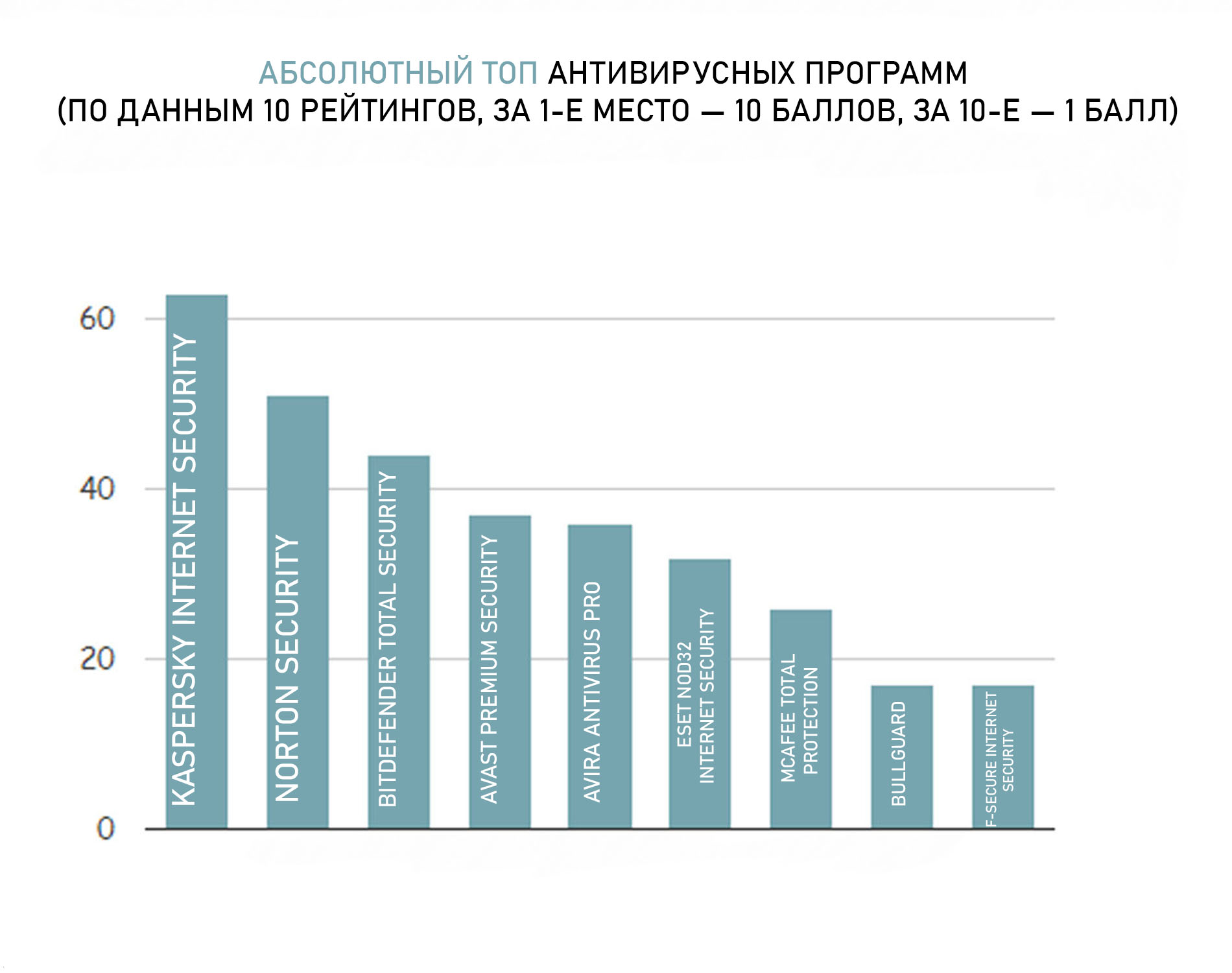

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Почему для дистанционного банковского обслуживания опасно использовать смартфоны (планшеты) с OS Android ?

Миф первый.

Если установлен антивирус, то мой смартфон надежно защищен.

Неправда, так как

1. бесплатная версия антивируса (лайт вариант) не обеспечит защиту,

2. несвоевременное обновление антивирусных баз не обеспечит защиту,

3. если вирус был установлен до установки антивируса, то антивирус не обеспечит защиту,

4, если антивирус обнаружил вирус, то в ряде случаев не сможет его удалить или дезактивировать.

Миф второй.

Если вирус таки сработал и денежку украли, то банк вернет украденное за счет прибыли банка (или, как полагают некоторые клиенты, за счет некоего страхового фонда), так как он предоставил небезопасную услугу.

Увы, судебная практика в РФ говорит об обратном. Достаточно воспользоваться поиском на портале банки точка ру.

Суды полностью удовлетворили 13 из 163 исков физических лиц и два из 31 иска юридических лиц, а частично — 19 и 2 соответственно. Компании подали иски на 301 млн рублей, но взыскали лишь 32 тыс. рублей. Точные суммы исков физлиц и выплат по ним установить не удалось: они раскрываются не во всех делах, объясняет эксперт RTM Group Евгений Царев. Исходя из раскрытых сумм, физические лица в среднем подавали иск на 412 647 рублей, а юридические — на 9,7 млн. Ответчиком по большинству исков (140) были Сбербанк и его подразделения.

До суда доходит малая часть инцидентов. По данным Group-IB (занимается компьютерной криминалистикой), со II квартала 2015 года по I квартал 2016 года хакеры только у владельцев смартфонов Android похитили 348,6 млн рублей — на 471% больше, чем за аналогичный период предыдущего года. У юридических лиц через интернет-банк за этот период похитили 956,1 млн рублей, сообщала Group-IB.

По договору о предоставлении ДБО всю ответственность за сохранность паролей и файлов электронной подписи несет клиент, объясняет замруководителя лаборатории компьютерной криминалистики Group-IB Сергей Никитин. Хищения, как правило, происходят из-за компрометации клиента с помощью банковского трояна (вид вредоносного софта), соглашаются Никитин и Царев. Понятно, почему судебные решения в основном на стороне банка: ни один банк не может гарантировать безопасную среду на стороне клиента, указывает Никитин.

Возможности вирусов на платформе ОС Андроид поистине фантастические.

Что может вирус:

• прослушивать телефонные переговоры;

• получать доступ к Сети;

• копировать данные из адресной книги;

• устанавливать приложения скрытно от владельца смартфона;

• отправлять данные о местоположении;

• копировать фотографии;

• использовать микрофон для подслушивания;

• отправлять и получать СМС скрытно от владельца смартфона;

• отключать антивирусное ПО;

• получать доступ к истории чатов (Skype, Viber, WhatsApp);

• просматривать историю браузера.

Ну, вполне вероятно, что также может посмотреть кэш браузера, кейлоггером снять пароли/логины , вводимые с клавиатуры.

О новом банковском трояне — Spy.Agent.SI — стало известно в марте 2016 года из заявления компании ESET. Специалисты компании предупредили, что программа способна успешно обходить двухфакторную аутентификацию и похищать учетные данные пользователей мобильных банковских приложений. Используя украденную информацию, мошенники могут получить удаленный доступ к личному кабинету жертвы в ИБ/МП и вывести все средства со счета. Параллельно троян перехватывает SMS с одноразовыми паролями, отправляемыми банками для подтверждения транзакций.

Оперативники установили, что преступная группа состояла из четырех человек, проживающих на территории Приволжского федерального округа. Ее организатором являлся ранее судимый 28-летний житель Йошкар-Олы. В криминальном бизнесе был задействован и его 24-летний брат, проживавший в Казани на съемной квартире.

В ходе обысков были изъяты ноутбуки со следами распространения в сети Интернет вредоносного программного обеспечения, 12 мобильных телефонов, 15 USB-модемов, более 300 сим-карт, электронные носители информации и порядка 70 банковских карт, на счета которых производилось зачисление похищенных денежных средств.

В исследуемом случае внедренный в легитимное приложение код расшифровывает файл, добавленный злоумышленниками в ресурсы приложения, и запускает его.Запущенный файл обращается к серверу злоумышленников и скачивает основную часть Tordow, которая содержит ссылки на скачивание еще нескольких файлов – эксплойта для получения рута, новых версий зловреда и так далее. Количество ссылок может меняться в зависимости от планов злоумышленников, более того, каждый скачанный файл может дополнительно загрузить с сервера, расшифровать и запустить новые компоненты. В результате на зараженное устройство загружаются несколько модулей зловреда, их количество и функциональность также зависят от пожеланий хозяев Tordow. Так или иначе, у злоумышленников появляется возможность удаленно управлять устройством посредством отправки команд с управляющего сервера.В итоге киберпреступники получают полный набор функций для кражи денег пользователя методами, уже ставшими традиционными для мобильных банковских троянцев и вымогателей.

В функциональность вредоносного приложения входят:

Отправка, кража, удаление SMS.

Запись, перенаправление, блокирование звонков.

Проверка баланса.

Кража контактов.

Осуществление звонков.

Изменение управляющего сервера.

Скачивание и запуск файлов.

Установка и удаление приложений.

Блокировка устройства с показом веб-страницы, заданной сервером злоумышленников.

Составление и передача злоумышленникам списка содержащихся на устройстве файлов; отправка, переименование любых файлов.

Перезагрузка телефона.

Помимо скачивания модулей собственно банковского троянца, Tordow (в рамках прописанной цепочки загрузки модулей) скачивает еще и популярный пакет эксплойтов для получения прав root, что предоставляет зловреду новый вектор атаки и уникальные возможности.

В-первых, троянец устанавливает один из скачанных модулей в системную папку, что делает его трудноудаляемым.

Во-вторых, при помощи прав суперпользователя злоумышленники похищают базы данных дефолтного браузера Android и браузера Google Chrome, если он установлен.В таких базах содержатся все логины и пароли, сохраненные пользователем в браузере, история посещений, файлы cookie и даже иногда сохраненные данные банковских карт.

Таким образом злоумышленники могут получить доступ ко множеству аккаунтов жертвы на различных сайтах.

И в-третьих, права суперпользователя позволяют похитить практически любой файл в системе – от фотографий и документов до файлов с данными аккаунтов мобильных приложений.Результатом таких атак может стать хищение огромного количества важнейших данных пользователя.

Мы рекомендуем не устанавливать приложения из неофициальных источников и использовать антивирусные решения для защиты своего Android-устройства.

Почти в каждом обновлении операционной системы Android появляются новые защитные механизмы, усложняющие жизнь киберпреступникам. А злоумышленники, конечно же, стараются их обходить.

Мы обнаружили новую модификацию мобильного банковского троянца Trojan-Banker.AndroidOS.Gugi.c, способную обходить два защитных механизма, появившихся в Android 6: запрос приложением разрешения на отображение своего окна поверх других и динамические разрешения на совершение опасных действий, таких как звонки или SMS. Данная модификация использует не уязвимости, а социальную инженерию.

Нажав на ссылку, пользователь загружает троянца Gugi на свое Android-устройство.

Обход механизмов защиты

Для защиты пользователей от последствий фишинга и вредоносных атак в системе Android 6 приложениям необходимо запрашивать разрешение на отображение своих окон поверх других. В более ранних версия операционной системы приложения могли перекрывать другие окна автоматически.

Главная цель троянца – перекрыть банковское приложение фишинговым окном, чтобы похитить данные, используемые пользователем для мобильного банкинга. Он также перекрывает окно приложения Google Play Store с целью похищения данных кредитной карты.

Данная модификация троянца Trojan-Banker.AndroidOS.Gugi.c просит пользователя предоставить необходимое ей разрешение на отображение своего окна поверх других. Затем она блокирует экран устройства, требуя доступ ко все более опасным действиям.

Например, после первого нажатия на кнопку, троянец запросит права администратора устройства. Они необходимы ему для самозащиты, поскольку с такими правами пользователю будет гораздо труднее его удалить.

Успешно получив права администратора устройства, троянец выдает следующий запрос. На этот раз он запрашивает у пользователя разрешение на отправку и просмотр SMS и на совершение звонков.

Интересно, что возможность динамических запросов разрешений в Android 6 была представлена как новый механизм защиты. Более ранние версии операционной системы показывали разрешения приложения только в момент установки. Но, начиная с Android 6, система будет запрашивать у пользователя разрешения на выполнение опасных действий, таких как отправка SMS или совершение звонков, при первой попытке совершения таких действий, либо позволит приложению запрашивать их в любое время – и это как раз то, что делает троянец Gugi.

Троянец будет продолжать запрашивать у пользователя каждое разрешение, пока не получит его. Если первый раз пользователь отказался от предоставления троянцу этих прав, то во второй раз будет возможность отключить эти запросы. Но если троянец не получит всех разрешений, которые ему нужны, он полностью заблокирует зараженное устройство. В таком случае единственным выходом для пользователя будет перезагрузить устройство в безопасном режиме и попытаться удалить троянца.

Если не считать способности обходить механизмы защиты Android 6 и использовать протокол Websocket, Gugi представляет собой типичного банковского троянца. Он перекрывает приложения фишинговыми окнами с целью похищения данных, используемых для мобильного банкинга, а также данных кредитных карт. Кроме того, он похищает SMS, контакты, совершает USSD-запросы и может отправлять SMS по команде управляющего сервера.

Семейство Trojan-Banker.AndroidOS.Gugi известно с декабря 2015 года, модификация Trojan-Banker.AndroidOS.Gugi.c была обнаружена в июне 2016.

Троянец Gugi атакует, в основном, пользователей из России: здесь находятся свыше 93% пользователей, атакованных на момент исследования. Сейчас этот троянец на подъеме – в августе атакованных Gugi пользователей было в 3 раза больше, чем в июле, и почти в 20 раз больше, чем в июне 2016 года.

Европол предупреждает владельцев смартфонов на операционной системе Android о том, что мошенники воспроизводят несанкционированные владельцем NFC-платежи. Об этом сообщается в ежегодном отчете Европола об угрозах веб-преступности.

Согласно отчету, несколько продавцов в Даркнете предлагают программное обеспечение, которое позволяет загружать скомпрометированные данные по банковским картам на Android-смартфоны, позволяя проводить бесконтактные транзакции в магазинах, которые принимают NFC-платежи.

Европол уверен, что мошенничество происходит исключительно на смартфонах, использующих ОС Android, так как система позволяет сторонни приложениям использовать чип NFC в телефоне. Компания Apple ограничивает пользователей iPhone системой Apple Pay и не позволяет другим приложениям взаимодействовать с чипом NFC.

Вывод - использовать устройства с ОС Андроид - большой риск.

Цитата| @mike пишет: Есть "финансовый" номер, который стоит в нокия-3110. Он один и не меняется. Есть приложение, которое установлено на смартфоне/табе с какой-то другой симкой (не "финансовой") чисто для передачи данных, даже для усугубления картины вообще без возможности присылать и принимать СМС (например, специальные интернет-тарифы МегаФона). Мало того, симки может и не быть вовсе - не поставлена в аппарат или же это планшет без 3G, только с WiFi. Нормальные приложения не верифицируют, что за симка в устройстве, на котором они запущены. Ну да, нельзя забывать, что есть маньячествующие приложения, которые таки проверяют абоненсткий номер, IMEI, IMSI, ICCID и до кучи утягивают и список контактов с симки и из устройства на котором запущены. Но мы ж не рассматриваем такие экстремальные случаи, верно? |

5 марта 2018 года

5 апреля 2018 года

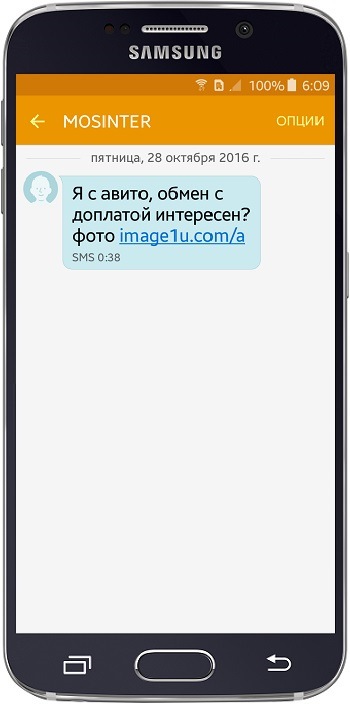

При переходе по ссылке из такого сообщения жертва попадает на принадлежащий злоумышленникам сайт, откуда на мобильное устройство скачивается apk-файл вредоносного приложения. Для большей убедительности вирусописатели используют в Android.BankBot.358.origin значок настоящей программы Avito, поэтому вероятность успешной установки троянца после его загрузки увеличивается. Некоторые модификации банкера могут распространяться под видом других программ – например, ПО для работы с платежными системами Visa и Western Union.

При первом запуске Android.BankBot.358.origin запрашивает доступ к правам администратора устройства и делает это до тех пор, пока пользователь не согласится предоставить ему необходимые полномочия. После получения нужных привилегий троянец показывает ложное сообщение об ошибке установки и удаляет свой значок из списка программ на главном экране. Так Android.BankBot.358.origin пытается скрыть свое присутствие на смартфоне или планшете. Если же в дальнейшем пользователь пытается удалить банкера из списка администраторов, Android.BankBot.358.origin активирует функцию самозащиты и закрывает соответствующее окно системных настроек. При этом некоторые версии троянца дополнительно устанавливают собственный PIN-код разблокировки экрана.

Однако на момент публикации этого материала существующие модификации троянца не выполняют полную проверку сведений о банковских картах, и после ввода любых данных снимают блокировку. В результате пострадавшие от Android.BankBot.358.origin владельцы мобильных устройств могут избавиться от фишингового окна и воспользоваться антивирусом, чтобы удалить вредоносную программу. Для этого в мошенническую форму необходимо ввести произвольный номер карты, который состоит из 16 или 18 цифр, а также указать любой срок ее действия в диапазоне от 2017 до 2030 года включительно. При этом ни в коем случае нельзя вводить информацию о настоящей карте Сбербанка или другой кредитной организации, т. к. злоумышленники получат к ней полный доступ.

Если у пользователя подключена услуга Мобильный банк, Android.BankBot.358.origin с ее помощью пытается украсть деньги со счета жертвы. Вредоносная программа незаметно отправляет СМС с командами для выполнения операций в системе онлайн-банкинга. Троянец проверяет текущий баланс карты пользователя и автоматически переводит средства либо на банковский счет злоумышленников, либо на счет их мобильного телефона.

Для получения дополнительного дохода некоторые версии Android.BankBot.358.origin могут заблокировать зараженное устройство сообщением с требованием оплаты штрафа за просмотр запрещенных видео. Кроме того, чтобы скрыть вредоносную активность (например, поступление подозрительных СМС), различные модификации троянца способны также блокировать экран зараженного смартфона или планшета уведомлением об установке некоего системного обновления.

Наряду с кражей денег и блокировкой зараженных устройств Android.BankBot.358.origin способен выполнять и другие вредоносные действия. Получая команды от злоумышленников, троянец может:

загружать собственные обновления;

рассылать СМС-сообщения по всем номерам из телефонной книги;

рассылать СМС-сообщения по указанным в командах номерам;

загружать заданные киберпреступниками веб-сайты;

отправлять на сервер хранящиеся на устройстве СМС-сообщения;

получать информацию о контактах из телефонной книги;

создавать поддельные входящие СМС-сообщения.

14.03.2019

В Забайкалье сотрудники полиции пресекли деятельность группы лиц, похищавших денежные средства со счетов граждан с использованием вредоносного программного обеспечения.

Как сообщает пресс-служба регионального управления МВД, в течение года двое жителей Забайкальского края в возрасте 25 и 28 лет распространяли вредоносное программное обеспечения (вирус) на устройства средств связи граждан, получая при этом доступ к их банковским реквизитам. После этого злоумышленники похищали имевшиеся на счетах денежные средства путем их перечисления на другие счета или через расчеты при онлайн-покупках в интернет-магазинах. Уведомления о списании денежных средств блокировались вредоносной программой, и СМС-сообщения держателям счетов не поступали. О совершении в отношении них преступлений потерпевшие узнавали спустя длительное время при личном обращении в банк.

Возбуждено уголовное дело по части 3 статьи 158 Уголовного кодекса РФ — о краже с банковского счета. Санкция статьи предусматривает до шести лет лишения свободы.

Проводятся следственно-оперативные мероприятия, направленные на установление потерпевших. По предварительной информации, сумма причиненного злоумышленниками ущерба составляет более 1 млн рублей.

На период следствия подозреваемые заключены под стражу.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Читайте также: