Как сделать чтобы вирус прописывался в автозагрузку

Флешки — основной источник заражения для

компьютеров, не подключенных к Интернету

— Wikipedia

В наше время мало кто задумывается о таком понятии, как компьютерная безопасность. Не удивительно, ведь тема эта довольно обширна и большинство материала на эту тему рассчитано на подготовленного пользователя. Но стоит рядовому пользователю столкнуться с проблемой вирусов (например, появление файла autorun.inf на флешке), как тут же начинаются активные поиски методов защиты и борьбы с ними.

В этой статье будет рассмотрено:

Назначение файла autorun.inf

Файл autorun.inf (от англ. auto – автоматический и run – запуск) используется в операционной системе Microsoft Windows для автоматического запуска приложений с носителей, что позволяет значительно упростить действия пользователя при установке приложений и драйверов с накопителей.

Файл автозапуска можно встретить практически на любом диске с программным обеспечением или драйвером к какому-либо устройству. Помимо этого он выполняет функцию автозапуска меню на флешках с предустановленными или портативными утилитами.

Структура файла autorun.inf разделена на блоки, параметры и значения. В файле содержатся параметры, описывающие диск, такие как: как метка диска, иконка диска, запускаемый файл и некоторые другие специфические параметры. В частности, для автоматического запуска какого-либо приложения с флешки при ее подключении к компьютеру в файле autorun.inf будет достаточно двух строк:

Где [autorun] – имя блока, open – имя параметра, имя_файла – содержит путь к файлу приложения, которое будет автоматически запущено.

Стоит отметить, что worm win32 autorun способен обфусцировать (запутывать) содержимое файла autorun.inf, тем самым затрудняя анализ файла. Однако, программа для защиты флешки Antirun без проблем распознает содержимое файла автозапуска, над которым поработал autorun червь.

Вирус autorun

Изначально безобидное предназначение файла автозапуска со временем стало использоваться вирусописателями как эффективный способ распространения worm win32 autorun. Сам по себе файл autorun.inf не содержит исполняемый код вируса, он является лишь средством запуска autorun червя.

Вирусом autorun называется такой тип вирусов, которые распространяются посредством копирования исполняемого файла (своей копии) на съемные носители и прописываясь в файл автозапуска autorun.inf, таким образом, заражая их. Заражению подвержены абсолютно все внешние накопители (флешки, mp3-плееры, цифровые камеры и прочие устройства), которые не защищены каким-либо образом от записи на диск (аппаратная защита, или же уже существующий в корне диска защищенный файл или папка autorun.inf).

В Windows XP autorun по-умолчанию запускается со съемных носителей. Существует масса способов устранения этой уязвимости: от установки официальных заплаток (обновлений) от Microsoft до применения различных настроек. Программа для защиты флешки от вирусов Antirun при установке автоматически устраняет эту уязвимость. Также в настройках программы доступно возобновление функции автозапуска.

В Windows 7 autorun обрабатывается несколько иначе: по-умолчанию автозапуск со съемных носителей отключен, однако это не обеспечивает защиту от autorun вирусов с флешек. Поэтому для защиты от worm win32 autorun рекомендуется использовать программу Antirun вместе с основным антивирусом.

Признаки заражения флешки

Наличие файла автозапуска на CD диске с игрой означает скорее то, что на диске есть инсталлятор игры. Аналогично, как и на CD диске с фильмом присутствует меню с возможностью установить кодеки для просмотра видео. Однако, присутствие файла autorun.inf на флешке (mp3-плеере, цифровой камере или другом цифровом носителе) уже вызывает подозрение и с большой долей вероятности указывает на присутствие autorun червя на флешке.

Рассмотрим типичный пример зараженного съемного диска:

На рисунке явно видно, что на съемном диске (G:) присутствует скрытый файл autorun.inf и скрытая папка RECYCLER. Анализируя содержимое файла автозапуска, становится понятно, что при автозапуске съемного носителя запускается файл jwgkvsq.vmx (worm win32 autorun) из папки RECYCLER.

Разумеется, для просмотра скрытых файлов и папок в Проводнике, необходимо поставить соответствующую галочку в настройках вида папок (пункт Сервис в меню Проводника – Параметры папок – Вид).

Стоит напомнить, что не всегда файл автозапуска является признаком заражения вирусом worm win32 autorun. Возможно, на флешке присутствует автоматическое меню с набором портативных программ, или же файл autorun.inf указывает только на иконку устройства.

Если при попытке открытия файла autorun.inf система выдает сообщение о том, что доступ к файлу невозможен, скорее всего, система уже заражена и доступ к файлу заблокировал worm autorun.

Рассмотрим работу антивирусной утилиты Antirun в данном случае. При подключении устройства, зараженного вирусом autorun (файл jwgkvsq.vmx), программа Antirun предупредит пользователя о существующей угрозе в всплывающем диалоге в области над системным треем:

На данном диалоге видно, что Antirun распознал автоматически запускающийся файл (jwgkvsq.vmx) и предложил его удалить. Также из данного диалога можно безопасно открыть диск, не запуская файл вируса, просмотреть информацию о диске, либо безопасно извлечь устройство.

Признаки заражения системы

Как правило, большая часть autorun вирусов, при своей деятельности, блокируют те или иные функции системы, при помощи которых пользователь может как-либо противостоять угрозе. Самые основные из них:

Источники заражения

Широкое распространение worm win32 autorun получил благодаря повсеместному использованию внешних накопителей. Сейчас практически у каждого пользователя ПК имеется флешка (а то и несколько), цифровой плеер или камера с картой памяти. Используются эти устройства на разных компьютерах, большинство которых даже не защищены антивирусом, не говоря уже об актуальных базах вирусных сигнатур.

Источником заражения вирусом worm win32 autorun может послужить любой зараженный компьютер. Это может быть:

- фотолаборатория, куда вы отдали флеш-карту для распечатки фотографий;

- рабочий компьютер;

- компьютер друзей;

- интернет-кафе и прочие публичные места.

Также известны случаи, когда новая флешка, купленная в магазине, уже содержала worm win32 autorun.

В заключение стоит добавить, что за довольно долгую историю существования autorun вирусов и появившуюся за это время массу методов защиты и профилактики, проблема все еще остается актуальной. Далеко не все лидирующие на рынке комплексные антивирусные решения способны грамотно справиться с этой задачей. Для надежной защиты от autorun вирусов рекомендуется использовать антивирусную утилиту Antirun совместно с основным антивирусным комплексом.

В следующих статьях будут рассмотрены методы защиты системы и внешних устройств (флешек, mp3-плееров, камер и пр.) от вирусов autorun, которые использует в своей работе антивирусная программа Antirun.

Описан принцип работы блокировщика системы и как разблокировать windows:

При посещении сомнительных сайтов может скачаться программка под названием winlocker и запуститься. Так же вы сами можете ее скачать незнаючи и запустить. Всегда при скачивании обращайте внимание на расширение скачиваемого файла.

Винлокеры обычно имеют расширение .exe. Допустим вам предлагают скачать видео или картинку, но скачивается не видео файл (с расширением .avi; .flv; .mp4) и не файл картинок (.jpg; .png; .gif), а файл с расширением .exe — расширение исполнимого файла. Это есть программка, которая начинает сразу работать и делать свои нехорошие дела. Во первых она прописывает себя в автозагрузке, чтобы запускаться сразу после включения компьютера. После того как запустится, она ограничивает все другие действия, которые можно выполнять при помощи мыши или клавиатуры. Ну и конечно же просит оплатить некоторую сумму для разблокировки windows. Конечно если вы оплатите, то вам не придет никакой пароль для разблокировки системы. Поэтому, чтобы разблокировать windows, нужно убрать winlocker из автозагрузки, а потом просто удалить его вообще. Как это сделать рассказано ниже.

Если всё же ваш компьютер заразился этим вирусом, можно попытаться разблокировать windows и удалить winlocker ( винлокер ) самостоятельно. Надо узнать все ли функции операционной системы windows он заблокировал или нет.

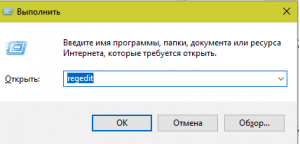

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

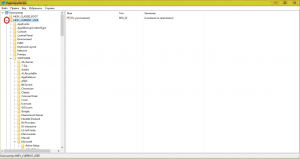

Далее переходим по веткам системного реестра, отвечающие за автозагрузку :

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

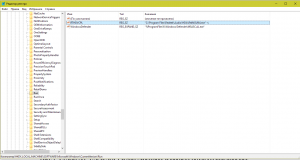

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должнен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы. 😉

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике :

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

Показывать скрытые файлы, папки и диски в Windows 7

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки.

Показывать скрытые файлы, папки и диски в Windows Xp

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет.

Чтоб таких проблем больше не было, рекомендую установить StartupMonitor

Если все функции windows заблокированы , то чтобы разблокировать Windows, вам потребуется Загрузочная флешка LiveCD Windows XPE/7PE & Acronis BootCD v3.0 by SVLeon, с помощью нее вы можете запустить систему прям с флешки и разблокировать свою windows удалив вредоносный файл и прописав верные значения в реестр.

Самовольный запуск программ на компьютере – последствия вируса, шпионского или рекламного ПО. Одни встраиваются в браузер и прописывают его запуск в автозагрузке, другие добавляют в сценарии операционной системы скрипты, третьи – подменяют ярлыки браузеров в операционной системе и прописывают их запуск в реестре.

Результат – всегда один – при включении компьютера открывается браузер с рекламным сайтом. Как его убрать?

Алгоритм действий

Рекламное ПО встраивается в отдельные компоненты операционной системы, приводя их к нестандартным значениям. Наш способ заключается в том, чтобы привести все к стандартным настройкам.

Последовательность действий:

- Очистка автозагрузки.

- Очистка файлов автозагрузки.

- Очистка реестра.

- Запуск только стандартных служб.

- Очистка браузера.

- Изменение стартовой страницы.

- Удаление браузерных расширений.

- Очистка ярлыков браузеров.

Очистка автозагрузки

Автозагрузка – это удобное средство Windows для запуска приложений при старте системы. Прописаться в автозагрузке файл или скрипт может только если был запущен с администраторскими правами.

Чтобы предотвратить запись в автозагрузку программ без вашего ведома, не пользуйтесь учетной записью с администраторскими правами во время серфинга в интернете. Используйте учетную запись с правами пользователя.

Файлы автозагрузки находятся по адресу: C:ProgramDataMicrosoftWindowsStart MenuProgramsStartup

По умолчанию она пуста. Откройте ее, все файлы и ярлыки, которые вы не добавляли туда удалите.

Заходим в свойства папок

Включение отображения скрытых файлов и папок

Для автозагрузки файлов, находящихся вне папки автозагрузка используется регистрация в системном реестре. Реестр – это внутренняя база данных операционной системы, где она прописывает важные настройки. Рекламное ПО обязательно там пропишется.

Запустите редактор реестра. Для этого нажмите сочетание клавиш Win+R и введите команду regedit.

Открываем редактор реестра

Реестр – имеет древовидную структуру. Где каждая ветвь – это раздел программного обеспечения. Ветви можно раскрывать на стрелочку.

Перемещение по разделам реестра

Откройте папку по адресу: HKEY_CURRENT_USER/SOFTWARE/Microsoft/Windows/CurrentVersion/Run и очистите ее.

То же самое сделайте для папки

Удалять нужно выделяя элемент в окне справа и нажимая клавишу Delete.

Очистка указанных папок в системном реестре

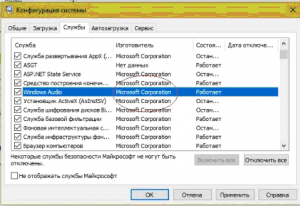

Запуск стандартных служб

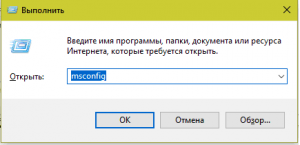

Чтобы ее запустить нажмите сочетание клавиш Win+R и введите команду: msconfig

Запуск системного конфигуратора

Запуск надежных служб

После нажмите кнопу ОК. Система предложит вам перезагрузиться, чтобы изменения вступили в силу. Отложите перезагрузку.

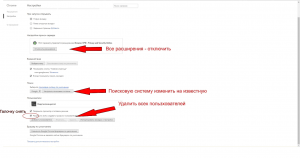

Очистка браузерных расширений

Браузерные расширения – это различные тулбары, скрипты, которые встраиваются в браузеры и меняют его стартовую страницу. Некоторые – идут дальше и скачивают в фоновом режиме дополнительные службы.

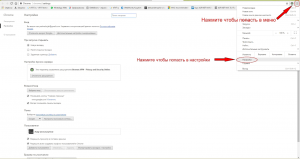

Браузерные расширения находятся в настройках браузера. Больше всего существует расширений для Chrome. На его примере и рассмотрим, как их удалить.

Расширения в Chrome (Яндекс браузере):

Открываем установленные расширения

Очистка браузерных ярлыков

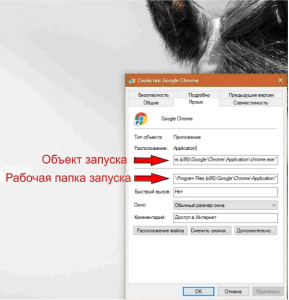

Ярлыки – это оболочки для запуска программ удаленных от рабочего стола. В них содержится расположение файла и параметры для его запуска. Вот типичное состояние свойств ярлыка:

Нормальные свойства ярлыка

Откройте свойства каждого ярлыка на рабочем столе и в трее и проверьте, чтобы поле обьект запуска не содержал дополнительных параметров, вроде: — runScript. Убедитесь, что рабочая папка для запуска ссылается ну ту в которую вы, устанавливали браузер.

Если вы не помните правильный путь к файлам. Просто удалите все браузеры и установите заново.

После того, как вы проделали все эти действия можно перезагружаться.

Очистка в автоматическом режиме

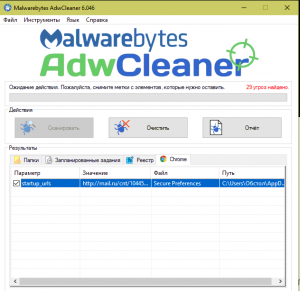

Автоматический способ по выполнению действий, которые мы рассматривали выше – это последовательный запуск двух специальных программ – Junkware Removal Tool и Malwarebytes AdwCleaner. Первая удаляет вредоносное ПО, вторая чистит компьютер от последствий заражения.

Скачайте и запустите Junkware Removal Tool. Все окна закроются и появится черный экран командной строки. Вас попросят нажать любую кнопку, чтобы начать сканирование. Нажмите.

Программа Junkware Removal Tool для удаления браузерных вирусов

Программа закончит сканирование и удалит все подозрительные элементы.

Программа Malwarebytes AdwCleaner

Очистка компьютера программой Malwarebytes AdwCleaner

Теперь вы знаете как можно убрать браузер с рекламой, который открывается при включении компьютера.

Суть проблемы

Причины появления

Что касается автоматически открывающегося вместе с компьютером браузера, то чаще всего, таким образом злоумышленники пытаются увеличить собственную прибыль, путём перемещения пользователя на сайты рекламодателей. В глобальной сети множество сервисов построено на таком принципе, что оплата осуществляется за счёт посещения некоторых страниц и чем больше количество посещений, тем больше прибыль. Также это увеличивает конверсию сайта, его показатели для рекламодателей, соответственно, увеличивает его цену. Не стоит полагать, что такое ПО абсолютно безопасно, ведь вы не знаете, что задумал злоумышленник и внедрил в свой код. Возможно, он добавил функцию автоматической отправки пользовательских данных. В любом случае бороться с такой проблемой нужно.

Что делать, когда при включении компьютера автоматически открывается браузер с сайтом или рекламой

Этих манипуляций будет недостаточно, после перезагрузки, скорее всего, злосчастное окно снова появится. Не волнуйтесь — все идёт по плану, а следующим шагом будет очистка реестра.

Для начала снова перезагрузите свой ПК и когда браузер запустится, обратите своё внимание на адресную строку, а именно — на имя сайта, который запускается первым (до редиректа). Все дело в том, что именно название первого сайта нам и нужно. Если вы не успеете, то вас сразу же после загрузки перекинут на другой, тогда заново перезагружайте свой ПК и повторяйте процедуру. Кстати, чтобы не смотреть впопыхах или несколько раз перезагружать свой настольный компьютер, вы можете просто отключить его от интернет-сети. В таком случае браузер снова откроется, но переадресация происходить не будет, и вы увидите тот сайт, который нам нужен. Далее, вам предстоит работа с самим реестром:

Государственное образовательное учреждение

Среднего профессионального образования

МЕДИЦИНСКОЕ УЧИЛИЩЕ № 4

студентка 2 курса, гр. 20-Б

Пустовалова Ольга Владимировна

Компьютерный вирус — разновидность компьютерных программ, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносить вред компьютеру. По этой причине вирусы относят к вредоносным программам.

Неспециалисты ошибочно относят к компьютерным вирусам и другие виды вредоносных программ – программы-шпионы и даже спам. Известны десятки тысяч компьютерных вирусов, которые распространяются через Интернет по всему миру.

Создание и распространение вредоносных программ (в том числе вирусов) преследуется в России согласно Уголовному Кодексу РФ (глава 28, статья 273).

Согласно доктрине информационной безопасности РФ, в России должен проводиться правовой ликбез в школах и вузах при обучении информатике и компьютерной грамотности по вопросам защиты информации в ЭВМ, борьбы с компьютерными вирусами, детскими порносайтами и обеспечению информационной безопасности в сетях ЭВМ.

Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через Интернет. Растёт и функциональность вирусов, которую они перенимают от других видов программ.

Основные симптомы вирусного поражения: замедление работы некоторых программ, увеличение размеров файлов (особенно выполняемых), появление не существовавших ранее подозрительных файлов, уменьшение объема доступной оперативной памяти (по сравнению с обычным режимом работы), внезапно возникающие разнообразные видео и звуковые эффекты. При всех перечисленных выше симптомах, а также при других странных проявлениях в работе системы (неустойчивая работа, частые самостоятельные перезагрузки и прочее) следует немедленно произвести проверку системы на наличие вирусов.

Способы противодействия компьютерным вирусам можно разделить на несколько групп:

- профилактика вирусного заражения и уменьшение предполагаемого ущерба от такого заражения;

- методика использования антивирусных программ, в том числе обезвреживание и удаление известного вируса;

- способы обнаружения и удаления неизвестного вируса.

С давних времен известно, что к любому яду рано или поздно можно найти противоядие. Таким противоядием в компьютерном мире стали программы, называемые антивирусными. Данные программы можно классифицировать по пяти основным группам: фильтры, детекторы, ревизоры, доктора и вакцинаторы.

Антивирусы-фильтры - это резидентные программы, которые оповещают пользователя о всех попытках какой-либо программы записаться на диск, а уж тем более отформатировать его, а также о других подозрительных действиях (например о попытках изменить установки CMOS). При этом выводится запрос о разрешении или запрещении данного действия. Принцип работы этих программ основан на перехвате соответствующих векторов прерываний. К преимуществу программ этого класса по сравнению с программами-детекторами можно отнести универсальность по отношению как к известным, так и неизвестным вирусам, тогда как детекторы пишутся под конкретные, известные на данный момент программисту виды.

Наибольшее распространение в нашей стране получили программы-детекторы , а вернее программы, объединяющие в себе детектор и доктор . Наиболее известные представители этого класса - Aidstest, Doctor Web, MicroSoft AntiVirus. Антивирусы-детекторы рассчитаны на конкретные вирусы и основаны на сравнении последовательности кодов содержащихся в теле вируса с кодами проверяемых программ. Такие программы нужно регулярно обновлять, так как они быстро устаревают и не могут обнаруживать новые виды вирусов.

Ревизоры - программы , которые анализируют текущее состояние файлов и системных областей диска и сравнивают его с информацией, сохраненной ранее в одном из файлов данных ревизора. При этом проверяется состояние BOOT-сектора, таблицы FAT, а также длина файлов, их время создания, атрибуты, контрольная сумма. Анализируя сообщения программы-ревизора, пользователь может решить, чем вызваны изменения: вирусом или нет. При выдаче такого рода сообщений не следует предаваться панике, так как причиной изменений, например, длины программы может быть вовсе и не вирус.

К последней группе относятся самые неэффективные антивирусы вакцинаторы. Они записывают в вакцинируемую программу признаки конкретного вируса так, что вирус считает ее уже зараженной.

Чаще всего вирусу для работы, а точнее, для выполнения своих прямых деструктивных обязанностей, необходимо запускаться не один раз, а постоянно. И здесь вирусам настоящее раздолье, т.к. ассортимент мест запуска очень велик. Если вы подозреваете, что заразились (тот, с кем вы общались, был недостаточно чистоплотен), а сыворотки (антивируса:) под рукой нет или старенький он, то можно попробовать просмотреть на предмет подозрительного основные места автозагрузки.

Кое-что из этого можно использовать не только для поиска автозапуска вирусов, но и для избавления от всяких назойливых программ или напоминателей о том, что пора бы зарегистрироваться.

Большинство троянских лошадей любят вскакивать в память на полном ходу именно из реестра. Чаще всего их конюшня находится по адресу HKLM\Software\Microsoft\Windows\CurrentVersion в разделах: \Run, \RunOnce, \RunServices, \RunServices Once, HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit, а также в HKCU\Software\Microsoft\Windows\CurrentVersion в разделах \Run, \RunOnce, \RunServices, \RunServicesOnce и HKCU\Software\Microsoft\WindowsNT\CurrentVersion\Windows.

Внимательно просмотрите все ключи. Если в чем-то сомневаетесь, сделайте экспорт этой ветки реестра в файл и смело удаляйте подозрительный ключ. Если удалили что-то не то, всегда будет возможность восстановить реестр из файла, который вы экспортировали.

Следующим по списку будет пункт "Изменить" (Edit) в контекстном меню командных файлов. Например, если выбрать любой bat-файл, кликнуть его правой кнопкой и выбрать "Изменить", по умолчанию запускается notepad.exe. Это задается в HKCR\batfile\shell\edit\command. Таким образом, ничто не мешает присвоить этим параметрам C:\WINDOWS\troyan. exe %1, что будет запускать troyan.exe всегда, когда редактируется bat-файл. Однако можно назначить команду не только для редактирования, но и для запуска bat-файла в HKCR\batfile\shell\open\command, а также в HKLM\Software\CLASSES\batfile\shell\open\command. Данной болезнью могут страдать не только командные файлы, но и .exe-, .com-, .hta-, .pif-файлы. Это задается в HKCR\exefile\shell\open\command, HKCR\comfile\shell\open\command, HKCR\htafile\Shell\Open\Command, HKCR\piffile\shell\open\command, и в HKLM\Software\CLASSES в разделах, \comfile\shell\ open\command, \exefile\shell\open\command, \htafile\Shell\Open\Command, \piffile\shell\open\command.

Тетя Ася - тоже хорошая мишень для вирусописателей. В разделе HKCU\Software\Mirabilis\ICQ\Agent\Apps\ указываются приложения, которые запускаются, когда ICQ чувствует своим чутким носиком соединение с такой сильно и приятно пахнущей вещью, как интернет.

Чаще всего это встречается, когда вставляешь CD в дисковод, однако это возможно и для локального жесткого диска. Ответственен за это небольшой файл autorun.inf, содержащий следующее:

Запускается файл, находящийся на CD, то есть autorun.exe. Переправить строку с autorun.exe на troyan.exe не составит труда. Предположим, что злоумышленник (или шутник:) имеет доступ к какому-либо диску (но не к флопику). Он закидывает туда autorun.inf, троянчика и ждет, пока кто-нибудь не зайдет на этот диск.

Решение: для отключения автозапуска программ при загрузке CD нужно поставить ключ реестра в значение 0: HKCU\SYSTEM\CurrentControlSet\Services\CDRom\Autorun

Если нужно избежать запуска программ с конкретного CD, то просто при его загрузке надо удерживать Shift.

С локальным диском еще проще: нажимаем правую кнопку и кликаем "Проводник".

C:\windows\start menu\programs\startup, а также в профилях каждого из пользователей.

В этом месте можно указать, какие программы надо запускать вместе с системой. Здесь фантазия безгранична: можно положить просто трояна, создать lnk-файл на него или reg-файл, который сам добавится к определенной ветке реестра.

Решение: при загрузке системы удерживать клавишу Shift. Если это не работает, нужно в реестре поставить ключ реестра в значение 0: HKLM\Software\Microsoft\WindowsNT\Current Version\Winlogon\IgnoreShiftOveride.

С помощью этой утилиты можно запустить что угодно и как угодно часто. Я всегда отключаю ее сразу после установки Windows (только память занимает). Сделать это можно следующим образом в окне самой программы: дополнительно/остановить планировщик.

Аналог для WinNT. Команда AT и Scheduler:

Чтобы запускать программу в определенное время, можно использовать AT.

Решение проблемы: отключение Schedule в апплете Services или через командную строку c:\>net stop schedule

Для отключения анализа autoexec.bat при загрузке нужно поставить ключ реестра в значение 0: HKCU\Software\Microsoft\Windows NT\ CurrentVersion\Winlogon\ ParseAutoexec

Здесь любят прописываться не только принтеры HP.

Помимо того, что указывается используемая оболочка Explorer (Windows9x) или Progman.exe (Windows3.x) здесь можно случайно запустить файлик.

Запускается всегда без исключений.

Этот файл запускается один раз невидимо для пользователя и стирается. Используется для установки различными инсталляторами:

WindowsNT/2000 по умолчанию ищут на ощупь explorer.exe в корневом каталоге диска - видимо, не могут без поводыря. И если злоумышленник имеет доступ к корню, он кладет туда трояна с именем explorer.exe.

Похожая проблема есть и в Windows95/98. Правда, название файла win.com.

Это практически все места, откуда что-либо может самостоятельно запуститься. А так как это практически все места, используйте антивирусы, а также достаточно часто их обновляйте, и будете здоровы.

Читайте также: