Как расшифровать данные зашифрованные вирусом

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

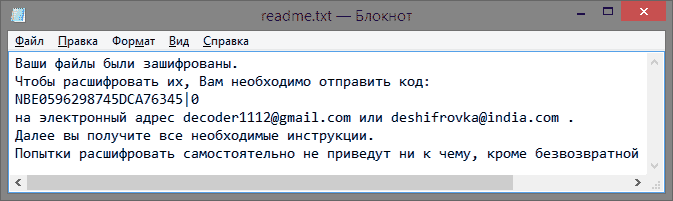

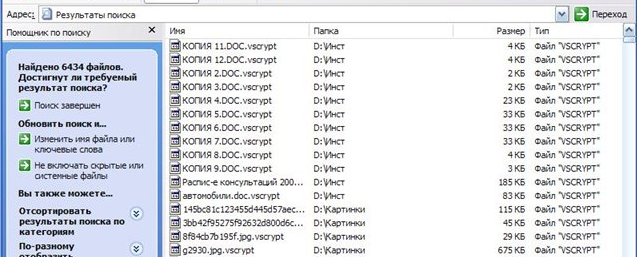

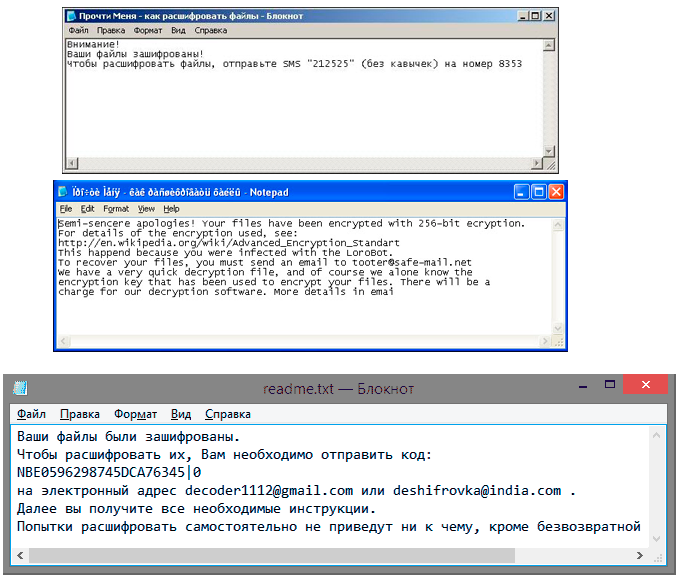

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

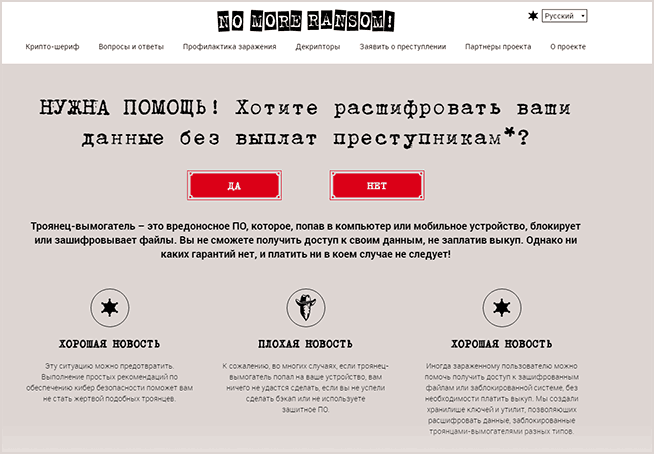

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

![]()

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

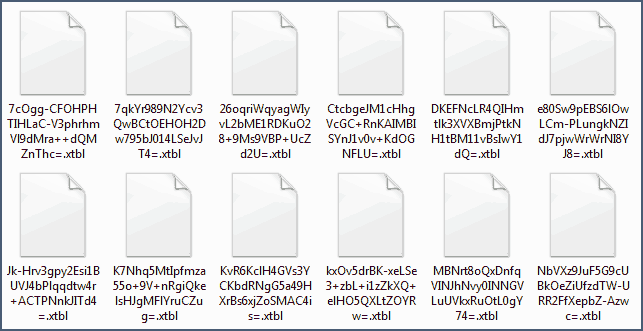

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

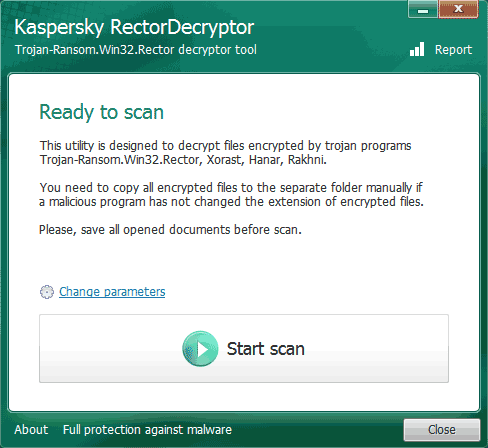

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

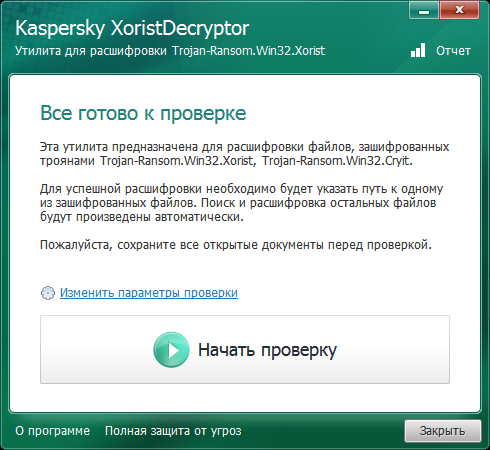

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

11.11.2019 в 11:10

Здравствуйте, я оправил вам сообщение на той неделе и сегодня утром — но не увидел публикаций сообщений.

11.11.2019 в 13:02

Здравствуйте. Ничего от вас почему-то нет… Не знаю.

У меня некоторые (те, что с чем-то нецензурным) комментарии удаляются автоматически, но вроде ошибочно ничего такого не происходит.

21.11.2019 в 13:45

30.11.2019 в 08:38

Здравствуйте, может подскажите когда выводишь компьютер из сна — то экран монитора LG начинает моргать — появляется надпись монитора LG и так около минуты-после всё нормально.

30.11.2019 в 21:47

Здравствуйте.

Не знаю. В теории могут быть проблемы с драйверами управлением электропитанием материнки, но не очень похоже.

Если всегда так было — то, возможно особенности сочетания оборудования просто.

09.01.2020 в 18:05

У меня все наладилось, вот только один вопрос: стоит ли переустанавливать винду после всех ранее выполненных махинаций?

10.01.2020 в 09:25

Если точно излечили комп от заразы, то, наверное, не стоит.

Шифрующий вирус: что собой представляет и как действует

В сети можно найти сотни разновидностей вирусов, которые шифруют файлы. Их действия приводят к одному последствию – данные пользователя на компьютере получают неизвестный формат, который не удается открыть с помощью стандартных программ. Вот лишь некоторые из форматов, в которые могут быть зашифрованы данные на компьютере в результате действия вирусов: .locked, .xtbl, .kraken, .cbf, .oshit и многие другие. В некоторых случаях непосредственно в расширение файлов прописывается e-mail адрес создателей вируса.

Среди наиболее распространенных вирусов, которые шифруют файлы, можно назвать Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni. Они имеют множество форм, и вирус даже может не носить название Trojan (например, CryptoLocker), но действия их практически не отличаются. Регулярно выпускаются новые версии шифрующих вирусов, чтобы создателям антивирусных приложений было сложнее бороться с новыми форматами.

Как расшифровать файлы и удалить вирус

После того как вирус оказался на вашем компьютере и вы увидели на экране код, который требуется отправить на определенный адрес, чтобы получить дешифратор, не стоит этого делать. Первым делом перепишите этот код на листок бумаги, поскольку новый созданный файл может также подвергнуться шифровке. После этого можно закрывать информацию от разработчиков вируса и постараться найти в интернете способ, как избавиться от шифровальщика файлов в вашем конкретном случае. Ниже мы приведем основные программы, которые позволяют удалить вирус и расшифровать файлы, но их нельзя назвать универсальными, и создатели антивирусного обеспечения регулярно расширяют список решений.

Избавиться от вируса, шифрующего файлы, довольно просто с помощью бесплатных версий антивирусов. Хорошо с вирусами, шифрующими файлы, справляются 3 бесплатных программы:

- Malwarebytes Antimalware;

- Dr.Web Cure It ;

- Kaspersky Internet Security.

Отмеченные выше приложения полностью бесплатные или имеют пробные версии. Рекомендуем воспользоваться решением от Dr.Web или Kespersky после того, как вы проверите систему при помощи Malwarebytes Antimalware. Лишний раз напомним, что устанавливать 2 или более антивирусов на компьютер одновременно не рекомендуется, поэтому перед установкой каждого нового решения необходимо удалить предыдущее.

Выше приведена лишь малая часть антивирусных утилит, которые позволяют расшифровать зараженные файлы. Стоит отметить, что если вы постараетесь просто изменить расширение файла, стремясь вернуть данные, они, наоборот, будут потеряны навсегда – этого делать не стоит.

Процесс шифрования файлов в некоторых случаях можно успеть заметить и прервать (удалив шифрующий вирус из списка активных задач или срочно выключив компьютер), но после этого в любом случае придется бороться с последствиями из-за части зашифрованных данных.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Есть ли у вас план действий на случай, когда вы увидите на экране своего компьютера требование заплатить киберпреступникам деньги за расшифровку ваших файлов? Что предпринять в первую очередь? Какие программы можно использовать для спасения своих данных? Есть ли гарантии расшифровки ваших данных, если заплатить злоумышленникам выкуп? На эти и другие подобные вопросы вы найдете ответы в статье.

Введение

Вирусы-шифровальщики (криптолокеры, вирусы-вымогатели) — бич нашего времени. Никто не застрахован от того, что не получит от злоумышленников требование заплатить деньги за собственные же данные. Как правило, для того чтобы человек заплатил, киберпреступники шифруют файлы пользователя, которые могут быть важны для него.

C сожалением приходится признать, что мы находимся в начале большого пути, на котором человечество ждут масштабные пандемии вирусов-вымогателей и подобных им вредоносных программ. На сегодня мир пережил две пандемии: WannaCry и NonPetya. Проанализировов итоги этих атак, в статье мы предложим метод, который поможет спасти данные пользователя после их шифрования вредоносной программой.

Как работают криптолокеры?

Наиболее часто вирусы-шифровальщики используют следующие приемы для ограничения доступа пользователя к его данным:

На этом сервере криптоключ хранится в течение некоторого времени. Для того чтобы знать, кто заплатил деньги, для каждого зашифрованного компьютера создается отдельный bitcoin-кошелек.

Как владелец файлов может расшифровать их?

Владелец зашифрованных файлов может выкупить криптографический ключ и получить от злоумышленников программу, которая, используя этот ключ, расшифрует его файлы.

Но даже если зашифрованные файлы важны для пользователя, он может не заплатить по следующим причинам:

- У владельца компьютера может просто не быть нужной суммы денег.

- Владелец компьютера не сможет собрать нужную сумму в течение установленного вымогателями периода, по истечении которого криптоключ будет удален с командного сервера.

- Владелец компьютера не сможет понять, как осуществить платеж злоумышленникам. Большинство пострадавших являются людьми, имеющими опосредованное отношение к компьютерным технологиям, и поэтому им трудно разобраться в том, как создать bitcoin-кошелек, как положить на него деньги и как осуществить платеж.

Существуют ли гарантии расшифровки файлов?

Нет никаких гарантий того, что если владелец зашифрованных файлов заплатит кибепреступникам деньги, то ему пришлют программу для расшифровки файлов. Это может произойти по следующим причинам:

- Ошибки программирования. Злоумышленники могут создать криптолокер, который не будет отправлять ключи шифрования на управляющий сервер.

- Еще ошибки программирования. Киберпреступники могут создать программу-вымогатель, которая не будет генерировать bitcoin-кошелек для каждого компьютера, и тогда они просто не будут знать, кто им заплатил деньги. (Именно так и случилось с компьютерами, файлы на которых были зашифрованы WannaCry).

- И снова ошибки программирования. Ключ пришлют, но расшифровка будет произведена некорректно, файлы не восстановятся. Винить будет некого — извините, так вышло.

- Если владелец зашифрованных файлов не заплатил злоумышленникам в течение определенного срока, его криптоключ может быть удален, и восстановить его они уже не смогут.

- Киберпреступники могут просто затаиться и перестать высылать оплаченные ключи для расшифровки файлов.

- Полиция может изъять управляющий сервер, и тогда криптоключи, хранящиеся на нем, будут недоступны для владельцев зашифрованных компьютеров.

- Полиция (или частная компания) могут заблокировать почтовый ящик (почтовый сервер), на который приходят сообщения пользователей о заплаченном выкупе, и тогда злоумышленники не будут знать, кто именно заплатил им деньги.

Создание копии ОЗУ: зачем это надо?

Классика учит нас, что спасение утопающих — дело рук самих утопающих. В этой главе будет рассказано о том, какие действия может предпринять пользователь инфицированного компьютера, чтобы спасти свои данные. Этот способ не является универсальным и не гарантирует стопроцентного спасения данных. Однако это лучше, чем ничего.

Единственное, в чем можно быть уверенным в момент осуществления атаки криптолокера — это то, что, когда владелец компьютера впервые видит на экране монитора требование заплатить деньги, криптографический ключ, использованный для шифрования файлов, скорее всего еще находится в памяти компьютера. В этот момент следует сделать криминалистическую копию оперативной памяти компьютера (ОЗУ). В дальнейшем специалисты могут извлечь из этой копии криптографический ключ и расшифровать файлы владельца компьютера.

Одним из инструментов, которым можно сделать копию оперативной памяти, является Belkasoft Live RAM Capturer.

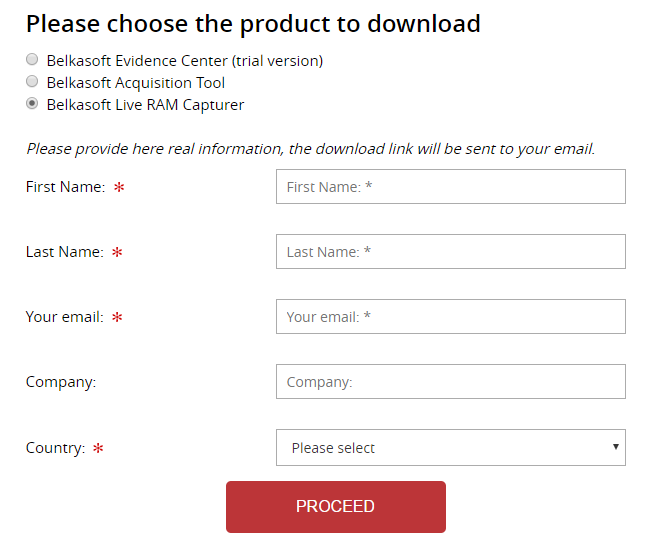

Пройдите на сайт Belkasoft (https://belkasoft.com/get) и заполните форму запроса этой программы.

Рисунок 1. Форма запроса Belkasoft

После этого вы получите электронное письмо, в котором будет ссылка на скачивание Belkasoft Live RAM Capturer. Загрузите эту программу и поместите ее на флешку. Подключите флешку к компьютеру, подвергнувшемуся атаке вируса-вымогателя.

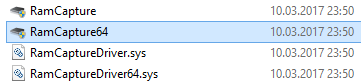

Существует 32-битная (файл RamCapture.exe) и 64-битная (файл RamCapture64.exe) версии Belkasoft Live RAM Capturer.

Рисунок 2. Файлы Belkasoft Live RAM Capturer

Кликните на файл, разрядность которого соответствует разрядности вашей операционной системы.

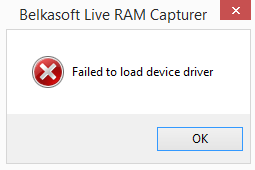

Ничего страшного не произойдет, если вы случайно ошибетесь. В этом случае вы просто увидите сообщение об ошибке.

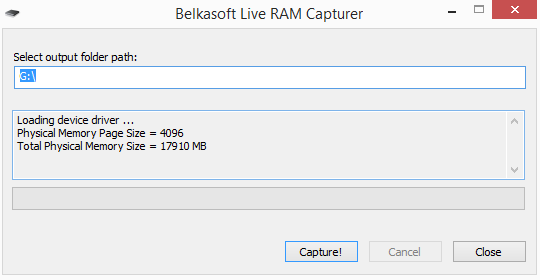

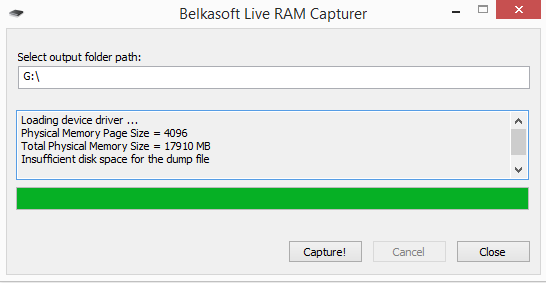

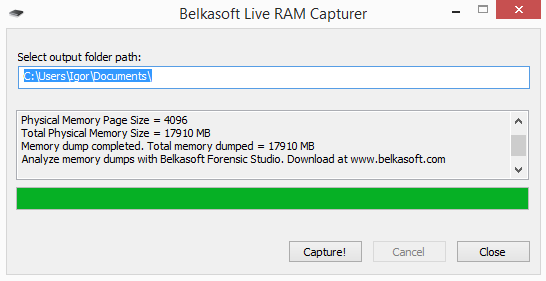

После запуска Belkasoft Live RAM Capturer вы увидите основное окно программы.

Рисунок 4. Главное окно Belkasoft Live RAM Capturer

Belkasoft Live RAM Capturer предложит сохранить создаваемую копию оперативной памяти компьютера на подключенную флешку. Кликните кнопку Capture!

Если ваша флешка имеет файловую систему FAT (FAT32), а объем оперативной памяти компьютера превышает 4Гб, то вы увидите сообщение Insufficient disk space for the dump file.

Это связано с тем, что Windows не может записать файл размером более 4Гб в файловую систему FAT (FAT32). Для того чтобы сохранить создаваемую копию памяти на флешку, предварительно отформатируйте ее в exFAT или NTFS. Если не сделать этого, можно указать иное место на жестком диске компьютера, где будет сохранена эта копия. В качестве примера был использован путь C:\Users\Igor\Document. Как показано на рисунке 6, такая копия была успешно создана.

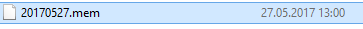

Имя файла, который содержит копию RAM, соответствует дате его создания.

Рисунок 7. Файл, содержащий данные из ОЗУ компьютера

Восстановление криптографического ключа

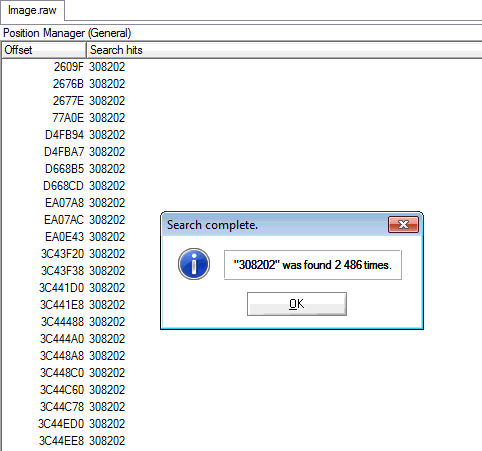

В качестве примера рассмотрим восстановление криптографического ключа, с помощью которого осуществляется шифрование файлов вирусом-вымогателем WannaCry. Как известно, этот вымогатель осуществляет шифрование файлов пользователя с использованием RSA-ключа. Существует несколько плагинов (например, плагин MoVP II) к Volatility – бесплатной утилиты, используемой для анализа дампов оперативной памяти компьютеров, с помощью которых можно восстановить RSA-ключ и его сертификаты.

Однако в статье будет показан пример восстановления RSA-ключа с помощью GREP-анализа. Для этого загрузите полученную ранее копию ОЗУ зараженного компьютера в WinHex и произведите поиск по заголовку RSA-ключа – 308202 (в шестнадцатеричном виде). В нашем случае было обнаружено 2486 совпадений.

Рисунок 8. Результаты поиска RSA-ключа в копии ОЗУ компьютера, подвергнутого атаке вируса-вымогателя WannaCry

Конечно же, не все эти совпадения являются криптографическим ключом. Однако количество вариантов ключей, которые могут быть использованы для расшифровки пользовательских данных, существенно сокращается, что повышает вероятность успеха спасения зашифрованных данных пользователя.

Выводы

В статье были рассмотрены приемы, которые используют криптолокеры для вымогания денег у пользователей компьютеров; дан ответ на вопросы: как владелец может расшифровать зашифрованные файлы? существуют ли гарантии расшифровки файлов? Рассмотрен способ создания криминалистической копии оперативной памяти компьютера, подвергнувшегося атаке вируса-вымогателя, и приведен пример восстановления криптографического ключа из нее.

В будущем атаки криптолокеров будут только возрастать. Известные миру криптолокеры портируются под новые операционные системы, и поэтому мир может снова услышать об их атаках, а количество устройств, которые они способны заразить, возрастет в разы. WikiLeaks продолжает выкладывать новые образцы кибероружия, похищенного киберпреступниками у правительственных организаций (Wikileaks рассекретил еще один шпионский вирус ЦРУ). Поэтому каждый должен иметь такой набор программ, который позволит ему спасти свои данные.

Каждый третий звонок, который мы получаем, касается вирусов-шифровальщиков. Пользователь обнаруживает потерю данных слишком поздно, когда данные уже зашифрованы, и обращается к нам за помощью с расшифровкой. Увы, помочь мы можем не всегда. Однако, как говорится, профилактика лучше лечения – потому сегодня мы поговорим с вами о криптовирусах, как они работают, чем опасны, в каких случаях можно расшифровать данные и как обезопасить себя от их негативного воздействия.

Что такое вирус-шифровальщик?

С появлением стойких алгоритмов шифрования шифрование как услуга или опция стало весьма популярно. Зашифрованные разделы с данными (BitLocker в Windows, FileVault в Mac и пр.), зашифрованные массивы данных (к примеру, сквозное шифрование Viber или WhatsApp), зашифрованные файлы (встроенное шифрование MS Office, WinRar и пр.) – все это примеры полезного применения функции шифрования. Да что там говорить – шифруются целые устройства (к примеру, iPhone под управлением iOS выше 10 версии или внешние жесткие диски Western Digital My Passport).

Однако стойкие алгоритмы шифрования привели к появлению прослойки граждан, решивших, что шифрование файлов может принести хороший нелегальный доход. Данные пользователя шифруются без его согласия, после чего пользователю предлагается заплатить денег за расшифровку. На заре возникновения этой заразы она не была популярной, так как узким местом в ее реализации была оплата: при желании правоохранительные органы легко вычисляли злоумышленника, что влекло неотвратимое и суровое наказание. Однако развитие технологий привело к возникновению криптовалют. Отследить, кому вы сделали перевод в биткоинах, крайне сложно, а использовать виртуальные деньги очень легко, поэтому, как только криптовалюты прочно вошли в нашу жизнь, в нее также прочно вошли криптовирусы.

Несколько слов о шифровании

Другое дело – цифровые методы шифрования. Естественно, начало этим методам положили методы аналоговые, но очень скоро разработчики компьютерных кодов поняли, что у них практически нет ограничений по объему используемых алгоритмов, ведь компьютер может производить сотни тысяч операций в секунду и оперировать громадными объемами данных. Поэтому от имитации аналоговых методов шифрования типа подмены одного символа другим (или другими в каком-то цикле), исключения символа или повторения символа в закодированной последовательности, разработчики методов шифрования быстро перешли к более надежным методам цифрового шифрования. Первым из них, и наименее стойким, оказалось простое наложение. Суть этого метода проста: на определенные данные накладываются другие данные, а взаимодействия между этими данными описывает какое-то математическое действие. Соответственно, для того, чтобы получить исходные данные, требуется определить, какое именно математическое действие произведено над ними и какое число на эти данные наложили. Имея эту информацию, вернуть данным первоначальный вид ничего не стоит.

Поясню на примере.

Скажем, у вас есть массив данных вида: 1 2 3 4 5.

Для их шифрования применяется число 1, а алгоритм шифрования – сложение. Тогда после зашифровки вы получите данные вида: 2 3 4 5 6 (1+1, 2+1, 3+1, 4+1, 5+1).

Для того, чтобы вернуть данным первоначальный вид, вы должны определить, что использовано число 1, которое складывалась с первоначальными данными. Просто отняв от текущих данных единицу, мы снова получим незашифрованные данные.

Логично, что этот метод оказался слишком простым для расшифровки, поэтому его начали модифицировать. Одна из модификаций – XOR, когда на данные накладывается битовая маска с определенным периодом (скажем, на первые 100 байт данных накладывается, затем 20 байт – нет, потом 200 байт снова да, и так в цикле), а суть наложения – получение результата логического оператора XOR в тех местах, куда маска наложена для определенного набора символов.

Вроде бы, сложно? Но на самом деле, как оказалось, нет. Тут же были написаны соответствующие программы, которые искали эти цикличности в массивах данных, и по ним расшифровывали алгоритмы наложения и математических трансформаций.

Как избежать заражения криптовирусом

Единственный надежный метод уберечься от шифрования ваших данных злоумышленником – не пустить вирус на ваш компьютер. И, как следует из абзаца выше, антивирус в этом может и не помочь, то есть надеяться приходится только на себя и на свое внимание.

Как криптовирус попадает на ваш компьютер

Есть и другие, менее распространенные и более экзотичные методы атак вирусов-шифровальщиков, однако все они так или иначе завязаны на сетевой безопасности, о которой — чуть ниже.

Как обезопасить себя от криптовирусов

Полагаю, вы уже догадались, что первое и самое главное правило безопасности – внимательность.

1) Получая электронные письма, не запускайте вложение, пока не убедились, что это именно то, что должно быть – то есть у картинки имеется расширение картинки, а у документа – документа, а не исполняемого файла.

2) Получая электронные письма со ссылками на ресурсы в сети интернет, равно как переходя по ссылкам в социальной сети или мессенджере, вначале убедитесь, что ссылка ведет вас именно туда, куда нужно, а не является замаскированной ссылкой на левый ресурс. Переходите по ссылке только тогда, когда убедились, что она безопасна.

Однако надеяться только на свою внимательность довольно наивно, ведь ее уровень падает в течение дня в разы, и то, что вы легко заметили бы утром, можете совершенно легко пропустить днем. Поэтому программная защита необходима.

Но как же быть, если антивирусы не имеют той степени надежности, которая нужна для вашей безопасности?

К сожалению, даже такие экраны не всегда обладают нужной степенью параноидальности, и могут пропустить хорошо замаскированное вредоносное приложение. Оно запустится и произведет свое черное дело.

Как быть, чтоб избежать потерь?

Есть два простых и очень надежных решения – резервное копирование и firewall, программа, функция которой не в отслеживании и отлове вирусов и подозрительных программ, а в контроле работы программного обеспечения системы. Одним из наиболее известных продуктов на рынке таких программ является Agnitum Outpost.

Установив такую программу, отключите режим самообучения. Программа начнет запрашивать разрешения на запуск установленных в системе приложений, на те или иные акции, которые приложения выполняют в системе (изменение памяти, прослушивание портов и т.п.). Тем приложениям, которым вы доверяете, вы можете разрешить активность на постоянной основе, отметив специальную галочку – при этом при повторном запуске firewall уже не будет спрашивать, что делать с тем приложением, которому вы уже доверяете. Суть использования этой программы очень проста: она реагирует на запуск любого приложения, которое исполняется в системе. И если firewall вдруг запросит у вас разрешение на исполнение программы, о которой вы ничего не знаете, которая имеет подозрительное название или требует странные действия (например, изменить содержимое жесткого диска) – смело запрещайте любую активность этой программы.

Это единственный на текущий момент, реально работающий способ эффективно обезопасить себя от вредоносного воздействия вирусов-шифровальщиков. Собственно, и не только их. Используя firewall, вы обезопасите себя от DDoS атак, попыток взлома вашей системы извне (прослушивание портов, атака через открытый порт и т.п.), использования троянцев или майнеров (о них будут отдельные статьи) и т.п.

Что делать, если ваши файлы зашифрованы

Это самый печальный вариант развития событий. Если вы не использовали firewall, не имеете резервных копий и достаточно вольно используете Интернет – он вполне возможен. Итак, вы обнаружили, что ваши файлы зашифрованы.

Второе. Если ваш вирус поддается расшифровке, следуйте инструкциям на указанном выше сайте. В этом случае вам повезло.

Наконец, третья опция. Пробовать восстановить ваши данные из теневых копий и из удаленных файлов. Дело в том, что при зашифровке обычно исходный файл не переписывается, а создается новый; после окончания процедуры шифрования новый (зашифрованный) файл остается, а старый (исходный, незашифрованный) удаляется. При большой фрагментации данных и большом количестве папок шансы на извлечение с диска части удаленных исходных файлов довольно велики. Однако к этому процессу нужно подходить очень осторожно, поэтому делать такие операции самостоятельно мы не рекомендуем – обратитесь к профессионалам в области восстановления информации, это значительно увеличит шансы на восстановление хотя бы части утерянных данных.

Читайте также: