Как распространяются вирусы шифровальщики

12 мая стало известно о вирусе-шифровальщике, который распространяется с рекордной скоростью: за одни выходные он заразил более 200 тыс. компьютеров в 150 странах мира. После этого распространение вируса было остановлено, однако уже через день появилось ещё несколько версий вируса и его распространение продолжается. Поэтому мы публикуем ответы на некоторые вопросы, которые в общих чертах расскажут о том что это за вирус, откуда он взялся и помогут вам защитить свой компьютер.

Кузьмич Павел Алексеевич, директор лаборатории компьютерной криминалистики при Университете ИТМО.

Что сделать, чтобы не попасть под действие вируса?

Во-первых, внимательно относиться к тому, куда заходишь в интернете. Во-вторых, внимательно смотреть почту и, перед тем как открывать какие-либо файлы в письмах, все-таки убедиться, что это не мошенническое письмо. Очень часто вирусы распространяются в файлах, приложенных к письмам якобы от Ростелекома, где сотрудник якобы высылает счет на оплату. Часто стали приходить такие же мошеннические письма от имени Сбербанка, а также судебных приставов. Для того, чтобы не стать жертвой злоумышленников, стоит внимательно смотреть, куда ведет ссылка в письме, а также какое расширение имеет файл, приложенный к письму. Ну и немаловажно хотя бы иногда делать резервные копии важных документов на отдельные съемные носители.

Значит ли это, что сейчас заблокированы все базы атакованных организаций? Смогут ли ими воспользоваться злоумышленники в своих целях? Пострадают ли персональные данные из этих баз?

Думаю, что говорить про блокирование работы, конечно, не стоит: скорее всего, это проблема отдельных рабочих мест. Однако тот факт, что сотрудники различных ведомств используют рабочие компьютеры не только для работы в интернете, несколько настораживает. Вполне возможно, что таким образом могли быть скомпрометированы конфиденциальные сведения их клиентов – в случае коммерческих организаций, а также и большие объемы персональных данных – в случае с ведомствами государственными. Стоит надеяться на то, что на данных компьютерах такие сведения не обрабатывались.

Что происходит, когда вирус попадает в систему? Как понять, что компьютер заражен?

Чаще всего заражение и активная фаза работы вируса – шифрование данных – проявляется в виде значительного снижения производительности компьютера. Это является следствием того, что шифрование – крайне ресурсоемкий процесс. Также это можно заметить при появлении файлов с непонятным расширением, но обычно на этом этапе уже поздно предпринимать какие-либо действия.

Можно ли будет восстановить заблокированные данные?

Зачастую восстановить невозможно. Раньше ключ был единым на всех зараженных, но после того, как вирус был пойман и расшифрован, а типовые коды стали широко известны (их можно найти на форумах производителей антивирусного программного обеспечения), злоумышленники стали шифровать каждый раз информацию новым ключом. Кстати, применяют вирусы сложный вариант шифра: чаще всего это асимметричное шифрование, и взломать такой шифр очень сложно, крайне затратно по времени и ресурсам, что фактически становится невозможным.

Как долго вирус будет распространяться по интернету?

Думаю, что до момента, пока его авторы будут его распространять. А это будет происходить, пока распространителей не поймают правоохранительные органы или пока пользователи не перестанут открывать письма с вирусами и не начнут внимательнее относиться к своим действиям в интернете.

Григорий Саблин, вирусный аналитик, эксперт в области информационной безопасности Университета ИТМО, победитель международных соревновании по защите компьютерной информации (осторожно: программистская лексика!).

Злоумышленники используют уязвимость в протоколе SMB MS17_010 - патч уже на серверах Microsoft. Те, кто не обновился, могут попасть под раздачу. Но, можно сказать, эти пользователи сами виноваты - они использовали пиратское ПО или не обновляли Windows. Мне самому интересно, как будет развиваться ситуация: похожая история была с багой MS08_67, её тогда использовал червь Kido, и тогда тоже многие заразились. Что можно посоветовать сейчас: нужно либо выключить компьютер, либо обновить Windows. Можно ожидать того, что многие антивирусные компании будут конкурировать за право выпустить утилиту расшифровки. Если у них получится это сделать, это будет яркий PR-ход, а также возможность заработать хорошие деньги. Не факт, что удастся восстановить все заблокированные файлы. Этот вирус может проникнуть куда угодно из-за того, что многие компьютеры еще не обновлены. Кстати, этот эксплойт был взят из архива, который "слили" у Агентства национальной безопасности (АНБ) США, то есть это пример того, как могут действовать спецслужбы в какой-либо экстренной ситуации.

По сообщению пресс-службы университета ИТМО

Классификация вирусов-шифровальщиков

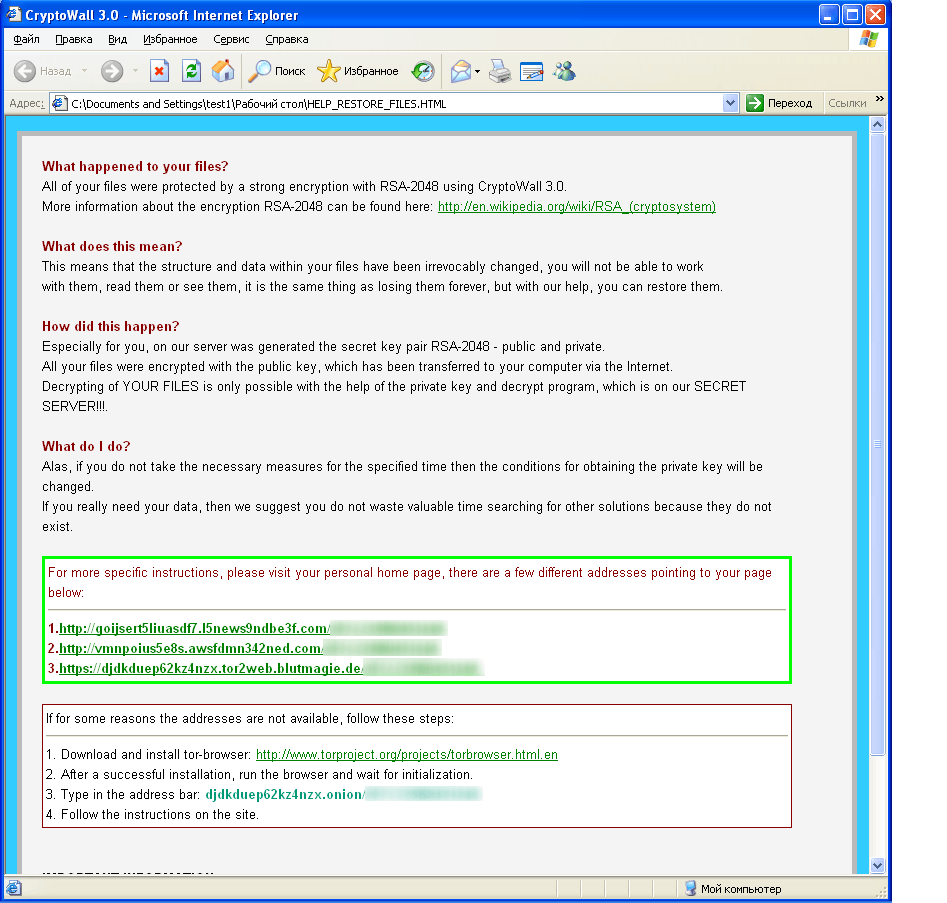

Поскольку шифровальщики относятся к вредоносным программам, для них справедливы те же типовые классификационные основания, что и для других образцов опасного кода. Например, можно подразделять их по способу распространения: через фишинговые или спам-рассылки, загрузку зараженных файлов, использование файлообменных сервисов и т.д. Преобразовав файлы пользователя, вирус-шифровальщик (virus-encoder) обычно оставляет инструкцию: в виде фона рабочего стола, как текстовый документ на рабочем столе или в каждой папке с зашифрованными файлами.

Предполагается, что после выплаты выкупа пользователь получит подробные инструкции по расшифровке файлов либо специальную утилиту для обратного криптографического преобразования. В среднем шифровальщики требуют за разблокировку 300 долларов США, но не все из них действительно восстанавливают файлы после оплаты. Например, некоторые образцы имеют ошибки в криптопроцедурах, делающие расшифрование невозможным, или вообще не содержат соответствующих функций. Больше всего шифровальщиков написано для операционных систем Windows и Android, хотя существуют разновидности и для macOS или Linux.

Объект воздействия вирусов-шифровальщиков

Тем не менее, объектом воздействия могут быть и персональные компьютеры обычных пользователей. В связи с этим полезно помнить, что заражение криптовирусом проще предупредить, чем вылечить:

- Делайте резервные копии важных файлов. Желательно размещать их в облачном хранилище или на внешнем накопителе, который обычно отключен от компьютера.

- Не открывайте подозрительные файлы или ссылки в электронных письмах.

- Скачивайте программы только с сайта разработчика или с проверенных ресурсов.

- Установите себе на компьютер хороший антивирус. Некоторые антивирусные решения предлагают проактивную защиту от вымогателей: например, функция защиты папок с важными данными от любых изменений на уровне файловой системы недавно появилась во встроенном антивирусе Windows Defender.

Если же вы все-таки заразились шифровальщиком, вам может помочь только одно — декриптор, т.е. специальное средство расшифрования. В некоторых случаях его можно найти (и бесплатно скачать) на сайтах производителей антивирусов.

Источник угрозы

Вирусы-шифровальщики распространяются так же, как и любые другие программы-вымогатели. Методы и способы их доставки жертве постепенно усложняются: злоумышленники маскируют их под официальное приложение банка, новую версию известного ПО (зафиксированы даже случаи, когда шифровальщики устанавливались под видом обновления Adobe Flash Player или Oracle Java). Однако самым популярным способом распространения шифровальщиков остается спам.

Анализ риска

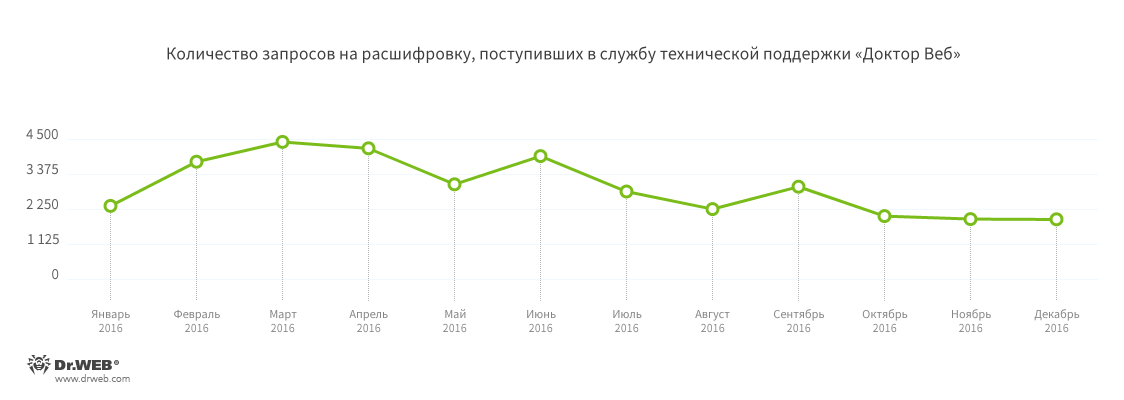

В 2016 году произошел всплеск активности шифровальщиков, отголоски которого заметны до сих пор. Современный уровень развития технологий дает возможность легко зашифровать файлы с помощью сверхстойких алгоритмов, расчетное время взлома которых превышает время жизни Вселенной. В ряде случаев производителям антивирусного ПО удается найти изъяны, позволяющие создать декриптор, но иногда восстановление данных оказывается вообще невозможным. Поэтому риск потери важной и ценной информации при атаке шифровальщика очень велик.

Как уже говорилось, основными целями криптовирусов являются предприятия и организации: они более платежеспособны, чем рядовой пользователь. Поэтому в случае масштабной вирусной атаки распространите среди сотрудников информацию о ней и расскажите им о той роли, которую они играют в защите цифровых активов компании. Осведомленность коллег крайне важна. Прежде всего сообщите сотрудникам, что они ни при каких обстоятельствах не должны открывать файлы или переходить по ссылкам, если не знают источника. В случае сомнений им следует обращаться в ИТ-отдел.

Важно и необходимо выполнять резервное копирование всей ценной информации с помощью сервисов синхронизации и обмена файлами: даже если вы заплатили злоумышленнику выкуп, у вас нет никаких гарантий, что данные будут восстановлены. Подобные сервисы хранят несколько версий одного файла, поэтому компании-клиенты могут восстановить доступ к нужной информации, не соглашаясь на условия злоумышленников.

Сегодня поговорим с Вами о вредных программах, которые способны нанести урон вашему кошельку, данным, а так же репутации.

Что такое вирусы вымогатели?

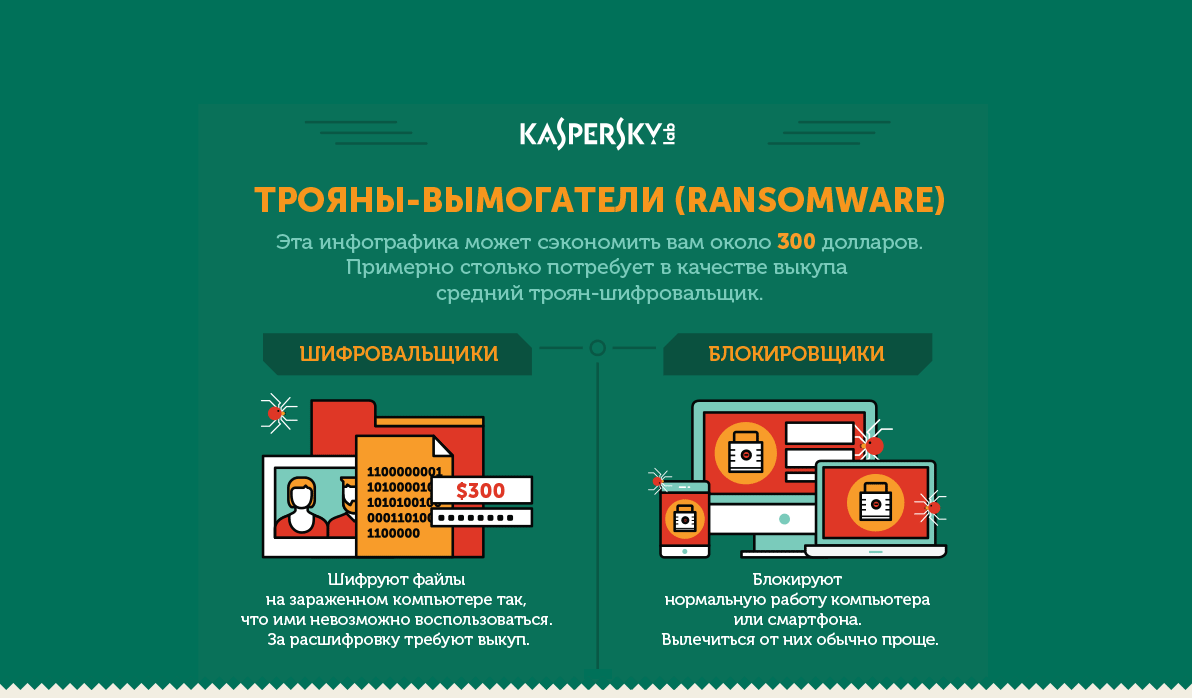

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа:

- Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

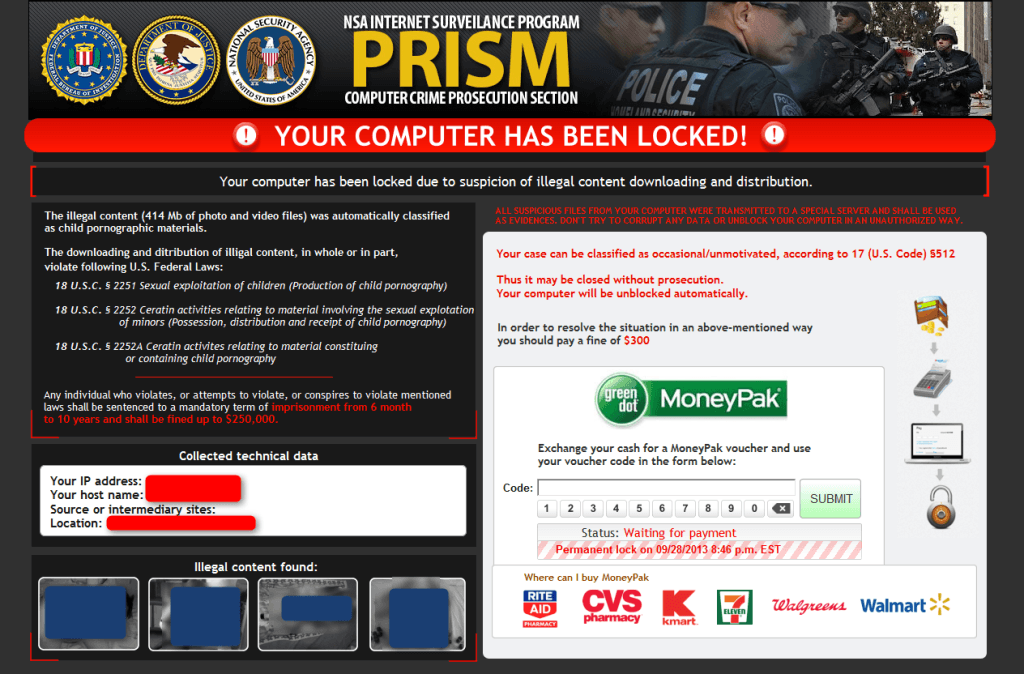

- Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Для того, чтобы лучше понимать с чем мы имеем дело, окунемся в историю.

Обратите внимание, на рисунок ниже, на котором отображены годы и вирусы, здесь далеко не все представители данной индустрии, а лишь самые активные и известные.

GPCoder 2005

Одним из первых примеров распространения вымогателей в Интернете был троян GPCoder. Впервые обнаруженный в 2005 году, GPCoder инфицировал системы Windows и целевые файлы с различными расширениями. Найденные файлы были скопированы в зашифрованном виде, а оригиналы удалены из системы. Новые зашифрованные файлы были нечитаемыми, а использование надежного шифрования RSA-1024 гарантировало, что попытки их разблокировки крайне маловероятны. На домашнем экране пользователей было отображено сообщение, направляющее их в файл .txt, размещенный на их рабочем столе, который содержал подробную информацию о том, как заплатить выкуп и разблокировать затронутые файлы.

CryptoLocker

Во второй половине 2013 года появился новый вариант крипто-вымогателей, который провел новую черту на песке в борьбе за кибербезопасность.

Программисты CryptoLocker были очень прямолинейны в том, что они делали, посылая жертвам тупое сообщение о том, что все их файлы были зашифрованы и будут удалены, если выкуп не будет выплачен в течение трех дней.

Во-вторых, CryptoLocker продемонстрировал, что возможности шифрования, которые теперь могут использовать киберпреступники, были значительно сильнее, чем те, которые были доступны, когда первая криптографическая программа появилась почти десять лет назад. Используя серверы C2 в скрытой сети Tor, программисты CryptoLocker смогли сгенерировать 2048-битное шифрование открытого и закрытого ключей RSA для заражения файлов с указанными расширениями.

KeRanger

В 2016 году также появился первый скрипт-вымогатель, который воздействует на системы Mac. KeRanger был особенно неприятен, потому что ему удавалось зашифровать резервные копии Time Machine, а также обычные файлы Mac, преодолев обычную способность Mac откатываться к более ранним версиям при возникновении проблемы.

WannaCry

12 мая 2017 года червь-вымогатель, который станет известен во всем мире как WannaCry, поразил своих первых жертв в Испании. В течение нескольких часов он распространился на сотни компьютеров в десятках стран. Спустя несколько дней эта сумма превысила четверть миллиона, что сделало WannaCry самой крупной в истории атакой на вымогателей, а также убедило весь мир смириться с угрозой.

WannaCry означает сокращение от WannaCrypt, ссылаясь на тот факт, что WannaCry является криптографическим программным обеспечением. Более конкретно, оно способно автоматически размножаться и распространяться.

То, что сделало WannaCry таким эффективным и таким шокирующим для широкой публики, было то, как он был распространен. Не было фишинг-атак и загрузок с скомпрометированных сайтов бот-сетей. Вместо этого WannaCry был нацелен на известные уязвимости на компьютерах. Он был запрограммирован на траление в сети для компьютеров, работающих на более старых версиях Windows Server, которые имели известный недостаток безопасности, и заражал их. Как только он заразил один компьютер в сети, он быстро обнаружил другие с тем же недостатком и заразил их тоже.

Именно так WannaCry распространился так быстро, и именно поэтому он был особенно мощным в атаке на системы крупных организаций, включая банки, транспортные органы, университеты и службы здравоохранения, такие как Государственная служба здравоохранения Великобритании.

Но многих шокировало то, что уязвимость, которую WannaCry эксплуатировал в Windows, была обнаружена Агентством национальной безопасности США (NSA) несколько лет назад. Но вместо того, чтобы предупредить об этом мир, АНБ молчало и разработало свой собственный эксплойт, чтобы использовать слабость в качестве кибер-оружия. По сути, WannaCry был построен на системе, разработанной агентством государственной безопасности.

Petya 2017

По горячим следам WannaCry, еще одна трансконтинентальная атака вымогателей обрушила тысячи компьютеров во всех четырех уголках мира.

LeakerLocker 2019

Ориентируясь на устройства Android, LeakerLocker пригрозил поделиться всем содержимым устройства мобильного пользователя со всеми в своем списке контактов. Поэтому, если на вашем телефоне хранится что-то смущающее или компрометирующее, вам лучше заплатить, иначе все ваши друзья, коллеги и родственники могут скоро увидеть, что вам нужно скрыть.

Какие типы ОС подвержены опасности заразиться шифровальщиками?

Windows? – Очевидно

Mac OS — Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Linux — Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена. Lilocked — не первое семейство угроз для серверов Linux. В феврале 2019 года Bleeping Computer наблюдал, как B0r0nt0K требует 20 биткойнов (тогда стоит примерно 75 000 долларов) с серверов Linux, содержимое которых он зашифровал. Несколько месяцев спустя Intezer Labs обнаружила новое семейство вредоносных программ под названием HiddenWasp, предназначенное для серверов Linux с целью обеспечения целевого удаленного управления. Совсем недавно, в июле 2019 года, Intezer Labs заметила, что QNAPCrypt преследует Linux-системы хранения файлов (серверы NAS).

Как можно заразиться?

Как я узнаю, что я заразился?

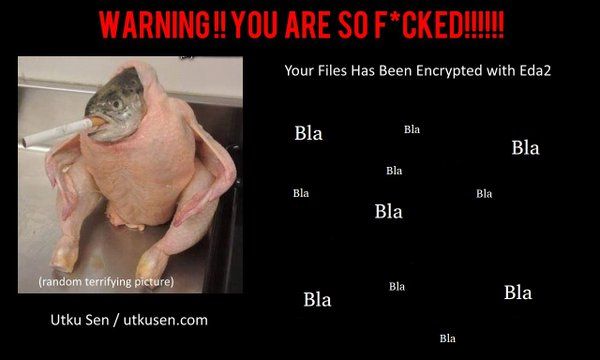

Как правило вымогатели не скучные люди, они всегда готовы поглумится над жертвой, в любом случае, атака шифровальщика, сразу покажет себя, не заметить ее будет сложно, ниже пару примеров, как это выглядит:

Мы предлагаем лучшую защиту, которая поможет справиться с вирусами шифровальщиками и всеми современными угрозами.

• Признан в основных независимых тестах защиты, производительности и удобства использования и заслуживает доверия для защиты более 500 миллионов конечных точек по всему миру

• Глобальная защитная сеть анализирует и сопоставляет информацию с 500 млн. Конечных точек и других источников для прогнозирования, предотвращения и обнаружения атак в любой точке мира менее чем за 3 секунды.

• Усовершенствованная защита конечных точек с использованием машинного обучения и расширенной эвристикой для обнаружения и блокирования даже самых сложных вымогателей и атак нулевого дня

• Простая в использовании унифицированная консоль управления, разработанная снизу вверх для облачных вычислений и виртуализации, которая обеспечивает видимость на всех платформах

Вендор победитель многочисленных тестов.

Какие технологии Bitdefender помогают бороться с вирусами шифровальщиками?

Интеллектуальный агент безопасности GravityZone оценивает хост-компьютер при установке для самостоятельной настройки в оптимальной форме и адаптирует свое поведение в соответствии с доступностью конечной точки.

Администраторы безопасности распределяют ресурсы для задач безопасности посредством политик для групп компьютеров.

Машинное обучение – решение, которое автоматически обучается на основе 1 триллиона образцов из более чем 500 миллионов конечных точек по всему миру. Независимо от того, насколько сильно изменено вредоносное ПО или вымогатель, Bitdefender может точно обнаруживать новые шаблоны вымогателей как в режиме предварительного выполнения, так и во время выполнения.

Advanced anti-exploit — авторы вымогателей часто используют наборы эксплойтов, которые используют уязвимости нулевого дня или незащищенные, чтобы закрепиться в системах. Сосредоточив внимание на методах атаки, Bitdefender защищает ваши системы и предотвращает распространение вымогателей.

Технология предотвращения эксплойтов защищает память и уязвимые приложения, такие как браузеры, программы чтения документов, медиа-файлы и среды выполнения (например, Flash, Java). Усовершенствованные механизмы следят за процедурами доступа к памяти, чтобы обнаружить и заблокировать такие методы эксплойта, как верификация вызывающих программ API, разворот стека, обратно-ориентированное программирование и другие.

HyperDetect

Bitdefender расширяет запатентованную технологию HyperDetect, которая позволяет динамический анализ следующего поколения и настраиваемое машинное обучение, чтобы защититься от атак без файлов, пользовательских вредоносных программ и угроз нулевого дня, исключая ложные срабатывания.

HyperDetect работает совместно с дополнительными технологиями Bitdefender без подписи, такими как защита памяти или расширенный контроль угроз, и выделяется благодаря своей уникальной способности переключать агрессивность машинного обучения на категории серьезных угроз, таких как целевые атаки и эксплойты.

Вместо того, чтобы полагаться на сигнатуры, двоичные или кодовые отпечатки пальцев, эвристическое обнаружение основывается на сложных алгоритмах, которые определяют реальные паттерны и поведение, что может указывать на вредоносность приложения. Это работает, потому что вредоносные программы неизбежно пытаются выполнять действия в контексте, которого не делают легитимные приложения. Примерами подозрительного поведения могут служить попытки сокрытия файлов, маскировки процессов, а также вставки или выполнения кода в памяти другого процесса. Поскольку эвристическое обнаружение ищет поведенческие характеристики, а не полагается на простое сопоставление шаблонов, оно может обнаруживать и блокировать угрозы нулевого дня, для которых еще только предстоит выпустить сигнатуру или отпечаток. Для защиты компьютеров большинство эвристических технологий обнаружения, включая эвристический движок Bitdefender B-HAVE, временно задерживает запуск приложений, пока код выполняется в полностью изолированной или изолированной от реального компьютера виртуальной среде. Если подозрительного поведения не наблюдается, компьютер получает инструкции по нормальному запуску приложения. С другой стороны, при подозрительном поведении программа блокируется от выполнения. Весь процесс занимает доли секунды, поэтому практически не влияет ни на впечатления пользователей, ни на их впечатления от работы. Чтобы быть еще более эффективным, Bitdefender использует репутацию приложения, форму белого списка, и, таким образом, может использовать более легкую эвристику для приложений, которые, как известно, могут быть безопасными. Репутация приложений сохраняется в целости и сохранности для получения ложных срабатываний благодаря частым обновлениям из облака Bitdefender. Хотя такой подход, безусловно, значительно повышает безопасность, у него есть пара недостатков. Во-первых, программы могут выполняться в виртуальной среде только в течение короткого периода времени, поскольку, очевидно, было бы неприемлемо откладывать их запуск на какое-либо значительное количество времени. Это означает, что вредоносное ПО может избежать обнаружения, просто задерживая выполнение каких-либо вредоносных действий. Во-вторых, программа, которая уже была проверена (и, следовательно, ей можно доверять), может быть использована для взлома и либо изменена в памяти во время работы, либо использована для запуска вредоносного процесса со своими собственными учетными данными. Для устранения этих недостатков в 2010 году компания Bitdefender представила программу Active Virus Control (теперь известную как технология Advanced Threat Control).

Advanced Threat Control — отслеживает действия определенных процессов, выполняемых в ОС. Он ищет поведение, специфичное для вредоносного ПО, и присваивает баллы каждому процессу на основе его действий и контекста, в котором они были совершены. Когда общий балл за процесс достигает определенного порога, процесс считается вредным. В зависимости от профиля пользователя, он либо отключается для изоляции и устранения угрозы, либо пользователю предлагается указать действия, которые необходимо предпринять (в зависимости от профиля настроек продукта Bitdefender).

Всегда совокупный подход к проблеме/угрозе, является самым действенным. Поэтому компания Bitdefender заслуживает выбор 500 миллонов пользователей для защиты их устройств.

Игры хакеров кончились. Теперь вирусы пишут с целью получить деньги. Зашифровать файлы, а затем потребовать выкуп за доступ к данным — классическая схема работы семейства вируса-шифровальщика. Можно ли восстановить файлы самостоятельно, и как избежать встречи с вирусом?

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Защита информации от уничтожения

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Зачем мне это читать?

Что такое вирусы вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Сколько денег требуют шифровальщики в качестве выкупа?

Можно расшифровать зараженные файлы без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

А я с телефона. Мне не страшны шифровальщики?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

Что, даже для iPhone есть вымогатели?

Как можно понять, что подцепил вирус шифровальщик?

Шифровальщик непременно расскажет вам об этом сам. Вот так:

А блокировщики делают это как-нибудь так:

Самые известные шифровальщики, кто они?

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

Я нашел нужный декриптор, но он не помогает. Что делать?

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий. Но и мы не дремлем и постоянно обновляем наши утилиты. Заходите на этой сайт периодически и, возможно, мы найдем для вас лечение.

Как остановить заражение шифровальщиком, если вовремя заметил угрозу?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

Антивируса достаточно, чтобы не заразиться?

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

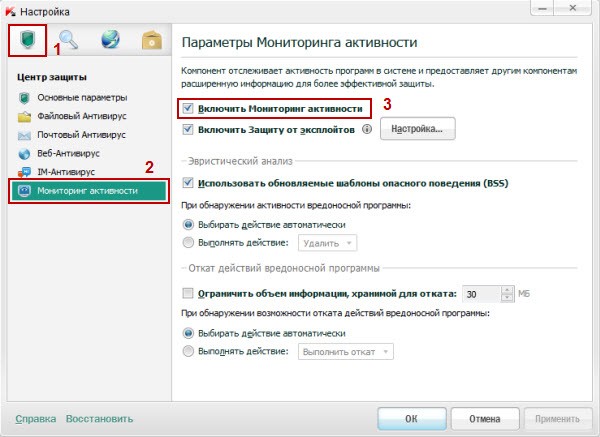

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Читайте также: