Как проверить вирус в агенте

29 января 2020 12:30

Умер 131 человек. Заражение коронавирусом подозревают еще у почти 7000 жителей Китая.

Узнать важную информацию об этом новом типе вируса, а также о других опасных вирусах можно чуть ниже на нашем сайте.

20 апреля 2020 21:09

Ростовская область, 20 апреля 2020. DON24.RU. Суд рассмотрит уголовное дело в отношении директора одного из муниципальных учреждений Ростова. Чиновника обвиняют в превышении должностных полномочий, сообщает Следственное управление СК РФ по Ростовской области.

Таким образом были нарушены и права других компаний, участвовавших в электронном аукционе, и интересы государства.

В одном из хуторов Верхнедонского района установили новый модульный ФАП

Горздрав: в Ростове-на-Дону случаев коронавируса 2019-nCoV не зарегистрировано

Донской Роспотребнадзор предупреждает об опасности заражения коронавирусом на территории КНР

В Советском районе 90 пенсионеров были доставлены в медицинские учреждения при помощи мобильной бригады

За день в ЦРБ Семикаракорского района мобильная бригада доставила 10 пожилых людей

Опыт Ростовской области в борьбе с наркоманией рекомендуют перенять другим регионам

Ремиссия есть, инвалидности нет: в Ростове еще раз обследуют мальчика без глаза

Есть ли жизнь после Нового года: специалисты рассказывают ростовчанам, как восстановить ритм жизни

С виду приличные люди: ростовчанина шокировало поведение путешественников в аэропорту Платов

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

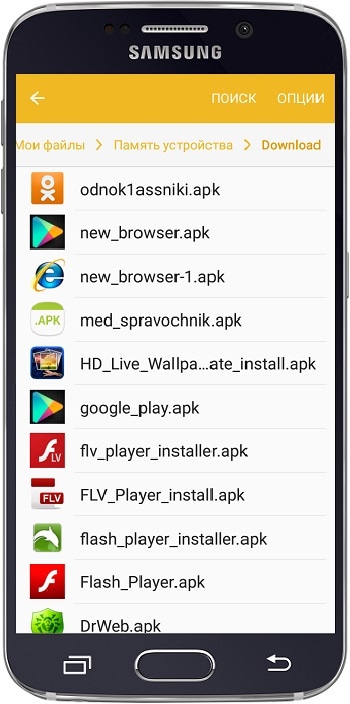

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

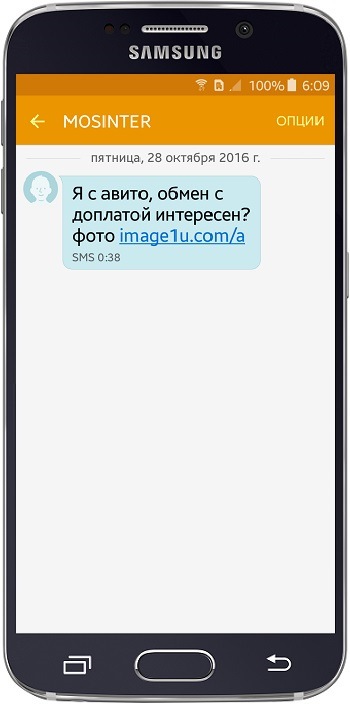

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Введение

Рисунок 1. Рост угроз и ущерба от вирусов-вымогателей

Вирусы-вымогатели появились не так уж недавно, их история насчитывает уже более 20 лет, на протяжении которых они развивались и совершенствовались. Но особое внимание к себе они привлекли весной этого года — нашумевшим случаем с вирусом WannaCry, вышедшим на глобальный уровень (его мы уже рассматривали в одной из наших статей). Зона его поражения насчитывала более 400 тысяч компьютеров по всему миру, включая и госорганы ряда стран. Эта атака показала, насколько сильно развились вирусы-вымогатели и какими сложными и эффективными стали компьютерные черви, с помощью которых они распространяются. В этой статье мы хотим рассказать, что способствует развитию и распространению таких вирусов и есть ли адекватный способ защиты от них.

Рост угрозы вирусов-вымогателей

Этот год, хотя он еще не закончился, оказался одним из самых богатых по количеству, масштабности и величине убытков от атак посредством вирусов-вымогателей. Предлагаем вспомнить ключевые эпизоды этого года.

Вроде бы май — предвестник периода отпусков, жаркого лета. Однако для многих компаний это лето оказалось слишком жарким, и поспособствовал этому NotPetya (одна из разновидностей вируса Petya). Вирус блокирует запуск операционной системы и за возобновление работы и расшифровку файлов требует выкуп в размере 300 долларов в биткоинах. Его жертвами также были компании по всему миру (но основными пострадавшими стали компании в Украине и России), убытки которых исчислялись миллионами долларов из-за этой кибератаки:

- международная служба доставки TNT Express (FedEx);

- датский судоходный гигант AP Moller-Maersk;

- британская компания потребительских товаров Reckitt Benckiser;

- французский строительный гигант Saint-Gobain;

- поставщик языковых решений Nuance Communications.

Только у TNT Express (FedEx) убытки оценивались в 300 миллионов долларов, но из перечисленных компаний о самой высокой сумме убытков (почти 400 миллионов долларов) сообщила компания Saint-Gobain.

Следующий вирус не заставил себя долго ждать: октябрь 2017 — очень похоже на октябрьскую революцию 17-го с захватом телеграфов и телефонов. Так и в октябре 2017 вирус-шифровальщик Bad Rabbit атаковал:

Этот вирус использует легальное программное обеспечение с открытым исходным кодом DiskCryptor, применяемое для полнодискового шифрования. Как и в предыдущих случаях, больше всего пострадали Россия и Украина.

Как выяснили эксперты Group-IB, кибератаки вирусов-шифровальщиков Bad Rabbit и NotPetya/ExPetr были организованы одной хакерской группировкой.

Эти примеры показывают, что вирусы-вымогатели стали:

- брать массовостью атак, блокируя и шифруя данные;

- применять для шифрования легальное программное обеспечение;

- использовать для выкупа биткоины. Но даже после оплаты выкупа некоторые вирусы и их разновидности (WannaCry и Petya) не расшифровывали данные.

В целом схема распространения довольно проста и заключается в отправке на электронный адрес компании письма, содержащего ссылку на зловредный сайт или непосредственно зловредный файл. Для того чтобы пользователь запустил такой файл или перешел по ссылке, письмо злоумышленниками может быть подготовлено специально под сферу деятельности компании или имитировать письма из различных госучреждений или банков. Кто-то да перейдет или запустит файл (человеческий фактор — на это и расчет). А из-за существующих уязвимостей вирус запустится на компьютере пользователя.

Как только это произойдет, файлы начинают шифроваться, имитируя при этом, например, какой-нибудь системный процесс обновления. Дальше с компьютера вирус перебирается на сервер и остальные компьютеры компании, не забывая при этом шифровать данные и на них.

После шифрования отобразится инструкция по решению проблемы с предложением покупки ключа для восстановления зашифрованных данных. Но даже после оплаты нет никакой гарантии, что данные удастся восстановить. В связи с чем не стоит идти на поводу у вымогателей и платить выкуп — в результате будут потеряны и данные и деньги.

Хорошим подспорьем для развития и распространения таких вирусов является анонимность злоумышленников. Анонимности способствует использование:

- глобальной сети серверов — Tor;

- биткоинов — самой масштабной криптовалюты, в силу прозрачности истории транзакций для всех пользователей сети и анонимности владельцев кошельков в рамках системы.

Кроме того, в большинстве случаев следующий вирус был собран, как конструктор, из наиболее проявивших себя частей и модулей других атак и вирусов — фактически превращаясь в их модификацию. Это свидетельствует о том, что злоумышленники не ломают голову над созданием каких-то новых программ — это сложно и долго. Они используют доступные в узких кругах инструменты для модификации существующих зловредов, получая каждый раз на выходе новый вирус.

И если в отношении предыдущей версии спустя некоторое время удается найти какое-нибудь решение, то за это время злоумышленники выкатывают уже не одну новую модификацию. И полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, базирующихся на сигнатурном анализе, так как в базах еще нет таких сигнатур.

Так каким же образом следует защищаться на фоне анонимности злоумышленников и стремительного развития вирусов?

Как защититься от вирусов-вымогателей?

Последние атаки вирусов-вымогателей показали, что от них страдают даже крупные компании, которые не экономят на обеспечении защиты своей информации. Так почему же страдали даже компании с выстроенной в лучших традициях системой защиты?

Как раз в традиционном подходе к защите и состоит основная проблема (мы уже обсуждали эти вопросы в интервью с Алексеем Лукацким). В большинстве организаций используется связка межсетевого экрана и антивируса, разворачиваемые на периметре сети. Но все эти средства работают с уже известными зловредами. Следовательно, данный механизм не обеспечивает должного уровня защиты даже от интернет-угроз, а есть и такие каналы распространения, как:

- флеш-накопители сотрудников и партнеров компании;

- мобильные устройства — личные смартфоны и ноутбуки;

- интернет-соединения посредством 3G или LTE;

- незащищенный Wi-Fi;

- зашифрованные каналы — использование HTTPs-протокола.

На помощь может прийти принцип эшелонированной защиты — направленный на организацию нескольких линий (уровней) обороны. При этом на каждом уровне должны применяться соответствующие технологии защиты, позволяющие бороться с атаками до, во время и после их реализации. Только так можно сегодня противостоять современным угрозам, да и будущим тоже. А так как начальной точкой распространения является компьютер нерадивого пользователя, ему необходимо уделять повышенное внимание.

Одной из реализаций такого подхода к защите является решение Check Point SandBlast Agent, предложенное компанией Check Point. Оно представляет собой совокупность дополняющих друг друга технологий компании.

Мы остановили свой выбор на рассмотрении именно данного решения компании, поскольку среди пострадавших от последних атак вирусов-вымогателей нет ни одной организации, использующей решения SandBlast Network (защита на уровне периметра) или SandBlast Agent от Check Point.

SandBlast Agent представляет собой усовершенствованный комплект технологий защиты рабочих станций. А в отношении рассматриваемой нами проблемы — борьба с вирусами-вымогателями осуществляется агентом на нескольких линиях обороны:

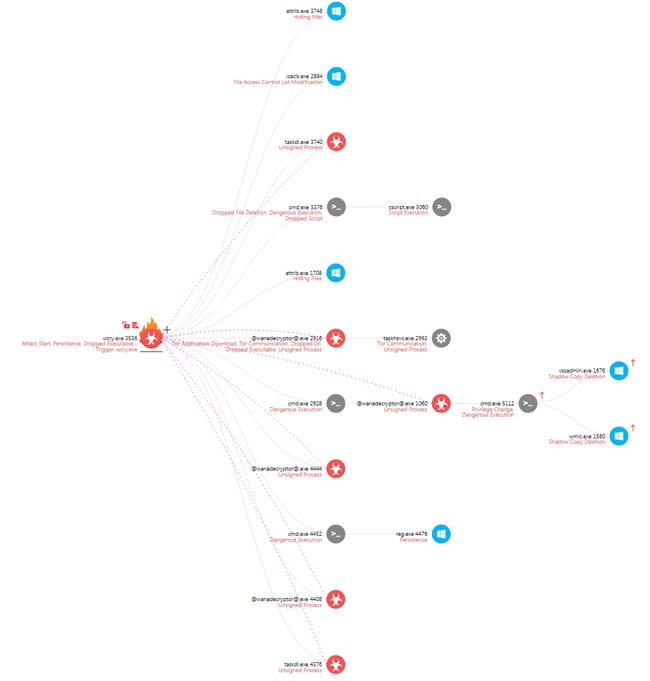

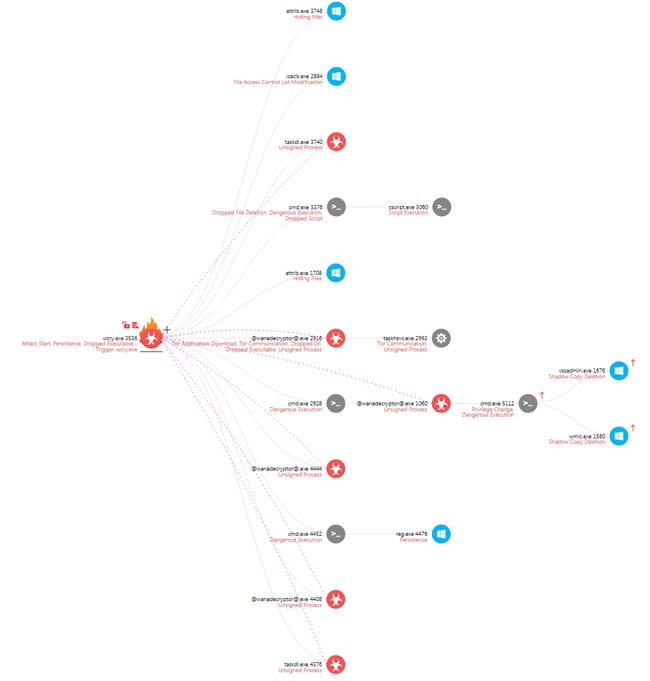

Рисунок 2. Отчет SandBlast Agent о WannaCry

Таким образом, SandBlast Agent не просто предотвращает атаки, но и позволяет провести анализ и расследование выявленных инцидентов. Это, в свою очередь, способствует своевременному принятию мер по предотвращению повторения подобных ситуаций.

Варианты поставки и развертывания SandBlast Agent

SandBlast Agent поставляется в виде следующих пакетов программ для их последующего развертывания:

- Endpoint Complete Security.

- SandBlast Agent Complete.

- SandBlast Anti-Ransomware.

Таблица 1. Отличия программных пакетов — в комплектации применяемых технологий защиты

| Возможности (технологии защиты) | Вариант поставки | ||

| Endpoint Complete Protection Suite | SandBlast AgentComplete | SandBlast Anti- Ransomware | |

| Способ развертывания | Endpoint Agent | Endpoint Agent | Endpoint Agent |

| Способ управления | SmartCenter | SmartCenter | SmartCenter |

| Anti-Ransomware | + | + | + |

| Incident analysis & quarantine | + | + | + |

| Forensics report | + | + | - |

| Browser extension | + | + | - |

| Emulation & Extraction | + | + | - |

| Zero Phishing | + | + | - |

| Anti-Bot | + | + | - |

| Antivirus | + | - | - |

| Full Disk Encryption, Media Encryption | + | - | - |

| Firewall & VPN | + | - | - |

Выводы

Вирусы-вымогатели становятся все более изобретательными и все чаще проявляют себя на глобальном уровне. Их сложность и массовость будут только расти, так как этому способствуют:

- наличие глобальных сетей серверов с повышенной анонимностью пользователей;

- широкое распространение криптовалютных платежных систем, обеспечивающих безопасность транзакций и анонимность владельцев кошельков.

Последние атаки вирусов-вымогателей показали, что классический традиционный подход к защите уже не обеспечивает требуемого уровня защищенности и необходим переход на принцип эшелонированной защиты.

В настоящее время уже существуют решения, обеспечивающие эшелонированную защиту, способную противостоять вирусам-вымогателям. Одним из лидеров рынка, предлагающих подобные решения, является компания Check Point. Решения компании позволяют практически со 100% уверенностью противостоять вирусам-вымогателям. Об этом свидетельствует отсутствие в числе пострадавших организаций пользователей SandBlast Network или SandBlast Agent.

Рассмотренный нами в данной статье Check Point SandBlast Agent способен не просто предотвратить атаки, но и провести анализ и расследование выявленных инцидентов. А главное, этот агент позволяет оперативно и автоматически восстановить данные, которые вирус пытался зашифровать.

Введение

Рисунок 1. Рост угроз и ущерба от вирусов-вымогателей

Вирусы-вымогатели появились не так уж недавно, их история насчитывает уже более 20 лет, на протяжении которых они развивались и совершенствовались. Но особое внимание к себе они привлекли весной этого года — нашумевшим случаем с вирусом WannaCry, вышедшим на глобальный уровень (его мы уже рассматривали в одной из наших статей). Зона его поражения насчитывала более 400 тысяч компьютеров по всему миру, включая и госорганы ряда стран. Эта атака показала, насколько сильно развились вирусы-вымогатели и какими сложными и эффективными стали компьютерные черви, с помощью которых они распространяются. В этой статье мы хотим рассказать, что способствует развитию и распространению таких вирусов и есть ли адекватный способ защиты от них.

Рост угрозы вирусов-вымогателей

Этот год, хотя он еще не закончился, оказался одним из самых богатых по количеству, масштабности и величине убытков от атак посредством вирусов-вымогателей. Предлагаем вспомнить ключевые эпизоды этого года.

Вроде бы май — предвестник периода отпусков, жаркого лета. Однако для многих компаний это лето оказалось слишком жарким, и поспособствовал этому NotPetya (одна из разновидностей вируса Petya). Вирус блокирует запуск операционной системы и за возобновление работы и расшифровку файлов требует выкуп в размере 300 долларов в биткоинах. Его жертвами также были компании по всему миру (но основными пострадавшими стали компании в Украине и России), убытки которых исчислялись миллионами долларов из-за этой кибератаки:

- международная служба доставки TNT Express (FedEx);

- датский судоходный гигант AP Moller-Maersk;

- британская компания потребительских товаров Reckitt Benckiser;

- французский строительный гигант Saint-Gobain;

- поставщик языковых решений Nuance Communications.

Только у TNT Express (FedEx) убытки оценивались в 300 миллионов долларов, но из перечисленных компаний о самой высокой сумме убытков (почти 400 миллионов долларов) сообщила компания Saint-Gobain.

Следующий вирус не заставил себя долго ждать: октябрь 2017 — очень похоже на октябрьскую революцию 17-го с захватом телеграфов и телефонов. Так и в октябре 2017 вирус-шифровальщик Bad Rabbit атаковал:

Этот вирус использует легальное программное обеспечение с открытым исходным кодом DiskCryptor, применяемое для полнодискового шифрования. Как и в предыдущих случаях, больше всего пострадали Россия и Украина.

Как выяснили эксперты Group-IB, кибератаки вирусов-шифровальщиков Bad Rabbit и NotPetya/ExPetr были организованы одной хакерской группировкой.

Эти примеры показывают, что вирусы-вымогатели стали:

- брать массовостью атак, блокируя и шифруя данные;

- применять для шифрования легальное программное обеспечение;

- использовать для выкупа биткоины. Но даже после оплаты выкупа некоторые вирусы и их разновидности (WannaCry и Petya) не расшифровывали данные.

В целом схема распространения довольно проста и заключается в отправке на электронный адрес компании письма, содержащего ссылку на зловредный сайт или непосредственно зловредный файл. Для того чтобы пользователь запустил такой файл или перешел по ссылке, письмо злоумышленниками может быть подготовлено специально под сферу деятельности компании или имитировать письма из различных госучреждений или банков. Кто-то да перейдет или запустит файл (человеческий фактор — на это и расчет). А из-за существующих уязвимостей вирус запустится на компьютере пользователя.

Как только это произойдет, файлы начинают шифроваться, имитируя при этом, например, какой-нибудь системный процесс обновления. Дальше с компьютера вирус перебирается на сервер и остальные компьютеры компании, не забывая при этом шифровать данные и на них.

После шифрования отобразится инструкция по решению проблемы с предложением покупки ключа для восстановления зашифрованных данных. Но даже после оплаты нет никакой гарантии, что данные удастся восстановить. В связи с чем не стоит идти на поводу у вымогателей и платить выкуп — в результате будут потеряны и данные и деньги.

Хорошим подспорьем для развития и распространения таких вирусов является анонимность злоумышленников. Анонимности способствует использование:

- глобальной сети серверов — Tor;

- биткоинов — самой масштабной криптовалюты, в силу прозрачности истории транзакций для всех пользователей сети и анонимности владельцев кошельков в рамках системы.

Кроме того, в большинстве случаев следующий вирус был собран, как конструктор, из наиболее проявивших себя частей и модулей других атак и вирусов — фактически превращаясь в их модификацию. Это свидетельствует о том, что злоумышленники не ломают голову над созданием каких-то новых программ — это сложно и долго. Они используют доступные в узких кругах инструменты для модификации существующих зловредов, получая каждый раз на выходе новый вирус.

И если в отношении предыдущей версии спустя некоторое время удается найти какое-нибудь решение, то за это время злоумышленники выкатывают уже не одну новую модификацию. И полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, базирующихся на сигнатурном анализе, так как в базах еще нет таких сигнатур.

Так каким же образом следует защищаться на фоне анонимности злоумышленников и стремительного развития вирусов?

Как защититься от вирусов-вымогателей?

Последние атаки вирусов-вымогателей показали, что от них страдают даже крупные компании, которые не экономят на обеспечении защиты своей информации. Так почему же страдали даже компании с выстроенной в лучших традициях системой защиты?

Как раз в традиционном подходе к защите и состоит основная проблема (мы уже обсуждали эти вопросы в интервью с Алексеем Лукацким). В большинстве организаций используется связка межсетевого экрана и антивируса, разворачиваемые на периметре сети. Но все эти средства работают с уже известными зловредами. Следовательно, данный механизм не обеспечивает должного уровня защиты даже от интернет-угроз, а есть и такие каналы распространения, как:

- флеш-накопители сотрудников и партнеров компании;

- мобильные устройства — личные смартфоны и ноутбуки;

- интернет-соединения посредством 3G или LTE;

- незащищенный Wi-Fi;

- зашифрованные каналы — использование HTTPs-протокола.

На помощь может прийти принцип эшелонированной защиты — направленный на организацию нескольких линий (уровней) обороны. При этом на каждом уровне должны применяться соответствующие технологии защиты, позволяющие бороться с атаками до, во время и после их реализации. Только так можно сегодня противостоять современным угрозам, да и будущим тоже. А так как начальной точкой распространения является компьютер нерадивого пользователя, ему необходимо уделять повышенное внимание.

Одной из реализаций такого подхода к защите является решение Check Point SandBlast Agent, предложенное компанией Check Point. Оно представляет собой совокупность дополняющих друг друга технологий компании.

Мы остановили свой выбор на рассмотрении именно данного решения компании, поскольку среди пострадавших от последних атак вирусов-вымогателей нет ни одной организации, использующей решения SandBlast Network (защита на уровне периметра) или SandBlast Agent от Check Point.

SandBlast Agent представляет собой усовершенствованный комплект технологий защиты рабочих станций. А в отношении рассматриваемой нами проблемы — борьба с вирусами-вымогателями осуществляется агентом на нескольких линиях обороны:

Рисунок 2. Отчет SandBlast Agent о WannaCry

Таким образом, SandBlast Agent не просто предотвращает атаки, но и позволяет провести анализ и расследование выявленных инцидентов. Это, в свою очередь, способствует своевременному принятию мер по предотвращению повторения подобных ситуаций.

Варианты поставки и развертывания SandBlast Agent

SandBlast Agent поставляется в виде следующих пакетов программ для их последующего развертывания:

- Endpoint Complete Security.

- SandBlast Agent Complete.

- SandBlast Anti-Ransomware.

Таблица 1. Отличия программных пакетов — в комплектации применяемых технологий защиты

| Возможности (технологии защиты) | Вариант поставки | ||

| Endpoint Complete Protection Suite | SandBlast AgentComplete | SandBlast Anti- Ransomware | |

| Способ развертывания | Endpoint Agent | Endpoint Agent | Endpoint Agent |

| Способ управления | SmartCenter | SmartCenter | SmartCenter |

| Anti-Ransomware | + | + | + |

| Incident analysis & quarantine | + | + | + |

| Forensics report | + | + | - |

| Browser extension | + | + | - |

| Emulation & Extraction | + | + | - |

| Zero Phishing | + | + | - |

| Anti-Bot | + | + | - |

| Antivirus | + | - | - |

| Full Disk Encryption, Media Encryption | + | - | - |

| Firewall & VPN | + | - | - |

Выводы

Вирусы-вымогатели становятся все более изобретательными и все чаще проявляют себя на глобальном уровне. Их сложность и массовость будут только расти, так как этому способствуют:

- наличие глобальных сетей серверов с повышенной анонимностью пользователей;

- широкое распространение криптовалютных платежных систем, обеспечивающих безопасность транзакций и анонимность владельцев кошельков.

Последние атаки вирусов-вымогателей показали, что классический традиционный подход к защите уже не обеспечивает требуемого уровня защищенности и необходим переход на принцип эшелонированной защиты.

В настоящее время уже существуют решения, обеспечивающие эшелонированную защиту, способную противостоять вирусам-вымогателям. Одним из лидеров рынка, предлагающих подобные решения, является компания Check Point. Решения компании позволяют практически со 100% уверенностью противостоять вирусам-вымогателям. Об этом свидетельствует отсутствие в числе пострадавших организаций пользователей SandBlast Network или SandBlast Agent.

Рассмотренный нами в данной статье Check Point SandBlast Agent способен не просто предотвратить атаки, но и провести анализ и расследование выявленных инцидентов. А главное, этот агент позволяет оперативно и автоматически восстановить данные, которые вирус пытался зашифровать.

Читайте также: