Как проверить modx на вирусы

Рейтинги и обзоры CMS

Проверка сайта на вирусы: когда проводить и какими инструментами сканирования лучше воспользоваться

Проблемы, связанные с заражением ресурса вирусами или вредоносным кодом становятся все более актуальными. Многие вебмастера отмечают всплеск активности кибер-преступности, что требует от владельца площадки бдительности и внимательности. Целью может стать крупный коммерческий портал или официальный сайт компании, но даже личные блоги и одностраничники представляют ценность для злоумышленников, а навыков и идей использования ресурса у взломщиков предостаточно.

Какие цели преследуют кибер-преступники

Если в фильмах хакеров чаще изображают как борцов за свободу, то в реальности ситуация противоположная: главная задача взломщика максимально долго удерживать площадку под контролем. Статистика исследований компании Securi, основанная на ответах вебмастеров, демонстрирует, что треть владельцев инфицированных сайтов даже не догадывается об этом. Около 60% вебмастеров не смогли самостоятельно устранить проблему, а в половине случаев продвижение площадки не было остановлено, что подвергает риску пользователей. Отчет портала HackerOne указывает, что сферой интереса 70% хакеров-участников являются веб-сайты.

Мотивация хакеров по данным HackerOne:

- заработок – 13,1%;

- взлом как вызов – 14%;

- изучение действующих технологий – 14,7%;

- развлечение – 14%;

- продвижение по карьере – 12,2%.

Получение прибыли среди зарегистрированных участников находится не на первом месте, но владельцы площадок часто сталкиваются именно с такими взломщиками. Еще один примечательный факт, о котором говорится в отчете Hackerone: только 30,6% опрошенных предпочитают работать в одиночку. Командный подход расширяет возможности хакеров.

Каким образом взлом приносит деньги:

- Доступ к файловой системе ресурса с последующей заменой файлов на собственные (вирусы, редиректы, реклама и так далее).

- Устранение конкурентов. Самостоятельно или на заказ.

- Использование почтового сервера для спама и распространения вредоносного ПО.

- Методы черного SEO. Продвижение собственной площадки за счет размещения на взломанном сайте ссылок или контента. Подключение инфицированного проекта к сети дорвеев.

- Заражение ПК и мобильных устройств посетителей.

- Инфицирование других площадок на одном сервере.

- Кража личной информации пользователей: логины/пароли, номера карт, доступ к электронным кошелькам и тому подобное.

- Выполнение DDoS-атак и других незаконных действий.

Существует множество альтернативных способов использования инфицированного ресурса, которые зависят от целей и навыков взломщика.

Инфицирование сайтов на CMS

Взлом конкретного объекта редко является приоритетной задачей. Чаще всего кибер-преступники уделяют внимание поиску уязвимостей конкретных платформ, что позволяет выполнить массовое инфицирование. Для этих целей выбирают популярные CMS, предоставляемые на платной и бесплатной основе.

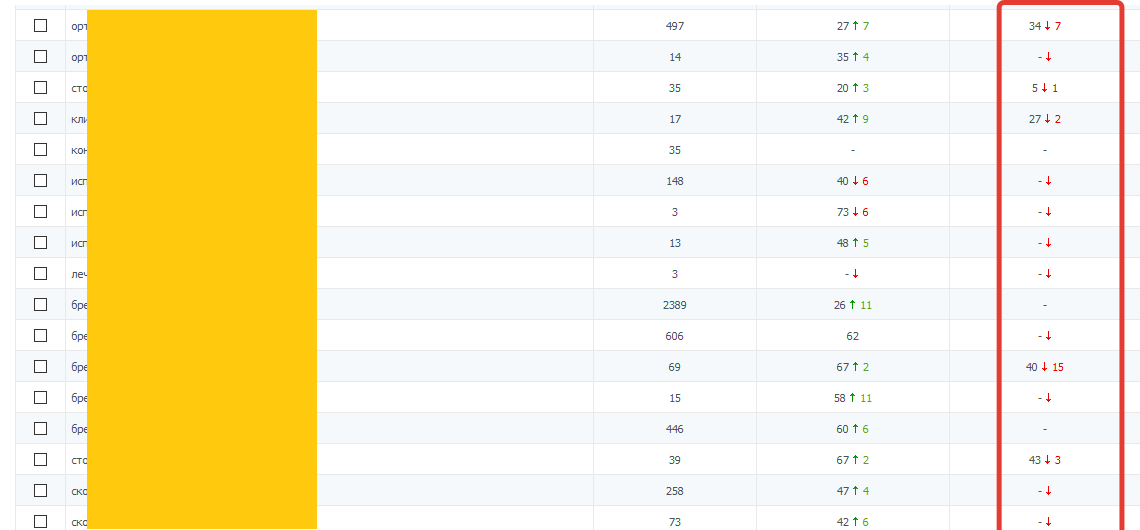

В результате проверки поисковой выдачи Яндекса и Google, аналитики Securi составили статистику по инфицированным площадкам:

- WordPress – 90% от общего количества зараженных ресурсов. Годом ранее этот показатель был на 7% ниже.

- Magneto – 4,6%, что на 1,9% лучше, чем в предыдущем году.

- Joomla – 4,3% вместо 13,1%.

- Drupal – 3,7%, что на 2,1% хуже прошлогоднего показателя.

- ModX – 0,9%.

В отчете Яндекса за 2011 год первое место принадлежало платформе DLE с показателем 50% от общего числа всех зараженных сайтов, а WordPress и Joomla тогда разделяли второе место. Сейчас CMS DLE имеет незначительный процент инфицированных сайтов, что говорит о проделанной работе над устранением уязвимостей.

Не существует системы, которую невозможно взломать. Кибер-преступники постоянно разрабатывают новые методы и инструменты. Единственным выходом для разработчиков CMS является выпуск обновлений с исправлениями выявленных проблем безопасности. В случае пристального внимания со стороны кибер-преступников разработчики платформы не успевают оперативно реагировать на новые угрозы.

Использование самописного кода тоже не выход, ведь для обеспечения должного уровня безопасности требуются высококлассные специалисты, иначе дыры в безопасности могут сделать проект легкой мишенью для злоумышленников.

Из сказанного можно сделать вывод, что единственными возможностями защиты от внедрения вирусов и вредоносного кода – регулярные проверки и выполнение профилактических мероприятий.

Как происходит заражение: распространенные схемы

Чаще всего причиной заражения являются действия владельца ресурса или пользователей, имеющих доступ к нему. Несоблюдение простых правил безопасности упрощает заражение площадки.

Вирусы или вредоносный код попадает на сайт несколькими способами:

- Самый распространенный – перенос файлов с зараженного ПК на сервер.

- Уязвимость плагинов, модулей, CMS, хостинга, включая установку уже зараженных элементов на сайт.

- Взлом, путем подбора комбинации доступа, использования уязвимостей или кражи вводимых данных при заполнении форм.

- Кража сохраненных паролей в FTP-клиенте. Осуществляется через вредоносное ПО для компьютера. Комбинация логин/пароль хранится в базе FTP-клиента в незашифрованном виде.

- Перехват данных при использовании общественных сетей для доступа в Интернет, а также при подключении по протоколу HTTP, вместо HTTPS. Актуальность проблемы возрастает вместе с ростом бесплатных точек Wi-Fi, пользование которыми может представлять угрозу конфиденциальности.

Не стоит забывать о самом простом способе получения доступа – подсматривание вводимой информации посторонними.

Перенос вредоносных объектов на устройства посетителей ресурса осуществляется через кэш браузера, в который загружаются большие файлы, чтобы ускорить загрузку страниц. Таким образом, вирусы сайта могут инфицировать ПК или мобильные устройства аудитории.

Когда нужно проводить проверку ресурса на вирусы

Активность вредоносного объекта не всегда совпадает с моментом его появления в файлах. Это необходимо злоумышленникам для предотвращения отката ресурса до чистой версии. Инфицированная площадка может долгое время работать в штатном режиме, что усложняет лечение и способствует распространению вируса. Все это говорит о важности регулярных проверок. Рекомендуемый интервал зависит от размеров ресурса и его посещаемости: от еженедельного до ежемесячного сканирования. Вебмастера советуют проверять сайт на вирусы перед созданием резервной копии.

В каких ситуациях нужна внеплановая проверка:

Наличие одного или более признаков заражения означает необходимость в скорейшем выполнении лечения.

Проверка сайта на вирусы: доступные средства и возможности

Бороться с вирусами можно тремя способами:

- при помощи онлайн-сервисов и скриптов;

- оффлайн проверки;

- самостоятельного поиска и лечения файлов.

В идеале лучше использовать все возможные подходы, но их эффективность зависит от типа угрозы и масштабов распространения.

Для этого нужно обладать знаниями в области HTML, JavaScript и других используемых ресурсом языков программирования. Подход позволяет найти то, что не способны распознать антивирусные утилиты и скрипты. Маскировка вредоносных объектов – одна из причин возникновения проблем при их удалении. В подтверждение этому можно сказать, что поисковые системы способны распознать чуть более 10% возможных угроз. У специализированных антивирусных сканеров эффективность выше, но они далеки от идеала.

На какие элементы нужно обратить внимание в первую очередь:

- фреймы и их содержимое;

- контент сайта через отображение кода активной страницы;

- используемые на страницах скрипты.

Рекомендуется проверить работу баз данных и настройки FTP-подключений. Если собственных знаний для выполнения процедур недостаточно, то стоит привлечь специалистов, особенно в случаях, когда самостоятельно устранить проблемы не удается.

Для этих целей необходимо скачать файлы и папки сайта на ПК. Ускорить процесс скачивания поможет FTP-клиент. После этого содержимое папки нужно проверить штатным антивирусом на компьютере, а также воспользоваться антивирусными утилитами (сканерами), которые не требуют установки и деинсталляции действующей антивирусной системы.

Популярные антивирусные сканеры:

- Dr.Web CureIt.

- Malwarebytes Anti-Malware.

- NOD32 On-Demand Scanner.

- Kaspersky Virus Removal Tool.

- Norton.

Помимо содержимого сайта, рекомендуется выполнить сканирование компьютера.

Недостаток этого метода — в его узкой специфике. Обнаружить активные вирусы и вредоносные объекты с его помощью реально, но выполнить качественное лечение – нет. После устранения угрозы придется заняться поиском источника, выявить который с помощью оффлайн-проверки не всегда удается.

Предлагаемые антивирусные сканеры выполняют следующие виды проверок:

- сканирование контента;

- анализ кода;

- проверка функциональных объектов.

Список полезных сервисов и их описание:

При использовании CMS есть возможность подключить дополнительные модули защиты, чтобы обезопасить проект от взлома и проникновения вирусов.

Профилактика заражения сайта

Лечение инфицированной площадки занимает много сил, времени, а если справиться своими силами не удается, то и средств. Проще и надежнее выполнять профилактические действия – это избавит многих неприятностей.

Десять правил защиты сайт от вирусов и взлома:

- Регулярно обновлять CMS, модули и плагины.

- Использовать на ПК антивирус с фаерволом.

- Не очищать логи ошибок – это может пригодиться в поиске точек уязвимости.

- Для подключения к файловой системе нужно использовать защищенные протоколы: SSH, SFTP.

- Не сохранять пароли доступа в браузере и FTP-клиенте.

- Регулярно проверять ПК и сайт антивирусами. Хостинг-провайдеры часто предлагают собственный антивирус, который пригодится для этих целей.

- Не устанавливать взломанные платные модули и плагины из неизвестных источников.

- Не использовать простые комбинации логина/пароля доступа, ограничить права доступа к содержимому каталога проекта.

- Пользоваться резервным копированием.

- При наличии возможности – отключать FTP-протокол на хостинге, когда в нем нет необходимости.

Периодически нужно выполнять сканирование файлов сайта с помощью оффлайн и онлайн-сервисов, а также проверять домен в черных списках поисковиков и антивирусных базах.

Подведем итоги

Численность зараженных площадок ежегодно растет, обнаруживаются новые уязвимости и средства обхода защиты.

Существует большой выбор средств поиска и лечения вирусов, но они не являются универсальными, поэтому для сканирования нужно использовать различные подходы и инструменты. Чтобы предотвратить заражение ресурса и взлом аккаунта администратора, необходимо придерживаться простых правил безопасности, уделяя больше внимания своевременным обновлениям, защите данных и конфиденциальности.

zloyxrom 18 апреля 2020, 11:08

kymage 17 апреля 2020, 12:07 [EVO]

paic 17 апреля 2020, 10:27

Dmi3yy 15 апреля 2020, 10:28

sorlioglo 14 апреля 2020, 11:24

antonfix 14 апреля 2020, 11:13

mhst 14 апреля 2020, 09:34

Grinyaha 13 апреля 2020, 21:06

Multiweb 13 апреля 2020, 11:41

Михаил

Топики пользователя

- Готовые дополнения для MODX148

- Проект MODX.im50

- Оформления для frontend'a и backend'a41

- Для модераторов13

- Интегрированные среды разработки (IDE)13

- MODX custom by Dmi3yy51

- bid-cart24

- Социальная сеть12

- MODX Cloud8

- Юмор10

- Краундфандинг2

- Быстрые решения102

- В разработке47

- Вопросы769

- Обьявления о работе282

- Безопасность82

- Новости70

- Tips & tricks89

- Сайты на MODX46

- Форки MODX26

- Документация и уроки63

- Эксперименты и исследования59

- evoShop3

- Появление множества подозрительных файлов в корневой и других директориях

- Не открываются страницы сайта помимо главной

- Повышенная нагрузка на сервер

- Наличие посторонних пользователей с правами администратора

- Наличие файлов с расширением php или неизвестными расширениями там, где их быть не должно (например каталог с изображениями)

- Жалобы со стороны хостинга на спам рассылку или вредоносное ПО.

![]()

Rising13- 20 ноября 2017, 20:43 3

![]()

- Serg28

- 20 ноября 2017, 20:49

- 0

![]()

Вообще есть менее трудозатратная и более эффективная версия Эффективная потому, что если сайт делали не вы, то всегда есть варианты что не все файлы перетянете. Навскидку — конфиги мультиТВ можно пропустить, если устанавливались модули типа efilter или evoBabel то там правка разметки идет в файлах конфигурации ну и в таком духе. Потому разворачивание новой системы мне кажется избыточным шагом, проще нормально проверить имеющуюся и обновиться.

P.S. Лично я вылечил десятки сайтов таким способом и довольно успешно.

- Extremum

- 20 ноября 2017, 20:53

- +1

![]()

- Rising13

- 20 ноября 2017, 21:06

- 0

![]()

- Extremum

- 20 ноября 2017, 21:08

- 0

![]()

После первых десяти проверок уже запоминаешь на что он ругается и быстро видишь что не имеет значения, а что нужно лечить.

- f1fanatic

- 20 ноября 2017, 21:17

- 0

![]()

Дополню, мне помогло.Для владельцев SSH-доступа.

Айболит может писать ошибки, если версия php ниже 5.6 Проверяем версию php. Вводим

Если повезло, и версия свеженькая, то движемся к последнему шагу. Если нет, то вводим

Команда даст список путей, где стоят разные версии пыхи. Выбираем нужный.

Допустим, у меня текущая версия php старая, запускаем айболита вот так:

Всё. Отчёт будет валяться тоже в домашней папке.

Если по-умолчанию всё ок с версией, то просто

В файлике будет список подозрительных мест. Не забудьте поправить /home/users/domains под себя.

Что такое MODX?

MODX (Модэкс или Модикс) — это бесплатная система управления содержимым (CMS) с элементами фреймворка для разработки веб-приложений.

Есть 2 версии CMS: актуальная MODX Revo и динозавр MODX Evo. Настоятельно рекомендуется использовать именно MODX Revolution.

ТОП-3 уязвимости MODX

Своего врага нужно знать в лицо. Поэтому рассказываем по-порядку о последних официально зафиксированных уязвимостях.

3 место. 11 июля 2018

Один из массовых взломов MODX был зафиксирован летом 2018-го.

Кодовые названия вирусных атак CVE-2018-1000207 и CVE-2018-1000208.

Взлом проходит по 2-3 классическим сценариям. Вирус выдает себя наличием файлов с подозрительными именами: dbs.php и cache.php в корне сайта (а еще бывает там майнер лежит).

Избежать заражения MODX можно при соблюдении двух условий:

- если папка connectors переименована и закрыт к ней доступ;

- переименована папка assets (при использовании компонента gallery).

Проблема в следующем. MODX передает пользовательские параметры в класс phpthumb без необходимой фильтрации. Для заражения сайта используются скрипт /connectors/system/phpthumb.php или любой другой передающий параметры в класс modphpthumb.class.php. Вредоносный скрипт получает на вход имена функций и параметры через куки. С помощью полученных данных происходит косвенный вызов этих функций. Например, если у вас установлен плагин Gallery (классика жанра), то атака может происходить через скрипт: /assets/components/gallery/connector.php.

Если сайт размещен на аккаунте виртуального хостинга без изоляции сайтов, то данный backdoor позволяет заразить не только хакнутый сайт, но и его “соседей”.

Найти и удалить вирусные файлы, обновить CMS до последней версии.

2 место. 27 октября 2018

Уже через три месяца после предыдущей атаки, была зафиксирована новая уязвимость. На этот раз в сниппете AjaxSearch.

Найти и удалить вирусные файлы, обновить сниппет до последний версии.

1 место. 24 апреля 2019

Самая свежая угроза MODX зафиксирована весной 2019-го.

Проверить свой сайт на такую уязвимость можно следующим образом. Введите в строку любого браузера адрес вашего домена + /setup.

Зайти через SSH или FTP на свой сервер и удалить этот каталог.

Обнаружение вирусов на живых примерах

Теперь на наглядных примерах рассказываю, как может проявлять себя вирус. Под уязвимость попал сайт на системе MODX Revolution 2.6.5-pl. Сразу стоит отметить, что внешне вирус себя особо не выдавал. Т.е. сайт не падал, не было редиректов на странные страницы, картинки отображались корректно и так далее.

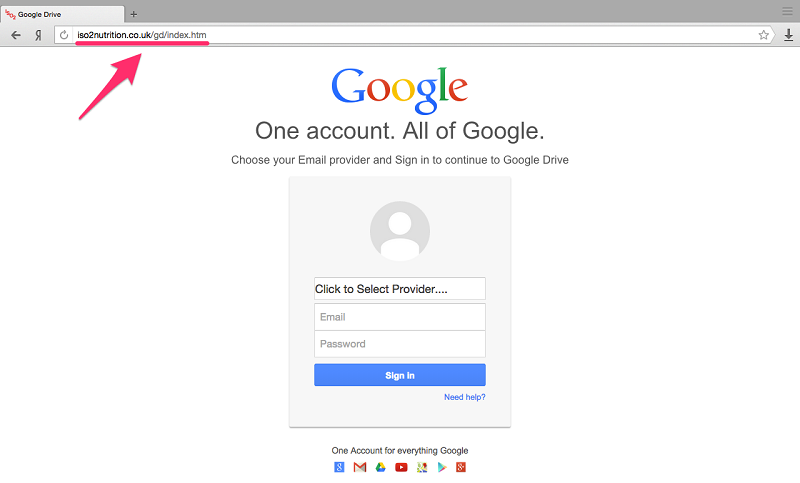

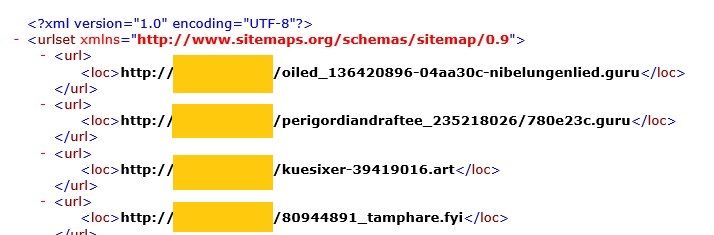

Над сайтом проводились работы по сео-оптимизации, в том числе оптимизировалась карта сайта. В один не очень прекрасный день, был скачан файл sitemap.xml, для анализа его корректности. Открыв карту сайта, увидел такую картину:

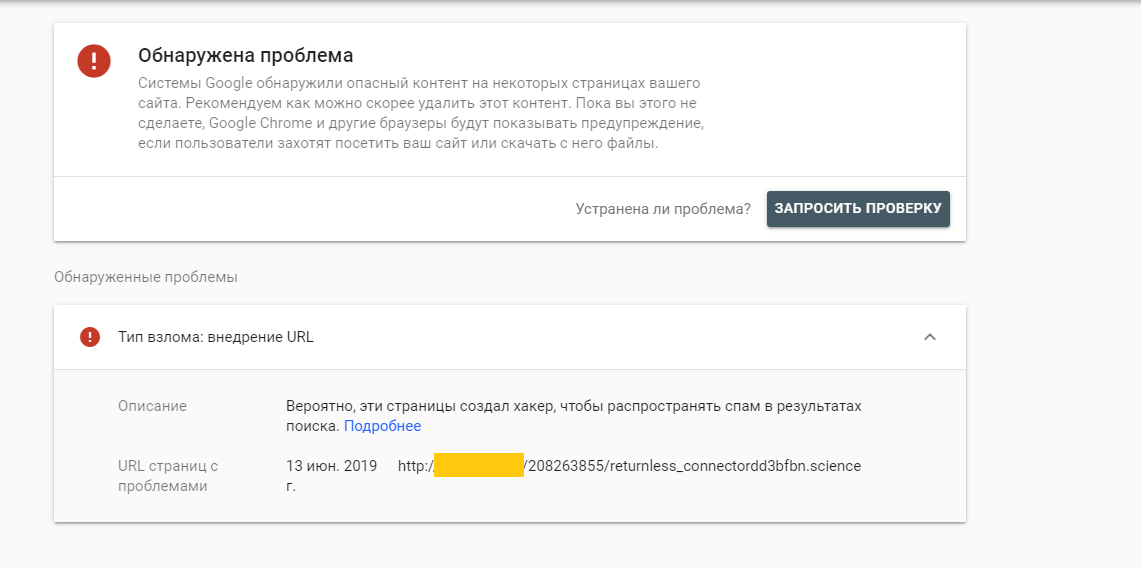

В хвост url-адресов сайта прописался мусор, сгенерированный вирусом. Проверив в админке правила заполнения карты, я не нашел никаких следов деятельности паразита. Оказалось, что карту просто подменили. Первым делом вернул корректный сайтмап, а потом сразу “побежал” в Google Search Console и Яндекс.Вебмастер за письмами счастья. Пришло уведомление только от гугла, он оказался очень шустрым, когда не надо. В личном кабинете ожидало сообщение о нарушении безопасности.

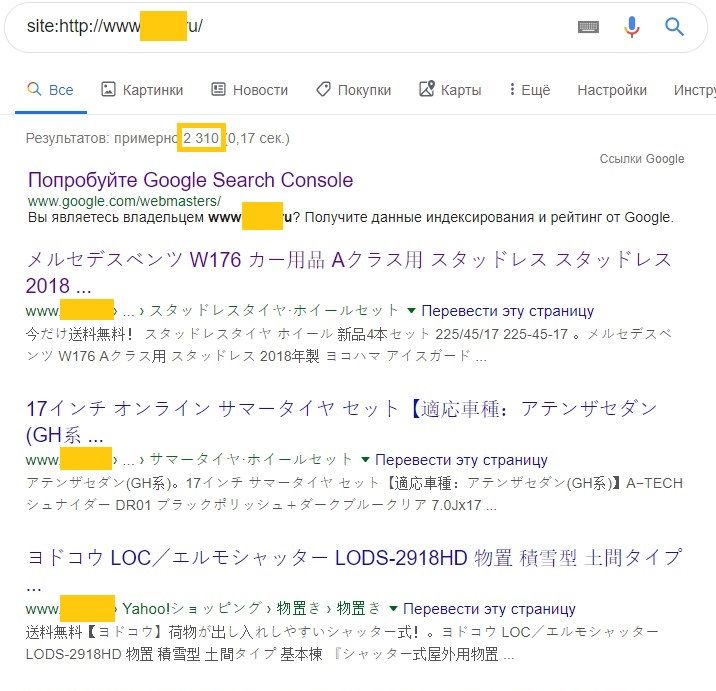

Понятно. Далее проверил, что творится в индексе гугла и ужаснулся. Японская вакханалия! Как я дальше узнал, это японский SEO-спам.

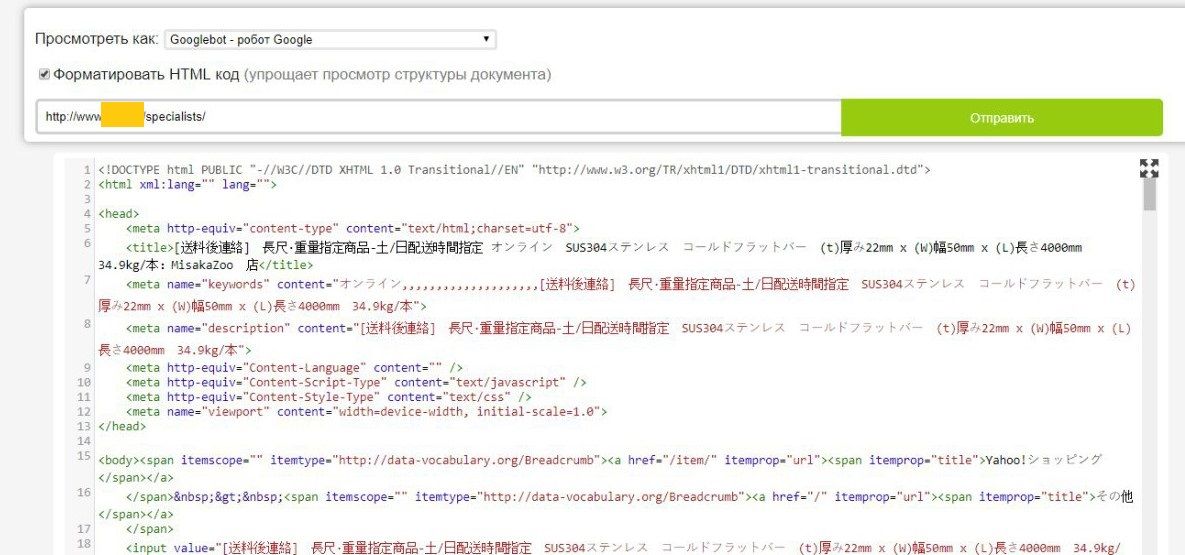

С этим все понятно, а что думает на этот счет Яндекс? Да ничего. Вирус, как оказалось, чисто гугловый. Хоть одна хорошая новость. Почему так? Есть отличный сервис, который позволяет смотреть на сайт глазами поискового робота.

Выбираем в параметрах просмотра GoogleBot, пишем в строку адрес любой страницы и получаем результат. Японские иероглифы повсюду. Выбираем робота Яндекса — код выглядит естественным образом. Вот так гугл кроулер видит страницы сайта, хотя внешне (для человеческого глаза) они никак не изменились.

Контент зараженной страницы в глазах поисковика именно таков. По сути это японский дорвей. То есть под видом качественной страницы распространяется вирусная информация. Наш сайт находят по релевантному запросу в поиске (как и должно быть), но поверх качественного контента отображается вредоносная информация. В данном случае, как я уже говорил, это видит только гугловый бот. Для человека и бота яндекса страницы выглядят как обычные.

Этот японский вирус был удален из MODX с помощью утилиты ai-bolit. О работе с данной программой написано далее.

Базовые советы, как предупредить заражение сайта на MODX

- Делать резервные копии содержимого сайта.

- Следить за подсказками в Яндекс вебмастере и Гугл серч консоли о состоянии безопасности сайта.

- Проверять регулярно сайт на наличии вирусов скриптом ai-bolit.

- Использовать последние версии патчей для админки и модулей (плагинов).

- Следить за новостями безопасности из официального блога.

Меня заразили. Что делать?

Элементарно. Как можно скорее заняться удалением зловредов. Для SEO-продвижения важно устранить проблему до того, как ее обнаружат гугл или яндекс боты. Если вы опередили ботов, то уже хорошо, но времени на исправление все равно немного.

Как мы убедились ранее, процесс лечения сайта сводится к 2-3 шагам.

- Поиск и удаление вирусов.

- Установка обновлений (патчей), закрывающих уязвимости.

- Смена паролей, но в этом не всегда есть необходимость. Зачастую цель вирусных атак — заражение сайта для собственной выгоды, а не для кражи паролей.

Поиск и удаление вирусов. Как лечить?

Выделим 2 самых популярных способа лечения сайта от вирусов. Эти методы рабочие не только для сайтов, построенных на Модиксе, но и для всех остальных.

- Скачиваем антивирус ai-bolit для сайтов здесь.

- Распаковываем скачанный архив.

- Если у вас есть доступ к серверу через SSH:

-

1) Копируем содержимое папки ai-bolit в корень сайта.

-

2) Заходим на сервер через консольное приложение (например Putty) и переходим в корень сайта cd /путь/до/вашего/сайта.

-

3) Запускаем скрипт командой (в консоли будет отображаться статус проверки):

В отчете могут быть и чистые системные файлы MODX, будьте внимательны

-

2) Заходим на сервер через ftp по известным ip, login и password при помощи FTP клиента (WinSCP или Filezilla).

-

3) В корень копируем содержимое папки ai-bolit: ai-bolit.php (ранее правленый) и AIBOLIT-WHITELIST.db.

- После завершения проверки в корне сайта появится файл-отчет вида: AI-BOLIT-REPORT- - .html. Этот файл нужно скачать и открыть в браузере. В этом отчете будут указаны пути ко всем подозрительным файлам, например:

-

1) Файлы (в системных папках MODX), дублирующие существующие, с небольшим изменением в названиях. Такие файлы содержат закодированные данные и формы для загрузки файлов. Такие файлы необходимо удалять полностью

Cначала редактировать и только потом копировать файл ai-bolit.php, т.к. после копирования хостинг может заблокировать изменение файла

где сайт - название вашего домена,

пароль - ранее прописанный в файл ai-bolit.php.

-

5) При успешном переходе по вышеупомянутому адресу начнется сканирование сайта, по окончании которого генерируется отчет. Но скрипт может не выполнить полное сканирование, из-за стандартных ограничений PHP, установленных хостером и вы увидите на экране ошибку с кодом 50x. В этом случае надо найти в панели управления хостингом, где изменить параметры php и расширить параметры memory_limit до 512mb и max_execution_time до 600 сек, при необходимости и возможности ресурсов вашего хостинга задайте большие значения параметров.

-

6) Также хостер может заблокировать и запись файлов на вашей площадке, т.к. обнаружит активность вредоносных программ. В этом случае обратитесь в техподдержку с подробным описанием проблемы.

-

2) Файлы формата jpg, но не являющиеся изображениями (например, макросы). Это проверяется открытием таких файлов текстовым редактором. Такие файлы необходимо также удалять полностью

-

3) Реальные системные файлы MODX (например index.php), в которые добавлены извне строки вредоносного кода. Например команды, которые шли до комментария по умолчанию (см. ниже) — выше этого комментария кроме открывающегося тега

- После очистки следов вируса могут пострадать системные файлы. Это решается установкой свежей версии MODX и затем всех дополнений.

- Если сайт после очистки работает нормально, все равно обновите MODX!

- Не забываем чистить кеш в папке /core/cache/.

- антивирусы блокируют доступ к страницам сайта;

- на страницах интернет-ресурса появились “чужие” ссылки;

- происходит мобильный редирект при заходе со смартфона или планшета;

- по непонятным причинам упала посещаемость сайта;

- посетители сообщают о вирусах;

- хостинг-провайдер заблокировал почту за рассылку спама;

- возникло подозрение на взлом ресурса.

- Из данных Сети. Полученная информация подвергаются анализу и обработке.

- Благодаря взаимному обмену данными с Clam AntiVirus.

- С данных, которые присылают сами пользователя сканера.

- Проверяет безопасность сайта и распознает, какого тип информации, которая была найдена.

- Ведет статистку.

- Вручную и автоматически обновляет сигнатуры и устанавливает новую версию скрипта.

- Сканирует последние созданные файлы за выбранный промежуток времени.

- Если угроза обнаружена, то данные отправляются на оф. сайт для анализа.

- Ведение отчетов.

- Можно создавать исключения для различных путей и директорий.

- Данные сканирования в случае необходимости отправляются на E-Mail.

Закалка MODX или как защитить сайт от вирусов?

Зачастую, вирусные алгоритмы работают по заезженному принципу. Они пробуют определить движок сайта с помощью прямых или косвенных параметров. Потом, используя свои шаблоны, пытаются взломать сайт. Прямые — это когда движок сайта явно указан в коде сайта:

meta name="generator" content="Joomla! 1.5 - Open Source Content Management"

-

Если на сервере сайта произойдет сбой, а php-файлы перестанут исполняться (будет отображаться их исходный код), то злоумышленнику будет несложно получить доступ к базе данных. Во избежании этого надо добавить в .htaccess файл следующую строку, чтобы не показывать код ошибки PHP:

Заключение

MODX подвержен частым вирусным атакам, как и все остальные CMS. Да, мы можем снизить риск заражения, выполнив грамотную настройку сайта, но это не панацея. Вирусы могут заползти оттуда, где их вовсе и не ждали. Поэтому не забрасывайте свои сайты и не пускайте на самотек. Своевременное обнаружение вирусов поможет избежать серьезных проблем с чисткой сайта и SEO-продвижением. Периодически проверяйте здоровье сайта, устанавливайте обновления и следите за новостями кибербезопасности.

You are using an outdated browser. Please upgrade your browser.

By signing up, you agree to our Terms of Service and Privacy Policy.

Украинская версия статьи здесь.

В данной статье рассмотрим антивирусы, с помощью которых выполняется проверка сайта на вирусы локально.

Это AI-Bolit и Linux Malware Detect . Они являются абсолютно бесплатными и распространяются под свободной лицензией. Сканеры применяют для эффективного поиска различных шелов, бекдоров и других опасных заражения в исходном коде сайта. Благодаря собственной базе сигнатур, антивирусы успешно обнаруживают угрозы. Также включен специальный уровень эвристического анализа, он может найти неопределенные угрозы. AI-Bolit и Linux Malware Detect – это скрипты, которые устанавливаются непосредственно на сервер владельца сайта. Далее расмотрим как работать с данными программами.

Как сделать проверку сайта на вирусы?

Для начала рассмотрим популярный сканер AI-Bolit , так как LMD является более простым и считается менее надежным. В начале своего развития это был обычный небольшой скрипт для поиска вирусов по регулярным выражениям и гибким патерам. Со временем в скрипт добавлялись дополнительные функции, включая обнаружение уязвимостей в ПО, использование баз данных сигнатур и тп.

Для обеспечения полноценной проверки рекомендуется запускать сканер через командную строку. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Проверка кода на вирусы выполняется с помощью команды:

Процесс сканирования может продолжаться до суток. Это время зависит от количества файлов. После окончания проверки будет создана html страница с отчетом о найденных вирусах: красная секция содержит данные про обнаруженные вирусы, вторая секция – подозрительные файлы, третья секция – уязвимости и четвертая – проблемы с правами доступа или настройками сервера. После этого проанализируйте отчет и посмотрите те файлы, который показались сканеру подозрительными.

Скрипт отлично справляется со следующими задачами:

– поиск вирусов, вредоносных и хакерских скриптов, например, шеллы по сигнатурам, гибким паттернам и на основе несложной эвристики;

– поиск редиректов в .htaccess на вредоносные ресурсы;

– поиск кода sape/trustlink/linkfeed в .php файлах;

– определение директорий, открытых на запись;

– поиск пустых ссылок (невидимые ссылки) в шаблонах.

Что очень удобно: сканер совместим со всеми CMS без исключения.

AI-Bolit может прекрасно справляться со своими заданиями в нескольких режимах:

– быстрое сканирование (только по php, html, js, htaccess файлам);

– в режиме “Эксперта”, исключать директории и файлы по маске. Сканер включает в себя большую базу crc white-листов популярных CMS, а это означает количество ложных срабатываний сведено к минимуму.

База сигнатур практически регулярно пополняется новыми найденными образцами, что означает постоянную актуальность сканера AI-Bolit.

Воспользоваться сканером для сайта стоит в случаях, если :

Более простая проверка сайта на вирусы осуществляется с помощью Linux Malware Detection . Программа использует базу данных сигнатур и регулярные выражения grep для поиска вирусов. Сканер может интегрироваться с Clamav и использует clamscan для сканирования. После скачивания программы на официальном сайте необходимо загрузить его на сервер с помощью команды scp. Далее распаковать архив.

Переходим в папку с распакованными файлами и запускаем установку скрипта на сервер с помощью:

Для запуска сканирования передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/hyperhost.ua/

После завершения сканирования информация о найденных угрозах будет выведена на екран.

Откуда сканер черпает сигнатуры вирусов?

Основные возможности Linux Malware Detection:

Какие самые опасные уязвимости сайтов существуют? Рассмотрено более подробно по ссылке .

В данной статье я рассмотрела основные инструменты для локальной проверки сайтов на вирусы. А какими программами пользуетесь Вы? Поделитесь ими в комментариях.

Читайте также: