Как проверить blackberry на вирусы

Если ваш телефон или планшет на базе Android барахлит, есть вероятность того, что на нём вирус. Наш полезный гайд расскажет вам, как удалить вирус с Android и как избежать вредоносного ПО.

Чаще всего вирусы устанавливаются вместе с сомнительными приложениями, а самый лучший способ избежать их – скачивать приложения из Google Play.

Как только Google распознаёт небезопасное приложение, он сразу же удаляет его со всех подверженных опасности устройств. Именно это произошло в январе 2018, когда оказалось, что 60 приложений Android содержат детскую порнографию. В результате ещё одного случая в марте этого года были выявлены 7 приложений, содержащих вредоносное ПО Andr/HiddnAd-AJ, которое засыпало устройство рекламой и уведомлениями через шесть часов после установки.

Если ваше устройство было засорено вредоносным ПО, мы научим вас, как:

- Перевести устройство в Безопасный режим

- При необходимости отключить для вредоносных приложений доступ администратора

- Удалить приложение

Если этого сделать не удастся, должно помочь восстановление заводских настроек, хотя по понятным причинам вы предпочтёте этого избежать, если у вас нет резервной копии данных.

Перед тем, как мы начнём, стоит отметить, что ваше устройство на базе Android вряд ли заражено вирусом. Те сбои, которые вы наблюдаете, вероятнее всего являются обычной рекламой, убеждающей вас, что устройство заражено и вам необходимо установить какое-нибудь приложение, или же устройство просто медленно работает.

Если вы уверены, что вирус на вашем устройстве буйствует, читайте наши инструкции, как от него избавиться.

Самым популярный путь появления Android-вируса на вашем телефоне или планшете – через приложение. Действительно, все самые вредоносные программы, появлявшиеся на первых полосах в последние годы: Gunpoder, троян Ghost, Googlian и Godless попали на устройства именно таким образом. А Mazar проник через текстовое сообщение, призывавшее пользователей скачать браузер Tor.

Возьмём случай с Loapi, устанавливаемым не из Google Play. Троян Loapi – это новая угроза, которая устанавливается через антивирусные приложения, предназначенные якобы для защиты устройства. Это может привести к такой нагрузке на ваше устройство, что оно перегреется и аккумулятор не выдержит; он также может отправлять текстовые сообщения от вашего имени, подписываться на платные услуги без вашего ведома, разрешать злоумышленникам выполнять HTTP-запросы для DDoS-атак и даёт им доступ к криптовалюте Monero.

Skygofree – ещё один пример вредоносного ПО на Android. Оно представляет собой шпионское ПО, устанавливаемое на ваше устройство после перехода по ссылке на фейковые веб-сайты, якобы являющиеся официальными сайтами известных брендов, таких как мобильные операторы.

Android-вирусы имеют различные цели, некоторые из которых запускают вредоносные процессы на вашем устройстве, некоторые крадут вашу личную информацию, а другие загружают дополнительное программное обеспечение, которое не всегда является вредоносным само по себе. Но какие бы процессы они не запускали, вы вряд ли захотите, чтобы вирус оставался на вашем устройстве.

• Избегайте приложений-клонов: в 99% случаев загружать приложения из Google Play безопасно, но вредоносный код может находиться внутри приложений. Избегайте загрузки подозрительного ПО, которое, вероятно, клонирует приложения от неизвестных разработчиков, или приложений, функции которых не совпадают с заявленными в описании.

• Постоянно обновляйте Android: Последняя версия операционной системы Android не обязательно будет доступна для вашего телефона или планшета, но вы должны убедиться, чтобы ваша версия была максимально актуальной.

К сожалению, даже если вы обновите ПО на своём Android-устройстве, может оказаться, что оно не так актуально, как вы думаете. Лаборатории по исследованию безопасности опубликовали результаты углубленного исследования, в котором утверждается, что несколько крупных компаний-поставщиков виновны в том, что они объявили о появлении новых необходимых патчей, когда таковых на самом деле не было.

Среди самых злостных нарушителей Alps, TCL, Oppo и ZTE, у которых отсутствовали четыре или более заявленных к выпуску критических и высоконадежных патчей. За ними с двумя-четырьмя нарушениями идут HTC, BlackBerry, Asus, Fairphone, LG, Huawei и Lenovo. Пару нарушений значится также за OnePlus, Wiko, Xiaomi, Nokia, Motorola и Honor. В первых рядах всего с одним пропущенным патчем или вообще без нарушений находятся Google, ZUK, LeEco, Samsung, Sony и BQ.

• Установите антивирусное приложение: вовсе не обязательно устанавливать антивирус на Android, но это может обеспечить вам душевное спокойствие, если вы переживаете, что ваше устройство может быть заражено. Кроме того, антивирусные приложения часто имеют и другие полезные функции. Учтите, что антивирус Android иногда сообщает о ложных вирусах, но если вы знаете, что приложение в порядке, просто не обращайте на это внимания.

Скорее всего, вы сразу заметите, что ваше устройство работает не так, как обычно, сможете без труда вычислить новое вредоносное приложение.

Если вы не знаете, какое приложение заразило ваш телефон или планшет на базе Android, проверьте, нет ли в списке загруженных приложений чего-то странного или того, что вы не устанавливали.

Теперь вы можете вернуться в Меню приложений и удалить вредоносное приложение. Когда вирус удалён, всё, что нужно сделать – это перезагрузить устройство и отключить Безопасный режим.

Теперь, когда устройство работает исправно, самое время сделать резервное копирование всех важных данных и установить антивирусное приложение для Android, чтобы защититься от вирусов в будущем.

Слово "вирус" применительно не к медицине, а к информационным технологиям, давно всем знакомо. И в последнее время всё чаще слышны опасения, что и ваш смартфон, а не только компьютер, может быть заражён вирусом. Так ли это? Давайте разбираться

Прежде всего, стоит определиться с терминологией. Дело в том, что само слово "вирус" практически всегда используется неправильно. И если обывателям это простительно, то с представителей некоторых антивирусных компаний, которые, по идее, должны разбираться в этой теме лучше всех остальных, спрос особый.

Итак, "вирус" — это программа, которая умеет самостоятельно создавать копии самой себя. Также она умеет внедряться в код других программ, "поселяться" в различных областях памяти (в том числе, в системных и загрузочных) и, что немаловажно, распространять себя на другие компьютеры (смартфоны). В общем, компьютерный вирус ведёт себя во многом почти так же, как и "биологический" — поэтому и получил такое название. Внедрение компьютерного вируса в код программ и области памяти и называется "заражением".

С десяток лет назад некоторые мобильные операционные системы (например, Symbian) были действительно подвержены вирусным атакам. В короткие сроки после заражения экземпляром вируса смартфон фактически приходил в негодность, копируя себя и на карту памяти (если её вставить в другой смартфон — тот тоже моментально заражался), и во все программы. Помогал только полный сброс и переформатирование карты памяти — на этапе заражения уже нельзя было поставить антивирус, это нужно было делать заранее.

Здесь важно отметить, что заражение вирусом и его распространение, как правило, проходило без участия пользователя. Разве что наиболее "ленивые" вирусы требовали изначально запустить какой-то файл — и всё. Остальные использовали различные бреши в системе, чтобы пользователь вообще ничего не заметил.

Так вот. На самом деле, компьютерных вирусов сегодня практически не осталось. Именно в понимании "вирус". Есть общее понятие: "Вредоносное программное обеспечение", которое включает в себя множество подвидов таких программ: вирусы, трояны, черви, эксплойты. Но говорим мы об этом не только ради чистоты языка, чтобы называть вирусами только вирусы, дело в другом.

Хотя зловредные программы для мобильных устройств сегодня существуют, они требуют прямого участия пользователя. Вам уже недостаточно просто случайно запустить программу, чтобы она сделала что-то плохое. Поэтому и защититься от вредоносных программ сегодня гораздо проще.

Если мы говорим об iOS, то достаточно просто качать программы только из App Store (для максимальной безопасности можете качать только те приложения, которые выложены туда неделю-другую назад, не меньше).

На Android у приложений свободы действия больше, но и там сейчас всё довольно безопасно — каждый раз, когда вы что-то устанавливаете и запускаете впервые, вы видите список разрешений, которые программа запрашивает. Причём, в современных версиях Android появилась возможность выдавать не все сразу разрешения, а определённый набор — какой вы сочтёте нужным.

Так что, если вы, например, запускаете игру, а она требует доступ к звонкам и SMS — это очень подозрительно. Некоторые китайские производители любят снабжать стандартные приложения, предустановленные на телефоне, полным набором разрешений (программисты просто не заморачиваются настройкой нужных разрешений) и там такое может быть и с какой-нибудь простой "Галереей" — утилитой для просмотра фото. Тем не менее, вы всегда можете видеть — какими разрешениями обладает то или иное приложение, если зайдёте на Android-смартфоне в раздел "Настройки" - "Приложения". Там можно выбрать любое приложение и в пункте "Разрешения" узнать, к чему вы дали доступ.

Однако нужно понимать, что сегодня уже нет такого, чтобы какая-то программа заразила ваши остальные программы. И хаотичные распространения зловредов ушли в прошлое. Если вы случайно и установили какой-то зловред и дали ему лишние разрешения, то его достаточно удалить.

Мы, впрочем, рекомендуем даже на Android-смартфонах устанавливать программы только из официального магазина Google Play, всегда делать полный сброс, если вы купили устройство с рук, и форматировать все новые карты памяти на самом смартфоне. Также не стоит с помощью различных утилит разблокировать доступ root — это полный доступ к смартфону, что может быть крайне небезопасно, если только вы не понимаете, что конкретно делаете. Воздержитесь и от установки неофициальных прошивок — опять же, если вы точно не знаете, что они безопасны.

Для пущего успокоения имеет смысл поставить какое-нибудь бесплатное антивирусное приложение из Google Play, однако платные решения в целом бессмысленны. Да и название "антивирус" — оно тоже устарело, так как именно вирусов на смартфонах уже нет.

По сути, главный враг вашему смартфону — вы сами, ну или злоумышленник, который физически завладел вашим смартфоном. Поэтому также стоит настроить блокировку устройства по паролю, PIN-коду, графическому ключу или отпечатку пальцев (последнее — самый надёжный вариант, если он доступен на вашей модели) и не забудьте про сервис "Где мой телефон" от Google, который поможет удалённо заблокировать или прозвонить утерянный аппарат. Для iPhone всё сказанное в этом абзаце также справедливо.

BlackBerry Z10 с прошлого месяца начал продаваться по всему миру, в том числе и в Украине.

Поэтому многим владельцам новых смартфонов приходится привыкать к новой операционной системе, ведь она не Android и не iOS, а уникальная, под собственным названием BlackBerry OS, со своими возможностями и особенностями.

Bigmir)net подготовил десять полезных советов, которые пригодятся каждому пользователю BlackBerry Z10.

Снять скриншот экрана

Для того, чтобы сделать снимок экрана BlackBerry Z10, необходимо зажать одновременно обе клавиши громкости. Снимки будут сохранены в приложении Camera Roll.

Остановить проигрывание видео

Случается, что пользователь загружал потоковое видео на Youtube или веб-странице и случайно перешел в другое приложение, а в это время видео начало воспроизводиться. Чтобы не переходить обратно в бразуер или программу Youtube, видео можно выключить, просто нажав на специальную клавишу, расположенную между кнопками громкости – на экране появится регулятор видео, которое можно приостановить.

Adobe Flash

Привычный Flash в браузере, к которому так привыкли пользователи, и так не любят разработчики, на BlackBerry Z10 можно включить. Для этого необходимо зайти в бразуере в настройки, затем в меню Дисплей и активировать функцию “Flash в браузере”.

Загрузить контент на смартфон

Помимо онлайнового магазина приложений, музыки и фильмов, на BlackBerry Z10 можно загрузить и любой контент через USB кабель. Но для этого необходима программа Link BlackBerry.

Переключение песен кнопками громкости

При этом сохраняется возможность регулировки уровня звука, а песни переключать можно долгим нажатием на кнопки громкости.

Изменение поисковой системы

Если ты являешься поклонником поисковой системы Bing, Yahoo или Google, то изменить их по умолчанию можно в адресной строке поиска: набрать искомое слово, затем в углу нажать на выпадающее меню, а там выбрать любую из поисковых систем.

Time Shift

Time Shift - это функция, которая позволяет снять несоклько кадров подряд, пока держится нажатой кнопка спуска камеры. Но изначально эта функция не включена. Чтобы включить Time Shift, необходимо нажать на кнопку в правом верхнем углу приложения Камеры. Но, к сожалению, GIF-анимацию сделать нельзя.

Включение камеры с экрана блокировки

В нижнем левом углу экрана блокировки есть универсальные кнопки для фотокамеры. Необходимо просто зажать и удерживать кнопку фотокамеры на несколько секунд и приложение фотокамеры запустится.

Ярлыки для слов

В BlackBerry Z10 уже есть список слов для автозамены, но можно добавить и свои собственные. Для этого необходимо зайти в Настройки -> Язык и Ввод –> Автоматизированная помощь –> Замена слов и нажми Добавить ярлык в нижней части экрана.

Найти смартфон

В BlackBerry Z10 есть аналог программы Find My iPhone, которая называется BlackBerry Protect. В случае утери смартфона, она помогает найти смартфон на карте,отправить сообщение о том, куда его вернуть или удаленно отформатировать смартфон.

Только в BlackBerry Z10 эта функция встроенная в сам смартфон: Настройки -> BlackBerry Protect – включить.

Свойственные платформе Android гибкость и открытость вместе с пришедшими позже популярностью и фрагментацией привели к тому, что в головах простых пользователей прочно закрепилась идея об общей небезопасности системы. И конечно же, быстро нашлись люди, которые начали на этом спекулировать. Сначала подключились разработчики антивирусов, а затем и производители смартфонов. Но так ли на самом деле безопасны эти самые смартфоны по сравнению с обычными? Попробуем разобраться.

Сам пост довольно короткий и, кроме нескольких абзацев маркетингового булшита, содержит список функций, которые делают их Android таким крутым. Я приведу этот список целиком, стараясь не слишком искажать смысл сказанного (хотя в некоторых местах это сделать довольно сложно из-за изначально неверного смысла):

- реализация доверенной загрузки всех компонентов ОС (маркетинговое имя Root of Trust, аналог UEFI Secure boot);

- улучшения в поддержке технологии ASLR, что делает эксплуатацию уязвимостей намного более трудной задачей;

- улучшения в системе мандатного контроля доступа SELinux;

- утилита Pathtrust, гарантирующая, что непроверенный код не будет внедрен в систему через вредоносное ПО;

- множество модификаций в ядре Linux и Android в целом, введенных для поддержки DTEK, фирменного приложения для обеспечения безопасности и приватности;

- сертифицированная по стандарту FIPS 140-2 криптобиблиотека и другие улучшения, направленные на защиту паролей от brute-force-атак;

- поддержка смарт-карт и другие Enterprise-функции, необходимые бизнес-пользователям.

Звучит неплохо, не правда ли? Особенно если ты человек, плохо понимающий Android и описанные технологии. Однако давай пройдемся по каждому из этих пунктов и разберемся, о чем конкретно говорит BlackBerry и так ли все хорошо на самом деле.

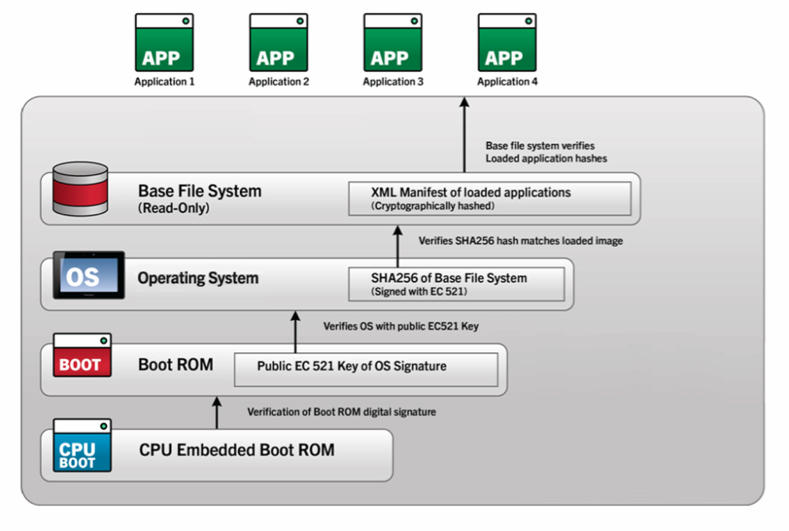

Доверенная загрузка

BlackBerry не зря поставила эту технологию на первое место. Root of Trust — это действительно хорошая идея, позволяющая подтвердить целостность системы на всех уровнях, начиная с загрузчика. Реализована она с помощью сверки контрольной суммы загрузчика, с последующей сверкой контрольной суммы ядра ОС, проверкой SHA-хеша раздела /system и сверкой контрольных сумм установленных приложений. Все это в несколько искаженном виде показано на рисунке ниже.

Root of Trust

Говоря простым языком, Root of Trust гарантирует, что ни загрузчик, ни ядро, ни сама система, ни даже установленные приложения не были изменены с момента прошлой загрузки. Например, если ты случайно подхватил особо хитрый зловред, который сумел получить root и внедриться в одно из установленных легитимных приложений или даже ядро ОС, то во время следующей загрузки система это определит и откатится к предыдущему состоянию.

Все это замечательно, но есть как минимум две проблемы. Первая: система защищает именно от зловредов, способных получить доступ к компонентам системы или другим приложениям, а это возможно только при наличии прав root. Большинство зловредов не такие, обычно они используют вполне легитимные функции системы, а если и получают root, то никуда не внедряются, а спокойно живут себе в своей песочнице, по-тихому похищая данные или следя за пользователем.

Вторая: BlackBerry не дает никаких пояснений по поводу реализации данной функции. Как и где хранятся ключи и хеши? Как они защищены? Как система хранит хеши установленных приложений и можно ли получить к ним доступ, имея права root? Другими словами, насколько бОльшую безопасность предоставляет Root of Trust по сравнению с обычным залоченным загрузчиком, который точно так же откажется загружать систему при изменении ядра? Пока на эти вопросы не будет дан ответ, система ничем не лучше идеи залоченных загрузчиков.

Ну и как мы все знаем, все подобные системы убивают любые возможности модификации прошивок, рутинга, установки Xposed или смены прошивки. Через годик-другой BlackBerry выпустит Priv 2 и забьет на текущий смартфон. А еще через годик в нем найдут дыру и пользователи окажутся не защищены. Да, через три года смартфон уже пора и выкинуть, но это вовсе не аргумент (та же Apple до сих пор обновляет iPhone 4S, например). Но я могу быть и не прав, и BlackBerry будет поддерживать смартфон лет пять.

Улучшения в поддержке ASLR

Сегодня ASLR в том или ином виде поддерживается практически всеми популярными ОС, и Android вовсе не исключение: полная поддержка этой технологии появилась в версии 4.1, а в урезанном виде (только для стека) была доступна аж с первых версий системы. Проблема только в том, что из-за самого принципа работы Android, который предполагает использовать одну и ту же загруженную в память среду исполнения для запуска всех приложений (форк процесса zygote в режиме copy-on-write), ASLR здесь не так эффективна, как в других системах (адреса всех библиотек и классов среды исполнения остаются одинаковыми для всех приложений).

Практически единственный способ решить эту проблему — повторно загружать среду исполнения для каждого приложения отдельно. Именно так, кстати говоря, поступили создатели прошивки CopperheadOS, что привело к дополнительному расходу памяти (от 3 до 15 Мбайт на каждое приложение). Сделали ли так же создатели BlackBerry Priv? Конечно, нет, поэтому говорить о каких-либо улучшениях они просто не имеют права.

Улучшение политик SELinux

SELinux (Security Enhanched Linux) — это один из так называемых security-модулей ядра, добавляющий в него реализацию модели мандатного контроля доступа. Две его основные функции — это тонкая настройка прав доступа к файлам и ограничение приложений в полномочиях (а точнее, в возможности выполнять системные вызовы ядра). Проще говоря, SELinux позволяет точно указать, что может делать приложение (например, создавать сетевые подключения) и к каким файлам оно может получить доступ.

В Android SELinux появился в версии 4.2 и в первую очередь используется для урезания прав низкоуровневых сервисов, написанных на языке C или C++ (если в одном из них будет найден баг, взломщику будет гораздо труднее использовать его для получения доступа к системе). На более высоком уровне (там, где работают простые приложения и большая часть системы) в Android и раньше существовали свои довольно надежные механизмы защиты: песочницы для приложений, права доступа (своя отдельная реализация) и контролируемая ядром система обмена сообщениями. С помощью SELinux к ней лишь добавили дополнительный слой защиты.

Однако важно не это, а то, что модификацию политик SELinux выполняют и многие другие вендоры и разработчики прошивок. Вопрос только в том, что именно они модифицируют и что конкретно там нужно улучшать. В основном они занимаются созданием политик для своих собственных сервисов и приложений, что имеет мало общего с укреплением общей безопасности системы (по факту она была бы безопаснее, если бы этих сервисов и приложений не было вообще). Что улучшила BlackBerry? Опять же непонятно.

Утилита Pathtrust

Pathtrust — это утилита из операционной системы QNX 6.6, на которой ранее базировались все смартфоны BlackBerry. Сама по себе она не очень интересна, но является частью технологии так называемых доверенных файловых систем. Последняя представляет собой просто защиту от запуска приложений с определенных разделов диска или каталогов. В общем-то, штука довольно полезная, но есть одно но — в Android все это уже есть из коробки.

Например, обычное приложение имеет право запускать какие бы то ни было файлы только из своей песочницы или одного из каталогов, содержащих стандартный набор UNIX-команд (/system/bin и другие), а запуск файлов с карты памяти запрещен в принципе (все это контролируется с помощью не только обычных прав доступа, но и политик SELinux). Более того, в данном случае, говоря о запуске, я имею в виду именно нативные приложения, работающие поверх ядра Linux, запуск Android-приложений полностью контролируется системой, и можно запустить только те, что явно установлены. То есть нельзя просто куда-то кинуть пакет APK с вирусом и запустить его из другого приложения (по крайней мере до тех пор, пока смартфон не рутован).

Приложение DTEK

DTEK — фирменное приложение от BlackBerry, представляющее собой нечто вроде центра безопасности. По сути, это симбиоз двух инструментов: анализатора текущего состояния смартфона, подсказывающего пути повышения его безопасности, и менеджера полномочий приложений, который позволяет узнать, какие приложения используют определенные функции ОС, и уведомляет об этом юзера.

Кстати, штатная функция корректного отзыва полномочий и их запроса прямо во время работы приложений появилась в Android 6.0, однако работает она только в отношении новых приложений, собранных специально для нее (Target SDK: 23).

Криптобиблиотека, сертифицированная по стандарту FIPS 140-2

FIPS 140-2 — это стандарт США, используемый для сертификации криптографических модулей (как железных, так и программных). Его назначение в том, чтобы не пропустить в госучреждения и компании, работающие с важной информацией (финансовый и медицинский сектор), потенциально небезопасный софт, реализующий уязвимые методы защиты данных (или не реализующий их вовсе). В рамках программы CMVP (Cryptographic Module Validation Program) любая компания может получить сертификат соответствия FIPS 140-2, отдав свой софт на экспертизу.

С одной стороны, все отлично, серьезная организация дала свое добро на использование криптоалгоритмов BlackBerry Priv для хранения и обработки критически важных данных. С другой стороны, пройти проверку на соответствие 140-2 может практически любая испытанная временем реализация считающегося надежным криптоалгоритма. То есть в буквальном смысле ее пройдет и реализация алгоритмов шифрования ядра Linux, и OpenSSH, и OpenSSL. Поэтому в случае с BlackBerry Priv соответствие FIPS 140-2 не значит ровным счетом ничего и используется просто как маркетинг, а на деле это, скорее всего, все тот же алгоритм шифрования AES, используемый в Android.

И да, не стоит забывать, что в последний раз стандарт FIPS 140-2 обновлялся в 2002 году.

Выводы

Как видишь, если даже BlackBerry, компания, дорожащая своим имиджем среди Enterprise-клиентов, сильно преувеличивает значимость своей ОС и своих технологий, то что говорить обо всех остальных?

Так, создатели GATCA: Elite, смартфона, приведенного как пример в начале статьи, вообще нарушают все границы наглости в своем вранье и заявляют о технологиях, которые есть даже в голом Android (256-битный ключ шифрования, необходимость мигнуть при снимке лица, блокировка при выходе из географической зоны) или легко реализуются с помощью одного из десятков антиворов (блокировка в случае смены SIM-карты). Так что будь внимателен и не ведись на маркетинговые разводки.

Редактор рубрики X-Mobile. По совместительству сисадмин. Большой фанат Linux, Plan 9, гаджетов и древних видеоигр.

Жульничество с WhatsApp вирусами и аферы

WhatsApp вирус — это тип программного обеспечения, созданный для использования пользователями приложения WhatsApp. Само само оригинальное приложение НЕ является вирусом, но его имя или платформа могут использоваться злонамеренными сторонними лицами для манипулирования ничего не подозревающих жертв на загрузку Trojan или отказа от их конфиденциальной информации.

Как правило, эти программы устанавливаются в качестве дополнительных компонентов на зараженном устройстве; поэтому недостаточно просто удалить WhatsApp с компьютера, чтобы решить проблему.

WhatsApp — популярное приложение для обмена бесплатными сообщениями, совместимое с “iPhone”, “Android”, “BlackBerry”, “Windows” и другими мобильными операционными системами. В настоящее время его пользовательская база данных насчитывает более 1,2 миллиарда пользователей , поэтому неудивительно, что мошенники и создатели вредоносных программ изобретают способы извлечь выгоду из этого.

Изъяны безопасноти в программном коде, не помогают ситуации.

В начале этого года исследователь Калифорнийского университета Тобиас Боалтер обнаружил бэкдор, который позволил несанкционированный и неконтролируемый доступ к приложению. Эта уязвимость позволила расшифровать безопасное сквозное шифрование сообщений, позволяя хакерам читать разговоры жертв .

Конечно, недостаток был быстро исправлен, но могут ли быть какие-то гарантии, что это не повторится в будущем? Даже если WhatsApp справляется с проблемами безопасности, существует множество других способов использования приложения для вредоносных целей.

В этой статье мы представим некоторые из существующих в настоящее время угроз, попытаемся определить, как они попадают на устройства, и, наконец, обсудить варианты удаления WhatsApp вирусов. Если вы являетесь пользователем Android, вы также сможете найти полезную информацию в руководстве по устранению вирусов Android.

WhatsApp вирус приходит в разных образах и размерах. На картинке выше вы можете видеть пару примеров вируса.

Версии WhatsApp вируса:

GhostCtrl — это троян, который может маскироваться как множество различных программ, включая WhatsApp. После установки, поддельное приложение WhatsApp возьмет на себя управление устройством. Затем хакеры могут собирать любую информацию, которую они хотят, будь то журналы вызовов, текстовые сообщения, номера в списке контактов, местоположение GPS телефона или историю просмотра веб-страниц.

Вдобавок ко всему, у GhostCtrl есть возможность включить/отключить микрофон и камеру телефона, это означает, что вас можно просматривать как в онлайн, так и в реальной жизни.

Поддельное приложение выглядит как обычное приложение WhatsApp. Таким образом, его может быть трудно обнаружить. Поэтому, вы всегда должны загружать приложения только из авторитетных источников.

Если вы получили голосовое сообщение от WhatsApp в своей почте, скорее всего, вас атакуют мошенники. Название темы таких спам-писем говорят “Пропущенное голосовое сообщение”, в то время как само письмо содержит сфабрикованную информацию о том, когда сообщение было получено, и ссылку для его воспроизведения.

К сожалению, нажатие кнопки “Воспроизвести” не приведет вас никуда, кроме вредоносного веб-сайта, где преступники попытаются обмануть вас на установку вредоносных программ, таких как Browser 6.5.

Такие программы обычно заражены вымогателем или подобными вирусами, так что вы должны быть максимально осторожны!

Это очередная схема обмана, созданная чтобы обманывать пользователей на загрузку вредоносного ПО, замаскированного как новая функция WhatsApp.

В частности, мошенники распространяли сообщения, призывающие жертв обновлять свои аккаунты до версии премиум-класса WhatsApp Gold. Проблема в том, что такой версии не существует.

Когда пользователи нажимают на ссылку, указанную в сообщении, она немедленно перенаправляет их на вредоносные сайты и подвергает пользователей риску заражения их устройств.

Подобно ранее упомянутой афере, WhatsApp trial service нацелен отправлять жертвам поддельные сообщения, в которых утверждается, что их однолетняя версия WhatsApp истекла, и что пользователь должен подписаться на ее продление.

Чтобы заставить пользователей подключиться к этому фиктивному предложению, мошенники поощряют жертв подключаться к “клиентскому порталу” и подписаться, используя данные для входа в WhatsApp.

Затем жертв просят предоставить свои банковские реквизиты для покупки ежемесячной или ежегодной подписки на услугу.

Разумеется, представленная информация попадает в руки хакеров, которые могут взимать с вас огромные суммы денег за те услуги, которых не существуют.

Распространение Smartphone вируса

Существует множество различных способов заражения WhatsApp вирусом:

- Вы можете щелкнуть на зараженное объявление или ссылку во время просмотра веб-страницы

- Загрузить вредоносное приложение из неофициальных источников

- Получить вредоносную ссылку внутри самого приложения WhatsApp

- Получать спам-сообщение электронной почты, что содержит вредоносную ссылку

Чтобы оставаться в безопасности, вам нужно научиться более скептически относиться к вещам. Не торопитесь нажимать на подозрительные ссылки, избегайте тенистых объявлений, будьте осторожны при открытии вложений электронной почты и помните, что WhatsApp никогда не свяжется с вами за пределами приложения. Если они это сделают, скорее всего, это мошенничество.

Удаление WhatsApp вируса:

В зависимости от типа вируса вам может потребоваться использовать различные методы для удаления WhatsApp вируса с вашего устройства.

В некоторых случаях может быть достаточно для устранения паразита использовать антивирусное программного обеспечения, такое как Reimage Reimage Cleaner Intego , в то время как для устранения других вредоносных программ вы должны быть готовы к задачам по труднее. Возможно, вам придется восстановить настройки телефона по умолчанию или переустановить приложение для полного удаления вируса WhatsApp.

Ознакомьтесь с полезными советами по удалению паразита в руководстве по устранению Android вируса на нашем сайте.

Вы можете устранить повреждения вируса с помощью Reimage Reimage Cleaner Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Читайте также: